基于EDR的高校內(nèi)網(wǎng)終端主機安全防護體系

費禹

(北京信息科技大學(xué) 信息與網(wǎng)絡(luò)管理中心,北京 100192)

0 引 言

隨著高校信息化進程的穩(wěn)步推動,校園網(wǎng)所承載業(yè)務(wù)的不斷增加,其網(wǎng)絡(luò)安全形勢也愈發(fā)嚴峻。伴隨網(wǎng)絡(luò)安全防護、檢測技術(shù)及各類安全產(chǎn)品的推廣應(yīng)用,高校邊界防護能力穩(wěn)步提升,在此基礎(chǔ)上,如何進一步加強終端主機安全,如何提升內(nèi)網(wǎng)整體安全防護能力,如何規(guī)劃和實踐適合高校環(huán)境的內(nèi)網(wǎng)終端主機安全防護體系,該體系又如何與現(xiàn)有安全防護設(shè)備進行聯(lián)動,成為每一所高校共同面對的問題。

本研究在梳理了高校內(nèi)網(wǎng)安全防護現(xiàn)狀,結(jié)合高校網(wǎng)絡(luò)安全防護需求,提出基于EDR 的高校內(nèi)網(wǎng)終端主機安全防護體系,并對該體系規(guī)劃、部署要點進行了闡述,對EDR與其他網(wǎng)絡(luò)安全設(shè)備的聯(lián)動進行了設(shè)計與實踐,對后續(xù)研究工作提出展望。

1 高校內(nèi)網(wǎng)安全防護現(xiàn)狀

1.1 內(nèi)網(wǎng)防護能力不足

目前,高校網(wǎng)絡(luò)安全區(qū)域邊界防護能力總體較強,但內(nèi)網(wǎng)防護能力普遍不足。經(jīng)調(diào)查,多數(shù)高校在安全區(qū)域邊界都部署有防火墻、WAF、防病毒墻、IPS 等邊界防護設(shè)備,以及態(tài)勢感知、威脅感知、日志審計、數(shù)據(jù)庫審計、Web 資產(chǎn)治理等一系列監(jiān)測、審計類設(shè)備。通過部署這些安全設(shè)備,能夠?qū)崿F(xiàn)對絕大多數(shù)流經(jīng)安全區(qū)域邊界的威脅進行監(jiān)測、阻攔、審計,但是一旦惡意程序經(jīng)過加密、變形、偽裝繞過安全邊界的防護進入到內(nèi)網(wǎng),那么邊界安全設(shè)備就很難再捕捉到它的痕跡,也無法探查該惡意程序在內(nèi)網(wǎng)中的擴散情況,只有等到失陷主機產(chǎn)生隧道、木馬外連、異常請求等特征時才能進行告警,除此之外,邊界安全設(shè)備在產(chǎn)生告警后,也僅能對失陷主機的外連地址進行快速阻斷,無法將失陷主機與內(nèi)網(wǎng)其他主機進行有效隔離。

1.2 終端主機安全運維困難

高校終端主機數(shù)量龐大,各系統(tǒng)管理員雖具備基本的網(wǎng)絡(luò)安全素養(yǎng),但是普遍缺乏漏洞修復(fù)、威脅處置等專業(yè)知識,在主機安全運維環(huán)節(jié)上經(jīng)常出現(xiàn)漏洞修復(fù)無效、威脅處置不當(dāng)、不及時等情況,最終形成一個個風(fēng)險點,這些主機的風(fēng)險點在外部威脅入侵時很容易失陷,最終成為攻擊方入侵內(nèi)網(wǎng)的跳板機。

除此之外,在信息系統(tǒng)資產(chǎn)治理流程中,安全管理員也由于欠缺對于終端主機的把控,往往在下發(fā)漏洞整改通知后,無法為系統(tǒng)管理員提供針對性指導(dǎo)、幫助,無法輔助管理員進行漏洞修復(fù)、威脅清除,最終導(dǎo)致整改環(huán)節(jié)拖沓,無法快速推進。

1.3 內(nèi)網(wǎng)終端難以統(tǒng)一管理

通過安裝正版殺毒軟件的方式,終端主機可以實現(xiàn)病毒查殺、木馬清除等基本需求,也能做到對部分安全威脅的防御,但是由于沒有統(tǒng)一的運維平臺,致使安全管理部門無法及時獲取各終端主機的運行狀態(tài),也不能及時評估主機有無遭受安全威脅。同時,由于缺乏對終端主機安全狀態(tài)的監(jiān)控,對整體內(nèi)網(wǎng)安全態(tài)勢的把控,安全管理部門在信息資產(chǎn)治理、網(wǎng)絡(luò)攻擊溯源、應(yīng)急響應(yīng)等多個環(huán)節(jié)也存在諸多不便。

2 基于EDR 的高校內(nèi)網(wǎng)終端主機安全防護體系

傳統(tǒng)防病毒軟件與EPP(Endpoint Protection Platform,端點保護平臺)均具備終端主機病毒查殺、木馬清除、實時防護等能力,且EPP 在識別和阻斷已知威脅上更具優(yōu)勢,但二者均局限于終端主機本身,無法對各端點之間的信息進行整合分析、挖掘深層威脅情報,無法有效應(yīng)對APT 攻擊,缺乏事件響應(yīng)能力,在此基礎(chǔ)上,端點檢測與響應(yīng)(Endpoint Detection and Response,EDR)技術(shù)提升了威脅追蹤、取證、威脅可視化等能力,彌補了傳統(tǒng)防病毒軟件和EPP 的缺陷。同時,參考“策略—保護—檢測—響應(yīng)”(policy-protectiondetection-response,PPDR)模型,EDR 技術(shù)相比前兩者,在“檢測”和“響應(yīng)”環(huán)節(jié)上具備明顯優(yōu)勢,更適合高校網(wǎng)絡(luò)安全實際環(huán)境。

目前,國內(nèi)對EDR技術(shù)的應(yīng)用研究主要在水利、醫(yī)療、電網(wǎng)等方向,針對高校的EDR 部署與實踐研究較少,與此同時,在針對高校網(wǎng)絡(luò)安全監(jiān)測及阻斷、攻擊溯源取證、信息資產(chǎn)治理的研究中也都缺乏對終端主機安全的關(guān)注。

2.1 建設(shè)目標

該體系的建設(shè),一方面為了提升終端主機全方位的安全防護能力,增強系統(tǒng)防護、網(wǎng)絡(luò)防護、APT 防護、Web 應(yīng)用防護能力;另一方面,通過該體系實現(xiàn)對校園終端主機安全態(tài)勢的整體把控,實現(xiàn)對終端主機安全的統(tǒng)一運維、統(tǒng)一管理,及時為終端主機更新病毒特性庫、威脅情報庫,實時監(jiān)控主機安全狀態(tài),動態(tài)調(diào)整安全策略。

2.2 EDR 防護矩陣

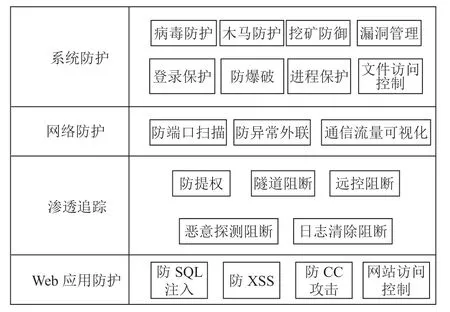

該體系的核心是EDR 防護矩陣,其主要包括系統(tǒng)防護、網(wǎng)絡(luò)防護、滲透追蹤以及Web 應(yīng)用防護四部分,具體如下:

(1)系統(tǒng)防護主要實現(xiàn)對常見病毒、木馬、勒索、挖礦、暴力破解的防御,以及對系統(tǒng)賬戶登錄的精細控制,對重點文件的實時監(jiān)控。

(2)網(wǎng)絡(luò)防護主要實現(xiàn)對于惡意端口掃描行為的阻斷,對違規(guī)外聯(lián)行為的阻斷,以及終端主機間的通信關(guān)系的可視化。

(3)滲透追蹤主要實現(xiàn)對系統(tǒng)提權(quán)、信息泄露、隧道搭建、遠程控制、內(nèi)網(wǎng)探測、痕跡清除行為的記錄及阻斷。

(4)Web 應(yīng)用防護主要實現(xiàn)對SQL 注入、XSS 跨站等應(yīng)用漏洞實時防護,對網(wǎng)站訪問權(quán)限的控制。

EDR 平臺防護矩陣如圖1所示。

圖1 EDR 平臺防護矩陣

2.3 EDR 威脅處置流程

EDR 在發(fā)布威脅告警后,會根據(jù)預(yù)先設(shè)定的安全策略進行處置,既可以選擇對威脅進行直接清除,也可以僅記錄威脅告警,隨后由人工進行研判,選擇處置方式,并判斷是否需要使用“微隔離”等功能阻斷攻擊源與終端主機的通信,與此同時,安全管理員還可以根據(jù)威脅事件情況對該客戶端進行策略優(yōu)化,其處置步驟如圖2所示。

圖2 EDR 威脅處置步驟

2.4 EDR 部署

EDR 平臺由管理控制中心、管理平臺和客戶端組成,根據(jù)高校主流網(wǎng)絡(luò)規(guī)劃情況,管理控制中心與其他網(wǎng)絡(luò)安全監(jiān)測類設(shè)備部署于同一安全域,客戶端采取在線、離線方式部署于終端主機,管理人員通過管理平臺頁面進行管控操作,其網(wǎng)絡(luò)拓撲結(jié)構(gòu)如圖3所示。

圖3 EDR 網(wǎng)絡(luò)拓撲結(jié)構(gòu)圖

3 基于EDR 的協(xié)同聯(lián)動體系

高校網(wǎng)絡(luò)安全工作涉及較多,包括威脅監(jiān)控與處置、攻擊溯源取證、信息系統(tǒng)資產(chǎn)治理等一系列內(nèi)容。在此基礎(chǔ)上,通過EDR 與其他網(wǎng)絡(luò)安全設(shè)備進行協(xié)同聯(lián)動,能夠完善高校網(wǎng)絡(luò)安全體系,優(yōu)化網(wǎng)絡(luò)安全流程,提升網(wǎng)絡(luò)安全工作的整體效率。

3.1 EDR 聯(lián)動威脅監(jiān)控與處置體系

威脅監(jiān)控與處置體系是高校網(wǎng)絡(luò)安全防護體系的重要一環(huán),該體系的核心是威脅感知系統(tǒng)、日志分析系統(tǒng)以及邊界防護設(shè)備,威脅感知系統(tǒng)主要負責(zé)提供威脅情報日志,日志分析系統(tǒng)負責(zé)接收各類安全設(shè)備、網(wǎng)絡(luò)設(shè)備、重要信息系統(tǒng)的日志并進行分析決策,邊界防護設(shè)備則負責(zé)進行威脅阻斷。

在此基礎(chǔ)上,通過EDR 的協(xié)同,能夠彌補該體系在終端主機威脅情報方面的缺失,同時實現(xiàn)對終端主機的快速響應(yīng)、及時處置。

改進的威脅監(jiān)控與處置體系,首先威脅感知系統(tǒng)通過探針捕獲數(shù)據(jù)流量,匹配威脅特征庫,繼而形成基礎(chǔ)威脅告警信息發(fā)送至日志分析平臺,與此同時將惡意文件發(fā)送至沙箱平臺,由沙箱平臺解析后同樣發(fā)送至日志分析平臺,分析平臺在收到來自各方的威脅告警日志后,一方面進行分類分析,呈現(xiàn)可視化管理頁面,另一方面,在研判安全威脅之后發(fā)出接下來的指令,若為外部攻擊IP 則向向串聯(lián)防護設(shè)備傳遞封禁命令,若為內(nèi)部IP 則發(fā)送到EDR 平臺進行微隔離,以此實現(xiàn)快速切斷攻擊鏈條、阻斷攻擊的進程。

3.2 EDR 聯(lián)動攻擊溯源取證

在有效阻斷安全威脅后,若威脅感知系統(tǒng)已經(jīng)告警“攻擊成功”或“主機失陷”,則需要進一步追溯攻擊鏈條,留取攻擊證據(jù)。在這個過程中,首先根據(jù)威脅感知平臺定位失陷主機IP,隨后依托EDR 平臺查詢失陷主機狀態(tài),包括主機在失陷時段產(chǎn)生的登錄信息、進程信息、內(nèi)存信息、威脅階段告警信息,經(jīng)過研判若攻擊行為已被EDR 阻斷,則整理留存主機異常登錄、賬號新增、隧道搭建、痕跡清除等行為,隨后配合威脅感知平臺、日志審計平臺、數(shù)據(jù)審計平臺做邊界探測、Web 攻擊等行為的溯源取證。若在EDR 上查詢到失陷主機存在向內(nèi)網(wǎng)其他主機進行端口掃描、口令爆破、遠程代碼執(zhí)行等橫向滲透行為,則需要進一步查詢下一跳主機狀態(tài),再次重復(fù)上述過程,直至目標主機再無橫向滲透行為。

3.3 EDR 聯(lián)動信息系統(tǒng)資產(chǎn)治理

在信息系統(tǒng)資產(chǎn)治理時,原流程是通過主動上報和自發(fā)現(xiàn)的方式梳理信息系統(tǒng)資產(chǎn),然后對資產(chǎn)進行分類、“貼標簽”,定期對資產(chǎn)進行漏洞掃描,隨后向系統(tǒng)管理員下發(fā)漏掃整改通知,系統(tǒng)管理員在整改完畢后再進行復(fù)測。

通過EDR 平臺的加入,安全管理員在下發(fā)漏洞整改通知后,可在征得系統(tǒng)管理員同意后,輔助進行遠程漏洞修復(fù)、威脅清除、安全策略優(yōu)化等工作,可大幅縮減整改周期,減少系統(tǒng)管理員安全運維壓力,提升整體工作效率。

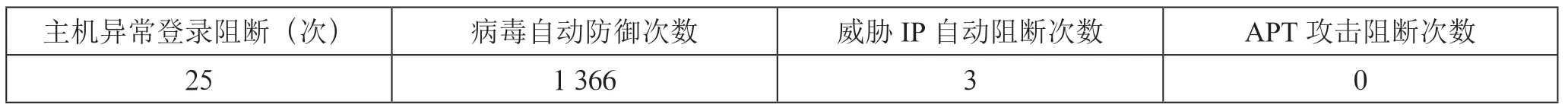

4 EDR 部署實踐

EDR 在該高校規(guī)劃部署之后,通過終端節(jié)點的不斷增加、策略的不斷優(yōu)化,已實現(xiàn)對部分終端主機的整體運維、實時監(jiān)測、實時防護,隨機取其中50 個終端節(jié)點為參考樣本,在一周內(nèi)記錄了EDR 在主機異常登錄阻斷、病毒自動防御、威脅IP 自動阻斷、APT 攻擊阻斷的數(shù)據(jù),其結(jié)果如表1所示。

表1 EDR 防御數(shù)據(jù)

在協(xié)同聯(lián)動方面,經(jīng)過測試,EDR 能夠很好的配合其他安全設(shè)備完成相應(yīng)工作流程。

(1)監(jiān)測與處置方面,對于威脅感知、日志分析系統(tǒng)中告警的“失陷主機”,經(jīng)過EDR 的排查、清殺,7 臺日均告警在3 000次以上的主機實現(xiàn)告警清零,并通過“微隔離”對其中4 臺高風(fēng)險主機進行了臨時網(wǎng)絡(luò)阻斷;

(2)攻擊溯源取證方面,協(xié)助完成一例挖礦蠕蟲傳播事件的溯源;

(3)資產(chǎn)治理方面,通過加裝EDR,協(xié)助完成對23臺重點業(yè)務(wù)主機的系統(tǒng)整改工作。

5 結(jié) 論

結(jié)合高校網(wǎng)絡(luò)安全實際情況,規(guī)劃和實施了基于EDR的內(nèi)網(wǎng)終端主機安全防護體系,實現(xiàn)了內(nèi)網(wǎng)終端的統(tǒng)一運維、可視化管理,有效降低了內(nèi)網(wǎng)安全威脅,通過EDR 與其他網(wǎng)絡(luò)安全設(shè)備的聯(lián)動,完善了高校網(wǎng)絡(luò)安全體系,提升了網(wǎng)絡(luò)安全工作效率,在此基礎(chǔ)上,EDR 與其他網(wǎng)絡(luò)安全防護體系的協(xié)同機制仍有改進空間,多元化安全情報融合、智能安全防護等課題仍有待研究。