零信任網(wǎng)絡(luò)綜述

諸葛程晨,王 群,劉家銀,梁廣俊

江蘇警官學(xué)院 計算機(jī)信息與網(wǎng)絡(luò)安全系,南京 210031

長期以來,傳統(tǒng)的企業(yè)網(wǎng)絡(luò)安全架構(gòu)如同一座城堡,其邊界處設(shè)置了防火墻、殺毒軟件、入侵檢測系統(tǒng)(intrusion detection system,IDS)、入侵防御系統(tǒng)(intrusion prevention system,IPS)和Web應(yīng)用防火墻(Web application firewall,WAF)等一系列網(wǎng)絡(luò)安全設(shè)備。這些安全設(shè)備將網(wǎng)絡(luò)物理地分割為內(nèi)外兩個域,其中位于內(nèi)部域中的設(shè)備與應(yīng)用被認(rèn)為是可信和安全的,而位于外部域中的設(shè)備與應(yīng)用被認(rèn)為是不可信和存在安全風(fēng)險的。這種安全架構(gòu)的思想基礎(chǔ)是在網(wǎng)絡(luò)邊界處利用各種技術(shù)手段對用戶身份進(jìn)行驗證,并對流量進(jìn)行分析,允許可信流量進(jìn)入,并將不受信任的流量排除在外。目前,這種傳統(tǒng)的網(wǎng)絡(luò)安全架構(gòu)隨著云計算、物聯(lián)網(wǎng)等IT技術(shù)的發(fā)展面臨著巨大的挑戰(zhàn):一方面,在越來越多的終端設(shè)備加入到互聯(lián)網(wǎng)的同時,大量企業(yè)業(yè)務(wù)需求的增加以及分支機(jī)構(gòu)的存在使得網(wǎng)絡(luò)基礎(chǔ)設(shè)施變得越來越繁雜,從而使企業(yè)在需要清晰定義安全邊界時遇到困難[1]。另一方面,傳統(tǒng)的網(wǎng)絡(luò)安全架構(gòu)默認(rèn)賦予了內(nèi)網(wǎng)用戶是“可信”的這一屬性,一旦攻擊者滲透進(jìn)入了安全邊界,進(jìn)一步的橫向移動將難以阻止。在這種“可信”內(nèi)網(wǎng)中,內(nèi)部人員實施的竊密行為也無法有效防御。內(nèi)網(wǎng)中有價值的數(shù)據(jù)在SaaS應(yīng)用程序、IaaS應(yīng)用程序、數(shù)據(jù)中心、遠(yuǎn)程用戶以及物聯(lián)網(wǎng)設(shè)備之間持續(xù)地傳遞著,這給攻擊者提供了更廣泛的攻擊面。

在2020年數(shù)據(jù)安全研究中心Ponemon Institute發(fā)布的《內(nèi)部人員威脅成本:全球報告》中[2],通過對2019年間北美、歐洲、中東和非洲以及亞太地區(qū)的公司進(jìn)行調(diào)查,獲得了4 716次攻擊樣本的調(diào)查數(shù)據(jù),這些攻擊造成的損失及補(bǔ)救的平均總成本為1 145萬美元。其中2 967次攻擊與員工或承包商的疏忽有關(guān),受損年化成本458萬美元;1 105次攻擊是由于犯罪或惡意的內(nèi)部人員所致,受損年化成本408萬美元;649次攻擊與憑證被盜(即釣魚風(fēng)險)有關(guān),受損年化成本279萬美元;191次事件與特權(quán)用戶憑證盜用有關(guān)。這樣的網(wǎng)絡(luò)安全事件每年都在增加,造成的損失也越來越嚴(yán)重,來自內(nèi)部的威脅、被劫持的憑證、已被攻擊的設(shè)備以及釣魚攻擊等充分證明了傳統(tǒng)網(wǎng)絡(luò)中通過構(gòu)筑一個用來防御網(wǎng)絡(luò)攻擊的安全邊界這一個觀念是錯誤的,至少是不嚴(yán)謹(jǐn)或不全面的。

近年來,一種新的安全思考方式受到了人們的關(guān)注,它摒棄了傳統(tǒng)的以邊界來定義和劃分信任的思想和做法,轉(zhuǎn)而采用“永不信任,始終驗證”的模式,這一模式被稱為“零信任”模型。“零信任”認(rèn)為所有網(wǎng)絡(luò)/網(wǎng)絡(luò)流量不可信,不再會根據(jù)資產(chǎn)或用戶所處的物理/網(wǎng)絡(luò)位置(如內(nèi)外網(wǎng))以及它們的所有者(如個人或是企業(yè))這些信息來賦予隱式信任[1]。基于這一安全理念構(gòu)建的網(wǎng)絡(luò)具有以下特點(diǎn)和優(yōu)勢:(1)可以強(qiáng)化身份識別和訪問控制,用戶或設(shè)備從任意位置訪問資源時都需要進(jìn)行身份的驗證和授權(quán),并進(jìn)行持續(xù)的、動態(tài)的信任評估,這樣可以有效減少憑證失竊所帶來的攻擊;(2)可以提高東西向流量(內(nèi)部網(wǎng)絡(luò)流量)的安全性,通過隔離技術(shù)對企業(yè)內(nèi)的資產(chǎn)進(jìn)行隔離,大幅降低了攻擊面,阻止攻擊者在滲透之后進(jìn)一步地橫向移動;(3)可以對外隱藏應(yīng)用程序,只有通過驗證的用戶和設(shè)備才能訪問應(yīng)用,能夠有效地抵御非法掃描以及DDoS攻擊,提高了網(wǎng)絡(luò)可靠性和安全性。

“零信任”模型在網(wǎng)絡(luò)安全方面所具備的特點(diǎn)促使其得到了迅速發(fā)展。本文首先梳理了“零信任”機(jī)制和“零信任網(wǎng)絡(luò)”的基本概念和屬性。隨后,闡述了“零信任”網(wǎng)絡(luò)架構(gòu)所涉及的幾項關(guān)鍵技術(shù),主要包括身份和訪問管理(identity and access management,IAM)、微分段(micro-segmentation,MSG)和軟件定義邊界(software defined perimeter,SDP)等。接著對大數(shù)據(jù)中心、云計算平臺和物聯(lián)網(wǎng)等幾個典型的“零信任”網(wǎng)絡(luò)應(yīng)用場景進(jìn)行了分析。最后討論了“零信任”網(wǎng)絡(luò)落地所面臨的主要挑戰(zhàn)。本文旨在通過對以上內(nèi)容的闡述,為“零信任”架構(gòu)和“零信任網(wǎng)絡(luò)”的研究者提供較為清晰的思路。

1 零信任網(wǎng)絡(luò)概述

1.1 零信任的產(chǎn)生和發(fā)展

“零信任”(zero trust,ZT)概念起源于2003年的耶利哥城論壇(Jericho Forum),該論壇的主旨是對全球開放型網(wǎng)絡(luò)環(huán)境中的安全業(yè)務(wù)提供支持。當(dāng)時英國皇家郵政公司召集了一批歐洲跨國公司,試圖建立一個“去邊界化”的網(wǎng)絡(luò)架構(gòu)來應(yīng)對云計算的安全問題。Jericho Forum圍繞“去邊界化”過程中設(shè)備/用戶信任、身份驗證等問題展開了探討。美國國防部和國防信息系統(tǒng)局在2007年也提出了稱為“黑核”(black core)的具有類似概念的企業(yè)安全戰(zhàn)略計劃,該計劃討論了將基于邊界的安全模型向更關(guān)注各個事務(wù)安全的模型轉(zhuǎn)換[3]。

2009年,Google公司在遭受了一起高級持續(xù)性威脅攻擊(advanced persistent threat,APT)之后開始建立BeyondCorp項目。BeyondCorp項目拋棄了傳統(tǒng)的安全邊界概念,它將所有的應(yīng)用部署到了公共互聯(lián)網(wǎng),然后通過以用戶和設(shè)備為中心的身份驗證和授權(quán)工作流程來控制用戶的訪問。而在2010年,F(xiàn)orrester的分析師Kindervag首次提出了“零信任”這一術(shù)語。Kindervag從網(wǎng)絡(luò)架構(gòu)的層面闡述了“零信任”,其核心理念與BeyondCorp相一致,都是認(rèn)為所有網(wǎng)絡(luò)是不可信的。自此,網(wǎng)絡(luò)安全業(yè)界開始不斷完善“零信任”的理論并逐步付諸實踐。

在2011年到2017年間,Google的BeyondCorp項目實施落地并發(fā)表了6篇相關(guān)論文[4-9],論文對BeyondCorp整體的方案從設(shè)計到部署進(jìn)行了較為系統(tǒng)的介紹,另外還討論了用戶如何將網(wǎng)絡(luò)遷移到BeyondCorp以及用戶體驗等問題。2013年,云安全聯(lián)盟(Cloud Security Alliance,CSA)組建了SDP工作組并在次年發(fā)布了SDP標(biāo)準(zhǔn)規(guī)范1.0。該規(guī)范對SDP的架構(gòu)、工作流以及協(xié)議實現(xiàn)等給出了說明。2017年在第23屆Gartner安全與風(fēng)險管理峰會上,Gartner提出了名為持續(xù)自適應(yīng)風(fēng)險和信任評估(continuous adaptive risk and trust assessment,CARTA)3.0版本的自適應(yīng)安全架構(gòu),并指出“零信任”是實現(xiàn)CARTA的第一步。在兩年之后,Gartner又在進(jìn)一步發(fā)展SDP的基礎(chǔ)上發(fā)布了零信任網(wǎng)絡(luò)訪問(zero trust network access,ZTNA)模型,給出了分別基于客戶端和基于服務(wù)啟動的兩種概念模型。2018年,F(xiàn)orrester發(fā)布了零信任擴(kuò)展(zero trust extended,ZTX)生態(tài)系統(tǒng),并介紹了構(gòu)成ZTX生態(tài)系統(tǒng)的7個組件:數(shù)據(jù)、網(wǎng)絡(luò)、人員、工作負(fù)載、設(shè)備、可視化與分析、自動化與編排。2020年8月,美國國家標(biāo)準(zhǔn)與技術(shù)研究院(National Institute of Standards and Technology,NIST)在進(jìn)行了兩個版本的草案更迭之后發(fā)布了《零信任架構(gòu)(zero trust architecture,ZTA)》[1]最終版本,該文檔給出了ZTA的抽象定義,同時還介紹了ZT的通用部署模型和用例,以幫助企業(yè)改善整體的信息技術(shù)安全態(tài)勢。

至此,在研究者的不斷探索和一些安全企業(yè)的不斷實踐中,零信任概念變得越來越清晰,零信任網(wǎng)絡(luò)的功能定位、關(guān)鍵技術(shù)和實現(xiàn)路徑變得更加明確。

1.2 零信任網(wǎng)絡(luò)的定義

零信任網(wǎng)絡(luò)(zero trust network,ZTN)的概念從出現(xiàn)到現(xiàn)在尚未形成權(quán)威的定義,研究者分別立足各自的研究方向從不同層面提出了一些值得借鑒的描述。NIST在文獻(xiàn)[1]中指出:當(dāng)一個網(wǎng)絡(luò)已經(jīng)受到攻擊時,它的信息系統(tǒng)和服務(wù)要強(qiáng)制性地對每個訪問請求執(zhí)行準(zhǔn)確且具有最低權(quán)限的決策,而零信任則提供了一系列概念和思想,旨在最小化該決策的不確定性。Kindervag在文獻(xiàn)[10]中對于零信任網(wǎng)絡(luò)進(jìn)行了闡述:在零信任網(wǎng)絡(luò)中,所有的網(wǎng)絡(luò)流量都是不可信的,需要對所有的訪問請求進(jìn)行驗證,并按照最小權(quán)限策略嚴(yán)格實施訪問控制。另外,還需要檢查并記錄所有網(wǎng)絡(luò)流量。Gartner對零信任網(wǎng)絡(luò)的定義為:零信任網(wǎng)絡(luò)是一種網(wǎng)絡(luò)安全連接的概念。無論位于企業(yè)網(wǎng)絡(luò)的內(nèi)部還是外部,不同實體之間在初始的安全態(tài)勢下是互不信任的。只有對實體、系統(tǒng)和環(huán)境的身份進(jìn)行評估之后,才能基于風(fēng)險動態(tài)地擴(kuò)展實體訪問網(wǎng)絡(luò)的能力[11]。由此可得知,“零信任”并不是指完全消除“信任”,而是指在動態(tài)驗證之后賦予的“信任”應(yīng)當(dāng)始終保持最小化。

本文認(rèn)為:零信任網(wǎng)絡(luò)是在傳統(tǒng)網(wǎng)絡(luò)基礎(chǔ)上,通過充分融入零信任安全機(jī)制而形成的一種網(wǎng)絡(luò)安全架構(gòu),該安全架構(gòu)不再以網(wǎng)絡(luò)邊界劃分“信任”,而是需要對所有的訪問主體(人、設(shè)備、系統(tǒng)和應(yīng)用等)進(jìn)行細(xì)粒度的安全風(fēng)險評估,并通過動態(tài)調(diào)整授權(quán)訪問策略,實現(xiàn)對訪問行為的精細(xì)化管控。這一定義強(qiáng)調(diào)了零信任網(wǎng)絡(luò)的實現(xiàn)基礎(chǔ)是以身份為中心的訪問控制,實現(xiàn)路徑是相關(guān)安全技術(shù)的邏輯組合,實現(xiàn)思路是打破傳統(tǒng)邊界安全模型后重塑以動態(tài)流量為對象的安全理念。需要說明的是:“零信任”是一種基于信任這一屬性而實現(xiàn)的安全機(jī)制,“零信任網(wǎng)絡(luò)”不是一種全新的網(wǎng)絡(luò)技術(shù),而是在傳統(tǒng)網(wǎng)絡(luò)基礎(chǔ)上通過對各類成熟安全技術(shù)和模式的創(chuàng)新性融合而形成的一種安全機(jī)制,是對傳統(tǒng)安全思維和架構(gòu)的有效揚(yáng)棄。

1.3 零信任網(wǎng)絡(luò)架構(gòu)

1.3.1 傳統(tǒng)的網(wǎng)絡(luò)安全架構(gòu)

傳統(tǒng)的網(wǎng)絡(luò)安全架構(gòu)通常會將網(wǎng)絡(luò)劃分成多個區(qū)域[12],并在各個區(qū)域的邊界處設(shè)置網(wǎng)絡(luò)安全設(shè)備對出入站的流量進(jìn)行嚴(yán)格的控制。如圖1所示,位于外網(wǎng)的終端設(shè)備可以訪問處于隔離區(qū)(demilitarized zone,DMZ)的各類資源,但不能直接訪問內(nèi)網(wǎng)資源,而位于內(nèi)網(wǎng)的主機(jī)可以通過網(wǎng)絡(luò)地址轉(zhuǎn)換(network address translation,NAT)技術(shù)來訪問外網(wǎng)。隨著遠(yuǎn)程辦公需求的增加,虛擬專用網(wǎng)絡(luò)(virtual private networks,VPN)技術(shù)的引入使得外網(wǎng)的終端設(shè)備也能夠訪問內(nèi)網(wǎng)資源。這種縱深防御體系能在一定程度上抵御來自外部的攻擊,但正如前文描述的那樣,它很難覺察到來自內(nèi)部的攻擊。位于內(nèi)部可信區(qū)域的某臺服務(wù)器一旦因為來自外部的攻擊被攻陷,或是由內(nèi)部人員引發(fā)信息泄露,那么該臺服務(wù)器很容易就成為攻擊者在該區(qū)域內(nèi)橫向移動的跳板。

圖1 簡化的傳統(tǒng)網(wǎng)絡(luò)安全架構(gòu)Fig.1 Simplified traditional network security architecture

隨著5G、物聯(lián)網(wǎng)、大數(shù)據(jù)中心、云計算等新型網(wǎng)絡(luò)基礎(chǔ)設(shè)施的進(jìn)一步鋪開,今后的網(wǎng)絡(luò)邊界將變得更加難以界定。同時,之前發(fā)生的大量網(wǎng)絡(luò)安全事件也驗證了僅靠物理位置或是IP地址來賦予“信任”這一做法是不可靠的。正如前文所述,“零信任”是對網(wǎng)絡(luò)一切主體(如用戶、應(yīng)用以及設(shè)備等)不信任,并通過動態(tài)持續(xù)驗證賦予主體最小化的訪問權(quán)限。對于主體的安全控制不依賴于其位置,網(wǎng)絡(luò)邊界也將不復(fù)存在,NAT和VPN等技術(shù)也將失去存在的意義。

1.3.2 零信任網(wǎng)絡(luò)架構(gòu)

圖2所示是一個理想化的零信任網(wǎng)絡(luò)架構(gòu),其核心邏輯組件通常分為策略執(zhí)行點(diǎn)(policy enforcement point,PEP)和策略決策點(diǎn)(policy decision point,PDP),其中PDP又分為策略引擎(policy engine,PE)和策略管理員(policy administrator,PA)兩部分。當(dāng)主體在非可信任區(qū)域請求訪問企業(yè)可信區(qū)域的資源時,必須由PEP和PDP進(jìn)行驗證和授權(quán)。零信任架構(gòu)的邏輯組件間的通信是在控制平面(control plane)內(nèi)部進(jìn)行,而應(yīng)用數(shù)據(jù)的通信則是在數(shù)據(jù)平面進(jìn)行[1]。

圖2 理想的零信任架構(gòu)Fig.2 Ideal zero trust architecture

(1)PEP組件主要負(fù)責(zé)建立、監(jiān)控以及最后斷開主體與被訪問資源之間的連接。PEP組件會與PA組件進(jìn)行通信,向PA轉(zhuǎn)發(fā)請求,和/或接收來自PA的更新策略。

(2)PE組件負(fù)責(zé)最終決定是否要為需要訪問資源的主體授予訪問權(quán)限。PE會使用訪問策略以及來自外部的輸入(如圖2中的持續(xù)診斷和緩解系統(tǒng)以及威脅情報服務(wù)等)作為信任算法的輸入用以授權(quán)、拒絕或是撤銷對資源的訪問。

(3)PA組件負(fù)責(zé)建立和/或關(guān)閉主體與被訪問資源之間的通信(通過發(fā)送命令給相關(guān)的PEP)。它會為需要訪問資源的客戶端生成用于特定會話的身份驗證令牌或憑證。PA與PE密切相關(guān),PA最終會根據(jù)PE的決定允許或拒絕建立會話。

除上述的核心組件之外,ZTA還需要通過一些數(shù)據(jù)源來提供輸入和策略規(guī)則,用于PE進(jìn)行訪問決策。這些數(shù)據(jù)源既有本地的也有來自外部的,其中主要包括:持續(xù)診斷和緩解系統(tǒng)(continuous diagnostics and mitigation system,CDM system)[13]、行業(yè)合規(guī)(industry compliance)、威脅情報(threat intelligence)[14]、活動日志(activity logs)、數(shù)據(jù)訪問策略(data access policy)、公鑰基礎(chǔ)設(shè)施(public key infrastructure,PKI)[15]、身份管理(ID management)、安全信息與事件管理系統(tǒng)(security information and event management system,SIEM system)[16]等。

零信任架構(gòu)下業(yè)務(wù)的流程大致為:訪問主體向PEP發(fā)送訪問請求,PEP將請求轉(zhuǎn)發(fā)至控制平面的PDP,PDP中PE將會根據(jù)本地或/和外部的安全策略數(shù)據(jù)源來對本次請求進(jìn)行評估。接著PA會根據(jù)PE評估后的決定來建立或者拒絕訪問主體與資源之間的會話。當(dāng)會話建立后,訪問主體通過PEP與資源進(jìn)行通信,在這個過程中PE會持續(xù)進(jìn)行信任評估,并將訪問策略通過PA轉(zhuǎn)發(fā)給PEP進(jìn)行更新。這樣當(dāng)發(fā)現(xiàn)存在風(fēng)險時,PEP可以及時斷開連接,起到快速保護(hù)資源安全的作用。

由此可以看出,ZTA的核心不是全新技術(shù)的創(chuàng)造,而是關(guān)注于對已有成熟技術(shù)的融合。然而,在打破傳統(tǒng)的邊界安全架構(gòu)后,如何根據(jù)新的安全模型來將傳統(tǒng)網(wǎng)絡(luò)中的成熟技術(shù)進(jìn)行有效耦合,還有大量的技術(shù)細(xì)節(jié)和部署策略需要進(jìn)行研究。例如,PKI技術(shù)已在傳統(tǒng)網(wǎng)絡(luò)中已經(jīng)得到廣泛應(yīng)用,但將其應(yīng)用于零信任網(wǎng)絡(luò)時,對其密鑰產(chǎn)生與管理方式、響應(yīng)時間、加密算法、簽名機(jī)制等都會提出新的要求,甚至有些原本在傳統(tǒng)網(wǎng)絡(luò)中表現(xiàn)突出的功能,在遷移到零信任網(wǎng)絡(luò)后可能會存在無法適應(yīng)新環(huán)境需求等問題。

1.3.3 零信任網(wǎng)絡(luò)的部署方式

圖2所示是一種理想的零信任網(wǎng)絡(luò)架構(gòu)。雖然零信任網(wǎng)絡(luò)近年來得到了快速發(fā)展,零信任理念和相關(guān)技術(shù)也逐漸被用戶接受,但因為零信任網(wǎng)絡(luò)在實際部署過程中會將各邏輯組件以不同形式進(jìn)行組合,所以實際的部署模型很大程度上是由業(yè)務(wù)場景所決定的,而無法被直接照搬使用。本小節(jié)將重點(diǎn)闡述基于設(shè)備代理/網(wǎng)關(guān)的部署模型、基于飛地的部署模型以及基于資源門戶的部署模型等幾類較為主流的零信任部署模型。

(1)基于設(shè)備代理/網(wǎng)關(guān)的模型

圖3基于設(shè)備代理/網(wǎng)關(guān)的模型Fig.3 Device agent/gateway model

圖3 所示是基于設(shè)備代理/網(wǎng)關(guān)的模型,該模型中PEP組件被分解成兩部分:一部分作為代理整合到用戶所使用的系統(tǒng)設(shè)備中;另一部分作為網(wǎng)關(guān)被直接放置于資源的前端。PEP無論是與系統(tǒng)設(shè)備還是資源,都具有很高的耦合度,保證了在網(wǎng)關(guān)和資源之間具有非常小的隱式信任區(qū)域。同時,該模型可以有效獲取用戶設(shè)備和資源的環(huán)境信息,并可從任意一端終止訪問。因此在該模型下,零信任網(wǎng)絡(luò)能夠擁有最大化的控制能力。該模型當(dāng)然也存在一些問題,例如為每一個資源配置網(wǎng)關(guān),這對于存在大量陳舊系統(tǒng)的機(jī)構(gòu)來說會有許多適配工作要做。

基于設(shè)備代理/網(wǎng)關(guān)的模型適用于擁有完善設(shè)備管理程序以及能夠與網(wǎng)關(guān)通信的離散資源的企業(yè)[1]。例如,BeyondCorp項目在網(wǎng)絡(luò)應(yīng)用層使用了這個模型[17],用戶具體使用的是受控設(shè)備(需要驗證),并借助安裝在設(shè)備上的Chrome瀏覽器擴(kuò)展程序來發(fā)起訪問[7]。

(2)基于飛地的模型

在基于飛地的模型中,PEP同樣被分解為兩部分(類似于圖3),一部分作為代理整合到用戶所使用的系統(tǒng)設(shè)備中。但與基于設(shè)備代理/網(wǎng)關(guān)的模型的區(qū)別在于:網(wǎng)關(guān)不再與資源高度耦合,而是被放置在資源飛地的邊界位置。

基于飛地的模型適用于企業(yè)擁有過于陳舊的應(yīng)用而無法直接與網(wǎng)關(guān)通信的場景,另外也適用于企業(yè)擁有內(nèi)部私有的數(shù)據(jù)中心且無法獨(dú)立配置網(wǎng)關(guān)的場景。這個模型的缺點(diǎn)在于:網(wǎng)關(guān)實際是對一組資源進(jìn)行了保護(hù),這組資源之間缺少必要的隔離,相當(dāng)于在網(wǎng)關(guān)與資源之間構(gòu)建了一塊較大的隱式信任區(qū)域,給安全帶來隱患。同時,由于網(wǎng)關(guān)與資源之間的耦合度減弱,使得該模型不能有效獲取資源的環(huán)境信息,從而無法做出較為細(xì)粒度的訪問控制決策[17]。

(3)基于資源門戶的模型

在基于資源門戶的模型中,PEP組件不再與任何設(shè)備或資源耦合在一起,而是直接作為一個網(wǎng)關(guān)(如企業(yè)的辦公門戶站點(diǎn))配置在網(wǎng)絡(luò)中。由于不需要在設(shè)備上安裝特定的代理,基于資源門戶的模型在制定自帶設(shè)備(bring your own device,BYOD)策略或是進(jìn)行跨企業(yè)合作時會有更多的靈活性[1]。但是隨之帶來的問題是該模型對用戶使用的設(shè)備也缺少了相應(yīng)的掌控,訪問設(shè)備和資源這兩端環(huán)境信息的缺失,使得該模型更難以做出細(xì)粒度的訪問控制決策以及智能化的信任評估決策。

在工程實踐中,具體采用哪種部署模型需要根據(jù)用戶網(wǎng)絡(luò)的實際情況及安全要求來選擇。每一種模型都有適合的場景,同時也存在自身的局限性,表1給出了不同部署模型的對比。

表1 部署模型對比Table 1 Comparison of deployment model

2 零信任網(wǎng)絡(luò)關(guān)鍵技術(shù)

零信任網(wǎng)絡(luò)需要對所有的資產(chǎn)進(jìn)行保護(hù),因此要對所有發(fā)起訪問請求的主體進(jìn)行動態(tài)的、持續(xù)性的身份驗證并授予最小訪問權(quán)限,以保證主體是可信的,其訪問是合法的。此外,零信任網(wǎng)絡(luò)還應(yīng)盡可能地縮小隱式信任區(qū),并實現(xiàn)細(xì)粒度的訪問控制。對此,NIST指出一個完整的零信任網(wǎng)絡(luò)解決方案應(yīng)該包含身份和訪問管理、微分段以及軟件定義邊界等關(guān)鍵技術(shù)[1]。由零信任網(wǎng)絡(luò)的定義可知身份和訪問管理技術(shù)是核心;微分段技術(shù)則為縮小隱式信任區(qū)、實現(xiàn)細(xì)粒度的訪問控制提供了技術(shù)保證;軟件定義邊界技術(shù)則能夠有效地隱藏資產(chǎn),為資產(chǎn)提供更好的保護(hù)。

2.1 身份和訪問管理

身份和訪問管理(IAM)是一個由策略、流程和技術(shù)組成的架構(gòu),使企業(yè)能夠管理數(shù)字身份并控制用戶對企業(yè)關(guān)鍵資產(chǎn)的訪問。IAM負(fù)責(zé)管理整個企業(yè)或機(jī)構(gòu)內(nèi)部的數(shù)字身份,包括從數(shù)字身份的創(chuàng)建、修改、維護(hù),直至最后銷毀。IAM還負(fù)責(zé)對訪問請求者的數(shù)字身份進(jìn)行認(rèn)證,以驗證其是否可信任。通過驗證之后,IAM還要根據(jù)預(yù)先制定的訪問策略對訪問請求進(jìn)行評估,以決定是否授權(quán)訪問,從而實現(xiàn)對資源的訪問控制。簡單來講,通過身份認(rèn)證確定訪問用戶是誰,并進(jìn)而確定該用戶是否具有對特定資源的訪問權(quán)限;通過授權(quán)訪問確認(rèn)該用戶能夠訪問哪些資源。從信息系統(tǒng)的安全性角度來看,數(shù)字身份的認(rèn)證和訪問授權(quán)是十分重要的一環(huán)。

2.1.1 身份認(rèn)證

身份認(rèn)證可以說是信息系統(tǒng)安全的基礎(chǔ),訪問主體要訪問信息系統(tǒng)的資源首先需要通過身份認(rèn)證。目前常用的身份認(rèn)證方案有:輕量級目錄訪問協(xié)議(lightweight directory access protocol,LDAP)[18]、遠(yuǎn)程認(rèn)證撥號用戶服務(wù)(remote authentication dial in user service,RADIUS)[4]、安全斷言標(biāo)記語言(security assertion markup language,SAML)[19]、OpenID Connect[20]、線上快速認(rèn)證(fast identity online,F(xiàn)IDO)聯(lián)盟[21]以及生物識別技術(shù)等。

LDAP主要用于對目錄服務(wù)器進(jìn)行存儲和檢索數(shù)據(jù)信息(如成員、組織和設(shè)備信息等),同時可用于對客戶端的身份進(jìn)行驗證。RADIUS則可以實現(xiàn)訪問控制的集中認(rèn)證、授權(quán)和記賬。此外,RADIUS服務(wù)器可以支持多種不同的身份認(rèn)證方式,因此有時RADIUS服務(wù)器會連接到包含用戶憑據(jù)的LDAP服務(wù)器以實現(xiàn)對用戶身份的驗證。SAML是一種用于不同實體(用戶、身份提供商和服務(wù)提供商)之間交換身份認(rèn)證和授權(quán)數(shù)據(jù)的開放標(biāo)準(zhǔn)。基于SAML的認(rèn)證方案常用于Web應(yīng)用的單點(diǎn)登錄(single sign on,SSO)。OpenID Connect是一種基于授權(quán)框架OAuth2.0的身份認(rèn)證協(xié)議,主要使用經(jīng)過加密和簽名的JSON Web Token來實現(xiàn)身份認(rèn)證信息在各個實體間的安全傳輸。與SAML協(xié)議類似,OpenID Connect也常用于Web應(yīng)用的SSO,不同之處在于OpenID Connect對移動端的支持要比SAML好[22]。FIDO聯(lián)盟旨在開發(fā)和推廣減少密碼使用的基于Web的強(qiáng)身份認(rèn)證方案,目前已經(jīng)發(fā)布了三組身份認(rèn)證規(guī)范:FIDO通用第二因素(universal 2nd factor,U2F)、FIDO通用身份驗證框架(universal authentication framework,UAF)和客戶端到身份驗證器協(xié)議(client to authenticator protocol,CTAP)。

谷歌的BeyondCorp項目中使用了基于IEEE 802.1x認(rèn)證的RADIUS服務(wù)器,為需要接入網(wǎng)絡(luò)的每個員工的設(shè)備分配一個合適的網(wǎng)絡(luò)接口[4]。SAML協(xié)議在響應(yīng)中可以聲明屬性、組成員以及角色等身份上下文信息[23],因此它可以作為零信任網(wǎng)絡(luò)策略的輸入源。FIDO則提供了基于生物特征的MFA認(rèn)證方式,其作為一種強(qiáng)身份認(rèn)證方案能夠有效地為零信任網(wǎng)絡(luò)提供身份認(rèn)證支持。

零信任網(wǎng)絡(luò)除了要求對用戶的身份進(jìn)行驗證外,還需要對使用的設(shè)備、應(yīng)用以及流量進(jìn)行驗證。對于設(shè)備的驗證,可以采用基于可信平臺模塊(trusted platform module,TPM)的數(shù)字證書認(rèn)證方式。谷歌的Beyond-Corp項目中使用了設(shè)備證書作為唯一標(biāo)識來建立設(shè)備清單,并將設(shè)備證書存儲于TPM中用于后續(xù)的設(shè)備認(rèn)證。網(wǎng)絡(luò)流量方面,文獻(xiàn)[13,24]將首包身份認(rèn)證(first packet authentication,F(xiàn)PA)與傳輸訪問控制(transport access control,TAC)相結(jié)合,并在會話設(shè)置期間通過生成網(wǎng)絡(luò)認(rèn)證令牌來構(gòu)建顯示的信任。該令牌可以與IAM系統(tǒng)進(jìn)行關(guān)聯(lián)來實現(xiàn)對身份的認(rèn)證。

2.1.2 授權(quán)

當(dāng)訪問主體通過身份認(rèn)證后,還需經(jīng)過授權(quán)才能訪問信息系統(tǒng)的資源。信息系統(tǒng)會通過一定的訪問控制機(jī)制來實現(xiàn)對合法訪問的授權(quán)。如圖2所示,在零信任網(wǎng)絡(luò)中,授權(quán)工作會由PE組件根據(jù)企業(yè)的訪問控制策略以及外部輸入源共同決策完成。PE在給訪問主體授權(quán)時應(yīng)遵循最小特權(quán)原則,也就是只賦予其能夠完成實際操作所需的最小權(quán)限。

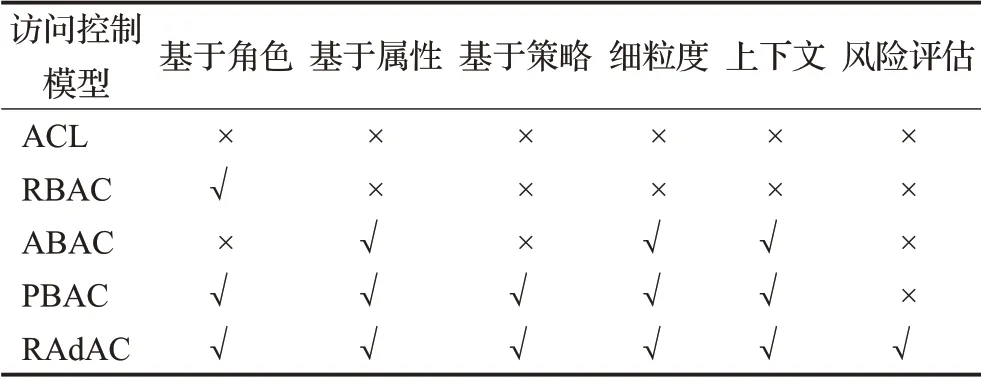

目前常用的訪問控制模型有基于角色的訪問控制(role-based access control,RBAC)、基于屬性的訪問控制(attribute-based access control,ABAC)、基于策略的訪問控制(policy-based access control,PBAC)以及風(fēng)險自適應(yīng)訪問控制(risk-adaptive access control,RAdAC)。

(1)RBAC

RBAC模型定義了用戶集、角色集和權(quán)限集,并根據(jù)各個角色的工作職能分配相應(yīng)的權(quán)限,接著按用戶的職責(zé)再分配對應(yīng)的角色即完成了授權(quán)。通過引入角色這一中間身份,RBAC在權(quán)限管理上增加了靈活性,用戶的角色和角色的權(quán)利都可以靈活地改變[25]。如AWS[26]、微軟Azure[27]和谷歌GCP[28]等許多應(yīng)用和云平臺都根據(jù)自己的需求對RBAC進(jìn)行了改進(jìn),并將其作為平臺授權(quán)的基礎(chǔ)。

RBAC也存在諸如角色爆炸、缺少環(huán)境上下文以及對權(quán)限分配是靜態(tài)的、粗粒度的[29]等問題。因此,對于需要在動態(tài)情形下提供細(xì)粒度訪問能力的零信任網(wǎng)絡(luò)來說是不太適用的。

(2)ABAC

ABAC的基本思想是:訪問控制以實體(主體、資源和環(huán)境)的屬性作為基礎(chǔ)進(jìn)行授權(quán)決策,它可以隨著實體屬性的變化動態(tài)地更新訪問控制決策,提供一種更加細(xì)粒度、靈活的動態(tài)訪問控制方法[30]。在ABAC中,角色可以表示成用戶的屬性以解決RBAC角色爆炸的問題。另外,ABAC引入了諸如訪問時間、歷史信息、地理位置等[31]動態(tài)的環(huán)境屬性,可有效地用于訪問授權(quán)的策略集中。AWS-IoT[32]和GCP-IoT[29]在使用RBAC模型時都遇到了角色爆炸問題,因此都開始研究ABAC的擴(kuò)展模型以應(yīng)用于自己的物聯(lián)網(wǎng)平臺。此外,ABAC在進(jìn)行授權(quán)時支持做出多個決策,這個特點(diǎn)也是零信任網(wǎng)絡(luò)所需要的。

與RBAC相比,ABAC存在的問題有:不夠直觀,不易于可視化,無法進(jìn)行事前審計;一旦屬性以及規(guī)則過多,整個系統(tǒng)響應(yīng)就可能會變得很慢。另外,用于描述ABAC策略的規(guī)范語言需要非常高的表達(dá)能力,而復(fù)雜的ABAC規(guī)范也增加了存在缺陷的可能性[33]。

(3)PBAC

PBAC是ABAC的一個邏輯擴(kuò)展,它有助于實施嚴(yán)格的環(huán)境級訪問控制策略[34]。PBAC引入了策略權(quán)限的概念,非常適合策略定義明確的企業(yè)[35]。PBAC雖然也依賴屬性進(jìn)行訪問授權(quán),但與ABAC的區(qū)別在于:ABAC是在本地應(yīng)用級別對屬性進(jìn)行定義,而PBAC則是在企業(yè)級別對屬性進(jìn)行定義[36]。PBAC將來自資源、環(huán)境和請求者的屬性以及訪問請求所在特定環(huán)境的信息相結(jié)合,并在這種情況下根據(jù)上述屬性相關(guān)的組織策略,使用一定的規(guī)則集來指定是否允許進(jìn)行訪問[37]。

(4)RAdAC

RAdAC是一個實時、自適應(yīng)、風(fēng)險感知的訪問控制模型[35]。RAdAC在做出訪問決策時對安全風(fēng)險和業(yè)務(wù)需求這兩者進(jìn)行了權(quán)衡,并不像上文中ABAC和PBAC那樣僅僅對屬性進(jìn)行比較。RAdAC的這種思想與Gartner提出的零信任模型CARTA較為相近的。RAdAC需要考慮請求者使用機(jī)器的可信賴度、企業(yè)IT基礎(chǔ)設(shè)施內(nèi)的安全規(guī)定以及最重要的環(huán)境態(tài)勢等信息。其中環(huán)境態(tài)勢可以包含當(dāng)前組織面臨的威脅等級、當(dāng)前訪問請求業(yè)務(wù)的重要性、請求者的角色、請求者身份驗證的可靠級別等。RAdAC會根據(jù)上述各個信息創(chuàng)建單個以及綜合的風(fēng)險水平量化指標(biāo)[38],并將其與訪問控制策略進(jìn)行比較以獲得當(dāng)前受訪問對象可容忍的風(fēng)險級別。RAdAC在某些情況下會允許業(yè)務(wù)需求凌駕于安全風(fēng)險之上,并對一些受限資源的訪問進(jìn)行授權(quán)。

McGraw[38]在提出RAdAC時僅給出了一個高層架構(gòu),沒有給出具體的風(fēng)險和需求的量化方法。Kandala等人[39]在策略層面上,從組件及其交互的角度給出了一個形式化的架構(gòu),可用于為RAdAC開發(fā)抽象模型。Lee等人[40]在文獻(xiàn)[39]基礎(chǔ)上提出了一個名為FURZE的基于UCON實現(xiàn)的策略執(zhí)行架構(gòu),用于管理零信任網(wǎng)絡(luò)中基于風(fēng)險的訪問控制。隨后Vanickis等人[41]又進(jìn)一步完善了FURZE架構(gòu),并定義了相關(guān)的策略語言以及實現(xiàn)防火墻配置模塊所需的組件。

表2給出了ALC、RBAC、ABAC、PBAC和RAdAC從是否支持角色、屬性、策略,是否支持細(xì)粒度,是否有上下文信息,以及是否支持風(fēng)險評估等方面進(jìn)行了對比。

表2 訪問控制模型對比Table 2 Comparison of access control models

2.1.3 IAM技術(shù)在ZTN中的應(yīng)用

零信任的理念是“永不信任,始終驗證”,因此身份的認(rèn)證和授權(quán)也可以說是ZTN的核心。盡管在傳統(tǒng)的網(wǎng)絡(luò)安全架構(gòu)中身份的認(rèn)證和授權(quán)是相當(dāng)重要的,但在ZTN中傳統(tǒng)的身份認(rèn)證和授權(quán)技術(shù)是遠(yuǎn)遠(yuǎn)不夠的。在ZTN中,對于身份的認(rèn)證和授權(quán)應(yīng)該是持續(xù)和動態(tài)進(jìn)行的。例如在一個低風(fēng)險的環(huán)境下,用戶可以通過用戶名和密碼登錄信息系統(tǒng),當(dāng)用戶需要訪問一些敏感信息時,ZTN需要進(jìn)一步通過MFA,或是向可信設(shè)備發(fā)送OTP等方式進(jìn)一步驗證用戶的身份。當(dāng)ZTN的態(tài)勢感知系統(tǒng)偵測到存在的安全問題,并自動將網(wǎng)絡(luò)環(huán)境的評估風(fēng)險調(diào)至高風(fēng)險時,ZTN會動態(tài)地提高用戶進(jìn)行驗證時的信任等級,通常情況下會被授予的訪問請求在這個階段可能就會被拒絕。ZTN中的IAM還可以根據(jù)訪問主體訪問的資源、時間、地理位置等信息的上下文來對其訪問請求者的可信程度進(jìn)行持續(xù)性的驗證,并根據(jù)可信程度調(diào)整認(rèn)證的強(qiáng)度。

以IAM系統(tǒng)作為ZTN的解決方案,簡單來說就是由ZTN的PDP組件調(diào)用IAM系統(tǒng)來完成對訪問主體的認(rèn)證和授權(quán)。通過認(rèn)證和授權(quán)之后,PEP將建立訪問主體和資源之間的會話。隨后PDP將持續(xù)動態(tài)地利用IAM系統(tǒng)進(jìn)行驗證,一旦出現(xiàn)安全問題,PEP會隨時斷開訪問主體和資源之間的會話,以保護(hù)系統(tǒng)資源的安全。

目前很多企業(yè)使用的IAM系統(tǒng)是具有標(biāo)準(zhǔn)化的身份驗證APIs和協(xié)議的,這有利于企業(yè)的網(wǎng)絡(luò)向ZTN進(jìn)行遷移。有的企業(yè)仍有很多陳舊的資產(chǎn),它們往往通過非標(biāo)準(zhǔn)化以及未加密的通信協(xié)議來進(jìn)行訪問,有的甚至還是第三方閉源的應(yīng)用。對于這類資產(chǎn)可以采用如第1.3.3小節(jié)中“基于飛地的ZTN模型”來部署,由PEP阻斷訪問主體對這些陳舊資產(chǎn)的直接訪問,由ZTN的IAM對請求者進(jìn)行身份認(rèn)證和授權(quán)。這樣企業(yè)的所有資源都可以由統(tǒng)一的IAM系統(tǒng)進(jìn)行身份認(rèn)證和授權(quán),有助于提高用戶的體驗。同時,借助IAM系統(tǒng)的強(qiáng)認(rèn)證和持續(xù)動態(tài)的風(fēng)險評估,極大提高了信息資源的安全性。

2.2 微分段

傳統(tǒng)的網(wǎng)絡(luò)安全技術(shù)集中關(guān)注的是內(nèi)外網(wǎng)邊界處的流量,也稱為南北向流量。Cisco估計在2021年數(shù)據(jù)中心內(nèi)服務(wù)器到服務(wù)器的流量(即東西向流量)將占到總流量的85%[42],遠(yuǎn)超南北向流量。在大多數(shù)情況下,東西向流量是不受監(jiān)控的,一旦攻擊者進(jìn)入了數(shù)據(jù)中心內(nèi)網(wǎng)的受信區(qū)域,那么橫向移動將變得輕而易舉。零信任網(wǎng)絡(luò)中的另一項技術(shù)——微分段,就是為了對東西流量進(jìn)行隔離,并增加可視化與控制機(jī)制,從而有效地減少攻擊面。

2.2.1 MSG模型

(1)NIST微分段模型

在第1.3.3小節(jié)中介紹的幾類零信任部署模型針對的都是用戶與服務(wù)器之間的通信情況,而微分段更關(guān)注于服務(wù)器到服務(wù)器之間的通信流量。圖4是本文根據(jù)《零信任架構(gòu)》[1]中的描述內(nèi)容提出的微分段參考模型,該模型可以認(rèn)為是第1.3.3小節(jié)中“基于設(shè)備代理/網(wǎng)關(guān)的部署模型”的一種變體。

如圖4所示,數(shù)據(jù)平面中每個或一組資產(chǎn)的前端都配置了網(wǎng)關(guān)設(shè)備,它們扮演著PEP組件的角色。這些網(wǎng)關(guān)設(shè)備可以是智能交換機(jī)、路由器或是下一代防火墻等,這些設(shè)備會對東西流量起到隔離作用,同時還會進(jìn)行采集和監(jiān)控,以便進(jìn)一步對流量進(jìn)行分析。控制平面中的PDP負(fù)責(zé)集中管理所有的PEP組件。該模型與基于設(shè)備代理/網(wǎng)關(guān)的模型相似,具有隱式信任區(qū)小和能夠?qū)崿F(xiàn)較好的細(xì)粒度訪問控制等優(yōu)點(diǎn)。另外,因為PEP組件是運(yùn)行在本地資產(chǎn)上的,所以在PEP上配置的策略能夠?qū)Τ觥⑷胝镜牧髁窟M(jìn)行雙向控制。相應(yīng)地,該模型也存在需要大量安裝PEP組件以及需要適配陳舊資產(chǎn)系統(tǒng)等問題。

圖4 NIST的微分段模型Fig.4 Micro-segmentation model of NIST

(2)Forrester微分段模型

Forrester在2010年提出了一個基于分段網(wǎng)關(guān)的模型,如圖5所示。這個模型主要基于以下三個關(guān)鍵的理念[43]:

①能夠方便地對網(wǎng)絡(luò)進(jìn)行管理和分段;

②使用多個并行化的交換核心進(jìn)行構(gòu)建;

③以單個控制臺進(jìn)行集中管理。

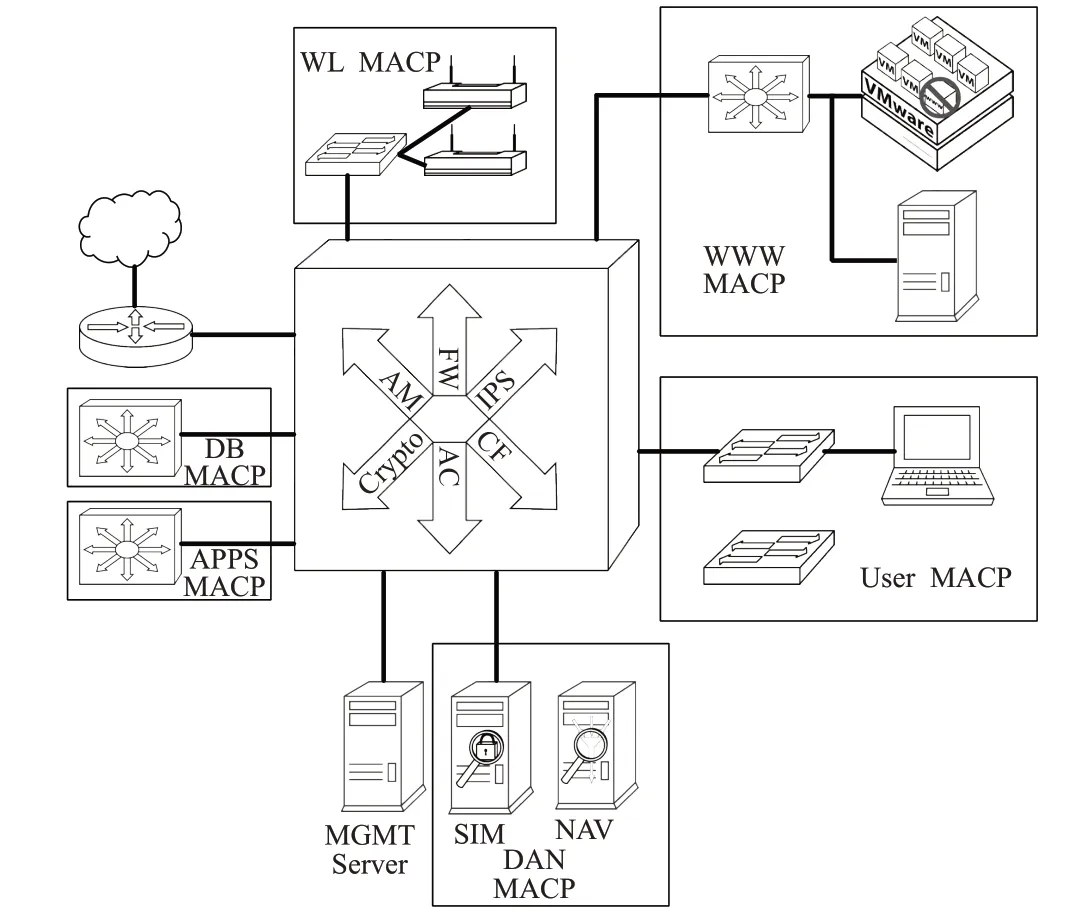

在該模型中,分段網(wǎng)關(guān)(segmentation gateway,SG)構(gòu)成了零信任網(wǎng)絡(luò)的核心。如圖5所示,位于零信任網(wǎng)絡(luò)中心位置的SG集成了所有的安全功能(如網(wǎng)絡(luò)訪問控制、IPS、防火墻、VPN網(wǎng)關(guān)等),并定義了全局策略。被稱為微核心和微邊界(microcore and perimeter,MCAP)的交換區(qū)通過自身的微核心交換機(jī)連接到SG的高速接口,從而接入到零信任網(wǎng)絡(luò)中。由微核心交換機(jī)管理的網(wǎng)段被稱為微邊界。在微邊界內(nèi),所有資源共享相似的功能和全局策略屬性。多個并行的微邊界最后匯聚到SG,由SG進(jìn)行統(tǒng)一管理。

圖5 Forrester的微分段模型Fig.5 Micro-segmentation model of Forrester

同時,該模型還要求建立數(shù)據(jù)采集網(wǎng)絡(luò)(data acquisition network,DAN)用于整個網(wǎng)絡(luò)的可視化。DAN將檢測并記錄每個MCAP的通信流量。該微分段模型提供了對網(wǎng)絡(luò)資源進(jìn)行細(xì)粒度隔離的能力,同時提高了管理的可視化能力,以便更早地檢測與控制安全事件。集中、統(tǒng)一和透明地管理MCAP是該模型的一個關(guān)鍵特性[44]。該模型可以看作NSIT提出的基于資源門戶的部署模型的一種變體。

2.2.2 MSG實施方案

微分段的概念并不新鮮,從廣義上講,微分段就是一種更細(xì)粒度的網(wǎng)絡(luò)隔離技術(shù),使用策略驅(qū)動的防火墻技術(shù)(通常是基于軟件的)或者網(wǎng)絡(luò)加密技術(shù)來隔離數(shù)據(jù)中心、公有云IaaS和容器,在邏輯上將數(shù)據(jù)中心劃分為不同的安全網(wǎng)段,每個網(wǎng)段包含混合場景中的不同工作負(fù)載、應(yīng)用和進(jìn)程,可以為每個網(wǎng)段定義安全控制和所提供的服務(wù)[45]。目前,零信任網(wǎng)絡(luò)的微分段實施方案較多,大致上有以下三類:基于網(wǎng)絡(luò)的微分段、基于Hypervisor的微分段和基于主機(jī)代理的微分段[46]。

(1)基于網(wǎng)絡(luò)的微分段

該方案需要軟件定義網(wǎng)絡(luò)(software defined network,SDN)和網(wǎng)絡(luò)功能虛擬化(network functions visualization,NFV)技術(shù)將網(wǎng)絡(luò)硬件虛擬化,并以軟件的形式集中化管理網(wǎng)絡(luò)。使用軟件取代交換機(jī)和路由器的流量管理工作,并為網(wǎng)絡(luò)設(shè)備提供基于策略的自動化管理功能。許多設(shè)備供應(yīng)商在此概念上進(jìn)行了功能擴(kuò)展來監(jiān)控工作負(fù)載的流量,主要技術(shù)分為基于可編程結(jié)構(gòu)(programmable fabric)和基于網(wǎng)絡(luò)覆蓋層(network overlay)兩類[47]。

基于網(wǎng)絡(luò)的微分段方案主要是通過基于IP的ACL在交換機(jī)或數(shù)據(jù)中心防火墻等網(wǎng)絡(luò)設(shè)備(物理或虛擬)中實施微分段策略,比較適用于私有數(shù)據(jù)中心,但在公有云環(huán)境下部署相對要困難許多,虛擬防火墻可能會帶來吞吐量限制的問題。在進(jìn)行細(xì)粒度分段時,該方案即便是在應(yīng)用級也會需要大量的ACL,這將可能超出網(wǎng)絡(luò)設(shè)備所能承受的負(fù)擔(dān)。另外,該方案無法將工作負(fù)載上發(fā)起或是接受連接的進(jìn)程可視化[48]。

(2)基于Hypervisor的微分段方案

基于Hypervisor的微分段方案是在專有的虛擬化平臺下實現(xiàn)的,主流的方案仍然采用SDN技術(shù),利用Hypervisor來模擬SDN控制器,例如VMWare的NSX就負(fù)責(zé)這項工作。如圖6所示,在虛擬環(huán)境中所有的數(shù)據(jù)流量都必須經(jīng)過Hypervisor,因此可以利用Hypervisor防火墻的功能來實現(xiàn)工作負(fù)載的可見性和微分段。虛擬網(wǎng)絡(luò)中的通信永遠(yuǎn)不會離開虛擬環(huán)境,從而消除了在物理網(wǎng)絡(luò)或物理防火墻中配置和維護(hù)網(wǎng)絡(luò)分段的要求[49]。

圖6 基于Hypervisor的虛擬平臺Fig.6 Hypervisor based virtual platform

基于Hypervisor的微分段方案不容易受網(wǎng)絡(luò)架構(gòu)的影響,但不同的Hypervisor解決方案之間通常是不兼容的。該方案也不支持裸機(jī)工作負(fù)載,對公有云和容器化的工作負(fù)載支持都有限。與基于網(wǎng)絡(luò)的微分段方案一樣,基于Hypervisor的微分段無法將工作負(fù)載上發(fā)起或是接受連接的進(jìn)程可視化[48]。

(3)基于主機(jī)代理的微分段方案

基于主機(jī)代理的微分段主要依賴在資產(chǎn)上配置相應(yīng)的軟件代理,如使用主機(jī)內(nèi)置防火墻或代理自身的專有防火墻來實現(xiàn)。軟件代理負(fù)責(zé)監(jiān)視和分析進(jìn)出主機(jī)的流量,以確定適當(dāng)?shù)募?xì)粒度策略和提供流量的可見性。同時,它還可以提供更多的上下文信息,如正在運(yùn)行的進(jìn)程、安裝的軟件或是可能的漏洞等。主機(jī)代理會利用這些數(shù)據(jù)生成相應(yīng)的防火墻規(guī)則。基于主機(jī)的微分段方案對于移動或是臨時的工作負(fù)載特別有用。這是因為在配置階段,微分段的規(guī)則被直接編寫到工作負(fù)載中,這樣就不用考慮工作負(fù)載的位置或是持續(xù)時間。通過使用該方案可以實現(xiàn)跨數(shù)據(jù)中心、云、裸機(jī)和混合環(huán)境微分段[50]。因為基于主機(jī)的微分段是與網(wǎng)絡(luò)結(jié)構(gòu)解耦的,所以在進(jìn)行部署時不需要重新構(gòu)建網(wǎng)絡(luò)或者SDN。

基于主機(jī)代理的微分段方案適用于運(yùn)行在任意位置和形式的工作負(fù)載上,包括裸機(jī)、在任意Hypervisor上運(yùn)行的虛機(jī)、容器、私有數(shù)據(jù)中心、私有云或混合云。此外,該方案能夠從工作負(fù)載上獲取較多的上下文信息以提供良好的細(xì)粒度分段和可見性。與前面兩個方案相比,由于該方案的策略是在工作負(fù)載內(nèi)部執(zhí)行的,如果工作負(fù)載被攻擊,那么就存在策略服務(wù)被攻擊者關(guān)閉的風(fēng)險。同時,該方案還需要構(gòu)建專門的集中管理模塊以便在跨工作負(fù)載之間進(jìn)行協(xié)調(diào)和更新策略[48]。

由于充當(dāng)PEP的代理軟件與資產(chǎn)緊密耦合,基于主機(jī)代理的微分段可看作是NIST微分段模型的實現(xiàn)。與之相對的,基于網(wǎng)絡(luò)和基于Hypervisor的微分段方案則可以看作是Forrester微分段模型的實現(xiàn)。同時這兩種方案本質(zhì)上都使用了SDN技術(shù),利用集中控制器(物理或軟件)將制定的策略下發(fā)到各個MCAP,并由集中控制器對各個MCAP進(jìn)行統(tǒng)一管理。表3給出了三種方案的對比。

表3 微分段方案對比Table 3 Comparison of micro-segmentation models

2.3 軟件定義邊界

SDP是由CSA提出的一種開放的網(wǎng)絡(luò)安全架構(gòu),它的安全理念與“零信任”原則較為一致:(1)所有資源無論位于何處,對未授權(quán)的用戶都是不可見的;(2)對所有授權(quán)均實施“需要知道”原則,也即最小權(quán)限原則;(3)會記錄并檢查所有流量[51]。SDP通過創(chuàng)建一種“黑匣子”將基礎(chǔ)設(shè)施隱藏了起來,用戶通常無法感知SDP所隱藏的內(nèi)容[52]。用戶只有在其身份被認(rèn)證后才能被授權(quán)訪問基礎(chǔ)設(shè)施,而未授權(quán)的用戶無法檢測到這些基礎(chǔ)設(shè)施。SDP的這種機(jī)制可以有效地阻止包括端口掃描、拒絕服務(wù)攻擊和中間人攻擊等在內(nèi)的網(wǎng)絡(luò)攻擊[53]。因此,NIST在文獻(xiàn)[1]中將SDP技術(shù)歸結(jié)為零信任網(wǎng)絡(luò)的一項關(guān)鍵技術(shù)。

2.3.1 SDP架構(gòu)與工作流程

如圖7所示,SDP架構(gòu)主要由SDP控制器、SDP啟動主機(jī)(initiating host,IH)和SDP接受主機(jī)(accepting host,AH)三個組件組成。可以看出,SDP與第1.3.3小節(jié)介紹的基于飛地的模型十分相似。SDP同樣將控制信道和數(shù)據(jù)信道進(jìn)行解耦,SDP控制器位于控制平面,充當(dāng)PDP的角色,負(fù)責(zé)對發(fā)起請求的IH進(jìn)行認(rèn)證。SDP主機(jī)則位于數(shù)據(jù)平面,當(dāng)IH通過SDP控制器的驗證之后,就可以和AH建立一個雙向TLS隧道;而AH往往會作為一組服務(wù)的網(wǎng)關(guān)而存在,充當(dāng)PEP的角色。AH本身受到了SDP控制器的保護(hù)。默認(rèn)情況下,AH拒絕除SDP控制器之外的所有連接。只有在SDP控制器授權(quán)后,AH才會接受來自IH的連接[54]。圖7給出了SDP的工作流程,其具體內(nèi)容如下。

圖7 SDP流程圖Fig.7 SDP flow chart

(1)SDP控制器激活并上線,并使用第2.1節(jié)介紹的認(rèn)證和授權(quán)服務(wù)對用戶(設(shè)備/應(yīng)用)進(jìn)行驗證。

(2)AH激活并上線,然后通過建立雙向TLS隧道與SDP控制器連接并被認(rèn)證。此階段AH不響應(yīng)任何其他主機(jī)或是非預(yù)配置的請求。

(3)IH激活并上線,接著同樣通過建立雙向TLS隧道與SDP控制器連接并被認(rèn)證。

(4)IH通過認(rèn)證后,SDP控制器會生成一張該IH可訪問的AH列表。

(5)SDP控制器通知AH接受來自IH的通信,并為其生成加密通信所需要的策略。

(6)SDP控制器將AH列表和加密通信所需的策略提供給IH。

(7)IH向每個被允許連接的AH發(fā)起單包認(rèn)證(single packet authentication,SPA)。然后IH通過建立雙向TLS與AH通信。

2.3.2 SDP部署模式與應(yīng)用場景

根據(jù)不同的應(yīng)用場景,SDP提供了以下幾種主要部署模式:客戶端-網(wǎng)關(guān)模式,客戶端-服務(wù)器模式,服務(wù)器-服務(wù)器模式,客戶端-服務(wù)器-客戶端模式,客戶端-網(wǎng)關(guān)-客戶端模式以及網(wǎng)關(guān)-網(wǎng)關(guān)模式[55]。本小節(jié)闡述了各個SDP部署模式的細(xì)節(jié),并在表4中進(jìn)行了總結(jié)。

表4 SDP部署模型對比Table 4 Comparison of SDP deployment models

(1)客戶端-網(wǎng)關(guān)模式

如圖8(a)所示,客戶端-網(wǎng)關(guān)模式下服務(wù)器被放置在充當(dāng)AH的網(wǎng)關(guān)后方,客戶端(IH)只能通過雙向TLS隧道與網(wǎng)關(guān)通信,而不能直接訪問服務(wù)器,服務(wù)器則被配置成只能由網(wǎng)關(guān)訪問,這樣服務(wù)器就被網(wǎng)關(guān)保護(hù)了起來。該模型可以用于緩解拒絕服務(wù)、服務(wù)器掃描、中間人攻擊等攻擊行為。

該部署模式與NIST的基于飛地的部署模型相似,網(wǎng)關(guān)充當(dāng)了PEP組件。該部署模式適用于基于云的解決方案,同時也適用于本地數(shù)據(jù)中心。另外,該模式允許企業(yè)在網(wǎng)關(guān)和AH之間使用已存在的網(wǎng)絡(luò)安全組件(如IDS、IPS等)。

(2)客戶端-服務(wù)器模式

如圖8(b)所示,客戶端-服務(wù)器模式與客戶端-網(wǎng)關(guān)模式非常相似。不同之處在于該模式下充當(dāng)AH的網(wǎng)關(guān)被安裝在服務(wù)器中(與NIST的基于設(shè)備/網(wǎng)關(guān)的部署模型吻合),客戶端(IH)與服務(wù)器的通信是端到端的,網(wǎng)關(guān)充當(dāng)PEP,使用SPA拒絕未經(jīng)授權(quán)的連接請求[54-55]。此模式適用于云上或本地的數(shù)據(jù)中心。

(3)服務(wù)器-服務(wù)器模式

如圖8(c)所示,服務(wù)器-服務(wù)器模式下每個服務(wù)器上都要安裝SDP網(wǎng)關(guān),因此服務(wù)器既可以是IH也可以是AH。這樣在面對未經(jīng)授權(quán)的連接時,所有的服務(wù)器都被隱藏了起來。該模式非常適合物聯(lián)網(wǎng)和虛擬機(jī)環(huán)境[49]。SDP控制器既可以位于云端,也可以位于服務(wù)器上,與服務(wù)器使用相同的SDP網(wǎng)關(guān)。

(4)客戶端-服務(wù)器-客戶端模式

如圖8(d)所示,客戶端-服務(wù)器-客戶端模式適用于需要點(diǎn)對點(diǎn)通信的場景,例如IP電話、視頻會議等。在這些場景下,SDP會對已連接的客戶端的IP地址進(jìn)行混淆,加密組件之間的網(wǎng)絡(luò)連接,并利用SPA為服務(wù)器(AH)拒絕未授權(quán)的連接請求。

(5)客戶端-網(wǎng)關(guān)-客戶端模式

如圖8(e)所示,客戶端-網(wǎng)關(guān)-客戶端模式是客戶端-服務(wù)器-客戶端模式的變體,允許客戶端直接互聯(lián)。客戶端可以作為IH、AH,或兩者都是,這取決于使用的應(yīng)用程序協(xié)議。SDP網(wǎng)關(guān)則充當(dāng)客戶端之間的防火墻[55]。

(6)網(wǎng)關(guān)-網(wǎng)關(guān)模式

如圖8(f)所示,網(wǎng)關(guān)-網(wǎng)關(guān)模式中的客戶端是指包括打印機(jī)、掃描儀、傳感器和物聯(lián)網(wǎng)設(shè)備等不需要或不可能安裝SDP軟件的設(shè)備。通常一個或多個客戶端位于充當(dāng)網(wǎng)關(guān)的IH后方,一個或多個服務(wù)器位于充當(dāng)網(wǎng)關(guān)的AH后方[55],因此該模式適用于某些物聯(lián)網(wǎng)環(huán)境。

圖8 SDP的部署模式Fig.8 SDP deployment models

2.3.3 SDP的安全特性

SDP的安全性是通過向外部網(wǎng)絡(luò)提供零可見性,在授予客戶端訪問權(quán)限之前使用多次確認(rèn)和多個身份驗證級別來實現(xiàn)的,具體涉及到以下五個獨(dú)立的安全層。

(1)單包認(rèn)證

SPA數(shù)據(jù)包由IH發(fā)往控制器或是AH。SPA包含了一個OTP用于驗證,如果沒有通過驗證,控制器或AH不會進(jìn)行應(yīng)答。這種安全機(jī)制使得應(yīng)用程序基礎(chǔ)設(shè)施可以隱藏在網(wǎng)關(guān)和AH的后方,同時也能夠保護(hù)SDP組件,使其安全地面向互聯(lián)網(wǎng)部署[56]。

(2)雙向TLS

在SDP中,IH、AH和控制器之間通信使用的是雙向TLS隧道,這使得每個組件之間能夠進(jìn)行雙向驗證。TLS客戶端和服務(wù)器的根證書必須與已知的合法根證書綁定,并且TLS服務(wù)器應(yīng)使用在線證書狀態(tài)協(xié)議(online certificate status protocol,OCSP)響應(yīng)的Stapling功能來檢測證書吊銷狀態(tài),以緩解利用過期或偽造OCSP響應(yīng)的中間人攻擊。

(3)設(shè)備驗證

設(shè)備驗證主要用于證明正確的設(shè)備存儲了私鑰,并且該設(shè)備的軟件可以信任。雙向TLS雖然可以證明密鑰未過期或已被吊銷,但不能證明密鑰是否被盜[52]。SDP中的控制器通常是被認(rèn)為可控可信的設(shè)備,通過控制器來對IH和AH進(jìn)行驗證,有助于緩解證書被盜和偽造攻擊的風(fēng)險。

(4)動態(tài)防火墻

動態(tài)防火墻是SDP的另一個重要組成部分。與傳統(tǒng)的靜態(tài)防火墻相比,SDP的動態(tài)防火墻對所有通信的默認(rèn)規(guī)則為“拒絕”。SDP首先綁定已通過身份驗證的用戶和設(shè)備,然后采用動態(tài)創(chuàng)建和刪除防火墻規(guī)則的方式來讓這些授權(quán)用戶和設(shè)備連接到受保護(hù)的資源。這樣做的好處是解決了傳統(tǒng)網(wǎng)絡(luò)在移動或是物聯(lián)網(wǎng)環(huán)境下無法解決的安全邊界問題。

(5)應(yīng)用程序綁定

在對設(shè)備和用戶進(jìn)行身份認(rèn)證和授權(quán)之后,SDP會創(chuàng)建加密的TSL隧道并綁定已經(jīng)過授權(quán)的應(yīng)用程序。這些授權(quán)的應(yīng)用程序只能通過加密隧道進(jìn)行通信,同時其他的應(yīng)用程序無法使用這些隧道[56]。

這些安全層的應(yīng)用很好地保障了零信任網(wǎng)絡(luò)所需的身份驗證、訪問控制、數(shù)據(jù)隱私、數(shù)據(jù)可用性和服務(wù)可用性等需求,大大增加了惡意用戶和攻擊者嘗試訪問受保護(hù)的應(yīng)用程序和服務(wù)的困難程度。此外,SDP還可以和IAM、MSG等技術(shù)進(jìn)行有機(jī)整合,進(jìn)一步提高訪問控制與減少攻擊面,可以更有效地抵御端口掃描、中間人攻擊以及DDoS攻擊[52,57-60]。

3 零信任的應(yīng)用研究

近年來,國家不斷加快推進(jìn)新基建建設(shè),推動了整個社會的數(shù)字化轉(zhuǎn)型。大數(shù)據(jù)、云計算、物聯(lián)網(wǎng)、移動互聯(lián)等新興技術(shù)在為各行各業(yè)帶來新的生產(chǎn)力的同時,也帶來了新的網(wǎng)絡(luò)安全問題。日益復(fù)雜的網(wǎng)絡(luò)環(huán)境使得傳統(tǒng)的網(wǎng)絡(luò)安全邊界逐漸瓦解,零信任網(wǎng)絡(luò)的出現(xiàn)為這一難題給出了解決方案。本章闡述了零信任在不同領(lǐng)域應(yīng)用的研究情況。

3.1 大數(shù)據(jù)

大數(shù)據(jù)是一種數(shù)據(jù)資產(chǎn),其規(guī)模巨大,并且隨著時間的推移呈指數(shù)級增長。各行各業(yè),如政府、電信、銀行、醫(yī)療保健、教育、交通等每天都會產(chǎn)生海量數(shù)據(jù),其中包含了很多敏感數(shù)據(jù),涉及到安全和隱私問題。許多數(shù)據(jù)面臨著威脅,如網(wǎng)絡(luò)釣魚或僵尸網(wǎng)絡(luò),數(shù)據(jù)泄漏成為必須特別注意的問題[61]。為了保護(hù)大數(shù)據(jù)免受威脅,入侵檢測系統(tǒng)、防火墻和基于主機(jī)的防病毒軟件等傳統(tǒng)技術(shù)無法勝任具體的安全要求。

Yang等人[62]提出了一種基于零信任模型的大數(shù)據(jù)細(xì)粒度訪問控制方法。該方法包含三個主要步驟:(1)基于ZT的用戶上下文識別;(2)細(xì)粒度數(shù)據(jù)訪問認(rèn)證(fine-grained data access authentication,F(xiàn)DAA)控制;(3)基于全網(wǎng)流量的數(shù)據(jù)訪問審計。該方法能夠在大數(shù)據(jù)環(huán)境下識別和攔截常見的存在風(fēng)險的數(shù)據(jù)訪問。Ahmed等人[63]提出了一種基于零信任模型的敏感數(shù)據(jù)保護(hù)技術(shù),該模型引入訪問控制代理,通過分析訪問請求、用戶類型、設(shè)備類型、應(yīng)用類型和數(shù)據(jù)類型來實現(xiàn)控制訪問,從而保護(hù)敏感數(shù)據(jù)。

多數(shù)大數(shù)據(jù)信息系統(tǒng)沒有明確的系統(tǒng)邊界,容易導(dǎo)致敏感數(shù)據(jù)的泄漏。零信任網(wǎng)絡(luò)可以有效地強(qiáng)化大數(shù)據(jù)系統(tǒng)的身份認(rèn)證和授權(quán)機(jī)制,依據(jù)登錄用戶的訪問行為以及訪問環(huán)境的上下文來識別是否有異常的行為。另外,零信任網(wǎng)絡(luò)還會要求對敏感數(shù)據(jù)實現(xiàn)細(xì)粒度的訪問控制,進(jìn)一步提高數(shù)據(jù)的安全性。

3.2 云計算

云計算是一種模型,它實現(xiàn)了對共享的可配置資源池進(jìn)行無處不在、便捷地按需網(wǎng)絡(luò)訪問[64]。云計算為用戶提供了各種服務(wù)和基礎(chǔ)設(shè)施,帶來了很好的便利性,但也存在云計算供應(yīng)商不易評估、不安全的API、數(shù)據(jù)丟失或泄漏以及賬戶劫持[65]等安全問題。為了提高云計算的安全性,研究人員嘗試將零信任模型引入到云計算之中。

DeCusatis等人[24,66]提出了一種基于首包認(rèn)證的零信任網(wǎng)絡(luò)實現(xiàn)方法。該方法是通過隱寫覆蓋的方法,在TCP請求數(shù)據(jù)包中嵌入了身份驗證令牌,并拒絕未經(jīng)授權(quán)的通信,以此來隱藏需要保護(hù)的資源。Mehraj等人[67]探討了客戶對于云和云服務(wù)提供商(cloud service provider,CSP)的信任問題,提出了一種針對云計算的零信任策略概念模型。該模型有助于CSP和客戶在云環(huán)境中選擇可信任的實體。Albuali等人[68]則探討了云計算中志愿者節(jié)點(diǎn)的信任評估問題,通過建立一個基于零信任身份管理的自適應(yīng)行為評估模型,來對每個志愿者節(jié)點(diǎn)進(jìn)行打分,并以此作為任務(wù)分配的依據(jù)。Ahmed[69]提出了一種零信任聯(lián)邦I(lǐng)AM架構(gòu),用于防止CSP未經(jīng)授權(quán)訪問由CSP進(jìn)行管理的客戶的數(shù)字資產(chǎn)。該架構(gòu)采用了去中心化的IAM方法,旨在最大限度地減少任何單一實體對云環(huán)境中數(shù)字資產(chǎn)的控制權(quán)。Ferretti等人[16]認(rèn)為現(xiàn)有的零信任體系結(jié)構(gòu)設(shè)計時控制平面是可信任的這一假設(shè)是不合理的,由此提出了一種幸存零信任架構(gòu),通過在多個控制平面組件之間分配信任,讓控制平面遭受攻擊時能夠恢復(fù)工作。

在云環(huán)境中,用戶數(shù)據(jù)和其他數(shù)字資產(chǎn)通常會駐留在CSP的服務(wù)器上,并由CSP負(fù)責(zé)身份認(rèn)證和授權(quán)。因此傳統(tǒng)的客戶資源訪問機(jī)制仍然以CSP為中心,用戶在云上的安全性非常依賴CSP。基于零信任的IAM不僅可以對云用戶,或是連接到云的設(shè)備進(jìn)行驗證,同樣也會要求對CSP的行為進(jìn)行檢測,以防止CSP未經(jīng)授權(quán)訪問用戶數(shù)據(jù)。此外,利用SDP架構(gòu),可以有效地隱藏云環(huán)境中的資產(chǎn),使其不易遭受DDoS或者是端口掃描等網(wǎng)絡(luò)攻擊。利用微分段技術(shù)可以對云計算數(shù)據(jù)中心的敏感數(shù)據(jù)進(jìn)行保護(hù),實時觀測敏感數(shù)據(jù)的流動情況以防數(shù)據(jù)泄露。

3.3 物聯(lián)網(wǎng)

物聯(lián)網(wǎng)涉及位于辦公室、家庭、城市、人體內(nèi)部以及跨地域的各種設(shè)備的連接。多樣化的終端設(shè)備與接入方式對物聯(lián)網(wǎng)的安全性提出了挑戰(zhàn)。目前物聯(lián)網(wǎng)領(lǐng)域在安全方面主要有以下五個研究熱點(diǎn):隱私數(shù)據(jù)保護(hù)、輕量級安全機(jī)制、入侵檢測與防御系統(tǒng)、針對自動化操作的訪問控制策略以及移動設(shè)備的跨域認(rèn)證方法[70]。

Osman等人[71]利用微分段技術(shù)來保護(hù)智能家庭網(wǎng)絡(luò)免受橫向移動的內(nèi)部攻擊,具體涉及到兩個網(wǎng)絡(luò)功能:一個是建立所有設(shè)備及其漏洞的清單;另一個是利用這些信息將設(shè)備動態(tài)分配給微分段,并使用段間和段內(nèi)的網(wǎng)絡(luò)級安全策略將它們彼此隔離。Shah等人[72]以零信任為設(shè)計原則,提出了一種新的輕量級連續(xù)設(shè)備到設(shè)備認(rèn)證協(xié)議。該協(xié)議利用通信信道屬性和可調(diào)數(shù)學(xué)函數(shù)來生成動態(tài)變化的會話密鑰,用于連續(xù)設(shè)備認(rèn)證。Dimitrakos等人[73]提出了一種新的信任感知連續(xù)授權(quán)模型。在該模型中,動態(tài)授權(quán)、使用控制和概率信任評估進(jìn)行了融合,使得模型具有可擴(kuò)展性、高效性和輕量級,足以在消費(fèi)者物聯(lián)網(wǎng)環(huán)境中發(fā)揮作用。

另外,隨著物聯(lián)網(wǎng)技術(shù)的發(fā)展,其實時性能的要求也推動了邊緣計算和霧計算的發(fā)展。由此,網(wǎng)絡(luò)安全人員也開始著眼于零信任網(wǎng)絡(luò)在邊緣計算和霧計算的應(yīng)用。Tanimoto等人[74]對霧與邊緣計算的多層結(jié)構(gòu)進(jìn)行了研究,為層間定義了“邊界線”,并提出了一種使用SDP架構(gòu)管理該“邊界線”的方法;Singh等人[75]利用SDP架構(gòu)來增強(qiáng)多址訪問邊緣計算(multi-access edge computing,MEC)的安全性,旨在為LTE核心網(wǎng)絡(luò)中的流量到達(dá)云端前提供保護(hù)。

海量物聯(lián)網(wǎng)設(shè)備的接入帶來了異構(gòu)認(rèn)證、頻繁交互、邊界模糊等問題。同時,物聯(lián)網(wǎng)設(shè)備不斷產(chǎn)生大量的個人和敏感數(shù)據(jù)。對物聯(lián)網(wǎng)建立微分段可以有效地減少攻擊面,同時還可以對所有流量建立可見性模型,以防止敏感數(shù)據(jù)的泄漏。SDP技術(shù)不僅可以保護(hù)云中資源,同樣也能對物聯(lián)網(wǎng)中處于霧和邊緣的資源起到保護(hù)作用。此外,IAM技術(shù)可以基于多數(shù)據(jù)源實現(xiàn)對接入設(shè)備的驗證,例如從版本、漏洞補(bǔ)丁、系統(tǒng)應(yīng)用程序級別、認(rèn)證方法等屬性來分析其安全風(fēng)險。

3.4 5G

與前幾代移動通信相比,5G的業(yè)務(wù)提供能力將更加豐富。5G不僅需要考慮基本的數(shù)據(jù)和語音通信服務(wù),還將服務(wù)于一切可互聯(lián)的產(chǎn)業(yè)。因此,5G網(wǎng)絡(luò)本質(zhì)上將會是異構(gòu)的,具有各種不同的服務(wù)、應(yīng)用、用戶、設(shè)備和大量網(wǎng)絡(luò)流量。這種異構(gòu)環(huán)境是難以監(jiān)控和管理的,這促使5G必須建立更全面、更高效、更節(jié)能的網(wǎng)絡(luò)和通信服務(wù)模型,以滿足增強(qiáng)的、多方面的安全需求[76-78]。

Mammela等人[78]嘗試將微分段引入到5G網(wǎng)絡(luò)安全中,以此擴(kuò)展網(wǎng)絡(luò)切片的概念。Chen等人[79]針對5G智能醫(yī)療平臺提出了一個利用ZTA的安全感知和保護(hù)系統(tǒng),在主體、對象、行為和環(huán)境四個維度驅(qū)動下,該系統(tǒng)實現(xiàn)了實時網(wǎng)絡(luò)安全態(tài)勢感知、連續(xù)身份驗證、訪問行為分析和細(xì)粒度訪問控制。Ramezanpour等人[80]提出了一種i-ZTA體系結(jié)構(gòu),該結(jié)構(gòu)采用基于服務(wù)的體系結(jié)構(gòu)(service-based architectures,SBA)進(jìn)行設(shè)計,并利用人工智能實現(xiàn)信息安全。此外,還討論了如何利用5G的MEC技術(shù)為資源受約束的設(shè)備提供實現(xiàn)設(shè)想i-ZTA所需的計算資源。

5G的落地結(jié)合了如SDN、NFV、云計算、MEC等一系列技術(shù),在提供高帶寬、低延遲、可靠的通信以及多樣化服務(wù)的同時,還為大規(guī)模物聯(lián)設(shè)備的接入提供了保障。但這些都大大增加了整個網(wǎng)絡(luò)的攻擊面。如同在之前幾個小節(jié)討論的那樣,零信任網(wǎng)絡(luò)能夠有效地緩解5G所面臨的威脅。

3.5 區(qū)塊鏈

區(qū)塊鏈?zhǔn)且环N新型的數(shù)據(jù)共享技術(shù),它通過引入共識機(jī)制來解決分布式系統(tǒng)中的信任問題。同時,區(qū)塊鏈具有分散性、自治性、開放性和不可篡改性,可以有效降低參與者之間的信任成本[81]。因此,有不少人嘗試將區(qū)塊鏈與零信任相結(jié)合為網(wǎng)絡(luò)提供安全防護(hù)。

Samaniego等人[82]開發(fā)了一種稱為Amatista的基于區(qū)塊鏈的中間件,并引入了基于零信任的分層挖礦方法,在邊緣層級上對基礎(chǔ)設(shè)施以及事務(wù)分別從水平和垂直方向上進(jìn)行信任的驗證。由于將挖礦任務(wù)分布到了邊緣組件,這種挖礦方法消除了計算能力受限的限制。Dhar等人[44]將Forrester的微分段方案應(yīng)用于物聯(lián)網(wǎng),然后利用區(qū)塊鏈記錄的不變性和可審計性來改進(jìn)物聯(lián)網(wǎng)的設(shè)備標(biāo)識、網(wǎng)絡(luò)屬性和日志的完整性,并借助智能合約實施安全策略。Sultana等人[83]將區(qū)塊鏈和零信任進(jìn)行結(jié)合,以增強(qiáng)醫(yī)療記錄和圖像傳輸?shù)陌踩浴^(qū)塊鏈負(fù)責(zé)對醫(yī)療/健康數(shù)據(jù)傳輸進(jìn)行審計跟蹤;零信任則用于在傳輸過程中確保醫(yī)療數(shù)據(jù)的安全,并增強(qiáng)用戶端的安全性。Patil等人[84]提出了一種結(jié)合工作量證明和運(yùn)行時間證明的一致性算法,用于構(gòu)建零信任模型,并以此來管理分布式系統(tǒng)。Alevizos等人[85]討論了如何使用區(qū)塊鏈技術(shù)來增強(qiáng)ZTA的實施,例如利用零信任來創(chuàng)建端點(diǎn)的上下文,再利用區(qū)塊鏈技術(shù)加強(qiáng)上下文的完整性。

由上述討論可見,零信任技術(shù)能夠和區(qū)塊鏈技術(shù)進(jìn)行有機(jī)融合,進(jìn)一步強(qiáng)化網(wǎng)絡(luò)的安全性。例如,將零信任網(wǎng)絡(luò)與智能合約結(jié)合,可以對用戶或設(shè)備的身份進(jìn)行驗證。零信任可以增強(qiáng)數(shù)據(jù)的保密性和事務(wù)流的可視性,而區(qū)塊鏈的共識機(jī)制可以對發(fā)起的事務(wù)進(jìn)行驗證,同時區(qū)塊鏈的分布式賬本還可以提供對事務(wù)進(jìn)行審計跟蹤,以及確保身份信息、日志、數(shù)據(jù)完整性的能力。

3.6 其他相關(guān)研究

除了以上領(lǐng)域內(nèi)的研究外,在零信任的訪問控制、微分段、實踐應(yīng)用等方面也有不少研究成果。Eidle等人[13]基于觀察、定向、決策、行動(observe,orient,decide,act,OODA)架構(gòu)實現(xiàn)了用于零信任網(wǎng)絡(luò)的自主控制平面,并且還實現(xiàn)了身份驗證網(wǎng)關(guān)的信任級別以及物理和虛擬防火墻的動態(tài)編排。實驗結(jié)果表明,該零信任網(wǎng)絡(luò)可以有效地阻止DDoS攻擊。Kong等人[86]構(gòu)建了一個基于Elastic Stack的小型零信任局域網(wǎng)模型。該模型使用指紋識別技術(shù)作為用戶登錄的憑證,并在后臺運(yùn)行透明的進(jìn)程以收集和審計操作日志,使人們能夠在保密和安全使用的前提下,在局域網(wǎng)內(nèi)方便地傳輸文件、交換信息。D'Silva等人[20]討論了如何通過容器化應(yīng)用程序?qū)崿F(xiàn)微分段,并使用Kubernetes進(jìn)行了實踐。Hatakeyama等人[87]提出了零信任聯(lián)邦的概念以及一種在系統(tǒng)之間共享上下文的方法。同時為了保護(hù)用戶隱私,還提出了一種在用戶控制下共享上下文的機(jī)制。Yao等人[88]基于ZTA提出了一種動態(tài)訪問控制與授權(quán)系統(tǒng)。該系統(tǒng)會根據(jù)用戶行為生成用戶肖像和用戶信任,并以此為依據(jù)來調(diào)整用戶的訪問權(quán)限,實現(xiàn)細(xì)粒度、動態(tài)的訪問控制和授權(quán)。

關(guān)于零信任網(wǎng)絡(luò)的性能,也有少量的文獻(xiàn)進(jìn)行了分析。Mujib等人[89]分析了使用微分段的零信任網(wǎng)絡(luò)的性能,實驗結(jié)果表明,在不丟失數(shù)據(jù)包的情況下,分別增加了平均4 ms的往返時間和11 ms的抖動時間,證明了零信任在數(shù)據(jù)中心環(huán)境中的可行性。Rodigari等人[90]對多云環(huán)境中使用Istio服務(wù)網(wǎng)格實現(xiàn)的零信任網(wǎng)絡(luò)進(jìn)行了性能評估,實驗結(jié)果表明,Istio減少了響應(yīng)連續(xù)HTTP請求的延遲變化,但總體CPU和內(nèi)存可能會根據(jù)服務(wù)網(wǎng)格配置和云環(huán)境而增加。Lukaseder等人[91]介紹了零信任網(wǎng)絡(luò)架構(gòu)Alekto以及一個計算信任分?jǐn)?shù)的模型,性能測試表明,該架構(gòu)不僅不會對基線性能產(chǎn)生負(fù)面影響,而且還在每秒處理的HTTP請求及其所需響應(yīng)時間方面得到了改進(jìn)。

表5總結(jié)了零信任在各領(lǐng)域的研究情況。

表5 零信任在各領(lǐng)域的研究情況Table 5 Zero trust research in various fields

4 總結(jié)與展望

現(xiàn)今,傳統(tǒng)的網(wǎng)絡(luò)安全邊界正在逐漸失效,零信任作為一種關(guān)于信任與安全的新型思考范式,受到了來自國內(nèi)外政府、學(xué)術(shù)界和工業(yè)界的廣泛重視和一致認(rèn)可。本文介紹了零信任網(wǎng)絡(luò)的基本架構(gòu)及常用部署模型,并探討了各個部署模型的優(yōu)缺點(diǎn)。隨后對零信任的三個關(guān)鍵技術(shù)IAM、MSG和SDP的相關(guān)內(nèi)容分別進(jìn)行了梳理。最后對零信任目前在各個相關(guān)領(lǐng)域內(nèi)的應(yīng)用研究成果進(jìn)行了總結(jié)。就目前的實際情況而言,零信任技術(shù)仍處于摸索發(fā)展的階段,尚未成熟,未來還將面臨諸多的挑戰(zhàn)。

(1)信任算法

如何獲取信任是實踐零信任網(wǎng)絡(luò)首先要考慮的問題。目前已有的信任計算方法主要是根據(jù)經(jīng)驗設(shè)定信任的評估基準(zhǔn)。同時根據(jù)不同對象的重要程度分配不同的權(quán)重,并結(jié)合上下文信息計算出信任分?jǐn)?shù)。最后與評估基準(zhǔn)進(jìn)行比較得出當(dāng)前的信任級別。這種靜態(tài)的評估規(guī)則對已知的安全風(fēng)險能夠有效地進(jìn)行評估預(yù)警,但無法評估未知的風(fēng)險。在未來的工作中,可以引入機(jī)器學(xué)習(xí)的方法來訓(xùn)練一些信任計算模型,這些模型可以對具有未知風(fēng)險的訪問進(jìn)行風(fēng)險評估。

另外,第1.3.2小節(jié)描述了各種用于PE決策的數(shù)據(jù)源,如威脅情報、SIEM日志、網(wǎng)絡(luò)流量、受試者地理位置、用戶身份和憑證等,它們通常是異構(gòu)的,并會含有不精確的信息。信任算法要如何將它們進(jìn)行有效整合,同時確定其信任級別也將是一項具有挑戰(zhàn)的任務(wù)。

(2)持續(xù)的用戶身份驗證

用戶的身份在登錄驗證之后,還需要在整個訪問過程中都持續(xù)地驗證。然而,持續(xù)驗證不能僅依靠用戶操作的上下文信息,因為攻擊者有可能通過一系列常規(guī)的操作獲取系統(tǒng)的信任以執(zhí)行敏感的操作。目前大部分對用戶身份進(jìn)行持續(xù)性驗證的機(jī)制依賴于用戶生物特征。現(xiàn)有的方案雖然能夠?qū)崿F(xiàn)持續(xù)性的身份驗證,但是也存在很大的局限性。一方面,有些方案依賴特定的傳感器,并需要用戶長時間佩戴,降低了用戶體驗。另一方面,大量的用戶生物特征數(shù)據(jù)的采集也帶來了新的隱私問題。在未來的工作中,需要注意到依賴特定傳感器的身份驗證方案可能無法勝任用戶跨多設(shè)備操作的情形,應(yīng)當(dāng)考慮不同驗證方案協(xié)作驗證的框架。而采集的生物特征,最好是保存在本地設(shè)備之中,如果需要傳輸則應(yīng)當(dāng)使用安全的協(xié)議進(jìn)行傳輸。

(3)微分段的管理與維護(hù)

在大型網(wǎng)絡(luò)中,各種負(fù)載之間有著復(fù)雜的工作流,要進(jìn)行有效的微分段是比較困難的。與此同時,負(fù)載上的應(yīng)用程序需求往往也是動態(tài)變化的,不時地會有新的應(yīng)用加入,也有新的應(yīng)用退出。在這樣復(fù)雜的環(huán)境中,出入策略的管理與維護(hù)是極具挑戰(zhàn)性的,配置一旦出錯則會導(dǎo)致現(xiàn)有的工作中斷。因此在未來的工作中,需要研究動態(tài)的工作流訪問檢測技術(shù)和訪問控制策略來識別工作流的交互,并對相應(yīng)的訪問策略進(jìn)行更新。

(4)SDP的安全問題

SDP利用第2.3節(jié)描述的幾個關(guān)鍵技術(shù)將重要的網(wǎng)絡(luò)基礎(chǔ)設(shè)施隱藏了起來,很多研究工作也驗證了SDP在抵御DDoS、端口掃描等網(wǎng)絡(luò)攻擊時具有很好的效果。SDP安全有效的前提是假設(shè)SDP控制器是可信可控的,但是目前還沒有探討SDP控制器本身安全的研究工作。如果SDP控制器受到了攻擊,那么整個SDP將不再安全。此外,單一的SDP控制器會存在單點(diǎn)故障、網(wǎng)絡(luò)性能瓶頸等問題,分布式的SDP控制器方案會是今后值得研究的一個方向。

另外,SDP對于遠(yuǎn)程訪問的場景能夠提供較好的安全保護(hù),但對于內(nèi)網(wǎng)中的橫向移動還需要結(jié)合其他技術(shù)才能有效地解決,如MSG技術(shù)。

綜上,零信任網(wǎng)絡(luò)是在網(wǎng)絡(luò)環(huán)境日漸復(fù)雜、網(wǎng)絡(luò)安全風(fēng)險日益增強(qiáng)、網(wǎng)絡(luò)應(yīng)用日趨多樣化的大背景下,對傳統(tǒng)安全模式的一次理念創(chuàng)新和技術(shù)變革。作為一項正在快速發(fā)展的安全技術(shù),零信任網(wǎng)絡(luò)在諸多方面還有待進(jìn)一步發(fā)展完善,這也迫使研究者在梳理前人成果的基礎(chǔ)上,進(jìn)一步理清思路,不斷進(jìn)行理論探索和應(yīng)用實踐。