SDN 中基于Renyi交叉熵和RMSprop算法的雙層DDoS識別模型

侯澤鵬,趙 煒,王 堯,付 強

(國網河北省電力有限公司信息通信分公司,河北 石家莊 050000)

0 引言

隨著網絡業務需求不斷擴展,網絡資源管理呈現多元化趨勢,對網絡架構的可擴展性、可靠性以及可管理性提出了更高的要求。為應對上述新的網絡架構部署需求,軟件定義網絡(Software Defined Network,SDN)應運而生。SDN起源于2006年斯坦福大學的Clean State研究課題,其核心思想是控制平面與轉發平面相分離[1],克服了網絡基礎設施部署的局限性,具有開放性和可編程性的特點[2-3]。在SDN中,控制層可以實時掌握全局的網絡信息,并通過南向接口將轉發規則下發到交換機等一些基礎設備中,從而實現網絡的集中管控[4]。

分布式拒絕服務(Distributed Denial of Service,DDoS)攻擊是一種基于DoS的分布的大規模拒絕服務攻擊,主要為一種資源耗盡型攻擊。研究人員發現針對SDN 本身的DDoS攻擊可以分為兩類:針對SDN 控制器設備的Packet_in流量DDoS攻擊[5]、針對SDN 網絡設備的IP 數據包流量DDoS攻擊[6]。因此,研究針對SDN 的實時DDoS攻擊檢測與識別方法非常重要。到目前為止,針對SDN 環境下的DDoS攻擊檢測與識別方法總體分為基于統計學計算閾值的方法和基于機器學習分類的方法。

基于統計學的檢測方法是選取SDN 中若干流量特征,利用統計學對規定時間窗內的特征量進行計算并設定閾值,如果某特征量超過其設定的對應閾值,則判斷為DDos攻擊。Shariq 等[7]人將IP是否存在于流表中、是否存在成功的TCP連接、協議類型、數據通信速率作為統計特征,對4個特征量進行統計評分;同時采用自適應閾值算法判定DDoS攻擊是否發生。ZHENG 等[8]利用R/S 分析算法計算網絡流量Hurst指數,即用該指數反映網絡流量的相似性并確定閾值。當發生DDoS攻擊時,網絡流量的Hurst指數會出現向上或向下偏離閾值。但是該方法的檢測率和誤報率有待提高。Xiang You等[9]將Packet_in流量作為特征量,利用信息熵計算該特征量的離散程度,如果超過閾值,則判定為DDoS 攻擊。該方法普適性較差,不同網絡環境下及同一網絡環境下不同時刻的閾值變化較大。但是以上使用的各種基于熵的統計方法對于小流量的檢測效果不夠明顯。

基于機器學習的檢測方法是選取SDN 中若干流量特征,并利用機器學習的方法對惡意流量進行判別,目前被廣泛應用的包括SOM、SVM、神經網絡等算法。Jin Ye 等[10]首先利用Onp_Flow_Stats收集各流表和各端口的統計信息,然后根據統計信息計算源IP 和源端口的增長率,并同時計算流數據包數量、字節量標準差和可配對比例,最后以SVM 算法作為分類依據判定DDoS 攻擊。但是該方法忽略了匹配為通配符的情況,導致計算結果不準確。姚琳元等[11]利用神經網絡檢測方法,對流量中的七元組進行特征提取并開展機器訓練,最終使其具有檢測DDoS 的能力。李曼等[12]設計了一種基于XGBoot的DDoS攻擊檢測方法,該方法使用XGBoot對流量進行建模、特征提取和訓練。但是該算法參數過多,耗費過多的控制器計算資源。

綜上所述,針對目前SDN 環境下DDoS攻擊檢測方法準確率較低、額外負載較高的問題,本文提出一種SDN 環境下基于Renyi交叉熵和RMSprop算法的DDoS 攻擊檢測方法。該方法以輕量化的流量采集方式,引入雙向流比例作為第一層檢測方法。如果檢測發現異常,利用Renyi交叉熵計算當前網絡窗口流量特征熵值,同時利用RMSprop算法計算當前網絡窗口流量特征熵值的閾值,通過比較熵值與閾值的大小識別DDoS攻擊是否發生。

2 SDN架構、Renyi交叉熵及RMSprop算法原理

2.1 SDN 架構

SDN 網絡架構由上到下包含三層:應用層、控制層和轉發層。在應用層上按照API標準開發應用程序;控制層是SDN 的核心層,其按照Openflow 協議規定的通信規則,以流表項的形式將轉發規則下發給交換機和路由器,并對網絡的拓撲和狀態信息進行維護和管理;轉發層只負責數據的轉發和狀態收集,實現網絡流量的靈活控制[13]。

2.2 Renyi交叉熵

1948年,香農在信息論中引入信息熵,定量地表征一個隨機變量x的隨機性及取值的分散程度,其定義為

式中:H(x)為信息熵;p(x i)為隨機變量x=x i出現的概率,p(x i)≥0且;n為隨機變量x可能出現的所有取值種類[14]。

根據式(1)的相關定義,如果假設有一個隨機變量存在兩種概率分布p,q,其中p為真實分布,q為非真實分布。按照真實分布p,衡量計算非真實分布q所需要的編碼長度的期望,得到交叉熵H(p,q),其定義為

式中:q(y i)為隨機變量x=y i出現的概率,q(y i)≥0且

Renyi熵是更早出現的一種熵運算,其定義為

式中:α表示階數,取值為α≥0 且α≠1,

將公式(2)、(3)相結合,可以得到Renyi交叉熵,其定義為

2.3 RMSprop算法

本模型采用RMSprop(Root Mean Square Prop,RMSprop)機器學習算法動態計算SDN 網絡特征量閾值,RMSprop是AdaGrad算法的改進型算法。AdaGrad算法中累計梯度的平方會導致學習率過早衰弱,訓練過早結束,為了解決該問題,RMSprop算法僅僅累計過去窗口大小的梯度,采用指數加權平均法

式中:θw為當前網絡窗口w與前w-1網絡窗口平均狀態值之間的Renyi交叉熵閾值;g w為窗口w處Renyi交叉熵變化梯度值;σ為學習率,默認值為0.001;為了避免分母為0,增加很小的參數ε,默認值為e-6[15];S w為狀態變量,是指數加權平均值,其用來自動調整參數的學習效率,使得閾值計算過程中收斂速度更快,RMSProp算法將梯度按元素平方做指數加權移動平均計算狀態變量。

式中:S w-1為前w-1網絡窗口的狀態變量;γ為超參數,取值為0≤γ≤1;Hα為當前網絡窗口w與前w-1網絡窗口狀態平均值之間的Renyi交叉熵值。

3 模型設計

本文的雙層級DDoS識別模型由兩層模塊組成:攻擊檢測模塊和攻擊識別模塊。其中攻擊檢測模塊作為常態化監視手段,檢測效率快、算法簡單、占用資源少,減少了耗費過多的網絡設備、控制器資源和對正常業務運行的影響,對網絡設備和控制器開展全天候實時檢測;當攻擊檢測模塊發現異常,攻擊識別模塊對網絡進行精準化、深度化的狀態檢測,更好提高DDoS識別的準確性。

3.1 攻擊檢測模塊

一個正常的網絡訪問,如果節點有越多的請求包,那么就會有越多的應答包從該節點返回。在正常情況下網絡設備中輸入與輸出的數據包吞吐量比是一個常數。然而當發生DDoS 攻擊時,攻擊者發送大量的數據包,但受害者卻無法提供服務的響應。這種情況下輸入、輸出流量就不成一定的比例,從而使輸出/輸入比值下降[16]。

根據歷史數據包流量值確定流量輸入/輸出比閾值,其包括網絡設備IP 流量輸入/輸出比閾值K1和控制器設備Packet-in流量輸入/輸出比閾值K2。然后判斷網絡設備IP流量輸入/輸出比是否大于閾值K1,如果大于,則確定檢測結果為網絡設備異常;判斷控制器Packet-in流量輸入/輸出比是否大于閾值K2,如果大于,則確定檢測結果為控制器設備異常。任何一種設備出現異常,則觸發攻擊識別模塊。

3.2 攻擊識別模塊

攻擊識別模塊對網絡進行精準化、深度化的狀態檢測。楊志[17]等人通過仿真實驗得到Smurf、UDP flood、HTTP flood、SYN flood攻擊都出現目的IP熵值異常。基于上述研究成果,本模塊引入基于源IP熵和目的IP熵的Renyi交叉熵識別方法。

3.2.1 Renyi交叉熵計算

由于熵的計算是以窗口為單位[18],首先生成當前窗口流量中不同源IP和不同目的IP集合,并分別記作so_ip和de_ip。根據式(1)香農熵,計算得到不同源IP 和不同目的IP 熵值H(so_ip)和H(de_ip)。此時定義當前窗口的網絡狀態為

對V(w)進行平均值求解,得到(w),如式(8)所示。

為了得到當前窗口w的網絡狀態,需要與w-1窗口值進行比較,根據式(8)得到w-1窗口平均值,如式(9)所示。

根據式(4)Renyi交叉熵,得到當前窗口w的網絡狀態熵值為,如式(10)所示。

3.2.2 閾值計算

按照公式(6),遞歸計算得到各窗口的狀態變量計算公式

式中:S0作為梯度累積變量,初始化為0。

RMSprop算法采用小批量隨機梯度下降方式,每輪迭代采樣最近1/(1-γ)個窗口的小批量隨機梯度平方項的加權平均組成一個小批量?w,然后利用?w計算窗口w處的狀態變量,?=1/(1-γ)表示批量大小,如果w<|?|,則根據式(11)計算S w,如果w>|?|時,S w最終表示為

將3.2.1中(w-1)和V(w)定義為一組二維向量x=(w-1),V(w)),并且令f(x)=Hα((w-1),V(w)),采用RMSprop算法計算當前窗口f(x)的動態閾值θw;根據式(10)得到當前窗口的預測熵值Hα((w-1),V(w))。如當前窗口的熵值大于預測熵值,則認為該窗口為異常窗口;否則判定為正常窗口,將結果反饋給攻擊檢測模塊,并調整檢測模塊對應閾值K1或K2。

4 仿真實驗與性能測試

4.1 實驗環境

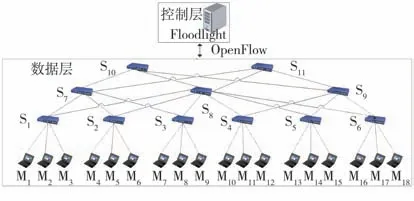

本模型的實驗環境基于Vmware 安裝的Ubuntu 16.04 LTS 虛擬機構建,并通過MiniNet虛擬化網絡仿真工具模擬搭建SDN 網絡環境,實驗構造的網絡拓撲見圖1。利用MiniNet中OVS定義SDN 網絡交換機,選擇Floodlight作為SDN網絡控制器。該實驗網絡包含11臺關鍵OVS交換機和18臺主機,其中S10、S11為核心層交換機,S7,S8,S9為匯聚層交換機,S1-S6為接入層交換機。本實驗使用Scapy作為流量生成工具,模擬偽造源IP和采用真實IP的應用層DDoS攻擊,通過生成不同速率和比例的攻擊流量,并將上述攻擊流量與正常流量混合發送。

圖1 SDN實驗拓撲

4.2 相關參數設置

4.2.1 Renyi交叉熵階數α 的設置

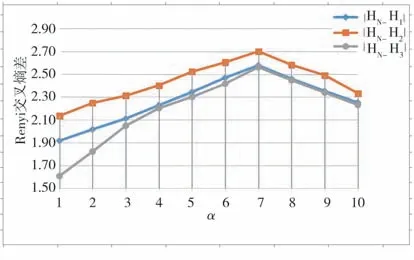

在Renyi交叉熵中,階數α是一個非常關鍵的參數,其決定著隨機變量各樣本之間的差距,選取一個大小合適的α使得檢測系統可以更有效地區分正常流量和攻擊流量[19]。分別按照以下類別模擬不同DDoS攻擊網絡環境:1)偽造源IP 攻擊流量、采用真實IP的應用層攻擊流量、正常流量比為1∶1∶1;2)偽造源IP攻擊流量、正常流量比為1∶1;3)采用真實IP的應用層攻擊流量、正常流量比為1∶1,并通過改變α值,分別計算上述三種網絡環境下Renyi交叉熵值H1、H2、H3,以及不存在DDoS攻擊時網絡狀態Renyi交叉熵值HN。并以階數α為橫坐標,Renyi交叉熵差值為縱坐標,繪制|HN-H1|,|HN-H2|,|HN-H3|變化曲線如圖2所示。

圖2 Renyi交叉熵差隨α 的變化

隨著α值的不斷增大,Renyi交叉熵差不斷增大,且當α=7時差值最大。Renyi交叉熵差越大表明正常網絡與發生DDoS攻擊時網絡差別越大,更能準確地判斷網絡是否發生DDoS攻擊。

4.2.2 RMSprop中參數γ 的設置

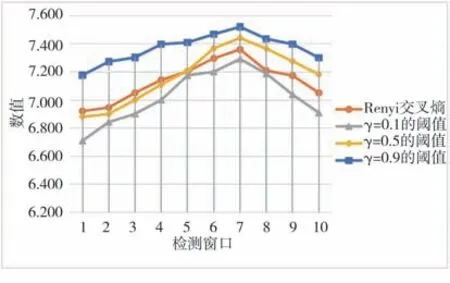

RMSprop作為一個深度學習算法,超參數γ作為衰減率,它決定著閾值計算的效率,需要通過枚舉來確定參數值。在保證合法流量大小不變的情況下,攻擊流量中偽造源IP 攻擊流量和采用真實IP的應用層攻擊流量比均為1∶1。依次改變RMSprop中超參數γ的值,分別為0.1,0.5,0.9,統計10個窗口內α=7的Renyi交叉熵值與閾值的變化情況。

γ取各值條件下窗口Renyi交叉熵值與閾值比較情況見圖3。當γ=0.1時,閾值均大于Renyi交叉熵值,無法檢測出DDoS攻擊;當γ=0.5時,在攻擊早期4個窗口閾值均大于Renyi交叉熵值,后期才出現閾值均小于Renyi交叉熵值,攻擊檢測實時性較差;當γ=0.9時,所有窗口閾值均小于Renyi交叉熵值,初始攻擊階段便可以實時準確檢測,所以為了更精確地計算網絡狀態閾值,本文將γ設置為0.9。

圖3 DDoS攻擊的熵值與閾值變化

4.3 性能測試分析

本文利用RYU REST API,將DDoS識別模型部署到SDN 控制器中。

4.3.1 SDN 交換機雙向流比例分析

為了測試SDN 交換機雙向流比例,進行了如下實驗。控制器通過發送Onp_Flow_Stats消息包獲取交換機各物理端口的進出流量統計信息。

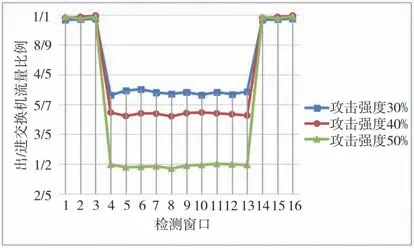

按照攻擊強度30%,40%,50%進行實驗(攻擊強度表示攻擊流量占總流量的比例),前3個窗口為正常狀態,中間10個窗口為攻擊狀態,后3個窗口恢復正常狀態。實驗結果見圖4。

圖4 DDoS攻擊時出/進交換機流量比例

由以上實驗可得,在1-3窗口,出/進交換機流量比例處于穩定狀態,此時比例大約為1/1。啟動攻擊后,出/進交換機流量比例持續下降,而且攻擊強度越大,比例下降越多。根據實驗結果可知,出/進交換機流量比例可以作為是否遭受DDoS攻擊的檢測階段特征。出/進交換機流量比例變化設置閾值K,當出/進交換機流量比例小于K,觸發攻擊識別模塊。

4.3.2 SDN 網絡中Renyi交叉熵值分析

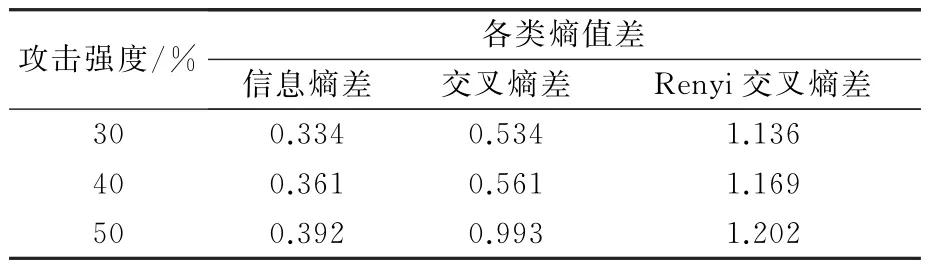

根據3.2.1中定義的Renyi交叉熵計算方法,按照4.2.1中確定的Renyi交叉熵α參數,計算不同攻擊強度下Renyi交叉熵值與各類信息熵值,并進行對比分析。每類攻擊強度設置6組實驗,每組實驗統計16 個窗口值,計算6 次熵值的平均值。實驗結果如表1所示。

表1 不同攻擊強度下SDN網絡中各熵值比較

由表1實驗可知,本模型引入Renyi交叉熵值度量標準與其他熵值相比,增大了正常流量與攻擊流量之間的信息敏感距離。特別對于低速DDoS攻擊,攻擊速度與強度較弱,成倍放大攻擊特征信息,提升攻擊判斷準確性,并迅速發出攻擊告警。

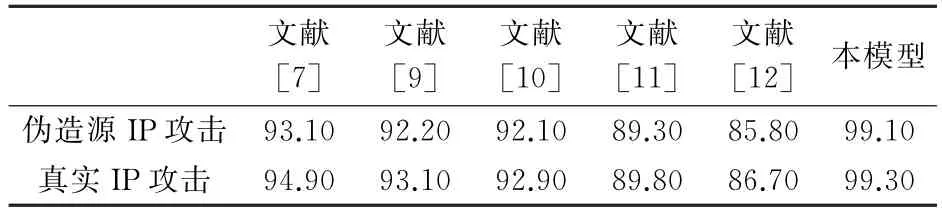

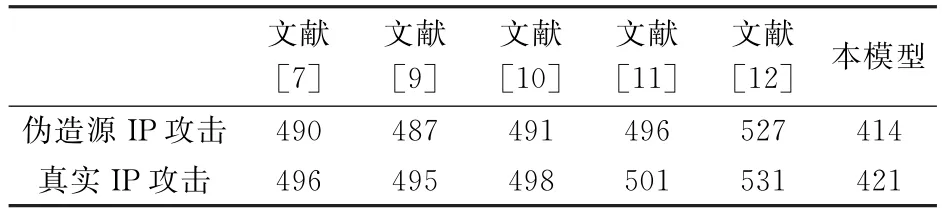

同時為了展示DDoS攻擊下,本模型的時間開銷低、識別成功率高特點,每次攻擊20個窗口,持續攻擊20次,選取本文引用文獻中較為理想的5個方法,計算檢測識別成功率和平均耗時,結果如表2和表3所示。

表2 檢測識別成功率對比 %

表3 檢測識別耗時對比 ms

表2實驗結果顯示本模型采用的基于Renyi交叉熵的雙層級檢測與識別方法具有最高檢測識別成功率,與目前最優文獻[7]方法相比,本模型識別成功率提升6%左右,原因分析如下。

1)該模型兼顧Renyi熵與交叉熵的雙重優點,有效擴大正常流量與異常流量數據間的差異性,對較弱攻擊檢測效果明顯提升。

2)利用RMSprop算法,按照當前實際數值與歷史數值平滑動態計算當前閾值,可以吸收瞬時突變,進一步提升檢測的準確性。表3實驗結果顯示本模型的檢測識別耗時最短,與目前最優文獻9方法相比,不同攻擊類型及攻擊強度下平均檢測識別耗時降低15%左右。

3)該模型采用雙層結構模型,檢測模塊可以過濾掉大部分干擾流量,從而有效降低識別模塊計算負載;RMSprop算法計算閾值的收斂速度更快,可以在最短的時間內得到窗口閾值。

5 結束語

為了解決SDN 面臨的DDoS攻擊威脅,使其在遭受DDoS攻擊時,能夠第一時間被識別,本文通過分析總結目前SDN 環境下DDoS攻擊識別方法存在的問題,從提高攻擊識別準確性、實時性和降低設備日常檢測負載等方面,提出基于Renyi交叉熵和RMSprop算法的雙層級DDoS攻擊識別模型。通過仿真實驗可以得到,與目前最優的檢測識別模型相比,該模型平均攻擊檢測識別耗時降低15%,成功率提高6%,大大提高了SDN 環境下DDoS攻擊檢測識別效率。

隨著對SDN 研究的深入,除了本文提出的兩類DDoS攻擊外,逐漸出現一些巧妙的DDoS攻擊手段,如利用流規則Duration的慢速攻擊手段,在每個流規則中都定義了一個軟性存活時間,如果在定義的時間段內沒有匹配的數據包,則流規則自動刪除[19]。攻擊者利用該規則,在軟存活時間截止前發送一個數據包,從而長期維持對應流規則,使得流表無法得到更新,惡意消耗流表緩存。此外,還有針對Open Flow 處理機制漏洞Buffered-Packet的攻擊[20]都會造成SDN 的拒絕服務。未來將繼續完善本文檢測識別模型,以適應更加多元化的DDoS攻擊。