中小型企業網絡低成本接入認證系統設計

李獻軍 張峰 趙芳

基金項目:郵政應用技術協同創新中心資助項目;項目名稱:基于圖形化編程的信號處理裝置自動測試系統研究與實踐;項目編號:YB2022018。

作者簡介:李獻軍(1968— ),男,河北辛集人,教授,碩士;研究方向:計算機開發與應用,信息安全,網絡系統集成。

摘要:隨著網絡攻擊類型的多樣化,來自企業網絡內部的攻擊不斷增多,作為保障企業內部網絡安全的重要手段,基于RADIUS協議以及IEEE 802.1x技術實現的低成本用戶認證管理功能,通過對用戶進行接入認證,確保了內網接入用戶的合法性,從根源上減少了來自企業內部網絡的攻擊,有效保障了企業網絡的安全。

關鍵詞:網絡;認證;RADIUS;IEEE 802.1x;安全

中圖分類號:TP393.08? 文獻標志碼:A

0? 引言

隨著網絡技術的快速發展,基于網絡的各種應用為人們的工作和生活帶來了前所未有的便利,但網絡天生的脆弱性也導致了針對其進行攻擊的安全事件越來越多,嚴重影響了個人、企業甚至是國家的數據信息安全。2018年4月,習近平總書記在全國網絡安全和信息化工作會議上做出重要指示,沒有網絡安全就沒有國家安全,就沒有經濟社會穩定運行,廣大人民群眾利益也難以得到保障[1]這彰顯了網絡安全居于國家戰略高度的地位,而國家層面的重視恰恰反映了當前網絡安全問題的嚴重性。傳統上,由于大部分的網絡攻擊事件均來自于局域網外部的攻擊,因此網絡安全技術相對更關注如何在網絡的邊界進行防范。但近年來,隨著網絡攻擊類型的多樣化,從局域網內部進行攻擊的行為越來越多,這就給企業網絡安全防護帶來了更大的挑戰。因為在傳統網絡架構中,局域網內部所使用的協議均為開放式協議,在進行信息交互時并不進行身份的驗證,因此只要攻擊者能夠連接到局域網,就可以對網絡內部的各種資源進行訪問,這就帶來了非法用戶入侵的問題。要解決該問題,網絡就必須對連接到其中的用戶進行身份認證,只有通過認證的合法用戶才可以接入網絡,從而避免內部攻擊行為的出現[2]。

1? EAD解決方案

EAD全稱為End user Admission Domination,即終端準入控制。它將針對LAN-Access的控制和終端用戶的Security-Policy有機結合在一起,來實現終端用戶安全地進行網絡接入。EAD通過諸如iNode客戶端、作為Security-Policy實施點的網絡設備、Security-Policy Server以及提供加固服務的第三方Server之間的聯動,對接入終端實施企業的Security-Policy,并根據終端的策略匹配度,對相應用戶終端的訪問權限進行限制,提高其主動防御能力,降低企業網絡面臨的各種潛在的安全威脅。EAD的具體流程如圖1所示。

對于有網絡接入需求的用戶,EAD解決方案首先將驗證用戶的身份,如果其身份認證失敗,則會被判定為非法用戶,并拒絕其接入請求;如果用戶通過了身份認證,則被判定為合法用戶,進入下一步的安全認證環節。在安全認證部分將根據企業Security-Policy對用戶進行各種系統安全性的檢查,對于安全檢查不合格的用戶會被放入隔離區進行強制加固,直至滿足企業安全策略的要求;對于安全檢查合格的用戶進入下一步的動態授權環節。在動態授權部分針對不同的用戶賦予相應的網絡使用權限,使其可以訪問網絡,并在用戶訪問網絡的過程中對其終端運行情況、網絡使用情況等進行審計和監控,及時發現并處理異常行為[3]。

EAD解決方案的核心同時也是第一道安全防線即對用戶進行接入認證。針對較大型的網絡一般可購買廠商提供的網絡安全管理軟件或服務來實現用戶接入認證管理,而針對中小型企業,其網絡規模一般比較小、網絡結構也比較簡單,則可基于認證、授權和計費(Authentication、Authorization and Accounting,AAA)安全架構下的RADIUS協議以及IEEE 802.1x來實現低成本的用戶認證管理功能,包括對網絡設備進行訪問的認證以及對網絡中的各種資源進行訪問的用戶接入認證。

2? 基于RADIUS的網絡設備訪問認證

RADIUS協議是一種分布式、C/S結構的信息交互協議,其主要功能是使網絡免遭未授權的訪問攻擊,其典型的應用場景是需要對遠程用戶提供訪問服務的企業網絡環境。RADIUS協議被廣泛應用于各種不同的用戶接入中,如Ethernet接入、管理用戶登錄等。它基于Authentication和Authorization的功能來為終端用戶提供接入服務,通過Accounting功能來對用戶網絡資源使用情況進行監控[4]。

2.1? RADIUS協議基本工作流程

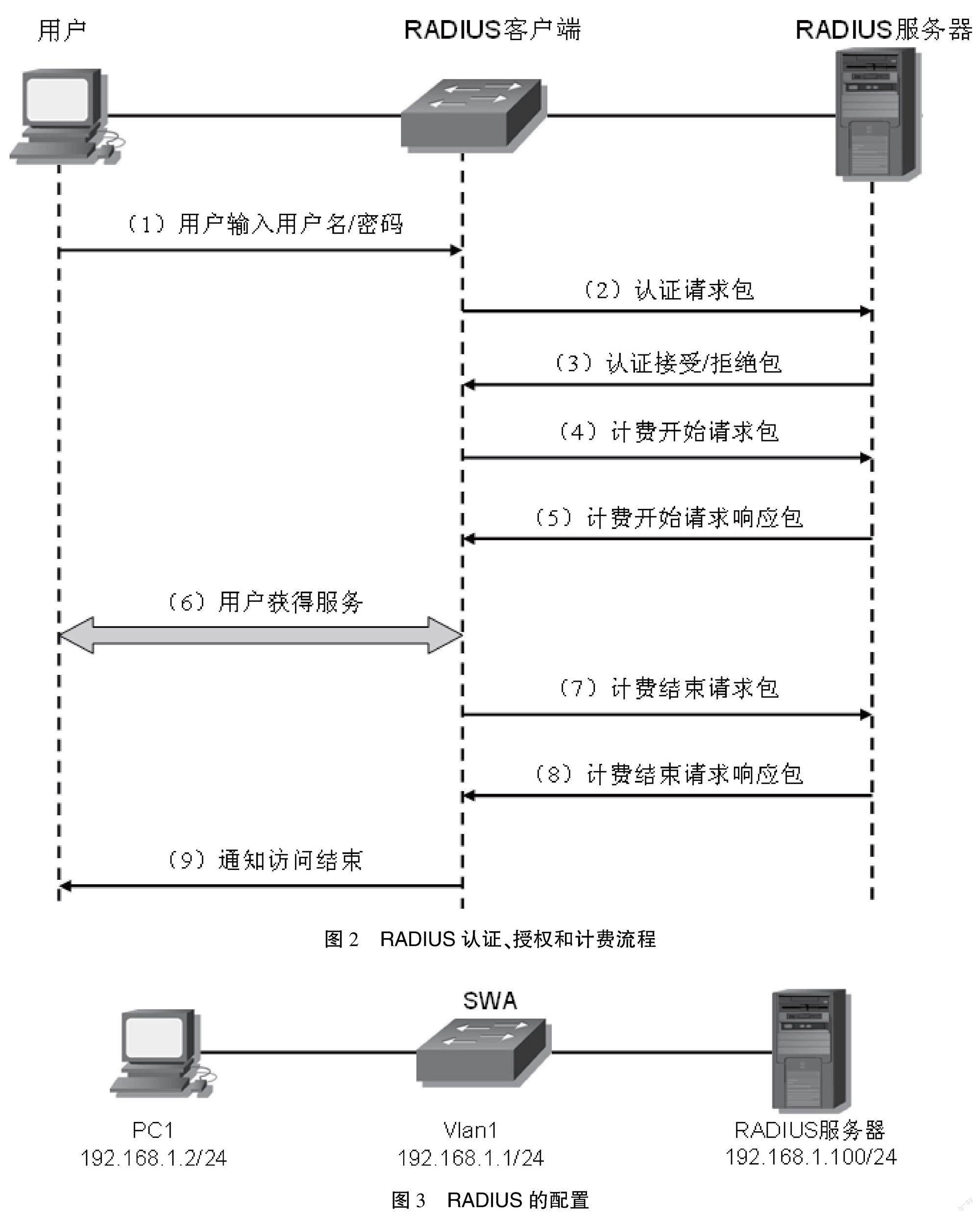

RADIUS客戶端和RADIUS服務器之間通過共享密鑰(shared-key)的方式來驗證對方身份的合法性并對用戶密碼進行加密,以增強安全性。RADIUS的具體工作流程[5]如圖2所示。

(1)用戶發起連接請求,并根據提示輸入User和Password。

(2)RADIUS客戶端(一般是網絡設備)從用戶處獲得的User和Password信息,通過Access-Request,即認證請求包,發送給服務器,其中包中的Password為被共享密鑰加密后的密文。

(3)RADIUS服務器將接收到的User和Password與自己保存的數據庫信息進行對比,如果數據庫中存在相應的User和Password,則認證通過,服務器向客戶端發送包含用戶授權信息的Access-Accept,即認證接受包;如果認證沒有通過,則向客戶端返回Access-Reject,即認證拒絕包。

(4)RADIUS客戶端根據從服務器收到的包選擇接入/掛斷用戶。如果接受用戶接入,則客戶端向服務器發送Accounting-Request,即計費開始請求包。

(5)RADIUS服務器向客戶端返回Accounting-Response,即計費開始響應包,并對用戶行為進行計費。

(6)RADIUS客戶端為用戶提供相應的服務。

(7)用戶訪問完畢后,RADIUS客戶端向服務器發送Accounting-Request,即計費結束請求包。

(8)RADIUS服務器返回Accounting-Response,即計費結束響應包,計費過程結束。

(9)用戶訪問資源結束。

需要注意的是計費開始和結束的請求包均是Accounting-Request,其區別在于Acct-Status-Type屬性的取值。計費開始請求包中Acct-Status-Type的取值為Start,而計費結束請求包中Acct-Status-Type的取值為Stop。計費開始響應包和計費結束響應包則為相應請求包的響應。

2.2? RADIUS的配置實現

將企業網絡中涉及RADIUS認證部分的網絡進行簡化,形成如圖3所示的網絡,要求配置RADIUS服務,使PC1在遠程登錄到交換機上時通過RADIUS進行認證、授權和計費。其中要求配置AAA域名為network,RADIUS服務器與RADIUS客戶端之間的shared-key為computer,RADIUS認證使用的User和Password分別是abc和123。

RADIUS客戶端(交換機SWA)上具體配置如下:

[SWA]interface Vlanif 1

[SWA-Vlanif1]ip address 192.168.1.1 24

[SWA-Vlanif1]quit

[SWA]telnet server enable

[SWA]user-interface vty 0 4

[SWA-ui-vty0-4]authentication-mode aaa

[SWA-ui-vty0-4]quit

[SWA]radius-server template tem1

[SWA-radius-tem1]radius-server authentication 192.168.1.100

[SWA-radius-tem1]radius-server accounting 192.168.1.100

[SWA-radius-tem1]radius-server shared-key cipher computer

[SWA-radius-tem1]quit

[SWA]aaa

[SWA-aaa]authentication-scheme sch1

[SWA-aaa-authen-sch1]authentication-mode radius

[SWA-aaa-authen-sch1]quit

[SWA-aaa]accounting-scheme sch2

[SWA-aaa-accounting-sch2]accounting-mode radius

[SWA-aaa-accounting-sch2]quit

[SWA-aaa]domain network

[SWA-aaa-domain-network]authentication-scheme sch1

[SWA-aaa-domain-network]accounting-scheme sch2

[SWA-aaa-domain-network]radius-server tem1

RADIUS服務器采用FreeRADIUS來實現,需要分別對客戶端配置文件和用戶配置文件進行設置。

在clients.conf的末尾需要添加如下信息:

client 192.168.1.1/24 {

secret? = computer

shortname? = SWA

}

在users.conf的開始位置需要添加如下信息:

abc@network? User-Password == "123"

配置完成后,需要重新啟動FreeRADIUS服務。

在客戶端和服務器端均配置完成后,在PC1的命令行界面下使用telnet命令登錄交換機SWA。

其中,PC1上的登錄信息如下:

C:\\Documents and Settings\\Administrator>telnet 192.168.1.1

Login authentication

Username:abc@network

Password:

從PC1上的登錄信息可以看出,使用用戶名abc@network成功登錄到交換機SWA上,該用戶的登錄是使用RADIUS服務器進行認證實現的。RADIUS服務器對用戶進行認證后,會在FreeRADIUS安裝目錄下的var\\log\\radius\\radacct子目錄中保存相應客戶端的認證和計費信息,可供網管員進行查詢。

3? 基于IEEE 802.1x的用戶接入認證

在以太網中,默認情況下用戶主機只要可以在物理上連接到交換機的端口,就能夠實現對網絡中所有資源的訪問。但是在諸如寫字樓中的Ethernet或移動接入等應用場景中,ISP往往要求能夠控制終端用戶的接入行為,即在以太網接入交換機的端口上對所接入的終端進行認證和限制,從而出現了基于端口的網絡接入控制需求。在網絡中,實現這一需求的協議為IEEE 802.1x。在應用了IEEE 802.1x的交換機端口上,如果該端口連接的終端設備能夠通過認證,就可以獲得對網絡中的資源進行訪問的權限;而如果認證未通過,則不能實現對資源的訪問[6]。

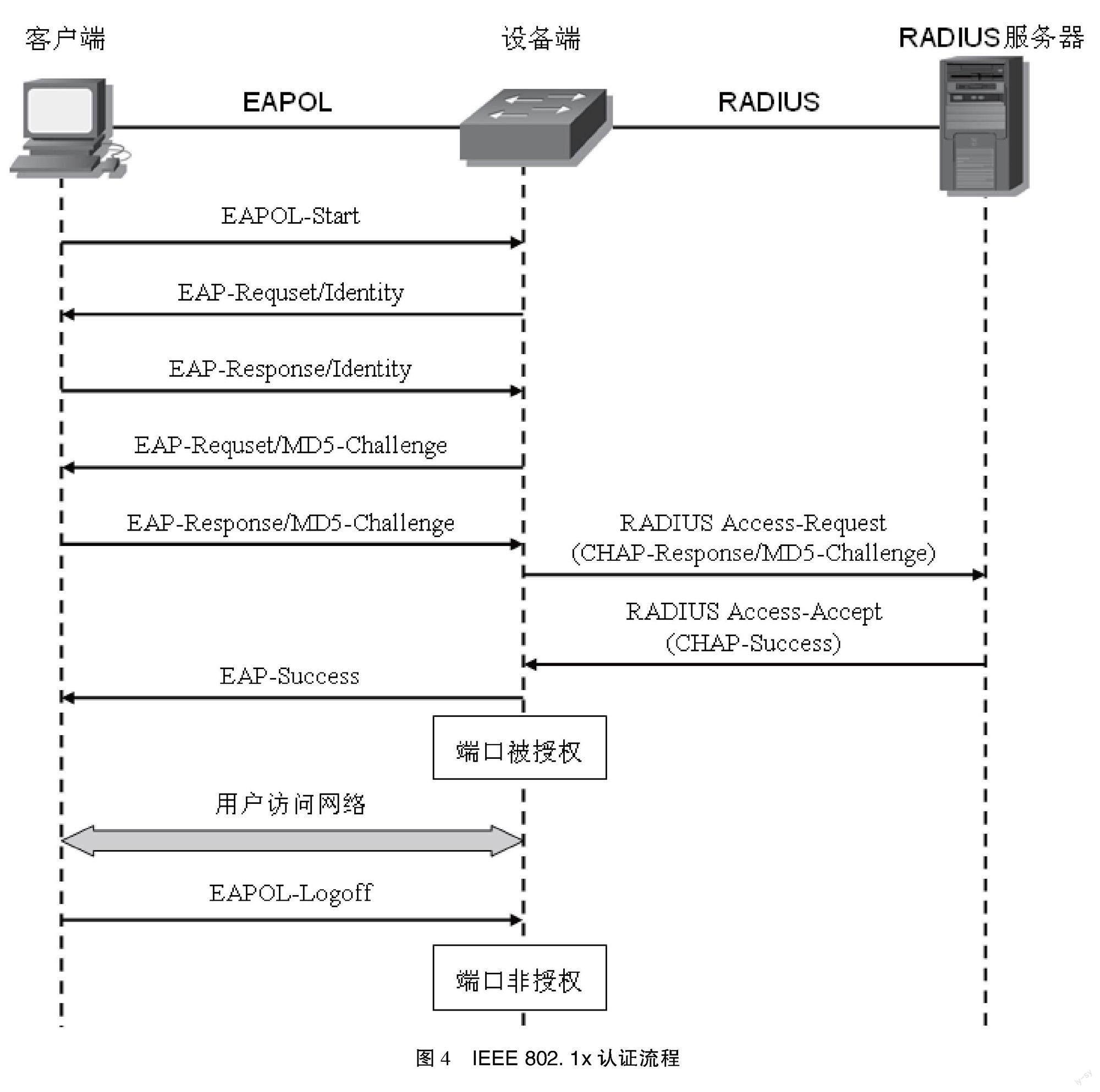

在IEEE 802.1x中,客戶端主機與設備端之間交換認證信息需要使用專門的協議來進行,該協議被稱為Extensible Authentication Protocol,即可擴展認證協議(EAP),其中在客戶端主機和網絡設備之間,EAP協議報文的封裝模式為EAPOL,即使用以太網封裝來承載EAP報文;而在網絡設備和RADIUS服務器之間則使用RADIUS協議來對EAP報文進行封裝傳遞[7]。

3.1? IEEE 802.1x基本工作流程

典型的IEEE 802.1x工作流程[8]如圖4所示。

(1)當終端需要接入網絡時,安裝在終端主機上的IEEE 802.1x客戶端程序會要求用戶輸入其User和Password,同時發送EAPOL-Start報文給設備端,認證開始。

(2)EAPOL-Start報文到達設備端后,設備端會向客戶端發送EAP-Request/Identity報文,要求其以User進行應答,以進行身份確認。

(3)客戶端對收到的Request進行響應,將User信息封裝在EAP-Response/Identity報文中,并將其反饋給設備端。

(4)設備端收到EAP-Response/Identity報文后,并不將User信息發送給RADIUS服務器,而是將其暫時存儲起來,并使用EAP-Request/MD5-Challenge報文攜帶隨機生成的加密字向客戶端發起質詢。

(5)客戶端從收到的報文中讀取隨機加密字并使用其對用戶最初輸入的Password進行加密,然后使用EAP-Response/MD5-Challenge報文攜帶加密后的Password向設備端響應。

(6)設備端收到EAP-Response/MD5-Challenge報文后,讀取加密后的Password,并將該Password、暫存的User信息以及隨機生成的加密字使用RADIUS協議進行封裝形成 Access-Request報文,發送給RADIUS服務器。

(7)服務器收到Access-Request報文后,從中讀取User、Password以及加密字信息,基于讀取的User查找其數據庫,在數據庫中找到該User對應的Password并對其使用從Access-Request報文中讀取的加密字進行加密,然后將加密值與讀取的Password進行比較,如果兩者相同,則向設備端發送RADIUS Access-Accept報文通知用戶認證通過。設備端收到Access-Accept后,向客戶端發送EAP-Success報文,同時對邏輯上的受控端口進行授權,允許用戶使用該

端口接入網絡訪問資源。

(8)用戶結束訪問后,客戶端向設備端發送EAPOL-Logoff報文,設備端收到該報文后,對受控端口結束授權,此時用戶將不被允許再使用該端口接入網絡。

3.2? IEEE 802.1x的配置實現

將企業網絡中涉及IEEE 802.1x認證部分的網絡進行簡化,形成如圖5所示的網絡。要求進行IEEE 802.1x認證的配置,認證方法使用EAP終結方式中的CHAP認證方法,PC1必須在認證通過后才可以對網絡進行訪問,認證使用的User、Password、domain以及shared-key等自行設置,保持設備端與服務器端一致即可。

設備端(交換機SWA)上IEEE 802.1x基本配置如下:

[SWA]dot1x enable

[SWA]interface Ethernet 0/0/1

[SWA-Ethernet0/0/1]dot1x enable

[SWA-Ethernet0/0/1]dot1x port-method mac

[SWA-Ethernet0/0/1]quit

設備端RADIUS部分的配置以及RADIUS服務器的配置除參數不同外,與“2.2 RADIUS的配置實現”部分基本一致,在此不再贅述。

配置完成后,重新啟動FreeRADIUS服務。

在終端主機PC1上的客戶端軟件中輸入User和Password,開始IEEE 802.1x的認證,IEEE 802.1x認證通過后,在終端主機PC1上測試發現可以接入網絡。

4? 結語

基于AAA安全架構下的RADIUS協議以及IEEE802.1x對局域網內部的接入用戶進行身份的認證,確保用戶只有通過認證后才能夠對網絡設備以及網絡資源進行訪問,從而確保了內網接入用戶的合法性,有效避免了非法用戶的登錄以及合法用戶的越權非法操作,在一定程度上保護了網絡免受來自內部的攻擊。

參考文獻

[1]丁利強.習近平網絡安全思想形成邏輯述要[J].理論導刊,2019(7):50-55.

[2]張超,孫皓,鹿文楊,等.基于MAC認證的終端網絡準入控制系統方案[J].通信技術,2021(9):2208-2213.

[3]葉水勇.網絡接入認證控制系統探究[J].國網技術學院學報,2020(2):26-29.

[4]井浩然.基于Radius的安全網關系統探析[J].科學技術創新,2021(12):118-120.

[5]晉興飛.基于RADIUS協議的局域網接入認證系統的設計與實現[D].南京:東南大學,2022.

[6]謝敬銳,黃佑強,劉星程,等.基于802.1X協議的局域網入網免費認證方案[J].電腦知識與技術,2020(17):51-53.

[7]金鑫,尚旭,王進,等.基于802.1X的虛擬機網絡接入鑒權方案設計[J].軟件,2021(7):95-97,100.

[8]白雨石.基于802.1X協議的局域網安全接入認證的設計與實現[J].信息與電腦,2020(2):162-164,169.

(編輯? 李春燕)

Design of low-cost network access authentication system for small and medium-sized enterprises

Li? Xianjun, Zhang? Feng, Zhao? Fang

(Shijiazhuang Posts and Telecommunications Technical College, Shijiazhuang 050021, China)

Abstract:? With the diversification of network attack types, attacks from inside the enterprise network are increasing. As an important means to ensure the security of the enterprises internal network, the low-cost user authentication management function based on RADIUS protocol and IEEE 802.1x technology ensures the legitimacy of users accessing the internal network and reduces the attacks from the enterprises internal network from the root, It effectively ensures the security of the enterprise network.

Key words: network; authentication; RADIUS; IEEE 802.1x; security