基于CNN-LSTM網絡的計算機網絡內部丟包節(jié)點識別技術

呂航

(長春汽車工業(yè)高等專科學校,吉林 長春 130000)

1 引言

加強對網絡計算機系統(tǒng)的安全維護工作,是信息化建設的重要工作環(huán)節(jié)[1]。目前存在著多種方法能夠區(qū)分復雜網絡中節(jié)點的重要性,而且這些方法已經取得相應的成果。然而大數據時代具有網絡結構多樣、節(jié)點數目繁多的特點,很多方法存在著一定的缺陷。例如部分方法計算復雜度較高,不適用于節(jié)點數和邊數眾多的大型網絡,而一些計算簡單的方法僅包含很少的信息[2],評價節(jié)點重要性的準確度不高,無法滿足實際的應用需求。因此,如何平衡方法準確性和計算復雜度之間的關系,設計快速高效的關鍵節(jié)點識別方法是復雜網絡以及網絡安全領域的研究熱點。本文基于CNN-LSTM(卷積神經網絡)網絡的計算機網絡內部丟包節(jié)點識別技術進行實驗研究,建立網絡信道模型提高交互成功的概率。

2 計算機網絡內部攻擊模型分析

在對計算機網絡內部丟包節(jié)點進行識別時,首先需要確定計算機網絡內部攻擊情況,內部攻擊不同導致的計算機網絡內部丟包節(jié)點量不同[3]。計算機網絡內部攻擊模型主要分為4個部分:

2.1 虛假路由信息攻擊

虛假路由信息攻擊,是惡意節(jié)點通過直接篡改或者重放數據包使得傳感器網絡中形成一個路由環(huán),數據包會沿著路由環(huán)傳輸,永遠到達不了真實的目的節(jié)點。

2.2 女巫攻擊

女巫攻擊(SybilAttack)是惡意節(jié)點,經過偽造或者盜用合法節(jié)點讓其他節(jié)點誤認為周圍存在多個節(jié)點[4],但事實上那些節(jié)點是不存在的,所以轉發(fā)給那些節(jié)點的數據都將被惡意節(jié)點獲得,這會危害網絡的正常工作。女巫攻擊會對基于位置的路由協(xié)議構成很大的威脅。

2.3 蟲洞攻擊

蟲洞攻擊(Wormholes Attack)是由兩個地理位置距離較遠的惡意節(jié)點,經過謀劃建立一條聲稱特性為低延遲、高效率的通道,以此引誘周圍節(jié)點的數據包,惡意節(jié)點收到數據包后會直接丟棄數據包或者在網絡的不同區(qū)域內重放收到的數據包,使得數據包不會到達真實的目的節(jié)點。

2.4 黑洞攻擊

黑洞攻擊(Blackhole Attack)是吸引周圍的節(jié)點將數據包傳輸到該惡意節(jié)點,惡意節(jié)點會直接丟棄收到的數據包,使得數據包不能順利抵達基站,讓傳感器在網絡中形成路由黑洞。

3 網絡節(jié)點識別方法

本文通過建立網絡信道模型從而反映網絡信道的路徑損耗、多徑效應和環(huán)境干擾等信道特性,采用高斯統(tǒng)計建模節(jié)點,構建節(jié)點交互成功的概率模型,提高交互成功的概率。采用假設檢驗的異常節(jié)點識別,判定節(jié)點為惡意丟包節(jié)點或非惡意丟包節(jié)點,最終實現計算機網絡內部丟包節(jié)點識別。

3.1 節(jié)點交互成功的概率模型

采用二進制相移鍵控(BPSK)調制。標準(BPSK)誤碼概率Pb等于Q(V,Y),其中,Q(·)是Q函數。γ是信干噪比(SINR),表示如下:

其中:H(f)是信道的頻率響應函數,Ptx是傳感器節(jié)點的發(fā)射功率,I是干擾,可以忽略不計,N(f)是在頻率f上的噪聲功率譜密度函數。因此,包錯誤概率Pe可以表示為:

其中,LP為數據包的長度(以bit為單位)。

然后,根據節(jié)點n-1發(fā)送的數據包,在其節(jié)點n中被順利接收的概率,可以通過式3計算得出:

其中:Pc是數據包在節(jié)點n 處發(fā)生碰撞,導致接收失敗的概率。

傳感器節(jié)點在發(fā)送數據包后,在給定的最大等待時間內收到一個來自其下一跳節(jié)點的ACK 包,這表明數據包被下一跳成功接收,那么這就被看作是一次成功的交互。當傳感器節(jié)點向下一跳發(fā)送一個數據包后,等待一個ACK 包來判斷數據包是否接收成功。假設最長等待時間為MAC 協(xié)議的N個時隙。假設其下一跳回復ACK包服從幾何分布,那么發(fā)送節(jié)點成功接收到ACK包的概率可表示為:

3.2 采用假設檢驗的異常節(jié)點判別

對于節(jié)點行為特征序列的統(tǒng)計模型(Ωr1Ar1pr),節(jié)點行為特征序列的概率分布族pr的非空子集稱為假設(Hypothesis)。在參數分布族中,此假設等價于模型的參數空間Θ 的非空子集。

在已知檢測對象的數據包操作行為特征序列觀測值為x(T)的先決條件下,檢驗觀測值與給定的假設是否存在矛盾的問題稱為統(tǒng)計假設檢驗問題(StatisticalHypothesis Testing)[5]。

在一個假設檢驗問題中,所要檢驗的假設稱為原假設(Hull Hypothesis),記為H0。與H0不相容的假設稱為備擇假設(AltenativeHypothesis),記為H1。關于節(jié)點行為特征序列的統(tǒng)計模型(Ωr1Ar1pr)的原假設和備擇假設分別記為:

對于參數統(tǒng)計模型的構建可分別作為原假設和備擇假設:

給定H0和H1即給定了關于節(jié)點行為特征序列的檢驗問題,記為檢驗問題(H0,H1)。特別地,(Θ0,Θ1)稱為參數假設檢驗(Parametric Hypothesis Test,PHT),其他稱為非參數檢驗(Non-parametric Hypothesis Test,NHT)。

假設檢驗問題的基本思想是把節(jié)點行為特征序列的事件空間Ωr劃分為兩個互不相交的可測集,即

在異常節(jié)點檢測問題下,H0通常設置為正常節(jié)點的x(T)的相關行為,而H1通常設置為異常節(jié)點的x(T)的相關行為。關于節(jié)點行為特征序列假設檢驗問題(H0,H1)下,若檢驗結果接受H0,則判定節(jié)點為不惡意丟包的正常節(jié)點;若拒絕H0,則判定節(jié)點為異常丟包節(jié)點[6]。

3.3 網絡內部丟包節(jié)點的識別方法

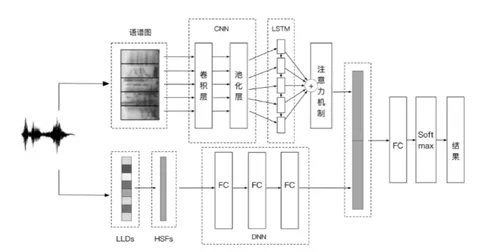

CNN-LSTM 網絡模型主要由兩部分組成,分別為語譜圖+CNN-LSTM 和LLDs+DNN。考慮到單獨語譜圖特征分類能力的不足,在網絡中融合了LLDs 特征以彌補通信網絡信息表示,從而提高分類性能。

圖1 基于CNN-LSTM的計算機網絡內部丟包節(jié)點識別

(1)輸入層

模型輸入為網絡特征數據,將原始網絡文件進行預處理并分別提取所提到的語譜圖特征與LLDs特征。每幀語譜圖特征大小歸一為256×256×3,其中256 為圖像的寬高,3 代表彩色語譜圖的通道數(RGB),將數據集樣本提取到的所有幀的語譜圖進行時序組合,然后輸入到CNN 層中進行下一步操作[7-8]。

(2)CNN層

為了處理頻譜特征數據,在CNN 層使用多尺度卷積核對輸入數據進行卷積操作,接著采取池化操作進一步特征提取,最后將網絡輸出結果合并為序列化的表示。

(3)LSTM層

LSTM網絡可以有效地捕獲輸入序列的上下文信息,解決了序列化信息保存?zhèn)鬟f的問題,有助于分類模型獲得更好的準確性。

(4)注意力機制層

注意力機制的靈感來源于人類的視覺特性,我們的視覺系統(tǒng)在觀看特定場景時只會關注想看的部分[9],從而忽略掉無關的冗余信息。

(5)DNN層

DNN(深度神經網絡)的神經網絡具有多層隱含層。模型中3 個FC 的節(jié)點數分別為256,128,64。輸入的HSFs 特征在經過DNN層后維度被進一步壓縮。

(6)輸出層

輸出層由FC和Softmax組成。首先將語譜圖特征經過CNN 層,LSTM 層和注意力機制層的輸出與HSFs 特征在經過DNN 層輸出進行向量拼接,作為最后的分類特征向量表示。經過FC 與Softmax 層輸出[10]。Softmax 層為損失函數,用于將輸出映射到概率區(qū)間得到分類概率分布,從而輸出識別結果。

4 實驗結果分析

4.1 參數設置

實驗從惡意路徑檢測概率、惡意節(jié)點定位概率和能量消耗等方面對LSFAD 方案的性能進行仿真評估。所采用的實驗數據集為CIC-IDS2017數據集,該數據集是一個綜合性的網絡入侵檢測數據集,由加拿大大學研究網絡安全的Canadian Institute for Cybersecurity(CIC)實驗室開發(fā)和發(fā)布。該數據集是基于真實網絡通信數據產生的,用于評估入侵檢測系統(tǒng)的準確性和可靠性。該數據集包含超過2000萬個網絡流量樣本,在本次實驗中,從中隨機抽取5000個樣本數據,將其中的3000 個樣本用于數據訓練,將另外2000 個樣本用于實驗仿真。對實驗仿真的參數設置詳細如表1所示。

表1 實驗仿真參數表

4.2 實驗結果分析

圖2 描述了在不同鏈路正常丟包率的情況下,路徑中有多個惡意節(jié)點的路徑正常丟包率和路徑平均丟包率的情況[11]。

圖2 路徑中有多個惡意節(jié)點的路徑正常丟包率和路徑平均丟包率

從圖2 可得出,隨著路徑中的惡意節(jié)點個數m 增加,以及惡意節(jié)點丟包率q的增加,使選擇性轉發(fā)攻擊路徑檢測成功的概率隨之增加。以上實驗結果表明,選擇性轉發(fā)攻擊路徑的檢測成功概率與惡意節(jié)點個數和丟包率之間存在著正相關關系,較多的惡意節(jié)點以及較高的惡意節(jié)點丟包率說明,應用本文識別技術具有較高的丟包節(jié)點檢測成功性。

5 結語

為了提高網絡內部丟包節(jié)點識別技術準確度,平衡方法準確性和計算復雜度之間的關系,本研究提出了一種基于CNN-LSTM網絡的計算機網絡內部丟包節(jié)點識別技術。相較于傳統(tǒng)的機器學習方法,深度學習具有自動提取特征的能力,能夠從大規(guī)模數據中挖掘出隱藏的模式和規(guī)律。CNNLSTM 結合了卷積神經網絡(CNN)和長短期記憶網絡(LSTM)的優(yōu)勢,能夠有效地處理序列數據并保留時序信息,提高了模型的表達能力和預測能力。實驗結果表明,隨著惡意節(jié)點丟包率的增加,導致選擇性轉發(fā)攻擊路徑的檢測成功概率相應增加,證明了本文識別技術的檢測功能具有實用性。本文研究成果將為網絡管理和優(yōu)化領域的相關研究提供參考和啟示,并在實際應用中產生積極的影響。