一種可驗證的漸進式多秘密圖像共享方案

黨旋 DANG Xuan

(西安培華學院,西安 710125)

0 引言

秘密圖像共享方案主要由秘密圖像共享和秘密圖像恢復這兩個階段組成:秘密圖像共享階段中,將一個秘密圖像s 通過拉格朗日插值計算生成n 個影子圖像,即n 個秘密份額,并將這n 個秘密份額隨機地分發給n 個參與者;秘密恢復階段中,當參與者的數量達到閾值k 才能正確恢復出原始的秘密圖像。參與者的數量小于k 個時不能進行秘密的恢復,參與者不可能得到任何關于秘密圖像s的相關信息。傳統的秘密圖像共享方案都沒有驗證影子圖像的真偽。在實際應用中,影子圖像的身份驗證起著很重要的作用。

1 可驗證的漸進式多秘密圖像共享方案

1.1 影子圖像生成階段

經銷商通過以下過程對秘密圖像Ii,i∈[1,n] 進行編碼。首先,利用Ii,i∈[1,n]個秘密圖像生成Ni,i∈[1,n]個噪聲圖像,然后根據生成的n 個噪聲圖像進行XOR 操作生成n 個影子圖像,具體過程如下:

Step 1. 經銷商通過秘密圖像I1生成哈希值r1=H(I1)

Step 2. 使用隨機函數生成一個隨機矩陣R1=R(r1,w,h),生成噪聲圖像N1=I1⊕R1

Step 3. 經銷商生成其他n-1 個噪聲圖像過程如下:

Step 4. 經銷商計算最終的哈希值

Step 6. 經銷商生成每個影子圖像Si的哈希值并公布hi,最后將影子圖像Si分發給不同的參與者。

1.2 秘密圖像恢復階段

Step 1. 第1 張和第2 張秘密圖像恢復如下:

其他秘密圖像按照以下來恢復:

1.3 影子圖像的認證

參與者之間可以進行相互認證。每個參與者Pi都可以驗證每個影子圖像的真偽,計算與經銷商公布的hi是否相等,如果=hi,則說明參與者Pi持有的是沒有經過篡改的;反之,則可以檢測出參與者Pi持有的存在作弊行為。

另外,在秘密圖像恢復之前,當參與者提交了自己的影子圖像,經銷商也可以通過計算與hi是否相等來驗證參與者的身份。如果≠hi,那么Pi是欺騙者。

1.4 秘密圖像的認證

除了可以認證影子圖像之外,也可以認證秘密圖像。秘密圖像的認證過程具體如下:

2 實驗結果

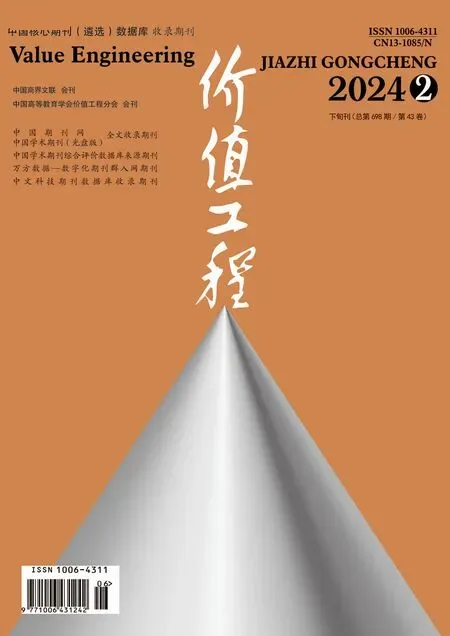

選取閾值為(6,3,6),在方案滿足基本的秘密圖像共享機制基礎上,驗證方案的漸進式恢復和恢復中的可驗證性。輸入秘密圖像:選取6 張圖像處理中常用的經典圖像作為原始秘密圖像,大小為256×256,如圖1 所示。

圖1 (6,3,6)方案中的6 張秘密圖像

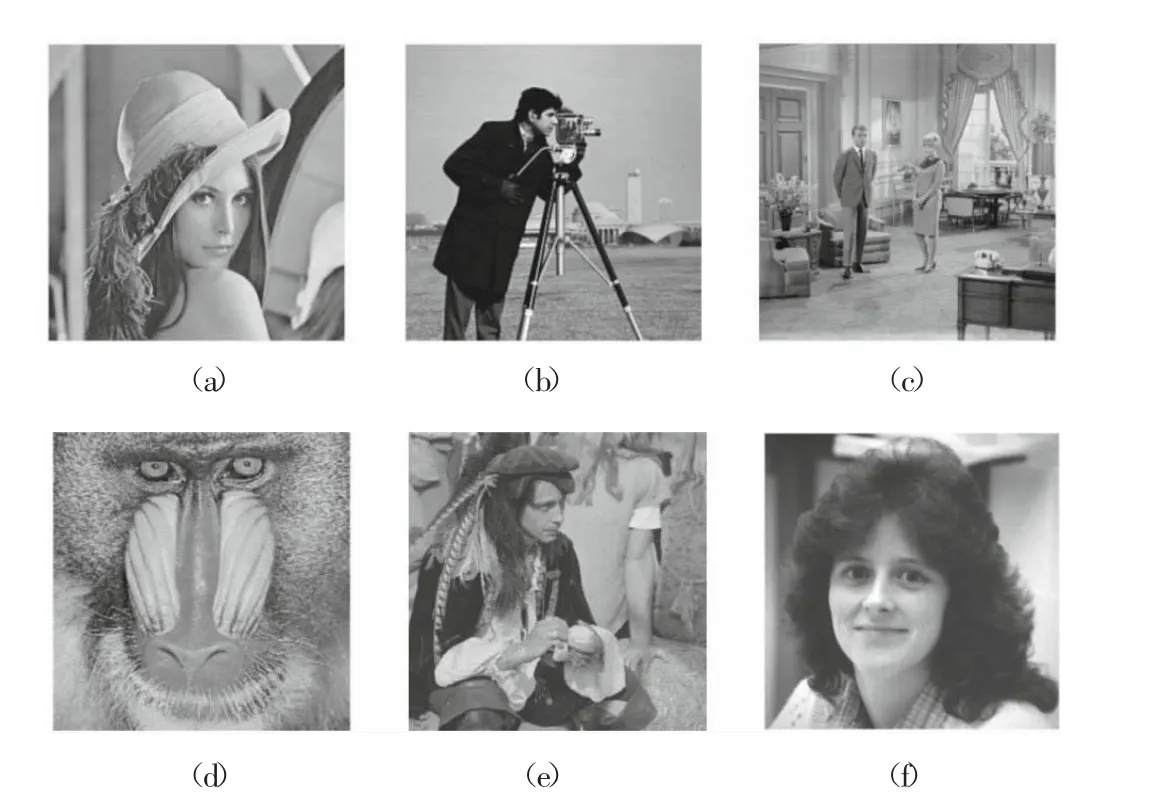

通過影子圖像生成算法生成了6 張影子圖像,如圖2所示。

圖2 (6,3,6)方案中的6 張影子圖像

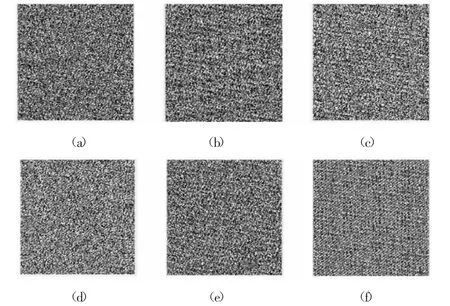

恢復的秘密圖像:根據秘密圖像的恢復算法,當參與者數量達到設定的閾值時,可以恢復出第1 張秘密圖像;接下來,其余參與者可以恢復出第2 張秘密圖像。假設奇數下標的參與者中存在欺騙者,偶數下標的參與者都是誠實的,即影子圖像S1,S3,S5中存在參與者提交了假的影子圖像,則只能正確恢復出來第2 張秘密圖像,其余秘密圖像恢復出來都是錯誤的,如圖3 所示。

圖3 S1,S3,S5 中存在欺騙者恢復出來的6 張秘密圖像

在正確恢復出前2 張秘密圖像的基礎上,將漸進式地恢復出剩下的秘密圖像。如果所有的參與者不存在欺騙的情況下,所有的秘密圖像全部正確恢復出來。

3 性能分析

分別從直方圖、相關系數、結構相似度以及信息熵這幾個方面來分析,以確保方案能夠承受統計攻擊。

3.1 對應直方圖分析

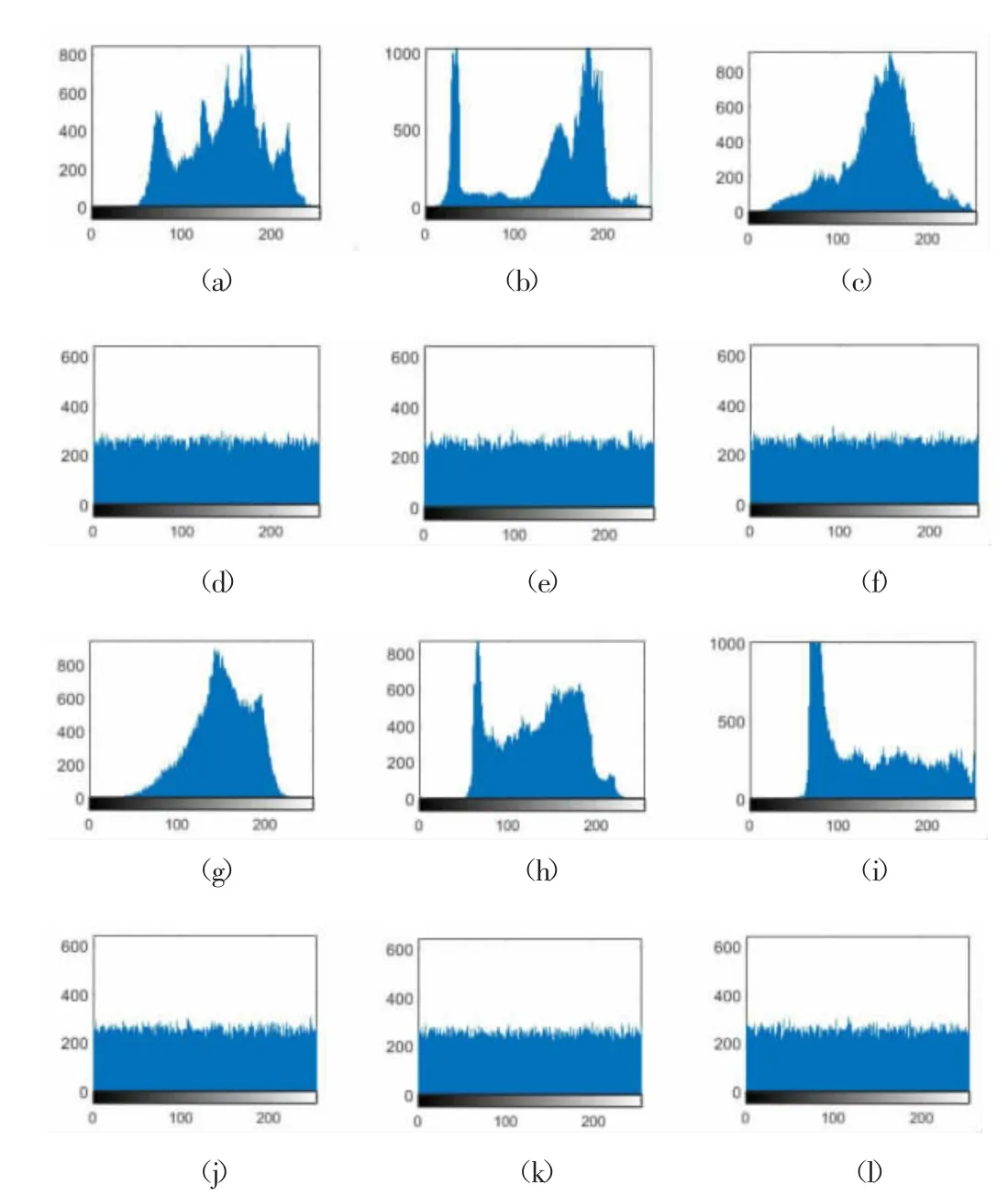

對于一個理想的秘密圖像,其像素值的分布相對來說是均勻的。秘密圖像和影子圖像的直方圖如圖4 所示,(a)-(c),(g)-(i)分別是秘密圖像I1,I2,I3和I4,I5,I6的直方圖,(d)-(f),(j)-(l)分別是影子圖像S1,S2,S3和S4,S5,S6的直方圖。可以看出,影子圖像的像素分布比較均勻。在視覺上,通過影子圖像得不到有關秘密共享的任何信息。

圖4 直方圖分析

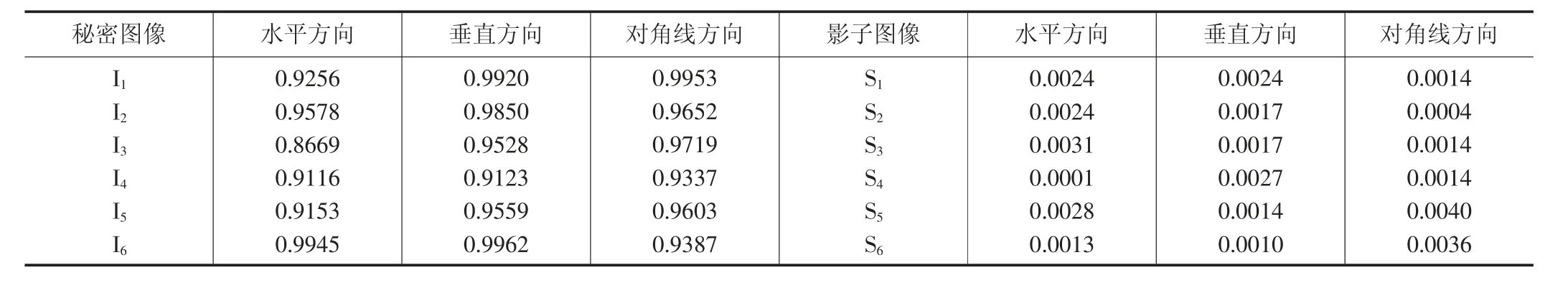

3.2 相關系數分析

秘密圖像和影子圖像的水平、垂直和對角線方向上的相關系數值如表1 所示。可以清楚地看到,影子圖像的相關系數值非常接近于0。

表1 秘密圖像和影子圖像的相關系數

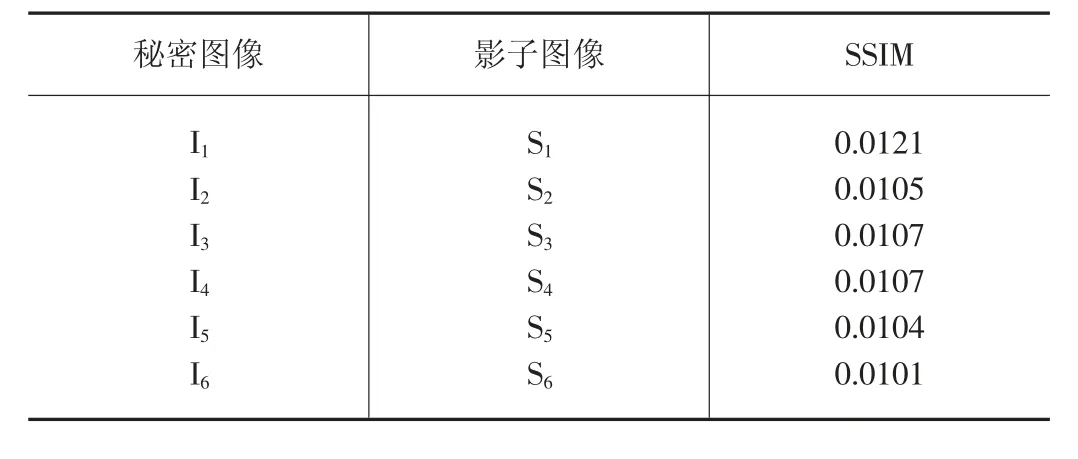

3.3 結構相似性分析

由于每個影子圖像主要受秘密圖像以及上一個秘密圖像的影響,因此我們計算了Ii和Si的SSIM 指數,如表2所示。可以看出,影子圖像與秘密圖像之間結構相似性很低,幾乎沒有相關性。

表2 秘密圖像與影子圖像的SSIM 值

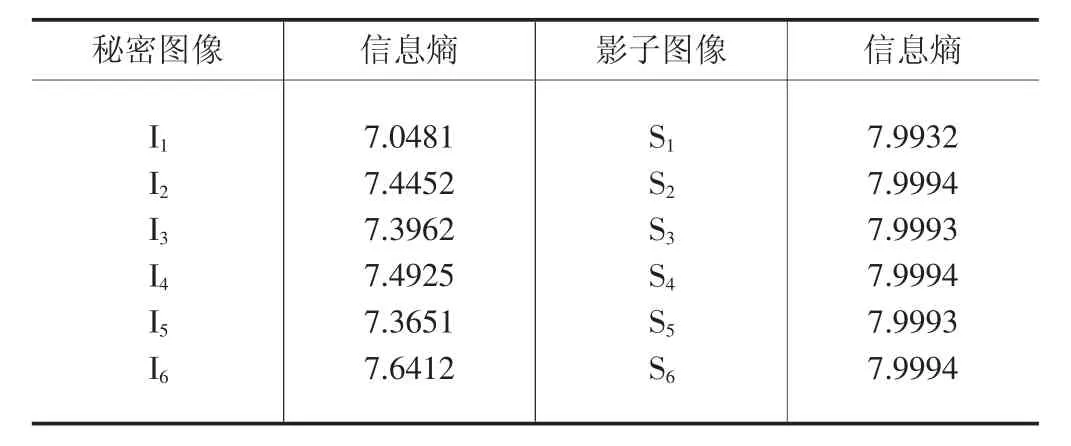

3.4 信息熵分析

由于灰度圖是8 位像素值(0 到255)表示,因此一個真正的隨機圖像的熵值是8,秘密圖像和影子圖像的信息熵如表3 所示。

表3 秘密圖像與影子圖像的信息熵

4 結語

針對現有的多秘密圖像恢復方案的靈活性及安全性,提出了可驗證的漸進式多秘密圖像共享方案。該方案將漸進式用于多秘密圖像共享中,當參與者的數量達到設定門限閾值時可以恢復出第一張秘密圖像,隨著參與者數量的增多,其他秘密圖像將依次恢復出來,實現了多秘密圖像的漸進式恢復。影子圖像與秘密圖像都可以通過哈希值來進行認證。通過實驗結果表明,該方案在漸進式恢復的同時,又可以實現參與者和秘密圖像的驗證。