基于上下文感知的自適應訪問控制模型

摘 要:面對日益復雜和動態的訪問場景,傳統訪問控制顯現出靈活性不足的局限性,一定程度上損害了資源的可用性。針對這一問題,提出一種基于上下文感知的自適應訪問控制模型。通過提供額外的特殊授權機制,提升面對特殊請求的靈活性和時間效率,提高資源的可用性。使用基于模糊邏輯的上下文感知推理方法評估用戶訪問時的上下文情景,使系統能夠據此作出特殊授權決策,實現了訪問控制系統在動態環境下靈活、細粒度的授權能力。通過引入信任度機制限制用戶的特殊授權,防止權限濫用。同時對用戶在會話期間的活動進行跟蹤與監測,以提供自適應訪問控制能力。實驗結果表明,該模型能夠適應動態、復雜的訪問控制場景,可以根據不同情境動態調整權限,提高了資源的可用性。

關鍵詞:上下文感知; 模糊推理; 訪問控制; ABAC

中圖分類號:TP309 文獻標志碼:A

文章編號:1001-3695(2024)09-038-2839-07

doi:10.19734/j.issn.1001-3695.2023.12.0618

Context-aware adaptive access control model

Zhang Shaowei1, Li Binyong1,2, Deng Liangming1

(1.School of Cybersecurity (Xin Gu Industrial College), Chengdu University of Information Technology, Chengdu 610225, China; 2.Advanced Cryptography System Security Key Laboratory of Sichuan Province, Chengdu 610225, China)

Abstract:In the face of increasingly complex and dynamic access scenarios, traditional access control exhibits limitations in flexibility, to some extent impairing the availability of resources. To address this issue, this paper proposed a context-aware adaptive access control model(CABAC). This model enhances flexibility and temporal efficiency by incorporating additional special authorization mechanisms to handle specific requests, ultimately improving resource availability. Utilizing a context-aware reasoning approach grounded in fuzzy logic to evaluate the contextual situation during user access, the system could make special authorization decisions, thereby achieving a flexible and fine-grained authorization capability suitable for dynamic environments. Introducing a trust mechanism confined users’ special authorizations, preventing misuse of privileges. Simultaneously, tracking and monitoring user activities during sessions were conducted to provide adaptive access control capability. Experimental results demonstrate that CABAC can adapt to dynamic and complex access control scenarios, dynamically adjusting permissions according to different contexts, thereby enhancing resource availability.

Key words:context aware; fuzzy inference; access control; ABAC

0 引言

隨著計算機和互聯網技術的迅速發展,越來越多的敏感信息被存儲在計算機系統中,與之相伴的是信息被竄改和泄露的風險增加。為了確保系統的機密性和完整性,訪問控制技術被用于保護系統的安全,即只有經過授權的用戶才能訪問特定的資源或信息。研究人員提出了多種訪問控制模型,如訪問控制列表(ACL)、強訪問控制(MAC)和自主訪問控制(DAC)[1~3]等,這些訪問控制技術在一定程度上保護了系統和資源的安全。5G移動網絡等通信技術的發展大大增強了資源對終端用戶的可用性,但也導致了資源訪問和使用場景變得更加復雜和多樣化,訪問控制機制從固定的桌面環境逐漸轉向動態環境(如普適性、云和移動計算環境)。但是相比于訪問需求的變化,訪問控制技術的發展卻有些滯后。傳統的訪問控制技術如訪問控制列表(ACL)、強訪問控制(MAC)和基于角色的訪問控制技術(RBAC)[4]在提供靈活授權、可拓展性、細粒度訪問等方面存在局限性。一方面傳統訪問控制往往采用靜態的授權方式,用戶獲取的權限在一段時間內不會發生變化,無法支持動態的訪問場景。另一方面傳統訪問控制缺乏對上下文的敏感性,無法根據動態變化的訪問場景調整對用戶的授權策略,特別在面對特殊場景或緊急情況時無法及時作出有效應對,這在一定程度上損害了資源的可用性。

為了應對特殊場景下的授權需求,Ferreira等人[5]提出了(break the glass,BTG-RBAC)訪問控制模型,將BTG機制與RBAC及IBAC相結合,通過覆蓋原有的訪問決策,使用戶獲得全部權限來更好地應對用戶對訪問能力的需求。Tu等人[6]將BTG機制與ABAC相結合。當用戶屬性滿足訪問策略時就可以訪問加密數據。在緊急情況下,緊急情況處理程序可以通過break the glass覆蓋加密數據的控制策略。但是這會帶來嚴重的權限濫用問題——用戶獲取了多余的額外授權。基于屬性的加密(ABE)與BTG機制的結合是一種新的思路。Zhang等人[7]提出了一種雙重加密的訪問方法,允許在緊急情況下通過緊急聯系人進行打破玻璃訪問,而無須依賴密鑰托管服務器或可信硬件。Yang等人[8]在此基礎上提出適用不同的訪問場景的訪問方法。在正常情況下用戶使用基于屬性的加密進行訪問,緊急情況時使用break-glass密鑰進行訪問。Saberi等人[9]綜合了區塊鏈與星際文件系統(IPFS),將區塊鏈技術作為一種安全集成機制,用于打破玻璃的ABAC模型,同時作為星系文件系統提供了分布式文件存儲基礎設施,用于存儲大型健康記錄文件。此外,Saberi等人[10]提出了基于區塊鏈和IFPS的ABAC訪問控制模型,該模型無須繞過訪問機制就能獲取患者的醫療信息,在緊急情況下醫生可以通過患者設定的基于屬性的安全策略及時訪問相關數據。

BTG機制在處理緊急情況下的訪問控制展現了強大的能力,用戶利用BTG機制可以獲得所需的信息,這在一定程度上增強了訪問控制的靈活性。但是,BTG機制的強制性覆蓋原有訪問決策的機制雖然滿足了正常用戶對訪問權限的需求,但也給了惡意用戶非法訪問獲取資源的機會,導致權限濫用和信息泄露,并且事后審查的機制也無法阻止惡意訪問。另外,BTG機制權限的授予不夠靈活與細粒度,無法針對不同的特殊訪問請求(如緊急情況)進行細粒度授權,這在一定程度上損害了資源的機密性。

在訪問控制中,動態變化的情境信息在特定決策中起著關鍵作用。為了將情景上下文信息與訪問控制相結合,相關研究在訪問控制中增加上下文約束,將時間、空間、系統和用戶信息等作為判斷條件,當所有上下文約束都滿足條件時授予用戶相關權限[11~15]。然而現實情景存在著模糊與不確定性,無法使用精確的數學語言進行描述與判斷,單一上下文條件無法準確描述復雜的動態情景,嚴格的策略匹配也會損害資源的可用性。

一些研究工作開始在訪問控制中使用模糊條件。Kesarwani等人[16]提出了一種基于用戶和服務提供者行為的主觀信任模型。使用模糊邏輯計算云計算環境下云用戶和服務提供者的信任值,解決了云環境中的安全問題。李玲瑞等人[17]利用模糊層次分析法度量用戶訪問行為的信譽度,通過AES加密和密鑰分配中心實現動態授權驗證。謝金濤[18]構建了量化行為訪問控制模型,利用模糊層次分析計算用戶的直接信任度,以綜合信任度判定用戶是否具備對實驗室更新信息資源的訪問權限,提升系統的安全性和可用性。劉元兵等人[19]結合動態層次模糊系統和信任評估,通過分層處理與信任相關的屬性,融合主觀信任和客觀信任,實現了云制造環境下動態、細粒度和高效的訪問控制。劉浩等人[20]將模糊條件與風險相結合,利用層次分析法和模糊評價模型計算每次交互任務的風險值,根據風險值動態管理訪問權限。但是上述訪問控制模型無法對上下文進行感知,也無法應對復雜多變的訪問場景與需求。

相比于傳統訪問控制技術,基于屬性的訪問控制(ABAC)[21~23]在解決訪問授權不夠靈活的問題上更具優勢。這種基于訪問請求時的屬性執行訪問授權的模型在動態和復雜的訪問環境中具有高度的可拓展性和靈活性。但由于ABAC的訪問授權基于嚴格的策略匹配,在面對特殊場景或緊急的訪問請求時缺乏靈活高效的特殊訪問請求處理機制,需要額外的人工審批流程。而這些低效的人工審批流程導致的無法及時授權會嚴重影響資源的可用性,進而影響業務的時效性,甚至導致不可逆的嚴重后果。例如,在緊急的醫療場景下無法及時獲取患者隱私數據可能會導致嚴重的醫療事故。因此ABAC需要一種靈活高效的特殊場景授權方法,特別是緊急情況下的訪問授權,使其更加適應當前動態、復雜的訪問控制場景。

針對上述問題,本文提出了一種基于上下文感知的自適應訪問控制模型(context-aware adaptive attribute based access control,CABAC),旨在特殊場景或緊急情況下提供額外的特殊授權機制,提升面對特殊請求的靈活性和時間效率。本文使用基于模糊邏輯的上下文感知推理,實現準確識別特殊場景或緊急情況,并根據識別結果實施細粒度的授權。此外,本文引入了信任度機制來降低權限受到濫用的可能性,保護系統免受惡意攻擊。在用戶獲取權限后,通過構建智能合約監測用戶在會話期間的活動,一旦檢測到惡意行為將降低用戶權限或終止會話,實現自適應特性。

本文工作的主要貢獻如下:

a)在基于屬性的訪問控制模型中引入了基于模糊邏輯的上下文感知推理方法,通過識別用戶的訪問場景(如緊急情況),實現了特殊授權,提高了ABAC模型的適用性、靈活性和資源可用性。

b)引入信任度機制限制用戶的特殊授權,防止權限的濫用。并在授權后構建智能合約監控用戶的會話,針對會話期間的惡意行為降低用戶權限或終止會話,實現了訪問控制的自適應。

1 CABAC訪問控制模型

將上下文信息納入訪問控制中有助增強其面對特殊授權場景的靈活性。基于上下文感知的自適應訪問控制模型拓展了傳統基于屬性的訪問控制模型,通過引入模糊上下文條件使訪問控制系統能夠適應動態環境,實現靈活性、細粒度的訪問控制授權能力,并通過智能合約對用戶的會話進行跟蹤與監測,以提供自適應訪問控制能力。本章主要介紹基于上下文感知的自適應訪問控制模型的結構和形式化描述,并逐步描述了它的工作流程。

1.1 模型結構

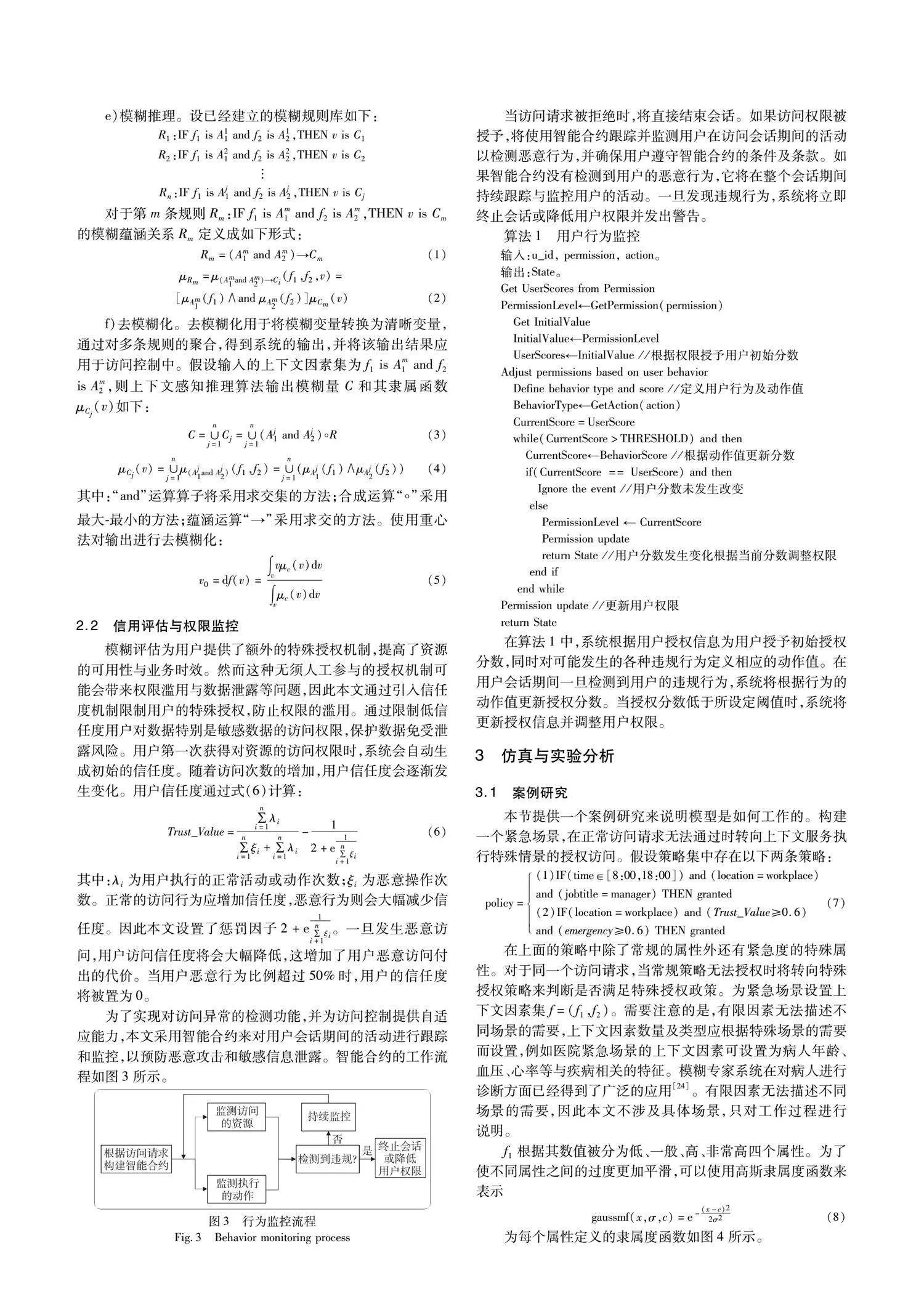

如圖1所示,訪問控制模型主要由上下文服務、風險監控模塊策略執行點PEP、策略判定點PDP、策略管理點PAP、策略信息點PIP組成。

上下文服務是模型的核心組件,用于實現上下文信息的捕獲與識別,并通過適當推理獲得精確語義屬性用以訪問決策。通過智能合約來跟蹤和監測用戶在訪問會話期間的活動,以監測和預防潛在的安全攻擊,從而提供自適應安全特征。策略管理點(PAP)是存儲并維護訪問策略的實體,它支持用戶對策略進行管理,并存儲由策略管理員定義的訪問策略。策略執行點(PEP)是發出訪問決策請求并執行訪問授權動作的實體。PEP攔截對系統資源的訪問請求,并將請求轉發給上下文服務,根據決策結果執行拒絕或者允許的授權決策。策略決策點(PDP)用于評估訪問請求,并根據相關屬性和訪問策略作出訪問決策。策略信息點(PIP)收集與訪問請求相關的主體屬性、客體屬性、環境上下文屬性和資源屬性等,并在進行訪問決策時通過上下文服務提供相關屬性給PDP。

1.2 工作流程

訪問控制流程主要包括四個部分:策略集與屬性注冊、訪問請求、特殊授權、權限回收。

a)策略集與屬性注冊。

(a)策略管理點PAP編寫代表指定目標資源的策略以及策略集Pi=(policy1,policy2,…,policyn),(i=1,2,…,n),并將這些策略及策略集傳送至策略判定點PDP。

(b)系統授予用戶u唯一u_id和屬性組:

u_att=(u_att1,u_att2,…,u_attn)。

(c)系統授予資源oi唯一oi_id和屬性組:

oi_att=(oi_att1,oi_att2,…,oi_attn),(i=1,2,…,n)

(d)屬性將被存儲在策略信息點PIP中,用戶和資源所有者可以通過調用GetAttribute()函數來查看用戶或資源擁有的屬性。

b)請求訪問。

(a)用戶向資源所有者發起訪問請求,該訪問請求由三元組消息〈u_id,o_id,ac〉構成。它們代表用戶u對資源o請求操作為ac的訪問動作。

(b)PDP在接收到訪問請求后,通過對比PAP的策略集,調用GetAttribute()函數獲取所必需的任何補充屬性。PIP接收到屬性請求后會檢索包括在授權機制中引入的所有參數的屬性。

(c)PDP利用獲取的相關屬性信息進行決策,確定是否進行授權。如果決策通過,則返回決策結果;如果授權被拒絕,將進行特殊授權。

c)特殊授權。

(a)當常規授權被拒絕后,PDP通過對比特殊授權策略集,調用GetFuzzy()函數向上下文服務請求模糊上下文屬性,并根據預先設置好的閾值進行訪問判決。

(b)下文服務節點向PIP請求上下文屬性,這些屬性由管理員預先設置,是特殊授權場景的抽象。通過上下文感知推理將特殊場景具體化,納入訪問決策中,根據不同的場景進行細粒度授權。上下文推理的過程將在2.1節中詳細描述。

d)權限更新與回收。

(a)PDP可以通過調用setAttribute()和uploadPolicy()函數來更新訪問時的屬性和訪問策略。如果在權限有效期內屬性或者策略發生了變化,將終止訪問會話。

(b)用戶在訪問期間的活動將通過智能合約進行監測。并根據用戶的活動進行權限的更新與回收。

2 上下文感知與權限監控

2.1 上下文感知推理

上下文感知使用基于模糊邏輯的推理方法來處理上下文信息。模糊邏輯的推理基于模糊集合和模糊規則,通過模糊推理引擎解釋輸入,生成模糊集合輸出。最后通過去模糊化獲得明確的結果,以處理信息的不確定性和模糊性,使系統能夠有效推斷復雜的現實情境。

上下文信息通常指有關實體的一切信息,這些實體可以是人、物或者對象,但定義并處理一切上下文信息是不必要且難以實現的。因此,在本文的應用場景中將不同類型的上下文定義為可以通過模糊集和基于模糊邏輯的推理來處理和推導的條件。

模糊上下文條件:模糊上下文條件是一種隱含的語境信息,它可以通過上下文條件及模糊集合中推導而出。模糊條件無法使用單一的狀態進行表述,因此使用模糊集對其進行表示。模糊集中元素的值用隸屬度0~1表示,0表示完全不屬于,1表示完全屬于。

μfc(v)∈[0,1]

其中: fc表示模糊條件;μfc(v)代表模糊條件fc對確定條件v的隸屬度。

因素集f:指在訪問控制過程中考慮的各種上下文因素的集合。這些因素可以影響對資源的訪問權限,使訪問控制更加細粒度和智能化。因素集f的具體內容會根據組織的需求和安全策略而有所不同。綜合考慮這些因素,可以實現對資源訪問的精細化控制,提高系統的安全性和保護敏感信息的能力。

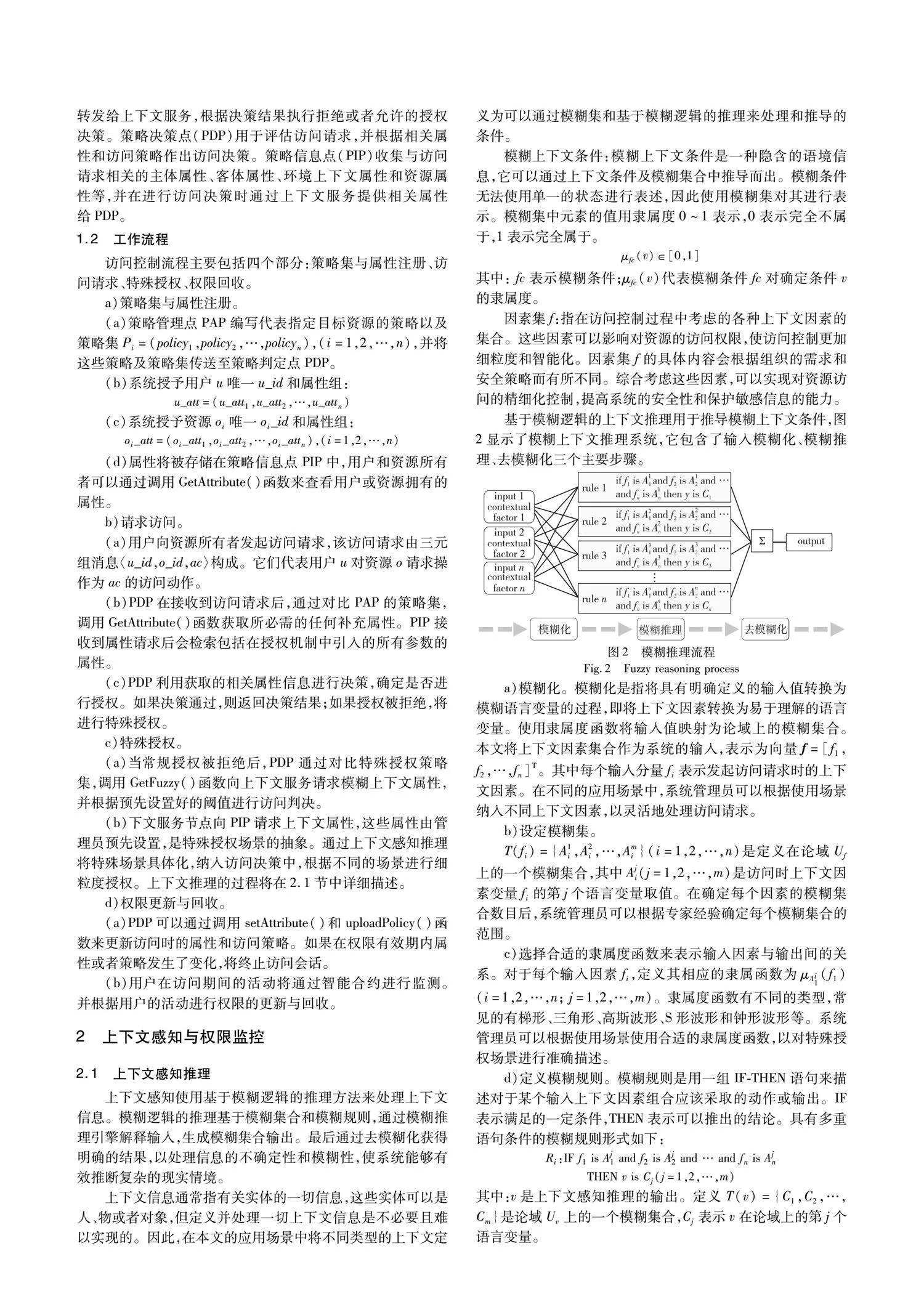

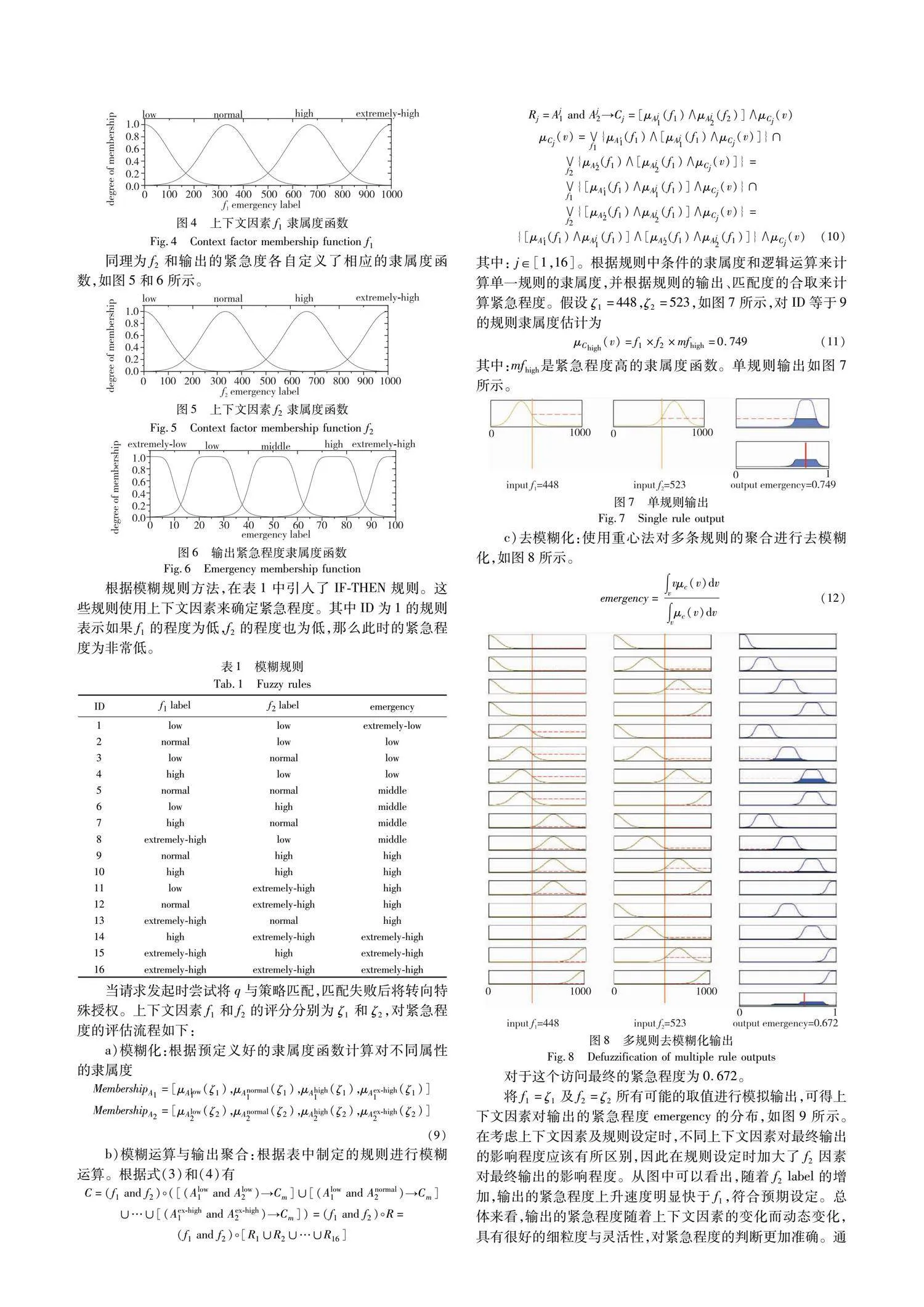

基于模糊邏輯的上下文推理用于推導模糊上下文條件,圖2顯示了模糊上下文推理系統,它包含了輸入模糊化、模糊推理、去模糊化三個主要步驟。

a)模糊化。模糊化是指將具有明確定義的輸入值轉換為模糊語言變量的過程,即將上下文因素轉換為易于理解的語言變量。使用隸屬度函數將輸入值映射為論域上的模糊集合。本文將上下文因素集合作為系統的輸入,表示為向量f=[f1,f2,…,fn]T。其中每個輸入分量fi表示發起訪問請求時的上下文因素。在不同的應用場景中,系統管理員可以根據使用場景納入不同上下文因素,以靈活地處理訪問請求。

b)設定模糊集。

T(fi)={A1i,A2i,…,Ami}(i=1,2,…,n)是定義在論域Uf上的一個模糊集合,其中Aji(j=1,2,…,m)是訪問時上下文因素變量fi的第j個語言變量取值。在確定每個因素的模糊集合數目后,系統管理員可以根據專家經驗確定每個模糊集合的范圍。

c)選擇合適的隸屬度函數來表示輸入因素與輸出間的關系。對于每個輸入因素fi,定義其相應的隸屬函數為μAi1(f1)(i=1,2,…,n; j=1,2,…,m)。隸屬度函數有不同的類型,常見的有梯形、三角形、高斯波形、S形波形和鐘形波形等。系統管理員可以根據使用場景使用合適的隸屬度函數,以對特殊授權場景進行準確描述。

d)定義模糊規則。模糊規則是用一組IF-THEN語句來描述對于某個輸入上下文因素組合應該采取的動作或輸出。IF表示滿足的一定條件,THEN表示可以推出的結論。具有多重語句條件的模糊規則形式如下:

3.2 實驗分析

本文基于上述訪問控制模型搭建了原型系統,并設計了幾個實驗用于評估模型可用性及性能。

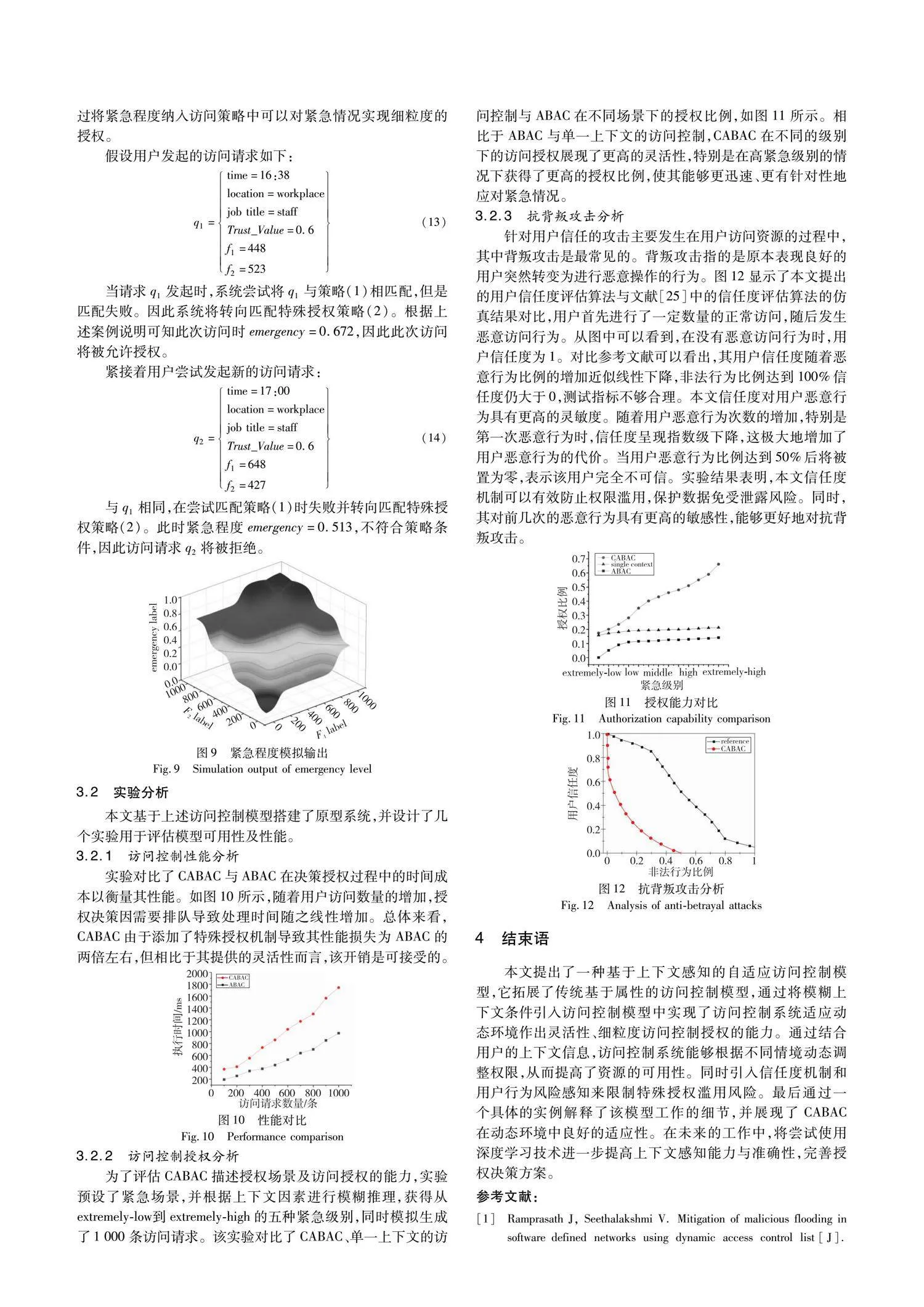

3.2.1 訪問控制性能分析

實驗對比了CABAC與ABAC在決策授權過程中的時間成本以衡量其性能。如圖10所示,隨著用戶訪問數量的增加,授權決策因需要排隊導致處理時間隨之線性增加。總體來看,CABAC由于添加了特殊授權機制導致其性能損失為ABAC的兩倍左右,但相比于其提供的靈活性而言,該開銷是可接受的。

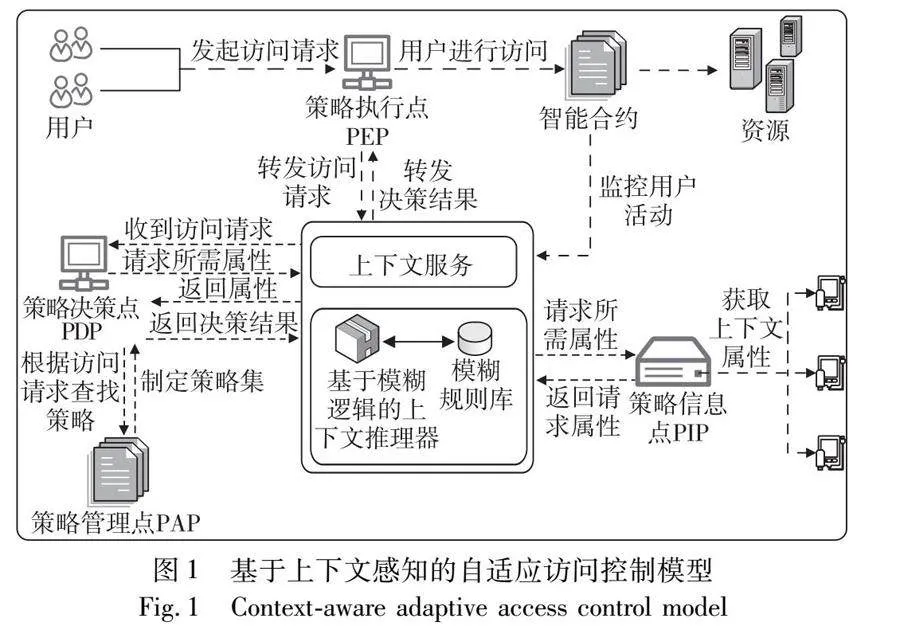

3.2.2 訪問控制授權分析

為了評估CABAC描述授權場景及訪問授權的能力,實驗預設了緊急場景,并根據上下文因素進行模糊推理,獲得從extremely-low到extremely-high的五種緊急級別,同時模擬生成了1 000條訪問請求。該實驗對比了CABAC、單一上下文的訪問控制與ABAC在不同場景下的授權比例,如圖11所示。相比于ABAC與單一上下文的訪問控制,CABAC在不同的級別下的訪問授權展現了更高的靈活性,特別是在高緊急級別的情況下獲得了更高的授權比例,使其能夠更迅速、更有針對性地應對緊急情況。

3.2.3 抗背叛攻擊分析

針對用戶信任的攻擊主要發生在用戶訪問資源的過程中,其中背叛攻擊是最常見的。背叛攻擊指的是原本表現良好的用戶突然轉變為進行惡意操作的行為。圖12顯示了本文提出的用戶信任度評估算法與文獻[25]中的信任度評估算法的仿真結果對比,用戶首先進行了一定數量的正常訪問,隨后發生惡意訪問行為。從圖中可以看到,在沒有惡意訪問行為時,用戶信任度為1。對比參考文獻可以看出,其用戶信任度隨著惡意行為比例的增加近似線性下降,非法行為比例達到100%信任度仍大于0,測試指標不夠合理。本文信任度對用戶惡意行為具有更高的靈敏度。隨著用戶惡意行為次數的增加,特別是第一次惡意行為時,信任度呈現指數級下降,這極大地增加了用戶惡意行為的代價。當用戶惡意行為比例達到50%后將被置為零,表示該用戶完全不可信。實驗結果表明,本文信任度機制可以有效防止權限濫用,保護數據免受泄露風險。同時,其對前幾次的惡意行為具有更高的敏感性,能夠更好地對抗背叛攻擊。

4 結束語

本文提出了一種基于上下文感知的自適應訪問控制模型,它拓展了傳統基于屬性的訪問控制模型,通過將模糊上下文條件引入訪問控制模型中實現了訪問控制系統適應動態環境作出靈活性、細粒度訪問控制授權的能力。通過結合用戶的上下文信息,訪問控制系統能夠根據不同情境動態調整權限,從而提高了資源的可用性。同時引入信任度機制和用戶行為風險感知來限制特殊授權濫用風險。最后通過一個具體的實例解釋了該模型工作的細節,并展現了CABAC在動態環境中良好的適應性。在未來的工作中,將嘗試使用深度學習技術進一步提高上下文感知能力與準確性,完善授權決策方案。

參考文獻:

[1]Ramprasath J, Seethalakshmi V. Mitigation of malicious flooding in software defined networks using dynamic access control list[J]. Wireless Personal Communications, 2021, 121(1): 107-125.

[2]Cho C, Seong Y, Won Y. Mandatory access control method for windows embedded OS security[J].Electronics,2021,10(20): 2478.

[3]Yang Jie, Tan Minsheng, Ding Lin. Discretionary access control method to protect blockchain privacy[C]//Cyberspace Data and Intelligence, and Cyber-Living, Syndrome, and Health. Berlin: Springer, 2019: 161-174.

[4]Aftab M U, Hamza A, Oluwasanmi A, et al. Traditional and hybrid access control models: a detailed survey[J/OL]. Security and Communication Networks. (2022-01-01). https://doi.org/10.1155/2022/1560885

[5]Ferreira A, Chadwick D, Farinha P, et al. How to securely break into RBAC: the BTG-RBAC model[C]//Proc of Annual Computer Security Applications Conference. Piscataway, NJ: IEEE Press, 2009: 23-31.

[6]Tu Yuanfei, Wang Jing, Yang Geng, et al. An efficient attribute-based access control system with break-glass capability for cloud-assisted industrial control system[J]. Mathematical Biosciences and Engineering, 2021, 18(4): 3559-3577.

[7]Zhang Tao, Chow S S M, Sun Jinyuan. Password-controlled encryption with accountable break-glass access[C]//Proc of the 11th ACM on Asia Conference on Computer and Communications Security. New York: ACM Press, 2016: 235-246.

[8]Yang Yang, Liu Ximeng, Deng R H. Lightweight break-glass access control system for healthcare Internet-of-Things[J]. IEEE Trans on Industrial Informatics, 2017, 14(8): 3610-3617.

[9]Saberi M A, Adda M, Mcheick H. Towards an ABAC break-glass to access EMRs in case of emergency based on Blockchain[C]//Proc of IEEE International Conference on Digital Health. Piscataway, NJ: IEEE Press, 2021: 220-222.

[10]Saberi M A, Adda M, Mcheick H. Break-glass conceptual model for distributed EHR management system based on blockchain, IPFS and ABAC[J]. Procedia Computer Science, 2022, 198: 185-192.

[11]馬佳樂, 郭銀章. 云計算用戶行為信任評估與訪問控制策略研究[J]. 計算機應用研究, 2020, 37(S2): 260-262. (Ma Jiale, Guo Yinzhang. Research on user behavior trust evaluation and access control strategies for cloud computing[J]. Application Research of Computers, 2020, 37(S2): 260-262.)

[12]葉茂林, 余發江. SDBatis: 基于MyBatis和CBAC的數據庫應用訪問控制[J]. 武漢大學學報:理學版, 2022, 68(1): 57-64. (Ye Maolin, Yu Fajiang. SDBatis: access control for database applications based on MyBatis and CBAC[J]. Journal of Wuhan University:Natural Science Edition, 2022, 68(1): 57-64.)

[13]Mabuchi M, Hasebe K. C2RBAC: an extended capability-role-based access control with context awareness for dynamic environments[C]//Proc of the 18th International Conference on Security and Cryptography SECRYPT. 2021: 819-826.

[14]Psarra E, Verginadis Y, Patiniotakis I, et al. A context-aware security model for a combination of attribute-based access control and attribute-based encryption in the healthcare domain[C]//Proc of the 34th International Conference on Advanced Information Networking and Applications.Cham: Springer, 2020: 1133-1142.

[15]Arfaoui A, Cherkaoui S, Kribeche A, et al. Context-aware adaptive remote access for IoT applications[J]. IEEE Internet of Things Journal, 2019, 7(1): 786-799.

[16]Kesarwani A, Khilar P M. Development of trust based access control models using fuzzy logic in cloud computing[J]. Journal of King Saud University-Computer and Information Sciences, 2022, 34(5): 1958-1967.

[17]李玲瑞, 劉勝. 云存儲的動態授權可驗證訪問控制仿真[J]. 計算機仿真, 2019, 36(10): 153-156,168. (Li Lingrui, Liu Sheng. Dynamic authorization verifiable access control simulation for cloud storage[J]. Computer Simulation, 2019, 36(10): 153-156,168.)

[18]謝金濤. 實驗室更新信息資源訪問權限控制方法仿真[J]. 計算機仿真, 2019, 36(2): 435-438. (Xie Jintao. Simulation of access control method for laboratory update information resources[J]. Computer Simulation, 2019, 36(2): 435-438.)

[19]劉元兵, 張文芳, 王小敏. 云制造環境下基于多屬性模糊信任評估的訪問控制方案[J]. 計算機集成制造系統, 2018, 24(2): 321-330. (Liu Yuanbing, Zhang Wenfang, Wang Xiaomin. Access control scheme based on multi-attribute fuzzy trust evaluation in cloud manufacturing environment[J]. Computer Integrated Manufactu-ring Systems, 2018, 24(2): 321-330.)

[20]劉浩, 張連明, 陳志剛. P2P網絡中基于模糊理論的任務訪問控制模型[J]. 通信學報, 2017, 38(2): 44-52. (Liu Hao, Zhang Lianming, Chen Zhigang. A task access control model based on fuzzy theory in P2P networks[J]. Journal on Communications, 2017, 38(2): 44-52.)

[21]Hu V C, Ferraiolo D, Kuhn R, et al. Guide to attribute based access control(ABAC) definition and considerations (draft)[J]. NIST special publication, 2013, 800(162): 1-54.

[22]Hu V C, Kuhn D R, Ferraiolo D F, et al. Attribute-based access control[J]. Computer, 2015, 48(2): 85-88.

[23]邵瑞雪, 田秀霞. 智能電網中基于MQTT協議的ABAC訪問控制方案[J]. 計算機應用研究, 2022, 39(11): 3436-3443. (Shao Ruixue, Tian Xiuxia. ABAC access control scheme based on MQTT protocol in smart grid[J]. Application Research of Computers, 2022, 39(11): 3436-3443.)

[24]Ahmadi H, Gholamzadeh M, Shahmoradi L, et al. Diseases diagnosis using fuzzy logic methods: a systematic and meta-analysis review[J]. Computer Methods and Programs in Biomedicine, 2018, 161: 145-172.

[25]鄧三軍, 袁凌云, 孫麗梅. 基于信任度的物聯網訪問控制模型研究[J]. 計算機工程與設計, 2022, 43(11): 3030-3036. (Deng Sanjun, Yuan Lingyun, Sun Limei. Research on trust-based Internet of Things access control model[J]. Computer Engineering and Design, 2022, 43(11): 3030-3036.)

收稿日期:2023-12-25;修回日期:2024-02-19 基金項目:國家重點研發計劃資助項目(2018YFB1701502);四川省科技計劃資助項目(24NSFSC1185,MZGC20230013);成都信息工程大學青年創新(領軍)資助項目(KYQN202212);成都信息工程大學教學研究與改革資助項目(JYJG2022136)

作者簡介:張少偉(1998—),男,安徽阜陽人,碩士研究生,主要研究方向為訪問控制、模糊信息處理;李斌勇(1982—),男(通信作者),四川江油人,副教授,碩導,博士,主要研究方向為云服務訪問控制(libinyong@163.com);鄧良明(1998—),男,四川成都人,碩士研究生,主要研究方向為區塊鏈與訪問控制.