電子閱覽室ARP欺騙及防范

吳暑靜

(湖南科技學院 圖書館,湖南 永州 425100)

電子閱覽室ARP欺騙及防范

吳暑靜

(湖南科技學院 圖書館,湖南 永州 425100)

ARP欺騙、ARP攻擊給局域網內的數據通訊安全造成了巨大威脅。文章闡述了ARP協議工作原理、ARP協議的缺陷以及ARP欺騙的過程,并有針對性地提出了幾種有效的防范措施。

電子閱覽室;ARP協議;ARP欺騙

從湖南科技學院圖書館電子閱覽室投入使用以來,ARP攻擊成為困擾我們網管人員的頭號難題。由ARP攻擊引起的IP地址沖突、網絡掉線、網絡癱瘓等網絡故障嚴重影響了網絡的正常使用,給學生們的網絡數據信息帶來了巨大安全隱患。本文從ARP協議工作原理入手,闡述了ARP協議先天的缺陷以及ARP攻擊發生的過程,并有針對性提出了幾種ARP攻擊的防范措施。1

一 ARP工作原理

在Internet通信中,網絡層及上層用戶使用32位的IP地址,而下層物理網絡使用的是在以太網和令牌環協議中的48位MAC地址。通信過程中,在已知對方IP地址情況下,需要確定該IP地址對應的MAC地址,這就需要通過地址解析協議(Address Resolution Protocol,ARP)來解決,以實現地址轉換。

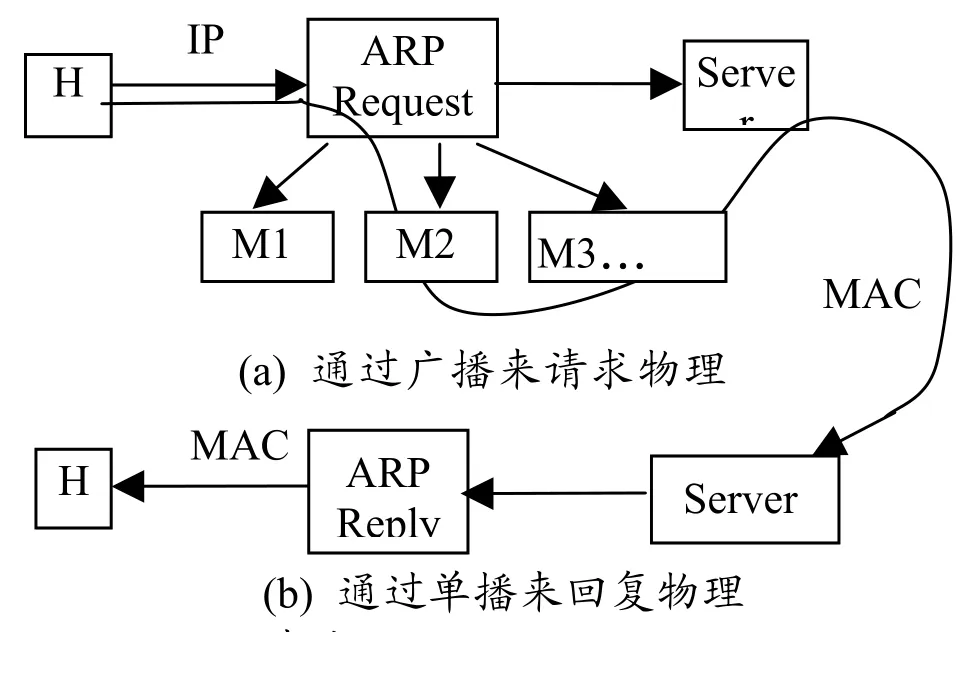

計算機中都維護著一個ARP高速緩存,并且這個ARP高速緩存是隨著計算機不斷地發出 ARP_Request和收到ARP_Reply而不斷更新的。ARP高速緩存的目的是把機器的IP地址和MAC地址相互映射。通信時,計算機會對本地網絡上的機器進行查詢,以了解它們的MAC地址。并在它的ARP高速緩存中保存其它機器IP與MAC地址的對應關系。每當發送方需要與其他主機進行通信時,首先要查詢自己的ARP高速緩存,以了解緩存中是否存在接收方的IP地址。如果存在這個IP地址,便使用它對應的MAC地址,直接將分組發送到接收方的物理網卡。如果沒有該IP地址,那么發送方 ARP便在本地網絡上發出一個“ARP廣播-Request”。ARP_Request中包括了接收方的IP地址。LAN上的每一臺主機均要查看這個ARP_Request中包含的IP地址。如果LAN中某一臺主機的IP地址與此IP地址相一致,那么該主機便生成一個“ARP單播-Reply”,其中包含該主機的IP地址和MAC地址。然后發送方ARP將該IP與MAC地址對添加到它的高速緩存中,這時IP便可繼續將它的分組直接發送到接收方的網卡[1]P358-359。

圖1顯示了一個簡化的ARP動態映射示例[2]P22-23。假設主機或路由器都稱為機器。通過廣播一個 ARP_Request,一個機器可以找到另一個機器的MAC地址。該Request含有指定機器的IP地址,MAC地址需要這個IP地址。網絡中的所有機器(M1,M2,M3…)都將接收到這個ARP_Request。如果該Request含有M2機器的IP地址,那么M2通過發送一個含有所請求的MAC地址的Reply來進行響應。

二 ARP先天缺陷

ARP協議的安全問題是指由于ARP協議在設計和實現上存在漏洞,從而導致系統的不安全性。其漏洞主要有以下兩點:

第一,在每臺主機的內存中,都有一個ARP緩存表,保存最近獲得的IP與MAC地址對應。ARP表通常是動態更新的,默認情況下,當其中的緩存項超過兩分鐘沒有活動時,就會因超時而被刪除。當一臺主機的IP地址映像在另一臺主機的ARP高速緩存中后,它就會被當成是可信任的計算機。而該主機并沒有提供校驗IP到MAC地址對應表真實性的機制,使得大多數主機保存了通過ARP協議得到的映射,卻不考慮它的真實性、有效性、也不維護一致性,這是ARP協議的漏洞之一[3]。

圖1 ARP動態映射

第二,ARP協議是無狀態的,協議沒有規定一定要等ARP_Request出現才能發送 ARP_Reply,也沒有規定一定要發送過ARP_Request才能接收ARP_Reply。由于ARP協議工作在局域網內部,為提高傳輸效率,任何主機即使在沒有發出 ARP_Request的時候也可以接受 ARP_Reply,任何ARP_Reply都是合法的,ARP_ Reply無需認證。而且許多系統會接受沒有經過請求的 ARP_Reply,并用其信息更新ARP緩存。這是ARP協議的另一個漏洞。

三 ARP欺騙過程

ARP欺騙是計算機網絡安全的重大隱患,了解ARP欺騙、攻擊的原理是對其進行防范的前提。假設有這樣一個網絡,一個三層交換機上接了3臺主機,他們的IP地址和MAC地址如下:

主機A:IP地址172.0.0.1 MAC地址是aa-aa-aa-aa-aa-aa主機B:IP地址172.0.0.2 MAC地址是bb-bb-bb-bb-bb-bb主機C:IP地址172.0.0.3 MAC地址是cc-cc-cc-cc-cc-cc

假設,主機B向主機C傳送數據包,此時,主機B會查詢自身ARP緩存表中是否有主機C的IP及MAC地址的信息。有,就直接發送。如果沒有,主機B會發出“ARP廣播-Request”,問: “我的 IP 是 172.0.0.2,MAC 為bb-bb-bb-bb-bb-bb,請問172.0.0.3的主機的MAC地址是多少?”局域網中的主機A和C都能接收到這個廣播包,并分別查詢自身的ARP緩存表,正常情況下只有主機C會做出回答,告訴對方自身的MAC地址。此時,主機B會將主機C的IP及對應的MAC保存到自身的ARP緩存表中,記錄是: “172.0.0.3---cc-cc-cc-cc-cc-cc”。這樣下次主機B發送數據給主機C,就可以直接發送了。

從ARP協議缺陷中可以看出,上面這種通訊是建立在信任的基礎上。假如主機 B發出“ARP廣播-Request”詢問172.0.0.3的物理地址時,主機 A也回應:“我的 IP是172.0.0.3,MAC地址是 aa-aa-aa-aa-aa-aa”,這時,主機 A假冒了主機C的IP地址,物理地址卻使用自己的MAC地址。主機B中的ARP緩存表中本來保存著正確的記錄,但由于主機A不斷地發出這樣的應答數據包,導致主機B動態更新了自身的ARP高速緩存表,使得保存的IP--MAC地址對變成:“ 172.0.0.3---aa-aa-aa-aa-aa-aa”。以后主機B發送給172.0.0.3主機(C)的數據,也會發送給主機A。也就是說主機A劫持了主機C的數據,這就是ARP病毒的攻擊欺騙過程[4]。

還有一種可能,如果主機 A冒充網關,那么網絡中要發送到網關的數據,都會發送給主機A,這樣主機A轉變為內網代理服務器,將會監聽整個局域網發送給互聯網的數據包,從而產生網絡重名、掉線、網絡阻塞等現象,這是其他網絡攻擊的前奏。同理,如果成功冒充一臺路由器,那么入侵者就可以輕易地冒充這個局域網的機器去欺騙整個Internet中的任意一臺機器了。

四 ARP欺騙防范措施

1.安裝ARP防火墻,一般比較常用的ARP工具主要是欣向ARP工具,彩影Antiarp防火墻及360arp防火墻等。我館電子閱覽室用的是彩影Antiarp防火墻,它有如下主要功能:在系統內核層攔截外部虛假ARP數據包;在系統內核層攔截本機對外的ARP攻擊數據包;攔截IP沖突;DoS攻擊抑制等。很好地保障系統不受ARP欺騙、ARP攻擊影響,保持網絡暢通及通訊安全。

2.在用戶端計算機上綁定交換機網關的IP地址和MAC地址。首先用戶要獲得網關的IP地址和MAC地址。在DOS提示符下先運行“arp -d”,清除本機的ARP緩存表,然后用命令“arp -s IP地址 MAC地址”(如:arp -s 172.17.5.1 00-04-96-1f-e0-c0)將網關的IP地址和MAC地址綁定。

3.在核心交換機上綁定用戶主機的IP地址和MAC地址,同時在接入層交換機上將用戶網卡的MAC地址和接入交換機端口綁定為雙重安全綁定方式。

4.利用VLAN技術。ARP應答包通常情況下不會路由的,因此,采用VLAN技術將入侵者可能訪問到的子網與其他網絡分隔開來是一種很有用的安全途徑。可以有效地隔離廣播報文,大大減少ARP病毒的傳播范圍和傳播速度,同時也減輕了交換機的流量負荷,減少廣播風暴出現的幾率。

5.使用ARP服務器[5]P250。在網絡中配置一臺ARP服務器,ARP服務器中保存了網絡中所有設備的IP地址與硬件地址的對應記錄。將網絡上的其他計算機配置成只接收來自 ARP服務器的 ARP_Reply,而不理會來自其他來源的ARP_Reply。

[1]高傳善.數據通信與計算機網絡[M].北京:高等教育出版社,2004.

[2]Man Young Rhee.網絡安全-加密原理、算法與協議[M].北京:清華大學出版社,2007.

[3]鄒麗霞.ARP協議漏洞攻擊實現與防范[J].內江科技,2008,(11).

[4].彭騰.ARP病毒攻擊原理及防范方法[J].電腦知識與技術,2008,(S2).

[5]黃志洪.現代計算機信息安全技術[M].北京:冶金工業出版社,2004.

E-Reading Room ARP spoof and preventive measures

WU Shu-jing

(Hunan University of Science and Engineering Library,Yongzhou Hunan 425100,China)

ARP spoof and ARP attack caused a tremendous threat to the security of data communication in the LAN. This paper describes the working principle of the ARP protocol, ARP protocol flaws, as well as the process of ARP spoofing,and puts forward several targeted and effective preventive measures.

E-Reading Room;ARP;ARP spoof

G251

A

1673-2219(2009)12-0199-02

2009-09-15

吳暑靜(1983-),湖南岳陽人,助理館員,研究方向為圖書館現代技術。

(責任編校:何俊華)