入侵檢測技術框架結構分析

薛玉芳 路守克 李潔瓊 孫云霞

(1、3、4、安徽理工大學計算機科學與工程學院,安徽 淮南 232001;2、炮兵學院計算中心,安徽 合肥 230031)

目前大型數據庫系統都提供了安全管理機制,但現有的數據庫安全機制不能完全解決數據庫的安全問題。例如:一個數據庫用戶如果擁有了系統管理員賬號,就能完全控制數據庫服務器,數據庫訪問控制安全機制對此無能為力。大多數數據庫都提供了審計技術,但是在Internet環境下,由于訪問數據庫的用戶的不確定性,審計數據庫難以預知系統的入侵者,用數據庫系統提供的用戶級審計功能來發現入侵是困難的,此時往往需要審計對系統資源的訪問來發現可能的入侵。審計系統資源的訪問,審計數據量很大,耗費了大量的存儲空間,審計員很難從大量的審計數據中通過人工方法找出可疑入侵。使用入侵檢測技術,則可以發現非授權用戶企圖使用計算機系統或合法用戶濫用其特權的行為。

1.入侵檢測技術的發展過程

入侵檢測 (IDS--Intrusion Detection System)是近年來發展起來的一種防范技術,綜合采用了統計技術、規則方法、網絡通信技術、人工智能、密碼學、推理等技術和方法,其作用是監控網絡和計算機系統是否出現被入侵或濫用的征兆。入侵檢測的研究最早可追溯到James Anderson在1980年的工作,他首先提出了入侵檢測的概念,在該文中Anderson提出審計追蹤可應用于監視入侵威脅,但由于當時所有已有的系統安全程序都著重于拒絕未經認證主體對重要數據的訪問,這一設想的重要性當時并未被理解。1987年Dorothy.E.Denning提出入侵檢測系統 (Intrusion Detection System,IDS)的抽象模型“,首次將入侵檢測的概念作為一種計算機系統安全防御問題的措施提出,與傳統加密和訪問控制的常用方法相比,IDS是全新的計算機安全措施。

2.入侵檢測的概念

入侵檢測的定義為:識別針對計算機或網絡資源的惡意企圖和行為,并對此做出反應的過程。入侵檢測系統則是完成如上功能的獨立系統。入侵檢測系統能夠檢測未授權對象(人或程序)針對系統的入侵企圖或行為(Intrusion),同時監控授權對象對系統資源的非法操作(Misuse)。

(1)從系統的不同環節收集信息;(2)分析該信息,試圖尋找入侵活動的特征;(3)自動對檢測到的行為做出響應;(4)紀錄并報告檢測過程結果。入侵檢測作為一種積極主動的安全防護技術,提供了對內部攻擊、外部攻擊和誤操作的實時保護,在網絡系統受到危害之前攔截和響應入侵。入侵檢測系統能很好的彌補防火墻的不足,從某種意義上說是防火墻的補充。入侵檢測用來識別針對計算機系統和網絡系統,或者更廣泛意義上的信息系統的非法攻擊,包括檢測外界非法入侵者的惡意攻擊或試探,以及內部合法用戶的超越使用權限的非法行動。

3 入侵檢測系統結構

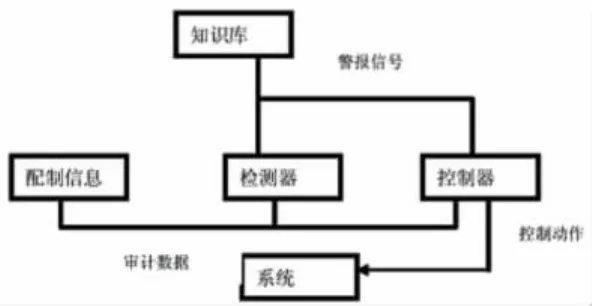

入侵檢測系統的一般系統結構如圖所示,主要由以下幾大部分組成:

(1)數據收集裝置,收集反映狀態信息的審計數據,輸入給檢測器。

(2)檢測器,負責分析和檢測入侵的任務,并發出警告信號。

(3)知識庫,提供必要的數據信息支持。

(4)控制器,根據警報信號,人工或自動做出反映動作。

圖1 入侵檢測系統的結構示意

從一般意義來說,一個入侵檢測系統可以看成一個處理來自所保護系統的各種信息的檢測器,所處理的系統信息可以分為:長期的信息,如關于攻擊的知識庫、系統目前的配置信息和描述當前發生事件的審計數據。檢測器的作用就是從眾多審計數據中剔除無用信息,給出一個用戶關心的與安全性相關的分析報告,然后做出決策,發現屬于入侵行為的活動。

4.入侵檢測系統的分類

入侵檢測系統根據其檢測數據來源分為三類:基于主機(Host—based)的入侵檢測系統、基于網絡(Network-based)的入侵檢測系統、基于分布式(Distributed—based)的入侵檢測系統。

(1)基于主機的入侵檢測系統(HIDS)

HIDS的檢測對象主要是主機系統和系統本地用戶。檢測原理是根據主機的審計數據和系統的日志發現可疑事件,檢測系統可運行在被檢測的主機或單獨的主機上。此類系統依賴于審計數據或系統日志的準確性、完整性以及安全事件的定義。

(2)基于網絡的入侵檢測系統(NIDS)

NIDS使用原始網絡數據包作為數據源,通常使用報文的模式匹配或模式匹配序列來定義規則,檢測時將監聽到的報文與模式匹配序列進行比較,根據比較的結果來判斷是否有非正常的網絡行為。其攻擊辯識模塊通常有:模式、表達式或字節匹配,頻率或穿越閾值,低級事件的相關性,統計學意義上的非常規現象檢測等。

(3)分布式的入侵檢測系統(DIDS)

近來對分布式的入侵檢測逐步引起重視通過數據收集和數據分析的分布式處理,能夠提高檢測系統應對協作入侵攻擊和日趨分散化的系統漏洞。其中基于Agent的入侵檢測成為重要的研究內容。

從技術上看,入侵可分為兩類:一種是有特征的攻擊,它是對已知系統的系統弱點進行常規性的攻擊:另一種是異常攻擊。與此對應,入侵檢測也分為兩類:基于特征的(Signature—based,即基于濫用的Misuse—based)和基于異常的(Anomaly—based,也稱 Behavior—based 基于行為的)。

(1)基于特征的入侵檢測。特征檢測對那些試圖以非標準手段使用系統的安全事件進行鑒別。IDS中存儲著已知的入侵行為描述,以此為根據比較系統行為。當某方面的系統調用與一種已知的入侵行為描述匹配時,一次警報就會提交給IDS分析員。特征檢測是檢測已知攻擊行為的最準確的技術。特征檢測系統的優點在于它們具有非常低的虛警率,同時檢測的匹配條件可以被很清楚的描述,有利于安全管理人員采用清晰明確的預防保護措施。

(2)基于異常的入侵檢測。異常檢測通過對標準的測量來檢測濫用行為,如果一個行為的模式與標準不同,就會產生一個警報。此類檢測技術的優點在于它能夠發現任何企圖發掘、試探系統最新和未被發現漏洞的嘗試,同時在某種程度上,它更少依賴于特定的操作系統環境。另外,對于合法用戶超越其權限的違法行為的檢測能力大大加強。

5.入侵檢測的發展方向

近年來對入侵檢測技術有以下幾個主要發展方向

(1)分布式入侵檢測與通用入侵檢測架構。傳統的IDs一般局限于單一主機或網絡構架,對異構系統及大規模網絡的檢測明顯不足。同時不同的IDS系統之間不具有協同工作能力,為解決這一問題,需要分布式入侵檢測技術與通用入侵檢測架構。C訌DF以構建通用的IDS體系結構與通信系統為目標。

(2)應用層入侵檢測。許多入侵的語義只有在應用層刁能理解,而目前的IDS僅能檢測如WEB之類的通用協議,而不能處理如Lotus Notes、數據庫系統等其他的應用系統。許多基于客戶、服務器結構與中間件技術及面向對象技術的大型應用,需要應用層的入侵檢測保護。Stiller man等人已經開始對CORBA的IDS進行研究。

(3)智能的入侵檢測。入侵方法越來越多樣化與綜合化,盡管已經有智能代理、神經網絡與遺傳算法在入侵檢測領域的應用研究,但是這只是一些嘗試性的研究工作,需要對智能化的IDS加以進一步的研究以解決其自學習與自適應能力。

(4)入侵檢測的評測方法。用戶需對眾多的IDS系統進行評價,評價指標包括IDS檢測范圍、系統資源占用、IDS系統自身的可靠性與魯棒性。從而設計通用的入侵檢測測試與評估方法和平臺,實現對多種IDS系統的檢測己成為當前IDS的另一個研究與發展領域。

(5)網絡安全技術相結合。結合防火墻、VPN,PKIX、安全電子交易SET等新的網絡安全與電子商務技術,提供完整的網絡安全保障。

(6)嵌入操作系統內核。由于黑客攻擊的目標主要是終端部分,因此入侵檢測系統最好能與操作系統內核結合起來,這樣從根本上確定黑客攻擊系統到了什么程度,如黑客現在的攻擊對系統是否造成了威脅,黑客現在擁有了系統哪個級別的權限,黑客是否控制了一個系統等。

[1]連一峰.分布式入侵檢測系統的協作交互研究.中國科學院研究生院學報,2005 V01.22 No.

[2]Jack Kazoo著.吳溥峰,孫默,許誠等譯.Snort入侵檢測實用解決方案。機械工業出版社,2005

[3]唐正軍.黑客入侵防護系統源代碼分析.機械工業出版社,2002.

[4]ChacoD L,Forrest S.Information Immune Systems.Proceedings of the First International Conference on Artificial Immune Systems(ICARIS)[C],2002.

[5]計算機世界.入侵檢測技術專題報道.計算機世界周報網絡產品與技術,2001,30(5).