基于融合網絡的WLAN漫游認證方式研究

劉璋詟,舒華英

(北京郵電大學 經濟管理學院,北京 100876)

1 引言

信息技術的蓬勃發展和終端功能的迅速提升,催生了產業加速融合的趨勢。之前作為移動網絡重要補充的WLAN網絡,越來越受到電信運營企業和手機用戶的青睞,基于EAP SIM/AKA協議的認證可實現通過移動通信網絡為WLAN終端完成認證的功能,將WLAN與移動通信網絡無縫地融合在一起,即使客戶在他網漫游期間,也可以通過拜訪地移動通信網絡的認證功能登錄和使用拜訪地WLAN網絡。

2 WLAN漫游認證方式現狀

為了減少網間適配的工作,目前,多數WLAN運營企業均采用中轉方式實現WLAN網間漫游。在中轉方式下,拜訪地運營企業和歸屬地運營企業之間需要跨接一家中轉商的網絡(或網關、HUB),網絡之間的認證、計費等消息的傳輸和網間適配工作均由該中轉網絡完成。中轉方式可實現運營企業“一點接入,全球互聯”,方便運營企業之間的對賬和結算,降低運營企業之間進行網絡連接和網絡適配的難度。但這種方式也給運營企業網間漫游帶來了新的故障點,增加了出現網絡故障的概率,同時運營企業還需為中轉服務支付費用。

基于中轉方式,目前,WLAN網間漫游的組網結構圖如圖1所示[1]。

歸屬地和拜訪地WLAN網絡中的Radius網元之間通過中轉商的Radius互聯,實現客戶的認證消息傳遞;計費系統也經由中轉商的計費系統互聯,實現計費信息在拜訪地和歸屬地WLAN網絡中的傳遞,為WLAN運營企業提供計費對賬依據。中轉方式下,認證流程和計費流程除了要在拜訪地和歸屬地WLAN網絡各個網元之間傳遞外,還必須經過中轉網絡的Radius和計費系統。

3 中轉方式中的WLAN認證問題

隨著互聯網業務的蓬勃發展和終端設備能力的提升,越來越多的客戶選擇在漫游的狀態下使用WLAN業務。在目前廣泛使用的中轉方式下,WLAN認證存在如下幾個問題。

1) 認證消息和計費消息都承載在互聯網上,安全性較低。

2) 消息均需經由中轉商網絡中轉,增加了網絡故障點,網絡質量不高。

3) 有一定的計費能力,但仍需改進。

4 2G/3G與WLAN融合網絡中非中轉方式WLAN漫游認證的設計

在網絡融合趨勢下,為滿足WLAN網間漫游狀態下客戶認證和計費的需求,解決目前中轉方式下網絡安全性低、網絡質量不高等問題,應借鑒2G/3G網絡中的安全性和質量均較高的漫游信令網絡,即將EAP SIM/AKA認證方式承載于現有移動網絡中的漫游信令網上,既保證了安全性,又保證了實時傳送,沒有增加故障點,成本較低。

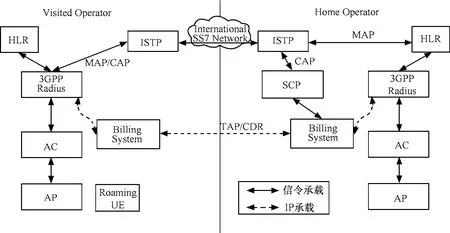

本研究提出了一種基于漫游信令網的、非中轉方式的EAP SIM/AKA認證方案,其組網結構圖如圖2所示。

圖1 中轉方式下WLAN漫游的網結構

圖2 非中轉方式下WLAN漫游的網結構

在基于漫游信令網的認證方案中,歸屬地WLAN網絡與拜訪地WLAN網絡通過2G/3G網絡中的信令設備ISTP和國際信令轉接網絡互聯,實現認證消息和計費消息等信息的傳遞,計費系統之間定期傳遞話單記錄。與中轉方式相比,在該方案中省去了中轉網絡及相關設備,WLAN網絡得以通過現有2G/3G網元連接。

該方案具體認證流程與EAP SIM/AKA認證方案類似,如圖3所示[2]。

各步驟說明如下。

1) WLAN UE 和 WLAN AN建立關聯之后,UE向WLAN AN發送EAPoL-Start,發起鑒權請求。

2) WLAN AN發送 EAP-Request/Identity消息到WLAN UE。

3) WLAN UE回復EAP-Response/Identity消息,向網絡發送其用戶身份標識信息,身份標識可以為偽隨機NAI或永久NAI。

4) WLAN AN將EAP報文使用RADIUS Access-Request消息封裝,并將Identity放在Radius的User-Name屬性中,發送給3GPP AAA Server。

5) 3GPP AAA Server收到包含用戶身份的EAP-Response/Identity報文。

6) 3GPP AAA Server識別出用戶準備使用的認證方法為EAP-SIM。如果UE送上的Identity為偽隨機NAI,3GPP AAA Server檢查本地若沒有該偽隨機NAI與IMSI的映射關系,則使用EAP Request/SIM-Start消息再次請求永久NAI(6)、7)、8)、9)步僅用于WLAN UE漫游到新的拜訪地而使用其他AAA分配的偽隨機NAI接入認證的場景)。EAP報文封裝在RADIUS Access-Challenge消息中,發送給WLAN AN[3]。

圖3 非中轉方式下的認證流程

7) WLAN AN轉發EAP-Request/SIM-Start消息到WLAN UE。

8) WLAN UE使用EAP-Response/SIM-Start消息攜帶永久NAI進行響應

9) WLAN AN轉發EAP-Response/SIM-Start消息攜帶永久NAI到3GPP AAA Server,EAP報文封裝在RADIUS Access-Request消息中。

10) 3GPP AAA Server檢查本地是否緩存可用的鑒權向量,如果沒有則向HLR發送MAP_SEND_AUTH_INFO請求,請求獲取n組鑒權向量(n可配置,取值范圍1~5)。

11) HLR響應3GPP AAA Server鑒權請求,下發n組鑒權三元組[RAND, SRES, Kc]。

12) 3GPP AAA Server檢查本地是否存在用戶的簽約信息。如果沒有,則AAA向HLR發起MAP-RESTORE-DATA請求,獲取用戶簽約信息。

13) HLR向3GPP AAA Server發起插入用戶數據MAP_INSERT_SUBS_DATA請求,向3GPP AAA Server插入數據。

14) 3GPP AAA Server響應HLR插入用戶數據消息,完成用戶簽約信息獲取。

15) HLR向3GPP AAA Server回復MAP_RESTORE_DATA響應消息,完成HLR的交互流程。如采取從BOSS下發用戶簽約信息至3GPP AAA Server的操作,則取消12)~15)步驟。

16) 3GPP AAA Server檢查用戶簽約通過后,根據算法生成TEKs、MSK和EMSK(參見IETF RFC4186),將N組(默認N=2,可配置,同步設備規范)RAND串起來后生成一個N×RAND。為支持標識保密功能,3GPP AAA Server還要生成偽隨機NAI和快速重鑒權NAI,用于后續的全鑒權和快速重鑒權過程。

17) 3GPP AAA Server在EAP-Request/SIMChallenge消息中發送RAND,一個消息鑒權碼(MAC)和2個用戶標識(偽隨機NAI和快速重鑒權NAI)給WLAN AN,EAP報文封裝在RADIUS Access-Challenge消息中。

3GPP AAA Server可選發送給WLAN UE一個指示。指出希望保護最后的成功結果消息(如果結果成功)。

18) WLAN AN轉發EAP Request/SIM- Challenge消息到WLAN UE。

19) WLAN UE根據每個RAND為128bit,解析出m個RAND,依據GSM算法得出K_sres,K_int、K_ency、Session_Key,并且用K_int得出AT_MAC,和接收到的AT_MAC進行比較,如果一致,表示3GPP AAA Server認證通過。再利用K_sres作為key用規定的算法生成MAC_SRES。

20) WLAN UE 使用新密鑰素材覆蓋整個EAP消息計算新消息認證碼(MAC, message authentication code)值。WLAN UE發送包含RES和新消息認證碼的EAP Response/SIM-Challenge消息給WLAN AN。

如果WLAN UE從3GPP AAA Server收到認證結果保護指示,則WLAN UE必須在此消息中包含結果指示。否則WLAN UE必須忽略該指示。

21) WLAN AN發送EAP Response/SIM- Challenge報文到3GPP AAA Server,EAP報文封裝在RADIUS Access-Request消息中。

22) 3GPP AAA Server利用本端產生的K_sres作為key生成MAC_SRES,和接收到的MAC_SRES進行比較,如果一致,表示終端認證通過。

23) 如果所有檢查都成功,且3GPP AAA Server之前發送過認證結果保護標識,則3GPP AAA Server必須在發送EAP Success消息前發送EAP Request/SIM/Notification消息。EAP報文封裝在RADIUS Access-Challenge消息中,且用MAC保護。

24) WLAN AN轉發EAP消息到WLAN UE。

25) WLAN UE發送EAP Response/SIM- Notification。

26) WLAN AN轉發EAP Response/SIM- Notification 消息到3GPP AAA Server,EAP報文封裝在RADIUS Access-Request消息中。3GPP AAA Server必須忽略該消息內容。

27) 3GPP AAA Server發送EAP-Success消息到WLAN AN (可能在發送EAP Notification之前,參見第23)步描述)。如果3GPP AAA Server產生了額外的用于WLAN AN和WLAN UE間鏈路保護的機密性和/或完整性保護的鑒權密鑰,3GPP AAA Server在RADIUS Access-Accept消息中包含這些密鑰素材。

28) WLAN AN通過EAP Success消息通知WLAN UE鑒權成功。至此,EAP-SIM交互已經成功完成,WLAN UE和WLAN AN共享交互過程中生成的密鑰素材[4]。

認證處理可能在任何時候失敗,例如由于消息校驗碼檢查失敗或者WLAN UE沒有對網絡請求給予響應。這種情況下EAP-SIM過程將按IETF RFC 4186中描述終止。

在非中轉方案中,計費信息在拜訪地的Radius中產生后,將經由拜訪地ISTP、國際信令轉接網絡發送到歸屬地的SCP設備中,由SCP記錄計費信息并向拜訪地網絡反饋應答信息。具體流程如圖4所示。

圖4 非中轉方式下計費消息流程

非中轉方案的計費消息傳遞周期可根據業務需要調整,通常每15min傳遞一次。

5 非中轉方式認證方案的實驗驗證

為了驗證該認證方案的可行性,本研究設計并進行了模擬實驗驗證。對形成對比效果,在實驗室環境下對中轉方式和非中轉方式分別組網并驗證,實驗驗證的網絡拓撲如圖1和圖2所示。

在中轉和非中轉方式下分別進行了10組模擬實驗,每組進行連續10次認證過程,將每組的成功認證平均時間列出,如圖5所示。

圖5 模擬實驗結果

圖5中橫坐標為認證次數,縱坐標為認證協議的執行時間,單位為s。模擬驗證的結果表明,在同等網絡環境下中轉方式的認證時間大于非中轉方式,由于中轉方式還需考慮中轉網絡的時效性和安全性,中轉方式的認證時間會比非中轉方式更長。

通過以上模擬仿真實驗的數據和分析可得出如下結論。

1) 提高效率。避免了對中轉網絡的依賴,歸屬地WLAN網絡和拜訪地WLAN通過信令直接連接,所以可以大大提高了效率,節省網絡資源。

2) 節約認證時間。經實驗驗證,非中轉方式與中轉方式的認證原理相同,但由于網絡承載的變化,非中轉方式用時明顯小于中轉方式,節約了認證時間。

3) 增強安全性。在中轉方式下,認證消息是在公開的互聯網承載上傳輸,雖然有虛擬專網等方式加以保護,但仍比非中轉方式下在信令這種私有網絡上傳輸安全。

可以看出,非中轉認證方案非常契合WLAN認證在網間漫游狀態下的實際需求。

6 安全性及效率分析

非中轉方式與中轉方式相比,并沒有改變整個協議交互流程,而且消息的傳遞次數也沒有發生改變,只是用信令網絡承載消息的傳遞,并在信令網上實現對WLAN計費信息的傳遞。

1) WLAN UE對WLAN AN身份的有效認證。WLAN UE對WLAN AN身份的認證依賴于隨機數rl的機密性,WLAN UE發送的Ex(r1)只有3GPP AAA服務器才能解密,而3GPP AAA服務器發送的Ekl(r1)只有合法的WLAN AN才能正確解密。如果WLAN UE接收到WLAN AN發送來的正確的h(r1),則可以確認WLAN AN的合法性[5]。

2) 3GPP AAA服務器對WLAN AN身份的有效認證。3GPP AAA對WLAN AN身份的認證依賴于隨機數r2的機密性,3GPP AAA發送的Ek(rz)只有合法的WLAN UE才能正確解密,而WLAN UE發送的Er,(rz)只有合法的WLAN AN才能正確解密。如果3GPP AAA服務器接收到WLAN AN發送來的正確的h(rz),則可以確認WLAN AN的合法性[6,7]。

3) 密鑰材料的機密性。3GPP AAA服務器將用隨機數r2加密的密鑰材料隨同EAP成功消息一起發送給WLAN AN。由于隨機數r2的機密性,可以保證密鑰材料不被竊聽,從而有效地保證了密鑰材料的機密性[8,9]。

4) 對IMSI的安全性保護。利用WLAN UE和3GPP AAA服務器之間的共享密鑰K對其加密后再進行傳輸。只有合法的3GPP AAA服務器才能正確解密,所以如果NAI中含有IMSI,則IMSI是在加密之后傳輸的,這在一定程度上保證了用戶身份信息傳輸的安全性[10]。

非中轉方案在保證原有安全性能的基礎上,通過信令傳輸替代公開的互聯網傳輸,有效地提升了整個認證方式的安全性和效率。

7 結束語

在WLAN漫游業務中,認證是一個非常值得研究的問題。通過基于2G/3G成熟的、安全的、低成本的漫游信令網絡實現WLAN認證消息的傳遞,可擺脫對中轉網絡的依賴,減少了網絡故障點,增強了網絡安全性,節約了認證時間和提高了效率。后續WLAN漫游的認證問題研究還任重而道遠,如加密、完整性、隱私保護等都亟待深入研究。

[1] IEEF Std 802.11i-2004[S]. 2004.

[2] IEEE Std 802.1X-2001[S]. 2001.

[3] BLUNK L, VOLLBRECHT J. PPP, Extensible Authentication Protocol(EAP[S]. RFC2284, 1998.

[4] BLUNK L, etal.Extensible Authentication Protocol (EAP)[R]. Internet draft, draft-ietf-eap-rfc2284b-is-04.txt,2003.

[5] 舒華英.比特經濟研究[M]. 北京: 人民郵電出版社, 2012.SHU H Y. Study of Bit-Economy[M]. Beijing: Posts & Telecom Press,2012.

[6] HAVERINEN H, SALOWEY J. Extensible Authentication Protocol Method for GSM Subscriber Identity Modules (EAP-SIM)[R].Internet Draft, draft-haverinen-pppext-eap-sim-13.txt, 2004.

[7] 舒華英.3G時代中國電信業的機遇與挑戰[J]. 北郵電大學學報(社會科學版), 2008, (5):57-60.SHU H Y. Opportunity and challenge of Chinese telecom industry in 3G era[J]. BUPT Journal, 2008,(5):57-60.

[8] ARKKO J, HAVERINEN H. Extensible Authentication Protocol Method for UMTS Authentication and Key Agreement (EAPAKA)[R]. Internet Draft, draft-arkko-pppext-eap-aka-15.txt, 2004.

[9] ABOBA B, SIMON D. PPP EAP-TLS Authentication Protocol[S].IETF RFC 2716,1999.

[10] 3GPP TS33.102 3G Security[S]. Security Architecture.