基于木馬控制過程的網絡用戶數據和賬號密碼安全保護研究

賀軍忠

(隴南師范高等專科學校信息中心,甘肅 成縣 742500)

基于木馬控制過程的網絡用戶數據和賬號密碼安全保護研究

賀軍忠

(隴南師范高等專科學校信息中心,甘肅 成縣 742500)

隨著計算機網絡技術的飛速發展,網絡用戶的數量也急劇上升,用戶對網絡的依賴性也越來越強,同時由于病毒和木馬程序的泛濫,也給網絡用戶帶來了不少的困擾。以波爾遠程控制為例,在分析木馬的控制過程和原理的基礎上,探討了如何保護網絡用戶數據和賬號密碼的安全。

主控端/客戶端; 被控端/服務端; 波爾遠程控制;木馬;數據;密碼

經濟利益的驅使、科學技術的發展以及地下木馬產業的日趨成熟,形成了包括漏洞挖掘者、木馬制作者、包馬人、流量商等角色在內的完整產業鏈。木馬數量激增、種類繁多,致使電腦上的數據及密碼輕易被竊取,類似“艷照門”的事件不斷發生,給互聯網安全帶來了嚴峻的挑戰[1-5]。為此,筆者通過木馬控制過程的分析,探討了如何保護網絡用戶的數據和帳號密碼安全。

1 木馬控制過程

遠程控制是在網絡上由一臺電腦(主控端/客戶端)遠距離去控制另一臺電腦(被控端/服務器端)的技術,這里的遠程不是字面意思的遠距離,一般指通過網絡控制遠端電腦。利用木馬進行控制的工具較多,如網神遠程控制軟件、灰鴿子遠程控制、遠程控制任我行、波爾遠程控制、冰河等。下面,筆者以波爾遠程控制[6]為例來分析控制過程。

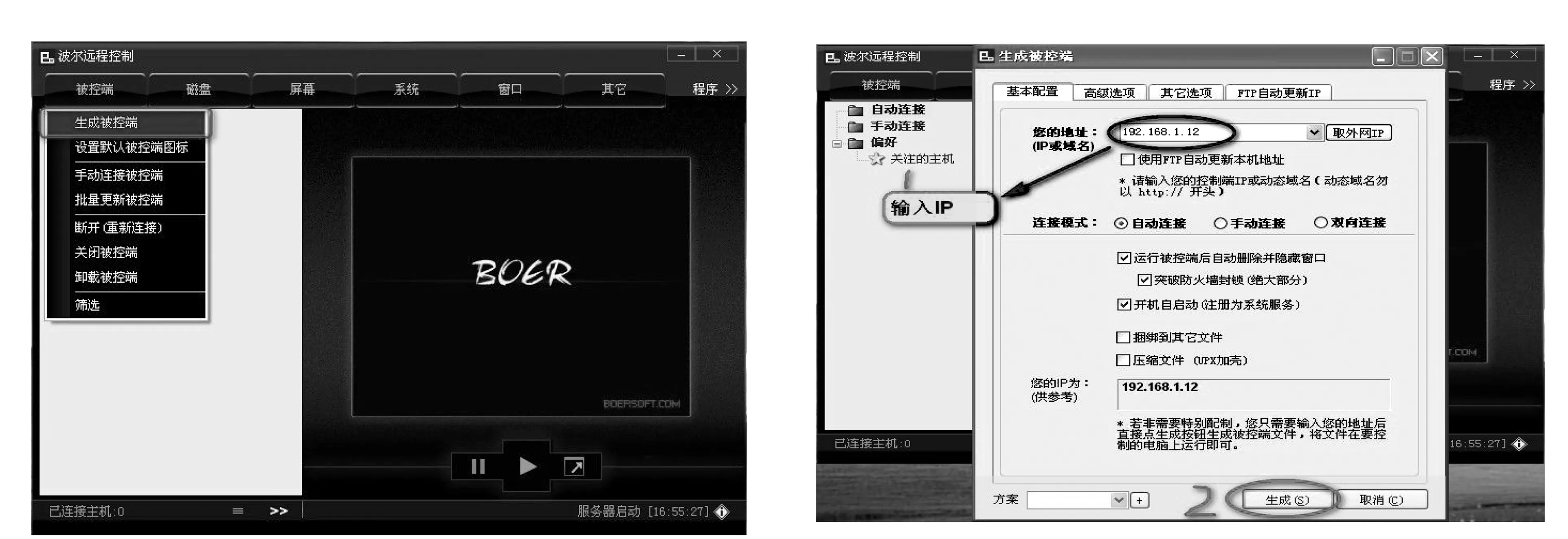

1.1生成被控端

1)局域網控制或固定IP用戶 點擊“被控端”按鈕彈出菜單,點擊“生成被控端”會彈出窗口(見圖1),按照輸入提示輸入IP地址(程序默認已取出了本機IP:192.168.1.12),點擊“生成”按鈕后選擇一個位置保存輸出的可執行程序文件(見圖2和圖3)。如果要在局域網內進行控制,這種情況下系統自動取出的IP不見得正確,以XP為例,一定要在“本地連接屬性”中查當前計算機的IP。

圖1 被控端的生成 圖2 輸入服務端IP地址

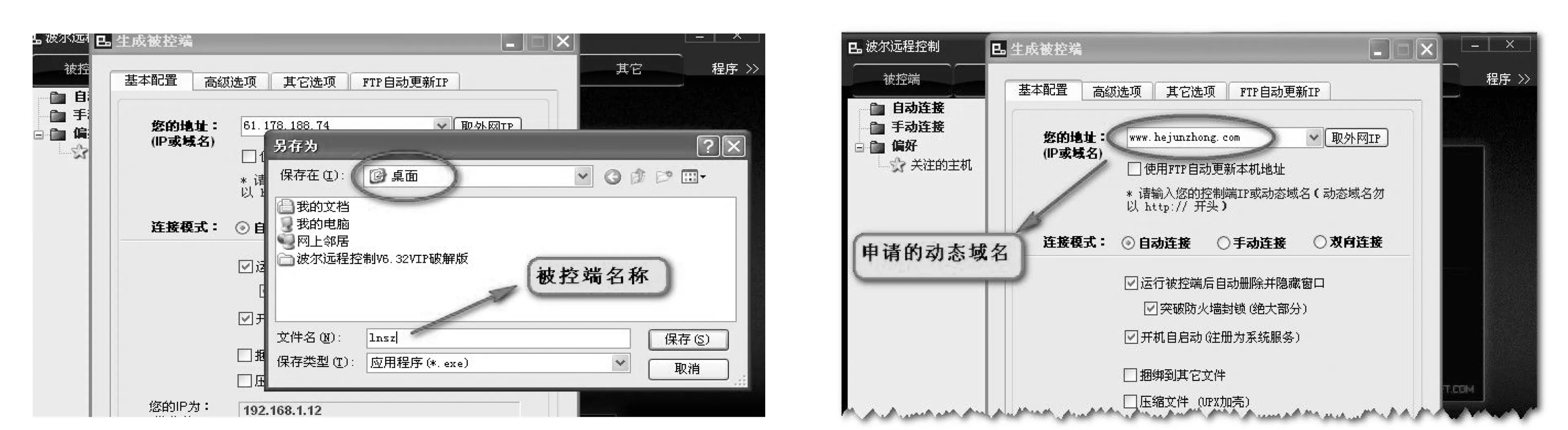

2)非固定IP用戶(如ADSL撥號上網) 由于IP地址每次不同,所以不能直接輸入IP地址生成被控端,否則在下次重新連入網絡后被控端將無法根據上次的IP地址連接到控制端,可以去申請一個動態域名,此工具能極為方便的隨時定位當前IP到此域名上,申請動態域名的地方很多,通過搜索引擎搜索一下即可,動態域名一般為免費的二級域名,并且需要下載動態域名服務提供商的被控端在電腦運行。具體申請、配置方法動態域名提供商會有詳細介紹。點擊“客戶端”按鈕彈出菜單,點擊“生成被控端”在彈出的窗口內輸入所申請到的域名,點擊“生成”按鈕生成被控端(見圖4)。

圖3 輸入被控端名稱 圖4 生成被控端

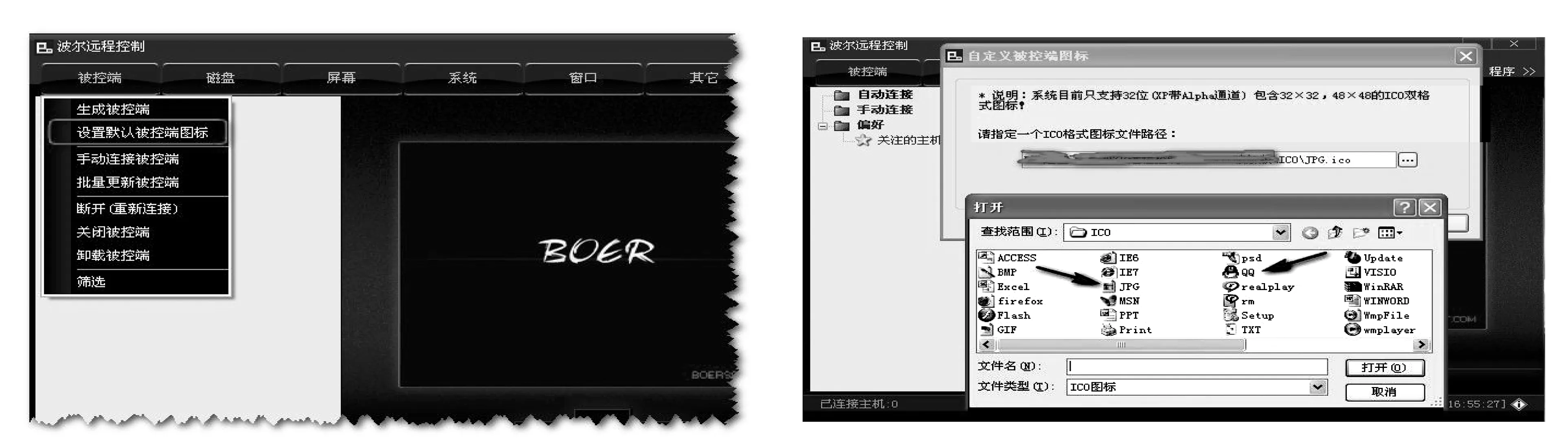

3)更改被控端圖標 把被控端圖標改成大家熟悉或有誘惑力的圖標。點擊“被控端”,在彈出的菜單中選擇“設置默認被控端圖標”彈出圖標設置窗口(見圖5),在彈出的對話框中,點擊“…”按鈕選擇系統預設的圖標,點擊確定按鈕,再次生成被控端即可顯示為所指定的圖標(見圖6和圖7)。

圖5 設置默認被控端圖標 圖6 選擇圖標

1.2被控端連接

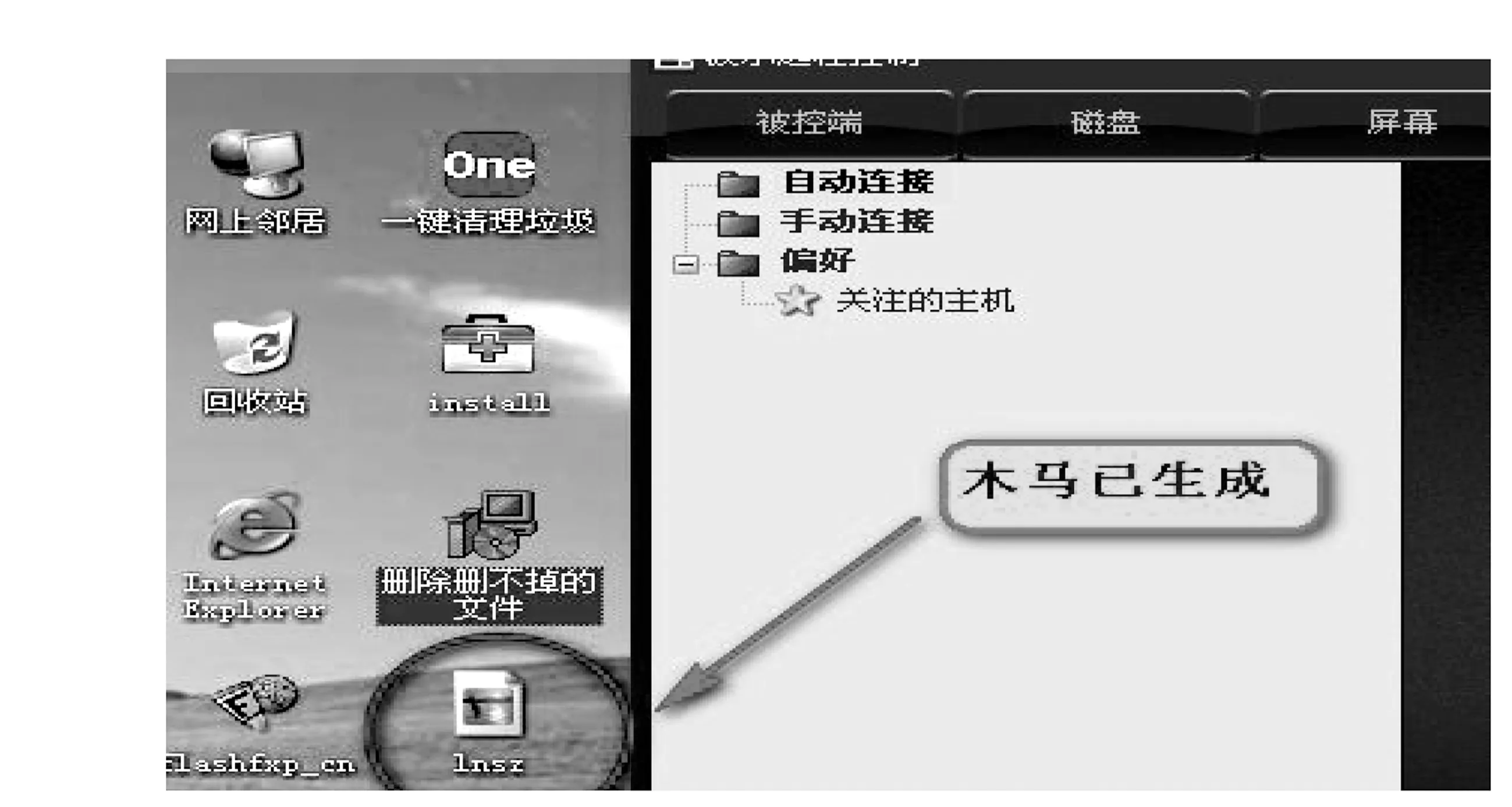

圖7 已生成的木馬

被控端的安裝只需要將所生成的文件通過U盤、郵件、QQ、網頁等展現在被控計算機上。只要用戶點擊即可運行,只要運行即可被控。被控端運行后有可能會將自身刪除或隱藏并創建出真正的指令解析執行應用程序。不過要順利控制需要滿足下列其一。

1)Internet網用戶控制局域網被控端 Internet網控制局域網不需要特別設置,只要被控計算機能夠訪問Internet即可。

2)局域網用戶控制Internet網被控端 局域網要控制外網計算機需要進行端口映射,這個步驟需要通過路由器控制面板來設定,可以聯系內網管理員在路由器中將19820端口映射到計算機IP,被控端連入后會通過路由器直接連向在計算機上運行的服務端。

3)局域網用戶控制局域網被控端 在生成被控端時需要輸入內網IP,生成后直接在被控端運行即可。

4)Internet網用戶控制Internet網被控端 在生成客戶端時輸入的固定IP或動態域名,生成后直接在被控端運行即可。

如果被控端安裝了防火墻可能阻止被控端與服務器的連接(軟件可以繞過絕大部分防火墻),通常生成客戶端后無法連接到控制端的原因有IP地址錯誤或沒有運行動態域名被控端、殺毒軟件刪除了被控端、被控計算機防火墻阻止了被控端連接3種。

1.3遠程控制

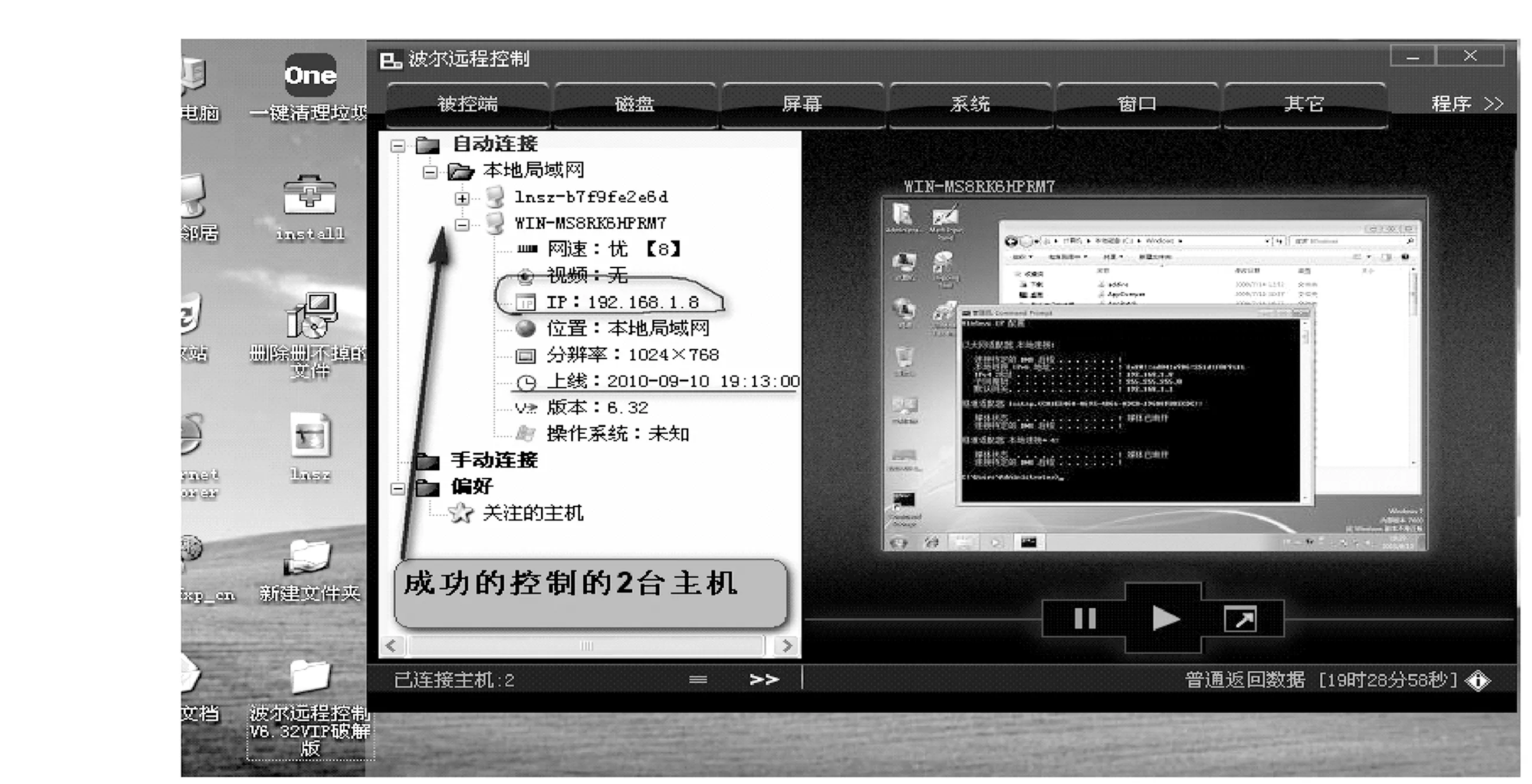

圖8 已控制了2臺計算機

當被控端成功運行了木馬程序之后,主控端就會出現對方的顯示屏、并具有了相當高的遠程權限(見圖8)。主要權限都在波爾遠程控制的菜單中,如:記錄鍵盤、屏幕抓獲、攝像控制、麥克風監聽、系統服務管理、注冊表更改等。

2 數據和密碼的保護

從波爾遠程控制生成木馬到木馬注入成功,以及遠程控制服務端的過程來分析,要確保數據和密碼的安全,就要杜絕木馬注入成功,或急時清除木馬。

2.1識別木馬

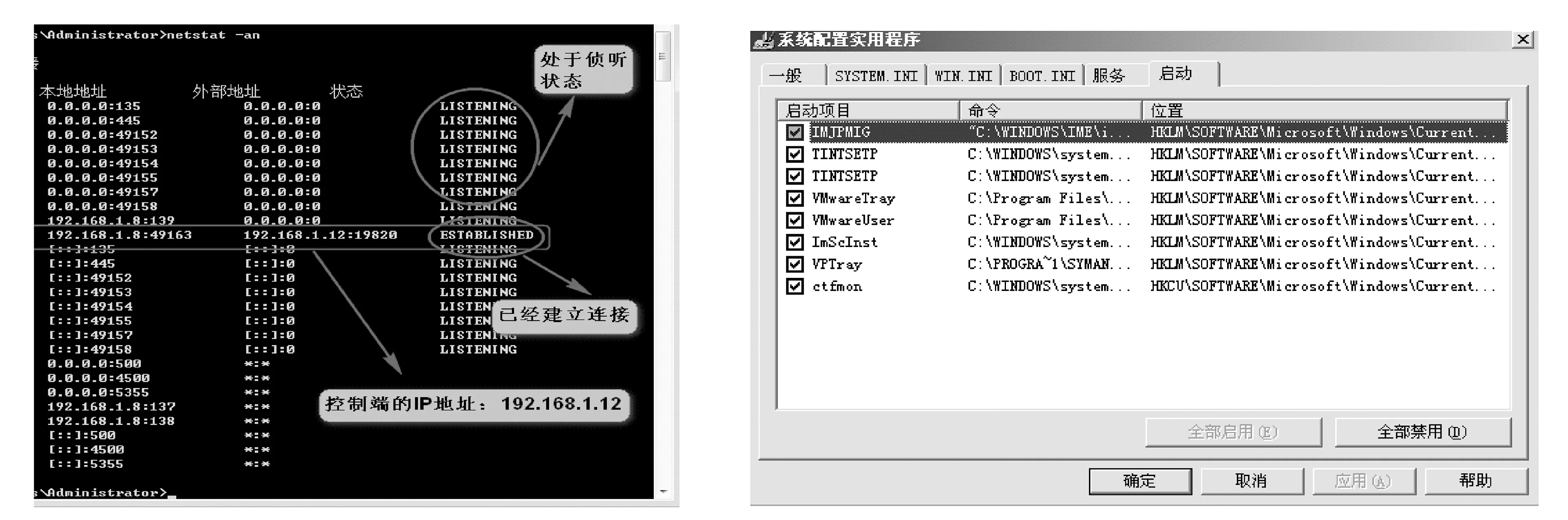

1)人工識別 ①利用netstat-an 命令。當被控端成功運行了木馬程序之后,就會與主控端建立連接。netstat-an命令可以查看非法連接(見圖9)。②注冊表啟動項目的檢查。在注冊表啟動項目中檢查有無不法程序啟動,如果有不明啟動項目可能中 “木馬”了。注冊表路徑如下:

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/Run

③利用msconfig查看啟動程序。啟動組、win.ini、system.ini、啟動等都是木馬藏身之地。打開系統配置實用程序,先點system.ini,看看shell=文件名,正確的文件名應該是“explorer.exe”,如果explorer.exe后邊還跟有別的程序的話,就要好好檢查這個程序了,然后點win.ini,“run=”和“load=”是可能加載“木馬”程序的途徑,一般情況下,它們的等號后面什么都沒有,如果發現后面跟有路徑與文件名不是你熟悉的啟動文件,如果啟動選項有不明程序起動,此計算機就可能中上“木馬”了(見圖10) 。

圖9 非法連接查看 圖10 非法起動項查看

2)軟件識別 利用主流殺毒軟件和木馬專殺軟件。

2.2清除木馬

1)手動清除 有的木馬會把自身偽裝成command.exe文件,如果不注意可能不會發現它不是真正的系統啟動文件;最后點“啟動”,檢查里面的啟動項是不是有不熟悉的,如果實在不清楚的話可以全部取消,然后重新運行msconfig,看一下有沒有取消的啟動項重新被選中的,一般木馬都會存在于內存中(就是線程插入,然后隱藏進程的木馬,DLL無進程木馬就不會駐留在內存里面),大部分木馬程序會自動添加到啟動項中,所以發現你取消他的啟動項就會自動添加上的,然后可以逐步添上輸入法、音量控制、防火墻等軟件的啟動項。還有一類木馬,他是關聯注冊表的文件打開方式的,一般木馬經常關聯.exe,打開注冊表HKEY_CLASSES_ROOT,找到exefile,看一下/exefile/shell/open/command里面的默認鍵值是不是“%1” %* ,如果是一個程序路徑的話就一定是中木馬了。

2)軟件清除 ①木馬克星。專業的個人版木馬查殺工具,100%查殺各種類型木馬。 ②綠鷹PC萬能精靈。專業的個人版木馬查殺工具;近100%查殺各種類型木馬。 ③Symantec AntiVirus。這是全球最大的殺毒軟件,可殺除木馬。④天網防火墻。天網防火墻個人版在網絡效率與系統安全上完全采用天網防火墻的設計思想,采用最底層的網絡驅動隔絕,其作用層在網絡硬件與Windows網絡驅動之間,在黑客攻擊數據接觸Windows網絡驅動之前將所有的攻擊數據攔截,保護脆弱的Windows網絡驅動不會崩潰 。

2.3木馬的預防

①不去不明網站下載軟件;②不隨意瀏覽附件;③不瀏覽不良網站;④安裝并及時升級殺毒軟件;⑤安裝并及時升級防火墻;⑥盡可能安裝正版殺毒軟件和防火墻;⑦妥善保存機密文件和資料,經常做備份;⑧沒用必要聯網的話最好不要聯網。

3 結 語

木馬程序和病毒的變種特別多,有的已經發展到通過內存提取數據來獲得用戶的帳號和密碼,再加上操作系統本身的漏洞和個人不良的使用習慣,不可能做到萬無一失。但只要養成良好的使用習慣,被控制的可能性會大大降低。

[1]王達.網管員必讀——網絡安全[M].第2版.北京:電子工業出版社,2008: 58-65.

[2]神成工作室.新手學黑客攻[M].北京:人民郵電出版社,2009:138-140.

[3]黑客防線編輯部.木馬技術揭秘與防御[M].北京:電子工業出版社,2011: 92-95.

[4]秦志光,張鳳荔.計算機病毒原理與防范[M].北京:人民郵電出版社,2007:138-140.

[5]車生兵.典型計算機病毒與系統研究[M].北京:冶金工業出版社,2007.

[6]波爾軟件[EB/OL].http://www.boersoft.com/,2012-09-13.

[編輯] 洪云飛

10.3969/j.issn.1673-1409(N).2012.12.037

TP309

A

1673-1409(2012)12-N113-04