一種改進(jìn)的信息網(wǎng)絡(luò)安全防御圖模型及生成方法研究

劉 新,任天成,馬 雷,井俊雙

(國網(wǎng)山東省電力公司電力科學(xué)研究院,山東 濟(jì)南 250002)

0 引言

目前網(wǎng)絡(luò)安全防護(hù)技術(shù)可分為被動防御技術(shù)和主動防御技術(shù)。被動防御技術(shù)主要通過配置網(wǎng)絡(luò)安全策略達(dá)到網(wǎng)絡(luò)安全保護(hù)的目的,如防火墻技術(shù)和IDS技術(shù)等,然而被動防御技術(shù)很難適應(yīng)網(wǎng)絡(luò)中層出不窮的攻擊方法和手段,不能有效保障網(wǎng)絡(luò)安全。主動防御技術(shù)通過網(wǎng)絡(luò)信息收集、態(tài)勢感知、脆弱性分析、風(fēng)險評估和等級保護(hù)等技術(shù)手段可對網(wǎng)絡(luò)的安全性進(jìn)行分析,模擬攻擊行為找出攻擊路徑,并依據(jù)分析結(jié)果合理設(shè)置“適度”主動防御安全體系[1-3]。

Kotenko等人模擬了多 Agent的攻擊方與防御方的攻防博弈,提出實驗環(huán)境下的防御策略[4]。 Chen等人提出一種基于貝葉斯博弈模型的混合防御框架[5]。姜偉等人基于非合作零和博弈理論提出攻防博弈模型[1]。林旺群等人基于非合作、非零和動態(tài)博弈理論提出一種完全信息動態(tài)博弈主動防御模型[2]。

本文面向網(wǎng)絡(luò)安全主動防御技術(shù),提出了一種改進(jìn)的防御圖模型。 通過模擬網(wǎng)絡(luò)中的攻擊者,分析攻擊方法和攻擊路徑,建設(shè)相應(yīng)防御策略數(shù)據(jù)庫和等級保護(hù)符合性檢驗?zāi)K,構(gòu)建防御圖并給出安全策略建議等級和保護(hù)定級參考。基于貪婪假設(shè)、單一性假設(shè)和單調(diào)性假設(shè)提出主動防御模型和算法,具有更強(qiáng)的適用性,可根據(jù)不同的安全環(huán)境提出

具體安全策略,具有較高的可操作性。

1 主動防御技術(shù)

隨著國家對信息安全的重視程度不斷提高,特別是電力系統(tǒng)、交通系統(tǒng)等國家重要信息系統(tǒng)不能夠忍受攻擊事件后的補(bǔ)救措施,因此為了更主動、客觀地對網(wǎng)絡(luò)脆弱性進(jìn)行分析、評估和預(yù)判,需要綜合目標(biāo)網(wǎng)絡(luò)的網(wǎng)絡(luò)拓?fù)洹⑻峁┑姆?wù)、脆弱性及物理鏈接等信息,模擬攻擊場景,提出可能的攻擊路徑。類似主動防御技術(shù)有攻擊樹和攻擊圖等。

攻擊樹是一種信息系統(tǒng)安全性描述方法,通過攻擊變化的系統(tǒng)化、形式化描述,對安全攻擊和威脅進(jìn)行建模。

攻擊樹模型最早由Bruce Schneier在1999年提出,它使得分析者以攻擊者的角度對目標(biāo)網(wǎng)絡(luò)的脆弱性進(jìn)行分析。攻擊樹模型安全狀態(tài)描述由下及上,葉子節(jié)點表示攻擊者可能采取的攻擊手段,根節(jié)點表示攻擊者的最終目標(biāo),葉子節(jié)點與根節(jié)點之間的節(jié)點表示攻擊步驟或節(jié)點安全狀態(tài),葉子節(jié)點與根節(jié)點之間的通路表示攻擊者達(dá)到攻擊目標(biāo)的完整攻擊路徑,攻擊者可從多條可行路徑中選擇代價較小的路徑,攻擊樹最終狀態(tài)可能是N叉樹。 攻擊樹中存在三種節(jié)點,與節(jié)點、或節(jié)點和順序與節(jié)點。與節(jié)點表示只有攻陷所有子節(jié)點a1,a2,a3后,才能攻陷父節(jié)點b1,即或節(jié)點表示當(dāng)攻陷子節(jié)點a1,a2,a3中的任意節(jié)點后,可攻陷其父節(jié)點序與節(jié)點表示只有按照一定順序攻陷子節(jié)點 a1,a2,a3后,才能攻陷其父節(jié)點 b1,即(a1→a2→a3)→b1。

攻擊圖是一種基于網(wǎng)絡(luò)配置和脆弱性的網(wǎng)絡(luò)威脅評估方法,它能夠理清系統(tǒng)內(nèi)各脆性之間的關(guān)系,發(fā)現(xiàn)所有可能的攻擊路徑,給出潛在的安全威脅。

攻擊圖可表示為一個四元組,AG=(S,T,SO,Sd),其中,S為信息系統(tǒng)中所有狀態(tài)的集合;T為狀態(tài)轉(zhuǎn)換關(guān)系集合;SO為初始狀態(tài)集合;Sd為目標(biāo)狀態(tài)集合。

目前,攻擊圖的生成方法主要分為三類:基于模型檢測的攻擊圖建模;基于圖論的攻擊圖建模和基于邏輯編程的攻擊圖建模。

基于模型檢測的攻擊圖建模和基于邏輯編程的攻擊圖建模[6-9]需要獲得所有網(wǎng)絡(luò)狀態(tài),因此可能會使模型具有較高的時間或空間復(fù)雜性,造成攻擊圖的生成過程復(fù)雜,生成規(guī)模較大;基于圖論的攻擊圖建模與其它兩種建模方法具有較小的時間及空間復(fù)雜性,但是攻擊圖生成規(guī)模沒有改善,且攻擊模板較單一,不夠靈活。

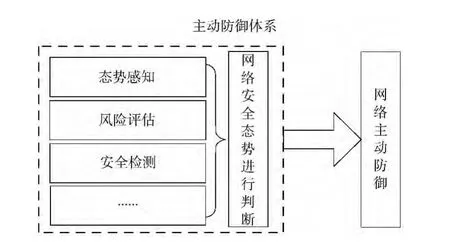

2 防御圖及算法

被動防御是指在信息系統(tǒng)遭受到攻擊者攻擊并產(chǎn)生較大損失時,才對系統(tǒng)采取安全檢查、安全加固等事后補(bǔ)救措施。入侵檢測系統(tǒng)、安全域及防火墻等安全技術(shù)為典型的被動防御安全技術(shù)。主動防御是指通過對信息系統(tǒng)的安全狀態(tài)進(jìn)行分析,在攻擊者未對重要信息系統(tǒng)發(fā)生攻擊或未造成重大損失前發(fā)現(xiàn)系統(tǒng)漏洞[10],提出積極、主動地安全防御措施。主動防御使信息系統(tǒng)的安全狀態(tài)由被動防御轉(zhuǎn)變?yōu)橹鲃臃烙且环N可使信息系統(tǒng)付出很小的代價即可達(dá)到較高安全狀態(tài)的技術(shù),主動防御體系如圖1所示。

2.1 防御圖模型

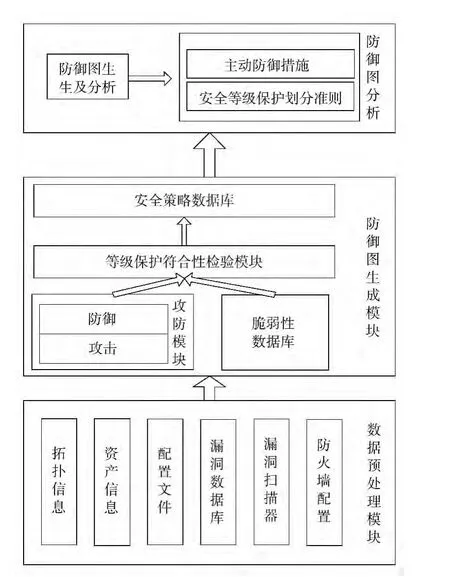

防御圖模型由三部分組成,數(shù)據(jù)預(yù)處理模塊、防御圖生成模塊和防御圖分析模塊,見圖2。第一部分,攻擊者首先通過工具或社會工程等方法收集目標(biāo)網(wǎng)絡(luò)的拓?fù)湫畔ⅰ①Y產(chǎn)信息、配置文件及系統(tǒng)漏洞等信息。第二部分,利用收集到的信息,攻擊者發(fā)動攻擊,找到一條或多條攻擊路徑,達(dá)到攻擊目標(biāo)。根據(jù)文獻(xiàn)[11]和文獻(xiàn)[12]等標(biāo)準(zhǔn)制定等級保護(hù)符合性檢驗?zāi)K,將已收集到的脆弱性對應(yīng)到五級等級保護(hù)的管理和技術(shù)子項中,并根據(jù)危害程度給出權(quán)值,權(quán)值越高,其危害程度越高。第三部分,在第二部分的基礎(chǔ)上分析防御圖,并生成主動防御措施策略和安全等級保護(hù)劃分準(zhǔn)則文檔。

圖1 主動防御體系

圖2 防御圖模型

2.2 攻擊模板

攻擊模板可描述為六元組Attack-Model=(SrcID,SrcPriv,ConnList,ConnPriv,TargList,AttkLen)。其中,SrcID為攻擊者所在主機(jī)的標(biāo)識,SrcPriv為攻擊者所在主機(jī)的權(quán)限等級,ConnList為攻擊者所在主機(jī)與目標(biāo)網(wǎng)絡(luò)其他主機(jī)的連接列表,ConnPriv為ConnList中對應(yīng)主機(jī)的權(quán)限等級列表,TargList為攻擊者目標(biāo)列表,AttkLen為攻擊者設(shè)定的最大攻擊路徑長度,從而可有效防止攻擊圖構(gòu)建過程中出現(xiàn)空間爆炸等情況的發(fā)生。

2.3 攻防模板

攻防模板制定攻擊者進(jìn)行攻擊和防御者進(jìn)行防御的規(guī)則。攻擊者利用網(wǎng)絡(luò)的脆弱性對網(wǎng)絡(luò)中的節(jié)點組件進(jìn)行攻擊,并獲得一定權(quán)限。防御者根據(jù)攻擊者實施的攻擊從數(shù)據(jù)庫中選擇相應(yīng)的應(yīng)對措施,提出加固建議。攻防模板體現(xiàn)出攻擊者與防守者在網(wǎng)絡(luò)節(jié)點組件的博弈過程。

攻防模板可表述為六元組AD-template=(Atks,AtkPriv,Vuls,Ports,Priv,DefDB), 其中,Atks為攻擊者所發(fā)動的攻擊,AtkPriv表示攻擊者在攻擊節(jié)點發(fā)動此攻擊所需最低權(quán)限,Vuls表示攻擊者所利用的目標(biāo)節(jié)點的脆弱性,Ports表示攻擊者所利用的端口號如21,、23等,Priv為攻擊者在當(dāng)前目標(biāo)節(jié)點上獲得的最低權(quán)限,DefDB為與攻擊者所利用的攻擊策略相應(yīng)的防御策略數(shù)據(jù)庫。

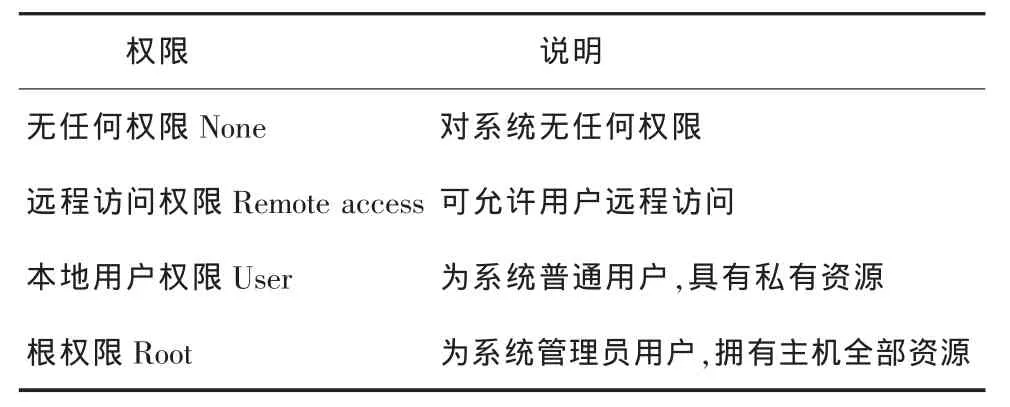

由于攻擊者可能會導(dǎo)致網(wǎng)絡(luò)節(jié)點的權(quán)限狀態(tài)的變化,本文把網(wǎng)絡(luò)節(jié)點的權(quán)限狀態(tài)分為四類:無任何權(quán)限None,遠(yuǎn)程訪問權(quán)限Remote access、本地用戶權(quán)限 User、根權(quán)限 Root。

表1 權(quán)限狀態(tài)分類

2.4 防御圖算法

防御圖生成過程同樣可能面對攻擊圖生成過程中面對的時間與空間復(fù)雜性問題,并最終導(dǎo)致狀態(tài)爆炸等問題。在我們設(shè)定攻擊路徑長度AttkLen的前提下,我們做了以下假設(shè):

假設(shè)1 攻擊者是智能且貪婪的,當(dāng)攻擊者獲得網(wǎng)絡(luò)中節(jié)點的漏洞后,攻擊者知道如何利用漏洞進(jìn)行攻擊且不會重復(fù);

假設(shè)2 單一性假設(shè),攻擊者在一個節(jié)點獲得權(quán)限提升后,可多次利用此節(jié)點發(fā)動針對不同節(jié)點的攻擊;

假設(shè)3 攻擊單調(diào)性假設(shè),我們假設(shè)攻擊者不會重復(fù)攻擊已經(jīng)被攻陷的節(jié)點(攻擊隊列保障),且攻擊方向只會向著提升節(jié)點權(quán)限的方向發(fā)展。

基于已有的攻擊圖產(chǎn)生算法,我們提出基于主機(jī)權(quán)限的,廣度優(yōu)先的攻擊圖產(chǎn)生算法。

第一步,攻擊者對目標(biāo)網(wǎng)絡(luò)進(jìn)行脆弱性掃描,收集網(wǎng)絡(luò)的脆弱點、拓?fù)浣Y(jié)構(gòu)、配置文件及被動防御設(shè)施等信息;

第二步,分析收集到的信息進(jìn)行有針對性的攻擊動作;

第三步,當(dāng)攻擊動作成功后,能夠獲得對當(dāng)前節(jié)點組件的非授權(quán)訪問權(quán)利,即提升了攻擊者的權(quán)限等級,將此節(jié)點權(quán)限加入到攻防模板中的Priv屬性中,并將被攻陷節(jié)點有聯(lián)系的所有節(jié)點加入攻擊隊列中;

第四步,在攻擊路徑長度不超過攻擊者模板設(shè)定長度AttkLen的情況下,以當(dāng)前被攻陷節(jié)點為跳板,對攻擊隊列中與當(dāng)前節(jié)點有聯(lián)系且具有弱點的節(jié)點進(jìn)行攻擊;

第五步,重復(fù)第二部至第四步,直到達(dá)到攻擊目標(biāo)。

3 實驗

3.1 實驗環(huán)境

攻擊圖實驗環(huán)境拓?fù)浣Y(jié)構(gòu)如圖3所示。防火墻將內(nèi)外網(wǎng)絡(luò)分開,我們設(shè)定攻擊者主機(jī)為IP0,且攻擊者在此節(jié)點具有Root權(quán)限,攻擊目標(biāo)為IP1的Root權(quán)限,攻擊者可分別訪問IP1和IP2節(jié)點且具有遠(yuǎn)程訪問權(quán)限,IP1和IP2節(jié)點之間可互相訪問;IP1的脆弱性為Ftp.rhost Overwrite和Local Buffer Overflow,IP2的脆弱性為Ftp.rhost Overwrite和 Sshd Buffer overflow。

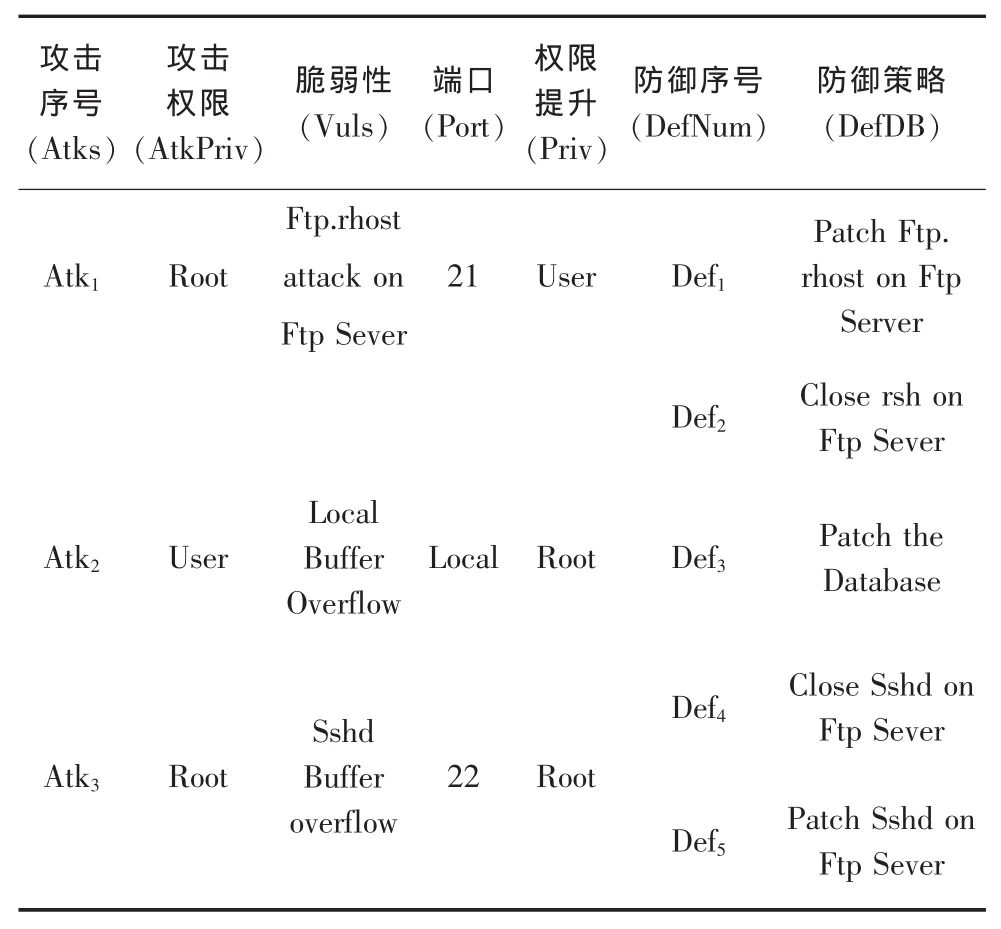

3.2 構(gòu)造攻防模板

由攻擊模板、實驗環(huán)境和目標(biāo)節(jié)點的脆弱性可得攻擊模板和攻防表(見表2)。

AD-template1=(Atk1,Root,F(xiàn)tp.rhost Overwrite,21,User,(Def1,Def2));

AD-template2=(Atk2,User,Local Buffer Overflow,Local,Root,(Def3));

AD-template3=(Atk3,Root,Sshd Buffer overflow,22,Root,(Def4,Def5))。

圖3 實驗網(wǎng)絡(luò)拓?fù)洵h(huán)境

表2 攻防表

3.3 生成防御圖

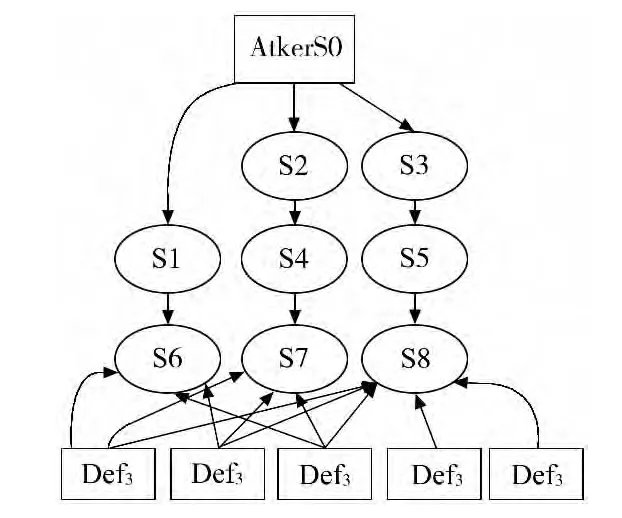

智能且貪婪性假設(shè)可使防御圖生成過程中減少重復(fù)性攻擊路徑,簡化防御圖;單一性假設(shè)使得攻擊者可利用被攻陷節(jié)點進(jìn)行發(fā)散性攻擊,較逼真的模擬了現(xiàn)實攻擊場景;單調(diào)性假設(shè)可避免攻擊路徑環(huán)路現(xiàn)象,明確攻擊方向,有利于防御圖簡化。根據(jù)本文防御圖算法,并利用Graphviz工具[13]結(jié)合主動防御策略數(shù)據(jù)庫生成防御圖,如圖4所示。

狀態(tài)AtkerS0表示攻擊者初始狀態(tài),S1-S5表示防御圖中攻擊路徑的中間狀態(tài),S6、S7和S8表示攻擊者達(dá)到的攻擊目標(biāo),即獲得IP1的Root權(quán)限。Def1-Def5為防御圖針對攻擊路徑的攻擊手段,結(jié)合防御策略數(shù)據(jù)庫給出的防御策略。

圖4 防御圖

4 結(jié)語

在已有防御圖模型的基礎(chǔ)上,提出一種基于假設(shè)的新型防御圖模型,并給出生成方法。此模型和方法能夠有效避免安全狀態(tài)爆炸等問題,能夠刪除次要信息,較快生成防御圖;利用等級保護(hù)符合性檢驗?zāi)K,能夠?qū)W(wǎng)絡(luò)的威脅的嚴(yán)重程度給出明確級別,有利于銀行系統(tǒng)、電力系統(tǒng)等國家重要信息系統(tǒng)的后續(xù)等級保護(hù)工作;能夠準(zhǔn)確、及時反映網(wǎng)絡(luò)安全狀態(tài),幫助用戶發(fā)現(xiàn)潛在的脆弱性并提出改進(jìn)策略。但本模型其還需進(jìn)一步研究大規(guī)模網(wǎng)絡(luò)防御圖生成算法,細(xì)化和豐富等級保護(hù)符合性檢驗?zāi)K。

[1] 姜偉,方濱興,田志宏,等.基于攻防博弈模型的網(wǎng)絡(luò)安全測評和最優(yōu)主動防御[J].計算機(jī)學(xué)報,2009,32(4):817-827.

[2] 林旺群,王慧,劉家紅,等.基于非合作動態(tài)博弈的網(wǎng)絡(luò)安全主動防御技術(shù)研究[J].計算機(jī)研究與發(fā)展,2011,48(2),306-316.

[3] 張永錚,方濱興,遲悅,等.用于評估網(wǎng)絡(luò)信息系統(tǒng)的風(fēng)險傳播模型[J].軟件學(xué)報,2007,18(1):137-145.

[4] 張濤,胡銘曾,云曉春,等.網(wǎng)絡(luò)攻擊圖生成方法研究[J].高技術(shù)通訊,2006,16(4):348-352.

[5] Chen Y,Boehm B,Sheppard L.Value driven security threat modeling based on attack path analysis [C].Los Alamitos,Procof the 40th Annual Hawaii Int Conf on System Sciences.CA:IEEE Computer Society,2007.

[6] Ritchey R W,Ammann P.Using model checking to analyze network vulnerabilities [C].Oakland,California,USA,In Proceedings of the IEEE Symposium on Security and Privacy,2001.

[7] Sheyner O,Haines J,J ha S,et al.Automated generation and analysis of attack graphs [C].California,USA,In Proceedings of the 2002 IEEE Symposium on Security and Privacy,2002.

[8] S hahriariH R,JaliliR.Modeling and analyzing network vulnerabilities via a logic2based approach [C].Shiraz,Iran,In Proceedings of Second International Symposium of Telecommunications(IST2005),2005.

[9] Ou X,Boyer W F,McQueen M A.A scalable approach to attack graph generation[C].Alexandria,Virginia,USA,CCS’06,2006.

[10] Ammann P, Wijesekera D, Kaushik S.Scalable,Graph-based Network Vulnerability Analysis[C].New York,USA:ACM Press,Proceedings of the 9th ACM Conference on Computer and Communications Security,2002.

[11] GB 17859—1999 計算機(jī)信息系統(tǒng):安全等級保護(hù)劃分準(zhǔn)則[S].

[12]GB/T 22239—2008 信息安全技術(shù):信息系統(tǒng)安全等級保護(hù)基本要求[S].

[13] Sheyner O,Wing J M.Tools for Generating and Analyzing Attack Graphs [C].Tehran,Iran: [s.n.],Proceedings of Workshop on Formal Methods for Components and Objects.2004.