基于系統動力學的網絡安全攻防演化博弈模型

朱建明,宋彪,2,黃啟發

(1. 中央財經大學 信息學院,北京 100081;2. 內蒙古財經大學 會計學院,內蒙古 呼和浩特 010051)

1 引言

近年來,網絡安全問題日益突出,網絡安全技術成為研究的熱點。但是在網絡安全技術的研究方面,通常著重從技術上對某項或某幾項指標進行完善,卻忽略了客觀存在的非合作系統行為。事實上網絡安全的策略研究在某種程度上比技術研究更為重要,特別是對于同樣的技術采用不同的安全策略會取得不同的效果。網絡安全中攻防對抗的本質可以抽象為攻防雙方的策略依存性,而這種策略依存性正是博弈論的基本特征,因而可以考慮應用博弈論來解決網絡安全攻防對抗的問題[1],博弈論應用于網絡安全是未來重要的一個研究方向[2]。目前網絡攻防的博弈分析尚處于發展階段,國外學者Stakhanova等人,通過隨機博弈、不完全信息博弈等模型來進行入侵意圖、目標和策略的推理[3]。Reddy指出關于入侵檢測的研究主要且多數建立在一次性博弈分析的基礎上[4],SHEN Shi-gen認為考慮到真實場景中攻擊的重復性,將其視為一個重復的多階段博弈[5]的過程顯然更為合理。Agaha等建立了無線傳感器網絡中基于重復博弈理論的攻防模型[6],效果比較理想。國內也有學者應用博弈論研究網絡安全。朱建明提出了基于博弈論對信息安全技術進行評價的模型[7],其研究側重于信息安全機制的優化配置。張勇提出了一種基于Markov博弈分析的網絡安全態勢感知方法[8],但網絡的節點和路徑較多時,很難做到實時評估。孫薇等人建立了信息安全攻防的博弈模型,分析防守方和攻擊方的復制動態及進化穩定策略[9],其模型考慮到現實社會中的有限理性,引入了演化博弈來研究攻防對抗的規律,但該研究把攻防雙方的技術學習與社會網絡分離,旨在降低防守方的成本同時,單方增加攻擊方的攻擊成本,這種理想化的假設,在兩方博弈演化過程中,缺乏現實可行性。姜偉等人提出了基于主動防御的博弈分析方法,但該方法無法描述不同攻擊能力下攻擊者策略集和效用的差異性。同時防御圖模型及其相應的策略分析方法不能適應對復雜網絡的建模和分析[10],在實踐中主動防御的病毒識別時間和效率,比過去的特征碼更慢。該方法對新的入侵行為的確定分析,也需要一定的時間,需要用戶有足夠的計算機知識和耐心,誤殺可能會偏高一些。另外主動防御有加重企業負擔,偏離經營主旨之嫌。總之,上述基于博弈論的網絡安全研究,多著眼于微觀技術改進角度解決信息安全問題,而從宏觀管理角度對信息安全問題進行深入探討較少。

2 攻防演化博弈模型

在信息網絡中,由于不同的攻擊者和防御者對信息安全知識的不同理解和反應,因此產生了不同的預測和決策機制。每個參與者獲得不同的收益,隨著時間的推移,每個參與者通過學習成功者的經驗,不斷改進自己的安全策略,形成新的攻防形勢。在參與者不斷改進攻防策略的內在驅使下,隨著網絡安全技術不斷進步,企業對系統的持續調整,都會使信息安全問題呈動態進化趨勢[11],進而形成了不斷進化的網絡安全體系。

通常將網絡攻防的主體定義為攻擊者和防守者,但是在實際應用中,攻擊者和防守者的界限有時是模糊的。攻擊者在一定環境下,可以轉化為防守者,而防守者有時也會做出攻擊行為,因此,防守方和攻擊者的安全技術在群體環境下,沒有絕對差異。

定義1 設防守收益為P1,攻擊收益為P2,防守收益P1為防守方信息資產的價值,包括信息資產自身的價值和信息資產對企業造成的其他影響價值;攻擊收益P2為攻擊方獲得信息資產的價值,和攻擊行為帶來的其他影響價值。為簡化攻防問題,可以假設 P1=P2,這里的收益是從損失的角度來計量的。

定義2 設防守成本為C1,表示防守方投入設備、人力和無形資產等全部的價值。

定義3 設攻擊成本為C2,表示攻擊方在人力、設備和法律懲罰等方面產生的投入。

定義 4 納什均衡是所有參與者的最優戰略的組合。

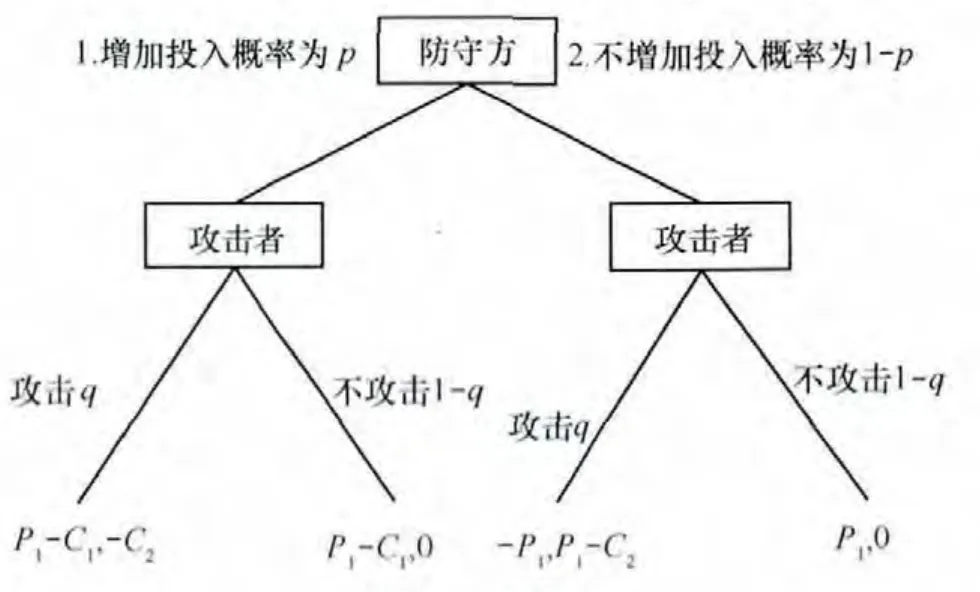

構建的博弈樹如圖1所示。

圖1 攻防博弈樹

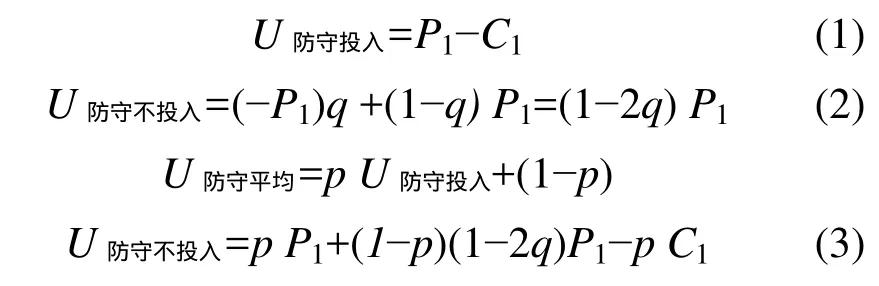

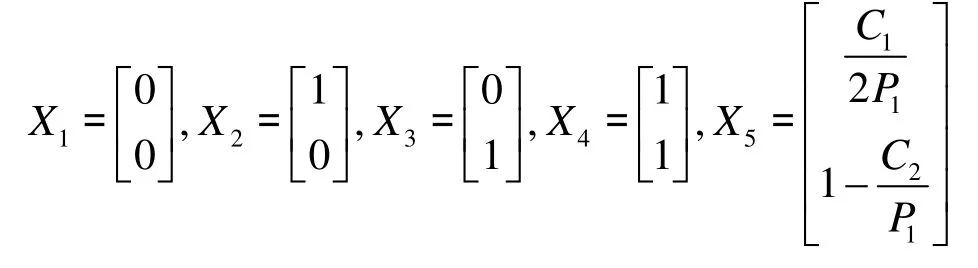

在上述假設條件下,計算防守者的期望收益和平均收益

當投入效益和不投入效益不相等時,效益差的防守者會模仿效益好的防守者,則采取投入策略與采取不投入策略人的比例是時間的函數,分別表示為 p(t)和 1-p(t)。

投入策略的動態變化速度可以用如下復制動態方程表示

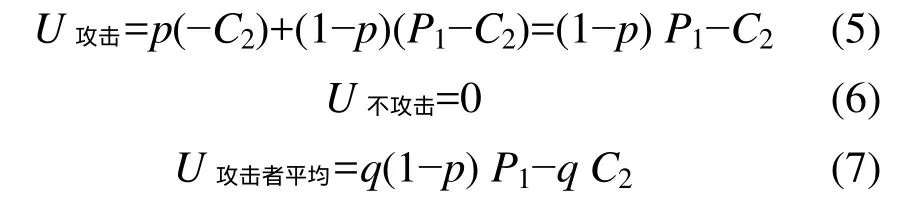

同理,計算攻擊者的情況:

平衡狀態,得到:

其中,X1、X2、X3、X4為鞍點,X5為中心點,系統不存在演化穩定均衡,只要有微小的變化,系統就會受到重大的影響。這說明網絡安全問題僅靠技術的投入是無法得到解決的。

3 系統動力學模型構建及仿真分析

用系統動力學對相關問題的演化博弈進行仿真,可以從全局整體考察博弈均衡背后的動態特性,而演化博弈論的分析則對建模和制定相應的決策起到了至關重要的作用[12]。

3.1 模型的基本假設

3.1.1 系統邊界的定義

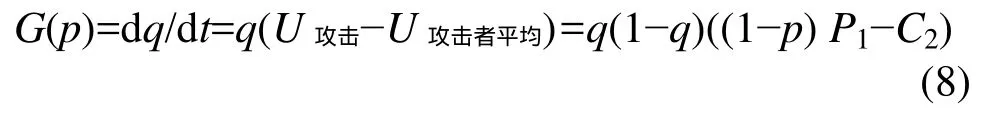

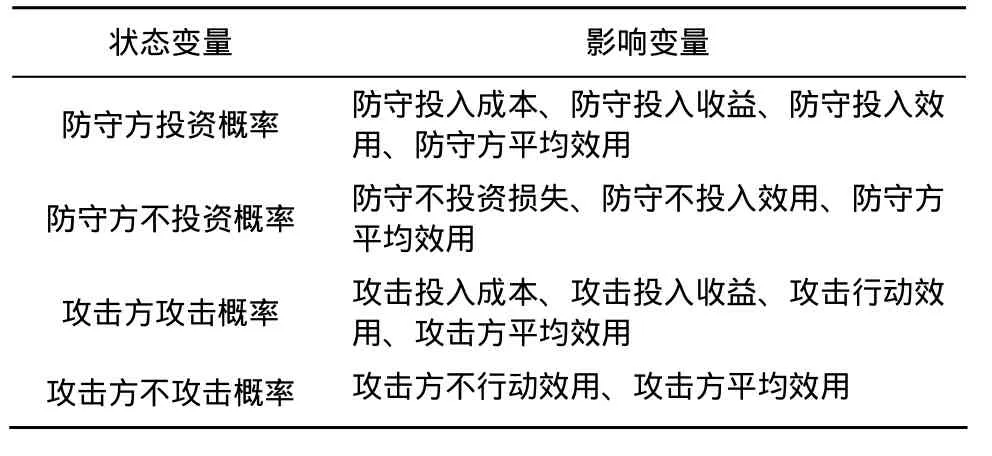

清晰的界定系統的邊界是模型成功與否的關鍵步驟。界定系統的邊界必須緊緊圍繞建模目的以及研究對象,真正將關注點放在核心問題上,可以考慮忽略非重要的因素[13]。研究的對象是網絡中攻防雙方的演化博弈系統。從參與者結構來看,系統內存在兩類個體:防守方和攻擊方。從演化的范圍來看,系統演化包括防守方之間的學習、攻擊方之間的學習以及防守方和攻擊方之間的對抗。從影響因素來看,根據演化博弈模型的分析框架,系統影響因素應包括防守方收益、防守方成本、攻擊方收益和攻擊方成本。網絡中攻防演化博弈系統的構成要素如表1所示。

表1 系統構成要素

3.1.2 基本假設

模型的基本假設如下。

1) 攻防雙方演化博弈系統限定在網絡上的攻防雙方,在根據對方的策略集采取策略演化。不考慮攻防角色的轉化以及蜜罐技術等其他因素。

2) 一般假設攻擊方和防守方對信息資產的價值認可是相同的。

3) 在足夠長的時間內,攻擊者的技術水平和防守方的技術水平沒有絕對差距。

4) 攻擊方和防守方通過社會網絡,能夠各自充分了解同質群體采取行動的效用。

5) 防守方采取的行動是完全有效的。

3.2 模型構建

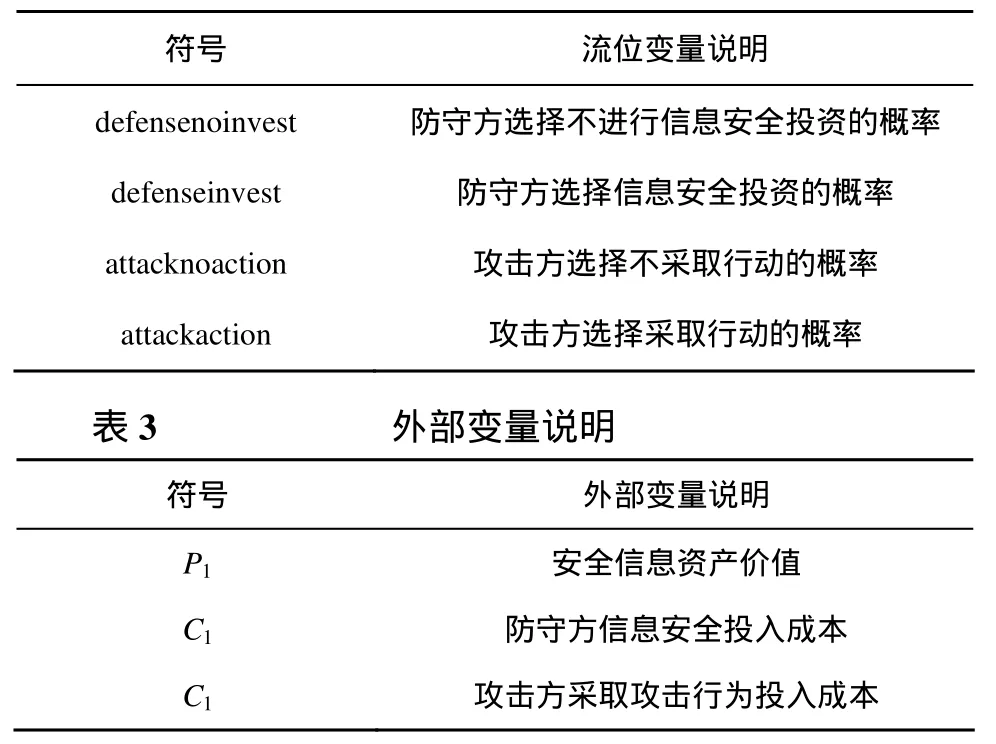

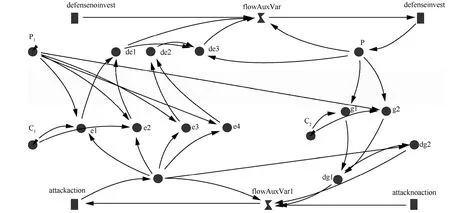

網絡安全演化博弈系統動力學模型由 4個流位、2個流率、13個中間變量和3個外部變量構成,如圖2所示。其中,流率變量和中間變量主要由演化博弈中的動態復制方程的邏輯關系進行定義,流位變量和外部變量如表2和表3所示。

表2 流位變量說明

3.3 模型檢驗

系統動力學模型是對真實世界系統抽象和簡化的結果,并不是真實世界系統的復制品,所以從再現客觀世界真實情況來看,任何模型都不是完全正確的[14]。只要模型在既定的假設下有效接近真實世界的系統,完成既定條件下的目標,那么就可以認為模型的構建具有客觀性、合理性和實用性。

3.3.1 系統邊界檢驗

圖2 攻防博弈系統動力

系統邊界測試主要是檢查系統中重要的概念和變量是否為內生變量,同時測試系統的行為對系統邊界假設的變動是否敏感[9]。用系統動力學對演化博弈建模的目的,是研究網絡攻防演化過程中系統內部影響因素的動態特征,并通過這些影響因素找出網絡攻防的優化策略集。模型的邊界是在繼承前期網絡攻防博弈的相關研究成果基礎上[15],根據建模目的和現實系統的實際情況而確定的。該模型包含了與所研究問題密切相關的重要因素,并摒除了對系統影響較小的因素,因此對網絡攻防演化博弈的系統邊界是合理、有效的。

3.3.2 有效性檢驗

模型在使用前要進行有效性檢驗,有效性檢驗是為了驗證模型所獲信息與行為是否反映了實際系統的特征與變化規律,通過模型的分析研究能否正確認識與理解所要解決的問題[16]。在現實的網絡環境中,攻防雙方都根據對方的行動采取相應的策略。

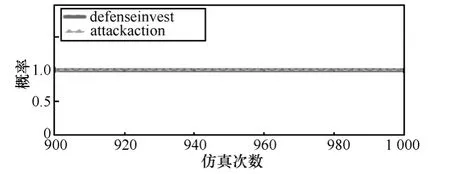

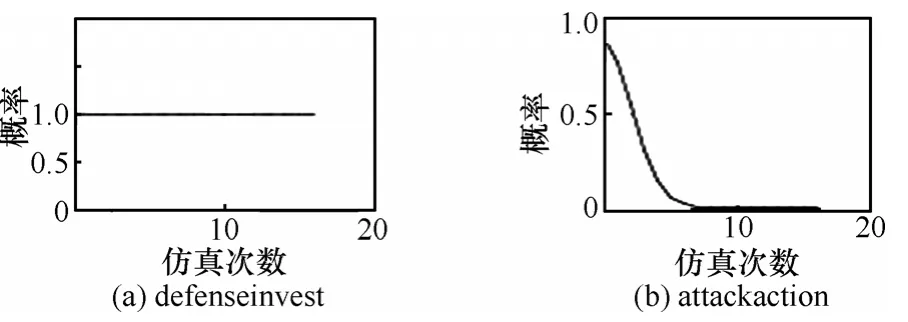

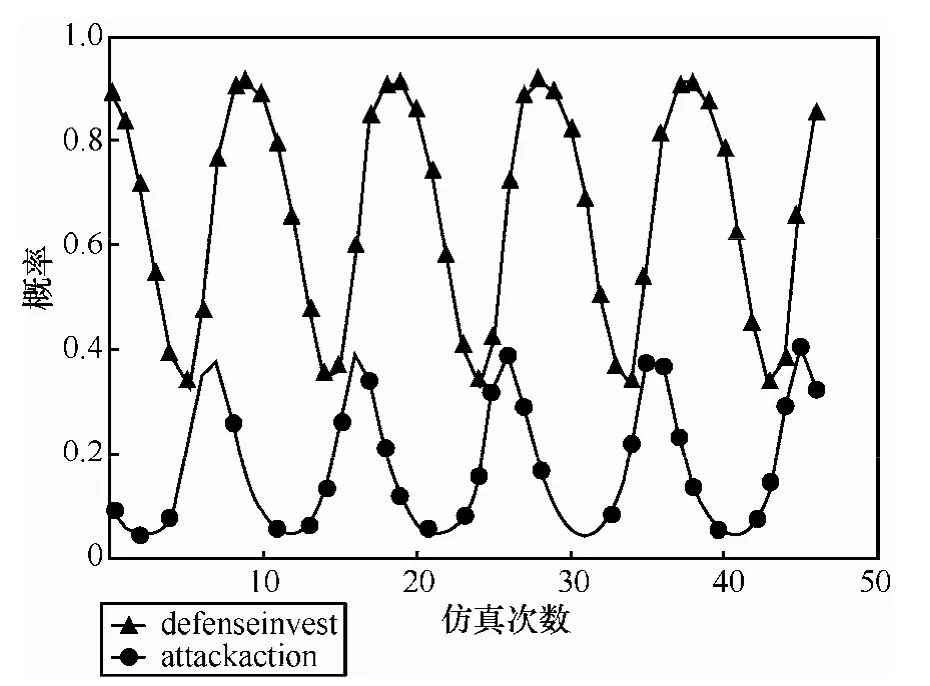

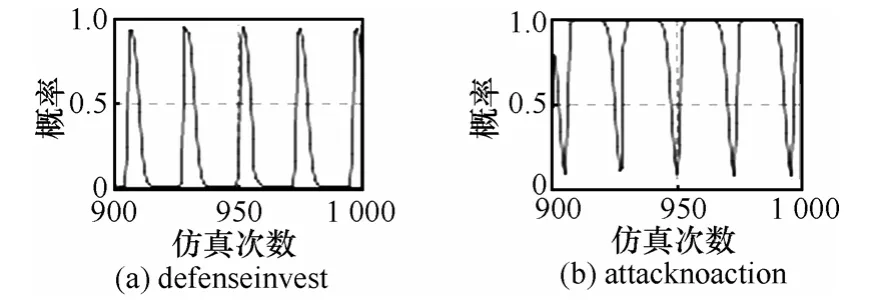

如果初始狀態為防守方都進行有效安全投資,攻擊方都進行攻擊,那么經過一段時間演化,攻防對抗不斷升級,這種狀態是攻守雙方處于不良循環的狀態,系統仿真中假設攻防雙方初始狀態為1時,經過演化,攻防雙方采取行動概率保持為1,如圖3和圖4所示。

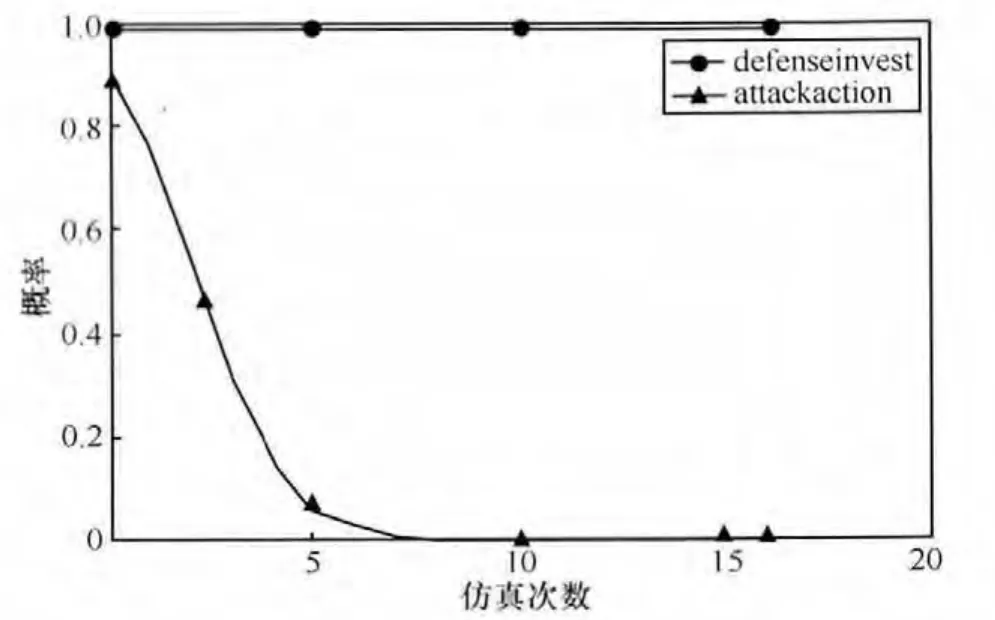

如果初始狀態為防守方都進行有效安全投資,攻擊方沒有收益,那么經過一段時間演化,攻擊方攻擊概率都將降為 0,仿真中假設攻擊方初始狀態為0.9時,經過演化,攻擊方進行攻擊概率迅速降至0,如圖5和圖6所示。

圖3 攻防概率變化對比

圖4 攻防概率變化

圖5 初始防守概率為1,攻擊概率0.9概率變化對比

圖6 初始防守概率為1,攻擊概率為0.9時概率變化

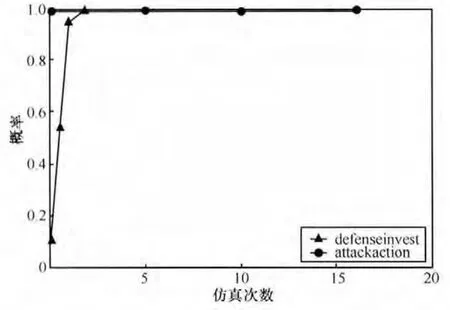

如果初始狀態為攻擊方都采取攻擊行動,防守方受到損失,經過一段時間演化,防守方都將進行安全投資。系統仿真中假設所有攻擊方都進行攻擊,防守方初始狀態為0.1時,經過演化迅速達到1的均衡狀態,如圖7和圖8所示。

圖7 初始攻擊概率為1,防守概率為0.1時概率變化對比

圖8 初始攻擊概率為1,防守概率為0.1時概率變化

綜上所述,通過觀察對比,不難發現這些變量的模擬結果,與現實系統中的變化規律基本一致,因此,對網絡攻防演化博弈系統的建模是有效的。

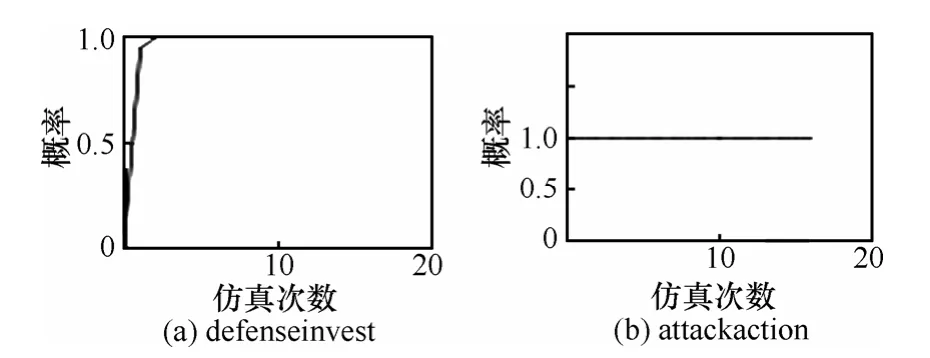

3.3.3 參數靈敏度檢驗

參數靈敏度檢驗是用于研究參數的變化對系統行為的影響程度。如果模型中參數方程或模擬方程改變后所得到的模型行為曲線有較大變化,那么模型的參數是靈敏的,反之是不靈敏的[17]。經過反復模擬,可以確定攻防參與者概率參數是模型的敏感性因素,因此選擇攻防參與概率來測試模型的靈敏度。將p由原來的0.9(曲線1)調整為0.95(曲線2),模擬結果如圖9所示。模型的行為變化趨勢沒有出現變動,說明模型參數是不靈敏的。由此,模型對參數的要求不苛刻,模型有較強的實際應用意義。

圖9 靈敏度檢驗

總之,經過模型檢驗,可以認為模型基本反映了信息安全攻防的規律,具有一定的客觀性、科學性和應用價值。

4 模型仿真與結果分析

利用建立起來的模型,通過改變相關參數,運行和分析在不同情況下的仿真結果,得到一些對于分析網絡攻防策略的有益啟示。

考慮現實意義,令P1=3,C1=1,C2=1(可以為其他值)仿真1 000步,研究防守方和攻擊方在不同初始值條件下的演化博弈系統的動態特性。

假設初始值當所有防守方都采取行動時,所有攻擊方都選擇攻擊,博弈雙方的都為均衡狀態,博弈雙方沒有一方主動改變自身的策略,初始值當所有攻擊方選擇攻擊,防守方都采取防守行動時,博弈雙方也不會有一方改變自身的策略,如圖3和圖4所示。

假設初始值所有防守方都采取行動,而攻擊方只有部分選擇攻擊,攻擊方會改變自身策略,最后達到所有攻擊者都選擇放棄行動的策略,如圖5和圖6所示。

假設初始值所有攻擊者都采取行動,而防守方只有部分選擇防守策略時,防守方會改變自身的策略,最后達到所有防守者都選擇采取防守投資的策略,如圖7和圖8所示。

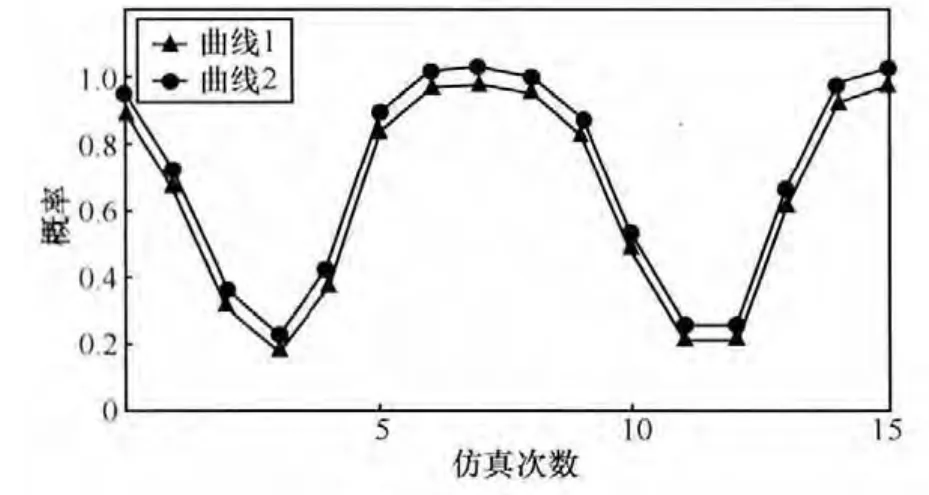

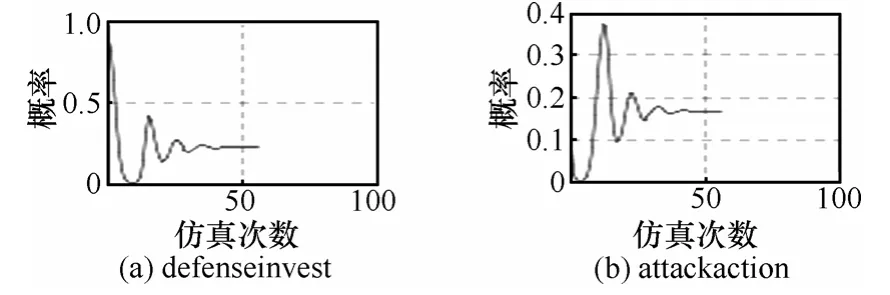

假設攻防雙方初始都沒有在均衡狀態,防守方采取投資概率0.9,攻擊方采取行動概率0.1(可以為其他值,只需不在均衡點0和1)。

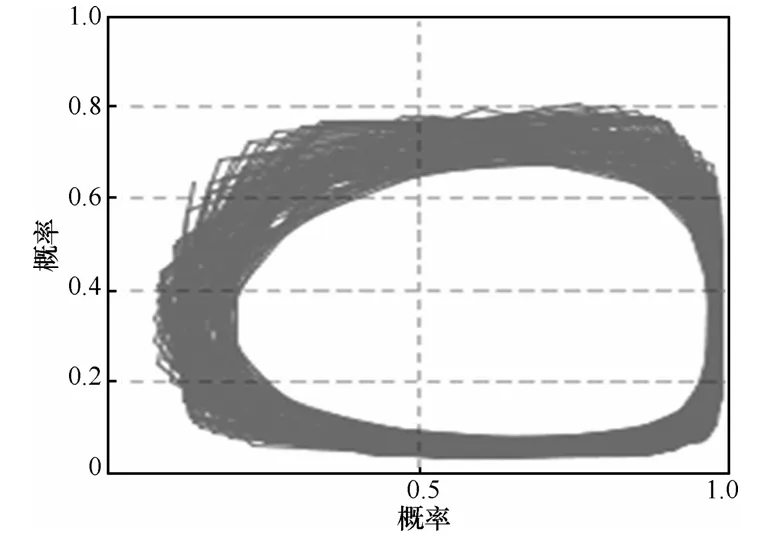

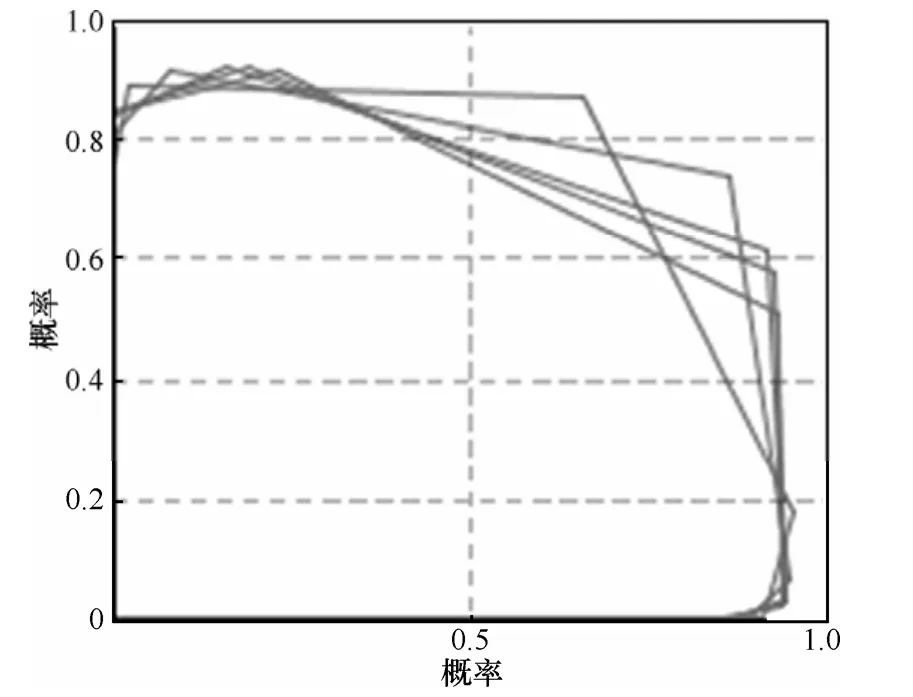

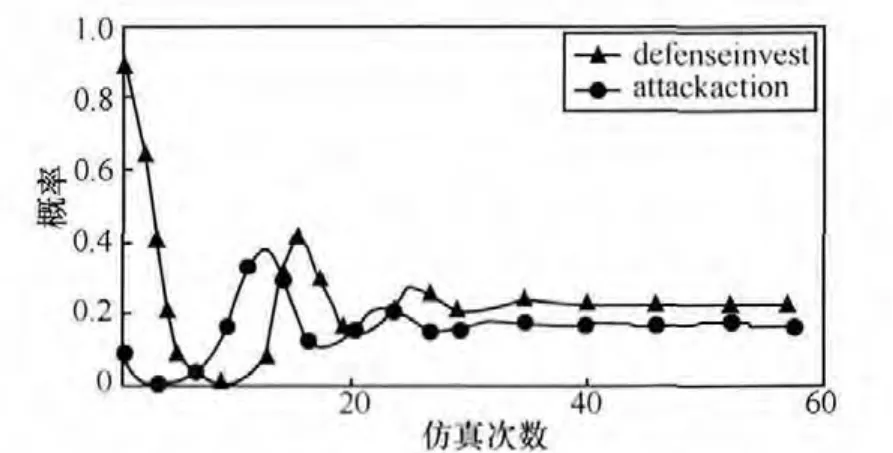

仿真結果顯示,雙方隨機選擇防守和攻擊的概率為初始值時,只要初始值與混合策略的納什均衡值存在差異,博弈雙方的策略選擇就會存在波動,隨著博弈次數和時間的增加,波動振幅逐漸增大,甚至達到最大振幅,博弈過程變得難以把握,如圖10~圖12所示。

圖10 雙方博弈演化過程(防0.9、攻0.1)

圖11 雙方博弈均衡點變化(防0.9、攻0.1)

圖12 防守和攻擊方采取行動概率變化

研究信息攻防博弈的學者最常見的治理策略就是提高攻擊者的成本,或加大對攻擊者的懲罰力度。針對類似問題,有學者已經證明混合戰略博弈中提高懲罰力度,其實無法改變被懲罰者違規概率的均衡點。實踐中加大懲罰力度策略得以廣泛應用,是因為其在短期內可以降低被懲罰者的均衡點[18],而從長期來看,該策略忽視了懲罰力度的加大實際上對于博弈雙方的支付矩陣都是有影響的。

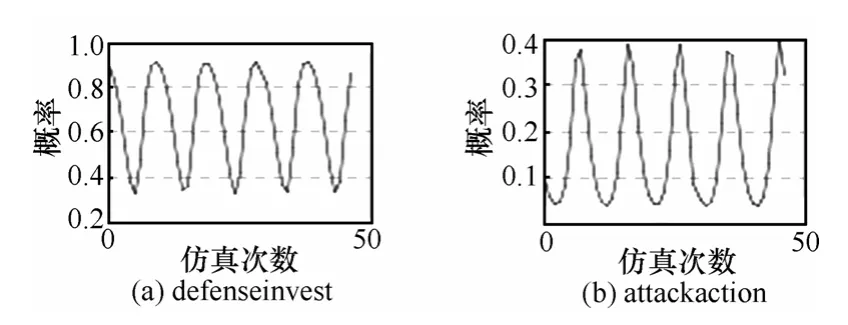

一般來說防守者投資概率越高,攻擊者采取行動的成本越高,或者被發現的概率越大,導致受到懲罰的可能越大,系統仿真中設C2=2+p×2時(可以為其他形式),在短期內,攻擊者的攻擊概率可以下降至 0,但從長期來看,由于防守方策略也受影響,攻擊者的概率不會穩定在較低點,而是波動起伏的,如圖13和圖14所示,而且隨著博弈次數和時間的變化,波動振幅也會加大,博弈無法達到演化均衡點,如圖15所示。

圖13 雙方演化博弈過程(C2=2+2p)

圖14 防守方和攻擊方概率變化(C2=2+2p)

圖15 雙方博弈均衡點變化(C2=2+2p)

所以,依靠防守方加大投資,是無法達到演化均衡的,最終呈現攻防雙方反復波動的狀態。

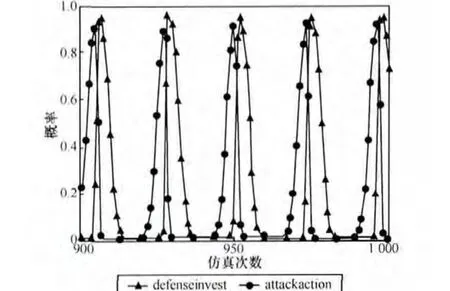

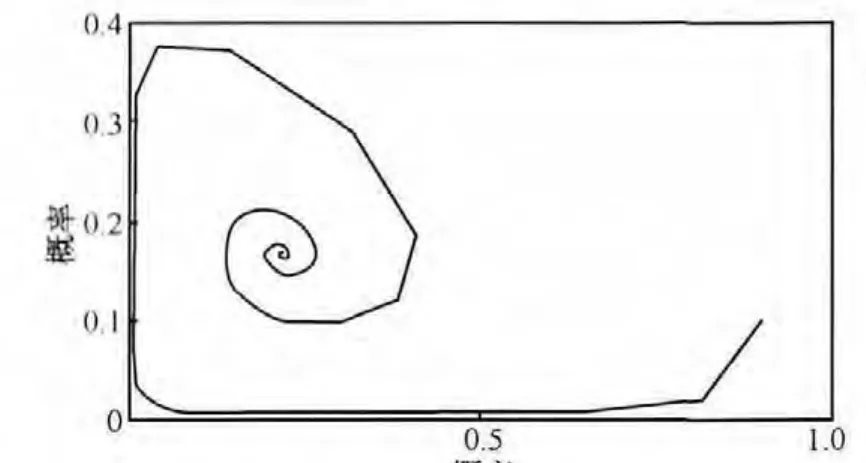

當加入動態懲罰策略,如果第三方監管部門對攻擊者的懲罰力度,是隨著攻擊者采取攻擊的概率大小而變化的,考慮對整個博弈模型的穩定性影響。系統中假設當 C2=2+2q(可以為其他形式)時,隨著博弈次數和時間的增加,攻擊者采取攻擊的概率逐漸收斂,穩定在納什均衡點。如圖16~圖18所示。

圖16 雙方演化博弈過程(C2=2+2q)

圖17 雙方博弈均衡點變化(C2=2+2q)

圖18 防守方和攻擊方概率變化(C2=2+2q)

可以發現,引入第三方動態懲罰策略的系統博弈是存在演化均衡的。現實中,防守方投資如果側重于攻擊者攻擊的追蹤,為第三方監管部門進行動態懲罰提供網絡攻擊行為的審查線索,是有效遏制網絡攻擊的重要途徑。

5 結束語

用系統動力學和演化博弈對信息安全攻防建模,經過檢驗,模型符合現實中網絡安全攻防的規律。通過仿真分析發現,模型能夠直觀解釋網絡安全治理中攻防不斷升級的原因,這表明模型具有客觀科學性。最終根據模型指出,網絡安全問題的治理是綜合了多個學科知識的復雜問題。一直以來,博弈論就被應用于計算機網絡領域,很多文獻利用博弈論解決網絡資源分配問題[19],相關應用和研究比較廣泛和深入。然而多數利用博弈論在網絡安全領域的研究,僅從安全技術角度出發,無法徹底解決攻防雙方投入不斷升級的困境。根據系統動力學方法,對網絡安全攻防演化模型所構建的系統進行微調和觀察,發現通過第三方監管部門,采取對攻擊者收益的動態懲罰策略,對改善攻防雙方的惡化情形有重要影響。實踐中涉及到數據安全的法律以及網絡監管角度,需要一種機制能夠遠程、公開地對數據進行審計[20]。因此,在發展信息安全技術方面,為第三方監管部門追蹤網絡攻擊者,以及提供相關審查線索的相關研究,有必要更加重視發展。

[1] ANDERSON R. Why information security is hard —an economic perspective[A]. Proceedings of 17th Annual Computer Security Application Conference[C]. Washington, DC, USA: IEEE Computer Society, 2001.39-40.

[2] HAMILTON S N, MILLER W L, OTT A, et al. The role of game theory in information warfare[A]. 4th Information Survivability Workshop[C]. Vancouver, Canada, Washington, DC, USA: IEEE Computer Society Press, 2002.45- 46.

[3] BASUS S,WONG J. A taxonomy of intrusion response systems[J].International Journal of Information and Computer Security, 2007,1(1/2):169-184.

[4] REDDY Y B. A game theory approach to detect malicious nodes in wireless sensor networks[A]. Procof the 3rd International Conference on Sensor Technologies and Application[C]. Washington, DC, IEEE Computer Society, 2009.462-468.

[5] SHEN S G, LI Y J, XU H Y. Signaling game based strategy of intrusion detection in wireless sensor networks[J]. Computers &Mathematics with Applications,2011,62(6):2404-2416.

[6] DADSK A. Preventing DoS attacks in wireless sensor net works: a repeated game theory approach[J].International Journal of Network Security, 2007,5(2):145-153.

[7] 朱建明. 基于博弈論的信息安全技術評價模型[J]. 計算機學報,2009,(4): 828-834.ZHU J M. Evaluation model of information security technologies based on game theoretic[J]. Chinese Journal of Computers, 2009, (4):828-834.

[8] 張勇.基于Markov博弈模型的網絡安全態勢感知方法[J].軟件學報,2011,22(3):495-508.ZHANG Y. Network security situation awareness approach based on markov game model[J]. Journal of Softwar, 2011,22(3):495-508.

[9] 孫薇.基于演化博弈論的信息安全攻防問題研究[J]. 情報科學,2008, (9): 1408-1412.SUN W. Research on attack and deference in information security based on evolutionary game[J]. Information Science, 2008, (9), 1408-1412.

[10] 姜偉.基于攻防博弈模型的網絡安全測評和最優主動防御[J].計算機學報, 2009,(4):817-827.JIANG W. Evaluating network security and optimal active defense based on attack-defense game model[J].Chinese Journal of Computers,2009(4), 817-827.

[11] 宋彪, 朱建明. 基于業務流程的ERP信息安全進化熵的風險評估[J].通信學報, 2012, 33(9):210-215.SONG B, ZHU J M. Evolution entropy risk assessment of ERP information security based on the business process[J]. Journal of Communication, 2012, 33(9):210-215.

[12] 蔡玲如.基于系統動力學的環境污染演化博弈問題研究[J].計算機科學, 2009(8): 234 -257.CAI L R. System dynamics model for a mixed-strategy game of environmental pollution[J].Computer Science, 2009, (8), 234-257.

[13] 鐘遠光, 賈曉菁, 李旭等. 系統動力學[M].北京:科學出版社,2009.ZHONG Y G, JIA X J, LI X, et al. System Dynamics[M]. Beijing:Science Press, 2009.

[14] STERMAN J D. Business Dynamics: Systems Thinking and Modeling for A Complex Word[M].New York:McGraw-Hill,2000.

[15] 林旺群.基于非合作動態博弈的網絡安全主動防御技術研究[J]. 計算機研究與發展, 2011,48(2):306-3l6.LIN W Q. Research on active defense technology in network security based on non-cooperative dynamic game theory[J].Journal of Computer Research and Development, 2011,48(2):306-3l6.

[16] 楊剛, 薛惠鋒. 高校團隊內知識轉移的系統動力學建模與仿真[J].科學與科學技術管理, 2009,(6):87-92.YANG G. XUE H F. Modeling and simulation of knowledge transfer in groups of universities using system dynamics[J].Science of Science and Management of S & T, 2009, (6):87-92.

[17] 吳傳榮, 曾德明, 陳英武.高技術企業技術創新網絡的系統動力學建模與仿真[J]. 系統工程理論與實踐,2010(4):587-593.WU C R ZENG D M, CHEN Y W. Modeling and simulation of high-tech enterprises innovation networks using system dynamics[J].Systems engineering-theory & practice, 2010(4):587-593.[18] DONG-HWAN K, DOAHOON K. A system dynamics model for a mixed-strategy game between police and driver[J]. System Dynamics Review, 1997,(13):33-52.

[19] 姜永,陳山枝,胡博.異構無線網絡中基于 Stackelberg博弈的分布式定價和資源分配算法[J]. 通信學報, 2013, 34(1):61-67.JIANG Y, CHEN S Z, HV B. Stackelberg games-based distributed algorithm of pricing and resource allocation in heterogeneous wirelessnetworks[J]. Journal of Communication, 2013, 34(1):61-67.

[20] 楊健.云計算安全問題研究綜述[J].小型微型計算機系統,2012,(3):473-479.YANG J. Survey on some security issues of cloud computing[J].Journal of Chinese Computer Systems,2012,(3):473-479.