VPN技術在多校區成人教育平臺中的應用

羅智勇,秦兆偉,孫廣路,孫永倩

(1.哈爾濱理工大學 計算機科學與技術學院,黑龍江 哈爾濱 150080;2.哈爾濱理工大學 成人教育學院,黑龍江 哈爾濱 150080)

當前,教育部門已經將成人教育計算機信息系統作為一種新的教育形式,成為21世紀構建成人教育體系、終身學習體系的一個重要手段,并作為解決我國教育資源短缺的重要戰略措施加以強化[1]。然而,我國多校區成人教育信息平臺在組建過程中,還存在著軟、硬件設施投入不足等問題,造成其網絡無法安全連接,從而導致多校區成人教育資源無法安全共享。VPN(virtual private networks,虛擬專用網)是一種虛擬技術,它通過隧道技術可以在開放的公眾網絡中建立安全的數據傳輸通道,從而極大地拓展了校園專用網[2]。把VPN技術應用于多校區成人教育信息平臺的構建中,既保證了數據的安全傳輸,又節省了遠程學員的訪問費用。本文結合實際,探討了多校區成人教育VPN網絡平臺的實現過程。

1 多校區成人教育建立VPN網絡的技術分析

1.1 VPN技術及原理

VPN是一種使用認證、加密和隧道等技術實現在公用網絡Internet安全通信的專用網[3]。VPN網絡的核心是“隧道”技術,通過建立專用的隧道實現網絡的專用化,達到數據的安全傳輸和企業內網的擴充[4]。當前,實現 VPN 網絡的技術主要有兩種[5]:IPSec VPN和SSL VPN。

(1)IPSec VPN。IPSec VPN 是在IP層建立面到面的網絡通信,其原理與包過濾防火墻相類似,它通過加密、認證和完整性檢查等技術實現對數據包的安全處理,從而保證數據的通信安全[6]。

(2)SSL VPN。SSL VPN使用SSL協議來實現點到面的網絡通信。這種技術依據安全控制策略為移動客戶提供從外網訪問內網資源的安全訪問通道[7]。

1.2 組建多校區成人教育VPN網絡需解決的關鍵問題

結合筆者所在學校多校區的特點,發現建立多校區成人教育VPN網絡需解決以下幾個關鍵問題[8]:

(1)用戶訪問校內各類服務器的問題。由于學校內部各種服務器繁多,因此如何控制校區內外用戶訪問服務器的電子資源的權限分配是一個值得考慮的問題。

(2)移動客戶端接入問題。由于教師或者工作人員出差外地,如何安全、快速地接入校園網是非常值得注意的問題。

(3)遠程接入易用性問題。過于復雜的配置、程序安裝、設備操作會使管理人員的維護量和成本倍增,而且校園網外的教師、學生的計算機水平不盡相同,如果比較復雜甚至需要花工夫去學習整個接入過程,會增加教師和學生的負擔,降低方案的可用性。

(4)各個校區之間通信問題。由于各校區之間相距較遠,因此采用何種方式使各個校區安全、快速和簡約地相互通信是一個關鍵問題。

2 基于VPN的多校區成人教育網組建模型

2.1 多校區成人教育VPN網絡的拓撲結構

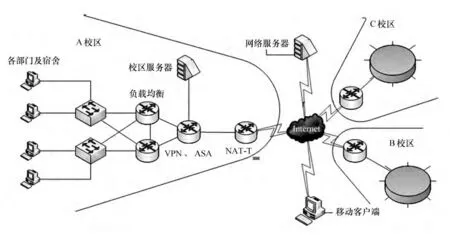

結合多校區成人教育學院的特點,并以筆者所在學校為例,設計了網絡的拓撲結構如圖1所示。

圖1 多校區成人教育VPN網絡拓撲

在圖1中,A校區VPN網關和B、C校區網關上都建立兩條VPN隧道,這兩條隧道采用IPSec VPN技術實現,而對于移動客戶采用SSL VPN隧道技術來實現對主校區網關的訪問。

2.2 VPN網絡設備的IP分配

根據網絡拓撲結構,將A校區對外網(Internet)的IP地址設置為202.168.102.1/24 和202.168.102.2/24,A校區內部分成4個網段,即學生網段192.168.10.0/24、員工網段192.168.20.0/24、教師網段192.168.30.0/24及其他網段192.168.40.0/24,其中,學生網段中的IP地址由DHCP服務器分發;B校區對外的IP地址設置為138.192.101.1/24;C校區對外的IP地址設置為145.163.100.1/24;移動用戶的IP地址根據實際情況而定,只要能訪問Internet即可。

3 VPN多校區成人教育網模型仿真

3.1 多校區成人教育VPN網絡拓撲仿真

筆者根據設計要求在Win7系統的PC機上,選用DynamipsGUI模擬器來仿真整個網絡的通信過程。在DynamipsGUI中,圖1中的網絡拓撲仿真結果如圖2所示。

圖2 DynamipsGUI中網絡拓撲

在圖2中,由R1、R2、SW1、SW2、SW3、SW4、C1、C2、R8、R9組成A校區校園網絡,B校區由R4、R5構成,C校區由 R6、R7構成,外網Internet使用 R3模擬。

模擬環境中IP地址規劃為:R1的f0/0接口IP地址是192.168.1.1/24,f1/0接口IP 地址是202.168.102.2/24,f2/0接口IP地址是202.168.101.1/24,f3/0接口IP地址是192.168.2.1/24;R2的f1/0接口IP 地址是10.0.0.1/24,f0/0接口IP 地址是202.168.101.2/24;R3的f0/0接口IP地址是10.0.0.1/24,f1/0接口IP地址是10.20.0.1/24,f2/0接口IP地址是10.10.0.1/24,f3/0接口IP地址是10.30.0.1/24;R4的f0/0接口IP地址是10.20.0.1/24,f0/1接口IP地址是138.192.101.1/24;R5的f0/0接口IP地址是138.192.101.2/24;R6的f0/0接口IP地址是10.30.0.2/24,f1/0接口IP地址是145.163.100.1/24;R7的f0/0接口IP地址是145.163.100.2/24。而在A校區里內的交換機SW1和SW2則是宣稱4個VLAN,分別是VLAN10、20、30、40,VLAN的網段分別為 192.168.10.0/24、192.168.20.0/24、192.168.30.0/24和192.168.40.0/24,而 C1、R8、R9則分別代表A校區內網的VLAN網段。

3.2 多校區成人教育VPN網絡仿真

3.2.1 主校區網絡配置

A校區是主校區,其主網地址是202.168.101.1和202.168.101.2。這2個IP地址分別在2個路由器R1和R2上配置,其核心偽代碼如下:

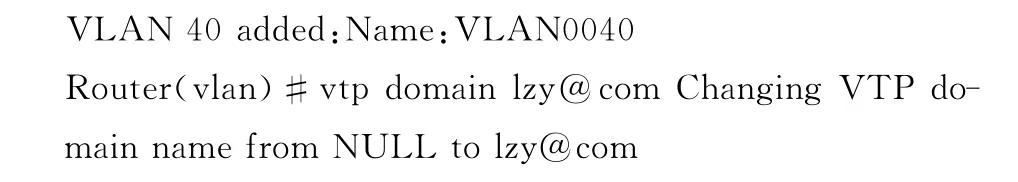

在A校區內部,SW1、SW2作為主要樞紐與外網的數據通信量比較大,因此它們需要設置的接口類型為trunk。在SW3、SW4的接口配置方面,SW3、SW4與SW1、SW2的相連接口模式設置為trunk,SW3、SW4與主機相連的接口模式設置為access。另外,由于A校區內部設置了4個VLAN,因此它們對應了4個不同的用戶組。由于主干樞紐SW1、SW2與這4個VLAN之間存在著交互數據量比較大的特點,因此,在SW1、SW2的f0/3和f/4接口上使用命令channel-group 1mode on建立以太網通道,加寬了數據通道;其次,需要在SW1上建立4個VLAN,而SW2、SW3、SW4則需要加入 VTP域lzy@com,這樣就可以獲得與SW1相同的VLAN域,其核心偽代碼如下:

3.2.2 其他校區網絡配置

由于使用路由器R3來模擬Internet,因此R3的f0/0應指向A校區網絡,其網段設置為10.0.0.0/16;f1/0應指向B校區網絡,其網段設置為10.20.0.0/16;f2/0應指向外網上的出差人員,其網段設置為10.10.0.0/16;f3/0應指向 C校區網絡,其網段設置為10.30.0.0/16。另外,R3還需要設置3條靜態路由,分別指向校區A、B、C,其核心偽代碼與3.2.1節中R1和R2的核心偽代碼相類似。

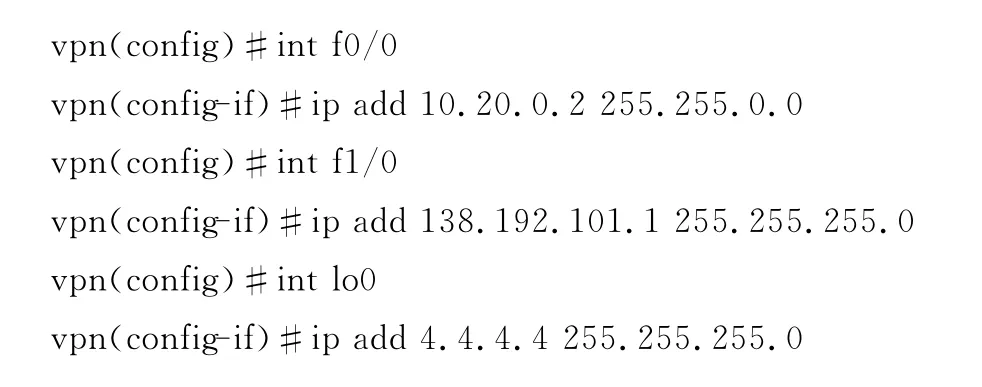

B校區使用路由器R4充當網關,根據其通信特點,R4的核心偽代碼設置如下:

B校區使用路由器R5充當內網客戶機,根據其通信特點,R5的核心偽代碼與R4路由器的核心偽代碼相類似。

由于C校區與B校區的功能相似,其路由器的核心偽代碼設置可參照B校區的設置。

3.3 IPSec VPN仿真

在整個VPN網絡的仿真中,共有兩條IPSec VPN,即R1與R4之間和R1與R6之間。其中,建立R1與R4之間的IPSec VPN需要2個階段,即:ISAKMP/IKE階段1和ISAKMP/IKE階段2。

在ISAKMP/IKE階段1中,需要完成以下配置:

(1)建立安全策略。該策略的參數主要包括:策略的序列號、加密算法、散列算法、驗證方法、DHzu和生存周期等。

(2)配置預共享密鑰。該密鑰分為2個:等級0和6。等級0表示密鑰為明文,等級6表示密鑰為密文。

在ISAKMP/IKE階段2中,需要完成以下配置:

(1)配置crypto ACL。通過crypto ACL 匹配IPSec VPN流量,其中permit語句指定了需要被保護的流量,而deny語句指定了不需要保護的流量。通常情況下,兩端對等體設備上的crypto ACL互為鏡像,否則階段2的連接建立會失敗。

(2)配置傳輸集。在IPSec對等體之間,必須保證兩端至少有一對匹配的傳輸集,這樣ISAKMP/IKE階段2的數據SA連接才能協商成功。

(3)配置Crypto Map。其功能是將所有信息組織在一起,構建IPSec會話。通常路由器的接口只對應1個Crypto Map,但由于1臺路由器可以在多個接口實現流量保護,這時可能就需要多個Crypto Map。

R1與R4之間的IPSec VPN的核心偽代碼如下:

R1與R6之間的IPSec VPN建立與R1與R4之間的相類似。

3.4 SSL VPN仿真

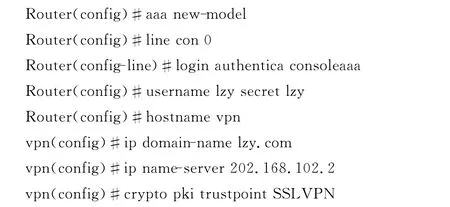

SSL VPN主要用來完成出差用戶訪問內網資源的功能。根據多校區成人教育VPN網絡的特點,筆者選用Cisco基于IOS路由器的Web VPN來實現這一功能,其實現步驟如下:

(1)在內網,設置IP為202.168.102.2的服務器,然后分別建立了DNS服務器和Web服務器。

(2)配置先決條件是AAA、DNS和證書。AAA是來驗證Web VPN用戶的,DNS是解析URL的名字信息和為路由器獲取一個SSL證書,證書是用來保護用戶的桌面和路由器之間的數據。

(3)配置 Web VPN。使用 webvpn enable命令來啟動路由器的 Web VPN服務,在 Web VPN的子命令模式中,配置與客戶交互的參數和 Web VPN主頁的參數。

(4)為主頁建立URL和端口轉發條目。

(5)維護、監控和故障診斷與排除 Web VPN的連接。

設置Web VPN核心偽代碼如下:

4 模型測試

在完成多校區成人教育VPN網之后,課題組對該網絡進行了如下測試:

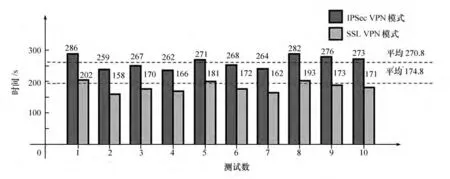

(1)吞吐量測試:筆者在Win7系統的主機上,采用10Mbit/s的網卡,對成人教育VPN網在IPSec VPN和SSL VPN模式下測試了系統的吞吐量,測試所采用的數據為110 088 018B,測試效果如圖3所示。

圖3 模型的吞吐量

從圖3可以計算出:SSL VPN的平均吞吐量為397.36KB/s,IPSec VPN平均吞吐率為615.03KB/s,已經可以達到多校區成人教育網通信的需求。

(2)連接數測試:筆者采用Loadrunner軟件測試工具在1s內,對多校區成人教育VPN網絡服務器進行了最大連接數的測試,測試效果如圖4所示。

圖4 連接數測試

從圖4可以計算出:該VPN網絡的最大連接數平均約為600個,基本可滿足各校區的應用需求。

(3)機密性測試:筆者采用網絡抓包軟件Sniffer,分別對IPSec VPN和SSL VPN模型下網絡通信的數據包進行了抓包分析。分析結果表明:加解密前后數據包內容及其HMAC值和ID號確實不同,從而得出該組網方式確實能滿足數據在安全方面的需求。

5 結束語

本文結合實際給出了一種組建多校區成人教育VPN網絡的模型,利用這種組網技術能更好地解決多校區成人教育網絡軟硬件投入不足等問題,使廣大師生在教學、科研等方面能得到更好的網絡服務。這種組網絡形式使用IPSec VPN來確保各分校成人教育學院之間教學數據的通信安全,使用SSL VPN來確保外出職工或學員使用成人教育學院教學資源的通信安全,這些都解決了組建多校區成人教育網的需求。此外,這種組網模型還存在著簡單、實用等特點,在推廣到我國多校區成人教育信息化建設過程中具有很好的應用前景和學術價值。

(

)

[1]閆曉弟,耶健.基于VPN的電子資源遠程訪問系統的研究與實現[J].情報雜志,2009,28(8):159-166.

[2]羅智勇,多智華,喬佩利.VPN網絡中IPSec安全策略的形式化描述[J].華中科技大學學報:自然科學版,2011(4):65-68.

[3]梁海英,羅琳,于曉鵬.基于BGP/MPLS VPN技術的跨域校園網仿真分析[J].吉林大學學報:信息科學版,2013,31(2):177-182.

[4]特日格樂,張善勇,包東明.基于SSL協議的VPN技術探討[J].內蒙古民族大學學報:自然科學版,2013,28(2):169-170.

[5]胡維娜.在IPv6環境中VPN測試的關鍵技術[J].信息安全與技術,2013(4):56-59.

[6]劉子林,任衛東.基于VPN技術的通信電源監控系統的研究與開發[J].電源技術,2013,37(1):141-143.

[7]羅輝瓊,聶瑞華,林懷恭.基于IVE的校園網SSL VPN安全接入研究[J].計算機安全,2013(2):41-46.

[8]許可,趙鼎新,王昭然.基于VPN的校園網遠程接入系統的研究與實現[J].中國教育信息化,2010(11):72-75.