面向云計算模式動態可信平臺模塊研究

楊峰

摘要:在當前云計算模式下,云服務器并不能向客戶證明其充分可信,也不能自我證明其自己的安全性,為了增強云服務器的可信性,該文提出了一種面向云計算模式的動態可信平臺模塊構造方法,在可信平臺模塊的基礎上,使用虛擬隔離技術構建動態虛擬可信平臺模塊(Dynamic virtual Trusted Platform Module:DVTPM),實現信任鏈在虛擬機中的延伸,虛擬機可以有效地利用TPM提供的相關功能,從而達到提高云服務器可信性,保護客戶數據的目的,同時使用通用可組合協議分析方法論述了該模型的安全性,并且在XEN平臺下構建了云計算模式下動態虛擬可信平臺模塊構。

關鍵詞:云計算;可信計算;動態虛擬可信平臺模塊;通用可組合協議

中圖分類號:TP311 文獻標識碼:A 文章編號:1009-3044(2015)25-0172-04

1 引言

2006年亞馬遜首先推出了彈性計算云EC2(Elastic Computing Cloud)和簡單存儲服務S3(Simple Storage Service)[1],企業可以根據其自身的特點購買其計算和存儲服務。隨后,Google,微軟以及IBM相繼推出自己的云計算模式,Google推出了GFS、Map Reduce和Bitable[2], IBM推出了“藍云”云計算平臺[3]。微軟于2008年10月推出了Windows Azure[4]操作系統。Azure通過在互聯網架構上構建云計算平臺,讓Windows真正由PC延伸到互聯網上。

云計算以互聯網為中心,提供安全、快速、便捷的數據存儲和網絡計算服務,讓互聯網成為每一個用戶的數據中心和計算中心,云計算模式中,用戶所需的應用程序并不運行在用戶的個人計算機、手機等終端設備上, 而是運行在互聯網上大規模的服務器集群中。云計算可包括IaaS、PaaS和SaaS三個層次的服務[5],云計算以互聯網為中心具有虛擬化、通用性、高可擴展性、按需服務、數據共享方便等特點。

云計算給用戶帶來巨大方便的同時,同時產生了相應的安全問題。云服務是從云計算實體化而來的,用戶的程序和數據存儲將全部轉移到“云” 里。也就是說用戶的應用程序并不需要運行在用戶的個人電腦、PDA等終端設備上,而是運行在云端服務器中,用戶所處理的數據也并不存儲在本地,而是保存在云的數據中心,通常,用戶都希望自己所存放的數據時私密的,是把數據交給云服務器之后,數據掌控者的已不再是用戶本身,而是云服務商,理想狀態下云服務商不應具備查看、修改、刪除、泄露這些數據的權利,但實際操作中卻具有這些操作的能力。如此一來,就不能排除數據被泄露出去的可能性。除了云服務商之外,還有大量黑客們覬覦云計算數據,同時互聯網上充斥著大量的病毒木馬以及惡意程序,甚至只需一個賬號便可打開所有程序和數據。

簡而言之,當前用戶并不能充分信任云服務器,同時云服務器也不能自我證明其自己的安全性,為了增強云服務器的安全性,本文提出了一種云服務器動態可信平臺模塊構造方法,在可信平臺模塊的基礎(Trusted Platform Module)之上,使用虛擬隔離技術構建動態虛擬可信平臺模塊(Dynamic virtual Trusted Platform Module:DVTPM)同時采用無干擾信任鏈傳遞機制,從而達到提高云服務器可信性,保護客戶數據的目的, 本文第2節介紹可信計算關鍵技術以及相關理論;第3節提出云計算模式下動態可信平臺模塊的構建模型;4節基于虛擬機實現了一個非傳遞無干擾原型系統;第5節給出結論和下一步研究重點。

2 相關研究

1)可信平臺模塊(Trusted Platform Module)

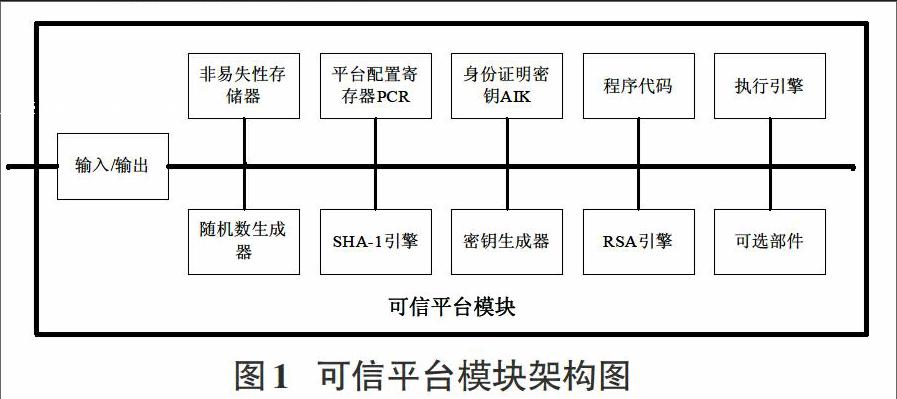

TPM的架構如圖所示:

TPM由計算引擎、非易失性存儲器、輸入/輸出模塊、隨機數產生器、RSA計算引擎、SHA-1計算引擎、平臺配置寄存器(Platform Configuration Register, PCR)和嵌入式操作系統等部件組成。TPM的嵌入式系統支持TPM規范所制定的功能,接收相關的參數,然后返回相應的處理結果。

2)虛擬化可信平臺模塊技術

當前可信平臺模塊虛擬化技術分為三種,分別為TPM軟件虛擬化,TPM硬件環境擴展虛擬化[7],TPM的半虛擬化[8]。TPM通過擴展TPM環境上下文實現硬件環境擴展虛擬化;TPM半虛擬化方式需要更改少數的設備接口;而TPM虛擬化通過軟件的形式則更接近于真實硬件TPM,而且TPM軟件虛擬化與硬件平臺無關。因此,目前大多數應用主要采用軟件式TPM虛擬化方式[9]-[12]。

當前軟件TPM軟件虛擬化技術取得了巨大的進展,比較有代表性的包括瑞士蘇黎士技術聯合研究所[10]的軟件式TPM模擬器、Berger[11]提出的多映像TPM虛擬化方法以及Frederic[12]提出的可信虛擬平臺構建方案,瑞士蘇黎士技術聯合研究所的方案雖然實現了TPM的絕大部分功能,但TPM模擬器僅面向單個平臺環境,并不能虛擬出多個TPM以供每個虛擬機專用;Berger在此基礎上,提出了TPM虛擬化的方法,能夠將一個物理TPM映射成多個vTPM(virtual TPM),Berger提出了四種構建vTPM證書鏈的設計思路,但他并沒有做出進一步的實現。隨后,Frederic提出了一種構建可信虛擬平臺方案,并實現了vTPM和物理TPM的綁定以及vTPM證書鏈的構建,但該方案在構建證書鏈的過程中直接采用物理平臺的身份證明密鑰AIK(Attestation Identity Key,AIK)證書對虛擬平臺的vAIK(virtual AIK)進行簽名操作,與TCG的TPM Main規范中AIK密鑰只能進行密鑰認證(Certify)與引證(Quote)操作相沖突,因而可能存在兼容性問題。

3)Xen虛擬技術

Xen是運行于X86上的遵循GNU許可的開源VMM,它支持多個客戶操作系統(Operation System,OS),性能接近直接在硬件上運行的操作系統和支持隔離性以及同時運行。Xen直接運行在硬件上,并采用了半虛擬化技術 ,要求對客戶OS進行修改,但不要求改變系統調用接口,結果應用程序不需要修改。

3 DVTPM在云端服務器的實現

本文在基于開源的虛擬機監視器(VMM)系統Xen[13]上.實現了一個云計算可信環境的實例,首先在云端服務器將一個物理TPM映射成多個DVTPM,DVTPM可為每個虛擬機提供一個專用的基于軟件的信任根;同時為了使DVTPM具備遠程證明等能力,實現了DVTPM和物理TPM的綁定。

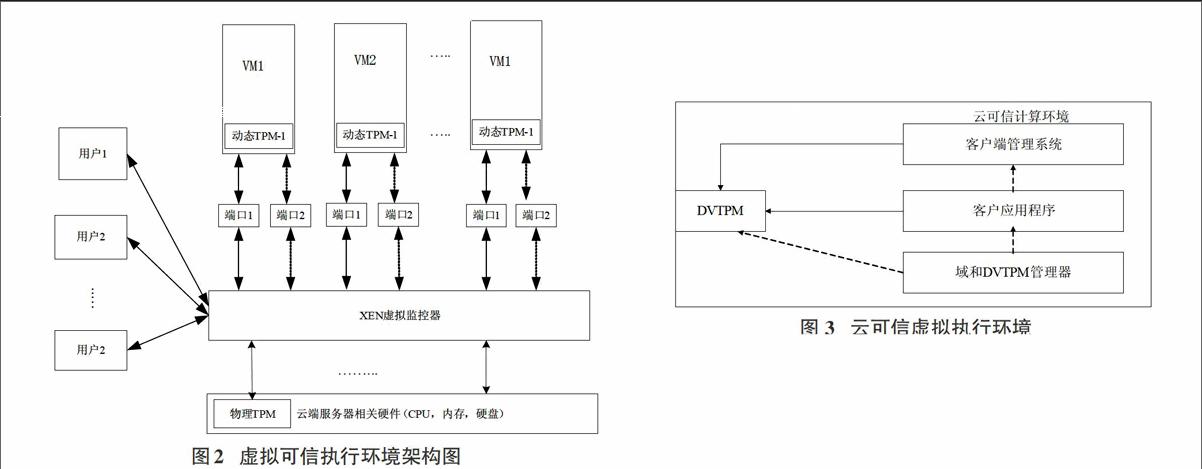

在云服務器使用XEN平臺實現DVTPM,XEN為每一個用戶創建一個DVTPM,用戶以DVTPM為基礎構建可信虛擬環境,下圖XEN服務器位用戶創建DVTPM的示意圖,DVTPM實例與客戶虛擬機一一對應,為用戶提供綁定、密封、密鑰存儲等一系列與物理TPM 相同的功能。DVTPM 永久存儲區(Persistent Storage, PS)用來保護每個DVTPM 實例的狀態結構DVTPM-SS(vTPM State Structure),其中保存了DVTPM 的永久狀態信息。DVTPM管理器負責DVTPM實例的創建與管理,為客戶虛擬機與DVTPM 實例間以及DVTPM 實例與物理TPM 間提供了通信信道。虛擬TPM 管理器便會產生一個DVTPM實例并將其與新建的虛擬機關聯。它通過監聽虛擬TPM驅動的后端(Back-End),將來自虛擬機的TPM命令轉發至與它相關聯的DVTPM實例中。

DVTPM創建流程可以描述如下:

假設[XEN]總共需要創建和啟動[N]個虛擬機,標記為[VM1,VM2........VMn], 為方便起見, 每個用戶的服務單獨運行在一個由[DVTPM]為可信基的虛擬機中,Xen為這些虛擬機提供隔離。

(1)Xen作為通信介質,作為用戶和用戶的虛擬機,以及[DVTPM]和[TPM]之間通信的橋梁。

(2)每個VM 都有一個虛擬網絡接口, 被稱為XenVMNIC,用于和用戶進行通信

(3)各[VM]通過其XenVMNIC互聯成一個計算機網絡,稱為XenVMNet。

(4) [VM]有兩個虛擬網絡接口:一個是連接Xen的宿主機的網絡接口,該接口用于和TPM通信;另一個是XenVMNIC,與其他[VM]相連。

4 動態可信平臺模塊的構建模型

4.1 模型描述

傳統的可信計算是在用戶終端上構建可信環境,而在云計算模式下,用戶不需要在本機構建可信環境,可信環境在云端構建,當用戶使用云服務的時候,云服務器給用戶動態的建立一個可信環境,當用戶服務結束,云服務器撤銷用戶在云端可信環境,在這個過程中云端服務器不應具備查看、修改、刪除、泄露用戶數據的權利,云服務器應該僅僅是一個管理者,只能為用戶建立和撤銷用戶的可信環境,因此每個用戶的可信執行環境邏輯上應該相互隔離,而每個用戶當且僅當通過安全的數據鏈路訪問其自身的可信執行環境,該執行環境如圖3所示,該模型的可以描述如下:

在這個云可信虛擬執行環境中,動態可信平臺模塊構成了用戶可信執行環境的可信基( TCB)等概念,運服務器由DVTPM開始為用戶構建可信執行環境。

定義 4-1 云可信環境

云可信環境[E]由[(VTCB,I,O,AP,D)]組成,其中[VTCB]是虛擬可信基,[I]是用戶的輸入,[O]為環境[E]的輸出,[D]是該環境所隸屬的域,[AP]為用戶應用程序集合。

定理 4-1 動態可信平臺模塊是一個確定性多帶圖靈機

證明:由于[VTCB]在執行環境中為[DVTPM],而[DVTPM]邏輯上具有物理[TPM]的一切功能,其擁有多個輸入和輸出,所以[DVTPM]為確定性多帶圖靈機

4.2模型安全性定義

由于云動態可信平臺模塊的構建本質上一簇協議的執行過程,因此該模型的安全性等同于協議的安全性因此可以使用通用可組合協議分析方法分析該模型的安全性。

Ran Canetti提出了一種新的協議安全性的公理證明框架[9],這種證明體系能夠用一種統一的同步框架定義密碼協議的安全性,而且在這個框架里可以使用作協議復合理論來證明復雜協議的安全性。

定義4-3理想函數Ideal Function:

理想函數可以定義為實際協議功能的理想世界的映像,其作為一個可信方[T],接受誠實方和被入侵方以及攻擊者的輸入,并把得到的輸入運算后的輸出結果給環境Z,理想函數在模型中是不可攻破的。

定義 4-4 偽隨機函數[14]

令[H={Hn}n∈N]為[l]比特的函數族,一個[l]比特[F={Fn}n∈N]是偽隨機的當且僅當對任何[PPT]的攻擊者存在一個可忽略的概率[vA],對于足夠大的[k],

[|Pr[AFn(1n)=1]-Pr[AHn(1n=1)]≤vA(k)]

定理 4-4獨立協議的安全性定理[15]:

如果存在協議[π],功能函數[f]以及運行環境[Z],實際模型的攻擊者[A],以及理想模型的攻擊者[SA],有[Idealf,SA,Z≡cEXECπ,A,Z]成立,協議[π]是安全的,記做[π] UC-realize [f]。

定理 4-5復合協議的安全性定理[14]:

給定安全參數[k],[n∈k],[π] UC-realize [g] ,如果協議[π]執行過程中需要調用輔助計算函數[f1,f2...fn],如果存在協議[ρ1,ρ2...ρn] UC-realize[f1,f2...fn],那么有[πρ1,ρ2,.....ρn] UC-realize [g]。

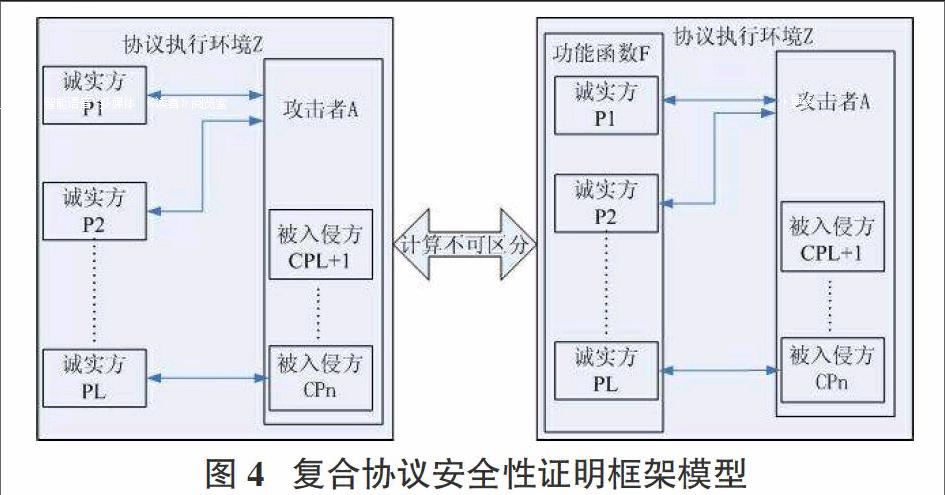

由以上定理可以得出密碼協議安全性證明框架圖,如下圖所示:

圖 4 復合協議安全性證明框架模型

如圖中所示,攻擊者是非自適應的,它所控制的入侵方在協議執行前就被確定了,計算能力是概率多項式級的,協議運行環境[Z]可以觀察到誠實方和攻擊者的輸出。

4.3 動態TPM安全性分析

理想函數在[UC]框架中有著非常重要的地位,理想函數扮演著一個不可攻陷的可信第三方的角色, 能夠完成協議所執行的特定功能目前己經定義了多個最基本的理想函數, 如認證消息傳輸[FAUTH]、密鑰交換[FKE]、公鑰加解密[FPKE]、簽名[FSIG]、承諾[FCOM]、零知識證明[FZK]、不經意傳輸[FOT]、匿名[Hash]認證[FCRED]和可否認認證[FCDA]等。

定義4-5 理想函數[FCDVTPM]

本文所提出的動態TPM需要由虛擬機創建完成,設[FCDVTPM]為動態TPM創建的理想函數,在 [FDVTPM]中,[(DVTPM Created,sid, ⊥)]表示云服務器為用戶DVTPM創建失敗,[(DVTPM Created,sid ,sk)]表示創建DVTPM成功,用戶和云服務器之間的會話密鑰為[sk],設云服務器的授權用戶集合為[Lcset],一個用戶只有滿足[u∈Lcset],云服務器才能為這個用戶建立動態TPM理想函數。

[FCDVTPM]設授權用戶集合為[Lcset],云服務器為[Cserver],DVTPM虛擬機為[VM],安全參數為[k],用戶為[u]

當[VM]收到[(DVTPM Creat Request,sid, u,Cserver,VM)]

記錄[VM]為active,給[Cserver]發送

[(DVTPM Creat Request,sid, u,Cserver,VM)]

當[Cserver]收到[(DVTPM Creat Response,sid, u,Cserver,VM)],

標記[Cserver]為active,發送

[(DVTPM Creat Response,sid, u,Cserver,VM)]給[VM]

如果[FCDVTPM]從攻擊者收到

[(DVTPM Creat Request,sid, u,p,sk)],

其中[p∈{VM,Cserver}]且[p]為active,則存在以下情形:

1.存在[sk],然后[(DVTPM Created,sid ,sk)]給[p]

2.如果攻擊者控制[VM],則記錄[sk'],[(DVTPM Created,sid ,sk')]給[p]

3.如果[u∈Lcset],然后再[{0,1}k]計算一個[sk],然后[(DVTPM Created,sid ,sk)]給[p]

4.如果1,2,3均不成立則輸出[(DVTPM Created,sid, ⊥)]給[p]

理想函數[FCDVTPM]滿足用戶認證的基本需求,如果未被攻陷的隊是非授權用戶, 即[u?Lcset],那么用戶認證不會成功, [FDVTPM]輸出[(DVTPM Created,sid, ⊥)],即僅當一個[u∈Lcset],云服務器才可以為用戶建立可信執行環境。攻擊者只能偽裝攻擊和攻陷服務器,除此之外攻擊者沒有其他有效的攻擊手段,[FDVTPM]使用[u∈Lcset]完成用戶認證,然后[FDVTPM]生成一個會話密鑰。

定理 4-2 虛擬機安全創建了動態TPM

證明:設[A]為真實環境下的攻擊者,通過構造理想環境的攻擊者[S],使得任何環境[Z]都以可以忽略的概率區分虛擬動態可信TPM及攻擊者[A]組成的現實環境以及[FCDVTPM]和攻擊者[S]組成的理想環境。以下是攻擊者[S]的操作:

1.[S]從[FCDVTPM]收到

[(DVTPM Creat Request,sid, u,Cserver,VM)],仿真[A]從[VM]到[Cserver]傳遞的信息[(DVTPM Creat Response,sid, u,Cserver,VM)],當[S]從[FCDVTPM]收到[(DVTPM Creat Response,sid, u,Cserver,VM)],[S]仿真[A]從[Cserver]到[VM]的信息

[(DVTPM Creat Response,sid, u,Cserver,VM)]。

2.當[A]由[VM]給[Cserver]發送信息[(DVTPM Created,sid ,sk)],[S]從[VM]給[Cserver]發送信息[(DVTPM Created,sid ,sk)]。

3.當[p∈{VM,Cserver}]輸出信息[(DVTPM Created,sid ,sk')],攻擊者[S]將會發送[(DVTPM Created,sid ,sk')]給[FCDVTPM]。

4.當[A]發送[(Corrupt-platform,sid ,p)],[S]將會發送[(Corrupt-platform,sid ,p)]給[FDVTPM]。

根據攻擊者[S],可以得出,當[VM]攻陷時,攻擊者[S]可以完美仿真攻擊者[A]此時[Real]和[Ideal]是不可區分的,當[Cserver]被攻陷時候,[Real]和[Ideal]此時建立動態TPM都會失敗,所以[Real]和[Ideal]也是不可區分的,當動態TPM建立成功時,由[Real]過程中的會話密鑰是根據TPM中隨機數生成數生成的,而TPM隨機數生成器是偽隨機數生成器,而[Ideal]過程中密鑰是由[FCDVTPM]使用真隨機數生成,如果環境Z能夠區分TPM和[FCDVTPM]生成的隨機數,而這與定義3-4矛盾,因此[Ideal]和[Real]不可區分,因此根據定理 3-4,虛擬機安全創建了動態TPM。

可信平臺模塊為計算平臺提供了三個基本功能:數據保護(可信存儲),平臺身份證明,平臺完整性保護,數據保護依靠加密實現,而平臺身份證明通過對平臺狀態信息的簽名對外證明自身的可信性,而平臺完整性保護通過哈希函數完成,因此定義了理想加密函數[FEDVTPM],理想簽名函數[FSDVTPM],以及理想的哈希函數[FHDVTPM],如果動態TPM能夠在UC框架下安全實現這三個函數,那么根據定理3-5動態TPM在UC框架下安全實現了TPM的數據保護,平臺身份證明以及平臺完整性保護的三大基本功能。

定義 4-6理想加密函數[FEDVTPM]

在 [FEDVTPM]中,存在三個實體,分別是加密者[E],解密者[D]以及敵手[A],敵手[A]負責生成加密算法和機密算法[(e,d)],[(e,d)]為概率多項式復雜度([PPT])的算法。

設[M]為明文消息域,令[u∈M]為給定的明文消息。

理想函數 [FEDVTPM]

密鑰生成:當[FEDVTPM]從[D]收到[(keyGen,sid)]請求,[FEDVTPM]驗證[sid=(D,sid')],如果[sid≠(D,sid')],[FEDVTPM]忽略這個請求,否則將[(keyGen,sid)]交給敵手[A],當[FEDVTPM]從敵手收到[(Algorithms,sid,e,d)],將[(EncryptionAlgorithms,sid,e)]給[D].

加密:當[FEDVTPM]從加密請求者收到[(Encrypt,sid,m,e')],如果[m?M]輸出一個錯誤信息給[E],否則如果[e≠e'],說明[D]被敵手控制,此時令[c=e'(m)],如果[D]未被敵手控制令[c=e'(u)],[FEDVTPM]記錄[(m,c)],將[(Ciphertext,sid,c)]給[E]

解密:當[FEDVTPM]從[D]收到[(Decrypt,sid,c)],如果[FEDVTPM]存在記錄[(m,c)],輸出[(Plaintext,m)]給[D],如果[FEDVTPM]不存在記錄[(m,c)],說明[D]被敵手控制,輸出[(Plaintext,d(c))]給[D]

動態TPM安全實現了加密函數[FEDVTPM]

證明:設[A]為真實環境下的攻擊者,通過構造理想環境的攻擊者[S],使得任何環境[Z]都以可以忽略的概率區分動態可信TPM及攻擊者[A]、加密者[E]以及解密者[D]組成的現實環境以及[FEDVTPM]和攻擊者[S]、加密者[E]以及解密者[D]組成的理想環境。以下是攻擊者[S]的操作:

1.[S]從[FEDVTPM]收到[(keyGen,sid)],仿真[A]傳遞到[D]的信息[(Algorithms,sid,e)]。

2.[S]從[FEDVTPM]收到[(Encrypt,sid,m,e')],訪真[A]傳遞到[E]的信息[(Ciphertext,sid,c)]。

3.[S]從[FEDVTPM]收到[(Decrypt,sid,c)],仿真[A]傳遞到[D]的信息[(Plaintext,d(c))]。

根據攻擊者[S],可以得出,當[D]攻陷時,攻擊者[S]可以完美仿真攻擊者[A]此時[Real]和[Ideal]是不可區分的,當[E]被攻陷時候,[Real]和[Ideal]此時加密的密文是一致的,所以[Real]和[Ideal]也是不可區分的,當[D],[E]都沒有被攻陷由[Real]過程中的會話密鑰是根據TPM中RSA算法生成,如果環境Z能夠區分TPM和[FEDVTPM]的密文,意味著攻擊者[A]破解了RSA大模數問題而這TPM使用的RSA算法的安全性相背,因此[Ideal]和[Real]不可區分,因此根據定理 3-4,虛擬機安全實現了加密函數[FEDVTPM]。

定義 4-7理想簽名函數[FSDVTPM]

在 [FSDVTPM]中,存在三個實體,分別是簽名者[S],驗證者[V]以及敵手[A],敵手[A]負責生成簽名算法和驗證算法[(s,v)],[(s,v)]為概率多項式復雜度([PPT])的算法。

設[M]為消息域,令[m∈M]為給定的明文消息。

理想函數 [FSDVTPM]

密鑰生成:當[FSDVTPM]從[S]收到[(keyGen,sid)]請求,[FEDVTPM]驗證[sid=(S,sid')],如果[sid≠(S,sid')],[FSDVTPM]忽略這個請求,否則將[(keyGen,sid)]交給敵手[A],當[FSDVTPM]從敵手收到[(Algorithms,sid,s,v)],將[(VerificationAlgorithms,sid,v)]給[S].

簽名:當[FSDVTPM]從簽名請求者收到[(Sign,sid,m)],令[σ=s(m)],然后驗證[v(m,s)=1],如果[v(m,s)=1]輸出[(Signature,sid,m,σ)]給[S],[FSDVTPM]記錄[(m,σ)],否則將輸出一個錯誤信息給[S],并且停止簽名運算。

驗證:當[FSDVTPM]從[V]收到[(Verify,sid,m,σ,v')],如果[v'=v],簽名者[S]沒有被攻擊者控制[v(m,s)=1],如果[FSDVTPM]不存在[(m,σ)]這條記錄,否則將輸出一個錯誤信息給[S],并且停止驗證運算,否則輸出[(Verified,sid,m,v'(m,σ))]給[V]

動態TPM安全實現了簽名函數[FSDVTPM]

證明:設[A]為真實環境下的攻擊者,通過構造理想環境的攻擊者[S],使得任何環境[Z]都以可以忽略的概率區分動態可信TPM及攻擊者[A]、簽名請求者[S]以及簽名驗證者[V]組成的現實環境以及[FEDVTPM]和攻擊者[S']、簽名請求者[S]以及簽名驗證者[V]的理想環境。以下是攻擊者[S]的操作:

1. [S']從[FEDVTPM]收到[(keyGen,sid)],仿真[A]傳遞到[S]傳遞的信息[(VerificationAlgorithms,sid,v)]。

2.[S']從[FEDVTPM]收到[(Sign,sid,m)],訪真[A]傳遞到[S]傳遞的信息[(Signature,sid,m,σ)]。

3. [S']從[FEDVTPM]收到[(Verify,sid,m,σ,v')],仿真[A]傳遞到[V]信息[(Verified,sid,m,v'(m,σ))]。

根據攻擊者[S],可以得出,當[S]攻陷時,攻擊者[S']可以完美仿真攻擊者[A]此時[Real]和[Ideal]是不可區分的,當[V]被攻陷時候,[Real]和[Ideal]驗證過程一致,所以[Real]和[Ideal]也是不可區分的,[S],[V]都沒有被攻陷由[Real]過程中的簽名密鑰以及加密密鑰對是根據TPM中RSA算法生成,如果環境Z能夠區分TPM和[FEDVTPM]的簽名,意味著攻擊者[A]破解了RSA大模數問題而這TPM使用的RSA算法的安全性相背,因此[Ideal]和[Real]不可區分,因此根據定理 3-4,虛擬機安全實現了加密函數[FEDVTPM]。

由于動態TPM安全實現了加密函數[FSDVTPM],動態TPM安全實現了簽名函數[FSDVTPM],根據定理3-5復合協議安全性定理,動態TPM安全在UC安全框架下實現了TPM的功能。

5 結論

本文當前云計算存在的問題,提出了一種云服務器中動態可信平臺模塊的構建方法,在可信平臺模塊的基礎上,基于虛擬隔離技術構建動態虛擬可信平臺模塊(Dynamic virtual Trusted Platform Module:DVTPM),以DVTPM構建動態可信平臺模塊,從而達到提高云服務器可信性,保護客戶數據的目的,同時使用通用可組合協議分析方法論述了模型的安全性,并且在XEN實現了云計算模式下可信環境的一個實例。

參考文獻:

[1] PUSKA H, SAARN ISAAR IH, IINATTI J. Serial search code acquisition using smart antennas with single correlator or matched filter [J].IEEE Transact ions on Communications, 2008, 56(2): 299- 307.

[2] Soltis, Steven R; Erickson, Grant M; Preslan, Kenneth W (1997), “The Global File System: A File System for Shared Disk Storage”, IEEE Transactions on Parallel and Distributed Systems

[3] Sims K.IBM introduces ready-to-use cloud computing collaboration services get clients started with cloud computing. http://www-03.ibm.com/press/us/en/pressrelease/22613.wss,

2007.