LTE核心網安全缺陷的研究

向東南,申 敏,陳政貴

(重慶郵電大學 通信與信息工程學院,重慶 400065)

?

LTE核心網安全缺陷的研究

向東南,申敏,陳政貴

(重慶郵電大學 通信與信息工程學院,重慶 400065)

摘要:演進分組核心(Evolved Packet Core,EPC)是長期演進(Long Term Evolution,LTE)網絡的核心網,它是一個支持全IP的、高速率的、基于分組的和低時延的扁平型網絡,給人們帶來良好用戶體驗的同時,也引入了一些安全隱患。主要從LTE核心網架構、接口和協議方面研究了LTE核心網面臨的安全缺陷,分析了其可能導致的安全威脅,并提出了一系列安全性增強方案,使LTE系統更加安全。

關鍵詞:LTE;核心網;安全

0引言

隨著移動通信技術的快速發展,為滿足人們對高用戶數據速率,大系統容量和無縫接入的需求,3GPP標準組織啟動了面向無線網絡演進計劃的長期演進(Long Term Evolution,LTE)以及面向核心網絡演進計劃的系統框架演進(System Architecture Evolution,SAE)項目。如今,LTE網絡已在全球范圍內廣泛部署。據全球移動設備供應商協會(GSA)2015年1月7日發布的統計數據顯示,2014年全球電信運營商共推出了96張LTE網絡,截至2014年12月底,全球共有360張商用LTE網絡分布于124個國家和地區。

由于LTE網絡架構相對于傳統通信技術有較大改變,采用了更加扁平化的結構,并且面臨多種無線技術并存和異構網絡共存、融合和互聯互通的趨勢,LTE通信系統安全問題也日益復雜和重要。

目前國內外對LTE安全研究主要集中在安全機制、鑒權和加密算法方面,沒有對LTE核心網進行系統化的研究。針對移動設備的攻擊可能會對目標設備和用戶造成有限的破壞性威脅,而針對核心網的攻擊將產生更嚴重的后果,很可能威脅某個區域或是影響整個網絡的正常運轉。

1LTE安全體系結構

LTE網絡由E-UTRAN和EPC組成,又稱EPS(Evolved Packet System)。E-UTRAN由多個eNodeB組成,eNodeB間通過X2接口通信。EPC由MME、SGW、PGW和PCRF組成。EPC和E-UTRAN間使用S1接口[1]。LTE網絡架構如圖1所示,其特點為:① LTE網絡只有分組域,而沒有電路域:在標準的LTE網絡結構下,核心網不再具有電路域CS,只提供分組業務。對語音業務的實現,可以通過IMS系統實現VOIP業務;

② 網絡結構扁平化,承載和控制相分離:承載和控制分離,MME實現控制功能,SGW實現用戶面功能;

③ 基于全 IP 架構;

GTPCv2協議和Diameter協議是核心網控制面的主要協議,GTPUv1協議是用戶面的主要協議,UDP協議和SCTP協議是傳輸層的主要協議。

④ 其他重要特點:支持多種接入方式、永遠在線:不僅支持3GPP接入方式,還支持non-3GPP接入方式,包括可靠的和不可靠的。

圖1 LTE網絡架構

2LTE核心網安全性問題

LTE核心網的安全問題主要考慮其面臨的各種威脅和攻擊,對LTE核心網的攻擊可能來源于其他與核心網絡連接的網絡,如互聯網和全球漫游合作伙伴,或者是來自核心網內部,如從核心網絡內提供服務的內容提供商。攻擊可能來自于任何網絡接口。眾所周知,基于IP的網絡面臨各種威脅。發起對網絡的攻擊旨在:竊取信息,使信息失真,破壞信息或主機軟件,或使信息或服務不可用;可能降低網絡的總體性能,導致系統死機;或者針對特定的應用如計費系統[2]。接下來,主要從網絡架構、接口和協議幾個方面分析LTE核心網安全。

2.1 LTE網絡架構安全問題

LTE網絡被設計為扁平的全IP架構,支持與異構無線接入網絡全互通[3]。LTE網絡這種獨特的特征存在安全機制的漏洞。

① 基于IP扁平的3GPP LTE網絡架構比GSM和UMTS網絡存在更多的安全風險,如注入、篡改、竊聽和其他隱私泄露風險。LTE網絡架構比互聯網更容易受到傳統的惡意攻擊,如IP地址欺騙、DOS攻擊、病毒、蠕蟲、垃圾電子郵件及電話等;

② LTE系統的基站存在潛在的弱點。由于LTE網絡的全IP網絡特性,一旦攻擊攻破了基站,它可進一步危及整個網絡;

③ LTE網絡架構在切換認證過程存在一些新的問題。為了在E-UTRAN和non-3GPP接入網絡間實現安全無縫切換,3GPP提出幾種切換認證方法。但是UE切換到新的接入網絡之前,UE和目標接入網絡之間需要遍歷完整的接入認證過程,由于與認證、授權、計費(AAA)服務器或相關代理AAA服務器的多輪消息交換,這將帶來較長的切換延遲。另外,不同移動場景需要不同的切換認證過程,這將提高整個系統的復雜性。這些風險將不僅對LTE網絡支持持續的連通性帶來很多困難,也可能被攻擊者利用來攻擊其他接入網或核心網,消耗網絡資源,甚至使整個網絡癱瘓。

2.2 LTE核心網接口安全

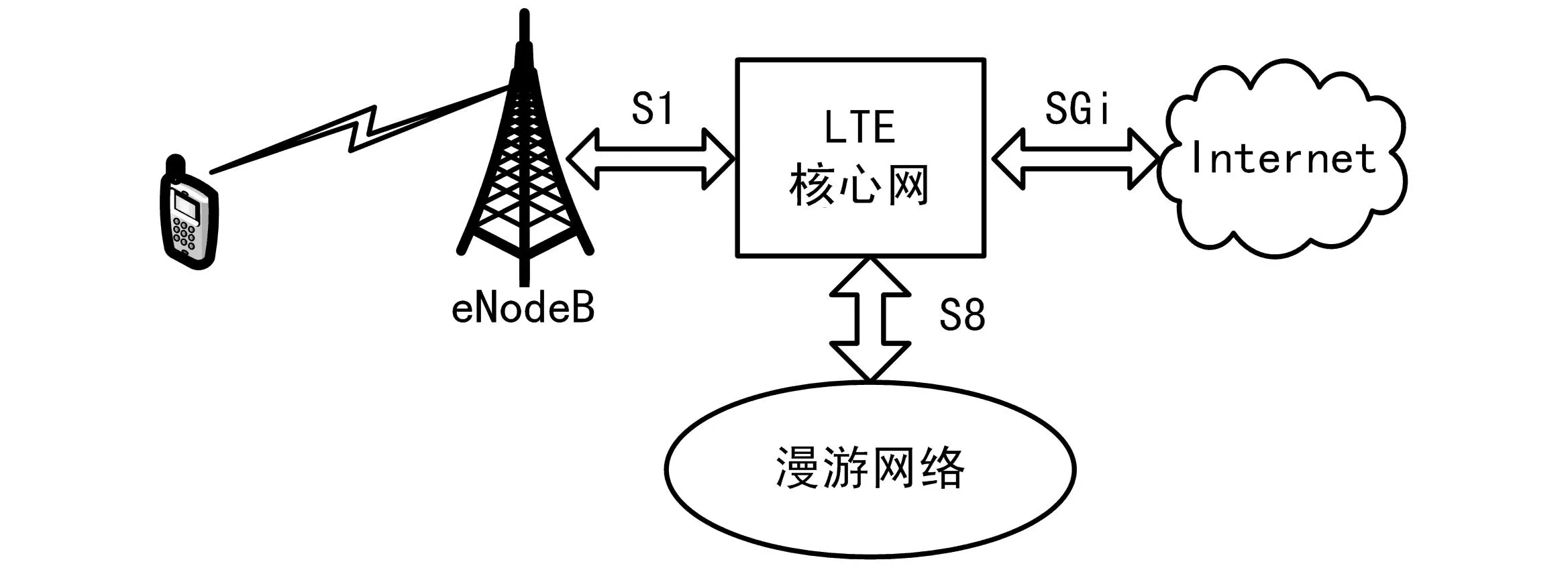

LTE核心網網絡安全威脅可能來自接入網,漫游合作伙伴,以及Internet,分別通過S1、S8和SGi接口連接,如圖2所示。

圖2 LTE核心網外部接口

⑴ S1接口

越來越多的基站在公共區域,這使得它們容易被非法篡改。由于LTE回傳網絡中沒有部署RNC,一個受侵害的eNodeB基站接入網絡后,可以對移動管理實體(MME)或核心網網關(SAE-GW)發起中間人攻擊,從而影響整個核心服務。用戶平面數據的空口加密終止于eNB,LTE回傳網絡還可能被未授權用戶竊聽。

⑵ SGi接口

LTE移動網絡通過SGi接口連接數百萬的設備到Internet或其他不安全的網絡—使得網絡暴露于一系列web威脅包括惡意軟件、洪泛攻擊、DoS攻擊、僵尸網絡和端口掃描等。

⑶ S8接口

運營商必須允許移動用戶漫游訪問互聯網,這意味著移動網絡運營商必須互聯互通。這需要使用S8接口接入漫游交換網絡,它作為一個樞紐連接漫游用戶,解決了各服務提供商之間對專用鏈路的需求。

因此,當與其他運營商和不信任的網絡之間的漫游互聯時,必須保證移動網絡運營商的分組核心成員的安全。由于目前S8接口是用于網間漫游業務,最常見的安全威脅類型使用DOS技術針對服務的可用性,進行如數據洪泛、帶寬飽和、欺騙或緩存污染等攻擊[4]。S8接口也容易受到超額計費攻擊,如果移動臺能夠劫持一個合法的IP地址身份,就可以開始非法下載數據。

2.3 LTE核心網協議安全

在LTE核心網中,最重要的協議是Diameter和GTP協議,接下來主要討論它們的安全性。

2.3.1Diameter協議

在LTE網絡中,3GPP委托協議Diameter和SIP作為信令接口取代了傳統的SS7信令系統協議。許多核心網接口和服務都使用Diameter接口,包括HHS、MME、PCRF、S-GW/P-GW和IMS核心網。

引入Diameter協議對擁塞管理和業務處理機制也具有一些挑戰。3G網絡中,RNC是主要的信令瓶頸,負責信令和承載業務。相比SS7,Diameter接口明顯增加了大量的信令,稱為4G移動核心網的信令風暴,這是移動核心網一個新興的威脅,對移動運營商和設備供應商會產生一定影響。Diameter是端到端基于IP的協議,與SS7協議不同,它不支持擁塞控制和管理,這是LTE網絡主要的問題。

如圖3所示,Diameter使用TCP或SCTP傳輸機制實現了IP。在涌入大量的Diameter請求時,LTE網絡的這種傳輸機制暴露了TCP擁塞的問題。這成為利用DoS/DDoS攻擊產生大量業務的一個瓶頸。當diameter服務器過載或擁塞時,需要有能力通知發送端縮減業務量來卸載流量,它將因為發送和響應消息消耗掉所有的資源,從而導致服務器節點崩潰。過載的原因:CPU、內存和I/O資源有足夠的能力處理信息;中間網絡節點失敗;網絡發起大量的業務;網絡用戶發起的業務和DoS/DDoS攻擊。過載和擁塞最主要的問題是節點和網絡的完全失敗,將會影響網絡服務質量和網絡性能。Diameter接口過載可能導致以下影響:拒絕服務、移動寬度連接丟失、緊急服務和合法攔截位置信息丟失、策略控制實施和計費錯誤導致收入損失[5]。

此外,當發送合法的端到端請求或響應時,Diameter協議無法區分其是否為濫用,例如如果MME濫用信令,向HSS發起大量的信令請求計算鑒權向量,使得HSS飽和,無法為合法用戶服務導致DoS攻擊[6]。

圖3 Diameter協議棧

2.3.2GTP協議

在EPC網絡中,GTP協議的主要功能是提供網絡節點之間的隧道的建立、用戶移動性和會話管理。GTP分為GTP-C[7]和GTP-U[8],分別對應于GTP控制平面和GTP用戶平面。如圖4所示GTP 協議本身幾乎沒有任何安全考慮,而是依靠下層 IPSec等安全協議來保證安全,存在著大量的安全漏洞和安全威脅,可以被用作對整個網絡進行攻擊的手段,包括最簡單的“超額計費”到“節點攻擊”,而且GTP協議是基于UDP面向無連接的協議,具有分組易被篡改的弱點。

圖4 GTP協議棧

GTP協議的安全問題可以分為:協議異常攻擊,利用協議處理程序的漏洞產生異常,損壞或不遵循協議規則的PDU,從而降低系統性能或獲得非法權限;基礎設施攻擊(GTP欺騙),將攻擊數據包封裝成GTP攻擊其他網絡成員;資源耗盡攻擊。

3安全性增強方案

在本節中,主要介紹了一些安全性增強方案。

3.1 LTE網絡架構

對于LTE安全體系結構,為確保UE、基站和EPC間的安全通信,需要設計更多的安全機制,以解決LTE網絡傳統的協議攻擊和物理攻擊[9]。此外,需要設計更有效的切換認證體系,實現基站間、3GPP網絡與非3GPP網絡之間無縫切換的安全。

文獻[10]提出一個新的簡單且強大的基于改進代理簽名切換認證方案,它可以適用于所有的移動場景,包括基站內和基站間的切換。通過該方案,UE與目標eNB可以直接完成強制認證,當UE進入目標eNB覆蓋區域時由代理簽名生成長期密鑰,從而建立一個會話密鑰。其認證過程簡單,無需復雜的密鑰管理,可以達到理想的效果。但是,代理簽名的使用仍存在效率低下和不兼容的缺點。

3.2 LTE核心網接口

對于S1接口,3GPP標準建議采用IPsec(IP安全協議)來確保eNodeB和核心網之間的安全。為確保SGi接口的安全,需要一種電信級網絡地址轉換(CGN)解決方案。在SGi接口使用CGN解決方案隱藏核心網服務IP地址和公共的因特網設備,保證它們的安全性,避免遭受DoS攻擊,以及減少核心網和無線網絡“信令風暴”的風險,避免計費攻擊[11]。對于S8接口安全,需要安全網關對S8接口的協議進行深度狀態包檢測,以此來預見惡意攻擊。

3.3 LTE核心網協議

為解決diameter接口擁塞的問題,可以在diameter客戶和服務器的傳輸層采用擁塞通知的方法,在擁塞發生前,在IPv4或IPv6頭標記該diameter IP包[12]。當TCP接收端收到標記了擁塞的包,將在隨后的ACK(確認)消息中通知擁塞將發生,由此反過來觸發發送端的擁塞避免算法。

4結束語

和以往的部署為時分復用,異步傳輸模式和基于SS7的回程傳輸的蜂窩技術版本不同,LTE網絡部署支持全IP扁平型架構。全IP網絡暴露了一些安全威脅,而LTE核心網的安全更會關乎整個網絡的運作,主要從LTE核心網架構、接口和協議幾個方面分析了LTE核心網面臨的安全缺陷及其可能導致的安全威脅,并根據LTE核心網面臨的安全威脅提出相應的安全性增強方案。在接下來的工作中,將會對各方案進行驗證和詳細的研究,使LTE系統更加安全。

參考文獻

[1]姜怡華,許慕鴻,習建德,等.3GPP 系統架構演進(SAE)原理與設計[M].北京:人民郵電出版社,2010:298-302.

[2]André Egners.Threat and Risk Analysis for Mobile Communication Networks and Mobile Terminals[R].Nokia Siemens Networks Research,2013:23-28.

[3]Li Zhu,Hang Qin,Huaqing Maoet al.Research on 3GPP LTE Security ArchitectureC∥2012 8th International Conference on Wireless Communications,Networking and Mobile Computing (WiCOM),2012:1-4.

[4]Woung J,Se K K,Joo H O et al..Session-Based Detection of Signaling DoS on LTE Mobile Networks[J].Advances in Computer Networks,2014,2(3):159-162.

[5]3GPP TS 23.843.3rd Generation Partnership Project;Technical Specification Group Services and System Aspects;Study on Core Network Overload (CNO) solutions (Release 12) [S].

[6]Jover R P. Security Attacks Against the Availability of LTE Mobility Networks:Overview and Research Directions[C]∥IEEE 2013 16th International Symposium on Wireless Personal Multimedia Communications (WPMC),2013:1-9.

[7]3GPP TS 29.274.3rd Generation Partnership Project;3GPP Evolved Packet System(EPS);Evolved General Packet Radio System(GPRS) Tunnelling Protocol for Control Plane(GTPv2-C) ( Release 12)[S].

[8]3GPP TS29.281.3rd Generation Partnership Project;Technical Specification Group Core Network and Terminals;General Packet Radio System(GPRS) Tunnelling Protocol User Plane(GTPv1-U) ( Release 12)[S].

[9]汪辰良.LTE安全接入機制研究[D].西安:西安電子科技大學,2012.

[10]Cao J ,Li H,Ma M,et al.A Simple and Robust Handover Authentication between HeNB and eNB in LTE Networks[J].Computer Networks,2012,56(8):2119-2130.

[11]Zheng J. Research on the Security of 4G Mobile System in the IPv6 Network[C]∥Recent Advances in Computer Science and Information Engineering,2012:829-834.

[12]陳志南,彭建華,劉彩霞,劉樹新.EPC網絡安全問題研究[J].信息工程大學學報,2013,14(3):371-375.

Research on Security Flaws of LTE Core Network

XIANG Dong-nan,SHEN Min,CHEN Zheng-gui

(School of Communication and Information Engineering,Chongqing University of

Posts and Telecommunications,Chongqing 400065,China)

Abstract:The Evolved Packet Core (EPC) is the core network of Long Term Evolution (LTE).It is a flatter network which supports all-IP,high-speed,packet-based and low-latency,and brings a better user experience but introduces some security risks.This paper mainly studies the security flaws of LTE core network from the network structure,interface and protocol of LTE core,discusses the security threats that may result in,and puts forward a series of enhanced security schemes to make the LTE system more secure.

Key words:LTE;core network;security

作者簡介:向東南(1990—),女,碩士研究生,主要研究方向:移動通信網絡安全。申敏(1963—),女,博士生導師,教授,主要研究方向:移動通信系統及關鍵技術、數字信號處理及其應用。

基金項目:國家科技重大專項基金資助項目(2012ZX03001012)

收稿日期:2015-09-11

中圖分類號:TN929.5

文獻標識碼:A

文章編號:1003-3114(2016)01-31-4

doi:10.3969/j.issn.1003-3114.2016.01.08

引用格式:向東南,申敏,陳政貴.LTE核心網安全缺陷的研究[J].無線電通信技術,2016,42(1):31-34.