一種移動平臺釣魚攻擊的解決方法

【 摘 要 】 隨著移動互聯(lián)網(wǎng)以及Android手機的普及,針對Android平臺上社交與支付類應(yīng)用的釣魚攻擊也逐年增加,引發(fā)竊取用戶隱私數(shù)據(jù)尤其是金融相關(guān)數(shù)據(jù)的行為從而導(dǎo)致信息泄露或財產(chǎn)損失的后果非常嚴重。論文分析了針對Android系統(tǒng)釣魚攻擊的原理,同時指出了Android平臺下安全軟件無法識別以及在應(yīng)用層無法攔截這種攻擊的原因,并選擇在系統(tǒng)框架層上實現(xiàn)針對釣魚攻擊的識別與攔截,基于Android4.4系統(tǒng),在框架層AMS(包管理服務(wù))中添加釣魚應(yīng)用識別與攔截模塊,同時編寫釣魚應(yīng)用并在不同機型系統(tǒng)中做攻擊測試,結(jié)果表明現(xiàn)有安全軟件無法對釣魚攻擊做出識別,所設(shè)計的方案則可以做到識別與攔截,同時為用戶提供了兩種級別的保護方案,可根據(jù)不同需求自己定制,有效地保證了用戶在使用手機時的安全。

【 關(guān)鍵詞 】 釣魚攻擊;Android系統(tǒng);系統(tǒng)安全 【 文獻標(biāo)識碼 】 A

【 Abstract 】 With the popularity of Mobile Internet and Android mobile phone, the number of phishing attacks aimed at social and payment applications on Android platform is increasing year by year. And the target is to steal user privacy data ,especially associated with finance which will leading to lots of serious consequences, such as user information disclosure, property loss, etc. This paper analyses the principle of phishing attacks,at the same time, we points out the reasons why Android platform security software cannot identify and in application layer cannot intercept the attacks. We decide to choose the realization and interception in the recognition of phishing attacks in system framework layer.Based on the Android 4.4 platform, we add phishing identification and interception module in AMS (Activity Management Service) of framework layer. Meanwhile we test the attack in different models of system, the results indicate that the present security software cannot detect the phishing attack, and the designed scheme can detect and block the attacks. Meanwhile, two protection schemes with different security levels are provided for users who can choose a suitable one according to their requirements. In such a way, the security can be guaranteed when a user uses his cell phone.

【 Keywords 】 phishing attack; android system; system security

1 引言

根據(jù)IDC(International Data Corporation)市場研究公司近期公布的數(shù)據(jù)顯示,Android系統(tǒng)在全球智能手機市場中的份額高達78.1%。在國內(nèi),Android系統(tǒng)的占有率高達80%。隨著手機應(yīng)用的不斷推廣,其伴隨而來的數(shù)據(jù)安全問題也日漸突出,手機中大量存儲了人們?nèi)粘I钪械臄?shù)據(jù),例如通信錄、短信、應(yīng)用的使用情況等。惡意應(yīng)用早已瞄準(zhǔn)移動市場。在這些惡意應(yīng)用所產(chǎn)生的攻擊中,隱私竊取、惡意扣費以及資費消耗三種后果所占比例高達96%,釣魚攻擊的嚴重性在于可以利用其竊取的隱私數(shù)據(jù)進而產(chǎn)生一系列后續(xù)的攻擊從而導(dǎo)致更嚴重的后果。

Android平臺上釣魚攻擊危害程度之高的關(guān)鍵因素在于目前市面上的安全軟件,如金山手機衛(wèi)士、手機毒霸、樂安全等根本無法識別出,其原因在于目前Android平臺上的安全軟件所使用的殺毒引擎大多基于兩點來判定一個應(yīng)用是否含有惡意行為:第一,基于行為的判斷,應(yīng)用在運行過程時是否存在越權(quán)行為或讀取隱私數(shù)據(jù);第二,基于應(yīng)用簽名(或摘要)的判斷,根據(jù)應(yīng)用文件來判定是否為惡意應(yīng)用。釣魚攻擊對這兩種方式有先天的免疫功能,對于第一點,判斷應(yīng)用運行時是否存在讀取隱私數(shù)據(jù),或通過云殺毒方式利用后臺服務(wù)器來對特殊文件進行檢測(常用方式為靜態(tài)、動態(tài)分析,轉(zhuǎn)化為數(shù)據(jù)流分析)。釣魚應(yīng)用一般實現(xiàn)并無破壞系統(tǒng)等惡意行為,也無讀取例如用戶通信錄,聯(lián)系人等隱私數(shù)據(jù)額行為,因而可以完全跳過安全軟件的行為監(jiān)控;對于第二點,檢測僅僅通過對比應(yīng)用簽名或文件摘要來判斷,這種方式完全基于安全軟件所依賴的病毒數(shù)據(jù)庫,對已知的惡意應(yīng)用可以識別,但對新出現(xiàn)或者未知的惡意應(yīng)用則完全無效,而且?guī)缀跛袗阂鈶?yīng)用在這一點上都輕松做到免殺。

通過對釣魚應(yīng)用原理的分析,本文基于Android 4.4原生系統(tǒng),在框架層AMS(包管理服務(wù))中添加釣魚識別與攔截模塊,在框架層上識別并攔截釣魚攻擊,并通過編寫釣魚應(yīng)用在不同機型系統(tǒng)中做對比測試,測試數(shù)據(jù)表明在框架層可以實現(xiàn)釣魚攻擊的識別與攔截。

本文第一部分介紹了釣魚攻擊的一般原理與流程;第二部分介紹框架層服務(wù)AMS(包管理服務(wù))啟動應(yīng)用的流程,并在啟動步驟中添加釣魚識別與攔截模塊;第三部分介紹了依據(jù)釣魚攻擊的原理編寫釣魚應(yīng)用,并在不同機型與系統(tǒng)上做釣魚攻擊測試,結(jié)果表明在添加釣魚識別與攔截模塊的系統(tǒng)上可以有效的攔截釣魚攻擊。

2 釣魚攻擊原理

釣魚攻擊方式由來已久,早在PC時代針對電子商務(wù)以及銀行的各種釣魚網(wǎng)站就層出不窮,不法分子或偽造URL地址及頁面內(nèi)容或在真實網(wǎng)站服務(wù)器程序上利用漏洞植入危險HTML代碼以此欺騙客戶賬號以及密碼等信息。

在Android系統(tǒng)上,由于多任務(wù)單界面的移動系統(tǒng)設(shè)計原則,非常容易遭受釣魚攻擊(組件劫持)。另外,依據(jù)移動應(yīng)用的設(shè)計理念,打開應(yīng)用首先直接進入應(yīng)用主界面,之后根據(jù)網(wǎng)絡(luò)環(huán)境變化或者其他條件再觸發(fā)登錄,注冊操作,這也是釣魚攻擊利用的一個重要原因,其最根本因素是,用戶無法判斷當(dāng)前手機畫面上顯示的界面是否為釣魚應(yīng)用。

釣魚攻擊的一般過程(以微博為例)。

第一步,啟動后臺服務(wù),其功能是實時獲取用戶手機中當(dāng)前正在運行的APP是否為微博;第二步,當(dāng)用戶打開微博應(yīng)用時,啟動事先制作好的微博登錄界面,誘導(dǎo)用戶重新登錄;第三步,將用戶輸入的信息通過網(wǎng)絡(luò)或者短信形式發(fā)送至攻擊者。

釣魚應(yīng)用一般由兩部分組成:第一部分是制作Service系統(tǒng)服務(wù),利用Android系統(tǒng)提供的API ActivityManager.getRunningTasks實時獲取當(dāng)前正在運行的應(yīng)用;第二部分是制作釣魚界面,由于Android應(yīng)用通過Java編寫,其界面布局以XML文件形式存儲,因而比較容易通過反編譯等方式制作出高仿界面,在系統(tǒng)切換Activity的間隙中,運行此釣魚界面,然后可以將所竊取的微博登錄賬號與密碼通過網(wǎng)絡(luò)或者短信等方式發(fā)送給攻擊者。

釣魚攻擊的核心在于與正常應(yīng)用搶占開啟時機,由于Android手機多任務(wù)單界面設(shè)計理念,在任務(wù)切換時會有時間間隙,利用這個間隙啟動釣魚應(yīng)用,使得用戶難以通過屏幕區(qū)分當(dāng)前運行的應(yīng)用是否為釣魚應(yīng)用。

3 設(shè)計方案

一般來說實現(xiàn)釣魚攻擊檢測有兩種方式,分別在應(yīng)用層與系統(tǒng)層(框架層)識別攔截。

第一種,在應(yīng)用層上識別。應(yīng)用層實現(xiàn)方式與釣魚攻擊實現(xiàn)步驟第一步類似,通過系統(tǒng)后臺服務(wù)實時監(jiān)控當(dāng)前正在運行的應(yīng)用名稱,并通過懸浮窗口或通知方式顯示給用戶。在應(yīng)用層上實現(xiàn)有三個不足:(1)后臺服務(wù)實時監(jiān)測需要定時獲取當(dāng)前正在運行的應(yīng)用信息,監(jiān)測間隔時間設(shè)置若過長,則可能失去監(jiān)測效果,若過短,則會嚴重影響系統(tǒng)系能;(2)在應(yīng)用層上無法做到釣魚應(yīng)用的攔截,因為所有應(yīng)用的啟動是由AMS(包管理服務(wù))負責(zé),應(yīng)用層無權(quán)限干涉AMS的流程;(3)通過懸浮窗口實時顯示,會嚴重應(yīng)用用戶體驗度,而通過Toast方式提示則很容易被用戶所忽略。

第二種,在框架層上識別。通過對比應(yīng)用層實現(xiàn)的不足,本文選擇在框架層實現(xiàn),原因有四點:(1)根據(jù)第二小節(jié)對釣魚原理的分析,其實現(xiàn)第一步所利用的API屬于系統(tǒng)開放API,因此只能在第二步啟動釣魚界面這一步驟中實施攔截;(2)應(yīng)用的啟動是通過框架層中的AMS管理,而在應(yīng)用層無法實現(xiàn)AMS流程的修改;(3)在框架層實現(xiàn)可以實現(xiàn)高效的識別與攔截釣魚攻擊;(4)由于已經(jīng)可以在框架層做出攔截,因此不再需要通過各種提示方式提醒用戶,用戶體驗非常好。

根據(jù)上述分析,實現(xiàn)的主要部分在AMS中,即在Activity啟動流程中添加釣魚攻擊識別與攔截模塊。

3.1 AMS中的基本數(shù)據(jù)結(jié)構(gòu)

在Android中,所有Activity的啟動,退出都由AMS來統(tǒng)一負責(zé)管理。AMS中對Activity的管理是通過“Stack”這種數(shù)據(jù)結(jié)構(gòu)來管理的。其使用的主要數(shù)據(jù)結(jié)構(gòu)變量由大到小分別為:mStacks——管理Stack的單位,存儲所有的Stack;Stack——管理Task的單位,在Android4.4中使用了mHomeStack與mFocusStack兩個變量,分別用來存儲與Launcher(Home)相關(guān)的Task與非Launcher相關(guān)的Task;Task——管理Activity的最小單位,存儲的內(nèi)容是同一組任務(wù)中相關(guān)的所有Activity。

釣魚應(yīng)用實現(xiàn)中,通常都會利用系統(tǒng)API實時獲取mFocusStack中正在運行的Task,從而獲得頂端Activity的相關(guān)數(shù)據(jù),而其自身也會存儲于mFocusStack中,因此判斷釣魚應(yīng)用Activity需要從mFocusStack中遍歷查詢,判斷其是否退出也需要從mFocusStack中做輪詢判斷。

3.2 Activity啟動流程分析與模塊添加

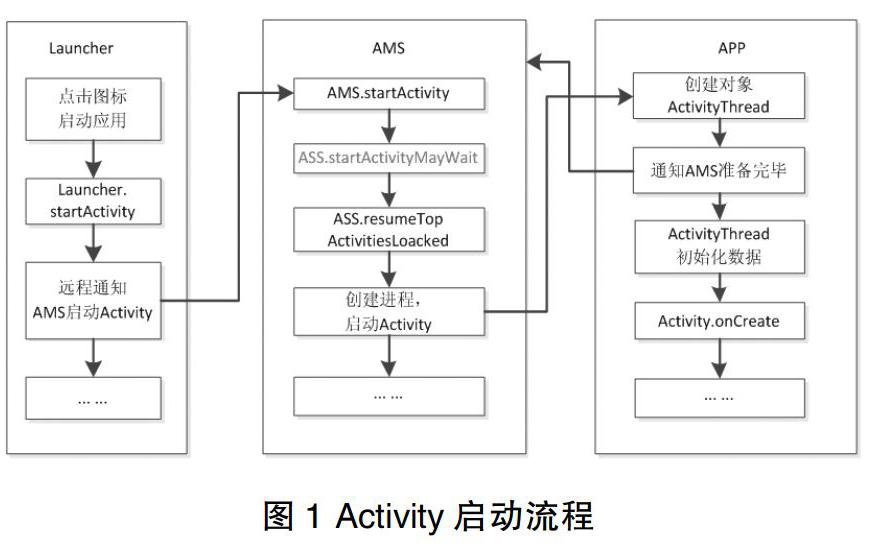

Android系統(tǒng)中AMS啟動Activity流程如圖1所示。

如圖1描述了Android系統(tǒng)中啟動一個Activity時AMS所需要做的工作,無論是通過點擊Launcher中的圖標(biāo),還是通過startActivity函數(shù)啟動(釣魚應(yīng)用啟動是通過此方式),最后都會調(diào)用Activity類中的startActivity函數(shù)來啟動,并最終都會由AMS執(zhí)行AMS中的startActivity函數(shù)來完成。

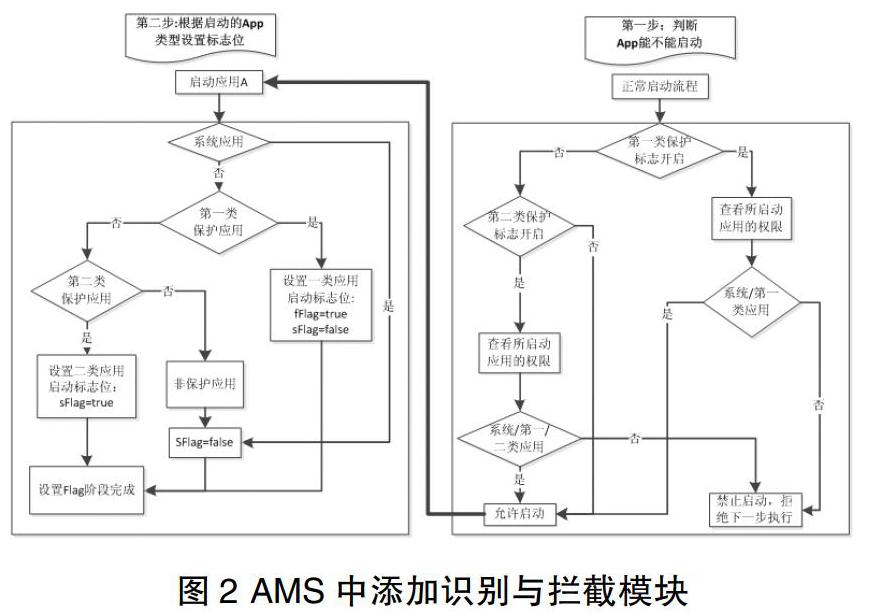

在原生系統(tǒng)中,啟動一個Activity只需要做權(quán)限判斷,調(diào)用者身份判斷等基本驗證,之后就會啟動任何符合要求的Activity,這是釣魚應(yīng)用可順利啟動的重要原因,因此,要預(yù)防釣魚攻擊,就需要在此處添加驗證釣魚的模塊。圖1中的紅色部分即為需要添加身份判斷與攔截的模塊,所添加的識別與攔截模塊流程如圖2所示,以支付寶為例(要保護的應(yīng)用為支付寶)。

當(dāng)用戶啟動支付寶應(yīng)用時,在AMS內(nèi)部會觸發(fā)并啟動保護識別模塊,稱為保護代碼,這部分代碼的功能是阻止任何非系統(tǒng)應(yīng)用以及非保護應(yīng)用的啟動。這樣,當(dāng)用戶在使用支付寶的時候,不會有惡意應(yīng)用彈出,不必擔(dān)心會突然彈出一個類支付寶界面的應(yīng)用而造成信息泄露。

在實現(xiàn)中,考慮到不同類應(yīng)用的安全敏感級別,例如對于支付寶,銀行客戶端等金融相關(guān)應(yīng)用重要性相比微信、微博等社交類應(yīng)用要高,因此,設(shè)計中受保護的應(yīng)用分為兩大類:第一類支付相關(guān)應(yīng)用(例如支付寶、銀行客戶端等,設(shè)置等級為1);第二類社交類應(yīng)用(例如微信、微博等,設(shè)置等級為2)。圖2中描述了四類不同級別應(yīng)用啟動時的流程。

當(dāng)需要保護的應(yīng)用啟動之后,會觸發(fā)保護代碼塊啟動保護,之后所有應(yīng)用的啟動都根據(jù)圖2中的規(guī)則啟動。對于第一類應(yīng)用,當(dāng)保護代碼打開之后,只允許系統(tǒng)級與第一類應(yīng)用可以啟動;對于第二類應(yīng)用,當(dāng)保護代碼打開之后,只允許系統(tǒng)級與第一、二類應(yīng)用啟動,當(dāng)受保護的應(yīng)用退出之后,保護代碼關(guān)閉,所有應(yīng)用以正常方式啟動。

4 實驗測試

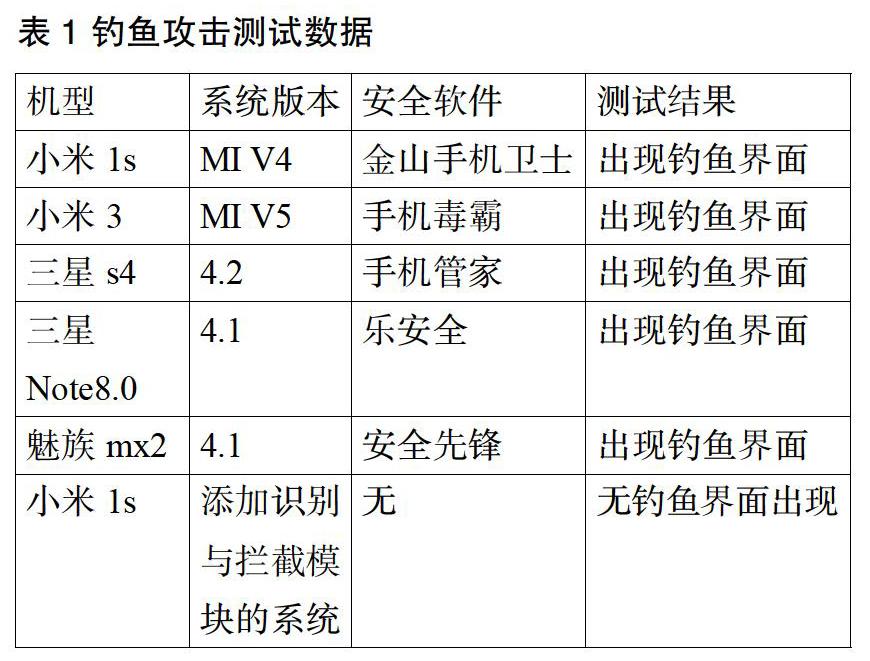

通過對釣魚攻擊原理的分析,本文編寫了針對支付寶與微博的釣魚應(yīng)用,分別在不同機型系統(tǒng)上做釣魚攻擊測試。

4.1 釣魚攻擊測試

實驗測試參數(shù)如表1所示。

從表1中可以看出,Android平臺上大多數(shù)安全軟件幾乎無法監(jiān)測到釣魚攻擊的存在。

圖3是在小米1s手機上進行釣魚攻擊測試,系統(tǒng)為MI V4,用戶開啟支付寶應(yīng)用時,出現(xiàn)釣魚登錄界面,當(dāng)用戶輸入賬戶信息時,可以看到成功的通過短信方式獲取到了測試的數(shù)據(jù),如圖3(右側(cè))所示,指定攻擊者為本機,因而會在本機收到短信息。

在改進AMS的系統(tǒng)中,由于添加了相應(yīng)的識別與攔截模塊,因而不會出現(xiàn)釣魚界面。

4.2 準(zhǔn)確性測試

在改進AMS的系統(tǒng)上做進一步準(zhǔn)確性測試,測試環(huán)境為:小米1S,系統(tǒng)為帶有改進AMS的Android4.4系統(tǒng)。設(shè)置第一類保護應(yīng)用:支付寶、交通銀行客戶端、中國銀行手機客戶端;第二類保護應(yīng)用為:微博,微信、QQ、飛信。測試狀態(tài)如表2所示。

當(dāng)啟動第一類應(yīng)用時,除系統(tǒng)與第一類應(yīng)用外,其他應(yīng)用不允許啟動,所啟動的應(yīng)用退出,保護結(jié)束;對于第二類應(yīng)用,保護程度相對降低,當(dāng)?shù)诙愔械膽?yīng)用啟動或者前臺運行時,不允許非系統(tǒng),第一、二類應(yīng)用啟動,當(dāng)其退出或者后臺運行時保護結(jié)束。

釣魚識別的準(zhǔn)確性在于對第一、二類應(yīng)用名單的設(shè)定,由于支付類相關(guān)應(yīng)用設(shè)計財產(chǎn),并且每次使用時時間不會太長,因此適合設(shè)定為第一類應(yīng)用;其他社交類應(yīng)用例如QQ等連續(xù)使用時間一般較長,適合設(shè)定為第二類應(yīng)用。當(dāng)運行保護應(yīng)用時,攔截規(guī)則如圖3所示,第一類應(yīng)用為嚴格模式,第二類為非嚴格模式。

5 相關(guān)工作

Android 系統(tǒng)普及的同時,各種惡意軟件和木馬也隨之爆發(fā)。2013年上半年,中國 Android 平臺新增手機木馬、惡意軟件樣本 228649 款,超過 2012 年全年新增樣本總量,其中九成惡意軟件竊取用戶隱私。Android 移動終端存在很大的安全隱患。

朱筱赟等提出了一個基于Android平臺的移動辦公安全方案。文章以 Android系統(tǒng)的系統(tǒng)架構(gòu)、安全機制與其缺陷作為出發(fā)點,探討了Apperian移動商務(wù)、Vmware虛擬桌面及SamsungKNOX 這幾款典型移動辦公安全方案,總結(jié)了時下幾種主流移動辦公安全方案,比較各類方案的優(yōu)缺點。同時文章就安全隔離、安全接入與安全存儲等方面闡述了相關(guān)的移動辦公安全措施,總結(jié)了虛擬化技術(shù)方案、層次化隔離技術(shù)方案、雙系統(tǒng)方案與完全雙系統(tǒng)方案,同時分析了利用VPN技術(shù)、數(shù)據(jù)庫加密技術(shù)、權(quán)限控制技術(shù)在提升系統(tǒng)安全方面的作用。高岳、胡愛群設(shè)計并實現(xiàn)了一種基于權(quán)限分析的 Android 隱私數(shù)據(jù)泄露動態(tài)檢測方法。該方法將Android靜態(tài)檢測中的權(quán)限分析與動態(tài)污點檢測結(jié)合,根據(jù)應(yīng)用程序申請的權(quán)限確定動態(tài)污點檢測的隱私數(shù)據(jù)類型和隱私出口類型。

然而,有研究者認為Android 權(quán)限的管理機制存在幾個問題:

(1)用戶能夠在應(yīng)用程序安裝過程中審閱請求權(quán)限并加以評估,但用戶最終要么全部接受,要么就不能安裝應(yīng)用程序;

(2)用戶權(quán)限授權(quán)是一次性的,只在安裝時有效,對于安裝后的應(yīng),Android系統(tǒng)并不支持動態(tài)的權(quán)限管理機制;

(3)Android權(quán)限劃分粒度不夠細化,普通用戶根據(jù)其安裝時的權(quán)限提示,難以區(qū)分惡意程序與正常應(yīng)用,埋下嚴重的安全隱患。

為此,李宇翔、林柏鋼設(shè)計了利用重打包注入安全防護代碼的加固系統(tǒng),不僅提供應(yīng)用動態(tài)權(quán)限管理機制,還提供權(quán)限劃分細粒度的安全策略,從源頭上遏制惡意代碼行為,用戶也可根據(jù)需求定制策略,滿足不同安全需求的安全加固應(yīng)用。

6 結(jié)束語

本文主要針對于Android系統(tǒng)上存在的釣魚攻擊做了原理上的分析,并針對于此給出了對應(yīng)的防 御方案。釣魚攻擊主要利用了AMS(包管理服務(wù)) 靈活性與開發(fā)性,與所要釣魚的應(yīng)用搶占開啟時機, 從而達到釣魚目的。因此本文在框架層的AMS中 添加釣魚識別與攔截模塊,并依據(jù)釣魚原理編寫了 釣魚應(yīng)用,同時在不同機器上與系統(tǒng)上做了釣魚攻 擊對比,發(fā)現(xiàn)現(xiàn)有安全軟件無法對釣魚攻擊做出識 別,在改進的系統(tǒng)上則可以做到識別與攔截,同時為用戶提供了兩種 級別的保護方案,可根據(jù)不同需求自己定制,有效的 保證了用戶在使用手機時的安全。

參考文獻

[1] Yang Z, Yang M, Zhang Y, et al. Appintent: Analyzing sensitive data transmission in android for privacy leakage detection[C]//Proceedings ofthe 2013 ACM SIGSAC conference on Computer & communications security.ACM,2013:1043-1054.

[2] 王浩宇,王仲禹,郭耀等. 基于代碼克隆監(jiān)測技術(shù)的Android應(yīng)用重打包檢測[J].中國科學(xué)信息科學(xué),2014,44(1):142-157.

[3] Yan M,Mehrdad S S.Investigation of Static andDynamic Android Antivirus Strategies[J].IEEEInternational Conference on InformationTechnology.2013:398-403.

[4] 楊智,殷麗華,段洣毅等. 基于廣義污點傳播模型的操作系統(tǒng)訪問控制[J].軟件學(xué)報,2012,23(6):1602-1619.

[5] 鄧凡平.深入理解Android(卷二)[M].北京: 機械工業(yè)出版社, 2012.

[6] S. Arzt,S. Rasthofer,C. Fritz,E. Bdden,A. Bartel,J. Klein,Y.L. Traon, D.Octeau,P. McDaniel. FlowDroid:Precise Context,F(xiàn)lowField,Object-sensitive and LifeCycle-aware Taint Analysis for Android Apps[C]//PLDI14 Proceedings of 35 th ACMSIGPLAN Conference on Prograamming Language Design an Implementation ACM, 2014:259-269.

[7] Yang Z, Yang M, Zhang Y, et al. Appintent: Analyzing sensitive datatransmission in android for privacy leakage detection[C]//Proceedings of the2013 ACM SIGSAC conference on Computer & communications security.ACM, 2013: 1043-1054.

[8] 朱筱赟,胡愛群,邢月秀等.基于Android平臺的移動辦公安全方案綜述[J]. 信息網(wǎng)絡(luò)安全,2015,(1):76-83.

[9] 李宇翔,林柏鋼.基于Android重打包的應(yīng)用程序安全策略加固系統(tǒng)設(shè)計[J].信息網(wǎng)絡(luò)安全,2014,(1):43-47.

[10] 高岳,胡愛群.基于權(quán)限分析的Android隱私數(shù)據(jù)泄露動態(tài)檢測方法[J]. 信息網(wǎng)絡(luò)安全,2014,(2):27-31.

作者簡介:

段青(1978-),男,漢族,山東青島人,畢業(yè)于西安電子科技大學(xué),學(xué)士學(xué)位,國家海洋局北海分局北海信息中心,工程師;主要研究方向和關(guān)注領(lǐng)域:信息系統(tǒng)及其安全。