LTE系統中Uu接口安全問題分析

毛文俊,申 敏,向東南

(重慶郵電大學 通信與信息工程學院,重慶 400065)

?

LTE系統中Uu接口安全問題分析

毛文俊,申敏,向東南

(重慶郵電大學 通信與信息工程學院,重慶 400065)

摘要:隨著移動通信設備的廣泛普及,以及人們越來越高的業務需求,長期演進(Long Term Evolution,LTE)系統變得越來越受歡迎。LTE系統能夠給移動用戶帶來非一般的體驗:高數據速率、低時延、高頻譜利用率和能量效率。人們普遍關注LTE系統帶來的正面效應,而忽視了相關的安全問題。盡管LTE系統采取了完善的安全措施,但其仍然存在諸多漏洞。從LTE-Uu接口特點出發,著重描述了五大安全目標,并對應分析了可能面臨的威脅。最后,對DDoS進行了簡單介紹,并給出了仿真實例,進一步說明了Uu接口的安全問題。通過仿真結果分析可知,基于Uu接口的DDoS攻擊增大了網絡時延和丟包率。

關鍵詞:LTE;安全威脅;Uu接口;網絡攻擊;DDoS

0引言

在移動通信技術的發展道路上,3GPP標準組織做出了多方面的努力,不斷完善LTE系統規范研究,以滿足高用戶數據速率、大系統容量和無縫覆蓋等特點的網絡演進需求。在通信安全方面,3GPP組織不斷升級安全舉措,逐漸完善系統缺陷。在2G網絡中,用戶卡和網絡側配合完成鑒權以防止未經授權的接入,從而保護運營商和合法用戶的權益。第三代移動通信系統(3G)在2G的基礎上進行了改進,繼承了2G系統安全的優點,同時針對3G系統的新特性,定義了更加完善的安全特征與安全服務。

為了實現更加安全可靠的通信,第四代移動通信系統(4G)需要提供比3G系統更安全的功能。在相互認證方面,SAE/LTE(System Architecture Evolution)架構增強了UMTS(Universal Mobile TelecommunicationsSystem)認證和密鑰協商機制,提出新的安全訪問方法,即演進分組系統的密鑰協商(EPS AKA)機制,以避免UMTS系統現有的安全漏洞[1]。為了確保LTE接入過程和切換過程的安全性,3GPP組織引入新的密鑰層次和切換密鑰的管理機制[2]。除了增強LTE系統的性能外,LTE-A(LTE-Advanced)系統引入了新的實體和應用,如機器類型通信(MTC)、家庭基站(HeNB)、中繼節點,因而不可避免地引入新的安全威脅。

1LTE-Uu接口特點

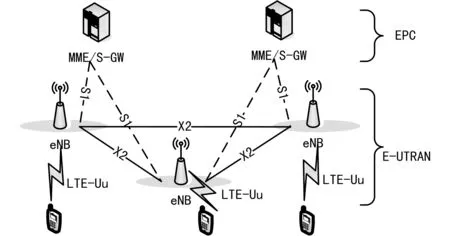

LTE系統中,終端和基站之間的無線接口即為Uu(LTE-Uu)口。通過該接口,用戶設備就可以接入到LTE系統的固定網絡部分,如圖1所示。該接口能夠提供很高的傳輸速率,同時,可以滿足多種速率需求。在下行鏈路,物理層采用正交頻分多址(OFDMA)技術;而在上行鏈路中則采用單載波頻分多址(SC-FDMA)技術。該接口主要用于:① 廣播尋呼以及RRC連接處理;② 切換和功率控制的判決執行;③ 處理無線資源的管理和控制信息;④處理基帶及射頻信息等等。

圖1 LTE系統Uu接口示意圖

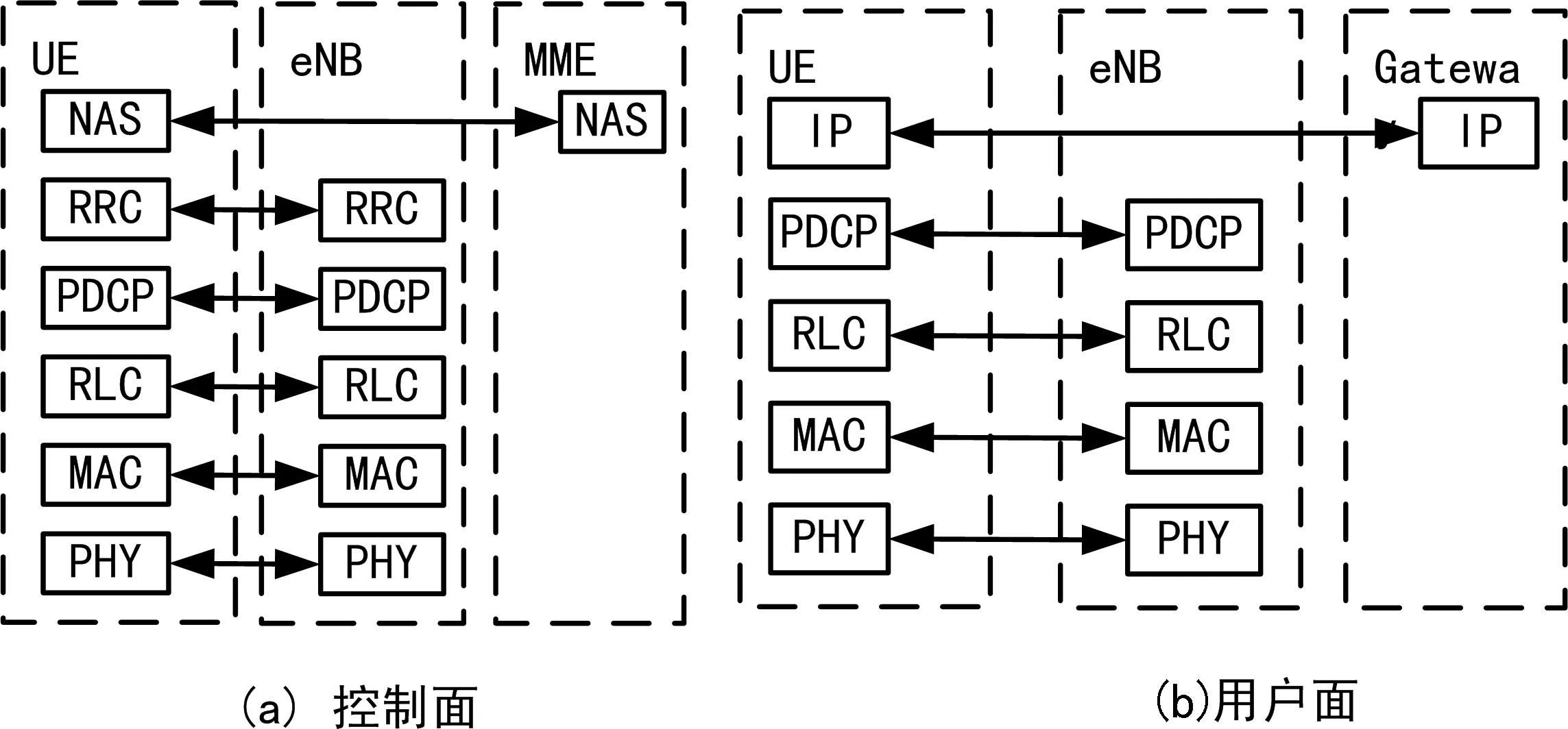

在協議架構層次上,Uu接口包含控制面和用戶面,如圖2所示。其中,控制面信令主要由NAS(Non-access Stratum)消息和RRC(Radio Resource Control)消息組成,用戶面主要用于傳送用戶業務分組。終端與網絡之間的控制信令管理著網絡附著、安全控制、鑒權、承載建立以及移動性管理等操作等。LTE系統要求控制面數據進行加密和完整性保護,而用戶面數據僅僅要求加密保護。

圖2 Uu接口的控制面和用戶面協議棧

從圖2中不難看出,這2個協議棧包括多層結構。其中,NAS是指非接入層,它支持移動性管理功能以及用戶平面承載激活、修改與釋放功能。PDCP(Packet Data Convergence Protocol)層執行頭壓縮、數據傳輸、加密以及完整性保護;RLC(Radio Link Control)和MAC(Media Access Control)層執行與數據的分段、封裝等功能;RRC層主要執行廣播、尋呼、RRC連接管理、無線承載(RB)管理、移動性管理、密鑰管理、UE測量報告與控制、MBMS(Multimedia Broadcast Multicast Service)控制、NAS消息直傳、QoS(Quality of Service)管理等功能。NAS層終止于MME(Mobility Management Entity),它主要執行EPS承載管理、鑒權、IDLE狀態(空閑狀態)下的移動性處理、尋呼以及安全控制等功能。IP層主要承載數據包,實現點到點的通信。在通信過程中,信令消息只在通信雙方的對等實體做相反操作,進一步隔離了各層的相互影響。

由于Uu口的開放問題,在終端與網絡進行信令流程過程時,Uu口很容易遭受攻擊。

2LTE-Uu接口的安全問題

隨著移動終端和各種APP的普及,移動通信中的安全問題正受到越來越多人的關注。現在,手機購物、移動支付以及手機銀行轉賬等便民運用風靡全球,對移動通信中的信息安全也提出了更高的要求。

目前,國內外針對于LTE系統安全問題的研宄非常廣泛,主要涉及LTE系統安全準則、LTE系統面臨的威脅以及鑒權機制、加密算法和密鑰管理等方面內容。然而,針對LTE-Uu接口安全技術的研究,沒有引起足夠重視,研究內容比較簡略。因此,針對Uu接口的特點,可以概括為5大安全目標:可用性、機密性、完整性、可控性和可計費性,而這些安全目標分別對應著10種常見的安全威脅。

2.1可用性目標

T1.對接口進行洪泛攻擊

洪泛攻擊就是指,攻擊者針對LTE-Uu接口發送海量的消息信令,消耗基站設備或是終端的內存,甚至造成過載死機現象。常見的洪泛攻擊包括DoS(Denial of Service)攻擊[5]、DDoS(Distributed Denial of Service)攻擊[7]等。在基本信令過程中,攻擊者利用截獲的某條信令消息,不斷向網絡發起信令過程,嚴重消耗接口資源,影響其他合法用戶正常的業務需求[3]。

T2.通過協議或應用程序漏洞攻擊網元設備

當終端開機初始接入網絡時,終端和基站以及終端和核心網之間需要進行雙向認證。由于EAP-AKA(Extensible authentication protocol-Authentication and Key Agreement)認證機制的缺陷,通過Uu口的信令可能會暴露國際移動用戶識別碼(International Mobile Subscriber Identification Number,IMSI)[10]。攻擊者掌握有效的用戶IMSI后,不斷嘗試向網絡進行認證過程,就有可能發展成惡意的DoS攻擊。這些攻擊行為可以單獨進行,也可以有組織地進行,如使用手機僵尸網絡[11]。攻擊者通過發布惡意病毒或者流氓APP軟件,一旦安裝在大量的用戶手機上,這些手機就可能組成一個僵尸網絡。

2.2機密性目標

T3.竊聽

由于4G系統的異構性和基于IP的開放式體系結構,LTE網絡將繼承所有底層接入網絡的安全問題[9]。在LTE系統中,通信過程中竊聽威脅似乎沒有前幾代通信系統那么普遍,但也不能忽視這種安全隱患。前不久的斯諾登事件,就敲響了警鐘,暗示通信竊聽是完全可行的。現在,人們通過手機接觸金融領域越來越普遍,每天往來各種賬號密碼之間,保護個人重要信息的同時不要忘了這種潛在威脅。

T4.利用信息泄露非法訪問網元敏感數據

雖然要求現網通信健全各種安全措施,但是由于現實條件的限制,部分網絡仍然存在各種各樣的安全問題。在沒有要求雙向認證的通信網絡中,一些非法終端可以順利接入到網絡,甚至可以接觸網元敏感數據,如基站配置數據等。基于IP的傳輸機制,攻擊者獲得分配給合法用戶的IP地址就可以接入到網元設備,就可能對其產生威脅。

2.3完整性目標

T5.業務修改

在通信業務不斷豐富的今天,可以做出多種選擇,挑選令自己滿意的業務需求。但是,面對復雜的通信環境,業務有可能被修改,同時也會付出相應的代價。目前,LTE系統只強調控制面的完整性保護,而沒有對數據面做出完整性要求。因此,針對用戶數據的修改是有可能的。只要攻擊者找出現有完整性算法的缺陷,就可以修改用戶業務。

T6.修改網元數據

如果攻擊者入侵網絡設備,就有可能修改相關的配置參數,如基站的加密和完整性保護算法、計費系統的計費策略等等[6]。一般來說,網絡設備相對獨立,修改與其有關的數據基本不可能,但不排除特殊場景下的網絡設備情形。

2.4可控性目標

T7.通過利用協議或應用程序的漏洞損壞網元

攻擊者可以從IP地址入手,發動IP欺騙攻擊[13]。IP 欺騙意味著發送方在信元消息中改變了分配給其的源合法IP地址,使用假的IP地址進行業務請求,使得核心網不斷向假IP地址用戶發出業務請求過程。IP 欺騙使得很難追蹤攻擊者的IP地址,并且它已被眾多其他攻擊技術所利用,比如DoS攻擊。文獻[8]指出,P欺騙攻擊有可能破壞計費系統和惡化移動用戶的服務質量。針對基站的DoS攻擊就有可能破壞基站的正常運行。

T8.通過管理接口損壞網元

每個網絡設備都需要一個管理平臺,運營商通過這個平臺就可以進行本地或是遠程調整設備參數。但是,如果攻擊者掌握了該平臺的接入權限,就可以通過管理平臺惡意配置參數,甚至破壞網絡設備。

T9.惡意的內部攻擊

網絡內部的管理人員可以發動最直接、最有效的破壞行為。這些攻擊者可以在網絡設備中植入木馬病毒,通過發動來至網絡側的攻擊,破壞正常用戶的業務需求。通常,惡意的內部攻擊者極有可能破壞核心網絡設施,而無暇顧及單個基站設備。

2.5可計費性目標

T10.竊取服務

通過Uu口,攻擊者可以發起中間人攻擊,可以偽裝成合法用戶并接入網絡,偷竊服務[6],修改配置信息[12]。這種攻擊行為難以追蹤,造成的后果往往非常嚴重。基站設備通常被當做中繼節點,同時也可作為終端切換到其他基站節點的錨點。一個能夠破壞基站設備的攻擊者,能夠冒充其他合法用戶竊取服務,或是通過某種方式避開計費機制進行無償的服務。

3基于Uu口的DDoS攻擊

LTE-Uu接口中的分布式拒絕服務(DDoS)攻擊指,將多個智能終端聯合起來作為攻擊平臺,對一個或多個目標發動的攻擊。DDoS攻擊是DoS攻擊的特例,它主要強調攻擊手段呈分布式,而非傳統的點對點攻擊模式。這種攻擊方式隱蔽性強,不易被定位,而且攻擊效果明顯。常見的DDoS攻擊主要通過發送大量合法的業務請求,占用寶貴的網絡資源,以達到癱瘓網絡的目的。

接入網絡的終端,可以通過Uu接口進行一系列的業務活動。終端的數據業務需要經過服務器網關(S-GW)和分組數據網關(P-GW)轉發,最后到達指定的服務提供商的服務器。在與網絡進行業務期間,終端需要接受網絡管理控制器(MME)的調度控制。相比龐大的數據業務量,控制信令流量顯得微不足道,僅僅只占總流量的5%左右。由此可知,DDoS攻擊主要是針對控制信令進行的。

在終端完全接入網絡之前,終端需要進行小區搜索、公共陸地移動網絡(Public Land Mobile Network,PLMN)選擇、網絡鑒權等過程,其中網絡鑒權容易暴露終端的IMSI。攻擊者可以利用獲得的合法IMSI不斷向網絡發起認證請求,進而產生拒絕服務攻擊。在接入網絡之后,終端可以發起業務請求、小區重選等過程。這些過程中,終端需要與網絡進行信息交互,涉及到大量的控制信令。攻擊者可以利用控制信令洪泛網絡接口,消耗網絡資源。比如,惡意終端連續不斷地向網絡發起某種業務請求,而不執行相應的操作。當攻擊節點逐漸增多時,上述攻擊就發展成了DDoS攻擊。

4DDoS攻擊仿真實例

為了進一步分析LTE-Uu口的脆弱性,選擇使用NS-3仿真平臺分析基于Uu口的DDoS攻擊情形。首先假設,在一個小區集群中存在一個手機僵尸網絡(Mobile botnet),并且這些僵尸節點可以對基站發起VoIP(Voice over IP)業務請求。其中,VoIP采用G.729語音編碼,語音數據流采用周期性開合方法以模擬人類的正常發音情形[4]。

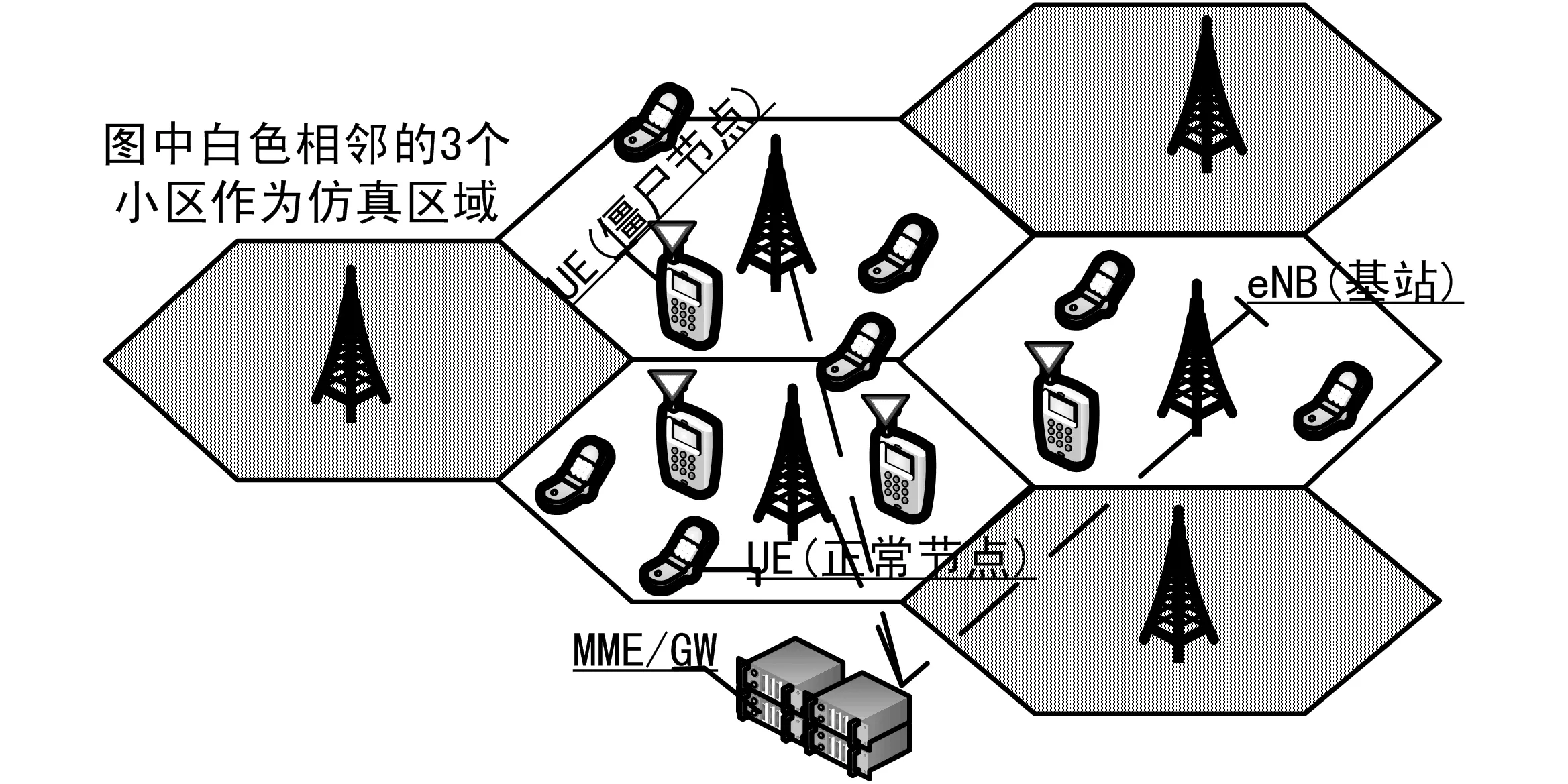

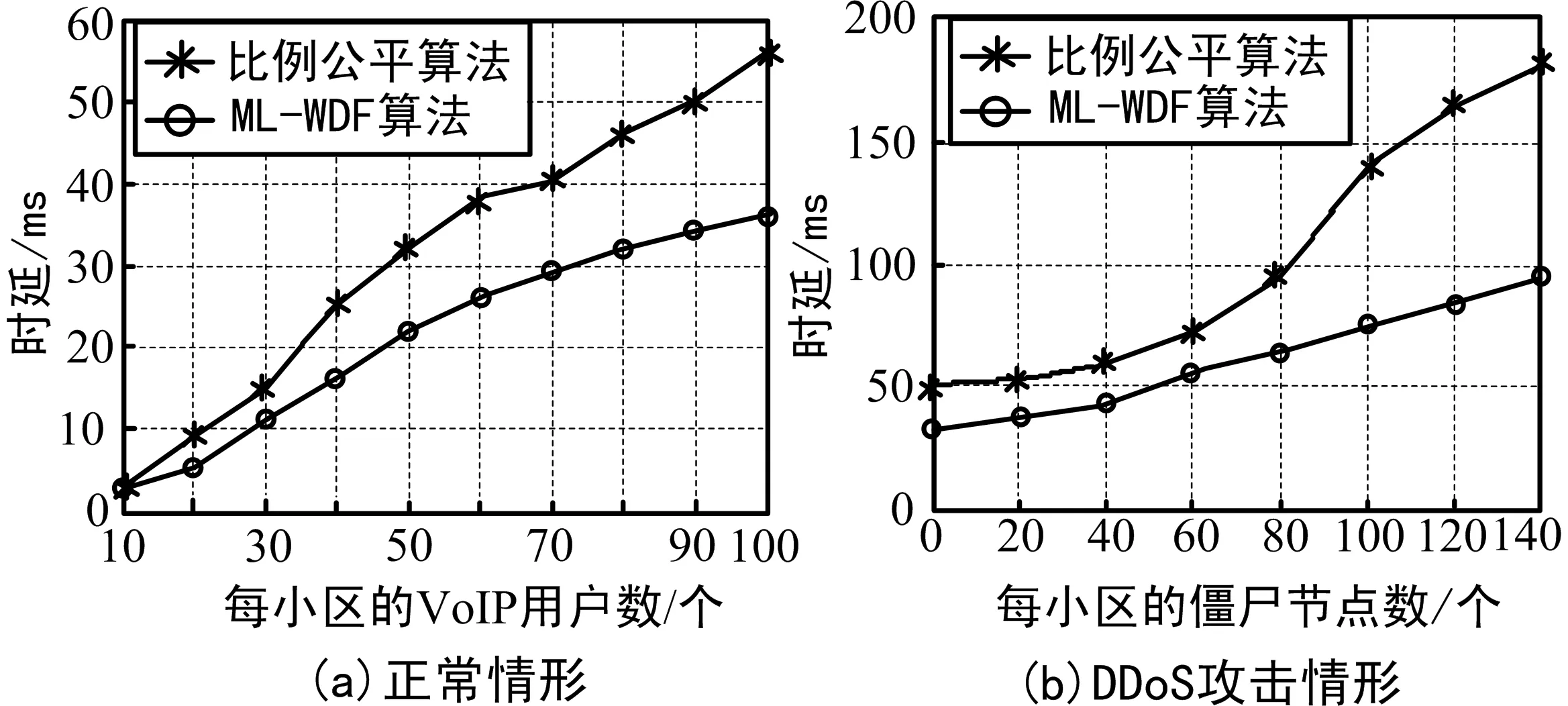

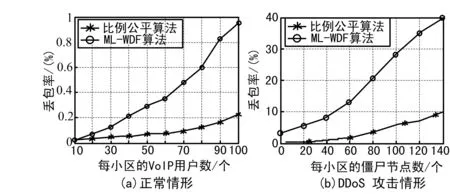

仿真場景如圖3所示。為了減少仿真時間,假設僅在一個包含3個小區的集群區域內進行。這些小區采用5 MHz帶寬,小區輻射半徑為1 km,用戶移動采用隨機移動模式,移動速度2 km/h。每個小區同時可以容納100個VoIP用戶,用戶移動可能涉及切換到鄰區基站的過程。一般網絡資源調度算法主要有比例公平算法(PF)、修改后的最大權重延遲優先(ML-WDF)算法等。仿真主要從這兩個下行調度算法入手,估計正常情況和DDoS攻擊時,網絡時延(delay)、丟包率(Packet Loss Ratio)的變化情況。

圖3 只考慮包含3個小區的集群場景

正常情況下,網絡中沒有接入僵尸節點(受感染的手機)。正常用戶進行VoIP業務,網絡的時延、丟包率主要受正常用戶數的影響。而在DDoS情形時,假設每小區正常用戶數為80,每個僵尸節點都反復向網絡發出VoIP業務請求,此時觀察時延和丟包率與僵尸節點數的關系。

仿真結果如圖4和圖5所示,圖4主要對比正常情況下和DDoS攻擊時,在2種調度算法下的網絡時延情況。

圖4 時延變化情況

圖5主要反映丟包率在正常情況和DDoS攻擊時的變化。通過對比可知,利用PF算法調度的時延隨著僵尸節點數的增加逐漸增大,而ML-WDF調度算法的時延變化幅度上升緩慢。在丟包率方面,ML-WDF調度算法比PF調度算法要大。特別是,當網絡中出現僵尸節點時,丟包率猛增幾十倍。同時,隨著僵尸節點數的增加,丟包率一直居高不下。

圖5 丟包率變化情況

5結束語

隨著時代的發展,LTE網絡安全問題逐漸引起了人們的注意。在通信網絡中,基于Uu接口的網絡攻擊越來越頻繁,嚴重影響了人們的正常生活。在安全問題方面,攻擊者的行為主要威脅五大安全目標,即可用性、機密性、完整性、可控性以及可計費性。結合理論分析與實驗仿真可知,LTE-Uu接口很脆弱,容易被攻擊者所利用。LTE-Uu接口是接入網的重要組成部分,關乎著用戶和網絡的安全。那么,接下來的工作就是,更加深入細致地研究這些安全問題,爭取從根本上解決。

參考文獻

[1]朱朝旭,果實,薛磊.4G 網絡特性及安全性研究[J].數據通信,2011(3):29-31.

[2]鄭皓,郭連城.基于4G的 LTE安全架構分析[J].中國科技縱橫,2013(2):58-58.

[3]陳志南,彭建華.EPC 網絡安全問題研究[J].信息工程大學學報,2013(3):119-123.

[4]Piro G,Grieco L A,Boggia G,et al.Simulating lte Cellular Systems:An Open-source Framework[J].IEEE Transactions on Vehicular Technology,2011:498-513.

[5]Monica Paolini .Wireless Security in LTE Networks[M/OL].2012 Senza Fili Consulting.www.senzafiliconsulting.com,2012.

[6]Cristina-Elena Vintil?.Security Analysis of LTE Access Network[C]∥The Tenth International Conference on Networks,ICN 2011:29-34.

[7]Jang Woung,Kim Se Kwon.Session-Based Detection of Signaling DoS on LTE Mobile Networks[J].Journal of Advances in Computer Networks,2014,2(3):159-162.

[8]Kang Dong W,Joo H.A Practical Attack on Mobile DataNetwork Using IP Spoofing[J].Appl.Math.Inf.Sci.7,2013:23-45.

[9]Cao Jin,Ma Maode.A Survey on Security Aspects for LTE and LTE-A Networks[J].Communications Surveys & Tutorials,2014(16):283-302.

[10]Koien G M.Mutual Entity Authentication for LTE[C]∥ Wireless Communications and Mobile Computing Conference (IWCMC),2011:689-694.

[11]Wan Wei,Li Jun.Investigation of State Division in Botnet Detection Model[C]∥Advanced Communication Technology (ICACT),2014:265-268.

[12]Naqash T,Yasin A.Mutual Authentication Protocol for LTE Based Mobile Networks[C]∥Open Source Systems and Technologies (ICOSST),2012:1-4.

[13]Nashat D,Jiang X,Horiguchi S.Detecting SYN Flooding Agents under Any Type of IPSpoofing[C]∥ e-Business Engineering,2008.ICEBE’08,2008:499-505.

Analysis on Uu interface Security in LTE system

MAO Wen-jun,SHEN Min,XIANG Dong-nan

(School of Communication and Information Engineering,Chongqing University of Posts and Telecommunications,Chongqing 400065,China)

Abstract:With the popularization of mobile communication devices,in order to meet the higher traffic requirement,the Long Term Evolution (LTE) system is becoming ever more popular.The LTE systems bring people non-ordinary experience,including high data rate,low latency,high spectrum efficiency and energy efficiency.People give more concern on the positive effects of LTE system,while ignoring the related security issues.Although LTE systems take a more comprehensive security measures,there are still much vulnerability.In view of LTE-Uu interface features,this paper describes in detail the five security goals,and analyzes the corresponding threats that may arise.Finally,DDoS attack is introduced in brief,the DDoS attack simulation instance is given,and the security of Uu interface is discussed further.The simulation results show that DDoS attack based on Un interface increases the network delay and packet loss rate.

Key words:LTE;security threat;Uu interface;network attacks;DDoS

中圖分類號:TN929.5

文獻標志碼:A

文章編號:1003-3114(2016)03-09-5

作者簡介:毛文俊(1988—),男,碩士研究生,主要研究方向:移動通信及網絡安全。申敏(1963—),女,博士生導師,教授,主要研究方向:移動通信系統及關鍵技術、數字信號處理及其應用、移動通信網絡安全等。

基金項目:國家科技重大專項基金項目(2012ZX03001012)

收稿日期:2016-02-22

doi:10.3969/j.issn.1003-3114.2016.03.03

引用格式:毛文俊,申敏,向東南.LTE系統中Uu接口安全問題分析[J].無線電通信技術,2016,42(3):09-13.