云計算環境約束下的軟件水印方案

孫光,樊曉平,蔣望東,周航軍,劉勝宗,龔春紅,朱靜

(1. 中南大學計算機科學與技術博士后科研流動站,湖南 長沙 410083;2. 美國阿拉巴馬大學計算科學系,阿拉巴馬 塔斯卡盧薩 35401;3. 湖南財政經濟學院財經大數據研究院,湖南 長沙,410205)

云計算環境約束下的軟件水印方案

孫光1,2,3,樊曉平1,3,蔣望東3,周航軍3,劉勝宗3,龔春紅3,朱靜3

(1. 中南大學計算機科學與技術博士后科研流動站,湖南 長沙 410083;2. 美國阿拉巴馬大學計算科學系,阿拉巴馬 塔斯卡盧薩 35401;3. 湖南財政經濟學院財經大數據研究院,湖南 長沙,410205)

針對云計算環境下的軟件知識產權保護需求,提出一種基于非等價語義混淆理論的軟件水印方案。方案設計了一種非等價語義混淆方法,用于切割、隱藏代碼語義,同時利用混淆規則虛擬映射水印。切割后的語義放置在一個獨立的模塊中,驗證水印信息、恢復程序正常執行。對該方案的反編譯實驗表明,其逆向工程難度大,保障了水印頑健性,可有效保護放置在云端的代碼。

云計算;軟件水印;非等價語義混淆;頑健性

對于云計算中的隱私保護問題,很多人相信,SaaS(software-as-a-service)模式能徹底解決云中軟件的盜版問題。因為在云計算模式下,軟件存儲在云中,以服務定制的形式運行,用戶在客戶端得到的僅是計算結果,既接觸不到源代碼,也觀測不到計算過程,盜版者與代碼被云完全隔開,這從根本上破壞了軟件盜版的基礎[7]。Adobe 公司的CEO Shantanu Narayen還補充說,在SaaS模式下運行的軟件需要不間斷的Internet連接,云平臺對運行的軟件能實現完全的控制[8,9],這使軟件盜版非常困難。可根據BSA發布的報告,實際情況遠沒有這么樂觀。近幾年,全球盜版率都維持在78%左右,每年因盜版造成的損失都在增加,2014年超過5 000億美元,其中中國的軟件盜版直接損失超過1 100億人民幣。更值得注意的是,將近10%的軟件已經移植到各類云平臺,這些軟件的盜版率及相應的損失基本與傳統環境持平,這說明云計算帶給軟件防盜版的貢獻微乎其微[4],云平臺上的軟件盜版依然猖獗。

云計算的主要業務來自SaaS,它的服務質量直接決定了大多數用戶對云計算的態度。軟件盜版不但威脅了軟件產業,也嚴重影響了云計算的發展。沒有有效的保護措施,云用戶不會冒險將軟件系統放置在云平臺。因此,針對云環境的防盜版技術有迫切的需求。軟件數字水印屬于隱蔽軟件技術[8],它利用嵌入的信息提供軟件版權證明、威懾軟件盜版[9]。近年來,軟件數字水印研究取得了大量研究成果,被證明是一種有效的軟件保護技術。但該技術的應用背景一直針對傳統的計算環境,直接在云環境中使用是不恰當的[10]。云環境中的軟件盜版行為表現出很多新特點(將在第2節介紹),軟件水印技術應以這些特點為產品背景,研發更具針對性的軟件水印技術,才能有效保護云中軟件的知識產權。本文在分析云環境下軟件盜版的基礎上,以云環境作為顯約束,軟件數字水印頑健性作為隱約束,提出一種基于非等價語義混淆的軟件水印方案,探尋云內部軟件知識產權保護問題的解。該方案致力于實現軟件水印即服務,在滿足顯約束的同時,抵御逆向工程攻擊,保障水印信息的頑健性。

2 云計算環境下的軟件應用方式與盜版分析

云中的軟件有2種應用方式,IaaS(infrastructureas-a-service)與SaaS。如圖1所示,在IaaS模式下,提供者按照軟件規范,在本地機或云上(使用Platform-as-a-Service模式)編制軟件、上傳到云存儲,用戶從云中下載這些軟件在本地機上運行[10]。IaaS模型中的云相當于遠程的公共存儲介質,存放所有用戶放置在云端的數字財產[11]。這種方式與傳統計算中的互聯網應用模式很像,也極容易遭受傳統方式的攻擊。云存儲盜版的源頭,與Internet上的眾多網絡用戶無異,黑云作為傳播與交易平臺,相當于傳統意義上的非法網站或P2P網絡[12]。雖然是標準的云計算資源,但該事件反映出的盜版模式,與傳統計算環境中的盜版沒有本質上的區別。

SaaS模式隔離了最終用戶與程序代碼,讓兩者無法直接接觸,但無論從云平臺的外部還是內部看,這種模式都沒能有效解決盜版問題。灰云(grey cloud)是指在內部共享登錄證書與合法軟件的私有云或混合云,在灰云中存在大量的針對SaaS的侵權行為[13,14]。BSA的調查報告顯示,超過42%的人與他人共享過登錄證書,對付費云服務來說,這是嚴重的偷竊。同時登錄也是侵權的一種,很多人都試過同一個QQ賬號同時在多個設備端(如電腦、手機、iPad)登錄。由于擔心影響云服務的推廣,云提供商不愿意也無法拒絕同時登錄,這就導致此類行為廣泛存在。更讓人擔憂的是,超過21%的組織建立私有云[4],這些私有云是黑云與灰云主要的生存空間[15]。從云的內部來看,SaaS模式仍然沒有解決一個傳統的安全問題,who guards the guards?用戶對云內安全設置一無所知,超過91%的云提供商甚至沒有考慮過內部監督[7],云內部的盜版監控一直是個空白[16]。

圖1 云計算環境下的軟件應用與盜版示意

云平臺采用了大量的新技術與新模式,以保障高性能的公共計算。這些技術在提升云計算效能的同時,也讓軟件盜版問題變得更加復雜。1)為獲得高可用性,云服務往往來自多個云提供商。軟件在云中部署時,需要在不同的云中保存多份副本,這大大增加了監控軟件盜版的難度。2) SaaS中的服務大都建立在其他服務的基礎上,服務之間構成一種復雜的遞歸關系。例如,rentalmaps的mashup 服務建立在Google maps services的基礎上。云平臺上的海量服務間生成了復雜的引用關系,讓追蹤盜版變得異常困難。3) 云中存放著海量軟件,許多軟件運行時需要相互合作,當應用系統間的信息有交叉的時候,為提高運行效率,云平臺上的虛擬機繞過所有的安全措施,讓實例直接互訪[16],甚至將消息直接發至另一臺虛擬機,如果攻擊者位于云內部,這種做法對軟件的敏感信息是極其危險的[17],在軟件即服務數據第三方擔保(SaaS data escrow)沒有實施的情況下,軟件的知識產權歸屬都無法證明。4) 軟件棧(software stack)是盜版信息的重要來源,追蹤盜版需要軟件棧間的高互操作性。但是云平臺至今沒有標準化API,也沒有標準化的計劃。這使用戶無法提取敏感數據,更無法利用這些數據判定不同平臺上的程序相似性,極大降低了對盜版軟件的發現能力。5) 云軟件大都采用許可證方式(software license)保護知識產權,但商業軟件在這種模式下無法實施真正意義上的公共計算。許可證方式限制軟件的使用與分發,甚至限制使用的電腦,而SaaS需要利用Pay-as-you-go方式提高服務的經濟性,這2種方式是不匹配的,許可證方式很難在云環境下有效保護軟件。

軟件水印是一種主動保護技術,它通過在代碼中有規律的變換,映射出代表版權的水印信息[18,19]。這種主動的信息嵌入能降低發現盜版的成本,適合復雜環境中的信息識別。在需要版權證明時,水印提取程序掃描載體中的特征,判定水印信息是否存在[20,21]。如圖1所示,在云中使用軟件水印有2種時機。如果用戶在本地機上開發軟件,再以IaaS方式發布,那么在軟件完成后即可嵌入水印,把嵌入水印的軟件上傳到云中。如果軟件以PaaS模式開發,那么在發布軟件、形成服務之前,對軟件進行嵌入水印處理[22,23]。云平臺上的軟件嵌入/提取水印也是一種服務[24],可看作Software Watermarking-as-a-Service。應用該服務時,既要考慮服務應遵從的云環境限制(顯約束),也要明確服務對象對它的技術需求(隱約束)[25,26]。顯約束主要包括:1) 隱藏保護對象的代碼語義,防止云內部對代碼的竊取;2) 軟件語義分割,擁有者能控制軟件分發與執行。水印方案的隱約束主要是頑健性要求,水印嵌入率與隱秘性并不是該技術的主要衡量指標,否則無法區分水印與信息隱藏技術[27]。

3 非等價語義混淆與水印嵌入

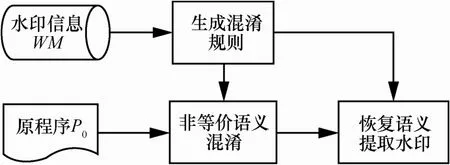

云計算環境約束下的軟件水印方案框架如圖2所示,水印信息WM為R進制數,長度不超過設定的狀態數。方案首先根據水印信息生成混淆規則,根據該規則對原程序p0進行混淆,混淆后的代碼與原代碼在功能上不等價,不能直接運行混淆后的程序,需要在運行前恢復語義。恢復語義的過程也是水印驗證的過程,恢復全部語義則驗證了水印信息的存在。

圖2 軟件水印方案框架

方案中的非等價語義混淆定義如下。

給定一個程序p,p中包含利用源代碼定義的對象(如類、方法和語句等)和一個定義在p上的代碼變換T(T是一個定義在p上的非等價語義混淆),如果p'≠T( P),那么p'滿足:

1) 'p和p在輸入和執行環境相同時,輸出不相同;

2) 'p的可理解性遠低于p,即逆向工程'p的時間遠大于逆向工程p的時間;

3) 不存在由'p向p的逆變換,或者很難構造一個工具自動完成這種逆變換,或者逆變換的代價非常高。

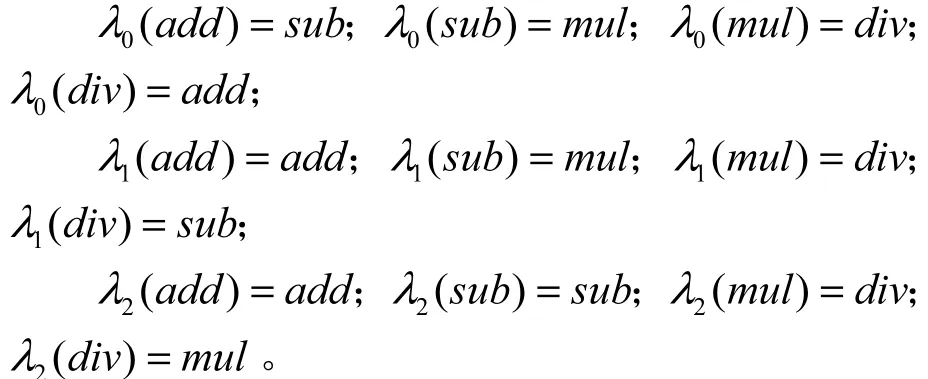

圖3給出了一個3個狀態、4條指令的非等價語義混淆轉換,其中

圖3 非等價語義混淆與水印嵌入示意

函數0λ將所有指令轉換為不同指令,函數1λ中有一條指令不轉換,函數2λ有2條指令不轉換。

設輸入序列為

add,add,sub,div,mul,add,mul

FSM則輸出

sub,add,sub,add,div,add,div

為實現該FSM功能,方案需有以下限制。

限制2 函數λi:Σ→ψ是一一對應的,令反函數為λ:ψ→Σ;

限制3 將Σ分為若干子集,操作數個數相同的指令放在同一子集中,限定函數λi:Σ→ψ自變量與因變量來自同一子集。

限制1和限制2確保了語義恢復時,不存在二義性解釋。限制3用于在JVM或CLR上實現時,避免混淆后的代碼操作數的個數與原碼操作數的個數不同造成棧平衡錯誤。

4 非等價語義恢復與水印提取

p: =1+2+3+…+n,其代碼如下。

實現混淆的FSM如下。

令指令if()then…else…endif、goto 、let不轉換,q0為起始狀態,混淆生成代碼如下。

FSM對應的反編譯器如下。

以FSM的輸出為輸入,反編譯器輸出。

x==n//第一次循環

x==n-1//第二次循環

在輸出代碼中,首次循環的起始狀態為q0,結束狀態為q2,而第二次循環起始狀態為q2。由于起止狀態不同,同樣的循環體代碼翻譯為不同的語義,結果顯然是錯誤的。反編譯器處理循環體時,必須每次都有相同的起止狀態才能得到正確的結果。有以下2種實現方法。

方法1 令輸出函數在任何狀態下都相同,等同于取消了狀態轉換,導致混淆強度低,難以抵御逆向工程攻擊。

方法2 令循環體指令的狀態轉換為一條回路,從而確保起止狀態相同。對大型軟件制定滿足所有循環體狀態轉換為回路的規則是及其復雜的,本文在循環體中加入一些無實際功能的“傀儡”指令,用于完成狀態的轉換。在下列代碼中,指令mul x, 1沒有實際意義,僅用于將循環體結束狀態轉換為q0。

q0為起始狀態;

圖4 反編譯器示意

分支指令,無論是雙分支還是多分支,存在與循環相同的狀態轉換問題。同一指令中任意2個分支的最終狀態不同,W的翻譯也將不同。為避免此情況發生,本方案設定限制5。

限制5 同一指令中的所有分支,必須具有相同的結束狀態。

根據本方案,水印提取是通過驗證實現的。構造一個能遍歷Wx或W所有狀態的指令序列,依次訪問每一狀態。狀態qi下指令集中未變換的指令條數則為WM第i位的值。

5 實驗結果與分析

非等價語義混淆的實質是對代碼的語義分割,混淆形成的代碼與源碼在功能上不等價,部分語義被切割到了恢復單元。如果攻擊者無法獲得恢復模塊,那么攻擊者必需反編譯px才能恢復程序的完整語義,進而避免混淆規則被驗證。本文是對px進行反編譯測試,以檢驗混淆強度和水印頑健性。

對于px的反編譯測試,在硬件方面沒有特殊要求,能運行反編譯軟件即可。實驗測試程序為J2SDK的范例程序TicTacToe,隨機截取了該程序中的200條字節碼。實驗采用的混淆規則如表1所示,構造了8個狀態,每個狀態下轉換8條指令。若JAVA字節碼的指令集指令條數為Jn,令g=Jn-8,那么嵌入的水印信息。不同JAVA版本中的Jn略有差異,大多數版本的指令集都在200條左右,本實驗采用的Jasmine格式指令集有213條指令,所以g=205。

實驗使用了20種反編譯工具(見表2)對混淆后的程序進行反編譯測試,反編譯結果如表3所示。“混淆前”代表未混淆的程序p0,“混淆后”指程序px,符號“×”表示反編譯時無法產生java文檔,“△”表示反編譯時可產生java文檔,但重編譯失敗,符號“□”表示反編譯與重編譯均提示成功,但重編譯后的程序無法正確執行,包括執行程序與原程序在功能上不等價,或者程序資源不匹配。符號“○”表示反編譯與執行都正確,恢復的程序在任意輸入下與原程序的輸出相同。

表1 測試程序輸入/輸出轉換

表2 反編譯工具

表3顯示,程序混淆前為200條指令,混淆后指令條數為213。混淆后增加的13條指令為傀儡指令,實現循環或分支的指令狀態轉換,令指令的首尾狀態相同。所有反編譯工具均可反編譯未混淆代碼,而對于混淆后的代碼,JODE、JCavajJava Decompiler、HomeBrew Decompiler、Class Spy、ClassCracker、SourceAgain、WingDis無法產生合法的.java文檔;Jad、Front End Plus、DeJava、Decafe Pro、CavajJava Decompiler、DJ Java、Decompiler、NMI's Java Class Viewer、Jshrink、jAscii 無法實現重編譯。ocha 、SourceTec Decompiler、JReversePro反編譯與重編譯均顯示成功,但對反編譯的程序進行重編譯后,程序無法運行。只有Dava Decompiler成功反編譯了測試代碼,且重編譯后的程序與原程序在功能上等價。該工具在反編譯時采用窮舉算法,實驗設計的混淆規則有8個狀態,每個狀態下有8條指令被轉換。實驗公開狀態數與每個狀態下轉換指令的條數,窮舉成功所需次數為2(8!),若想加大窮舉難度,不公開每個狀態下的指令轉換條數,則窮舉成功需要(8!)(200!)次。本方案的水印嵌入率在理論上是無限的,根據水印信息位數設置相應的狀態數即可。但方案不可能混淆出無限條數的代碼,即使指令條數有限,狀態數與混淆規則設計的復雜度也是成正比的。

表3 反編譯測試結果

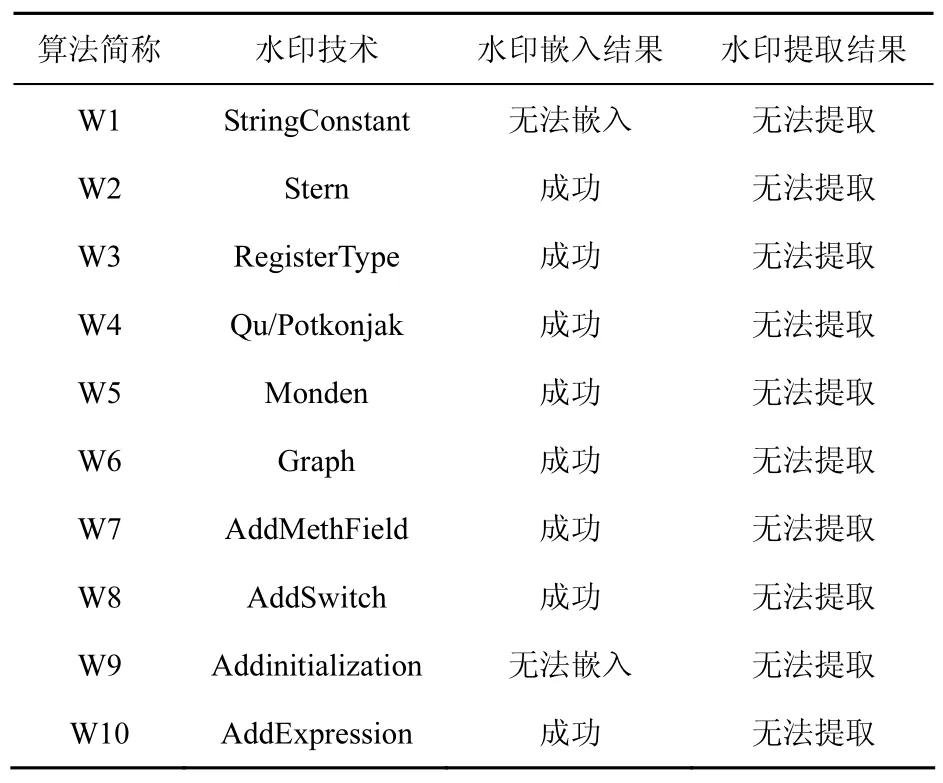

表4 現有軟件水印算法的云環境適用性測試

表4的測試結果,除了算法W1與W9外,其他算法都成功地嵌入了水印信息。W1與W9為靜態軟件水印算法,W1通過增加或修改常量定義嵌入水印,W9則利用初始化實現嵌入。這2種算法的水印信息都嵌入在數據段中,不需要修改代碼,本實驗的測試用例只包括可執行代碼,所以這2種水印算法無法實施。根據Collberg等的實驗,這2種算法無法應對任何混淆變換,是頑健性最弱的算法[18]。成功嵌入水印信息的算法中,沒有一種算法能在非等價語義混淆后提取水印說明這些算法達不到本方案的頑健性強度。在云平臺上的軟件,語義隱藏與代碼分割是基本的要求,上述測試算法還無法達到云計算環境下的軟件保護要求。

6 結束語

針對云計算環境下的軟件知識產權保護需求,本文提出一種用云計算環境作為顯約束的軟件水印方案。該方案利用非等價語義混淆技術隱藏代碼語義、嵌入水印信息。由于混淆后的代碼與源碼在功能上不等價,語義被切割到恢復模塊,反編譯混淆后的代碼難度大,根據本文反編譯實驗結果,200條指令在8個狀態的轉換方案下,只有窮舉法可以破解,說明方案具有很好的抗逆向工程能力。在實際應用時,通過增加狀態數能有效加大反編譯難度。

在云平臺上,恢復模塊作為虛擬機的一個插件,在虛擬機進行二次編譯前取得控制權,實現代碼恢復。根據指令集的不同,本方案有2種類型。1) 轉換前后的指令集相同,即把代碼混淆為同一種語言;2) 混淆前后的指令集不同,通過混淆把原程序轉換為不同語言的代碼。本方案采用的類型1,類型2只能在傳統的WIN32平臺上實施,對于.NET這樣的通用虛擬機,它支持的所有編程語言只有一種中間碼,類型2是無法實施的。從拓展應用面的角度考慮,本方案應直接在MSIL這樣的中間碼程序上實施,才能保護該平臺上任一編程語言的執行代碼。隨著JAVA與.NET成為主流開發平臺,對大多數軟件用戶而言,實施該方案只需在虛擬機上增加一個純軟件的虛擬機插件,既不會有太多的技術難度,也容易控制成本。對于及時性要求高的軟件,須考慮本方案對軟件執行效率的影響,在效率損失和保護強度間有一個科學的平衡。如果本方案在云平臺上以服務形式提供,為不同的用戶設計不同的規則,則能起到良好的保護效果。1) 不同的規則代表著不同的水印,水印信息能起到指紋效果,快速追蹤盜版源頭;2) 即使攻擊者成功反編譯某一恢復模塊,也無法破解其他的模塊;3)通過控制恢復模塊的分發,防止軟件被非法傳播。

[1] Cloud security alliance. Security guidance for critical areas of focus in cloud computing V3.0[EB/OL]. https://cloudsecurityalliance.org/ guidance/csaguide3.0.pdf.

[2] Cloud security alliance. Top threats to cloud computing V2.0[EB/OL]. https://cloudsecurityalliance.org/research/top-threats.

[3] Cloud security alliance. The notorious nine: cloud computing top threats in 2015[EB/OL]. https://cloudsecurityalliance.org/download/ the-notorious-nine-cloud-computing-top-threats-in-2015/.

[4] Cloud security alliance. Security guidance for critical areas of mobile computing[EB/OL].https://downloads.cloudsecurityalliance.org%20/ initiatives/mobile/Mobile_Guidance_v1.pdf.

[5] YU Z W, WANG C K, THOMBORSON C. A novel watermarking method for software protection in the cloud[J]. Software-Practice & Experience, 2012,42 (4):409-430.

[6] NISHIMAKI R, WICHS D, ZHANDRY M. Anonymous traitor tracing: how to embed arbitrary information in a key[C]//Annual International Conference on the Theory and Applications of Cryptographic Techniques. 2016: 388-419.

[7] BITANSKY N, GOLDWASSER S, JAIN A, et al. Time-lock puzzles from randomized encodings [C]//The 2016 ACM Conference on Innovations in Theoretical Computer Science. 2016: 345-356.

[8] COLLBERG C, HUNTWORK A, CARTE E. More on graph theoretic software watermarks: implementation, analysis, and attacks[J]. Information and Software Technology, 2009, 51(1)56-67.

[9] HAMILTON J, DANICIC S. An evaluation of the resilience of static java bytecode watermarks against distortive attacks[J]. International Journal of Computer Science, 2011,38(1):90-104.

[10] KAZUO O, YUANYU W, YUTAKA H, et al. A new watermarking method with obfuscated quasi-chirp transform[J]. Digital Forensics and Watermarking, 2012(7128): 57-71.

[11] ROSADO D G, GóMEZ R, MELLADO D, et al. Security analysis in the migration to cloud environments[J]. Future Internet, 2012,4(2):469-487.

[12] GROBAUER B, WALLOSCHEK T, STOCKER E. Understanding cloud computing vulnerabilities[J]. IEEE Security Privacy, 2011,9(2):50-7.

[13] JANSEN W A. Cloud hooks: security and privacy issues in cloud computing[C]//The 44th Hawaii International Conference on System Sciences. 2011:1-10.

[14] ZISSIS D, LEKKAS D. Addressing cloud computing security issues[J]. Futur Gener Comput Syst, 2012,28(3):583-592.

[15] OWENS D. Securing elasticity in the cloud[J]. Commun ACM,2010, 53(6):46-51.

[16] BISONG A, RAHMAN S. An overview of the security concerns in enterprise cloud computing[J]. International Journal of Network Security & Its Applications, 2011, 3(1): 30-45.

[17] HWANG K, LI D. Trusted cloud computing with secure resources and data coloring[J]. IEEE Internet Computing, 2010,14(5) :14-22.

[18] 張立和, 楊義先, 鈕心忻, 等. 軟件水印綜述[J]. 軟件學報,2008, 14(2): 268-27. ZHANG L H, YANG Y X, NIU X X, et al. Review of software watermarking[J]. Journal of Software, 2008,14(2):268-27.

[19] NAGRA M, CHRONI J, NIKOLOPOULOS S D. An efficient graph codec system for software watermarking[C]//Computer Software and Applications Conference (COMPSACW2012). 2012: 595-600.

[20] COLLBERG C, THOMBORSON C. Watermarking, tamper-proofing,and obfuscation-tools for software protection[J]. IEEE Transactions on Software Engineering, 2012, 28(3):735-746.

[21] COLLBERG C, THOMBORSO C, GREGG M. Dynamic graphbased software watermarking[J]. ACM Transactions on Programming Languages and Systems, 2007, 29(6): 77-89.

[22] ARBOIT G. A method for watermarking java programs via opaque predicates[C]//The 5th International Conference on Electronic Commerce Research (ICECR-5). 2012:102-106.

[23] KAMEL I, ALBLUWI Q. A robust software watermarking for copyright protection[J]. Computers & Security, 2009, 28(2):395-409.

[24] 蘆斌, 羅向陽, 劉粉林.一種基于混沌的軟件水印算法框架及實現[J]. 軟件學報, 2007,18(2): 351-360. LU B, LUO X Y, LIU F L. An algorithm framework and realization based on chaos software watermarking[J]. Journal of Software,2007, 18(2): 351-360.

[25] DAI P F, WANG C K, YU Z W, et al. A software watermark based architecture for cloud security[J]. Web Technologies and Applications, 2012(7235): 270-281.

[26] YU Z W, WANG C K, THOMBORSON C. A novel watermarking method for software protection in the cloud[J]. Software—Practice & Experience, 2013, 32(12): 114-129.

[27] AKRAM M, ADAMU A. Steganographic software: analysis and implementation[J]. International Journal of Computers and Communications, 2012, 6(1): 35-42.

孫光(1972-),男,山東金鄉人,博士,湖南財政經濟學院副教授,主要研究方向為網絡信息安全、大數據圖分析與可視化。

樊曉平(1961-),男,浙江紹興人,博士,湖南財經學院副校長、教授、博士生導師,主要研究方向為大數據科學。

蔣望東(1971-),男,湖南永州人,碩士,湖南財政經濟學院副教授,主要研究方向為大數據分析與數據安全。

周航軍(1979-),男,湖南長沙人,博士(后),湖南財政經濟學院副教授,主要研究方向為云計算與云安全。

劉勝宗(1986-),男,湖南長沙人,博士,湖南財政經濟學院講師,主要研究方向為云計算安全與大數據工程。

龔春紅(1972-),女,湖南邵陽人,碩士,湖南財政經濟學院副教授,主要研究方向為云計算安全。

朱靜(1995-),女,湖南永州人,湖南財政經濟學院本科生,主要研究方向為云計算安全。

Software watermarking scheme with cloud computing constraints

SUN Guang1,2,3, FAN Xiao-ping1,3, JIANG Wang-dong3, ZHOU Hang-jun3,LIU Sheng-zong3, GONG Chun-hong3, ZHU Jing3

(1. Computer Science and Technology Postdoctoral Station, Central South University, Changsha 410083, China;2. Computer Science Department,University of Alabama, Tuscaloosa 35401, USA;3. Institute of Big Data, Hunan University of Finance & Economics, Changsha 410205, China)

A non-equivalent semantic obfuscation-based software watermarking, scheme was introduced to satisfy the demands of software intellectual property breaches in cloud. Via obfuscated source codes, part of semantics was cut into a recovery module to make the source code unavailable. Watermarks map to transform rules were embedded concurrently into these obfuscated codes. The recovery module was a recognizer to prove the watermarks when the original program was recovering. Experimental results, using Java decompliers, indicate that the code become obfuscated, is difficult to reverse engineering,thereby mabe the watermarks robust.

cloud computing, software watermarking, non-equivalent semantic obfuscation, robustness

1 引言

Google、微軟、亞馬遜和Facebook等IT巨頭是云計算的倡導者與先行者,他們的產品展現了當前云計算概貌,是人們了解云計算的重要窗口。這些產品的成敗如同云計算的撥號音,直接影響人們是否接受云計算。但是近年來,連續不斷的云安全事件,讓人們對云安全普遍感到擔憂[1~4],嚴重阻礙了云計算的推廣。Google 的Talk、Gmail,微軟的Azure、Hotmail、辦公在線套件、Amazon Web services(AWS)、Facebook等,近年發生多起宕機事件,造成的損失難以估算。國際咨詢公司BSA(business software alliance)與HyperStratus的調查表明,超過45%的人相信,現階段云計算帶來的風險大于收益;超過80%的企業提出,對云計算安全與隱私保護的擔憂是阻礙將數字資源放置云端的最大障礙;超過90%的個人認為,云安全的缺陷讓他們近期沒有將數字財產放在云端的打算[5,6]。美國公開發表聲明,準備用10年時間緩慢接受云計算,期望在這10年間,云計算的安全與隱私問題能得到較好的解決。

s: Computer Science Research Center of China and The United States Open Fund (No.KJR16046), China Scholarship Council of the Ministry of Education (No.201408430218), Open Innovation Platform Fund Projects in Hunan Province (No.16k013)

TP391

A

10.11959/j.issn.2096-109x.2016.00083

2016-08-18;

2016-09-02。通信作者:孫光,sunguang@hufe.edu.cn

中美計算機科學研究中心開放基金資助項目(No.KJR16046);國家留學基金管理委員會國家公派出國留學基金資助項目(No.201408430218);湖南省創新平臺開放基金資助項目(No.16k013)