BGP路由泄露研究

賈佳,延志偉,耿光剛,金鍵

(1. 中國科學院大學計算機網絡信息中心,北京 100190;2. 中國互聯網絡信息中心互聯網域名管理技術國家工程實驗室,北京 100190)

BGP路由泄露研究

賈佳1,2,延志偉2,耿光剛2,金鍵1,2

(1. 中國科學院大學計算機網絡信息中心,北京 100190;2. 中國互聯網絡信息中心互聯網域名管理技術國家工程實驗室,北京 100190)

隨著互聯網規模的急劇擴大,邊界網關協議(BGP, border gateway protocol)在域間路由系統中的作用愈加重要。BGP本身存在很大的安全隱患,導致前綴劫持、AS_PATH劫持及路由泄露攻擊事件頻頻發生,給互聯網造成了嚴峻的安全威脅。目前,國內外針對路由泄露的介紹及安全研究機制相對較少。對BGP路由泄露進行了詳細研究,介紹了BGP內容、路由策略及制定規則,分析了重大路由泄露安全事件及發生路由泄露的6種類型,并比較了當前針對路由泄露的安全機制和檢測方法,最后對路由泄露安全防范機制提出了新的展望。

BGP;路由策略;路由泄露;路由安全

1 引言

BGP于1989年問世,作為互聯網中最重要的域間路由協議,主要用于不同自治系統(AS,autonomous system)路由器之間交換路由信息。隨著互聯網規模的急劇擴大,AS之間的路由選擇愈加復雜,不同互聯網絡性能相差很大,由此考慮到路徑的使用代價和安全因素,AS之間的路由選擇必須要考慮相應路由策略,選出較優路徑。所以,BGP的核心目標是找到一條能夠到達目的網絡并且較優的路由。

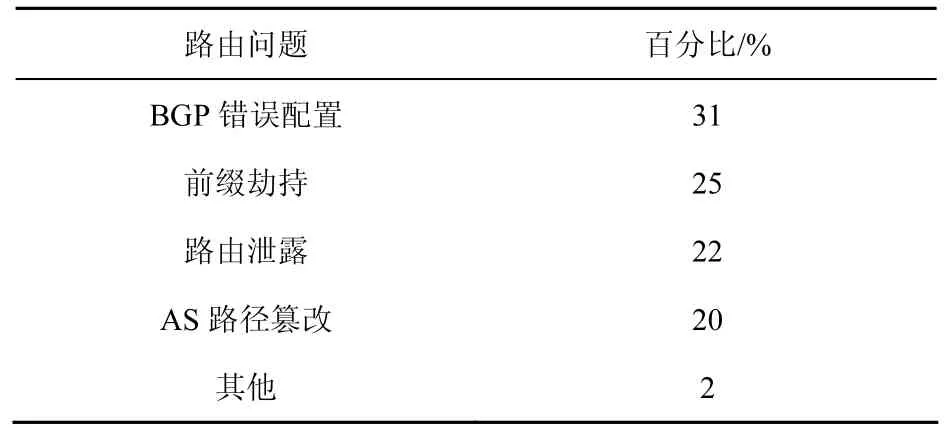

然而,BGP在設計上存在較大的安全缺陷[1,2],由此導致了許多安全事故。據統計,主要造成威脅域間路由安全的原因如表1[3]所示。

表1 域間路由問題

由表1可知,最常見的BGP路由安全事件的緣由中BGP錯誤配置比例高達31%。目前,針對BGP前綴劫持攻擊[4]和AS_PATH路徑劫持攻擊[5]的安全防御技術研究最為火熱,如BBN公司提出的S-BGP[6]、思科公司推出的soBGP[7]以及目前國際互聯網工程任務組(IETF, Internet engineering task force)中安全域間路由(SIDR, secure inter-domain routing)工作組正在研究的RPKI[8]與BGPsec[9]技術,但是以上幾種安全機制本身也存在很多安全漏洞和性能缺陷,至今無法全面部署與實施。同時,路由泄露對于BGP安全有非常重要的影響,但目前對路由泄露的原因和規避機制研究較少。

本文詳細介紹了BGP內容、路由策略及其制定規則,以及發生在2015年的重大BGP路由泄露安全事件,并對路由泄露的原因進行了分析。根據分析結果,本文介紹了目前已提出的路由泄露的定義及6種類型,并對路由泄露的安全機制進行了匯總整理與分析比較。最后本文提出了針對路由泄露安全防范機制的展望。

2 BGP協議概述

2.1 BGP分組介紹

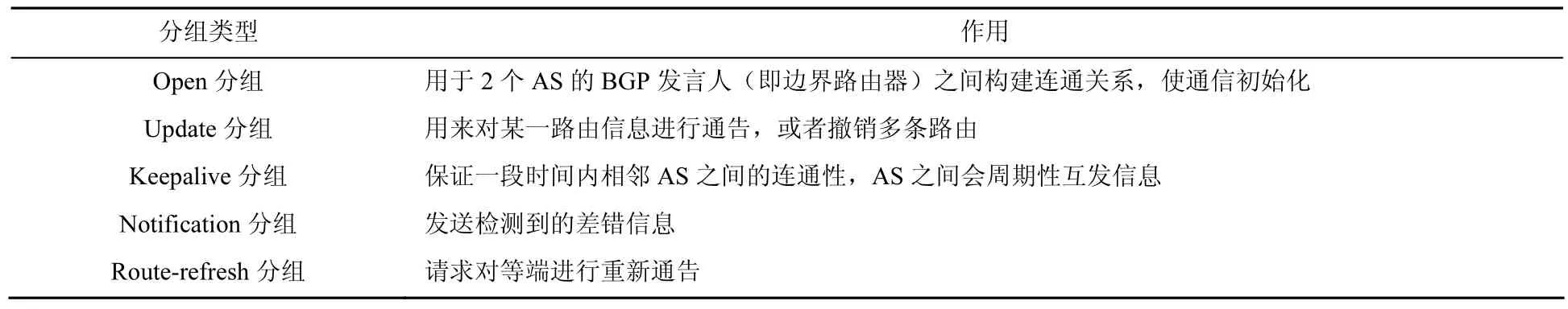

RFC4271[10]中規定了BGP-4的4種分組格式,分別是Open分組、Update分組、Keepalive分組及Notification分組,同時在RFC2918[11]中增添了Route-refresh分組。幾種分組功能介紹如表2所示。

上述分組中,Update分組作用最為重要,標識了路徑屬性(AS_PATH、Local_pref、Multi_exit_disc等)和網絡層可達性信息(NLRI, network layer reachability information)。其中,AS_PATH屬性表明Update分組所經過的AS序列。Local_pref屬性代表本地優先級,用于告知路由器,當有多條路徑時,選擇優先級最高的路由。Multi_exit_disc屬性則是告知外部AS到達本地AS的最佳路徑選擇,即選擇Multi_exit_disc值更小的路由。NLRI包含一個或一組該路由通告的IP地址前綴。當BGP路由器接收到新的Update分組時,首先根據路由表選擇下一跳AS,并在AS_PATH中添加自己所屬的AS號,以完成路由通告的轉發與傳遞。

2.2 路由策略介紹

BGP路由器轉發路由不僅要根據路由表,還要參考路由策略。路由策略是指AS制定的接收路由、選擇最佳路由以及對外通告路由的策略[12]。目前,路由策略的設定主要取決于AS_PATH、Local_pref及Multi_exit_disc路徑屬性值,在同等條件下,優先選擇Local_pref值更高、AS_PATH路徑更短及Multi_exit_disc值更小的路由為最佳路由。除了上述影響路徑性能的屬性作為考慮因素之外,路由策略的制定還要考慮政治、經濟及安全等方面的影響。

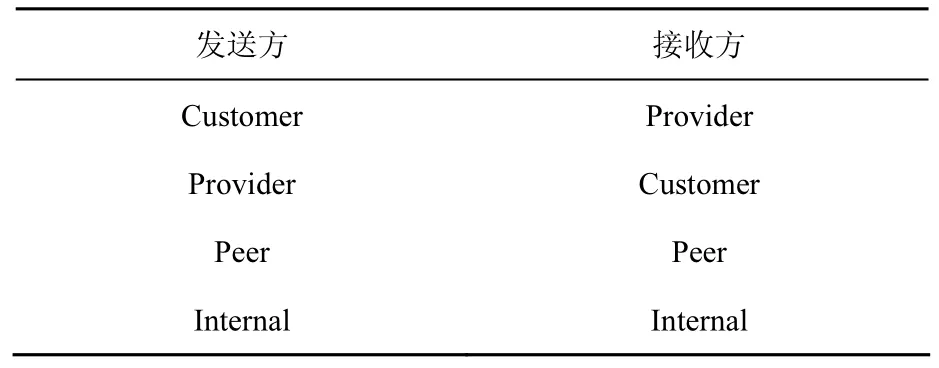

表2 BGP分組功能

路由策略的制定通常取決于AS之間的關系[12],AS關系反應了2個BGP路由器發言人關于商業關系的協議。AS之間的商業關系大致可以分為4種,如表3所示,分別是C2P(customer to provider)、P2C(provider to customer)、P2P(peer to peer)和S2S(sibling to sibling)[13]。Provider AS為Customer AS提供到其他AS的傳輸服務,Peer AS之間則提供各自流量傳輸到對方網絡的服務。所以,出于經濟利益的考慮,AS優先選擇來自Customer AS的路由,其次是Peer AS及Provider AS。換句話說,大部分網絡采用的路由策略規則如下[14]。

1) 來自Customer AS宣告的路由允許傳遞給Customer、Peer和Provider。

2) 來自Peer AS宣告的路由允許傳遞給Customer,不允許通告給其他的Peer和Provider。

3) 來自Provider AS宣告的路由允許傳遞給Customer,不允許通告給其他的Peer和Provider。

表3 BGP路由器商業關系

3 路由泄露事件及類型介紹

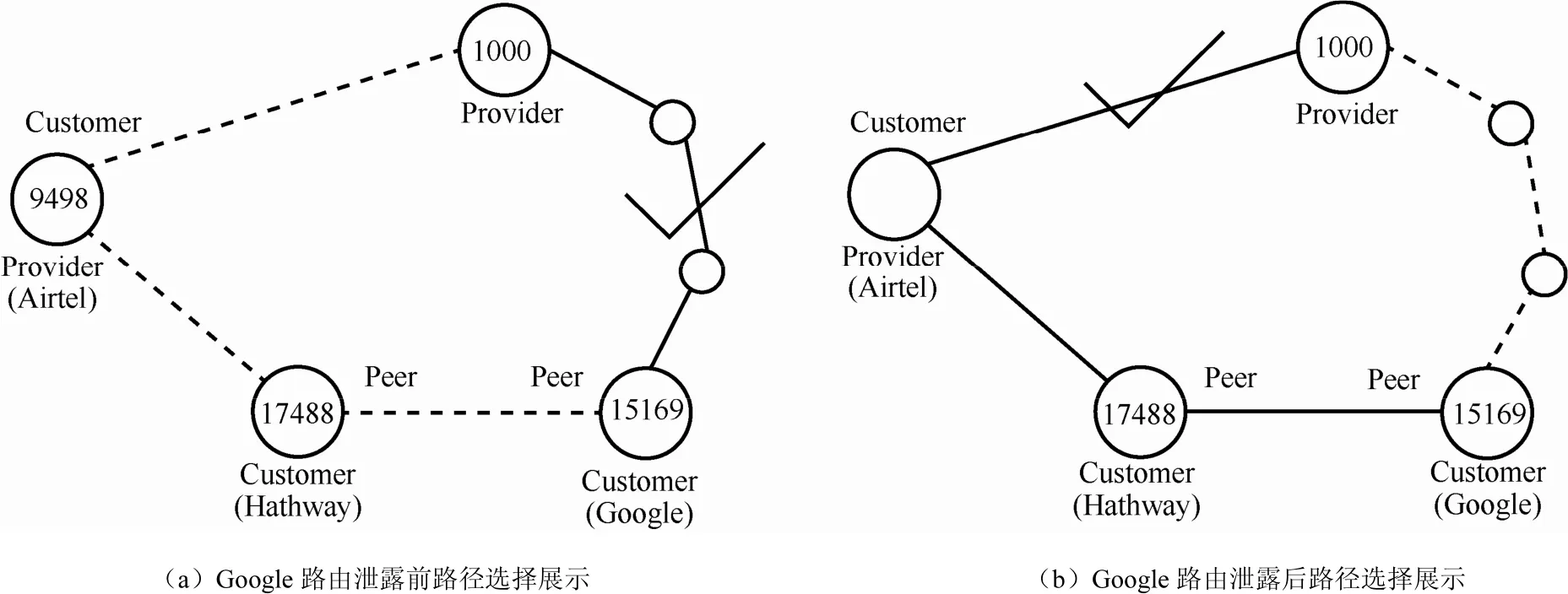

3.1 Google服務器中斷安全事件

2015年3月11日10:30 UTC到3月12日09:15 UTC,大量Google前綴通告被改變路徑,所有路由都經過了Airtel AS9498,如圖1所示[15],所有Update分組中的AS_PATH屬性都包括9498、17488、15169。發生這種事故的原因是Google AS15169的對等端Hathway AS17488,將由Google發起的前綴信息泄露給Hathway AS17488的服務提供者Airtel AS9498。同時Airtel AS9498也與許多其他的互聯網服務交換中心相連,導致大量的路由被重新選擇與通告。

AS15169與AS17488是Peering關系,AS9498是AS17488的Provider,即AS9498為AS17488提供服務。假設AS1000與AS15169、AS9498分別是P2P與P2C關系,路由泄露發生之前,AS1000選擇其他路徑達到AS15169,當AS1000發現到達某前綴可以通過Customer端,AS1000則會考慮最佳經濟效益,優先選擇AS9498并且會重新通告路由,導致目標網絡不可達。Google是最大的互聯網網站,平均每天處理數10億的終端用戶,長時間的不可訪問會造成極大的經濟損失,甚至對整個互聯網絡產生嚴重影響。

3.2 路由泄露類型

路由泄露是BGP路由系統存在的系統漏洞導致的安全問題,據調查[16],每天都會檢測出路由泄露安全事件的發生,輕則導致網絡不可達,重則可能會導致整個互聯網癱瘓。根據對已發生的路由泄露安全事件的觀察分析,可以將其分為6種類型[17]。

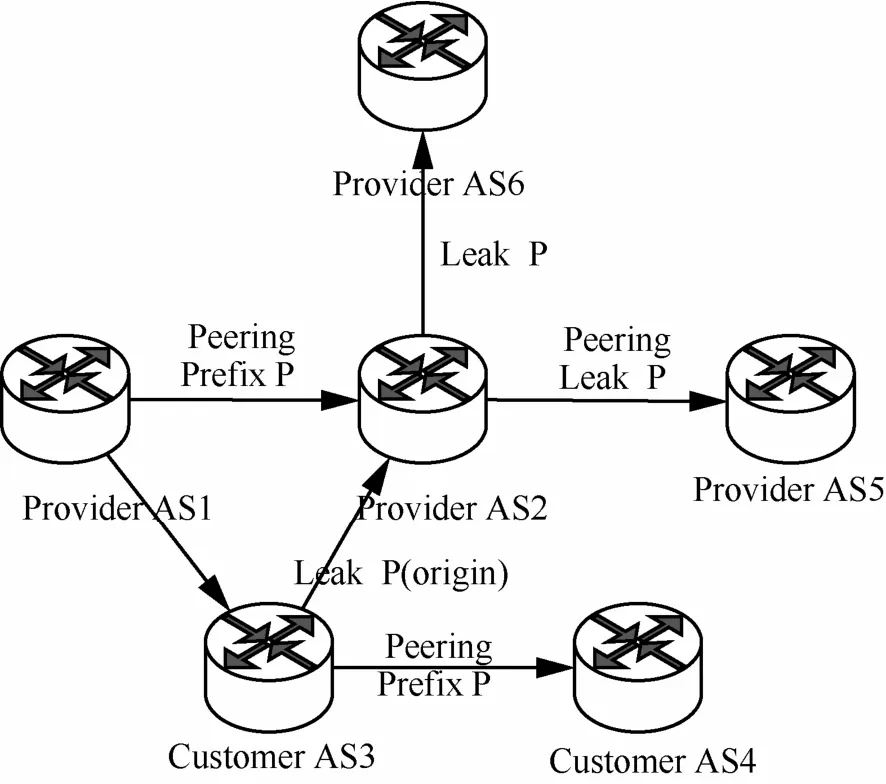

如圖2所示,假設有6個自治系統,分別從AS1~AS6。多宿主AS3分別為AS1和AS2的Customer,AS2為AS6的Customer,其余AS1、AS2、AS5為Peering關系,AS3與AS4為Peering關系。具體6種路由泄露類型如下。

圖1 Google服務器中斷展示

圖2 路由泄露

1) AS1向AS3宣告前綴P的路由,AS3將此路由信息泄露給AS2。

2) AS1向AS2宣告前綴P的路由,AS2將此路由信息泄露給AS5。

3) AS1向AS3宣告前綴P的路由,AS3將此路由信息泄露給AS4。

4) AS1向AS2宣告前綴P的路由,AS2將此路由信息泄露給AS6。

5) AS1向AS3宣告前綴P的路由,AS3作為路由源向AS2宣告P的路由信息,改變路徑信息。

6) AS將其內部不可通告前綴或更長前綴路由通告給其他AS。

綜上所示,來自Provider和Peer的路由通告只能傳播給其Customer,否則就會造成路由泄露。

4 路由泄露安全機制

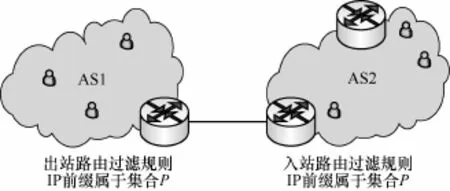

4.1 前綴過濾及路徑過濾機制

前綴過濾[18,19]是保護BGP路由器免受惡意或非惡意攻擊最基本的安全機制,包括出站前綴過濾和入站前綴過濾。前綴過濾可類比為防火墻,不允許違背合法規則的前綴通過。AS可以獲知其Customer AS 與Peer AS的通告前綴,并將其作為過濾前綴的一部分,不允許不符合條件的IP前綴入站或出站。同時對于通信雙方,發送方AS的出站過濾器規則要與對等端AS的入站過濾器規則相匹配。如圖3所示,AS1出站過濾器設定規則為出站前綴屬于前綴集合P,對于AS1的 BGP對等端,AS2則建立入站過濾器,確保經過入站過濾器后的前綴仍屬于P。上述過濾操作可以有效防止攻擊者在傳遞中對前綴信息進行偽造或者更改等惡意操作。

圖3 前綴過濾規則實例

除上述設計規則外,還有一些其他需要考慮的規則。

1) 拒絕現在或者將來用于特殊用途的前綴[20]通過。

2) 拒絕未被分配使用的前綴通過。

3) 拒絕擁有不符合條件的前綴長度的前綴通過。

4) 盡可能合并聚合路由。

5) 拒絕內部網絡的IP地址通過等。

但是,對于ISP來說,構建Customer AS集合的前綴過濾器非常困難,尤其是Customer集合中包含更多的層次劃分。而且ISP需要定期對過濾器進行維護、保持過濾規則的正確性、保證過濾器中前綴的時效性和正確性等,這些要求對于規模龐大的ISP看來,具有極大的挑戰性。所以,前綴過濾機制針對防范路由泄露只能起到輔助互補作用,無法全面保證其安全性與正確性。

路徑過濾機制[21]則是利用觀測到的所有Customer AS和AS Path,構造AS Path路徑過濾規則,防止其他AS重新宣告已存在路徑的路由。針對AS Path的路徑過濾機制比前綴過濾機制具有輕量級的優勢,減少對路由器的性能負載。

但是,AS之間不同會話可能代表著不同的關系模型,所以,基于AS Path路徑過濾的方法會限制AS之間正常路由的傳遞,而且對AS Path過濾器參數的設置錯誤仍可能會導致路由泄露的發生。

4.2 路由注冊表過濾機制

利用互聯網路由注冊[22](IRR, Internet routing registries)信息和路由策略規范語言[23,24](RPSL, routing policy specification language)對人工管理進行路由過濾是一種理論上可行的方法。

IRR是一個開源的分布式數據庫,提供了一種驗證BGP宣告信息內容正確性的機制。RPSL是一種豐富的規范語言,允許用戶根據與相鄰AS關系和傳遞策略描述出該網絡的輸入、輸出策略。針對上述特性,AS可以利用IRR和RPSL構造出所有相鄰網絡的前綴和AS路徑的過濾集合,用來過濾非法路由。早期階段,出現了很多嘗試利用路由注冊信息準確過濾的工具。

但此種方法在實際應用中面臨很大的問題,注冊路由表數量龐大,全部加載到路由器會造成路由器很大的性能負載,而且IRR缺乏監管機制,無法保證其絕對完整性與正確性,甚至可能包含沖突信息。目前,很多地區的互聯網運營商不再使用路由注冊的方式,而是采用自己定制的一些工具,所以,采用這種方式防范泄露和攻擊存在很大的安全風險。

4.3 RPKI&BGPsec

RPKI&BGPsec[25]是當前IETF SIDR工作組主推的BGP安全防范機制,主要針對前綴劫持攻擊和AS_PATH路徑劫持攻擊2種攻擊形式。根據已有研究[26],RPKI&BGPsec可以有效解決上述路由泄露攻擊類型中5、6這2種攻擊類型。

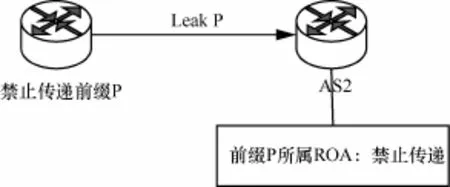

類型5介紹了Customer AS將從其Provider AS得到的IP前綴據為己有,作為路由源重新向另一個Provider AS通告這個路由前綴。另一個Provider AS一旦部署了RPKI,當接收到篡改路由源的路由時,首先檢查合法的路由源授權(ROA, route origin authorization)過濾表,此時路由源AS與IP前綴不匹配,丟棄分組,類型5路由泄露攻擊失敗。如圖4所示,AS2將自己作為前綴P的路由源向其Provider AS3重新通告,AS3收到路由后檢測ROA過濾表,發現前綴P由AS1合法通告,所以,此條路由無效,繼而丟棄路由。

圖4 RPKI防范路由泄露

類型6則是典型的AS內部前綴泄露,這些前綴不允許被通告到互聯網中。如圖5所示,這種情況下,接收方AS可以利用ROA將其進行過濾。因為這些前綴沒有對應的ROA授權或者有專門的特殊ROA過濾表。

圖5 防范內部前綴(禁止傳遞)IP展示

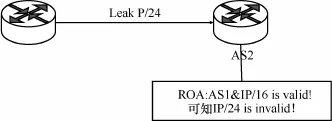

當AS泄露了其更詳細的前綴時,如圖6所示,ROA過濾表包含短前綴的IP地址,根據RPKI制定規則[27],路由將被標識為無效,類型6路由泄露攻擊失敗。

圖6 防范內部前綴(長前綴)IP展示

然而,RPKI&BGPsec無法防范前4種針對路由策略和AS關系的路由泄露類型,所以,為了更好地加固BGP安全機制,需要在不影響現有功能和性能的前提下,對RPKI&BGPsec進行安全功能擴展。

4.4 RLP保護機制

路由泄露保護(RLP, route-leak protection)機制[26]是在每一跳的Update分組中添加一個新的字段,即RLP字段,以待接收端路由器檢測AS_PATH中是否存在不應該轉發的路由證明。

為了檢測和緩解路由泄露的問題,RLP字段值有2種選擇:一種是00,表示默認的選擇,即不受任何限制;另一種是01,表明不允許向上游AS及(不可傳遞)Peer AS轉發。目前有2種情景可以設置為01,即發送Update分組給其Customer AS或者其(不可傳遞)Peer AS。同時,為了保證區別處于不同商業模式中相同的前綴通告分組,RLP字段為每一個前綴和每一個鄰居AS做標注。

當接收端路由器接收到Update分組時,首先檢測此分組是否來自其Customer或者(不可傳遞)Peer AS,其次檢測Update中的RLP字段是否存在01值。如果存在,則表明AS_PATH中有一跳或者多跳發生了路由泄露。一旦發生了上述情況,路由器就將此條路由標記為“路由泄露”,從而優先選擇其他安全路由。如果不存在其他未標記的可用路由,此條標記路由也可能被選擇并繼續轉發。接收端路由器的上述操作可以有效檢測和緩解路由泄露的發生。

然而,RLP保護機制也存在安全隱患。在很大情況下,一個泄露的路由器可能由于錯誤配置導致路由標記錯誤,并且RLP字段沒有任何加密機制,無法保證在傳播過程中不會被惡意攻擊者篡改或者存在錯誤配置的可能。所以,基于這種情況的考慮,RLP保護機制可以應用到BGPsec安全模式中,作為簽名屬性的一部分進行逐跳傳遞與驗證。但BGPsec機制目前存在較大的性能問題,對于全面部署的目標還有很長的距離,而且將RLP字段添加到BGPsec屬性中,無疑會導致BGPsec分組增大并加重路由器的運行負載。

4.5 BGP角色確認機制

BGP角色確認機制[28]是利用BGP角色來表示雙方商業關系,以待第三方進行路由泄露檢測。具體來說,BGP路由器雙方在建立連接初始,即發送Open分組時,對本次通信中雙方的商業關系模式達成一致意見。BGP路由器之間的商業關系可以用BGP角色來表示,并將BGP路由器之間的BGP角色作為一種新的路徑屬性進行傳遞,作為進行路由決策的配置條件之一。發送方路由器在Open分組中向對等端發送各種角色的代號,如0代表未定義、1代表發送方是Peer、2代表發送方是Provider、3代表發送方是Customer、4代表發送方是Internal。接收端路由器首先將雙方的角色與合法的商業關系規則進行匹配,如表3所示。如果不符合規則,接收端向發送方發送錯誤匹配的通知。

BGP Update分組屬性中添加了一項新的屬性,即OTC(only to customer),以下4種情況,需要對OTC屬性進行標識。

1) 如果接收端路由器的角色是Customer或者Peer時,所有的入站路由都應該添加OTC屬性。

2) 攜帶有OTC屬性的路由禁止通告給BGP角色為Provider和Peer的對等端。

3) 如果BGP雙方在發送Open分組階段沒有發送BGP角色字段及未對雙方關系達成一致意見,并且發送方的角色是Provider或者Peer時,OTC屬性應該被添加到接收端所有的出站路由中。

4) 當接收端路由器角色是Provider或者Peer時,攜帶OTC屬性的入站路由應該刪除或者優先級降低。

以上4種情況可以有效避免路由泄露的生成或者對路由泄露的發生進行檢測。后2種需要AS_PATH路徑中的其他AS對路由泄露進行判斷。

然而,OTC作為路徑屬性可能在傳播中被篡改或配置錯誤,所以,也可以與BGPsec機制結合,加密的傳遞環境可以保證其安全性。

4.6 其他

Geoff Huston從不同解決問題的視角提出了2種方法[14]:一種是利用數據簽名、RPKI及路由注冊表共同解決,但是由此導致系統更加龐大、問題更加復雜;另一種是從利用分布式算法解答聯立方程式的角度出發,方程式分別代表不同的路由策略,算法的最終目的是解決單個方程式及全網連通性的問題,從不同的角度看待路由策略和路由協議交互的方式。

5 未來研究趨勢

前文提到的幾種安全機制,在BGP路由泄露檢測與防范方面都存在缺陷與問題。前綴過濾機制、路徑過濾機制及基于路由注冊表的過濾機制等過濾方法,無法保證過濾表的時效性和正確性。RLP保護機制及BGP角色確認機制這種在分組中增添安全屬性,以待第三方驗證的方法無法保證傳遞信息不被篡改,并且可能會出現錯誤配置的可能。

路由泄露的發生主要是由于路由器有意或者無意地違背了路由策略。對于路由泄露的安全防范機制可以從如下2個方面進行擴展和分析。

1) 過濾機制作為最基本的安全保障機制不可缺省,但未來的發展目標是保證其覆蓋范圍全面化且過濾規則簡單化,不可造成路由器負載重,過濾效果差的結果。

2) 添加新的安全字段標識路由泄露,利用下一跳或者每一跳路由器進行驗證的方法較過濾機制更能保障BGP安全,但這種安全機制需要與有效的加密方式相結合,才可以確保安全標識的可信度。

由此看來,目前最佳的解決方式是對RPKI&BGPsec進行功能擴展,在BGPsec的屬性中添加標識AS關系或者傳遞屬性的字段。同時,BGPsec機制也面臨規模龐大、性能負載重的困境,所以解決BGPsec存在的問題也不可忽視。

6 結束語

BGP是當前互聯網中唯一的域間路由協議,對互聯網安全起著至關重要的作用。然而,BGP協議本身存在很大的安全問題,導致前綴劫持、AS_PATH路徑劫持及路由泄露等攻擊形式層出不窮。目前,針對前綴劫持和AS_PATH路徑劫持的防范攻擊安全機制提出了很多方案,但路由泄露由于其危害程度不如前者,所以針對路由泄露的安全方案仍比較少。然而路由泄露攻擊形式占BGP安全攻擊的22%左右,且每天都會發生或大或小的路由泄露事件,所以路由泄露的研究對于BGP安全具有重大意義。

[1] MURPHY S. BGP security vulnerabilities analysis[EB/OL]. https://tools.ietf.org/pdf/draft-ietf-idr-bgp-vuln-01.pdf.

[2] NORDSTR?M O, DOVROLIS C. Beware of BGP attacks[J]. ACM Sigcomm Computer Communication Review, 2004, 34(2):1-8.

[3] PHOKEER A. Interdomain routing security: motivation and challenges of RPKI[J]. Timss Technical Report, 2013.

[4] 劉欣, 劉華富. 互聯網前綴劫持攻擊研究[J]. 計算機技術與發展, 2015(2): 131-134. LIU X, LIU H F. Internet prefix hijack attack research[J]. Computer Technology and Development , 2015 (2): 131-134.

[5] HUSTON G, BUSS R. Securing BGP with BGPsec[J]. Internet Society Org, 2011, 6(5): 15-22.

[6] Secure BGP project (S-BGP) [EB/OL]. http://www.ir.bbn. com/ sbgp/.

[7] WHITE R. Securing BGP through secure origin BGP (SoBGP)[J]. The Internet Protocol Journal, 2003, 6(3):15-22

[8] LEPINSKI M, KENT S. An infrastructure to support secure Internet routing[EB/OL]. https://www.rfc-editor.org/rfc/rfc6480.txt .

[9] LEPINSKI M, SRIRAM K. BGpsec protocol specification[EB/OL]. http://ietfreport.isoc.org/all-ids/draft-ietf-sidr-bgpsec-protocol-15. txt.

[10] REKHTER Y, LI T, HARES S. A border gateway protocol 4(BGP-4)[S]. RFC 4271, 2006.

[11] CHEN E. Route refresh capability for BGP-4[S]. RFC 2918, 2000.

[12] 黎松, 諸葛建偉, 李星. BGP安全研究[J]. 軟件學報, 2013, 24(1):121-138. LI S, ZHU-GE J W, LI X. BGP security studies[J]. Journal of Software, 2013, 24(1): 121-138.

[13] GAO L. On inferring autonomous system relationships in the Internet[J]. IEEE/ACM Transation on Networking, 2001, 9(6):733-745.

[14] HUSTON G. Leaking routes-the ISP Column 2012[EB/OL]. http://www.potaroo.net/isp col/2012-03/leaks.html.

[15] Finding and diagnosing BGP route leaks[EB/OL].http://blog. thousande yes.com/finding-and-diagnosing-bgp-route-leaks/.

[16] BGP routing leak detection system routing leak detection system[EB/OL].http://pu ck.nether.net/bgp/eakinfo.cgi.

[17] SRIRAM K, MONTGOMERY D, MCPHERSON D, et al. Problem definition and classification of bgp route leaks[S]. RFC 7908, 2016.

[18] DURAND J, PEPELNJAK I, DOERING G. BGP operations and security[S]. RFC 7454, 2015.

[19] KUHN R,SRIRAM K,MONTGOMERY D. Border gateway protocol security[EB/OL]. http://csrc.nist.gov/publications/nistpubs/800-54/ SP800-54.pdf.

[20] IANA.Special-use IPv4 addresses. RFC 3330[EB/OL]. https://www. rfc-editor.org/rfc/pdfrfc/rfc3330.txt.pdf.

[21] PATEL K, HARES S. Analysis of Existing work for I2NSF[EB/OL]https://www.ietf.org/id/draft-ietf-idr-aspath-orf-11.txt.

[22] Overview of the IRR[EB/OL]. http://www.irr.net/docs/overview. html.

[23] ALAETTINOGLU C, VILLAMIZAR C, GERICH E, et al. Routing policy specification language(RPSL)[S]. RFC 2622.

[24] BLUNK L,DAMAS J,PARENT F, et al. Routing policy specification language next generation(RPSLng)[S]. RFC 4012.

[25] Secure inter-domain routing (sidr)[EB/OL]. http://datatracker.ietf. org/wg/sidr/.

[26] SRIRAM K, MONTGOMERY D, DICKSON B, et al. Method for detection and mitigation of BGP route leaks[EB/OL]. http://www. ietf.org/id/draft-ietf-idr-route- leak-detection- mitigation-04.txt.

[27] HUSTON G, MICHAELSON G. Validation of route origination using the resource certification public key infrastructure(PKI) and route origin authorization (ROAs)[S]. RFC 6483.

[28] AZIMOV A, BOGOMAZOV E,BUSH R. Route leak detection and filtering using roles in update and open messages[EB/OL]. http://www.potaroo.net/ietf/idref/draft-ymbk-idr-bgp-open-policy/.

賈佳(1992-),女,河北石家莊人,中國科學院大學碩士生,主要研究方向為BGP安全。

延志偉(1985-),男,山西興縣人,博士,中國互聯網絡信息中心副研究員,主要研究方向為IPv6、DNS、BGP等,

耿光剛(1980-),男,山東泰安人,博士,中國互聯網絡信息中心研究員,主要研究方向為機器學習、對抗性信息檢索。

金鍵(1976-),男,湖北十堰人,博士,中國互聯網絡信息中心高級工程師,主要研究方向為DNS、大規模分布式數據協同、網絡可信與安全等。

Study on BGP route leak

JIA Jia1,2, YAN Zhi-wei2, GENG Guang-gang2, JIN Jian1,2

(1. Computer Network Information Center, University of Chinese Academy of Sciences, Beijing 100190, China;

2. National Engineering Laboratory for Naming and Addressing, China Internet Network Information Center, Beijing 100190, China)

With the rapid expansion of the scale of Internet, BGP plays a more and more important role in the Inter domain routing system. BGP has a lot of security risks, which result in prefix hijacking, AS_PATH hijacking and route leak attacks occuring frequently, causing serious threats to the Internet. In currently, the content introduction and security research mechanism were little, so a detailed study of BGP route leak was carried out. The BGP protocol, route policy and established rules were introduced, six types of major route leak security incidents were analysised, the current security mechanisms and methods were summarized and compared to solve and detect route leak. In the last, a new prospect for the security and protection mechanism of route leak was proposed.

BGP, route policy, route leak, route security

The National Natural Science Foundation of China (No.61303242)

TP393.08

A

10.11959/j.issn.2096-109x.2016.00074

2016-04-27;

2016-06-06。通信作者:賈佳,jiajia@cnnic.cn

國家自然科學基金資助項目(No.61303242)