基于因果知識網絡的攻擊路徑預測方法

王碩,湯光明,寇廣,2,宋海濤

(1. 解放軍信息工程大學,河南 鄭州 450001;2. 信息保障技術重點實驗室,北京 100072)

基于因果知識網絡的攻擊路徑預測方法

王碩1,湯光明1,寇廣1,2,宋海濤1

(1. 解放軍信息工程大學,河南 鄭州 450001;2. 信息保障技術重點實驗室,北京 100072)

針對現有攻擊路徑預測方法無法準確反映攻擊者攻擊能力對后續攻擊路徑的影響,提出了基于因果知識網絡的攻擊路徑預測方法。借助因果知識網絡,首先通過告警映射識別已發生的攻擊行為;然后分析推斷攻擊者能力等級,進而根據攻擊者能力等級動態調整概率知識分布;最后利用改進的Dijkstra算法計算出最有可能的攻擊路徑。實驗結果表明,該方法符合網絡對抗實際環境,且能提高攻擊路徑預測的準確度。

攻擊路徑預測;因果知識網絡;攻擊者能力;概率知識分布;Dijkstra算法

1 引言

隨著網絡攻擊技術的不斷發展,多步性成為目前網絡攻擊行為的主要特點之一。攻擊行為的多步性是指攻擊者利用目標網絡中的一些漏洞,通過實施蓄意的多步驟攻擊行為來達到最終的攻擊目的。具有多步性的攻擊行為簡稱為多步攻擊,它給政府、企業乃至個人帶來了巨大的威脅,如Zeus僵尸網絡通過掃描探測、溢出攻擊、感染目標主機、病毒傳播和竊取用戶信息這 5個攻擊步驟使數以萬計的網民遭受了無法挽回的經濟損失[1]。目前,威脅極大的APT攻擊也屬多步攻擊范疇。多步攻擊威脅受到廣泛的關注,防護多步攻擊刻不容緩。攻擊路徑預測旨在通過告警關聯技術分析已發生的攻擊行為,揭示其中隱藏的相關邏輯,構建攻擊場景,進而推測攻擊者后續的攻擊步驟,為網絡安全主動防御提供重要依據,成為目前應對多步攻擊威脅的重要手段之一。

攻擊路徑預測的關鍵分為2個部分:1) 理解當前已發生的攻擊行為;2) 預測攻擊者未來可能實施的攻擊步驟。目前,針對第一部分的研究主要是通過關聯告警構建攻擊場景。具體而言,分為數據挖掘、事先構建攻擊過程和因果關聯。數據挖掘的方法主要是通過機器學習算法發現告警中隱藏的攻擊行為模式,形成過濾或關聯規則,在此基礎上進行攻擊場景構建,如Qin等[2]的時間序列模型和梅海彬等[3]利用告警間相似度函數來構建攻擊活動序列集的方法。此種方法依賴專家知識較少,但是存在準確度低、結果難以理解等缺陷。事先構建攻擊過程的方法則大多通過專家知識來得到各種攻擊過程模板,然后將新的告警同這些攻擊過程模板相匹配,進行實時關聯[4]。這種方法的難點是如何獲得用于描述攻擊過程的關聯規則,此外,這種方法無法檢測出未知攻擊行為。因果關聯的方法是利用各個攻擊步驟之間的因果邏輯關系,通過制定因果關聯規則來構建攻擊場景。此方法成為目前攻擊場景構建的主流方法,具有代表性的是 Jajodia等[5]的攻擊圖模型和Yu等[6]的隱彩色Petri網絡。前者通過有向圖描述不同攻擊步驟之間依賴關系,結合目標網絡進行告警關聯。而后者將資源狀態、攻擊行為及攻擊證據作為彩色 Petri網絡的不同類型節點,并將其互相關聯以完成攻擊預測。針對第二部分的研究主要是在第一部分的基礎上,設計相應的推理規則以實現對后續攻擊路徑的預測。Wang等[7]根據通用漏洞評分系統(CVSS, common vulnerability scoring system)對漏洞復雜度的評分,賦予攻擊圖以概率屬性,并定義累積概率來計算整個網絡的安全屬性。然而該方法忽略了漏報、誤報等不確定事件對概率的影響。在Wang等的基礎上,蘇婷婷等[8]將攻擊圖直觀地表示為屬性鄰接矩陣,并通過矩陣算法計算攻擊成功的概率。陳小軍等[9]則利用累積概率計算目標攻擊節點的最大可達概率,有效推斷攻擊意圖和計算攻擊路徑。呂慧穎等[10]深入分析了網絡對抗的時空特性,利用威脅狀態轉移圖挖掘威脅事件的時空關聯關系,實時識別威脅狀態、預測攻擊路徑。然而,由于網絡攻防過程的動態性和不確定性,導致攻擊圖節點概率不能客觀反映攻防雙方對抗狀態,從而影響攻擊路徑預測的準確性。針對此問題,Xie等[11]首先深入分析了攻擊圖中的3種不確定性,即攻擊圖結構的不確定性、攻擊行為發生的不確定性以及觸發告警的不確定性,并考慮了它們對攻擊路徑預測的影響。張少俊等[12]提出了一個在滿足觀測事件偏序條件下,利用貝葉斯推理計算攻擊圖節點的置信度方法,用于提高不確定性處理的準確度。Abraham等[13]通過引入漏洞生命周期來實現時變的攻擊路徑預測。Fredj[14]則提出利用攻擊行為的危害大小來區分不同的攻擊者。馮學偉等[15]通過構建馬爾可夫鏈模型,利用告警流挖掘不同攻擊類型之間的轉移概率,一定程度上解決了人工設定概率帶來的主觀性缺陷。然而,目前的研究通常是靜態的分析,不能根據攻擊行為和防御措施及時調整相關概率的生成,不能反映攻擊者攻擊能力的不同對后續攻擊路徑的影響,影響了攻擊路徑預測的準確性。

基于以上分析,本文充分考慮了網絡攻防實戰環境,提出了基于因果知識網絡的攻擊路徑預測方法。借助因果知識網絡,綜合利用圖關系進行告警映射,實時檢測已發生的攻擊行為。在此基礎上,推斷攻擊者能力等級,進而根據攻擊者能力等級自適應地調整攻擊行為發生及成功的概率,最終利用改進的Dijkstra算法計算得出攻擊者最有可能的后續攻擊路徑。

2 因果知識網絡模型

2.1 因果知識網絡的提出

定義1因果知識網絡(CKN, causal knowledge net),CKN=(N,E,Δ)。CKN 為有向無環圖。

3)Δ為概率知識分布,。其中,Δ1是依附于有向邊 E1上的概率知識,Δ1(ij)表示在狀態si下可能發生后續攻擊aj的概率。Δ2是依附于有向邊 E2上的概率知識,Δ2(ij)表示在攻擊行為 ai發生后達到下一狀態sj的概率。Δ3是依附于有向邊E3上的概率知識,Δ3(i)表示狀態型告警 asi出現時能證明狀態 si為 true的概率。Δ4是依附于有向邊E4上的概率知識,Δ4(i)表示事件型告警 aei出現時能證明攻擊行為ai發生的概率。

本模型通過概率知識分布來推理實時的攻擊行為和預測后續攻擊路徑。對于攻擊行為節點,Δ4的推理優先級高于Δ1,即當事件型告警出現時,可以不用考慮其前置條件是否滿足,即可推斷該攻擊行為可能發生了;否則,通過已經滿足的狀態條件來推斷攻擊行為發生的可能性。對于狀態節點來說,Δ3的推理優先級高于Δ2,即狀態型告警出現時,可以確定該狀態為true,同時證明相應攻擊已經發生且成功;否則,通過攻擊行為發生和成功的概率來推斷相應狀態為true的可能性。

2.2 因果知識網絡的構建方法

因果知識網絡的構建分為2個部分:網絡基本結構的確定和概率知識分布Δ的生成。本文的網絡基本結構假定利用專家知識庫確定,而重點研究概率知識分布Δ的生成。

由 2.1 節知Δ=(Δ1,Δ2,Δ3,Δ4)。

1)Δ3為利用狀態型告警推斷相應狀態為true的概率,由IDS的特性知,此概率常置為1,即狀態型告警的出現能完全證明相應的狀態為true。

2)Δ4為利用事件型告警推斷攻擊行為發生的概率,由于IDS對攻擊行為的檢測存在誤差,此概率分3種情況進行修正。

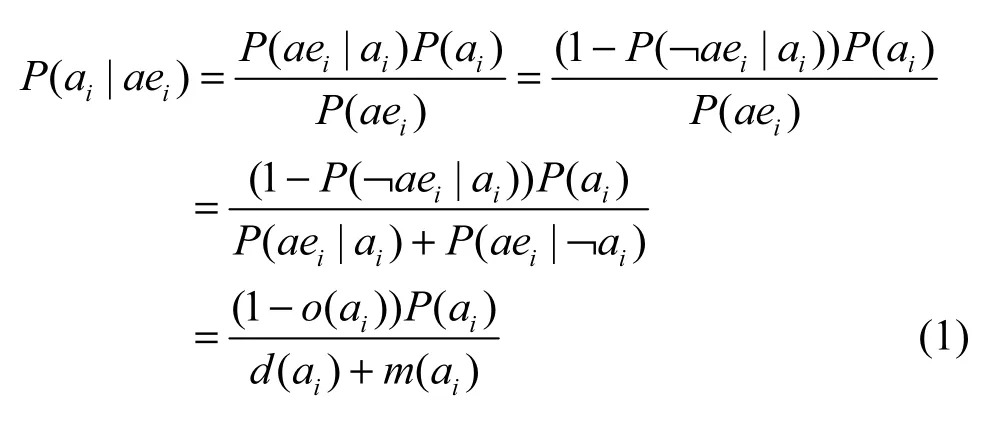

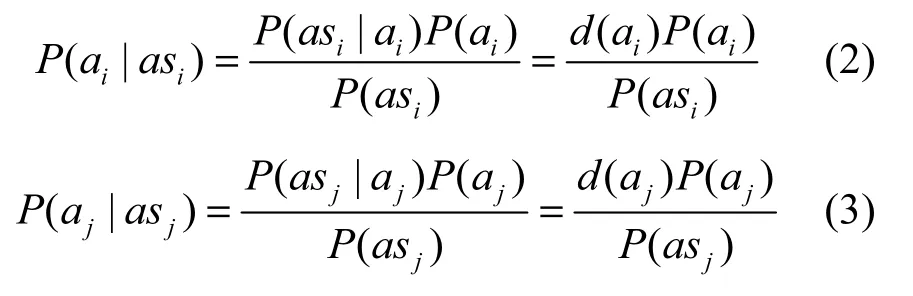

①正常情況

正常情況的形式化描述為:aei∈AET且Pre(ai)=true。由于IDS告警不能完全證明攻擊行為已經發生,為了客觀描述這種不確定性,結合貝葉斯定理,給出了事件型告警出現時推斷攻擊行為發生的概率,如式(1)所示。

其中,o(ai)為IDS設備對ai的漏報率;d(ai)為IDS設備對ai的檢測率,m(ai)為IDS設備對ai的誤報率,一般與IDS的性能有關;P(ai)為攻擊行為ai的先驗概率。

②誤報情況

誤報情況的形式化描述為:aei∈AET且Pre(ai)=false,即攻擊的前置條件不滿足卻檢測到告警。處理方法為直接去除。

③漏報情況

漏報情況的形式化描述為:asi∈AST且 Pre(si)=false,即攻擊行為已經發生且成功,但沒有產生告警。Pre(si)中的元素之間為“或”的關系,即只要一個攻擊行為節點為真就使Pre(si)=true。處理方法為根據因果知識網絡以一定的概率補全。假如狀態節點 si為假,但沒有產生對應的事件型告警,以Pre(si)包括 2個攻擊行為節點為例介紹補全方法。首先添加ai和aj,然后,由貝葉斯定理知

P(ai|asi)+P(aj|asj)=1,則ai和aj這2個攻擊行為發生的概率為

其中,d(ai)和 d(aj)分別為 IDS設備對攻擊行為 ai和aj的檢測率。

3)Δ1表示前置條件滿足時后續攻擊行為發生的概率,Δ2則是攻擊行為發生時后續狀態為true的概率,即攻擊行為成功的概率。Δ1和Δ2是緊密聯系的,在攻擊路徑推理中往往是一起考慮的,即用它們的乘積Δ1×Δ2表示攻擊行為發生且成功的概率,記Δ12=Δ1×Δ2。目前確定Δ12的方法主要是依據攻擊行為復雜度來估計。然而在網絡攻防實戰中,Δ12不僅與攻擊行為復雜度有關,還與攻擊者能力有關。具有不同攻擊能力的攻擊者對同一漏洞攻擊成功的可能性必然不同。鑒于此,本文綜合考慮攻擊者能力等級和攻擊行為復雜度這2個方面,提出一種更加合理的Δ12確定方法,符合網絡對抗實戰的實際。

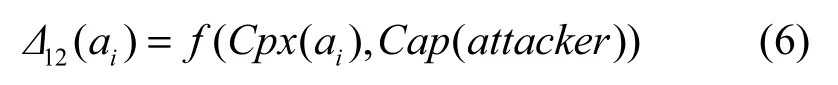

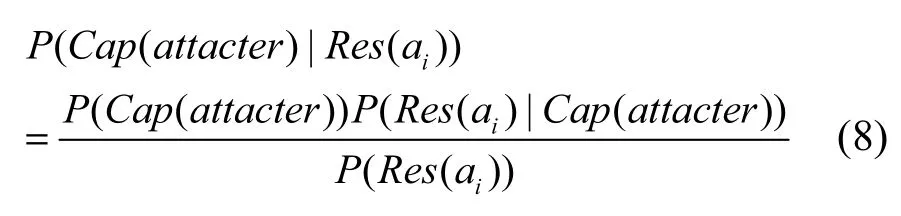

定義3攻擊者能力等級Cap = {low, mid, high},從網絡對抗實戰中抽象出來用于刻畫不同攻擊者攻擊能力高低的變量。本文將攻擊者能力等級分為低(low)、中(mid)、高(high)3個等級。于是,攻擊行為 ai發生且成功的概率Δ12(ai)可由式(6)確定。

其中,Cpx(ai)為ai的攻擊行為復雜度,Cap(attacker)為攻擊者能力等級。攻擊行為發生且成功的概率的確定依據如表1所示。

表1攻擊行為發生且成功的概率Δ12(ai)的確定依據

3 攻擊路徑預測

攻擊路徑預測是通過分析已發生的攻擊行為,借助因果知識網絡,利用概率知識進行推理預測的過程。本文首先通過告警映射識別已發生的攻擊行為,即實時攻擊跡,然后根據攻擊跡動態推斷攻擊者能力等級,進而自適應地調整概率知識分布,最后利用概率推理確定最有可能的后續攻擊路徑。

3.1 實時攻擊跡的生成

定義4告警跡Alarm=(AS,AE),其中,AS為狀態型告警集合,AE為事件型告警集合。特別地,T時刻的狀態型告警集合為 AST={asi|i=1,2,…},T時刻的事件型告警集合為,則T時刻的告警跡表示為

告警跡是通過融合多源IDS的告警并進行漏報誤報處理后的告警集合,攻擊跡則反映了攻擊者已完成的攻擊行為,一方面作為推斷攻擊者能力等級的依據,另一方面是預測攻擊者后續攻擊路徑的基礎。實時攻擊跡獲取的本質是在 CKN的基礎上建立由實時告警跡AlarmT到實時攻擊跡AttackT的映射,具體如算法1所示。

算法1實時攻擊跡識別方法

輸入因果知識網絡 CKN=(N,E,Δ),T時刻告警跡,判定攻擊行為發生的閾值ε;

6) end for

7) for(每一個 aei∈AET)

10) end for

11) return AttackT;

算法1在獲取T時刻的攻擊跡時,為了避免重復計算,初始化AttackT為AttackT?1,很好地繼承了前一時刻的計算結果,提高了算法的運算效率。第3)行是通過狀態型告警生成 ST;第 4)行生成攻擊發生且成功地攻擊行為集合 A″;第 7)行~第 9)行生成攻擊發生但失敗的攻擊行為集合 A′。算法復雜度為O(as_num·ST_num+ae_num·A_num)。

3.2 攻擊者能力等級實時推斷

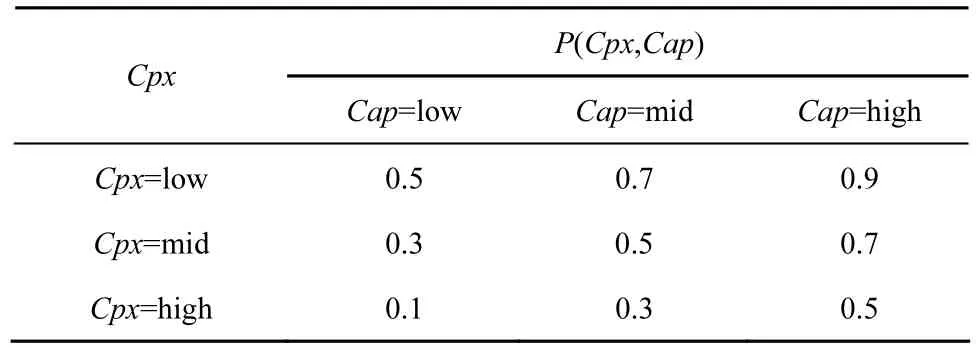

定義6攻擊行為結果Res∈{Lsuc, Lfail, Msuc, Mfail,Hsuc, Hfail}。其中,Lsuc表示攻擊者成功實施一次攻擊行為復雜度為low的攻擊,Mfail表示攻擊者失敗實施一次攻擊行為復雜度為mid的攻擊,以此類推。

攻擊行為結果是對實時攻擊跡的抽象,能夠直觀反映攻擊者實際的攻擊狀況,從而為推斷攻擊者能力等級提供依據。攻擊行為結果確定方法如式(7)所示。

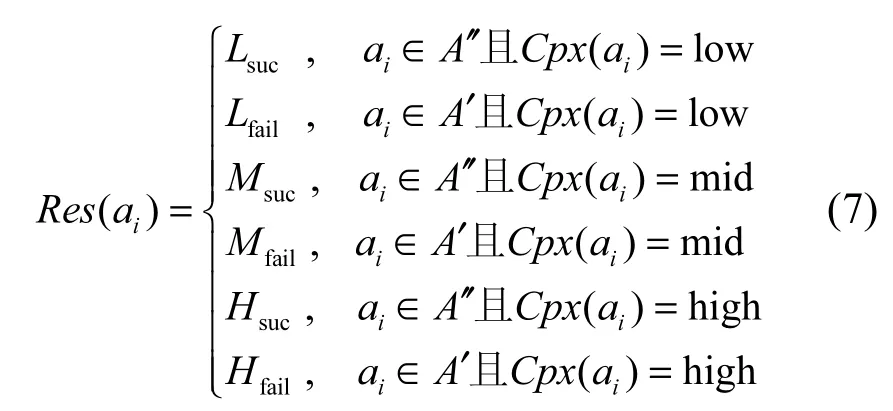

由于網絡攻防的實時動態變化,攻擊者能力等級與攻防雙方的對抗活動緊密相關,且具有客觀相對性,故攻擊者所處不同能力等級的先驗概率相等。由貝葉斯定理得出以下結論。

定理 1由同一攻擊行為結果推斷出的攻擊者能力等級的概率分布正比于攻擊者實施此攻擊成功或失敗的概率分布。

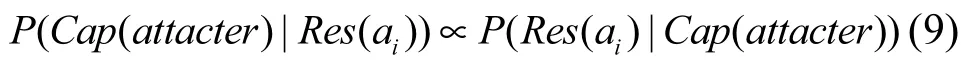

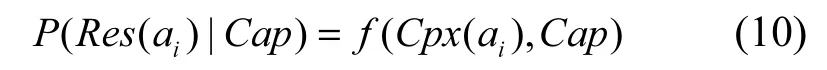

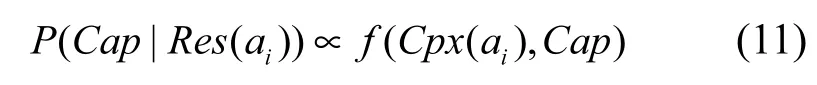

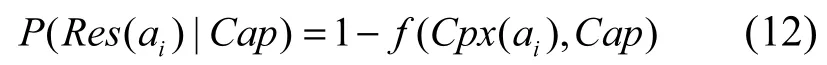

證明設同一攻擊行為結果Res(ai),則由Res(ai)所推斷的攻擊者能力等級的概率為 P(Cap(attacker)|Res(ai)),攻擊成功的概率為f(Cpx(ai),Cap(attacker)),攻擊失敗的概率為1?f(Cpx(ai),Cap (attacker))。由貝葉斯定理知

又由于攻擊者所處的不同能力等級的先驗概率P(Cap(attacker)相等,故

而當Res∈{Lsuc, Msuc, Hsuc}時,

于是,

同理,當Res∈{Lfail, Mfail, Hfail}時,

又有

綜上得證。

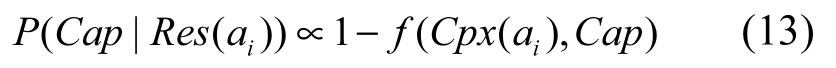

由定理1能夠計算得出由不同攻擊行為結果推斷攻擊者能力等級的概率分布,計算結果如表2所示。

表2不同攻擊行為結果推斷攻擊者能力等級的概率分布

3.3 攻擊路徑實時預測

攻擊路徑實時預測的形式化表述為:已知因果知識網絡CKN=(N,E,Δ)、T時刻的攻擊跡AttackT、T時刻的攻擊者能力等級CapT和攻擊目標S[y],求攻擊者從目前狀態到達目標S[y]一條攻擊路徑,使攻擊成功的概率最大。

為了解決該問題,首先定義概率鄰接矩陣和特殊攻擊行為節點列表,然后給出攻擊路徑實時預測算法,求達目標S[y]的最大可能攻擊路徑及其攻擊成功的概率。

定義7概率鄰接矩陣G。 設CKN有n個狀態型節點,則G是一個n×n的矩陣, gij表示從狀態型節點i到狀態型節點j的攻擊行為,如果Post(i)∩Pre(j)=?,即表示沒有攻擊行為節點使狀態由 i轉移到j,則gij=0;如果Post(i)∩Pre(j)= aij,即存在攻擊行為aij能使狀態由i轉移到j,則gij=Δ12(aij)。在概率鄰接矩陣中忽略特殊攻擊行為節點。

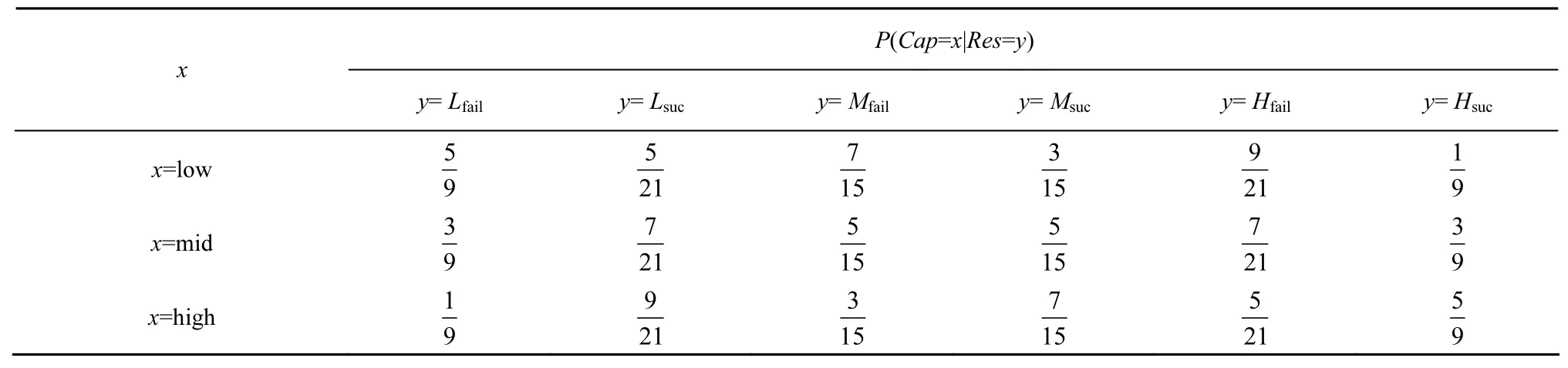

定義 8特殊攻擊行為節點列表 L。對于特殊攻擊行為節點 ai,用三元組 L(ai)=(Pre(ai),Post(ai),Δ12(ai))表示。其中,Pre(ai)表示其前置條件,即不少于 2個的狀態節點;Post(ai)表示其后置條件;Δ12(ai)表示攻擊行為 ai發生且成功的概率。如圖 1中的 a11為特殊攻擊行為節點,則其三元組記為(S5∪S6,S9,Δ12(a11))。

圖1因果知識網絡結構

圖1表示一個因果知識網絡結構,其中,圓表示狀態節點,正方形表示攻擊行為節點。設a1、a3、a6攻擊行為復雜度為 low;a2、a4、a5、a7、a8、a9、a10、a13攻擊行為復雜度為 mid;a11、a12攻擊行為復雜度為high。對于一個攻擊能力等級為mid的攻擊者而言,特殊攻擊行為節點列表為(S5∪S6,S9,0.3),概率鄰接矩陣如圖2所示。

圖2概率鄰接矩陣

經典的Dijkstra算法常用于計算有向圖中一個頂點到其他所有頂點的最短路徑。攻擊路徑預測算法的本質同Dijkstra算法類似,只是由于特殊攻擊行為節點的存在,使常規的鄰接矩陣無法完整表示攻擊信息,且攻擊路徑預測算法只需計算目標節點與攻擊跡中集合S的最短攻擊路徑。因此,本文在Dijkstra算法的基礎上,首先利用概率鄰接矩陣求可能的攻擊路徑預測結果,然后結合特殊攻擊行為節點列表進行修正來實現對攻擊路徑的實時預測。具體算法如下。

算法2攻擊路徑實時預測算法

輸入概率鄰接矩陣G,特殊攻擊行為節點列表L,攻擊目標S[y],T時刻的攻擊跡AttackT;

輸出最大可能攻擊路徑 Path及攻擊成功的概率MaxProb。

1) (Path,MaxProb)= ProbPath[S[y]];

2) if (存在特殊攻擊行為節點 ai在路徑ProbPath[S[y]].Path中)

3) Prob(ai)=Δ12(ai) ΠProbPath(S[i].MaxProb)其中,S[i]∈Pre(ai);

4) if (Prob(ai)>ProbPath[Post(ai)].MaxProb);

5) Path=(PathPath[L.Post(ai)])∪each Path[S[i]];

6) MaxProb = MaxProb / ProbPath [Post(ai)].MaxProb·Prob(ai); //更新路徑及概率

7) return Path and MaxProb;

求解可能攻擊路徑函數ProbPath的定義如下。

1) ProbPath (S[x])

2) Path=null; MaxProb=0; add S[x]to Path0;

3) for (int i=x?1; i>0; i??)

4)float MaxProb0=0; int u=x;

5)for (int j=1; j<n; ++j)

6)if(S[j]?Path0amp;amp; Prob[j]>0)

7)u=j; MaxProb0= Prob[j];

8)end for

9)add S[u]to Path0;//將節點加入路徑中

10) for (int j=1; j<n; j++)

11)if (S[j]?Path0amp;amp; G[j][u]>0)

12)if (Prob[u]G[j][u]>Prob[j])

13)Prob[j]=Prob[u]G[j][u];

14)end for

15)if (S[u]∈AttackT)

16)Path =Path0; MaxProb =MaxProb0;

17) end for

18) return (Path, MaxProb); //返回有效路徑及其攻擊成功的概率

算法2借鑒了Dijkstra算法在求有向圖中單源最短路徑的有效性,設計了ProbPath函數來計算概率鄰接矩陣中源到點集之間的最短路徑。整個算法主要分為2步。

1) 算法2第1)行調用ProbPath函數,依據概率鄰接矩陣求得已知攻擊跡AttackT到攻擊目標S[y]的可能路徑,然而由于特殊攻擊行為節點的存在,使算法2第1)行中獲得的路徑可能并不準確。

2) 算法2第2)~7)行根據特殊攻擊行為節點列表,判斷第1)行中獲取的攻擊路徑中是否包含特殊攻擊行為節點,若存在,則將此路徑變換為含有特殊攻擊行為節點的路徑,并通過比較二者攻擊成功的概率大小進行選擇,最終確定最大可能攻擊路徑Path和其攻擊成功的概率MaxProb。

本算法與Dijkstra算法復雜度相同,都為O(n2),即為因果知識網絡中狀態節點個數的平方。

4 實驗分析

4.1 實驗環境

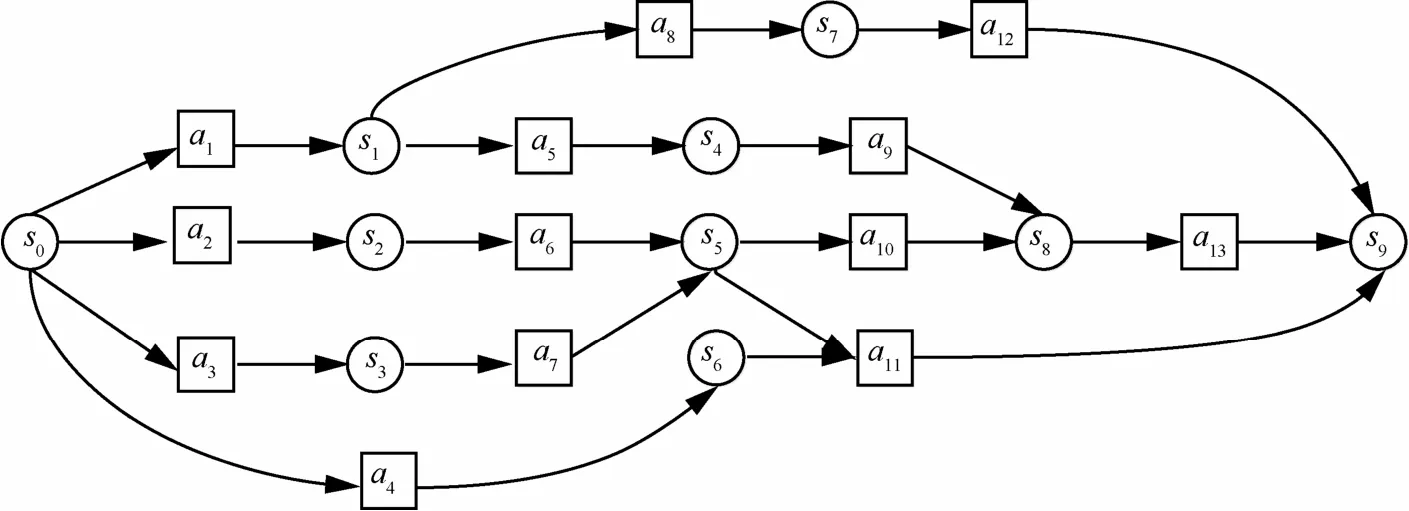

為了驗證本文方法的有效性,搭建了一個實際網絡環境來進行測試。實驗環境拓撲如圖3所示。

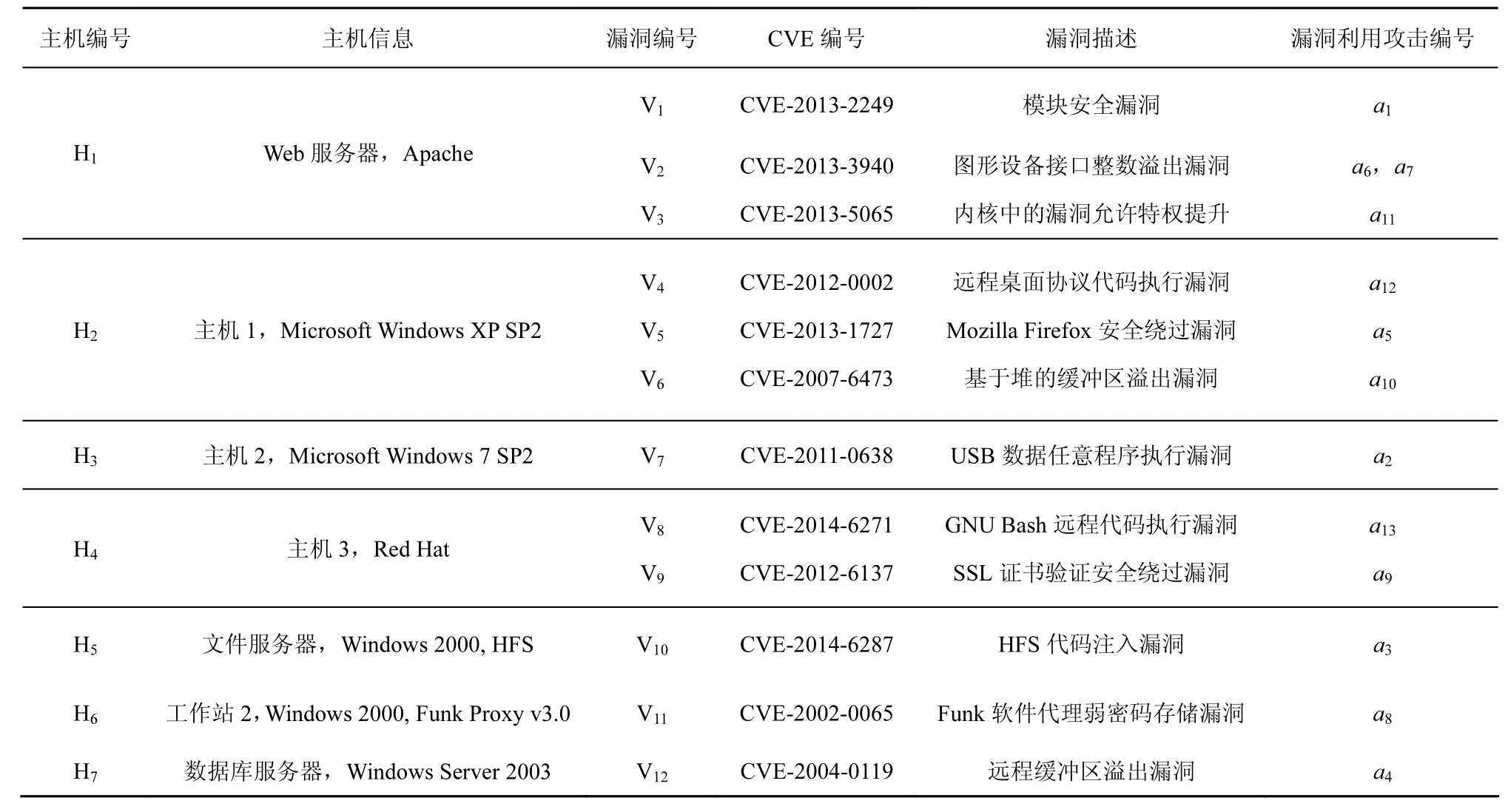

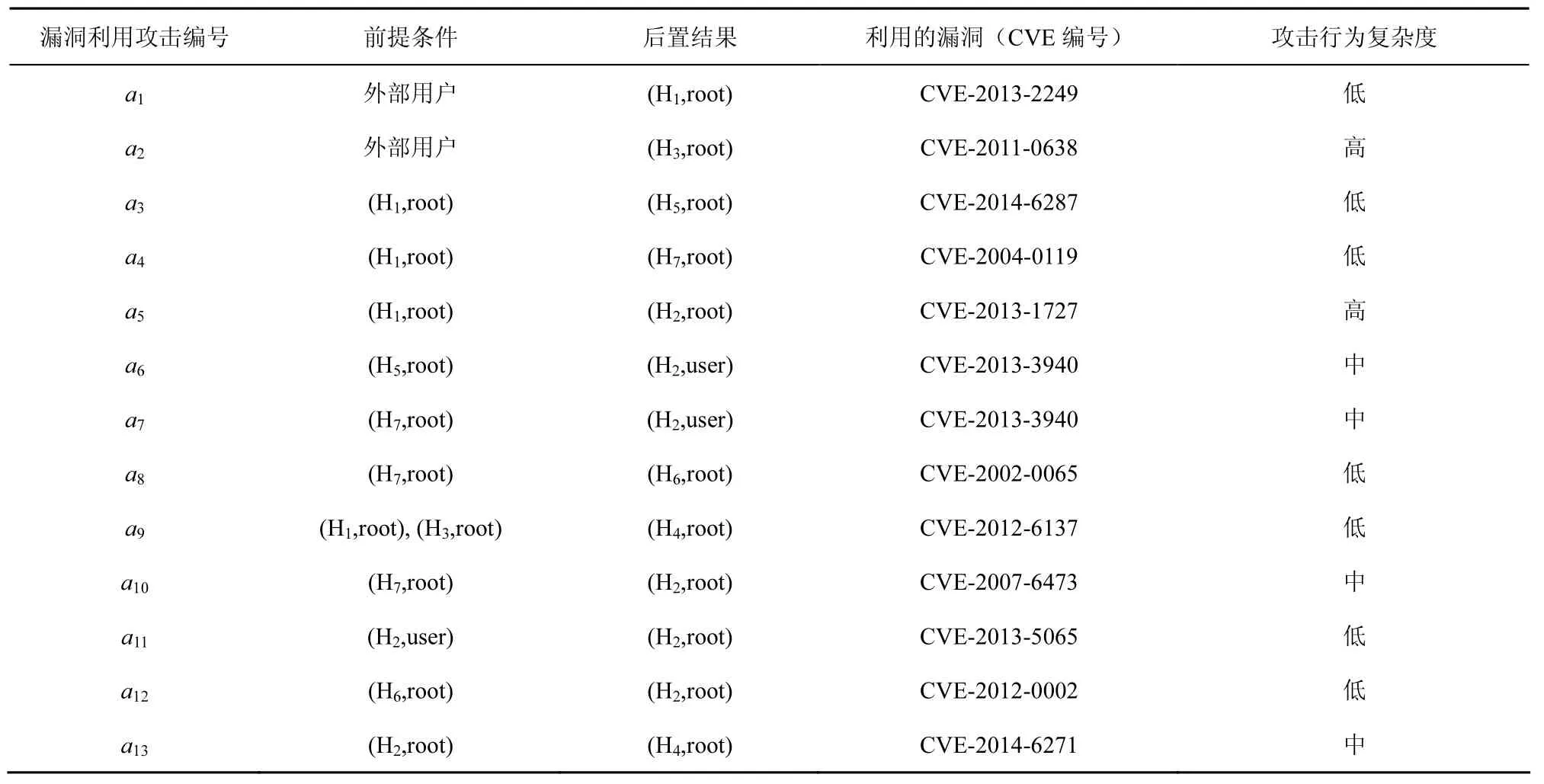

外網用戶可通過Internet訪問本網絡。實驗網絡分為4個區域,分別是DMZ區、子網1、子網2和子網3。DMZ區包含Web服務器和E-mail服務器。子網1由2臺主機構成。子網2由一臺工作站和文件服務器組成。子網3包括一臺工作站和數據庫服務器。各區域的IDS負責檢測各區域中的異常行為并產生告警。網絡可達性設為:DMZ區由防火墻1保護并連接Internet,且只能訪問子網1中的主機1、子網2中的文件服務器和子網3中的數據庫服務器;子網1中的主機1能夠訪問子網2和3中的所有機器,主機3只能訪問主機1和數據庫服務器,主機2只能訪問主機3;子網2中的工作站1和子網3中的工作站 2能訪問數據服務器和文件服務器。通過Nessus脆弱點掃描器對網絡各網絡段進行掃描,得到各主機中漏洞信息如表3所示。依據漏洞信息和CVSS分析得出的攻擊行為信息如表4所示。

4.2 實驗結果及分析

4.2.1 計算過程及分析

圖3實驗網絡拓撲

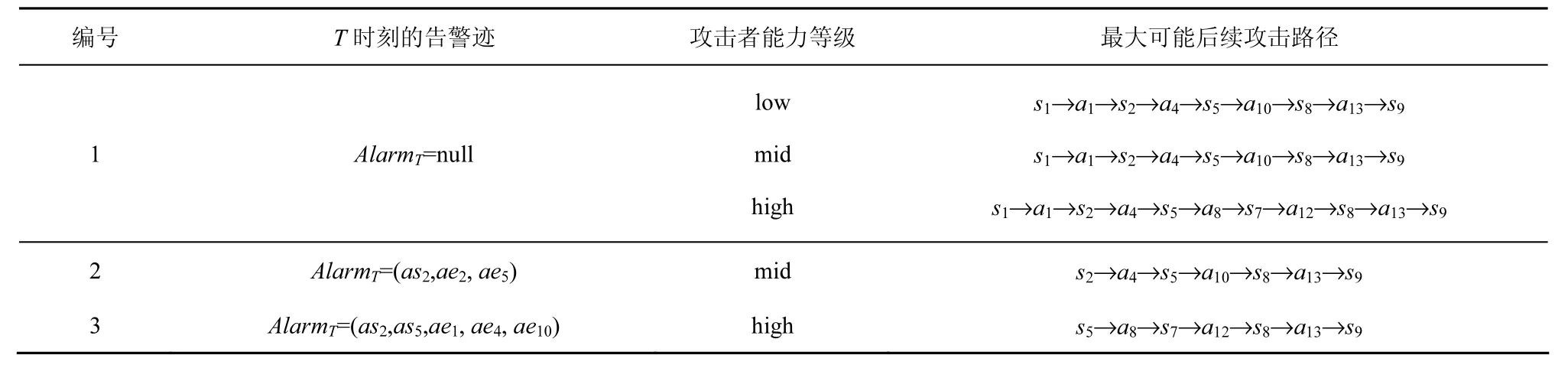

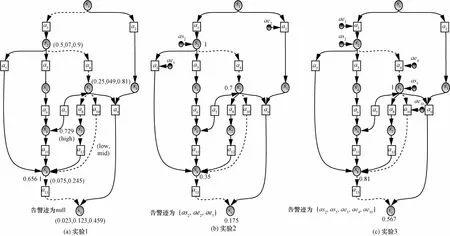

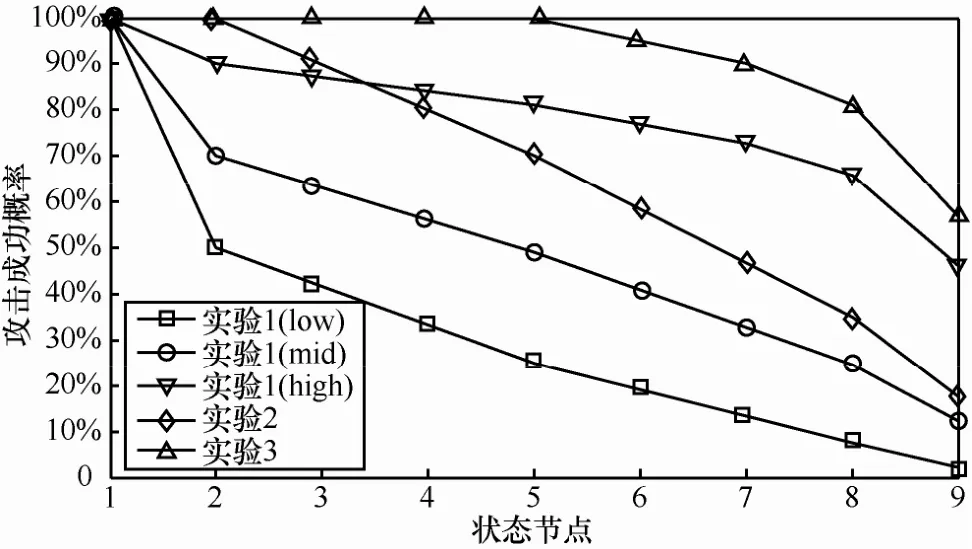

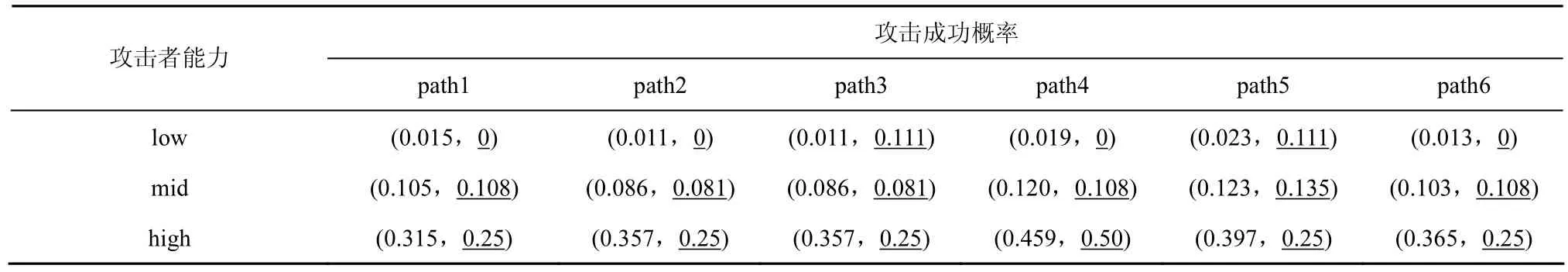

根據圖3和表4,確定因果知識網絡基本結構。假定攻擊目標是獲取主機3的root權限,設計了3個實驗進行驗證,實驗結果如表5所示。具體推理過程如圖4所示。圖5則展示了實驗中各個狀態節點攻擊成功概率變化情況。

為了不失一般性,假定實驗1中沒有觀測到任何事件,即AlarmT=null。由算法2知,共有6條攻擊路徑能夠實現攻擊目標,分別為 path1∶ s1→a1→s2→a5→s8→a13→s9、path2∶ s1→a1→s2→a3→s4→a6→s6→a11→s8→a13→s9、 path3∶ s1→a1→s2→a4→s5→a7→s6→a11→s8→a13→s9、 path4∶ s1→a1→s2→a4→s5→a8→s7→a12→s8→a13→s9、 path5∶ s1→a1→s2→a4→s5→a10→s8→a13→s9和 path6∶ s1→a2→s3→a1→s2→a4→s5→a9→s9。對于攻擊能力等級為Low的攻擊者的最有可能攻擊路徑為 path5,攻擊成功率為0.023;對于攻擊能力等級為mid的攻擊者的最有可能攻擊路徑同樣為 path5,但攻擊成功率提高到0.123;對于攻擊能力等級為high的攻擊者最有可能攻擊路徑為path4s,攻擊成功率為0.459。對于實驗2,T時刻觀測到的告警為AlarmT=(as2,ae2, ae5),由算法1得出攻擊者的攻擊跡描述為攻擊者成功發動攻擊行為 a1使攻擊狀態達到 s2,但發動攻擊 a2時遭遇了失敗,這個概率達到0.95。由算法2推斷攻擊者的攻擊能力等級為mid,由算法3能得出攻擊者最有可能的后續攻擊路徑為:s2→a4→s5→ a10→s8→a13→s9,攻擊成功的概率為 0.175。對于實驗 3,T時刻觀測到的告警為AlarmT=(as2,as5,ae1, ae4,ae10),由算法1得出攻擊者的攻擊跡描述為:攻擊者成功實施攻擊行為 a1和 a4使攻擊狀態達到 s5,但發動攻擊 a10時遭遇了失敗,這個概率達到 0.95。由算法2推斷攻擊者的攻擊能力等級為high,由算法3能得出攻擊者最有可能的后續攻擊路徑為:s5→a8→s7→a12→s8→ a13→s9,攻擊成功的概率為0.567。對于本文提出的模型而言,隨著時間的不斷推進,攻擊者暴露的攻擊行為越多,攻擊跡越完整,對攻擊者能力的推斷越合理,后續攻擊路徑的預測也就更準確。

表3各主機信息及其所含漏洞信息

表4攻擊行為節點的信息

表5實驗結果

圖4不同告警跡條件下攻擊路徑推斷過程示意

圖5實驗中各個狀態節點攻擊成功概率

4.2.2 測試結果的比較與分析

利用網絡安全專業的 50名學員作為攻擊者,分別就圖3所示的網絡進行攻擊測試實驗,事先給定攻擊者該網絡的拓撲結構、漏洞信息及因果知識網絡結構。每名攻擊者均嘗試因果知識網絡中的 6條攻擊路徑,總共形成300個攻擊跡。本文算法計算結果與攻擊測試實驗統計結果對比如表6所示。

表6本文算法計算結果與攻擊測試實驗統計結果對比

依據 50名攻擊者的攻擊跡,利用本文的攻擊者能力等級推斷算法能夠將這些攻擊者分類3類:攻擊者能力等級為low的學員9人、攻擊者能力等級為mid的學員37人和攻擊者能力等級為high的學員4人。表6每一組結果由2個數字構成:前者表示利用本文算法得出的不同能力等級的攻擊者利用不同攻擊路徑的攻擊成功概率;后者帶下劃線,表示由攻擊測試實驗統計得出的實際攻擊成功概率,如0表示9名能力等級low的攻擊者中沒有1名能夠攻擊成功表示37名能力等級為mid的攻擊者中有4名攻擊成功,實際攻擊成功概率為。由表6的統計結果對比分析得出以下結論。

1) 不同能力等級的攻擊者之間攻擊成功概率有著較大差別,故本文通過區分攻擊者能力進行細粒度的攻擊路徑預測方法有重要意義。

2) 由于攻擊者數目等客觀條件約束的影響,本文算法計算的結果與攻擊測試實驗統計結果有一定的差異,但本文算法計算結果能夠較為準確地反映實際的攻擊成功概率,能夠從攻擊者角度有效預測攻擊路徑,為網絡安全漏洞修復及實時防護提供依據。

此外,本文與文獻[9]和文獻[10]的算法進行了比較。一方面利用文獻[9]的方法計算本文因果知識網絡中最有可能攻擊路徑為 path2,攻擊成功的概率為 0.256,明顯大于實際攻擊成功概率;另一方面依據文獻[9]的攻擊圖,在沒有任何監測事件時,本文算法得出無論攻擊者能力處于哪個等級,最大可能攻擊路徑都為:s0→a10→s7→a8→s8→a9→s9→a5→s5,結果與文獻[9]的算法一致,然而文獻[9]的算法中所定義的累積概率是指達到當前攻擊狀態或發生當前攻擊行為的整個可能性,即累加所有可能攻擊路徑的概率之和,這與攻擊者往往選擇一條確定的攻擊路徑這一實際不符,造成最終計算的攻擊成功概率往往偏高,而本文采用的改進Dijkstra算法,通過比較每一條可能攻擊路徑的概率確定最有可能攻擊路徑,得到的攻擊成功概率相對準確合理。

文獻[10]利用威脅狀態轉移圖進行實時威脅狀態識別時,在推斷出目前的威脅狀態后,進一步推斷6條可能的后續路徑,而利用本文的算法,根據攻擊者已完成的威脅,推斷此攻擊者的攻擊能力等級為 high,進而推斷最有可能的攻擊路徑為s0→a1→s1→a5→s3→a6→s7→a3→s8→a8→s10和 s0→a1→s1→a5→s3→a6→s7→a7→s8→a8→s10,攻擊成功概率為0.49。橫向比較來看,本文的方法優勢在于能夠根據攻擊者能力等級自適應地調整相關概率知識,符合網絡對抗實際,更具合理性。

5 結束語

由于網絡攻防的動態性和復雜性,攻擊路徑預測具有不確定性。針對現有攻擊路徑預測方法無法準確反映攻擊者攻擊能力對后續攻擊路徑影響這一問題,本文提出一種基于因果知識網絡的攻擊路徑預測方法。該方法利用因果知識網絡模型對攻擊行為建模,網絡結構定性反映了攻擊步驟之間的因果關系,概率知識分布則定量反映了因果知識網絡中的不確定性。首先將告警跡映射到因果知識網絡以識別攻擊跡;然后通過分析實時攻擊跡推斷攻擊者能力等級,進而根據攻擊者能力等級自適應調整概率知識分布;最后利用概率知識推理攻擊者最有可能的攻擊路徑。實驗結果表明該方法能夠提高攻擊路徑預測的準確度,有效減少告警數量,為網絡管理員及時實施防御策略提供了重要依據。下一步工作包括因果知識網絡結構的生成研究和實現算法的并行化。

[1]SHAH C. Zeus crime ware toolkit[EB/OL]. http://blogs.mcafee.com/mcafeelabs/zeus-crimeware-toolkit.

[2]QIN X, LEE W. Statistical causality of INFOSEC alert data[C]// Recent Advances in Intrusion Detection 2003. Berlin, 2003: 73-93.

[3]梅海彬, 龔儉, 張明華. 基于警報序列聚類的多步攻擊模式發現研究[J]. 通信學報, 2011, 32 (5): 63-69.MEI H B, GONG J, ZHANG M H. Research on discovering multi-step attack patterns based on clustering IDS alert sequences[J].Journal on Communications, 2011, 32(5): 63-69.

[4]VALEUR F, VIGNA G, KRUEGEL C, et al. A comprehensive approach to intrusion detection alert correlation[J]. IEEE Trans. Dependable and Secure Computing, 2004, 1(3): 146-169.

[5]JAJODIA S, NOEL S, KALAPA P, et al. Cauldron: mission-centric cyber situational awareness with defense in depth[C]//The Military Communications Conference. Baltimore, 2011: 1339-1344.

[6]YU D, FRINCKE D. Improving the quality of alerts and predicting intruder’s next goal with hidden colored petri-net[J]. Computer Networks, 2007,51(3): 632-654.

[7]WANG L, ISLAM T, LONG T, et al. An attack graph-based probabilistic security metric[C]//Data and Applications Security XXII. Berlin Heidelberg, 2008: 283-296.

[8]蘇婷婷, 潘曉中, 肖海燕. 基于屬性鄰接矩陣的攻擊圖表示方法研究[J]. 電子與信息學報, 2012, 34(7): 1744-1747.SU T T, PAN X Z, XIAO H Y. Research on attack graph based on at-tributes adjacncy matrix[J]. Journal of Electronics amp; Information Technology, 2012, 34(7): 1744-1747.

[9]陳小軍, 方濱興, 譚慶豐. 基于概率攻擊圖的內部攻擊意圖推斷算法研究[J]. 計算機學報, 2014, 37(1): 62-72.CHEN X J, FANG B X, TAN Q F. Inferring attack intent of malicious insider based on probabilistic attack graph model[J]. Chinese Journal of Computers, 2014, 37(1): 62-72.

[10]呂慧穎, 彭武, 王瑞梅. 基于時空關聯分析的網絡實時威脅識別與評估[J]. 計算機研究與發展, 2014, 51(5): 1039-1049.LV H Y, PENG W, WANG R M. A real-time network threat recognition and assessment method based on association analysis of time and space[J]. Journal of Computer Research and Development, 2014, 51(5):1039-1049.

[11]XIE P, LI J H, OU X M, et al. Using Bayesian networks for cyber security analysis[C]//The 40th IEEE/IFIP International Conference on Dependable Systems and Networks(DSN). Chicago, 2010: 211-220.

[12]張少俊, 李建華, 宋珊珊. 貝葉斯推理在攻擊圖節點置信度計算中的應用[J]. 軟件學報, 2010, 21(9): 2376-2386.ZHANG S J , LI J H, SONG S S. Using Bayesian inference for computing attack graph node beliefs[J]. Journal of Software, 2010, 21(9):2376-2386.

[13]ABRAHAM S, NAIR S. A predictive framework for cyber security analytics using attack graphs[J]. International Journal of Computer Networks amp; Communications, 2015, 7(1): 1-17.

[14]FREDJ O B. A realistic graph-based alert correlation system[J]. Security and Communication Network, 2015, 8(15): 2477-2493.

[15]馮學偉, 王東霞, 黃敏桓. 一種基于馬爾可夫性質的因果知識挖掘方法[J]. 計算機研究與發展, 2014, 51(11): 2493-2504.FENG X W, WANG D X, HANG M H. A mining approach for causal knowledge in alert correlating based on the Markov property[J]. Journal of Computer Research and Development, 2014, 51(11):2493-2504.

Attack path prediction method based on causal knowledge net

WANG Shuo1, TANG Guang-ming1, KOU Guang1,2, SONG Hai-tao1

(1. PLA Information Engineering University, Zhengzhou 450001, China;

2. Science and Technology on Information Assurance Laboratory, Beijing 100072, China)

The existing attack path prediction methods can not accurately reflect the variation of the following attack path caused by the capability of the attacker. Accordingly an attack path prediction method based on causal knowledge net was presented. The proposed method detected the current attack actions by mapping the alarm sets to the causal knowledge net. By analyzing the attack actions, the capability grade of the attacker was inferred, according to which adjust the probability knowledge distribution dynamically. With the improved Dijkstra algorithm, the most possible attack path was computed. The experiments results indicate that the proposed method is suitable for a real network confrontation environment. Besides, the method can enhance the accuracy of attack path prediction.

attack path prediction, causal knowledge net, attacker capability, probability knowledge distribution, Dijkstra algorithm

s:The National Natural Science Foundation of China(No.61303074), Foundation of Science and Technology on Information Assurance Laboratory (No.KJ-14-106)

TP393.8

A

10.11959/j.issn.1000-436x.2016210

2016-02-22;

2016-08-18

國家自然科學基金資助項目(No.61303074);信息保障技術重點實驗室開放基金資助項目(No.KJ-14-106)

王碩(1991-),男,河南南陽人,解放軍信息工程大學碩士生,主要研究方向為網絡安全。

湯光明(1963-),女,湖南常德人,解放軍信息工程大學教授,博士生導師,主要研究方向為網絡信息安全和體系對抗。

寇廣(1983-),男,河南許昌人,解放軍信息工程大學講師,主要研究方向為網絡安全態勢感知、大數據和云計算安全。

宋海濤(1990-),男,山東煙臺人,解放軍信息工程大學博士生,主要研究方向為網絡安全。