基于ARMv8架構ROP自動構造框架

趙利軍 彭 城

(徐州工程兵學院作戰實驗中心 江蘇 徐州 221000)

?

基于ARMv8架構ROP自動構造框架

趙利軍 彭 城

(徐州工程兵學院作戰實驗中心 江蘇 徐州 221000)

為了在ARM公司最新發布的首款支持64位處理器的ARMv8架構上實現ROP(Return_Oriented Programmig)技術,提高ROP攻擊效力,設計了ARMv8架構上的ROP 自動構造工具。首先對已有的ARM架構下gadget搜索工具進行擴展,使之支持ARMv8架構下可用指令序列的搜索,并把這些指令序列存儲在gadget庫中,其次采用優化策略對gadget庫進行優化。然后利用語義等價性找出與shellcode語義相同的gadget鏈,并利用寄存器連通性解決語義斷層和寄存器沖突等問題。最后完成gadget的自動串聯形成具有特定行為的ROP鏈。通過利用ROP自動構造工具對網站”exploit.db”中大量的shellcode進行自動構造,證明了工具具有良好的攻擊效力,增強了ROP攻擊的實用性。

ROP 指令序列 ARMv8 寄存器連通性 語義斷層 寄存器沖突

0 引 言

數據執行保護和簽名等技術有效地阻止了代碼注入式攻擊。2005年Krahmer等提出了一種借用代碼攻擊方法,該方法不再需要向內存中注入惡意代碼,而是利用代碼段中的代碼實現攻擊。return-into-libc[1]技術是一種典型的借用代碼攻擊,通過劫持控制流,跳轉到C語言函數庫libc,復用libc中已有的函數。但是return-into-libc攻擊只能順序調用函數,不能實現圖靈完備的行為,如分支操作、循環操作等。

為了彌補return-into-libc攻擊的局限性, 2007年Shacham[2]第一次提出了X86平臺上的返回導向編程技術ROP。返回導向編程攻擊的方式不再局限于將漏洞程序的控制流跳轉到庫函數中,而是利用庫函數或可執行文件的指令代碼片段實現攻擊,將復用的代碼粒度從return-to-libc的函數級別縮小到指令序列。 自2007年ROP概念被提出后,關于ROP攻擊的研究引起了研究人員的 廣泛關注,他們先后在各個平臺上對ROP攻擊進行而來實驗。例如ARM平臺,SPARC平臺和AVR平臺。Kornau[3]首次在ARM架構上實現了ROP攻擊并驗證了圖靈完整性,而且提出了一套基于REIL語言的自動構建ROP鏈的算法。2008年,Roemer[4]等在SPARC平臺上驗證了ROP圖靈完整性。盧森堡大學的Ralf-Philipp Weinmann利用ROP技術實現了iOS系統的入侵[5]。

ROP技術至關重要的一環就是可用指令序列的自動搜索,本文中將這些指令序列定義為gadget。由于庫文件中的代碼的數量非常巨大,所以手工搜索gadget將會非常的耗時,這將嚴重降低ROP技術的效率。2011年,Schwartz[6]等提出了一種 X86 平臺上gadget 自動搜索算法,其定義了內部語言 QooL 來實現漏洞程序到 ROP payload 之間的轉換,但是其缺陷是定義的語義只有內存操作和邏輯操作,沒有涉及到條件執行和循環。然而這些技術只適用于X86架構,并不適用于其他架構,特別是RISC架構。2010年,Kornau 等在ARM架構上實現一種基于中間語言 REIL 的 ARM gadget 自動搜索算法,首先該算法定位到分支指令,然后根據語法樹算法把一條指令翻譯成 REIL 語言,最后組合信息成為有用的gadgets。Schwartz等提出的自動構造ROP攻擊的框架Q是基于短指令序列的,不能繞過Chen[7]等提出的防御機制。2014年,Yang[8]等在Schwartz基礎上提出了基于長指令序列的自動構造框架,成功地繞過了Ping、Chen等人的防御機制。

ARMv8架構為了獲得低功耗高效率的64位計算優勢,引入了一個全新的指令字長為32位的64位指令集A64。上文論述的gadget搜索算法或是針對ARMv7架構,或是針對X86架構,并不適用于ARMv8架構。并且目前針對ROP攻擊的大部分研究仍停留在gadget自動搜索階段,還需要很多的人工參與,嚴重降低了ROP攻擊的效率。為了解決以上技術缺陷,本文設計了一種ARMv8 ROP shellcode自動構造工具,該工具首先搜索到ARMv8架構下的可用指令序列,然后在可用指令序列中搜索到與shellcode語義相同的gadget,自動完成gadget的串聯,提高了ROP攻擊的效率。

1 背 景

1.1 ARMv8架構的差異性分析

ARMv8架構在指令集設置、寄存器使用和函數調用等方面和我們熟知的架構(X86、ARM)截然不同。ARMv8架構有兩種工作狀態:AArch64和AArch32。在這兩種工作狀態下指令集仍然都是32位的,但是指令的尋址范圍不同了:AArch64狀態下支持64 bit的地址空間,AArch32狀態下支持32 bit的地址空間 ,且在每種工作狀態下ARMv8都有31個通用寄存器[9]。本文將主要對AArch64狀態下ARMV8架構的差異性。

1.1.1 子函數調用規則

ARMv8架構摒棄了ARMv7架構下的7種工作模式:1個用戶模式和6個特權模式。ARMV8架構下采用4種工作模式:EL0-EL3,EL0相當于用戶模式,下面我們將主要對非特權模式進行分析。

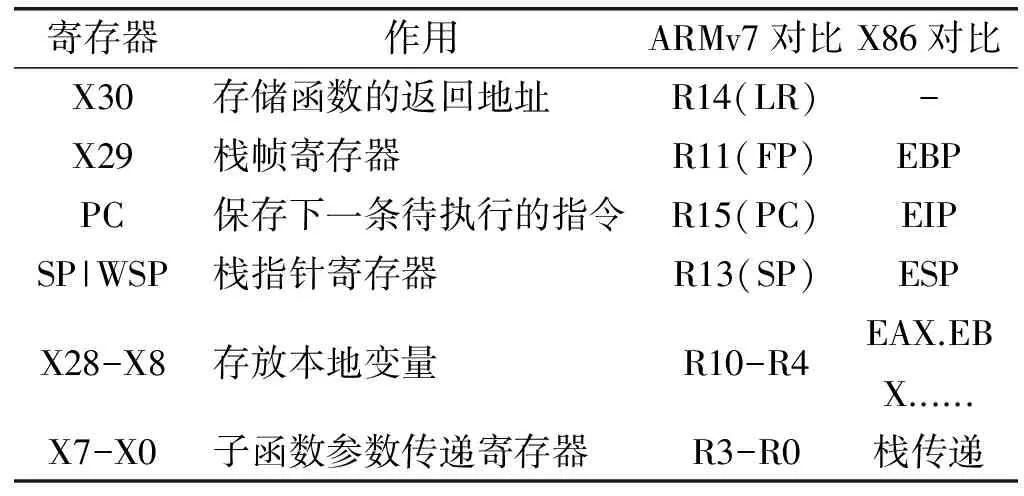

ARMv8架構下當發生子函數調用時,程序將PC中下一條指令的地址保存到寄存器X30中,然后跳轉到PC中的地址去執行,當函數返回時程序將會跳轉到X30寄存器中的地址處執行。當子函數的參數的個數不大于8個的時候,則參數由寄存器X0-X7進行參數傳遞,如果子函數的參數的個數大于8個,則大于8個參數之外的參數通過棧進行傳遞。根據ARMv8架構的子函數的調用規則,在ARMv8架構中的寄存器分配規則如表1所示。

表1 函數調用時寄存器分配規則

從表1中可以看出ARMv7架構為15個通用寄存器,其中LR用來存放函數的返回地址,當函數從被調函數返回時從LR寄存器讀取返回地址跳轉到調用函數繼續執行。ARMv8架構下為31個通用寄存器,棧指針寄存器SP獨立于31個通用寄存器之外,其中X30相當于ARMv7架構下的LR寄存器,當函數返回時,程序將會跳轉到X30寄存器中的地址執行。

ARMv8架構下函數調用時的內存布局相比于ARM以前的版本有了較大的改變,函數調用時的棧結構如圖1所示。

圖1 函數調用棧的分布情況對比圖

左圖為ARMv7的情形。caller調用callee之前,棧指針位于sp1位置;進入callee后,將棧基址寄存器R11和程序鏈接寄存器LR分別壓棧,LR寄存器保存的是callee的返回地址。接著將棧指針減去一個常數(由編譯器根據具體情況而定),假設其位于sp3位置。sp2-sp3之間的空間為callee的棧空間。

右圖為ARMv8的情形。caller調用callee之前,棧指針位于sp1位置;緊挨著sp1位置的兩個寄存器X29和X30分別存放的是caller棧基址和返回地址。進入callee函數后,首先會將棧指針減去一個常數(由編譯器根據具體情況而定),假設位于sp2位置,然后將X29和X30寄存器分別壓棧,此時棧指針位于sp3位置,X30寄存器保存的是callee的返回地址;sp1-sp3之間的空間為callee的棧空間。

1.1.2 ARMv8架構分支指令

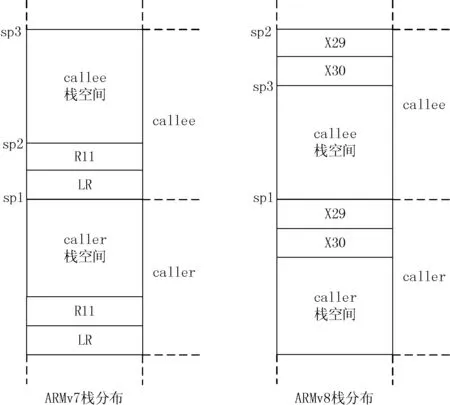

通過對ARMv8架構指令系統的研究[9],總共有5類跳轉指令可以影響程序的執行流。其功能如表2所示,當處理器在AArch64位的工作狀態下時,表中的寄存器就寫成Xm,當工作在AArch32狀態下時寄存器就寫成Wm。

表2 ARMv8架構分支指令描述表

ARMv8架構上的可用指令序列都是以支持寄存器間接跳轉指令為結尾的。從表2中可以看出,這些指令主要包括三類:BLR Xm、BR Xm和RET {Xm}。其中,ARMv8中BLR Xm和BR Xm主要用于分支跳轉或函數調用,BLR指令時需要將返回地址保存到寄存器X30中,而BR指令不需要將返回地址保存到寄存器X30中;RET {Xm}為函數返回指令,當Xm省略時默認使用X30。本文中主要使用以RET {Xm}指令為結尾的指令序列。

1.2 ARMv8 ROP攻擊原理概述

所謂的ROP攻擊就是利用庫文件或可執行文件中的短指令序列完成的攻擊,ARMv8架構一次ROP攻擊的原理如圖2所示。

圖2 ARMv8 ROP攻擊概況圖

其中各部分完成的功能如下:

① 攻擊者通過一次漏洞利用將gadget框架注入到用戶控制的棧中,并控制程序使之跳轉到gadget 1執行。

② 所有的位于漏洞程序運行映像內存中的gadget序列,運行時映像包括漏洞程序本身和被漏洞程序加載的所有的庫文件。

③ gadget框架通過棧將變量傳遞給下一個gadget,每個gadget框架包括該gadget需要的源數據和下一個被期望執行的gadget的首地址。

④ 被存儲在專用內存段中的可以變多個gadget訪問的變量,這個內存區域可以被每個gadget進行讀寫訪問。

⑤ 一個gadget示例,本文把其命名為gadget1。

⑥ 程序跳轉到gadget 1執行后,gadget 1的前兩條指令訪問專用內存區域[X5+0x8]和[X5+0x20]內存位置。

⑦ gadget框架為gadget1中的LDP指令提供輸入,X1和X2寄存器被設置為保存在gadget框架中的值,X30寄存器也被設置為下一個期望執行的gadget的首地址。

⑧ gadget1通過RET執行使程序跳轉到gadget2執行。

⑨ gadget2的一個示例。

⑩ 寄存器X4和X5被設置為gadget2框架中的值,X30寄存器被設置為gadget3的首地址,然后程序跳轉到gadget3執行。依次循環下去直到所有的gadget執行完畢,即完成一次ROP攻擊。

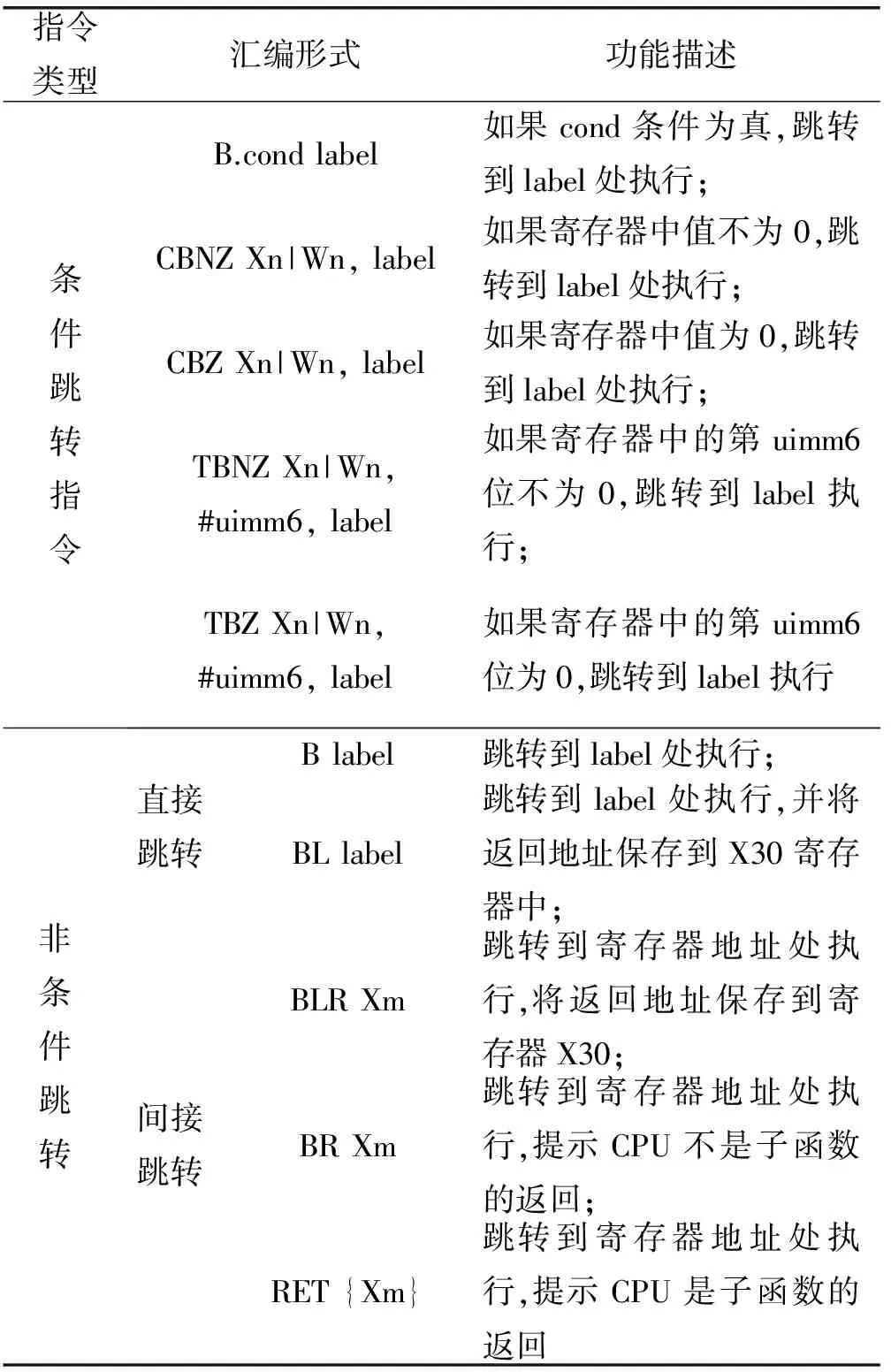

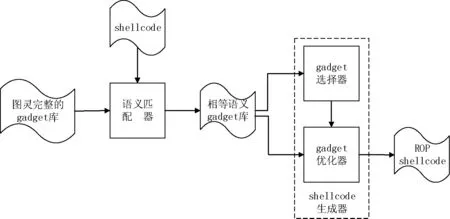

2 ARMv8 ROP shellcode自動構造工具

本文中設計的ROP shellcode自動構造框架如圖3所示。其主要包括三個部分;shellcode分析框架、gadget自動搜索框架和gadget自動構建框架。Shellcode分析框架完成shellcode語義的提取和優化,gadget自動搜索框架實現ARMv8架構下可用指令序列的搜索,gadget自動構建框架通過分析shellcode的語義,在gadget庫中搜索與shellcode具有語義的gadget,以完成gadget的自動串聯。

圖3 ARMv8 gadget自動搜索框架

2.1 shellcode分析模塊

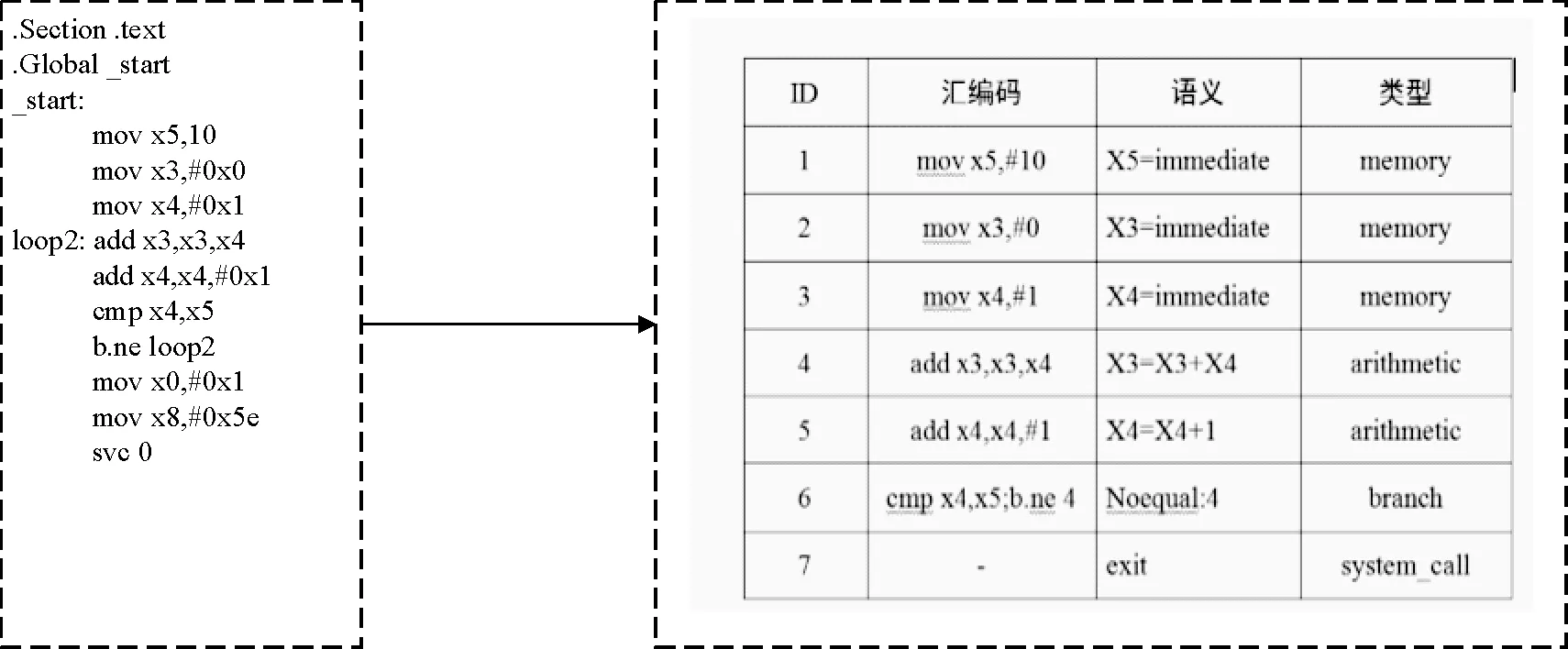

Shellcode分析框架主要用于shellcode的優化和語義提取。 對用于輸入的shellcode,該框架首先將shellcode轉換為LLVM 中間語言,然后在中間語言級對shellcode進行優化和語義提取。其中優化主要包括冗余指令的消除、指令合并等。語義提取主要是提取shellcode語句的操作類型。Shellcode分析模塊將會加快gadget自動生成模塊的效率。圖4顯示了shellcode分析模塊的執行結果,其中左半部分為完成一個從1加到10的求和運算,右半部分為經過shellcode分析模塊分析后的結果。

圖4 shellcode分析框架結果

2.2 gadget自動搜索框架

gadget鏈是ROP技術最重要的一部分,所謂 gadget,是指在一個程序中能搜索到的具有某一特定功能的可用指令序列。該指令序列必須滿足一定的條件:

(1) gadget 中包含的指令條數通常很短,在個位數以內;

(2) gadget 的末尾都是一個跳轉指令;

(3) 每個 gadget 完成某一功能,如 mov/add/sub/and/neg 等。

本文中的gadget搜索框架將主要搜索以RET指令結尾的指令序列。通過統計發現ARMv8架構通常使用X30寄存器作為RET指令的目的地址寄存器。其指令的編碼為”xc0x03x5fxd6”。所以本文的搜索算法將主要在目標二進制文件對特征碼”xc0x03x5fxd6”進行搜索。

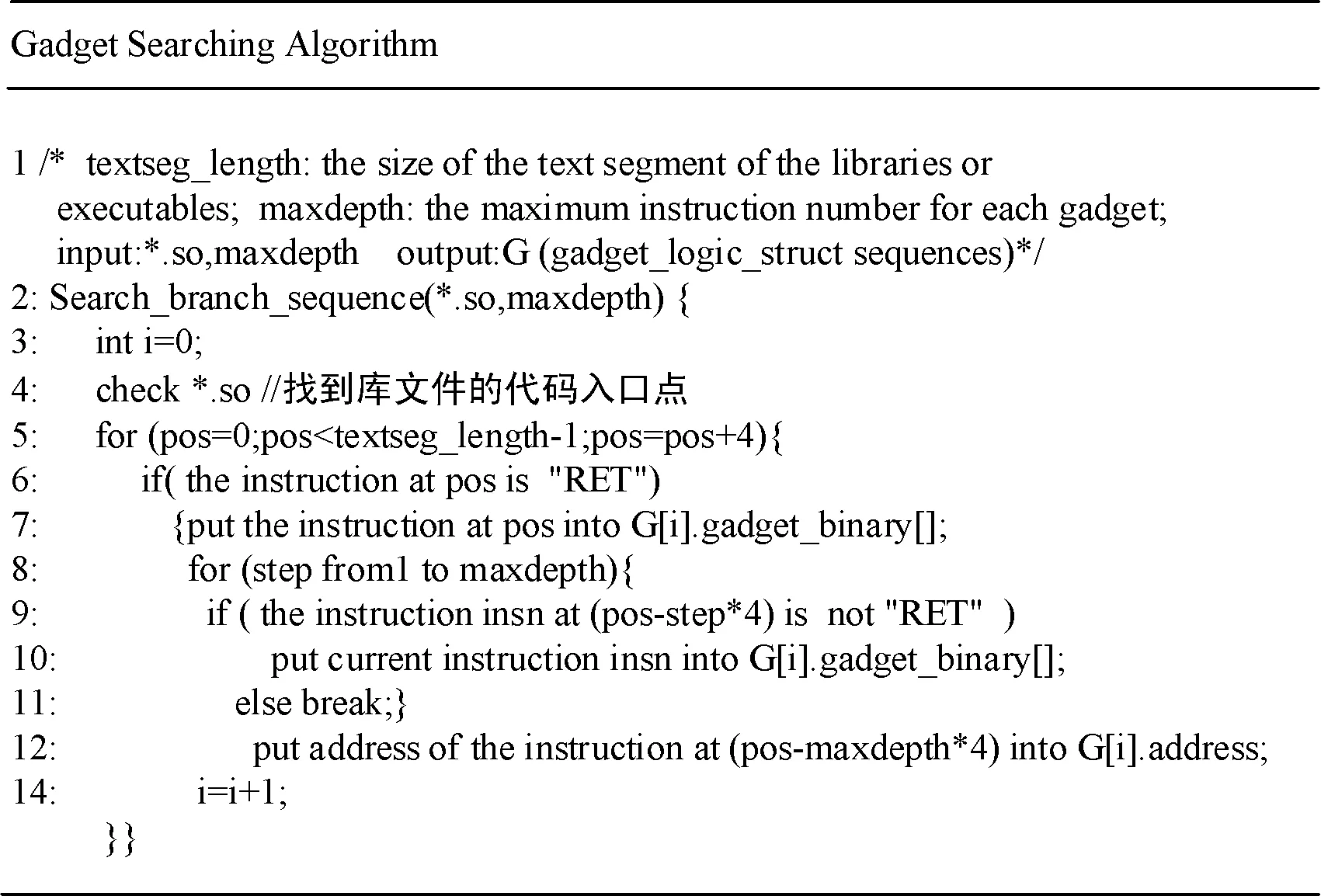

當定位到分支指令之后,開始以分支指令開始逆向遍歷,其搜索算法如圖5所示,圖5給出的自動搜索算法遍歷庫文件或可執行文件的整個代碼段。算法的第4行通過對ARMv8架構ELF文件格式的分析,定位到代碼段。該算法的第一層循環用來搜索整個庫文件來定位分支指令,當搜索到”xc0\x03x5fxd6”特征碼時用第二層循環開始逆向4字節遍歷,并把相應的指令保存到G.gadget_binary[]中,當完成一個指令流的搜索后,把該指令流的首地址保存到G.address中。當發生以下情況時算法停止搜索:① 當遇到返回指令RET時;② 當G.gadget_binary[]中的指令的條數大于搜索深度maxdepth時。

圖5 ARMv8 gadget自動搜索算法

算法中的maxdepth為用戶預先設置好的一個閾值,這個值的設置是必要的,且其值一般設置為個位數,本文中將其值設置為4。如果不設置閾值或者該值過大會給指令序列帶來巨大的邊界影響。

2.3 gadget自動構造模塊

Gadget自動構造模塊通過對shellcode分析模塊分析結果進行分析,在gadget自動搜索模塊搜索出的圖靈完成的gadget庫中匹配到與shellcode語義相同的gadget。其框架如圖6所示,其中語義匹配器通過分析shellcode的語義在gadget庫中找出所有的與shellcode語義具有相同語義的gadget。Gadget選擇器根據不同的策略對gadget庫進行排序,然后選擇最優的gadget。Gadget優化器主要解決語義斷層和寄存器沖突等問題。

圖6 gadget自動構造模塊

2.3.1 gadget選擇器

本文中主要是根據棧指針SP偏移值的大小進行排序。語義匹配器生成的gadget中的所有的gadget都具有相同的語義,但是其棧指針SP的偏移卻是不同的。例如gadget”add x3,x2,x5;ldr x30,[sp],#0x8;ret”和gadget”add x3,x2,x5;ldp x29,x30,[sp],#0x10; ret”,這兩個gadget完成的功能都是將寄存器X2和寄存器X5中內容相加,結果保存到寄存器X3中,但是第一個gadget中SP調整了8個字節,而第二個gadget中SP調整了16個字節,本文中將會保留第一個gadget。本文采用線性掃描的方法,從gadget集的開始位置遍歷整個gadget集,根據SP偏移的大小采取冒泡排序算法對gadget進行排序,當遍歷結束時,gadget庫中的gadget將是按照棧指針SP偏移值從小到大排序,然后選取那個SP調整最小的gadget作為gadget鏈中的一個。這樣在進行ROP攻擊時,會節省非常多的棧空間,提高了ROP攻擊的效率。將來本文還會對排序策略進行擴展,從而構造出更優的gadget鏈。

2.3.2 gadget優化器

雖然2.3.1節中已經選擇除了最優的gadget,但是其仍然存在以下兩個問題。第一,語義分析器有可能搜索不到與shellcode語義相同的gadget;而且2.3.1結構搜索出的gadget可能存在葉子gadget,這將影響gadget的串聯;這些都將導致gadget語義斷層。第二,gadget選擇器生成的gadget鏈中存在寄存器沖突。Gadget優化器主要解決這兩個問題。

1) 語義斷層

語義斷層主要包括兩個方面:葉子gadget和shellcode語義丟失。

葉子gadget:所謂的葉子gadget就是指那些無法控制目的地址寄存器的gadget,例如gadget{add x0,x2,x4;ret}就是一個葉子gadget,因為在RET指令之前沒有一條匯編指令能夠對X30寄存器進行控制,這將影響該gadget與下一條期望執行的gadget的串聯。本文將使用一個跳板gadget進行解決,跳板gadget的主要功能是對X30寄存器進行設置,然后使用通用寄存器來作為目的地址寄存器實現gadget的串聯,例如gadget1{ldr x6,[sp],#0x8;ldr x30,[sp],#0x10;bx r6}就是一個跳板gadget。當遇到葉子gadget時,就在該gadget之前插入跳板gadget1,將R6寄存器設置為葉子gadget的首地址,將X30寄存器設置為葉子gadget執行完畢后期望執行的gadget的地址。這樣當跳板gadget1執行完畢后,將會使用BX R6指令跳轉到葉子gadget執行,葉子gadget最后的RET指令完成與后續gadget的串聯。但是在使用跳板gadget時,一定要注意不要破壞R6寄存器中的值,必須存放葉子gadget的首地址。

shellcode語義丟失:shellcode語義丟失是指在gadget庫中找不到與shellcode具有相同語義的gadget。本文通過分析gadget自動搜索模塊生成的gadget庫,證明了寄存器的連通性,即寄存器間是兩兩可達的。然后通過利用寄存器的連通性實現寄存器的替換,在替換過程中,本文將盡量替換最少的寄存器以解決shellcode語義丟失問題。例如假設在2.1節的求和例子中,本文假設語句”add x3,x3,x4”將會造成shellcode語義丟失,即在gadget庫中搜索不到與該語句語義相同的gadget。那么本文將會按照寄存器最少替換原則,首先對目的寄存器X3寄存器進行替換,直到在gadget庫中找到語義相同的gadget,當使用寄存器X1對X3進行替換時,則在gadget庫中找到了與其語義相等的gadget1”add x1,x3,x4;ldp x29,x30,[sp],#0x20;ret”,然后在gadget1之后增加gadget2”mov x3,x1;ldr x30,[sp],#0x8;ret”,將gadget1與gadget2串聯到一起將會完成與語句”add x3,x3,x4”語義相同的gadget,解決語義斷層問題。如果對目的寄存器替換完畢后,仍然無法發現gadget,那么就對源寄存器進行替換,按照寄存器替換由少到多的原則一直替換下去,直到找到語義相等的gadget。

2) 寄存器沖突的解決

寄存器沖突指存在兩個gadgets:G1和G2,G1存儲臨時數據到寄存器A,G2需要初始化寄存器A以完成相應的操作,G1和G2之間就存在寄存器沖突。本文將首先尋找一個棧安全位置,該位置不會影響gadget的控制結構,然后在兩個gadget之間增加一個內存存儲gadget將臨時數據保存到棧安全位置,等到使用時再將其取出。例如“add x0,x1,x3;ldr x30,[sp],#0x10;ret”和“mov x0,#0x8;ldp x29,x30,[sp],#0x20;ret”這兩個gadget,第一個gadget的功能是將寄存器X1和X3相加之后的結果保存到寄存器X0,這將影響X0寄存器的正常使用,那么本文就在這兩個gadget之間增加一個store gadget{str x0,[x5];ldp x29,x30,[sp],#0x20;ret}。首先將X0寄存器中的值保存到棧安全位置,等到使用時再從相應的位置取出,以消除寄存器沖突。其中X5寄存器保存的是棧安全位置的基址。

3 實驗與評估

3.1 ARMv8 shellcode實例

實驗環境: Linaro ARMv8 Linux,其版本號為Linux 3.6.0-1-Linaro-vexpress64。Linaro是ARM公司授權商,其為ARMv8開發的工具鏈和快速模型虛擬平臺能從ARM官網下載[11]。

本節將給出Linaro ARMv8 Linux上實現的ROP實例。該實例的ROP shellcode欲實現的功能是通過復用libc.so.6中的write函數在終端輸出字符串”ARMv8 exploit”,然后復用libc.so.6中的exit函數使程序離開。

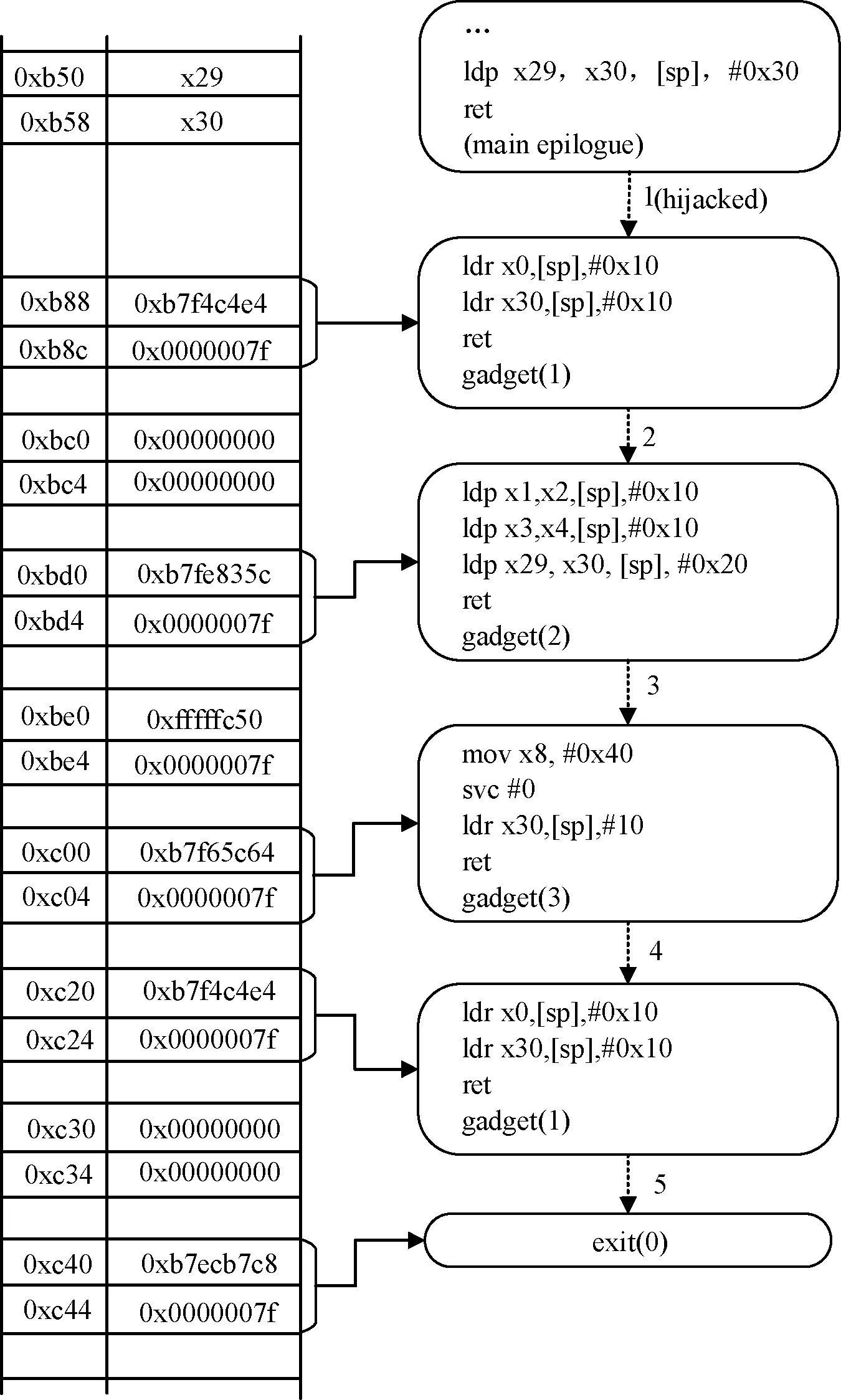

ROP shellcode對應的內存布局及工作原理如圖7所示。圖的左側給出ROP的內存安排和內存地址的后12位,圖的右側的虛線代表指令序列的執行順序。

圖7 ROP攻擊實例原理圖

通過一次漏洞利用,將返回地址用gadget(1)的返回地址改寫,程序返回時將會跳轉到本文設定的指令序列,程序依次執行gadget(1)和gadget(2)。在gadget(1)和gadget(2)執行完畢之后,X0、X1和X2三個寄存器已經被設置為write系統調用所需要的三個參數,gadget(3)將write系統調用號0x40傳遞給寄存器0x40,然后執行write系統調用在終端輸出字符串”ARMV8 exploit”。通過控制write系統調用的返回地址,write系統調用執行完畢后程序將會跳轉到gadget(1)執行。gadget(1)將exit系統調用的參數和入口地址分別傳遞給寄存器X0和X30,最后通過執行exit系統調用使程序離開。在內存中,本文沒有用到的閑置內存全部用字符A填充。

0x7fb7f4c4e4 F84107E0 ldr x0,[sp],#0x10

0x7fb7f4c4e8 F84107FE ldr x30,[sp],#0x10

0x7fb7f4c4ec D65F03C0 ret

gadget(1)

0x7fb7fe835c A8C10BE1 ldp x1,x2,[sp],#0x10

0x7fb7fe8360 A8C113E3 ldp x3,x4,[sp],#0x10

0x7fb7fe8364 A8C27BFD ldp x29, x30, [sp], #0x20

0x7fb7fe8368 D65F03C0 ret

gadget(2)

0x7fb7f65c64 D2800808 mov x8, #0x40

0x7fb7f65c68 D4000001 svc #0

0x7fb7f65c6c F84027FE ldr x30,[sp],#0x10

0x7fb7f65c70 D65F03C0 ret

gadget(3)

通過對上面gadget鏈的分析,生成的ARMv8 ROP shellcode的控制結構內容如下:

char shellcode[]=

″x41x41x41x41x41x41x41x41x41x41x41x41x41x41x41x41″

″x41x41x41x41x41x41x41x41xe4xc4xf4xb7x7fx00x00x00″

″x00x00x00x00x00x00x00x00x41x41x41x41x41x41x41x41″

″x5cx83xfexb7x7fx00x00x00x41x41x41x41x41x41x41x41″

″x41x41x41x41x41x41x41x41xd0xc4xf4xb7x7fx00x00x00″

″x41x41x41x41x41x41x41x41x41x41x41x41x41x41x41x41″

″x41x41x41x41x41x41x41x41x41x41x41x41x41x41x41x41″

″x50xfcxffxffx7fx00x00x00x0dx00x00x00x00x00x00x00″

″x41x41x41x41x41x41x41x41x41x41x41x41x41x41x41x41″

″x41x41x41x41x41x41x41x41x41x41x41x41x41x41x41x41″

″ARMv8 exploit;

3.2 gadget自動搜索框架搜索結果

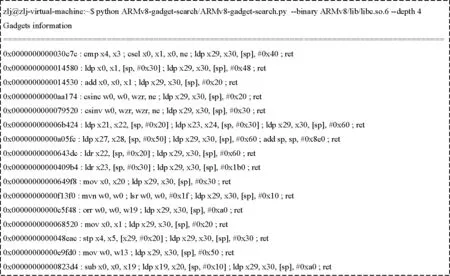

本文利用該工具在Linaro ARMv8 Linux 常用的庫文件libc.so.6和ld-linux-aarch64.so.1中進行搜索,實驗結果如圖8、圖9所示。

圖8 libc.so.6庫文件中搜索深度為4的部分搜索結果

圖9 ld-linux-aarch64.so.1庫文件中搜索深度為4的部分搜索結果

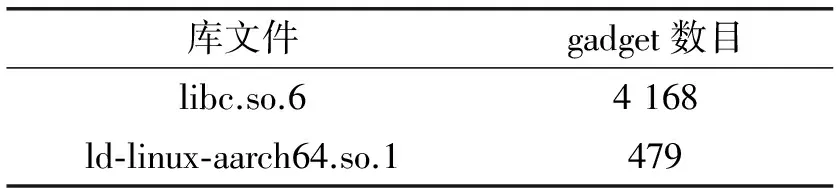

通過利用搜索到的結果統計出以RET指令結尾的gadget的數目如表3所示。

表3 gadget統計結果

Buchanan[12]等首次在X86架構上對gadget的圖靈完整性進行了證明,如果一個gadget集可以滿足基本的賦值操作、算術和邏輯運算、控制流和函數調用四個條件,那么該gadget集就是圖靈完整的,可以執行任何操作。通過統計,本文中搜索工具搜索到的gadget同樣可以滿足上面四個條件,因此本文工具搜索到的gadget也是圖靈完備的,可以執行任意的操作。

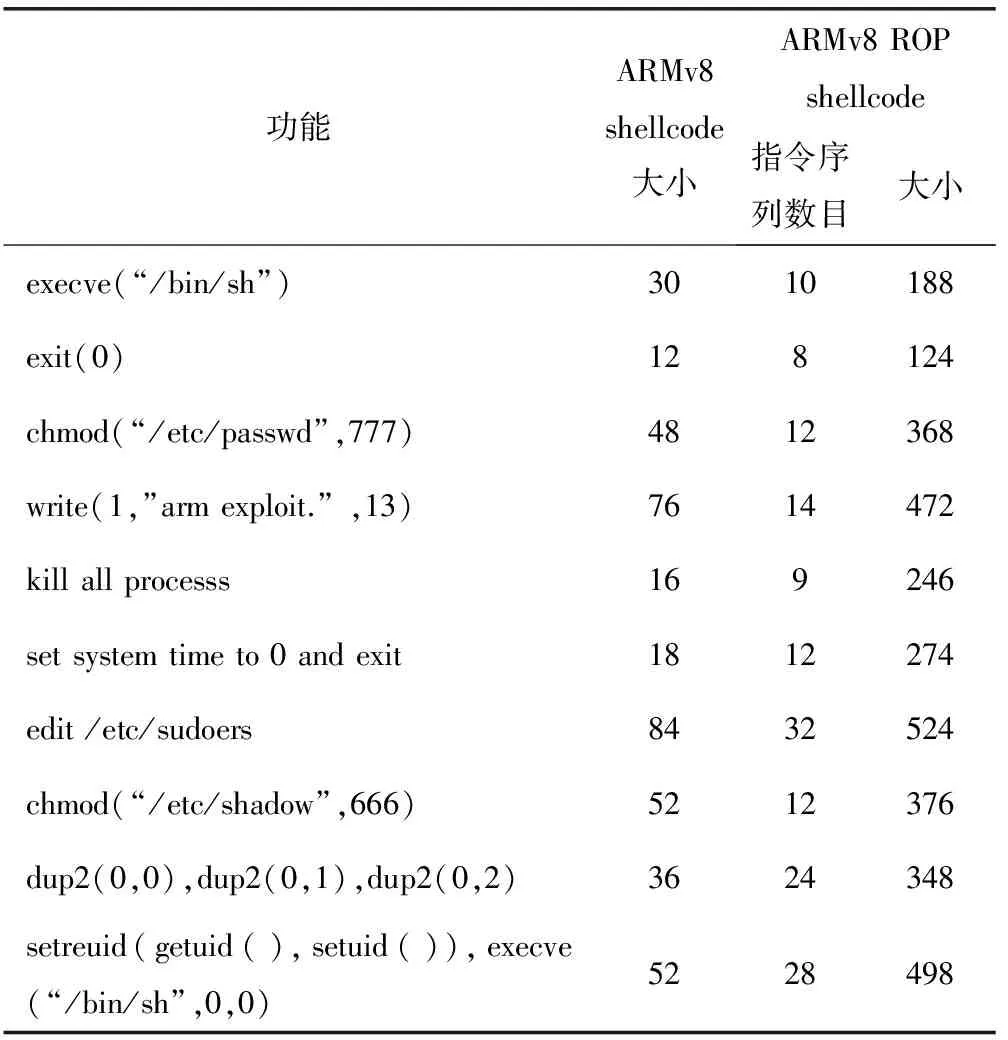

3.3 gadget自動生成框架測試

本文從網站exploit.db中選取了10個shellcode,然后利用本文的自動構造工具進行自動的構造。本文所使用的環境為Linaro ARMv8 Linux,其版本號為Linux 3.6.0-1-Linaro-vexpress64。Linaro是ARM公司授權商,其為ARMv8開發的工具鏈和快速模型虛擬平臺能從ARM官網下載。轉化后的ARMv8 shellcode大小和ARMv8 ROP shellcode大小如表4所示。

表4 ARMv8 ROP shellcode

在表4所示的shellcode中,有的涉及了復雜的shellcode的設計,包括使用多個系統調用和條件跳轉等。例如,“setreuid(getuid(),setuid()),execve(“/bin/sh”,0,0)”ROP shellcode中需要涉及4個系統調用,“dup2(0,0),dup2(0,1),dup2(0,2)”ROP shellcode中需要涉及條件跳轉。從表4中可以看出,隨著shellcode的復雜性的增加,構造ARMv8 ROP shellcode的復雜度也在增大。shellcode的長度越大,構造的ARMv8 ROP shellcode的gadget的數目和大小也越大。

4 結 語

為了實現ARMv8架構上的ROP技術,提高ROP攻擊的效率,增加其實用性。本文首次對已有的gadget搜索框架進行擴展,實現了ARMv8架構上ROP gadget自動搜索的框架。它首先在庫文件搜索出所有的以RET指令結尾的短指令序列,并把這些指令序列存儲在gadget庫中;然后利用語義分析器找到與shellcode語義相同的gadget,gadget選擇器對這些gadget進行優化排序,選擇出最優的gadget;最后利用gadget、優化器解決語義斷層和寄存器沖突問題,完成gadget的自動構造。利用實驗對本文的工具進行了測試,實驗結果表明本文的工具具有良好的攻擊效力。但是本文中的shellcode的控制結構是通過人工分析進行的,并且其不具有隱蔽性。下一步主要研究ROP shellcode控制結構的自動構造和控制結構的隱蔽性,以此提高ROP攻擊能力和抗檢測能力。

[1] Krahmer S.x86-64 buffer overflow exploits and the borrowed code chunks exploitation technique[OL].2005-09-28.http://users.suse.com/~krahmer/no-nx.pdf.

[2] Shacham H.The geometry of innocent flesh on the bone:Return-into-libc without function calls (on the x86)[C]//Proceedings of the 14th ACM conference on Computer and communications security.ACM,2007:552-561.

[3] Kornau T.Return oriented programming for the ARM architecture[D].Ruhr-Universitat Bochum,2010.

[4] Roemer R,Buchanan E,Shacham Hl.Return-oriented programming:Systems, languages, and applications[J].ACM Transactions on Information and System Security (TISSEC),2012,15(1):2.

[5] Vincenzo Iozzo.ROP and iPhone[OL].2010-04-16.http://blog.zynamics.com/2010/04/16/rop-and-iphone/.

[6] Schwartz E J,Avgerinos T,Brumley D.Q:Exploit Hardening Made Easy[C]//USENIX Security Symposium,2011.

[7] Chen P,Xiao H,Shen X,et al.DROP:Detecting return-oriented programming malicious code[M]//Information Systems Security.Springer Berlin Heidelberg,2009:163-177.

[8] Yang C,Zheng T,Lin Z.AR Exploit:An Automatic ROP Exploit Based on Long Sequence[C]//Software Security and Reliability-Companion (SERE-C),2014 IEEE Eighth International Conference on.IEEE,2014:50-56.

[9] https://silver.arm.com/download/ARM_and_AMBA_Architecture/AR100-DA-70501-r0p0-00eac5/ARMv8_ISA_PRD03-GENC-010197-30-0.pdf.

[10] https://silver.arm.com/download/ARM_and_AMBA_Architecture/AR10 0-DA-70501-r0p0-00eac5/DDI0487A_a_armv8_arm_errata.pdf.

[11] Linaro.Linaro ARMv8 Project[OL].http://www.Linaro.org/projects/armv8/.

[12] Buchanan E,Roemer R,Shacham H.When good instructions go bad:generalizing return-oriented programming to RISC[C]//Proceedings of the 15th ACM conference on Computer and communications security.ACM,2008:27-38.

ROPAUTOMATICCONSTRUCTIONFRAMEWORKBASEDONARMV8ARCHITECTURE

Zhao Lijun Peng Cheng

(OperationalExperimentCenter,XuzhouEngineeringCorpsCollege,Xuzhou221000,Jiangsu,China)

To support Return Oriented Programming technology on 64 bit ARMv8 architecture, we designed the ROP automatic construction tool. This tool can improve the effectiveness of the ROP attack. First, we extend the gadget searching tools, so the instruction sequence search can be used in the ARMv8 architecture. And we store the instruction sequence into gadget library. Secondly, we use the optimization strategy to optimize the gadget library. Then we use semantic equivalence to find the same gadget chain as the shellcode semantics. In addition, we use register connectivity to solve semantic faults and register conflicts and other issues. Finally, we need to complete the gadget automatic series to form a specific behaviour of the ROP chain. By using the ROP automatic construction tool to construct shellcode in the website "exploit.db", it proves that the tool has good attack effectiveness and enhances the practicability of ROP attack.

ROP Instruction sequence ARMv8 Register connectivity Semantic fault Register conflict

2016-08-29。趙利軍,講師,主研領域:軟件開發,信息安全。彭城,副教授。

TP309.1

A

10.3969/j.issn.1000-386x.2017.08.057