基于可信計算的車載網認證方案

文 松,王 敏,胡春陽,徐德剛

(湖北文理學院 數學與計算機科學學院,湖北 襄陽 441053)

基于可信計算的車載網認證方案

文 松,王 敏,胡春陽,徐德剛

(湖北文理學院 數學與計算機科學學院,湖北 襄陽 441053)

基于可信思想提出了一種車載網絡中車載單元和路側單元的雙向認證方案. 鑒于現有各種方案的優點與不足,對基于身份密碼的認證方案進行了改進,使用可信第三方作為密鑰生成中心來提高參與方私鑰的可信性. 采用身份密碼在路側單元與車載單元之間進行相互認證,克服了傳統PKI證書管理弱點. 為抵抗重放攻擊、路側單元叛變、虛假信息,使用可信平臺模塊進行完整性測量與報告,在認證過程中向車載單元出示測量結果,車載單元可以根據測量結果對路側單元的可信性進行驗證,保護自己的隱私信息.

可信計算;身份密碼;雙向認證

車載自組網(Vehicular Ad hoc Network, VANET)是移動自組織網絡(Mobile Ad hoc Network, MANET)在交通道路上的應用,具有無中心、移動性和多跳傳輸等特點,主要實現人、車、路之間的信息交互,進而構造智能、安全、可靠的高效交通信息網絡. VANET的常用通信方式有車-車通信(Vehicle to Vehicle, V2V),車-路通信(Vehicle to Infrastructure, V2I),通信過程中的安全問題受到廣泛關注.

車載自組織網絡中車輛數目眾多,形成了規模龐大的網絡,車輛與車輛和基礎設施之間通過無線方式進行通信,網絡容易受到攻擊,安全問題突出. 研究者對VANET存在的攻擊方式進行了詳細分析,將攻擊行為分為4類[1- 2]:1)虛假信息攻擊:比如在網絡中發布虛假車流路況信息,以攻擊其他車輛的路由;2)偽冒身份攻擊:攻擊者偽造多個虛假身份,在網絡中發起Sybil攻擊,欺騙并危害其他車輛;3)篡改信息記錄攻擊:攻擊者為逃避交通事故責任,偽造車速、位置、方向、時間等信息記錄;4)拒絕服務攻擊:攻擊者大量發送虛假報文,堵塞通信信道,使信息無法從源節點發出,導致其他車輛無法及時處理重要信息.

為應對以上安全威脅,研究者對車載網絡的安全需求進行了定義,文獻[3-4]認為VANET內的位置安全主要有以下要素:保密性(Confidentiality)、完整性(Integrity)、可用性(Availability)、身份驗證(Authentication)、隱私(Privacy)和付費(Billing).

針對上述需求,有人開展了不少有意義的工作. 為了提高車載自組織網絡的安全通信效率,一些學者研究提高VANET系統性能的安全保護方法,其中包括控制用戶證書發送,減少證書重復發放,避免信道擁塞,降低接收消息者的處理延遲[5-6];以及匯聚若干簽名及消息一起發送,減少付加數據冗余,提高簽名驗證效率的方法[7-9];引用輕量級密碼算法,對稱加密與非對稱假名算法靈活使用,保證安全性能的同時降低系統開銷[10-12].

在V2I通信中,運行的車載設備單元(On Board Units, OBU)與路側單元(Road Side Units, RSU)之間的身份認證是雙方進行后續服務請求與提供的基礎. 如果VANET沒有安全性保障,有可能存在注入消息重放攻擊、主動偽造信息攻擊等,這將給VANET和交通系統帶來嚴重威脅. V2I的安全通信協議提供RSUs與OBUs之間的安全通信,要求在通信之前必須通過雙方的身份認證.

1 常用的認證方案

車載自組網由車輛子網、網絡運營商和基礎設施組成,其中V2V和V2I以無線通信方式為主,特別容易受到虛假身份和虛假信息的攻擊. 在V2I通信中,首先進行的是身份認證. 現有的V2I安全通信協議主要有以下幾類:

1)基于傳統公鑰密碼系統PKI(Public Key Infrastructure).

2)基于身份的公鑰系統(Identity-based Public Key Cryptography, ID-PKC)[13]. PKI方式雖然解決了對稱密碼體制中密鑰量過多的問題,但是要求認證協議中有證書管理機構,用于管理證書的生成及管理工作. 在一般網絡規模不大且網絡拓撲變化很少的應用中,PKI比較易于使用,但對于VANET來說,網絡中的車輛數目太多且隨機移動,如果使用證書認證身份,將增加巨大的網絡流量和管理成本.

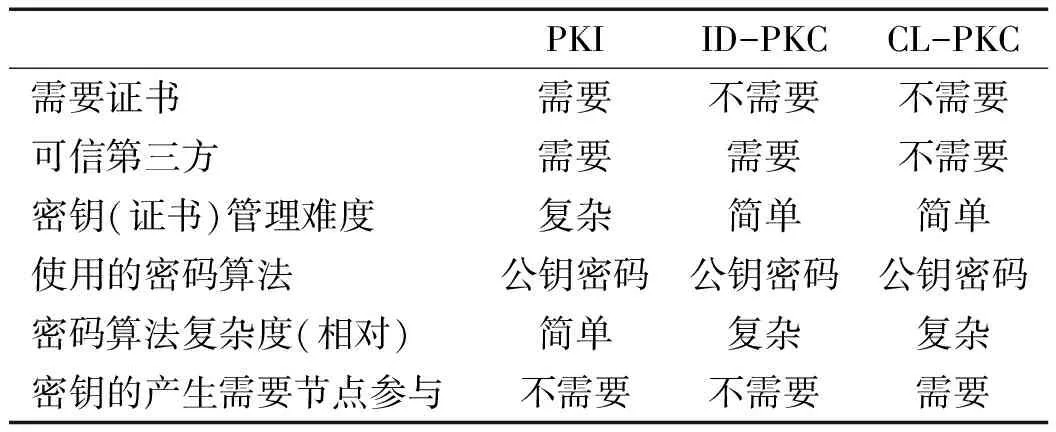

表1 PKI、ID-PKC、CL-PKC的主要區別

PKIID-PKCCL-PKC需要證書需要不需要不需要可信第三方需要需要不需要密鑰(證書)管理難度復雜簡單簡單使用的密碼算法公鑰密碼公鑰密碼公鑰密碼密碼算法復雜度(相對)簡單復雜復雜密鑰的產生需要節點參與不需要不需要需要

3)基于無證書的公鑰系統(Certificateless Public Key Cryptography, CL-PKC)[14-15]. ID-PKC無需證書,只需要以參與者的身份作為公鑰即可進行認證,大大降低了管理難度,引起了研究者的廣泛興趣. 但是,由于身份密碼計算復雜,公鑰以參與者的身份自動公開,而私鑰則需要一個單獨的密鑰生成中心(Private Key Generator, PKG)計算得到. Shamir曾指出,在身份密碼中,私鑰不可以由節點自己計算,只能由PKG產生,并通過安全信道分發. 這就帶來了新問題:密鑰托管和密鑰更新. 首先PKG必須是可信的,否則托管的密鑰面臨著被盜和虛假的問題;其次密鑰更新需要一個可靠的信道或安全的密鑰分配協議. 對此,很多研究者根據Al-Riyami和Paterson的研究成果[16],提出了無證書公鑰系統,用于車載網絡的身份認證. 該方法的原理是利用PKG產生部分私鑰,用戶自己產生部分私鑰,兩者合成在一起形成共同的私鑰. 這時不必再擔心PKG受到攻擊,也解決了密鑰的更新問題. 有很多基于該思想的認證方案被提出,由于該方法的密碼學基礎在于雙線性對的計算,而雙線性對的計算比較困難,因此所提出的方案思路多集中于減少雙線性對的運算. 一個典型的CL-PKC算法包括密鑰計算、簽名、驗證三部分. 其中密鑰計算又分為系統初始化、公私鑰計算、公私鑰設置幾部分. 表1列出了PKI、ID-PKC、CL-PKC的主要區別.

從表1可看出,三種方案各有優缺點,從VANET的應用角度來看,ID-PKC和CL-PKC更加適用. 從可信第三方角度來說,如果解決了對于可信第三方的問題,則ID-PKC可能更優于CL-PKC. 因此本文提出一種基于可信計算的ID-PKC方案,無需OBU參與公私鑰運算.

2 可信平臺證明方案

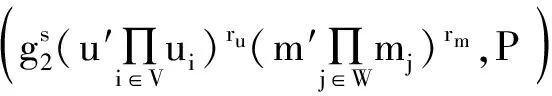

圖1 一個簡單的雙向認證過程

考慮一個基于ID-PKC的OBU和RSU的雙向認證過程,如圖1所示. 當車輛經過RSU時,RSU要讀取OBU中的信息,這時RSU首先發起認證過程:step1:RSU向OBU發送自己的身份信息,并要求讀取OBU的數據;step2:OBU驗證RSU的身份信息,若通過驗證則將自己的身份信息發給OBU;step3: RSU驗證OBU的身份信息. RSU獲取OBU的數據后將把數據交給后臺服務器處理. 通過以上過程可實現一個簡單的雙向認證過程. 根據ID-PKC在該過程中需要使用身份密碼進行身份驗證,即證明方用自己的私鑰簽名身份信息,而驗證方用證明方的共約驗證該簽名得到結果.

然而該過程可能受到身份偽造攻擊、重放攻擊、RSU妥協攻擊. 由于ID-PKC使用身份密碼,公鑰是參與方自己的身份ID,則RSU和OBU任何一方只要在系統中使用虛假的身份信息注冊過,都可以使用偽造的身份ID進行認證過程. 重放攻擊在以上過程中是很容易實現的. 如果一個RSU被攻陷,則可違反既定的程序規則,出現異常的行為,例如將用戶車輛信息上傳給一個惡意服務器. 因此,一個ID-PKC方案的設計需要一定能夠抵抗以上的攻擊.

2.1 注冊階段

身份密碼是基于橢圓曲線加密算法和雙線性對,其安全性是基于橢圓曲線離散對數問題的雙線性版本,簡稱為BDHP(Bilinear Diffie-Hellman Problem)困難問題. Paterson還于2006年提出一個標準模型下安全的身份密碼簽名算法[17].

為了保證私鑰的安全性,使用帶有可信計算平臺模塊(TPM)的服務器作為PKG來為節點產生私鑰,一是提高私鑰產生的安全性,二是提供對私鑰的驗證能力. 為了實現對RSU的可信證明,也要在RSU中使用TPM,用于對RSU的可信證明.

系統初始化過程:step1:根據系統規則為每個節點產生公鑰;step2:PKG為每個合法的OBU和RSU計算私鑰,并保存在節點中. 其中計算私鑰過程:

2.2 消息簽名

2.3 驗證簽名

2.4 可信證明

以上方案雖然能夠實現對身份的認證,但無法抵抗重放攻擊和RSU叛變,RSU叛變會使用戶的隱私數據暴露或蒙受損失. 對抗重放攻擊的有效方法是使用隨機數來保持認證消息的新鮮性;而對抗RSU叛變則可以基于RSU平臺完整性的驗證來確定RSU狀態. 研究者也對VANET和可信計算技術的密鑰管理、身份認證、算法協議和實際應用進行了廣泛研究[18-20].

可信計算平臺利用密碼機制,通過對系統平臺組件的完整性度量、存儲與報告,確保平臺完整性. 計算部件的度量值被寫入到TPM內相應的平臺配置寄存器中(Platform Configuration Register, PCR). 另外,可信計算平臺采用密碼模塊密鑰標識其身份,在平臺所有者授權下,在TPM內部生成一個密鑰對,作為平臺身份密鑰(Platform Identity Key, PIK),用于對TPM內部的信息進行數字簽名,實現平臺身份認證和平臺完整性報告,從而向外部實體證實平臺內部數據的可信性.

一個OBU對RSU完整性驗證的一般過程:step1:RSU和OBU開始交換數據之前,OBU要求度量RSU的完整性;step2:RSU中的TPM取出PCR值,使用PIK對PCR的值簽名;step3:RSU將PCR的值、PIK對PCR值的簽名和PIK證書發送給OBU;step4:OBU收到這些信息后,驗證RSU的PIK證書、PCR值的簽名;step5:OBU對PCR的值與RSU完整性基準值進行比較,若相同則表明該RSU處于可信狀態.

2.5 認證過程

圖2 RSU與OBU的雙向認證過程

基于以上構造認證過程基礎,認證從RSU發起,過程為step1: RSU產生隨機數Qr;step2:RSU用私鑰對Qr簽名;step3:RSU將認證請求和Qr一起發給OBU;step4:OBU收到認證請求后,用RSU的公鑰認證消息;step5:OBU產生隨機數Qo;step6:OBU用私鑰對Qo簽名;step7:OBU向RSU發起可信驗證的挑戰,與Qo、Qr一起發給RSU;step8:RSU用OBU的公鑰認證消息,通過認證后比較Qr,若跟自己發出的一致則認為OBU是真實的;step9:RSU取出PCR值并簽名;step10:將PCR值、PCR簽名、Qo一起發給OBU;step11:OBU計算比較收到的Qo和自己發出的Qo,計算PCR值并與PCR簽名比較,對PCR值與RSU完整性基準值進行比較,全部一致則認為RSU是可信的. 認證完畢. 完整過程如圖2所示. 從圖2可以看出,整個過程共需3次通信.

3 方案分析

VANET應滿足保密性、完整性、身份驗證、隱私保護等安全需求,不穩定的網絡結構和無線通信方式也使之面臨著Sybil攻擊、假消息攻擊、重放攻擊、節點叛變等安全威脅,因此高效的身份認證技術對于提高VANET的安全性有重要作用.

3.1 方案有效性

PKI、ID-PKC和CL-PKC各有長處,對于VANET這樣規模巨大且結構處于變化的網絡來說,ID-PKC和CL-PKC由于不使用證書更加適用. 但是ID-PKC需要可信第三方,而CL-PKC則需要更加強大的運算量.

為克服ID-PKC和CL-PKC弱點,筆者在本文提出一種基于可信計算平臺的認證方案,分別從消息認證和平臺可信角度對VANET中的節點進行認證. 在節點身份認證方面,涉及到RSU和OBU的雙向身份認證,分別使用各自的標識作為公鑰,使用在網絡注冊時所計算的私鑰進行簽名,其正確性可以從密鑰的計算和簽名驗證過程中得到,上文中已經給出了證明.

關于認證過程共有3次通信:RSU向OBU發起身份認證;OBU驗證RSU簽名并要求驗證RSU可信性;RSU向OBU發送報告以證明自身可信性. 從過程上看,能夠抵抗OBU的假冒身份攻擊,RSU的假冒身份和叛變,OBU可以獲取對于RSU的可信性判斷.

ID-PKC方案的一個弱點是可信第三方有可能被攻擊,此時私鑰將被泄露或假冒,因此對于可信第三方的安全性一直是ID-PKC所要重點考慮的問題. 可信計算技術的應用將極大地提高對于第三方安全性的評估能力,對于私鑰保護、平臺狀態及可信性測量都提供了技術手段,合理運用可信計算技術可以提高整個系統的安全性,將系統可信性從終端擴展到整個網絡,也能夠降低ID-PKC方案的私鑰管理難度.

當RSU的私鑰泄露,或者RSU被操縱叛變,將對車輛的隱私和秘密信息造成極大威脅,因此對于RSU的認證不僅著眼于身份認證,而且考慮可信性. 在RSU中植入TPM用于RSU的完整性測量和行為可信性評估,能夠抵抗RSU私鑰泄露、叛變等攻擊.

3.2 方案的成本及效能

這里所述成本主要涉及經濟成本、計算成本和網絡通信成本.

在經濟成本上. 本方案要求RSU中必須加裝TPM,而CL-PKC方式則不需要,因此本方案高于CL-PKC方式. 但是,可信計算技術所用到的TPM實際經濟成本并不高,與現有的RSU相比只占很小一部分,隨著該技術的普及和生產規模的擴大,經濟支出增加不明顯,在不考慮經濟成本的情況下,可以在OBU中也添加TPM實現車輛行為測量.

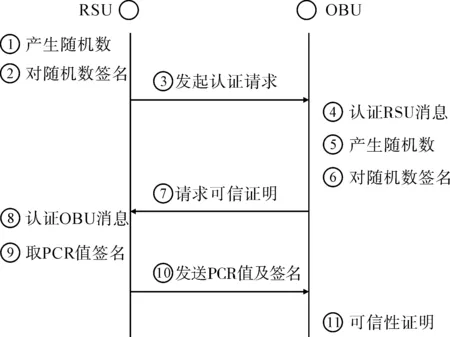

表2 本文方案與CL-PKC的比較

本文方案CL-PKC密鑰計算不需要需要可信第三方需要不需要認證至少需要通信次數32計算消耗簽名與認證簽名、認證,及對運算實現對RSU的可信評估能不能經濟成本需TPM不需要TPM

在計算成本上. 本方案和CL-PKC都使用身份標識密碼進行消息簽名和驗證. 但是,本方案不要求OBU進行密鑰計算,而密鑰計算非常耗時,因此大多數CL-PKC方案都從減少計算入手. 無論如何,現有的CL-PKC方案都要求OBU參與到私鑰計算中來,因此本方案在計算成本上要優于CL-PKC方案.

在網絡通信方面. RSU的可信性測量需要進行網絡通信,通過合理的方案設計,可在一次交互中完成,因此本方案需要額外的網絡通信成本,在驗證RSU完整性時需要付出一部分計算成本. 表2為本方案跟CL-PKC方案的比較.

在效能上. 本方案除實現節點身份認證外,還對RSU完整性進行測量與驗證,提高了對RSU可信性的評估能力,有利于進一步使用更多VANET提供的服務,提高了VANET的整體安全性.

整體來看,經濟成本、計算成本、通信成本互相制約,各種方案需要根據具體應用背景和安全需求設計更加合理的應用方案. 隨著計算機技術、網絡通信技術、電子技術等的發展,以上幾方面的限制也將不斷發生變化,各種方案會在不同時期顯示出各自的不同特點.

本文分析了VANET中的安全需求,對現有的身份認證方案進行了討論. 基于可信計算技術提出使用可信計算平臺幫助產生身份密碼中的私鑰,提高私鑰的安全性. 基于身份密碼提出一種身份認證方案,一定程度上克服了一般ID-PKC對可信第三方的不信任,在對路側單元的認證過程中,使用平臺完整性證明方式,對RSU的完整性進行了驗證,以上方案能夠有效抵抗重放攻擊、假冒信息、RSU叛變等攻擊. 通過分析方案的成本和效能,本方案以一定的網絡通信代價換取了計算資源的節約和安全性的提升. 下一步工作將進行方案仿真測試,定量測量方案的有效性和資源消耗.

[1] PARNO B,PERRIG A. Challenges in securing vehicular networks:Proc.4th Workshop on Hot Topics in Networks(HotNets-IV)[C].Maryland:ACM SIGCOMM,2005.

[2] RAYA M,HUBAUX J P. Securing vehicular ad hoc networks [J].Journal of Computer Security,2007,15(1):39-68.

[3] ZHU H J,LU R X,SHEN X M,et al. Security in service-oriented vehicular networks[J].IEEE Wireless Communication,2009,16(4):16-22.

[4] FURGEL I,LEMKE K. A review of the digital tachograph system[M].Embedded Security in Cars:Springer Berlin Heidelberg,2006:69-94.

[5] CALANDRIELLO G,PAPADIMITRATOS P,HUBAUX J-P,et al. Efficient and robust pseudonymous authentication in VANET:Proceedings of the fourth ACM international workshop on Vehicular ad hoc networks[C].Montreal:ACM SIGMOBILE,2007.

[6] SCHOCH E,KARGL F. On the efficiency of secure beaconing in VANETs:Proceedings of the third ACM conference on Wireless network security[C].Hoboken:ACM,2010.

[7] ZHANG C,LIN X,LU R,et al. An efficient message authentication scheme for vehicular communications[J].Vehicular Technology,IEEE Transactions on,2008,57(6):3357-3368.

[8] RAYA M,AZIZ A,HUBAUX J P. Efficient secure aggregation in VANETs:Proceedings of the 3rd international workshop on Vehicular ad hoc networks[C].Los Angeles:ACM,2006.

[9] TSENG H R,JAN R H,YANG W,et al. A Secure Aggregated message authentication scheme for Vehicular Ad-Hoc Networks:The 18th World Congress on Intelligent Transportation systems[C].Orlando:Its world congress,2011.

[10] WANG N W,HUANG Y M,CHEN W M. A novel secure communication scheme in vehicular ad hoc networks [J].Computer communications,2008,31(12):2827-2837.

[11] HU C,CHIM T W,YIU SM,et al. Efficient HMAC-based secure communication for VANETs[J].Computer Networks,2012,56(9):2292-2303.

[12] HUBAUX J P,CAPKUN S,LUO J. The security and privacy of smart vehicles[J].IEEE Security and Privacy Magazine,2004,2(3):49-55.

[13] 陶 洋,張柯偉. 一種基于車載網絡的身份認證密鑰管理方案[J].科技通報,2016,32(5):166-170.

[14] SONG J,HE C J,ZHANG L,et al. Toward an RSU-unavailable lightweight certificateless key agreement scheme for VANETs[J].China Communications,2014(9):93-103.

[15] 劉 唐,汪小芬,肖國鎮. 基于無證書公鑰的安全V2I通信協議[J].計算機科學,2012,39(9):20-23.

[16] SATTAM S,AL-RIYAMI,KENNETH G,et al. Certificateless Public Key Cryptography:Proceedings of Asiacrypt 2003,Lecture Notes in Computer Science[C].Berlin:Springer-Verlag,2003.

[17] PATERSON K G,SCHULDT J C N. Efficient identity-based signatures secure in the standard model:Proceedings of the ACISP’2006[C].Melbourne:Springer-Verlag,2006.

[18] 吳 靜,劉衍珩,王 健,等. 車載自組網的可信認證與信任評估框架[J].通信學報,2009,30(10A):107-112.

[19] 譚 良,陳 菊. 一種可信終端運行環境遠程證明方案[J].軟件學報,2014,25(6):1273-1290.

[20] 王中華,韓 臻,劉吉強,等. 云環境下基于PTPM和無證書公鑰的身份認證方案[J].軟件學報,2016,27(6):1523-1537.

(責任編輯:陳 丹)

2016-10-20;

2016-11-30

湖北文理學院科學研究基金項目(2016ZK012)

文 松(1975— ),男,湖北襄陽人,湖北文理學院數學與計算機學院講師,博士,主要研究方向:可信計算及傳感器網絡.

TP393

A

2095-4476(2017)08-0005-05