安全事件響應:自動化引領未來

文/楊望

安全事件響應:自動化引領未來

文/楊望

網絡安全技術的不斷發展為網絡安全管理人員提供了大量的工具和數據,可是每個組織內部應急響應隊伍中的人員數量仍然有限。歐洲網絡與信息安全局(ENISA)在對45個國家、企業的應急響應組(CERT)進行調查后指出,通過人力處理安全事件是沒有擴展性的。一方面,每個組織每天新產生的事件數都遠遠超過了現有人員的處理能力,同時,如果讓安全管理人員每天超負荷地處理事件,會讓管理人員產生懈怠的情緒并可能會忽視真正需要處理的事件。因此通過自動化工具自動或半自動地對安全事件進行響應和處理是進行安全響應的必要手段。

自動響應技術的發展

目前一般的CERT或SRC都集成自動化的信息富化(enrichment)工具。信息富化已成為目前安全響應中必備的一步。目前的富化一般為通過自建或第三方的地址、域名信息庫,獲取安全事件中的IP地址、域名的歸屬信息,作為進一步響應的判斷依據。

根據CERT組織性質的不同,現有安全事件自動響應方法可以分為兩類:自動通知/分發和自動攔截。如果是運營商或國家的CERT,在對安全事件數據進行富化之后,一般需要將事件分析進一步通知或分發給安全事件發生的單位,如由芬蘭、比利時等國的國家CERT(CERT.FI, CERT.BE, CERT.EE)開發的工具AbuseHelper,如圖1所示。該工具基于IRC協議的框架和python語言搭建了一個可擴展的事件分發框架。不同來源的安全事件被輸入IRC的頻道(channel),每個頻道由對應的程序(bot)完成不同的任務,如IP/域名歸屬信息獲取,輸出到數據庫,發送郵件等。

對于一個園區網或組織內部的CERT而言,安全事件的自動響應主要手段為對黑名單數據的自動攔截。中國科學技術大學和東北大學等開發的基于BGP的黑名單自動分發系統,對在邊界網關、流控、蜜罐等設備上發現的掃描、垃圾郵件、惡意網站數據在邊界路由或防火墻上進行自動部署。為防止誤報引發的傷害,一般進行自動攔截的安全事件需要是置信度很高的事件。目前主要的安全事件類型對應于掃描和垃圾郵件,以及高質量的第三方安全情報提供的黑名單數據。

圖1 AbuseHelper框架

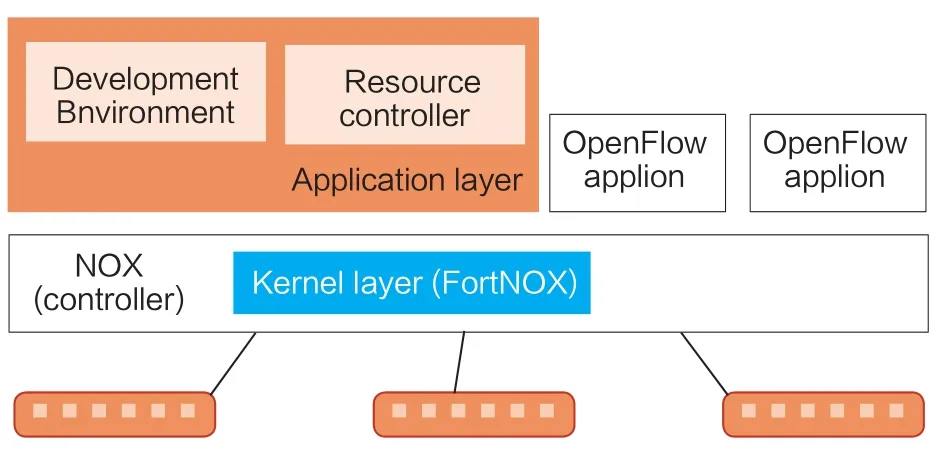

圖2 FRESCO框架

這兩類自動響應技術幫助安全管理人員減輕了大量的系統配置和人力工作,但目前對于置信度沒有達到自動判斷,或需要進行跟蹤調查的安全事件,仍缺乏有效的自動化工具。在對應的網絡安全應急響應PDCERF模型中,目前的自動化技術集中于安全事情的檢測(D)和抑制(C)部分,而在根除(E)、恢復(R)和跟蹤(F)方面,缺乏自動化技術。盡管我們已經擁有了豐富的安全軟件和工具,但兩個原因讓我們難以協同不同的工具實現自動化的響應:一是傳統的網絡架構下,數據平面和路由平面分離,網絡流量難以進行細粒度的策略控制,安全工具通常只能對監測點的流量數據實現統一的處理,不能根據需求,對不同的地址網段施加不同的安全監測功能;二是每種安全工具都有自己的數據字段和語義,目前安全工具之間的語義協同仍是一個難點。目前在語義協同方面,已有不同組織開發的IODEF、openIOC,STIX等多種標準試圖彌合不同設備和工具間的語義交互,本文暫不討論其細節,后文將集中討論SDN技術如何解決網絡流量的細粒度策略控制問題。

SDN應用于應急響應

SDN作為一種新興的網絡技術,這幾年在網絡路由交換領域,特別是在數據中心網絡和數據中心WAN網中得到了有效的應用,谷歌公司的B4方案成功地最大化谷歌全球數據中心的互聯信道的使用率。在網絡安全方面,SDN技術也被設計應用實現分流和DDoS防御等安全功能。SDN技術的優點不僅僅在于可以實現具體某一類的安全功能,而且在于其北向的應用編程接口為自動化的程序控制流量提供了統一的接口,同時SDN作為通用技術,可以通過流表和應用層邏輯實現細粒度的策略控制,即使是同一個目標地址的流量,可以根據安全的需求,實施不同的流量控制策略。如針對一個Web服務器,對于其Web服務端口的流量,可以轉發至WAF等安全防御軟件進行過濾,對于非Web服務端口的攻擊流量,可以轉發至蜜罐服務器進行攻擊行為的捕獲,同時還可以鏡像感興趣的流量至流量日志服務器進行記錄。但如果由人力進行這些不同安全策略的配置,則可能會帶來差錯和配置效率的問題,美國德州農工大學的顧國飛教授將其稱為“威脅響應策略轉換的挑戰”(Threat Response Transition Challenge)。如果可以將復雜的響應措施通過SDN統一的流表操作接口實現可編程的自動化工作,則可以進一步將自動響應技術引入到應急響應的根除、恢復、跟蹤等階段,并為檢測和抑制階段提供更細粒度的操作支持。在這方面有代表性的工作包括顧國飛教授的FRESCO和賓州大學John Sonchack設計的OFX。FRESCO是一種基于SDN的模塊化安全服務編程接口,在改進的NOX北向接口基礎上,通過對安全服務進行抽象,設計并實現了16種服務模塊,以及基本的編程語言,讓用戶可以在該編程接口基礎上實現掃描檢測、Botnet檢測、DDoS防御等多種安全檢測功能,并通過程序將不同的功能組合起來,如圖2所示。OFX則提出了安全服務中間件(middlebox)的想法,將安全功能實現在SDN交換設備上,利用交換設備的CPU就近實現安全功能,解決報文在北向應用進行處理帶來的效率問題。

東南大學的團隊也借鑒了以上幾篇文獻的思想,設計了Hydra系統,但并沒有采用直接在應用層或設備上實現安全功能的方法,而采用了將安全應用功能解構成北向控制的應用層和數據平面的安全服務層,來解決SDN安全響應框架下面臨的性能問題。

綜上所述,基礎設施信息,安全威脅情報,以及SDN等新技術為應急響應的自動化提供了支撐,但為了完整支持安全事件應急響應PDCERF全過程的自動或半自動響應,需要有全面的自動響應套件支持,包括:

1. 安全事件報告的自動生成。將監測系統或第三方的安全威脅情報獲得的事件,處理成符合應急響應格式要求的文檔,包括進行信息的富化,生成事件的摘要,代替人工的整理工作。

2. 安全事件的自動響應跟蹤。在SDN技術的支持下,提供智能化的程序邏輯接口,用戶可以根據歷史經驗設計響應邏輯,對安全事件自動調用不同的安全功能進行響應,并可以跟蹤響應過程中的反饋,對響應過程進行調整。

3.應急響應人員的自動通知。能夠以郵件、短信、微信等不同方式以盡可能快速和可達的方式將事故發生的情況通知給相關的應急響應人員。

4. 安全響應知識的自動整理。在安全事故處理完畢后,可以集成和關聯在響應過程中產生的結構化(警報、日志數據,響應記錄等)和非結構化數據(如溝通郵件等),為安全人員總結和優化未來響應策略提供支持。

目前無法希望能出現完全的自動響應系統,可預期的方案是系統在進行應急響應時可以根據預配置的策略,靈活地在人工和自動響應之間進行切換,并為需要人工參與的過程提供足夠的工具支持。

(責編:王左利)

(作者單位為東南大學計算機學院)