Struts2漏洞已成高校網絡安全頑疾建議學校加大信息系統巡查力度

文/鄭先偉

Struts2漏洞已成高校網絡安全頑疾建議學校加大信息系統巡查力度

文/鄭先偉

9月教育網運行正常,未發現影響嚴重的安全事件。近期安全形勢較為嚴峻,學校要加大安全巡查的力度,對學校的信息系統進行排查,對于那些有嚴重安全隱患的信息系統必須及時采取技術措施進行防范,如果信息系統僅是對校內提供服務,建議采取校內限制訪問的措施,來降低被攻擊的風險。

近期新增嚴重漏洞評述:

1.微軟9月的例行安全公告中修復了其多款產品存在的81個安全漏洞(嚴重等級的21個),涉及的產品包括,IE瀏覽器、Edge瀏覽器、Windows內核、微軟Office辦公軟件、Adobe的Flash播放器、LyncSkype、微軟Exchange服務器和.NETFramework。其中需要特別關注的是.NET Framework 遠程執行代碼漏洞(CVE-2017-8759),當 Microsoft .NET Framework 處理不受信任的輸入時,存在遠程執行代碼漏洞。成功利用使用 .NET 框架軟件中此漏洞的攻擊者可以控制受影響的系統,進而使用當前用戶的權限執行任意命令,因此對那些用戶權限配置較低的用戶,該漏洞的危害性要低很多。攻擊者可以通過引誘用戶點擊特定的惡意文檔來觸發漏洞,目前網絡上已經檢測到利用該漏洞進行的攻擊。建議用戶盡快使用系統的自動更新功能進行更新。

2.Apache Struts2 REST插件存在S2-052遠程代碼執行漏洞,Struts2是第二代基于Model-View-Controller(MVC)模型的Java企業級Web應用框架,并成為國內外較為流行的容器軟件中間件。Xstream是一種OXMapping技術,是用來處理XML文件序列化的框架,在將JavaBean序列化或將XML文件反序列化的時候,不需要其他輔助類和映射文件。Struts2的REST插件使用帶有XStream例程的XStreamHandler執行反序列化操作,但在反序列化過程中未做任何類型過濾,導致攻擊者可能在反序列化XML負載時構造惡意的XML內容執行任意代碼。目前該漏洞的利用代碼已經在網絡上被公布,并且網絡上已經檢測到針對該漏洞的大量掃描。不過從目前網絡掃描的統計情況看,啟用了該插件的Struts2網站的比例數量較低。建議使用了Struts2框架的網站管理員在條件允許的情況下盡快升級Struts2的版本到最新,下載地址:https://cwiki.apache.org/confluence/display/WW/Version+Notes+2.5.13。

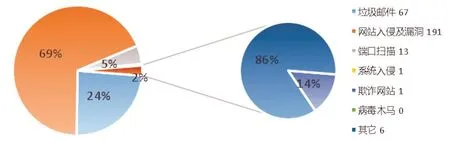

2017年8~9月安全投訴事件統計

3.藍牙(Bluetooth)協議被曝出存在多個安全漏洞,由于是協議漏洞,會影響大部分使用了藍牙功能的操作系統,包括安卓、IOS、Windows、Linux等。攻擊者可通過藍牙(Bluetooth)協議遠程不經過任何傳統網絡介質發起攻擊,此類攻擊形式被命名為“BlueBorne”。目前各操作系統均已針對漏洞進行了修補,用戶只需更新操作系統版本即可,如果暫時無法更新操作系統版本(如手機),建議臨時禁用藍牙功能。

4.Apache Tomcat是輕量級的Web服務,用于支持JSP的網站開發環境,在高校內使用的范圍較為廣泛。Apache Tomcat7.0.81之前的版本中存在信息泄露與遠程代碼執行漏洞(CVE-2017-12616、CVE-2017-12615),當Tomcat中啟用了 VirtualDirContext時,攻擊者將能通過發送精心構造的惡意請求,繞過設置的相關安全限制,或是獲取到由VirtualDirContext提供支持資源服務的JSP源代碼,從而造成代碼信息泄露。如果Tomcat運行在Windows操作系統時,且啟用了HTTP PUT請求方法(例如,將 readonly 初始化參數由默認值設置為false),攻擊者將有可能通過精心構造的攻擊請求數據包向服務器上傳包含任意代碼的 JSP 文件,JSP文件中的惡意代碼將能被服務器執行,導致服務器上的數據泄露或獲取服務器權限。使用了Tomcat作為Web服務程序的管理員應該盡快下載最新版本安裝,下載地址:http://tomcat.apache.org/download-70.cgi#7.0.81。

安全提示Struts2框架的漏洞一直是高校網絡中存在的安全頑疾,由于學校中有很多信息系統在開發階段使用了Struts2作為底層框架,而后期運行的人員并不清楚底層架構無法判斷漏洞是否存在,如果開發人員離職或是停止技術支持,那漏洞就可能長期存在。建議學校能夠組織相關力量對管轄范圍內的信息系統進行排查,確認使用了Struts2框架的網站數量,并記錄在案,對這些網站進行長期的跟蹤監測,避免相關漏洞被人非法利用。

(責編:高錦)

(作者單位為中國教育和科研計算機網應急響應組)