蜂窩系統中機會D2D接入的安全傳輸方案

陳亞軍,季新生,2,3,黃開枝,楊靜,易鳴

?

蜂窩系統中機會D2D接入的安全傳輸方案

陳亞軍1,季新生1,2,3,黃開枝1,楊靜1,易鳴1

(1. 國家數字交換系統工程技術研究中心,河南 鄭州 450002;2. 東南大學移動通信重點實驗室,江蘇 南京 211189;3. 移動互聯網安全技術國家工程實驗室,北京 100876)

由于終端資源受限,蜂窩上行鏈路傳輸的安全性難以保證。考慮到D2D(device-to-device)蜂窩系統中同頻干擾能夠帶來安全增益,提出一種機會D2D接入的安全傳輸方案。該方案分別利用無線信道的方向性和增益刻畫復用資源的D2D用戶對蜂窩用戶和其他D2D用戶的干擾大小,為保證兩者通信的可靠性,首先,選擇滿足干擾受限條件的D2D用戶接入網絡進行通信,而接入網絡的D2D用戶可看作蜂窩用戶的友好干擾者為其帶來安全增益。其次,采用泊松點過程(PPP, Poisson point process)對系統中的各節點進行建模,分別利用安全中斷概率(SOP, secrecy outage probability)和連通中斷概率(COP, connection outage probability)表征蜂窩用戶通信的安全性和D2D用戶通信的可靠性,并分析了干擾門限對兩者通信性能的影響。然后,在保證蜂窩用戶SOP性能需求的前提下,提出一種在滿足蜂窩用戶安全性的條件下,最小化D2D用戶COP的優化模型,并利用聯合搜索方法得到最佳干擾門限值。最后,仿真證明了所提方案的有效性。

D2D通信;泊松點過程;安全中斷概率;連通中斷概率;聯合搜索方法

1 引言

D2D通信不經過基站中轉而直接在距離較近的用戶間建立鏈路進行數據傳輸,具有較高的小區容量、頻譜效率等特點,是未來蜂窩系統的關鍵技術之一[1,2]。與傳統無線通信網絡一樣,該系統由于無線傳播的開放性面臨著被竊聽、被篡改等安全威脅問題。Alam等[3]對D2D蜂窩系統存在的安全威脅問題進行了全面分析和總結。Zhu等[4]在理論上證明了直通鏈路的D2D通信模式的安全性能優于傳統經基站中繼的蜂窩通信模式。Chu等[5]對D2D MISO(multiple-input-single-output)蜂窩系統的下行鏈路設計了2種不同的波束賦形向量以優化蜂窩用戶安全速率。文獻[6,7]利用下行鏈路中基站多天線的優勢,采用人工噪聲的方法同時保證蜂窩用戶(CU, cellular user)和D2D用戶的安全通信。Ma等[8]針對D2D蜂窩系統的下行鏈路,利用泊松點過程分別對基站、合法用戶和竊聽者(Eve, eavesdropper)的分布進行建模,并理論分析了兩者通信的可靠性及CU的安全性。

而蜂窩上行鏈路由于終端設備天線數目、功率等資源受限,上行鏈路的安全問題一直成為無線通信的安全瓶頸。在D2D蜂窩系統中,若D2D用戶采用underlay模式,即和CU復用相同的無線資源,相互間存在干擾。在傳統通信場景中,此干擾被認為是影響用戶正常通信的有害因素,但在物理層安全問題中,此干擾因素會同時增加潛在Eve獲取合法用戶信息的難度。通過合理的調度算法,此干擾因素若對Eve的影響大于對CU鏈路的影響,則會帶來一定的安全增益。對于該系統中的蜂窩上行鏈路,如何通過有效的方法將有“害”的干擾轉化為有“利”因素,提高安全性能是目前研究的熱點問題。針對此問題,文獻[9~15]為充分利用干擾帶來的安全增益,分別從不同角度提出了相應的設計方案。但由于Eve在實際系統中通常處于被動竊聽狀態,發送端很難獲取其位置信息,因此,文獻[9~14]僅考慮無線信道的小尺度衰落,而忽略了大尺度衰落的影響。為提高頻譜復用效率,文獻[14,15]考慮了多個D2D用戶復用相同資源的情況,但此時D2D用戶會對CU和其他D2D用戶造成嚴重干擾而影響兩者通信的可靠性,為滿足兩者通信的可靠性,在接入網絡之前需考慮對兩者的干擾受限,而上述文獻考慮欠缺。另外,文獻[5~13]僅在降低合法用戶干擾的前提下考慮干擾帶來的安全增益,一般假設復用資源的D2D用戶與CU的距離較遠,而Eve的位置隨機分布。若其在合法CU附近時,上述方案很難抵抗Eve竊聽合法CU的有用信息,因此,所帶來的安全增益性能受限。

針對上述問題,為最大化同頻干擾帶來的安全增益,本文研究了更為一般的場景,即多個D2D用戶同時復用一個CU資源的場景。考慮到多天線系統中,復用資源的用戶即使因距離較近而產生的信道大尺度衰落干擾較為嚴重,但若小尺度衰落引起的方向性(矢量性)近似正交,則實際造成的干擾卻相對較小。若CU附近的D2D用戶到基站的信道落在CU到基站的信道零空間內,則兩者通過共享無線資源可有效增加CU附近的Eve竊聽的難度。本文從多天線系統的實際出發,同時考慮了信道的大尺度衰落和小尺度衰落的影響,提出一種機會D2D接入的安全傳輸方案。該方案要求復用同一無線資源的D2D用戶滿足2個條件:1) D2D用戶到基站的信道盡量在CU到基站的信道零空間內,從而保證復用資源的D2D用戶對CU的干擾受限;2)不同D2D用戶對的發送端到其他用戶對的接收端的信道增益盡量小,從而使D2D用戶間的干擾受限。由于上述2個條件同時考慮了CU和D2D用戶的干擾受限,從而保證了兩者通信的可靠性。另外,該方案中在復用相同資源的D2D用戶帶來干擾的同時增加了Eve竊聽蜂窩鏈路信號的難度,而根據上述2個條件的接入選擇機制使干擾對CU的影響較小,因此,接入網絡的D2D用戶作為CU的友好干擾者可為CU帶來一定的安全增益。其次,利用隨機幾何中PPP模型對蜂窩系統中的節點進行建模,分別給出了CU的安全中斷概率(SOP)和D2D用戶的連通中斷概率(COP),并分析了干擾門限值對兩者通信性能的影響。然后,在滿足干擾受限的條件下,為進一步提高系統性能,提出一種在保證CU安全通信的前提下,最小化D2D用戶COP的優化模型,并利用聯合搜索方法得到最佳干擾門限值。最后,仿真驗證了本文所提方案的有效性。

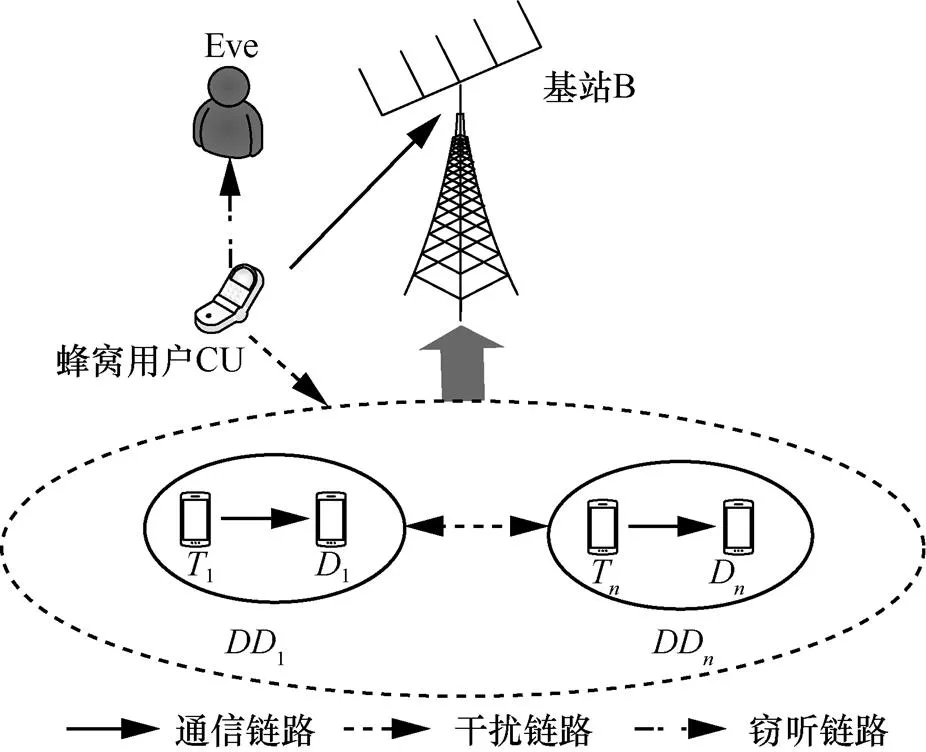

2 系統模型與問題描述

2.1 系統模型

圖1 系統模型

2.2 問題描述

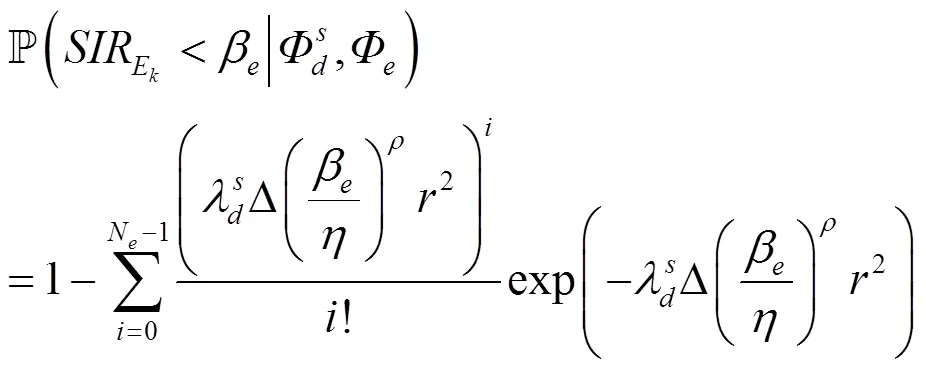

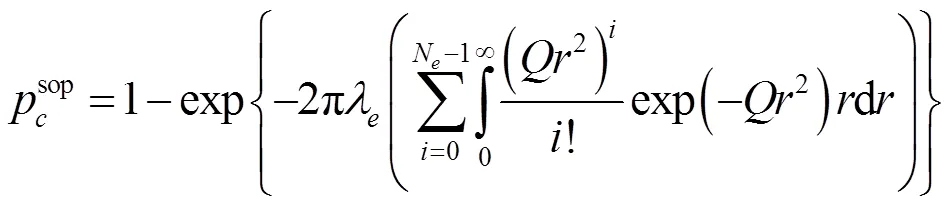

在上述介紹的系統模型中,允許多個D2D用戶同時共享一個CU的無線資源,因此D2D用戶與CU、D2D用戶間都存在同頻干擾,從而對兩者通信的可靠性或安全性都會帶來影響。而通信的可靠性和安全性可利用連通中斷概率(COP, connection outage probability)和安全中斷概率(SOP, secrecy outage probability)表示[16,17]。其中,COP表示合法信道的容量小于預設門限值的概率,而SOP是指竊聽信道的容量大于預設門限值的概率。而在實際通信系統中,合法通信鏈路和竊聽鏈路的接收決定其信道容量,同文獻[8,16,17],COP和SOP可利用表示為

復用資源而產生的干擾將降低用戶通信的可靠性,但從物理層安全的角度出發,此干擾同時會對Eve帶來一定的影響,若通過有效的資源復用方案使其對Eve的影響大于對CU的影響,則會為CU帶來安全增益。基于上述分析,首先,本文在保證兩者通信可靠性的基礎上,為最大化干擾因素帶來的安全增益,提出一種機會D2D接入的安全傳輸方案。該方案不僅保證了同時復用資源的CU用戶和D2D用戶的通信可靠性,而且復用資源的D2D用戶作為CU的友好干擾者同時降低了Eve竊聽蜂窩鏈路的信號質量,但所提的安全傳輸方案保證了干擾對CU造成的影響相對較小,從而為CU帶來了安全增益。其次,推導了典型蜂窩鏈路的SOP和典型D2D鏈路的COP;然后,在保證CU安全通信的前提下,建立一種最小化D2D用戶COP的優化模型。最后,根據此優化模型利用聯合搜索方法得到最優門限值,進一步提高了系統性能。

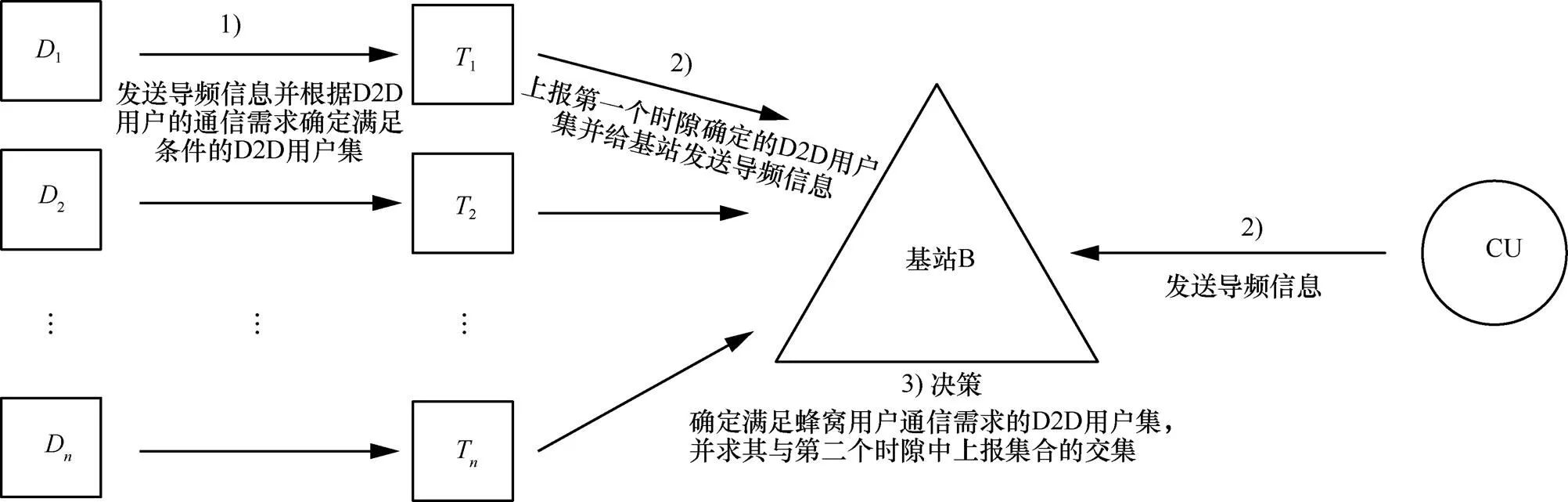

3 蜂窩系統中機會D2D接入的安全傳輸方案

由于D2D用戶與CU復用資源帶來的干擾會降低兩者通信的可靠性,因此,在D2D用戶接入網絡之前需首先保證兩者通信的可靠性。在實際系統中,兩者通信性能主要由同頻干擾決定,而無線信道是決定影響干擾強度的主要因素。因此,本節基于無線信道的特征提出一種用戶協作的安全傳輸方案,其通信流程主要包括3個步驟,如圖2所示。本文與文獻[16]的區別在于必須考慮D2D用戶的通信需求且假設CU也服從PPP分布,此假設更符合實際場景的部署。

圖2 蜂窩系統中機會D2D接入的安全傳輸方案

本文所提方案與傳統的通信流程相比,主要的不同點在于上述流程的第1)步。因為即使在傳統干擾最小化的資源共享機制中,仍需利用所提方案的第2)步考慮D2D用戶對蜂窩用戶的干擾,然后基站進行決策,即第3)步。因此,與傳統的資源共享機制相比,所提方案主要額外考慮了第1)步D2D用戶間干擾受限的條件。因此,在實際系統中所提方案帶來的通信負荷在承受范圍之內。另外,本文不再贅述與傳統蜂窩系統相同的通信流程。

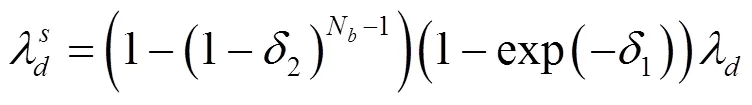

根據PPP分布的性質[19],滿足式(5)和式(6)所確定的與CU復用資源的D2D集合仍為PPP分布,其分布密度為

4 性能分析及復雜度分析

4.1 CU的SOP

在固定的條件下,隨著的變化,CU用戶的SOP在不同下的理論結果和蒙特卡洛實驗結果如圖3所示,其他仿真參數具體見第5節,其中,。由圖3可以看出:蒙特卡洛實驗的結果與理論分析結果完全吻合,說明理論分析和所提方案的有效性。

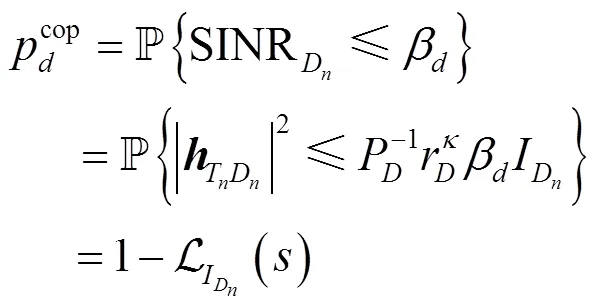

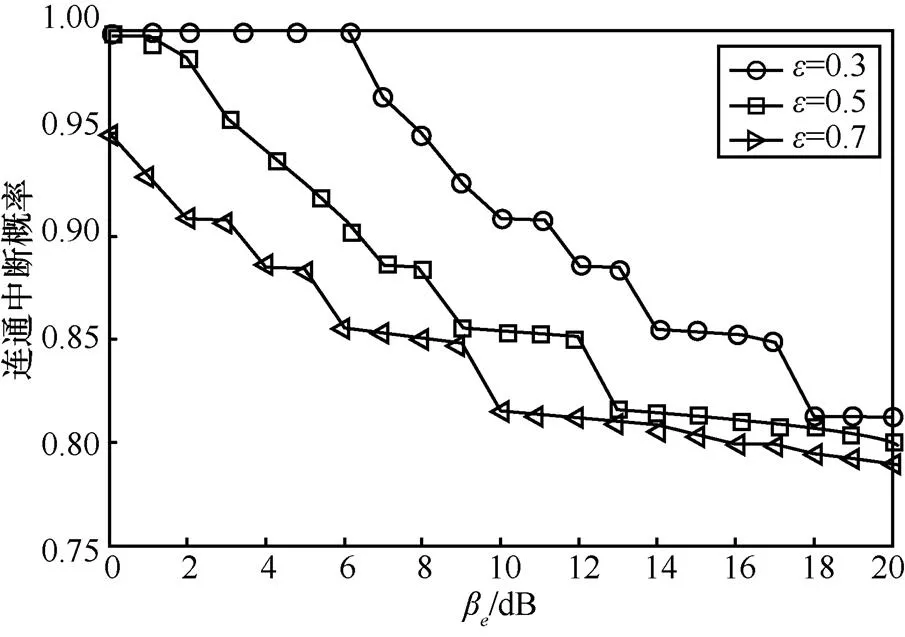

4.2 D2D的COP

根據式(3)中COP的定義,D2D用戶的COP可表示為

(15)

圖4 在不同干擾門限的條件下,蜂窩用戶SOP與的關系

4.3 性能優化

圖5 CU的SOP和D2D用戶的COP與、的關系

end if

end for

end for

end if

end for

4.4 復雜度分析

5 仿真分析

本節利用蒙特卡洛實驗證明本文所提算法的有效性。假設CU、D2D用戶和Eve服從PPP分布,其中,主要仿真參數如表1所示,仿真結果均通過表1的聯合搜索方法得到最優門限值的條件。

表1 主要仿真參數

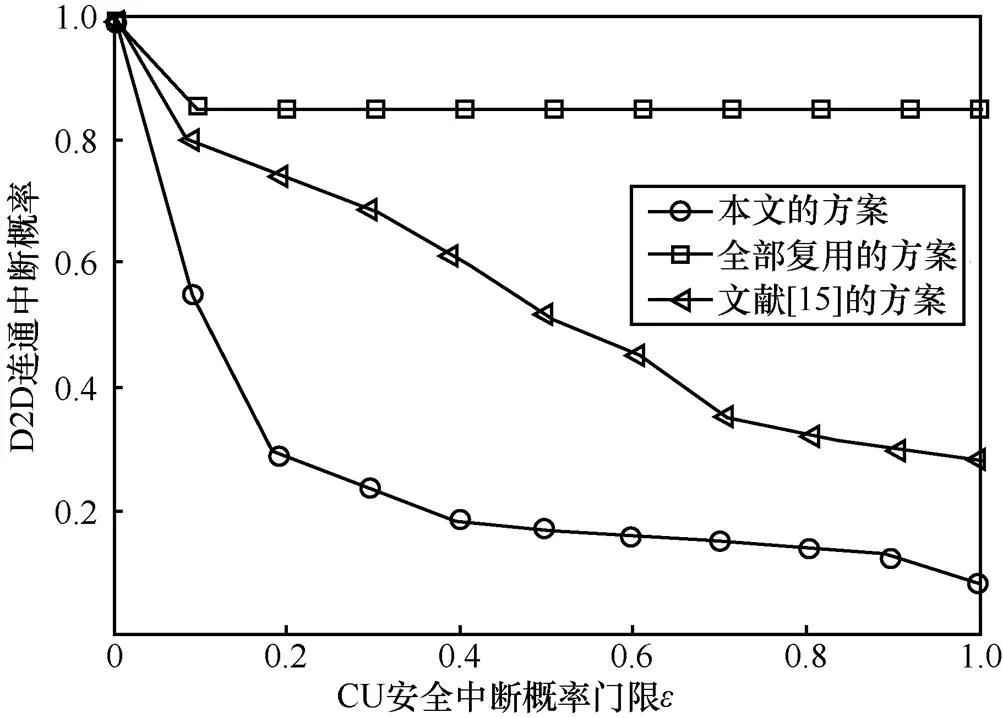

圖6 D2D用戶的COP與CU的SOP門限值的關系

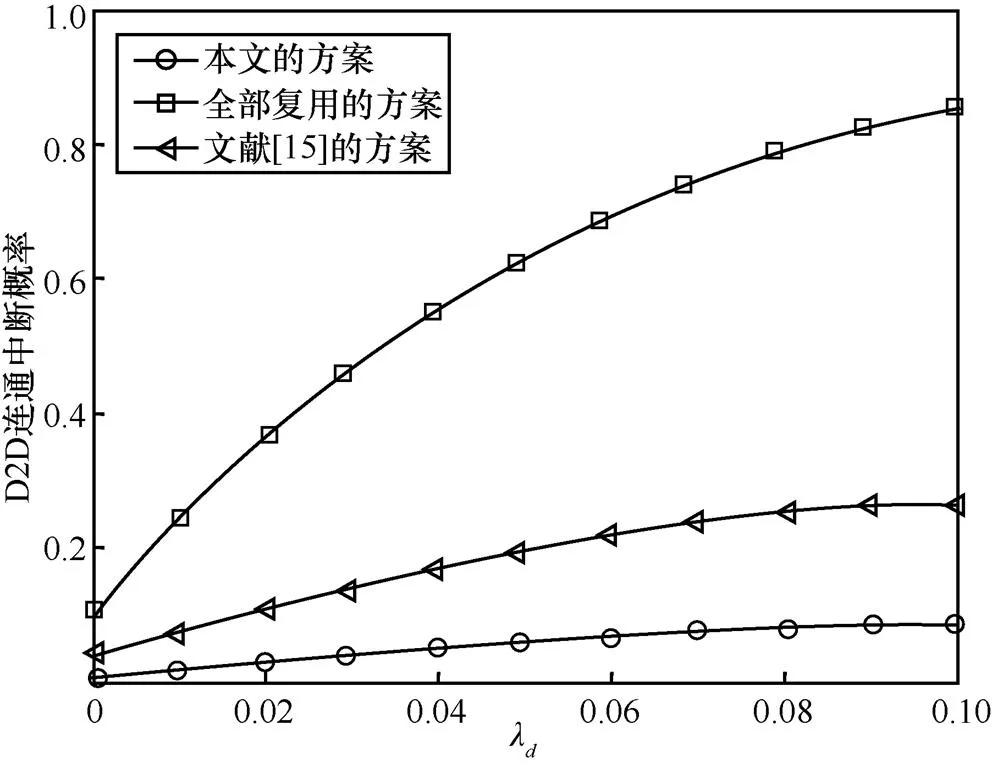

圖7 D2D用戶的COP與D2D分布密度關系()

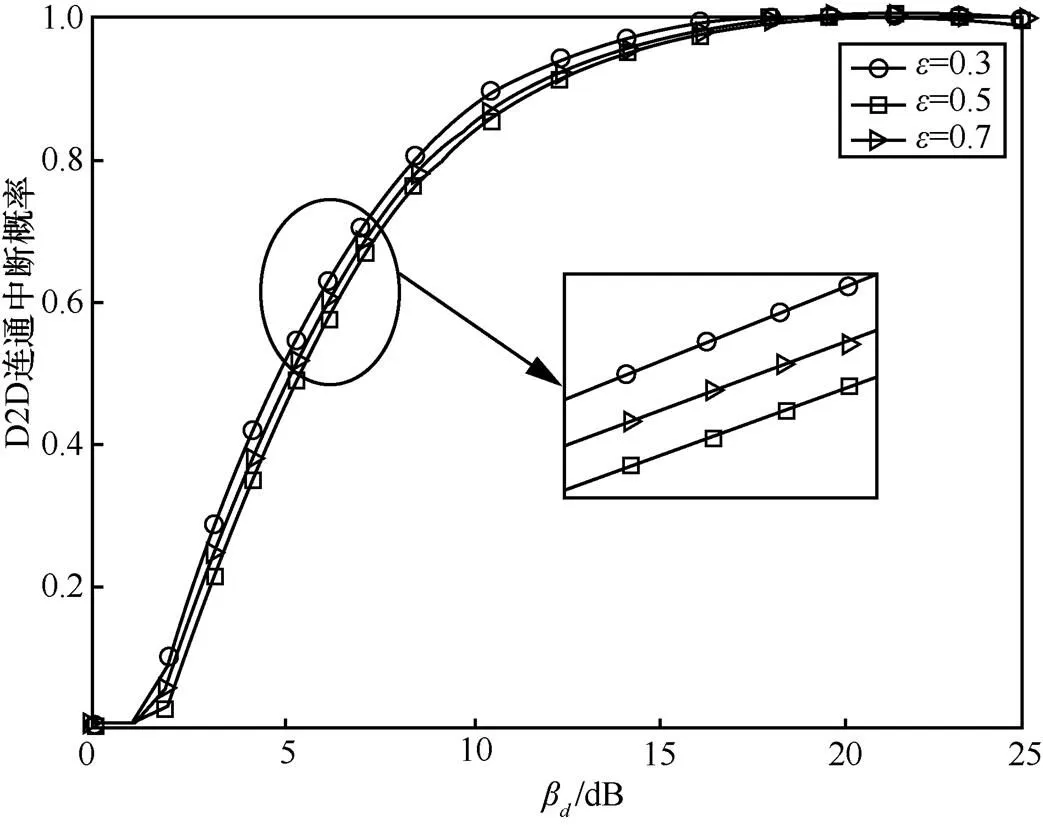

圖8 CU安全性能不同時,D2D用戶的COP與的關系

表2 當CU安全性能不同時,最優門限值、與的關系

圖9 CU安全性能不同時,D2D用戶的COP與的關系

圖10 聯合搜索方法的搜索時間與CU SOP門限值的關系

6 結束語

由于蜂窩上行鏈路資源受限,為充分利用D2D蜂窩系統中同頻干擾帶來的安全增益,首先,提出一種機會D2D接入的安全傳輸方案。該方案不僅保證兩者通信的可靠性,而且復用相同資源的D2D用戶作為CU的友好干擾者同時增加Eve竊聽蜂窩鏈路信號的難度,從而提高CU的安全性。然后,分別推導了CU的SOP和D2D用戶的COP,并分析了干擾門限對系統性能的影響。基于此,為使系統性能最佳,提出一種優化干擾門限的優化模型,該模型在保證CU安全通信的前提下,以最小化D2D用戶COP。最后,仿真證明了所提方案的有效性。

[1] AGIWAL M, ROY A, SAXENA N. Next generation 5G wireless networks: a comprehensive survey[J]. IEEE Communications Surveys & Tutorials, 2016, 18(3) : 1617-1655.

[2] DING G, WANG J, WU Q, et al. Cellular-base-station-assisted device-to-device communications in TV white space[J]. IEEE Journal on Selected Areas in Communications, 2016, 34(1): 107-121.

[3] ALAM M, DU Y, RODRIGUEZ J, et al. Secure device-to-device communication in LTE-A[J]. IEEE Communications Magazine, 2014, 52(4): 66-73.

[4] ZHU D H, SWINDLEHURST A L, FAKOORIAN S A A, et al. Device-to-device communications: the physical layer security advantage[C]//IEEE International Conference on Acoustics, Speech and Signal Processing (ICASSP).2014: 1606-1610.

[5] CHU Z, CUMANAN K, XU M, et al. Robust secrecy rate optimizations for multiuser multiple-input-single-output channel with device-to-device communications[J]. IET Communications, 2015, 9(3): 396-403.

[6] 康小磊, 季新生, 黃開枝. 基于人工噪聲輔助的D2D異構蜂窩安全通信方法[J]. 通信學報, 2015, 36(10): 149-156.

KANG X L, JI X S, HUANG K Z. Secure D2D underlaying cellular communication based on artificial noise assisted[J]. Journal on Communications, 2015, 36(10): 149-156.

[7] KANG X L, JI X S, HUANG K Z, et al. Secure D2D communication underlaying cellular networks: artificial noise assisted[C]//IEEE International Conference on Vehicular Technology (VTC). 2017: 1-5.

[8] MA C, LIU J Q, TIAN X H, et al. Interference exploitation in D2D-enabled cellular networks: a secrecy perspective[J]. IEEE Transactions on Communications, 2015, 63(1): 229-242.

[9] YUE J T, MA C, YU H, et al. Secrecy-based channel assignment for device-to-device communication: an auction approach[C]//IEEE International Conference on Wireless Communications & Signal Processing (WCSP).2013: 1-6.

[10] ZHANG R, CHENG X, YANG L. Cooperation via spectrum sharing for physical layer security in device-to-device communications underlaying cellular networks[J]. IEEE Transactions on Wireless Communications, 2016, 15(8): 5651- 5663.

[11] WANG L, WU H Q, SONG M, et al. Secrecy-oriented resource sharing for cellular device-to-device underlay[C]//IEEE International Conference on Global Communications Conference (GLOBECOM). 2015: 1-5.

[12] SUN L, DU Q H, REN P Y, et al. Two birds with one stone: towards secure and interference-free D2D transmissions via constellation rotation[J]. IEEE Transactions on Vehicular Technology, 2016, 65(10): 8767-8774.

[13] 陳亞軍, 季新生, 黃開枝, 等. 基于安全中斷概率的D2D安全接入策略[J]. 通信學報, 2016, 37(8): 86-94.

CHEN Y J, JI X S, HUANG K Z, et al. Secrecy-outage- probability-based access strategy for device-to-device communications underlaying cellular networks[J]. Journal on Communications, 2016, 37(8): 86-94.

[14] ZHANG H, WANG T Y, SONG L Y, et al. Radio resource allocation for physical-layer security in D2D underlay communications[C]//IEEE International Conference on Communications (ICC). 2014: 2319-2324.

[15] KANG X L, JI X S, HUANG K Z, et al. Secure-oriented distributed access selection for D2D underlaying cellular networks[J]. Electronics letters, 2017, 53(1): 32-34.

[16] WANG C, WANG H M, XIA X G, et al. Uncoordinated jammer selection for securing SIMOME wiretap channels: a stochastic geometry approach[J]. IEEE Transactions on Wireless Communications, 2015, 14(5): 2596-2612.

[17] XU X, HE B, YANG W, et al. Secure transmission design for cognitive radio networks with poisson distributed eavesdroppers[J]. IEEE Transactions on Information Forensics and Security, 2016, 11(2): 373-387.

[18] JUNE C R, BHASKAR D R. Transmit beamforming in multiple-antenna systems with finite rate feedback: a vq-based approach[J]. IEEE Transactions on Information Theory, 2006, 52(3): 1101-1112.

[19] STOYAN D, KENDALL W, MECKE J. Stochastic geometry and its applications(2nd ed)[M]. Hoboken, NJ, USA: Wiley, 1996.

[20] ALI O B S, CQARDINAL C, GAGNON F. Performance of optimum combining in a Possion field of interferes and rayleigh fading channels[J]. IEEE Transactions on Wireless Communications, 2010, 9(8): 2461-2467.

[21] HAENGGI M, GANTI R K. Interference in large wireless networks[J]. Foundations and Trends in Networking, 2008, 3(2):127-248.

[22] HAENGGI M. On distances in uniformly random networks[J]. IEEE Transactions on Information Theory, 2005, 51(10): 3584-3586.

[23] 陳寶林. 最優化理論與算法(第二版)[M]. 北京: 清華大學出版社, 2005.

CHEN B L. Optimization: theories and algorithms(2nd ed)[M]. Beijing: Tsinghua University Press, 2005.

Secure opportunistic access control in D2D-enabled cellular network

CHEN Yajun1, JI Xinsheng1,2,3, HUANG Kaizhi1, YANG Jing1, YI Ming1

1. National Digital Switching System Engineering and Technological Research Center, Zhengzhou 450002, China2. National Mobile Communications Research Laboratory, Southeast University, Nanjing 211189, China 3. National Engineering Lab for Mobile Networking Security, Beijing 100876, China

The mutual interference between cellular links and D2D links can bring the secrecy gain to cellular users in D2D-enable cellular networks. To make full use of them, a cooperative secrecy transmission scheme was proposed based on wireless channels. The channel direction information and gains depict the interference from D2D links to cellular links and other D2D links in the proposed scheme. Firstly, only the D2D users which meet the limited interference conditions were accessed to cellular networks to ensure their reliable communications. It was assumed that legitimate users and eavesdroppers were independent two-dimensional homogeneous Poisson point processes (PPP)distribution. Then the security outage probability (SOP) was derived for cellular users and the connection outage probability (COP) for D2D users, and the impacts of interference thresholds were discussed on their performances. Next, an optimization model was given to minimize D2D users’ COP while ensuring the secrecy performance requirements of cellular users, thus achieving the optimal performance. Finally, simulation results verify the validity of the proposed scheme.

D2D communication, Poisson point process, secrecy outage probability, connection outage probability, joint search method

TN92

A

10.11959/j.issn.1000-436x.2018016

陳亞軍(1988-),男,河南商丘人,國家數字交換系統工程技術研究中心博士生,主要研究方向為無線物理層安全、D2D通信技術、無線定位技術等。

季新生(1968-),男,江蘇南通人,國家數字交換系統工程技術中心教授、博士生導師,主要研究方向為移動通信網絡、擬態安全等。

黃開枝(1973-),女,安徽滁州人,國家數字交換系統工程技術中心教授、博士生導師,主要研究方向為移動通信網絡、物理層安全等。

楊靜(1991-),女,重慶人,國家數字交換系統工程技術中心博士生,主要研究方向為移動通信網絡、物理層認證等。

易鳴(1986-),男,湖北孝感人,國家數字交換系統工程技術中心講師,主要研究方向為移動通信網絡、物理層安全編碼等。

2017-04-27;

2017-11-19

陳亞軍,chenyajun_cool@126.com

國家高技術研究發展計劃(“863”計劃)基金資助項目(No.SS2015AA011306);國家自然科學基金資助項目(No.61379006, No.61521003, No.61501516);東南大學移動國家重點實驗室開放研究基金資助項目(No.2013D09)

: The National High Technology Research and Development Program of China (863 Program) (No.SS2015AA011306), The National Natural Science Foundation of China (No.61379006, No.61521003, No.61501516), The Open Research Fund of National Mobile Communications Research Laboratory, Southeast University (No.2013D09)