基于模糊層次分析法的攻擊樹模型

呂宗平,戚 威,2+,顧兆軍,2

(1.中國民航大學 信息安全測評中心,天津 300300;2.中國民航大學 計算機科學與技術學院,天津 300300)

0 引 言

攻擊樹模型是Schneier提出的一種圖形化的風險分析建模方法。攻擊樹使用樹狀結構描述針對于某個系統的各種攻擊行為,是一種基于攻擊的、形式化分析系統和子系統安全風險的方法,在當前有關的安全分析技術領域中被廣泛應用[1-4]。傳統的攻擊樹模型只能對系統風險進行定性的評估,難以量化。基于此,眾多國內外學者采用不同方法改良攻擊樹模型。張凱倫等[5]結合攻擊樹模型評估了WAMS通信系統的脆弱性,通過提出脆弱性靈敏度指標,能夠定量分析出終端服務器脆弱性狀況對系統整體脆弱性的影響,但該方法在計算葉節點脆弱性時未給出漏洞權值的計算方式。李慧等[6]利用攻擊樹模型對數傳電臺傳輸安全性進行了評估,然而在計算葉節點概率時并沒有給出安全屬性權值的計算公式,而是直接賦予一組特定值,該方法主觀性較強,不夠實際。黃慧萍等[7]采用攻擊樹模型對工控系統進行建模,通過結合概率風險評估技術計算出了各葉節點和攻擊序列的發生概率,但是該方法并沒有給出安全屬性權值的計算方法。陳燕紅等[8]通過擴展改造攻擊樹的節點信息,兼顧了不同層次目標節點和葉節點權重、發生概率等的不同對模型的影響,最后對木馬程序加以識別判斷,該方法雖然列出了惡意性權值的計算公式,但并沒有給出具體的計算過程。何明亮等[9]采用層次分析法對傳統的攻擊樹模型加以改進并對軍事信息系統進行了威脅分析,該模型根據系統整體的特征結合層析分析法計算出了各安全屬性的權值,但該方法未充分考慮葉節點在安全屬性賦值時人的模糊性[10],也未能充分考慮不同攻擊行為的特點對權重的影響,其對于判斷矩陣一致性的檢驗也不夠合理[11]。

針對上述研究現狀,本文采用模糊層次分析法(FAHP)對攻擊樹模型進行改進,計算葉節點安全屬性權值時構造模糊一致判斷矩陣,在盡可能消除人的主觀性因素的同時考慮不同攻擊行為對安全屬性權值的影響,進而較為實際、合理地計算出權值向量。基于模糊層次分析法的攻擊樹模型能進一步提高風險分析的科學性和準確性。

1 攻擊樹模型基本概念

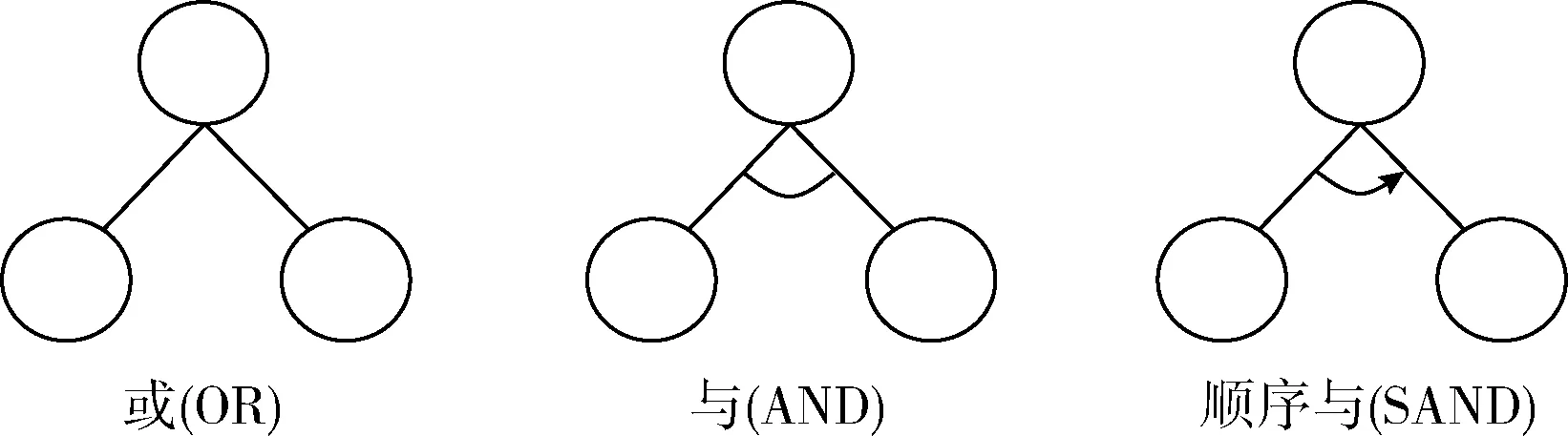

攻擊樹是多層的樹形結構,包括了根節點、非葉節點、葉節點。在一棵攻擊樹中,樹的根節點表示攻擊者最終要實現的攻擊目標;非葉節點表示要實現最終目標須完成的中間步驟;葉節點表示具體的攻擊行為和方法。攻擊樹的每一條分支表示為達到最終目標可能采取的一條路徑。攻擊樹的節點之間具有以下3種關系:“或(OR)”關系、“與(AND)”關系、“順序與(SAND)”關系。“或(OR)”關系表示任意子節點的攻擊目標被實現,其父節點的目標也會實現;“與(AND)”關系表示所有子節點的攻擊目標被實現,其父節點的目標才會實現;“順序與(SAND)”關系表示所有子節點的攻擊目標按順序實現,其父節點的目標才會實現。如圖1所示為攻擊樹模型中的節點關系。

圖1 攻擊樹節點關系

一棵攻擊樹的構建需要從發生的某項安全事件反向推理。首先由相關的技術人員對系統進行細致分析,將攻擊事件中最終的攻擊目標作為攻擊樹的根節點,將根節點實現所須完成的中間步驟作為其子節點并且用圖1所示的節點關系表示,隨后使用相同的方法對每個子節點進行擴展,直到無法繼續擴展,不能繼續擴展的葉節點代表具體的攻擊行為和方法。

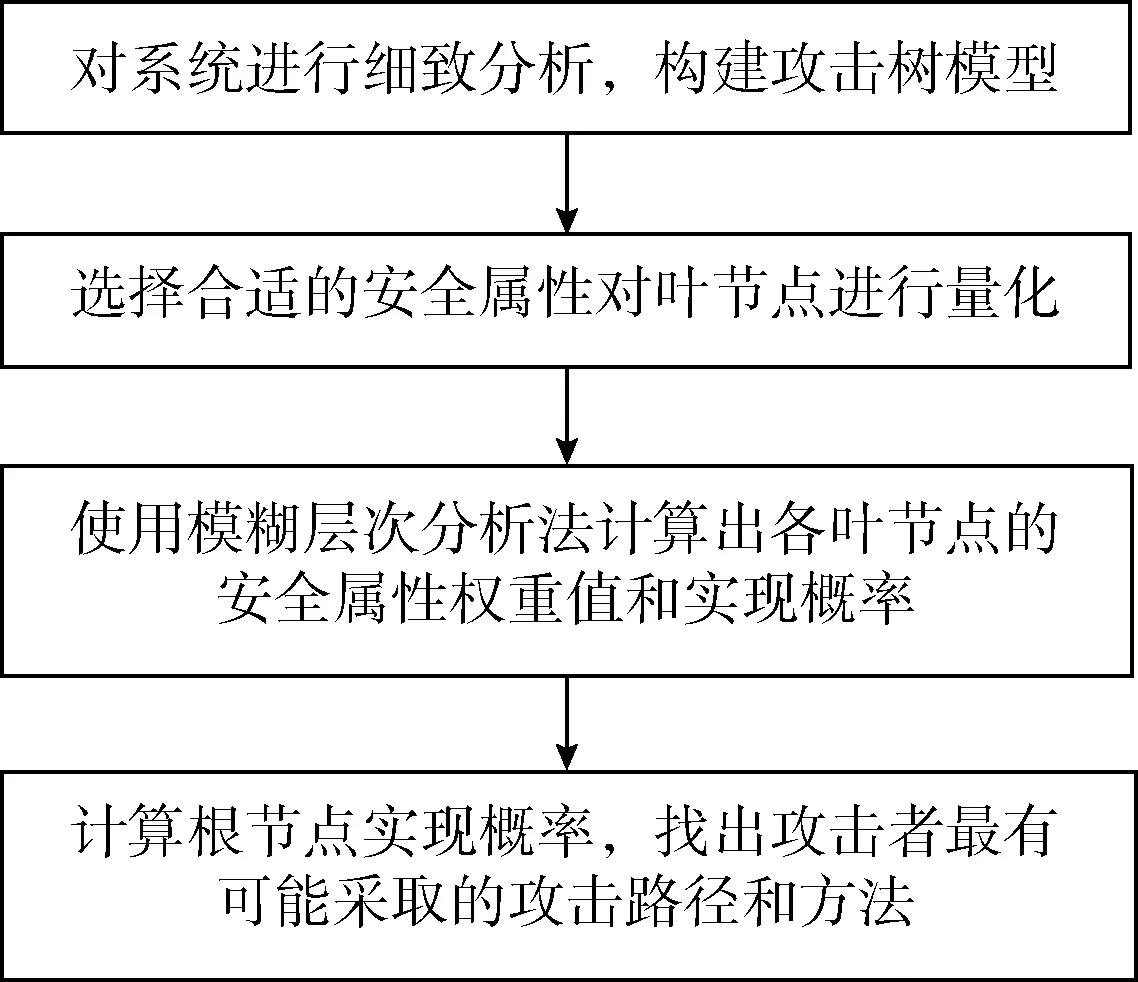

本文利用攻擊樹模型和模糊層次分析法對系統進行風險分析的流程如圖2所示。

圖2 基于模糊層次分析法的攻擊樹模型風險分析流程

2 基于模糊層次分析法的攻擊樹模型

在對系統進行風險分析的過程中,系統發生風險的概率往往會受到多方面因素的影響。例如一名攻擊者試圖攻擊飛機的機載娛樂系統,就需要考慮攻擊目標過程中所需的成本、難度和被發現的可能性3個方面。然而,如果要精確計算出攻擊事件發生的概率,就需要結合具體的攻擊行為對這幾種安全屬性的權重進行評判、量化。本文采用模糊層次分析法(FAHP)對各葉節點安全屬性的權值進行定量計算,在盡可能消除評判過程中模糊性的同時兼顧了不同攻擊行為和系統自身的特點。

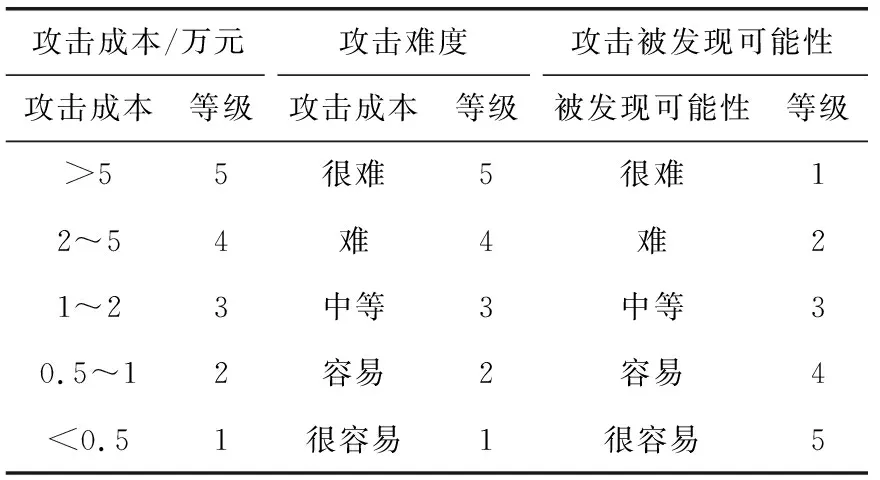

2.1 攻擊樹葉節點的指標量化

為求得攻擊樹葉節點的實現概率,需要對葉節點賦予一定的指標并進行量化。本文采用與文獻[9]相同的方法對每個葉節點賦予3個安全屬性:攻擊成本、攻擊難度和攻擊被發現的可能性。計算葉節點實現概率的公式為

Pi=Wcost×Ucosti+Wdiff×Udiffi+Wdet×Udeti

(1)

式中:每一項的具體含義請參見文獻[9]。而對于3個安全屬性的效用值,本文采用如表1所示的等級評分標準對其進行評估。實際應用過程中,專家組需對每個葉節點的3個安全屬性分別進行評判并給出它們的等級得分。

表1 等級評分標準

通過分析可知,葉節點安全屬性的效用值與其自身的等級得分成反比例關系,即對應關系為Ux=c/x,其中c為常數。

2.2 計算安全屬性權值

計算葉節點實現概率的關鍵在于其安全屬性權值的確定。由于攻擊成本、攻擊難度和攻擊被發現的可能性這3個安全屬性的權值不盡相同,因此就需要結合葉節點自身所代表的攻擊行為對這3個安全屬性的權重進行評判、比較、量化。下面采用FAHP來計算葉節點的安全屬性權值。

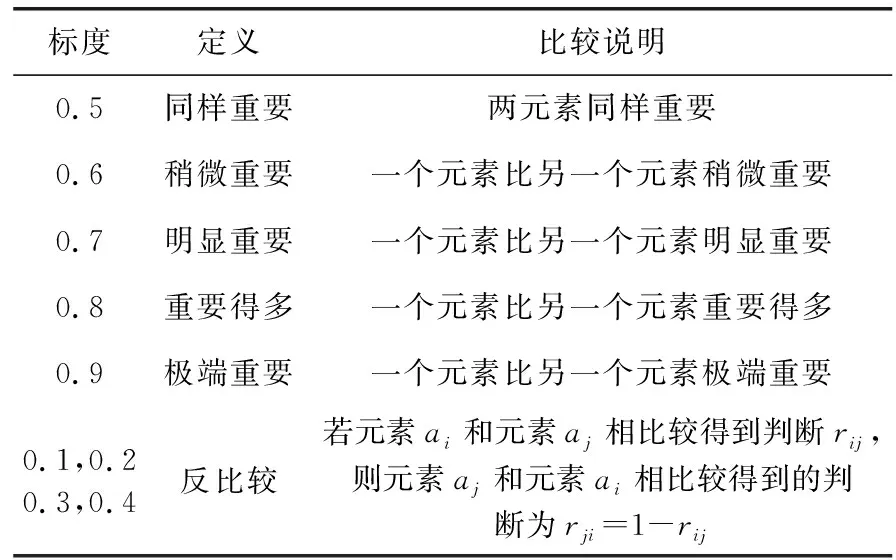

FAHP使用特定的尺度表對元素兩兩比較構造出模糊判斷矩陣,再將不符合一致性的模糊判斷矩陣轉化為模糊一致判斷矩陣,最后利用模糊一致判斷矩陣求出各元素相對重要性的權值。本文使用0.1-0.9比較尺度表對元素進行兩兩比較,見表2。

表2 比較尺度

根據上面的尺度表,即可得到模糊判斷矩陣R

使用如下的性質對模糊判斷矩陣進行一致性檢驗

(2)

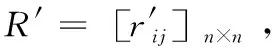

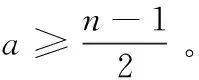

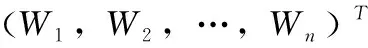

采用最小二乘法對模糊一致判斷矩陣R′進行歸一化處理,得到各安全屬性的權值向量Wi

(3)

(4)

對于屬性效用值Ux=c/x,由于常數c的值對葉節點實現概率無直接影響,因此本文為方便計算,取c=1。將Wi與Ux的值代入式(1)即可求得葉節點實現概率Pi。

2.3 計算根節點實現概率

根節點的實現概率代表一次完整攻擊事件的實現概率,計算根節點的實現概率需要對攻擊樹模型進行自下而上的推理,先計算出攻擊樹每一層各個節點的實現概率,最后計算出根節點的實現概率。有以下3種情況:

(1)對于具有或(OR)關系的節點,其父節點的實現概率為各個子節點實現概率中的最大值

Pn=max{Pn1,Pn2,…,Pnn}

(5)

(2)對于具有與(AND)關系的節點,其父節點的實現概率為各個子節點的實現概率之積

Pn=Pn1×Pn2×…×Pnn

(6)

(3)對于具有順序與(SAND)關系的節點,其父節點的實現概率可以表示為

Pn=Pn1×P(n2|n1)×P(n3|n1n2)×…×P(nn|n1n2…nn)

(7)

2.4 計算攻擊序列實現概率

攻擊序列表示一組攻擊行為的集合,即攻擊樹中一組葉節點的集合。當這些葉節點所代表的攻擊行為被實現,攻擊樹根節點就會被實現,也就完成了一次攻擊事件。一個攻擊序列可以表示為:Si=(N1,N2,…,Nn),其實現概率為

PSi=PN1×PN2×…×PNn

(8)

3 案例分析

本章采用上述方法對民航機載娛樂系統進行風險分析。

3.1 機載娛樂系統

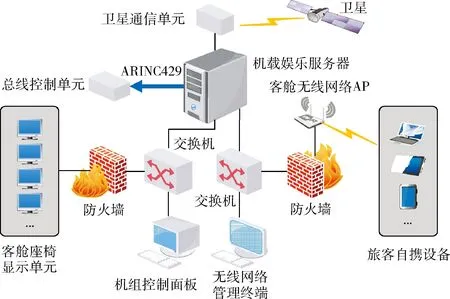

機載娛樂系統(IFE)是航空公司為滿足乘客娛樂需求而配備在飛機客艙中的一種信息系統,它能為乘客提供包括音頻、視頻、WiFi等在內的多種娛樂方式,也是飛機上最開放且直接面向普通乘客的信息系統。近年來,隨著民航客機電子化水平的不斷提高,機載娛樂系統逐步脫離了封閉的客艙網絡環境,在技術、功能等各個方面均發生了變化,甚至可以連接處于客艙外部的互聯網。這些信息化技術的運用也為飛機的飛行安全帶來了新的威脅,如果不法分子利用機載娛樂系統在設計、實現、配置、部署等各個環節的漏洞對系統發起攻擊,將可能導致飛機被劫持等嚴重的航空安全事件的發生。圖3是一種機載娛樂系統的網絡示意圖。

圖3 機載娛樂系統網絡拓撲

3.2 對機載娛樂系統進行風險分析

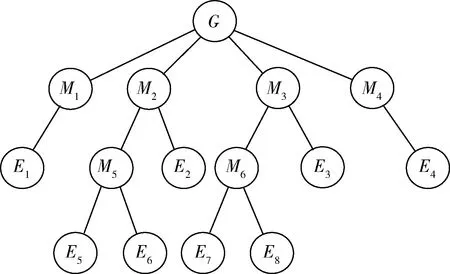

機載娛樂系統當中,機載娛樂服務器是最核心的資產。由于機載娛樂系統通過總線控制單元與飛機其它系統產生交聯,因此一旦機載娛樂服務器被入侵,攻擊者就有可能向飛機其它信息系統橫向滲透,這也是最嚴重的攻擊行為。本文以獲取機載娛樂服務器訪問權限為例構造攻擊樹模型。

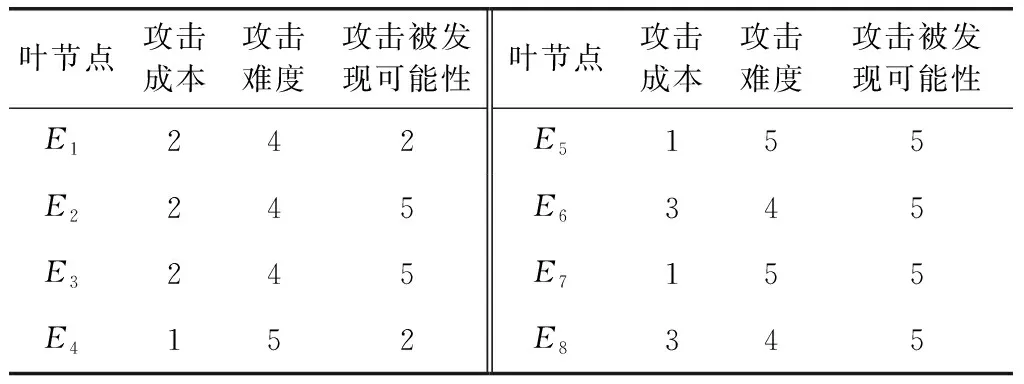

獲取機載娛樂服務器訪問權限有以下幾種方式:①通過客艙座椅顯示單元進行攻擊;②通過機組控制面板進行攻擊;③通過機載無線網絡管理終端進行攻擊;④通過接入客艙無線網絡進行攻擊等。圖4為獲取機載娛樂服務器訪問權限的攻擊樹模型,表3為該攻擊樹根節點、非葉節點、葉節點所代表的含義。

圖4 獲取機載娛樂服務器訪問權限的攻擊樹模型

節點符號含義G獲取機載娛樂服務器訪問權限M1通過客艙座椅顯示單元進行攻擊M2通過機組控制面板進行攻擊M3通過無線管理終端進行攻擊M4接入客艙無線網絡進行攻擊M5獲取管理員賬戶口令M6獲取管理員賬戶口令E1利用應用程序漏洞執行系統命令E2利用應用程序漏洞執行系統命令E3利用應用程序漏洞執行系統命令E4對網絡進行掃描探測E5暴力破解E6社會工程學攻擊E7暴力破解E8社會工程學攻擊

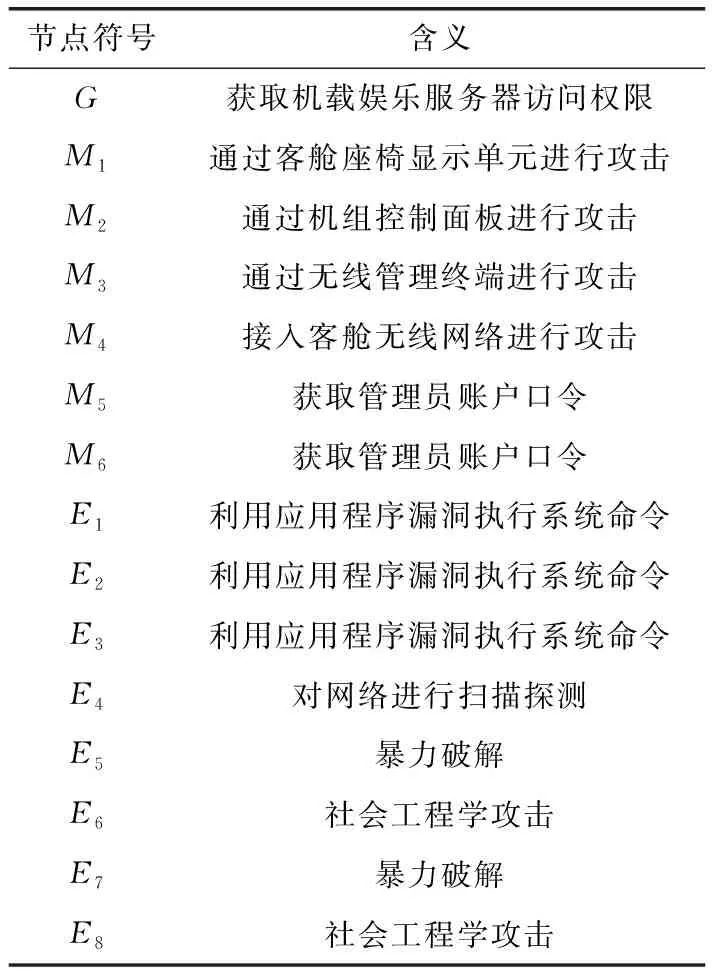

運用表1所示的等級評分標準對該攻擊樹中各葉節點的安全屬性值進行打分,結果見表4。

表4 各葉節點屬性得分

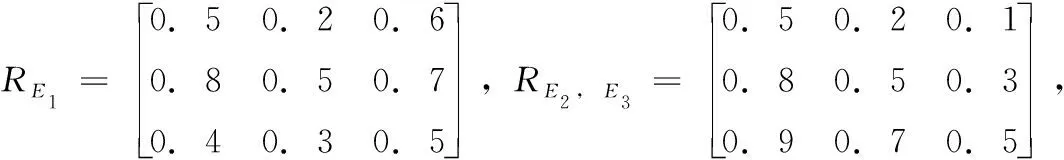

采用模糊層次分析法對每個葉節點的安全屬性權重進行評判、比較,得到它們的模糊判斷矩陣

不滿足一致性條件的模糊判斷矩陣使用式(2)轉換為模糊一致判斷矩陣,隨后根據式(4)計算得到所有葉節點的安全屬性權重向量為

i=1,2…,8.

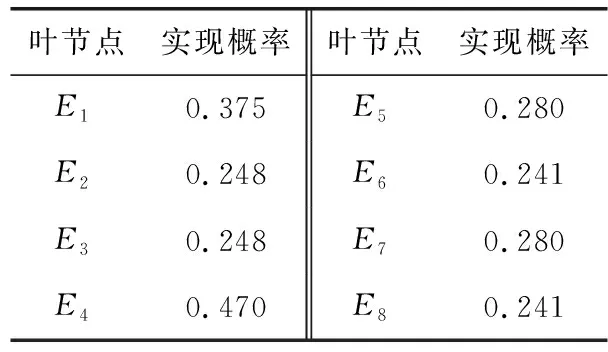

將上述各值代入式(1),得出各葉節點代表的攻擊行為實現概率,結果見表5。

表5 各葉節點實現概率

基于表5的數據,利用式(5)計算攻擊樹根節點的實現概率為PG=0.470。

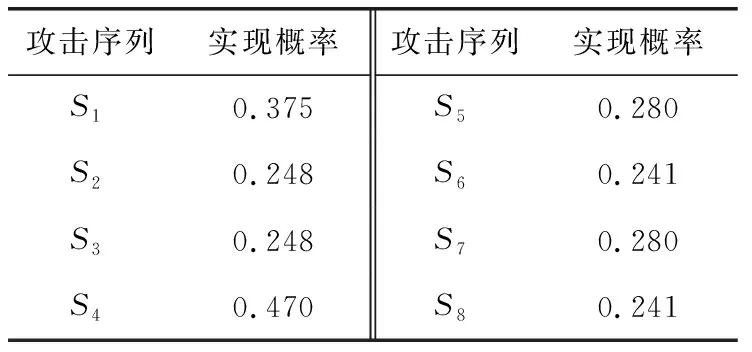

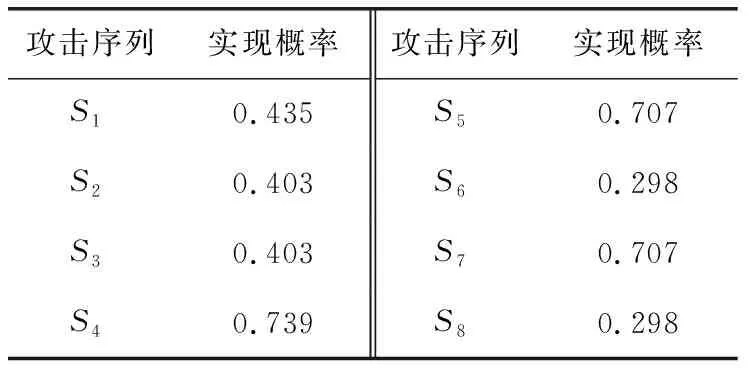

由于該攻擊樹模型中只有“或(OR)”關系節點,因此每個葉節點即代表一組攻擊序列,共有8組:S1=(E1),S2=(E2),S3=(E3),S4=(E4),S5=(E5),S6=(E6),S7=(E7),S8=(E8)。根據式(8)得到這8組攻擊序列的實現概率見表6。

表6 各攻擊序列實現概率

由表6可知,在獲取機載娛樂服務器訪問權限的攻擊樹模型中,攻擊序列S4和S1實現的概率較大,因此攻擊者極有可能通過客艙座椅顯示單元和客艙無線網絡對機載娛樂服務器發起攻擊,在制定機載網絡安保方案時應給予重點關注。

3.3 對比分析

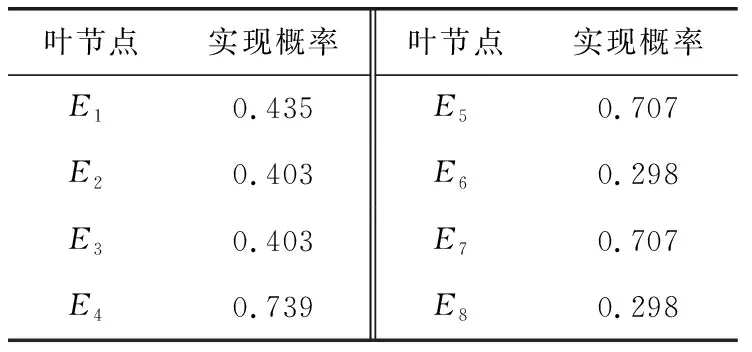

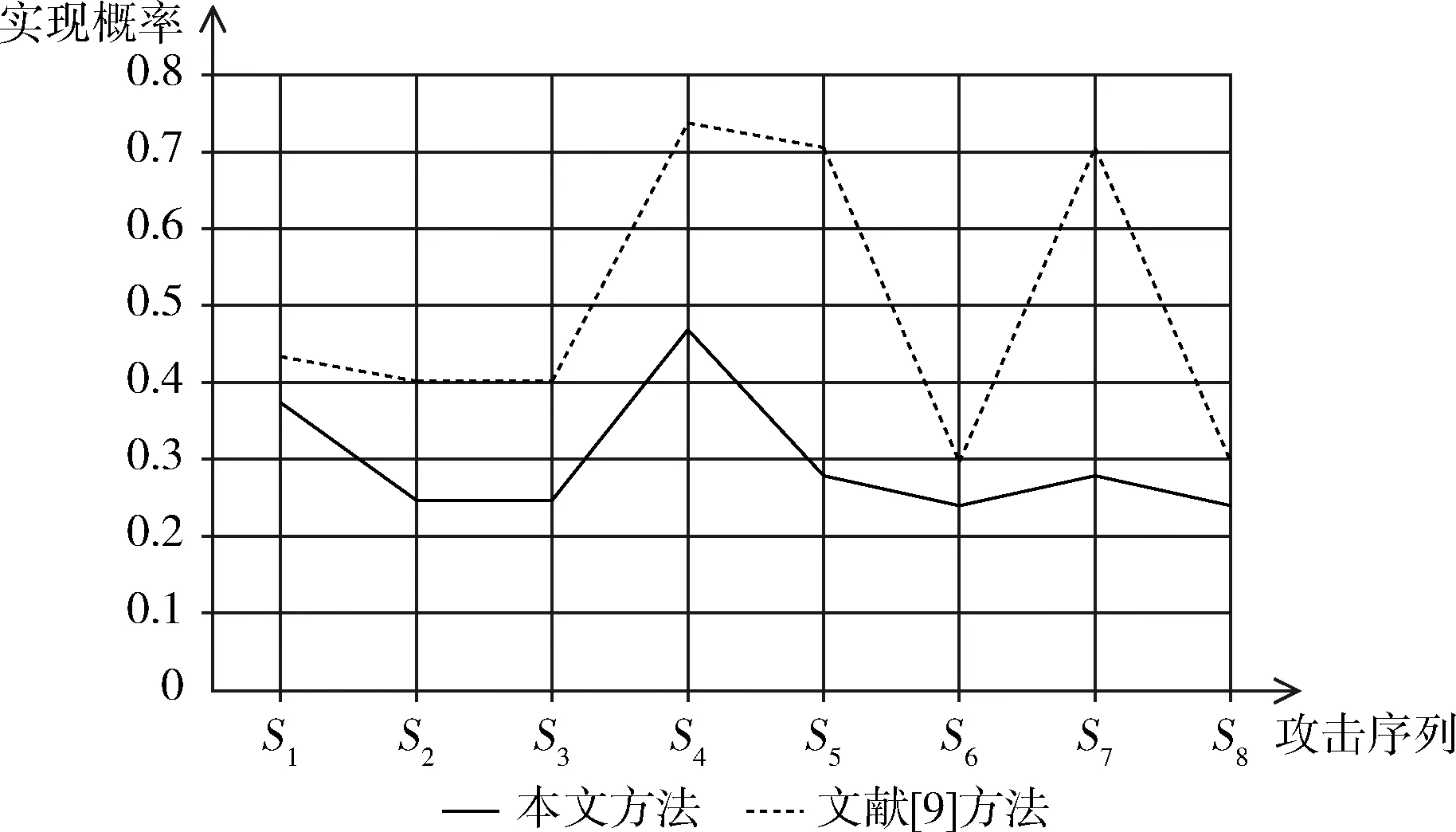

為驗證本文方法較文獻[9]的方法有較高的可信度,采用文獻[9]的方法同樣對機載娛樂系統進行風險分析。計算出攻擊樹各葉節點的實現概率和攻擊序列的實現概率,分別見表7、表8。

表7 各葉節點實現概率

表8 各攻擊序列實現概率

可以看出,利用文獻[9]的方法計算出的結果雖能找到可能性最高的攻擊行為和攻擊序列,但沒有考慮到系統的實際情況。例如攻擊序列S5和S7由于采用的攻擊方式被發現的可能性非常高,其實現概率應當較低,而表8中出現偏高的情況。同時,因該方法在確定葉節點安全屬性權值時人為的指定了攻擊成本、攻擊難度和攻擊被發現的可能性這3個安全屬性重要性的高低,具有較強的主觀性的因素,也未考慮不同攻擊行為對安全屬性權重的影響,這使得計算出的各葉節點實現概率和攻擊序列實現概率總體偏高,導致其結果可信度降低。

采用表6和表8的數據繪制出本文方法和文獻[9]方法的結果對比如圖5所示。綜合對比可知,本文提出的方法兼顧了系統自身和葉節點攻擊行為的特點,計算出的葉節點實現概率和攻擊序列實現概率總體呈現出平穩的態勢,實現可能性較大的攻擊行為和攻擊序列均能被清晰反映出來,具備了較高的可信度,能真實反映出機載娛樂系統所面臨的風險狀況。

圖5 本文方法與文獻[9]方法結果對比

4 結束語

本文研究了一種基于模糊層次分析法(FAHP)的攻擊樹模型,通過結合不同的攻擊行為構造模糊一致判斷矩陣對攻擊樹各個葉節點的屬性權重進行評判比較,在盡可能消除主觀性因素的同時保證了結果的高可信度。本方法能考慮到被評估系統的實際情況,計算出的攻擊事件實現概率也更加真實,能夠對信息系統網絡安保方案的制定起到很大的幫助作用。但由于葉節點安全屬性值采用了專家打分的方法,本方法依然無法完全擺脫主觀因素的影響,下一步的工作重點是研究如何客觀地確定葉節點安全屬性值。例如針對不同的信息系統可以采取滲透測試、系統日志數據分析的方式確定攻擊行為的安全屬性值,以此來降低對攻擊事件實現概率的影響。

參考文獻:

[1]Peters W,Davarynejad M.Calculating adversarial risk from attack trees:Control strength and probabilistic attackers[M]//Data Privacy Managment,Autonomous Spontaneous Security,and Security Assurance.Springer,2015:201-215.

[2]Gadyatskaya O,Jhawar R,Kordy P,et al.Attack trees for practical security assessment:Ranking of attack scenarious with ADTool 2.0[M]//Quantitative Evaluation of Systems.Springer,2016,91(3):448-456.

[3]ZHAO Shuai.Research on attack tree based on Android malware detection with hybird analysis[D].Tianjin:Tianjin University,2014(in Chinese).[趙帥.基于攻擊樹的Android惡意軟件混合檢測方法研究[D].天津:天津大學,2014.]

[4]JIA Wei.Research and implementation of WLAN attack effect evluvation[D].Beijing:Beijing University of Posts and Telecommunications,2015(in Chinese).[賈薇.無線局域網攻擊效果評估技術研究與實現[D].北京:北京郵電大學,2015.]

[5]ZHANG Kailun,JIANG Quanyuan.Vulnerability assessment on WAMS communication system based on attack tree model[J].Power System Protection and Control,2013,41(7):116-122(in Chinese).[張凱倫,江全元.基于攻擊樹模型的WAMS通信系統脆弱性評估[J].電力系統保護與控制,2013,41(7):116-122.]

[6]LI Hui,ZHANG Ru,LIU Jianyi,et al.Safety assessment on digital radio transmission based on attack tree model[J].Ne-tinfo Security,2014(8):71-76(in Chinese).[李慧,張茹,劉建毅,等.基于攻擊樹模型的數傳電臺傳輸安全性評估[J].信息網絡安全,2014(8):71-76.]

[7]HUANG Huiping,XIAO Shide,MENG Xiangyin.Atack tree-based method for asesing cyber security risk of industrial control system[J].Aplication Research of Computers,2015,32(10):3032-3035(in Chinese).[黃慧萍,肖世德,孟祥印.基于攻擊樹的工業控制系統信息安全風險評估[J].計算機應用研究,2015,32(10):3032-3035.]

[8]CHEN Yanhong,OU Yuyi,LING Jie.An improved Trojans detection method based on extended attack tree model[J].Computer Applications and Softwares,2016,33(8):308-311(in Chinese).[陳燕紅,歐毓毅,凌捷.一種改進的基于擴展攻擊樹模型的木馬檢測方法[J].計算機應用與軟件,2016,33(8):308-311.]

[9]HE Mingliang,CHEN Zemao,LONG Xiaodong.Improvement of attack tree model based on analytic hierarchy process[J].Application Research of Computers,2016,33(12):3755-3758(in Chinese).[何明亮,陳澤茂,龍小東.一種基于層次分析法的攻擊樹模型改進[J].計算機應用研究,2016,33(12):3755-3758.]

[10]ZHANG Li,PENG Jianfen,DU Yuge,et al.Information security risk assessment survey[J].Journal of Tsinghua University(Science and Technology),2012(10):1364-1369(in Chinese).[張利,彭建芬,杜宇鴿,等.信息安全風險評估的綜合評估方法綜述[J].清華大學學報(自然科學版),2012(10):1364-1369.]

[11]JIANG Fan.Study on incosistency of fuzzy analytic hierarchy process[D].Beijing:North China Electric Power University,2015(in Chinese).[姜帆.模糊層次分析法不一致性問題研究[D].北京:華北電力大學,2015.]