國家安全誰保?戰爭勝負誰定?

寧浩

面對日益嚴峻的網絡完全形勢,如何提升自身的網絡對抗能力,實現關鍵信息基礎設施的自主安全可控,并為網絡空間安全提供強力保障,已經成為國家安全的一個關鍵環節。據有關報道,美俄之間正在展開一場沒有硝煙的網絡攻防戰。最近發生的VPNFilter攻擊事件便是其中的典型案例。

2018年5月23日,美國思科公司Talos團隊(該公司的網絡安全團隊之一)單方面宣布,發現一款名為“VPNFilter”的攻擊軟件已入侵全球54個國家,影響或感染了至少50萬臺路由器和其它設備。美國聯邦調查局也高調介入這次事件當中,通過新聞媒體公開發布應對手段,要求美國公眾行動起來消除VPNFilter攻擊的影響。此次攻擊首次針對家用路由器,也再一次將網絡戰的話題推到了風口浪尖。

誰是主使

按照美國方面的說法,VPNFilter與俄羅斯之前用于攻擊烏克蘭基礎設施的BlackEnergy惡意攻擊載荷高度重合。Talos當時還暗示,黑客當時可能正為六月底的烏克蘭憲法日慶祝活動做重復攻擊準備。美國情報部門表示,VPNFilter是俄羅斯黑客組織APT28制造的。

據推測,該組織成立于2005年前后,服務于俄羅斯政府。此外,他們還有很多“花名”,比如APT28,Pawn Storm,Sofacy Group, Sednit,STRONTIUM等。APT28的網絡活動傾向于支持各種所謂的“信息戰”,比如打著其他黑客角色的虛假旗號來搞網站破壞和數據竊取。這些活動的目的無一例外都是對俄羅斯的“政治輸出”產生利益。

攻擊效能

據悉,VPNFilter是一個分階段且高度模塊化的框架,能快速更改被感染的目標設備,同時能為情報收集和尋找攻擊平臺提供支撐。

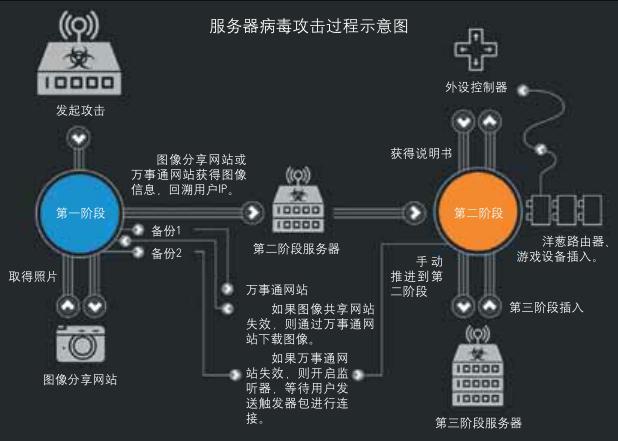

其實施攻擊的路徑主要分為三個階段。第一階段,通過路由器等網絡設備公開的漏洞或默認憑證植入該設備并持續存在(路由器重啟只能暫時中斷惡意軟件的運行,但不會將其刪除)。在這個階段,VPNFilter通過多個復雜的控制命令和通道來找到路由器等網絡設備所用服務器的IP地址,并靈活應對不可預測的服務器架構變化。具體實現方式為,VPNFilter在一個名為toknowall.com的關鍵網絡域名下,通過能尋求包含服務器IP地址的Photobucket(圖片及影像分享平臺)或toknowall EXIF原始數據來找到對應的IP地址。如果這兩種找尋方式失效,則打開偵聽器,等待黑客發送用于進行直接連接的觸發數據包,手動進入第二階段。

第二階段的主要目的是依據第一階段獲得的持續存在的立足點,快速部署攻擊軟件。第二階段的攻擊軟件擁有較為高級的能力,比如文件收集、命令執行、數據過濾、設備管理和自毀功能。

此外,還有多個第三階段模塊可以作為第二階段攻擊軟件的插件,實現更多功能。思科Talos團隊已發現了下面的四種插件模塊。

第一種插件為PS數據包嗅探器,它能嗅探網絡信息包并探測網絡流量,具體包括盜竊網站憑證、監控數據采集與監視控制系統協議。

第二種為與Tor網絡通信的插件。VPNFilter機器人會利用該插件通過Tor網絡與指揮控制服務器通信。目前FBI宣布,通過控制幕后黑手的指揮控制服務器能打掉這個僵尸網絡。Tor是Top of Rack的縮寫,是一種數據中心的布線方式。人們也叫它洋蔥路由器。它通過將流量包裹在加密層中(像洋蔥那樣),盡可能在發送方和接收方之間匿名將數據內容保護起來,故此得名。

第三種插件為Ssler插件。它能夠泄露數據,并將惡意Java程序注入到從網絡設備截獲的網絡流量中。該插件通過劫持通過路由器發往服務器上指定默認端口80的流量,并將其重定向到其自己的監聽服務端口8888,然后該流量的內容可能會在發送給合法HTTP服務之前被盜取或修改。此外,該插件通過執行攻擊指令將HTTPS協議(SSL證書+HTTP協議構建的一種網絡通信協議,可以進行加密傳輸、身份認證)降級至普通的無防護HTTP協議,迫使受害者Web瀏覽器通過純文本HTTP進行通信。這樣,攻擊者就能以純文本形式查看傳輸的內容并獲得敏感數據。

第四種為dstr設備破壞插件,即重寫設備固件檔案的插件。思科已經發現,VPNFilter惡意軟件能抹掉設備固件。該插件通過刪除正常設備操作所需的文件來使受感染設備無法使用,從而可能切斷全球數十萬受害者的互聯網接入。值得注意的是,在刪除系統中的其它文件前,該模塊首先刪除與自身操作相關的所有文件和文件夾,這可能是為了在調查分析期間隱藏自己的存在。

思科Talos團隊6月6日對外公布的VPNFilter進一步分析報告顯示,其危險程度遠超預想。除了之前發現Linksys、MikroTik、Netgear、TPLink和QNAP等品牌外,VPNFilter的目標設備還包括華碩、D-Link、華為、Ubiquiti、UPVEL和中興的產品。截止目前受波及的設備名單已經暴增至71款。可見,全球范圍內受感染設備的數量仍在增加。

攻防戰在繼續

為了防范VPNFilter的攻擊,用戶要對路由器進行升級,將固件升級至最新版本,及時應用更新補丁。如果確認路由器和網絡附屬存儲設備被感染,則建議用戶恢復出廠默認值,然后升級最新版本、打上最新補丁并重新啟動。Talos開發并部署了100多個Snort簽名——即入侵檢測規則文件——來保護設備安全。Snort是一個著名的輕量級開源入侵檢測系統,本質就是數據包嗅探器。這些簽名把VPNFilter涉及的域名/IP地址列入黑名單,進行攔截防御等。

美國政府表示,要“解救”被黑客入侵并控制的50萬受感染的路由及存儲設備。美國聯邦調查局也獲得了法院命令,控制了這些僵尸設備背后的服務器——網絡戰爭將會愈演愈烈。