APP隱私泄露風險評估與保護方案

王新宇,牛犇,李鳳華,賀坤

(1. 中國科學院信息工程研究所,北京 100093;2. 中國科學院大學網絡空間安全學院,北京 100049)

1 引言

隨著信息化服務的快速普及和移動互聯網相關技術的發展,智能設備的使用已經滲透人們的日常生活。用戶在享受智能設備帶來便捷服務的同時,也承受著日益嚴峻的隱私信息泄露的風險[1]。據調查,85.2%的受訪者曾因使用APP導致個人隱私信息泄露[2];Android平臺申請使用“讀取通訊錄”權限的APP中,89.69%的APP存在濫用該權限的情況[3]。在上述調查中,由于智能設備中APP過度申請權限,導致用戶隱私信息泄露事件的頻發。因此,亟需針對權限配置的管理方案,保護用戶的個人隱私數據不被泄露。

APP中包含的第三方服務提供商可以在用戶沒有察覺的情況下獲取隱私信息。目前,智能設備的操作系統(例如Android、iOS等)使用權限管理機制保護設備中的隱私數據。以APP為單位控制訪問權限,只有獲得相應權限的APP才能讀取用戶隱私數據。但現實中,由于APP集成了來自第三方服務(例如廣告、支付等服務),使權限管理機制的保護效果降低。第三方服務以庫文件的形式被包入宿主 APP,這些庫文件為服務提供商(SP, service provider)發布的二進制文件,常見的文件后綴名有“.jar”“.so”“.tdb”等,且同一服務可以被打包到多個 APP中,在權限管理機制下,其擁有與宿主APP相同的權限。若從每個 APP獲得部分敏感權限,則 SP能獲得用戶全部與隱私信息相關的敏感權限;進而繪制完整的用戶畫像,并以此牟利。因為操作系統沒有向用戶提示是宿主 APP還是第三方服務在申請使用權限,所以用戶對發生的隱私信息泄露事件一無所知。

為解決上述問題,本文提出了一種系統整體的隱私信息泄露風險評估及保護方案 PRAS (privacy risk assessing scheme)。該方案從隱私信息傳播的廣度和深度構建模型來評估隱私泄露風險,最終給出權限管理方案。其中,傳播廣度是指隱私信息傳播給了那些服務提供商,一個服務提供商可能從多個APP中獲取隱私信息;傳播深度是指用戶隱私信息泄露的程度,Android設備中通過權限機制管理隱私信息,本文以服務提供商獲得的權限數量和其敏感度來計算隱私信息泄露的深度。PRAS中量化了權限的敏感度,在量化過程中考慮權限組合對隱私泄露風險帶來的非線性影響。由于搭載Android系統的智能設備數量巨大,且研究成果具有普遍性,本文以Android系統為實現平臺設計方案,驗證了所提方案的有效性。本文的主要貢獻如下。

1) 提出了一種新的隱私信息泄露風險評估模型,該模型重點考慮了第三方服務提供商在用戶不知情的情況下獲取隱私信息的情況。

2) 基于惡意侵犯隱私的APP集合與正常APP集合之間申請權限的差異,量化了權限的敏感度,加入了權限組合對隱私泄露帶來的非線性影響。

3) 均衡服務質量與隱私保護,建立了個性化最優模型,提供了整體的權限管理方案,在保證服務質量的同時,盡量降低隱私信息泄露風險。

2 相關工作

2.1 第三方服務庫識別

早期研究通過白名單機制識別第三方服務庫。Grace等[4]利用白名單識別出100個廣告庫,白名單機制雖然簡單易行,但抗干擾能力差。Chen等[5]在檢測APP克隆時列出了73個第三方服務庫的模塊名,假如模塊名被修改后,這種方法就失效了。

由于第三方服務庫會被重用,可以通過提取代碼特征或比對代碼的相似性來識別。在提取代碼特征的方案[6-11]中,Narayanan等[6]和Liu等[7]對APP進行分析后,提取代碼的特征訓練識別器,特征如所使用的Android組件、權限、API等,利用機器學習的方法識別廣告庫。廣告庫的特征明顯,易于區分。而其他類型的第三方服務庫(例如社交網絡、游戲、地圖等)則難于識別[10],利用聚類的方法,可以將包含相同第三方服務庫的 APP聚集到相同的簇中,對聚類結果進行分析就能識別宿主應用中的第三方服務庫。Crussell等[8]和Wang等[9]通過提取 APP調用其他類庫的代碼特征,以大量的 APP為基礎,使用聚類算法識別第三方服務庫。Ma等[10]和Li等[11]在前人的基礎上[9],提出了多層級聚類的概念。例如“a/b/c”“a/b/d”和“a/b/e”這 3個模塊,根據模塊之間包含關系,將這3個模塊聚集在一簇中。在基于代碼相似性的方案中,Backes等[12]提出基于相似度匹配的第三庫檢測方法,該方法將APP反編譯后的代碼按照方法、類和包的層級組織成Merkle樹,樹的葉子節點的值是方法的簽名。在大規模 APP的對比中,匹配到散列值相同或者最相似的模塊即認為是同一個第三方服務庫。

以上方案能準確識別出 APP中包含的各種類型的第三方服務庫。

2.2 權限管理方案

調查[13]指出,只有17%的用戶會留意權限的警告。目前,已有大量的文獻研究如何幫助用戶管理權限,這些文獻[14~19]可以分為基于上下文環境的權限管理和基于眾包的權限管理這兩類。

1) 基于上下文環境的權限管理

Fawaz等[14]提出了LP-Guardian方案幫助用戶決策授予/撤銷位置權限。Tsai等[15]使用機器學習的方法,根據用戶使用APP的反饋和運行的上下文環境對APP的權限進行管理。

2) 基于眾包的權限管理

Agarwal等[16]收集用戶的權限設置,根據多數人對權限授予/撤銷的選擇給出推薦結果。Liu等[17]通過分析用戶對權限設置的記錄,使用支持同量機算法將用戶分為若干類,然后根據分類推薦權限設置。Liu等[18]通過向用戶提問的方式,找出對隱私期望相近的用戶,采用協同過濾算法推薦權限配置。Rashidi等[19]從收集的用戶權限設置中尋找“專家用戶”,并根據“專家用戶”的設置推薦權限配置結果。

然而,上述權限管理方案都沒有考慮第三方服務商造成的隱私泄露。

3 預備知識或定義

3.1 Android系統中權限管理

為了保護用戶的隱私數據,Android系統采用基于權限管理的隱私保護機制,在該機制下,APP需在配置文件中聲明要使用的權限,經用戶同意后,才能訪問權限所對應的硬件或讀寫數據。在Android 6.0(Marshmallow)版本之前,用戶安裝APP軟件時,彈出窗口提示APP運行時需要用到的權限。如果用戶同意,則授予權限繼續安裝,否則停止安裝APP的流程。從Android 6.0版本開始,Android系統將權限分為非敏感權限(normal permission)和運行時權限(runtime permission)。非敏感權限不直接涉及用戶隱私,比如網絡、藍牙、NFC等,APP安裝時默認授權,且用戶無法取消授權。運行時權限直接涉及用戶隱私,比如通訊錄、短信、位置等,APP首次使用時在界面上彈出窗口讓用戶授權,授權后可以在系統設置界面動態管理該權限。此外,基于Android深度定制的系統(如華為公司的Emotion UI、小米公司的MIUI等操作系統)中除了對運行時權限設置外,在其系統設置界面中可以對一般權限進行管理。雖然這種模式能讓用戶更好地了解和控制權限,但是其將隱私信息的授予/撤銷的決定權交給了用戶,用戶能否正確地理解權限的具體含義是這種模式成功的關鍵。

3.2 關聯規則算法

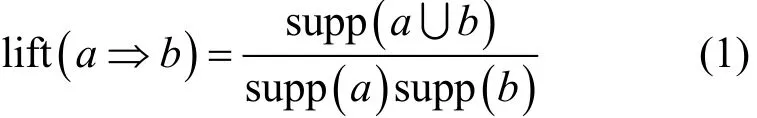

關聯規則學習(association rule learning)是一種在大型數據庫中發現變量之間有趣性關系的方法。假設是項的集合,給定一個數據庫其中每個事物是I的非空子集,即t?I。關聯規則是形如a?b的蘊含式,其中a、b?I且a∩b=?,a和b分別稱為關聯規則的先導(antecedent)和后繼(consequent)。關聯規則a?b在D中的支持度(support)是D中事物包含a和b的百分比,即概率其中,a∪b表示ti中同時包含a和b。置信度(confidence)是包含a的事物且包含b的百分比,即條件概率。如果同時滿足最小值支持度閾值和最小置信度閾值,則認為關聯規則是有趣的,這些閾值由用戶或領域專家來設定。為了表示a和b之間的相關性,使用提升度(lift)來表示,lift定義為

當a和b互相獨立時lift=1,說明兩者沒有任何關聯。

Eclat算法[20]是一種基于深度優先的關聯規則挖掘算法,將數據庫D中數據由倒排為在此基礎上,通過k-頻繁項集之間的交集,迭代計算-頻繁項集。

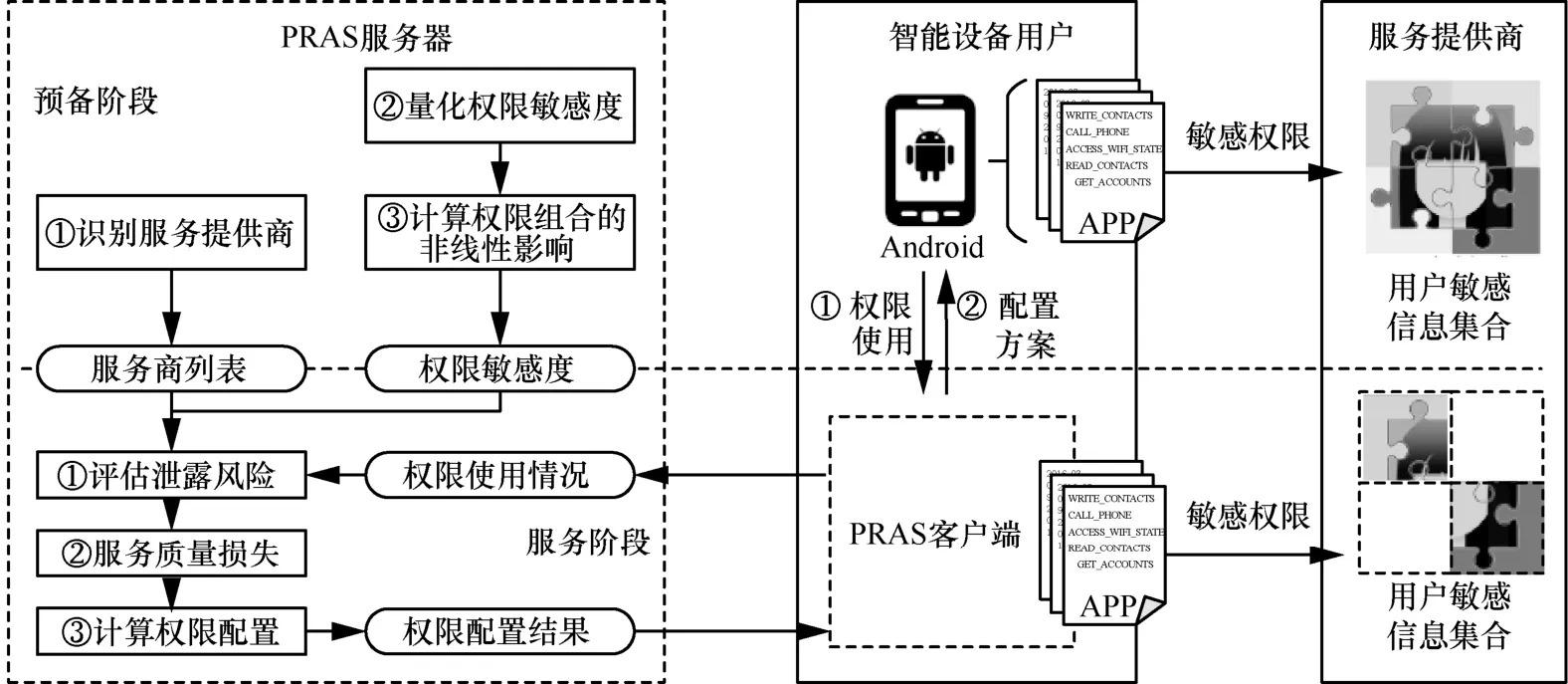

3.3 權限撤銷概率參數估計

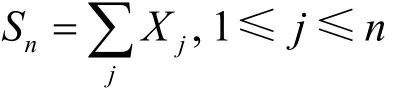

將用戶設置權限的事件看作隨機變量χ且相互獨立,隨機變量χ服從伯努利分布撤銷權限Pi為事件1,授予權限Pi為事件0。若用戶以概率p撤銷權限,則,其中,概率p為未知參數,需要通過收集樣本估算得出。收集樣本容量為n的用戶權限配置集合則統計量為

用戶撤銷權限比例的極大似然估計量為

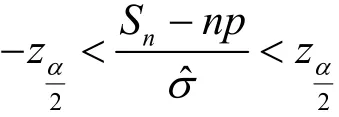

當樣本空間較大時,Sn近似服從均值μ=np、方差的正態分布,其中,σ2包含未知參數p,可用來近似,于是近似服從標準正態分布。參數p的置信度為置信區間(lθ,uθ)為

上式可計算為

4 隱私風險評估與管理方案

4.1 系統模型

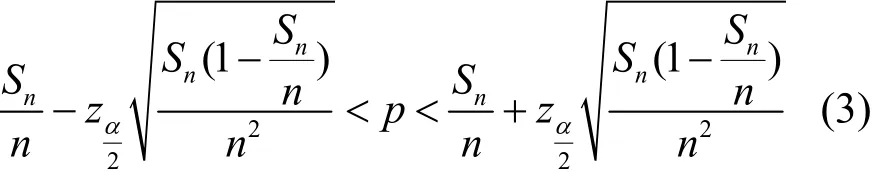

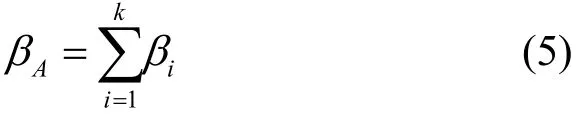

PRAS方案由客戶端和服務器組成,如圖 1中虛線框所示,運行時涉及智能設備用戶和APP中包含的服務提供商。客戶端讀取智能設備中安裝的APP列表和權限設置,并發送給服務器。服務器負責評估隱私泄露風險并計算權限配置方案。計算完成后,將數據反饋給客戶端,客戶端接收數據并向用戶展示權限配置結果。從圖1中可以看出,在PRAS方案執行前,服務提供商可能獲取用戶全部的隱私信息。而在執行該方案后,服務提供商只能獲取用戶部分的隱私信息。

PRAS方案客戶端工作流程為:1) 用戶選擇個性化隱私保護參數,讀取APP列表、APP的版本號和授予的權限列表,將讀取的信息發送給服務器,并等待回復;2) 收到回復后,向用戶展示風險評估結果和權限管理方案。

PRAS方案服務器工作流程分為2個階段:預備階段和服務階段。預備階段為風險評估做好準備:1) 利用現有技術[6-12],識別出APP中包含的所有服務提供商;2) 收集用戶權限設置樣本,量化權限管理的隱私信息的敏感度;3) 收集 APP集合,計算權限組合對敏感度帶來的非線性影響。在服務階段,工作流程為:1) 識別 APP列表中服務提供商,并統計出每個服務商擁有的權限,評估系統的隱私泄露風險;2) 根據用戶權限設置樣本,計算APP服務質量損失;3) 計算權限配置方案,將結果反饋給客戶端。

4.2 PRAS預備階段

4.2.1 服務提供商識別

服務提供商包括第三方服務的提供商和宿主APP。宿主APP采集用戶的隱私信息,因此其開發者也被認為是單獨的服務提供商。

現有研究成果[6-12]可以大規模地識別出APP中包含的第三方服務商。首先基于相似度匹配的方法[12]檢測宿主APP中包含的第三方服務庫。然后在所找出的第三方服務庫中,通過提取特征(例如 URL字符串、使用了網絡通信的接口等特征),能夠準確地將服務提供商開發的動態庫識別出來。Liu等[7]利用這些特征訓練分類器識別廣告庫,可以達到98%以上的準確率。在識別過程中,同一服務商可能同時發布開源的動態庫和二進制的動態庫,雖然這些庫的使用目的有所不同,但模塊名的前綴相同,例如檢測到的“com.google.ads”和“com.google.protobuf”這 2個模塊,前者是廣告庫,以二進制的形式被打包到宿主APP中;后者是開源項目,不會主動向其服務器發送數據,所以該模塊不是服務提供商。另外,有些服務商既發布APP,又發布二進制的第三方服務庫,例如Google、Facebook等。如果用戶安裝了某服務商開發的APP,又安裝了包含其第三方服務庫的APP,則認為該服務商獲得了2個APP所有的權限。

圖1 隱私風險評估及管理方案框架

識別出服務提供商后,PRAS需要統計其獲得用戶的隱私信息,可以使用靜態分析[21]和動態分析[22]結合的方法分析庫文件,判斷用戶的隱私數據是否泄露到外部服務器上。靜態分析通過分析APP的二進制代碼,判斷是否有侵犯用戶隱私信息的行為發生,但由于動態加載技術的存在,APP可能在運行時下載侵犯用戶隱私的代碼并執行,這種情況下會發生漏判隱私泄露事件的情況,因此,靜態分析評估的風險值偏低。動態分析(如TaintDroid等[22]方案)在 APP使用的過程中記錄敏感信息的調用情況,對隱私泄露事件監測較準確,但需要性能開銷較大,且需要root權限,只能在代碼安全檢測的場景中適用,應用市場上并沒有類似應用。PRAS方案的目的是讓普通用戶實時掌握隱私泄露情況,方便其管理權限,防止在用戶一無所知的情況下,隱私信息流向不可信的第三方服務商,因此,本文假設服務商獲得權限后,就獲得了權限對應的隱私信息。在該假設下,PRAS評估的隱私泄露風險相對偏高,但優點是可以方便地部署在各種類型的 Android系統中,且不會帶來額外性能開銷,偏高的風險評估結果也可以更好地給對用戶起警示作用。

4.2.2 權限隱私敏感度量化

基于用戶授予/撤銷權限的情況可以計算權限的敏感度[23]。與用戶隱私相關的敏感權限集合P中,權限Pi的敏感度βi體現用戶對iP所管理隱私信息的重視程度,敏感度越高,用戶越重視,則該權限被撤銷的可能性越大。使用第3.3節中介紹的參數估計方法,可由式(2)估算出用戶撤銷權限iP的概率。

本文中權限的隱私敏感度iβ定義為將從[0,1]映射到[1,+∞ ),以方便下文計算權限組合的非線性影響。敏感度iβ為

4.2.3 權限組合對敏感度的非線性影響

收集標準APP集合Dn和惡意侵犯隱私的集合Dm,其中,Dn選自APP市場中每種類型排名前若干位的APP,因為其下載量大,在采集隱私信息方面受到關注度較多,對申請的權限與實際功能較相符,所以選為標準APP集合;Dm選自APP市場中申請敏感權限最多的若干個APP,其申請的權限越多,且APP排名不高,則認為對用戶隱私侵犯越嚴重,因此選入惡意集合中。

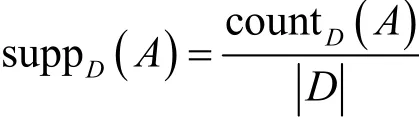

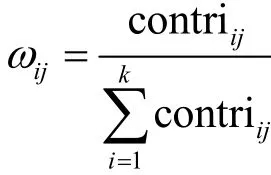

權限的非線性影響由Dn和Dm之間對權限申請次數的差異產生。權限在Dm和Dn中被申請的次數相差越大,該權限被濫用的情況越嚴重,則對其敏感度的非線性影響越大。對于Dn和Dm中APP申請的敏感權限,分別使用關聯規則算法找出k-頻繁項集,頻繁項集是由權限組成的集合A。關聯規則參數k表示A中權限數目,k∈[1,K],K是權限組合A中包含權限數目的最大值。權限組合A的權限敏感度由式(2)累加得出,即

其中,k是組合A中權限的數目。

對權限組合A而言,關聯規則支持度supp(A)的含義是該權限組合在APP集合中出現的比例,對APP集合D來說,其支持度為

其中,suppD(A)表示權限組合A在數據集D的支持度,表示數據集中包含 APP的數目,表示D中使用權限組合A的APP次數。在關聯規則 Eclat算法執行之前先設定最低的支持度閾值。如果權限組合A的支持度supp(A)小于該閾值,則忽略該組合。

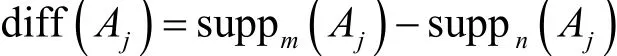

在2個數據集上分別執行關聯規則算法后,得到2個權限組合的集合set對應集合setn,Dm對應集合setm。對setm中的權限組合Aj,在Dn和Dm之間的差異()diffAj表示權限組合Aj是否被濫用。()diffAj表示為

diff'(A)計算完成后,對權限所管理隱私信息的敏感度進行量化。在setm中挑選出包含的權限的組合組成集合權限的非線性敏感度定義為

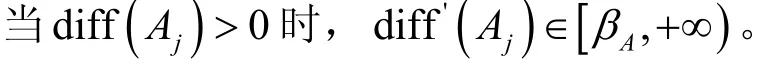

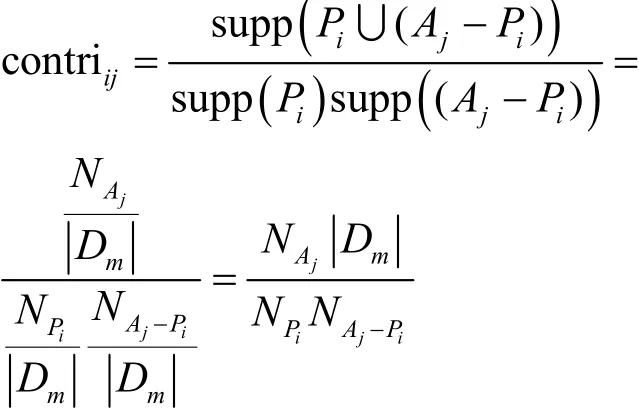

根據contriij,則權限的權重定義為權限對Aj貢獻度,如式(1)所示。

與式(5)相類似,權限組合Aj的非線性敏感度量化為

4.3 PRAS服務階段

4.3.1 隱私泄露風險評估

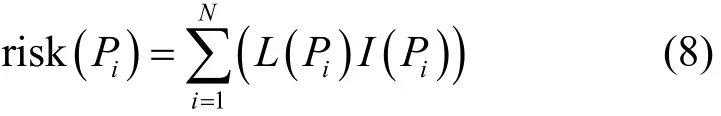

權限iP泄露的隱私信息風險定義[23]為

根據預備階段識別出的服務提供商,PRAS的服務器輸入包含N個APP的列表list,,其中APPi被授權了m條敏感權限,。輸出從list中識別出M個第三方服務提供商,SPj從不同APP中共獲得L條權限。隱私信息泄露給服務提供商SPj的風險為

4.3.2 APP服務質量損失

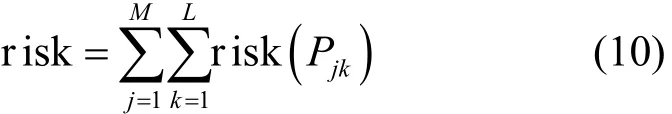

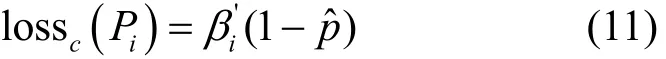

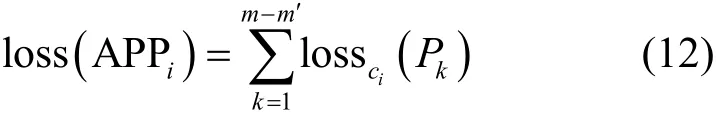

在權限管理時必須考慮 APP的可用性。對APP而言,權限撤銷的越多,隱私泄露的風險越低,其服務質量也越低。極端情況下,將所有的權限都撤銷,隱私泄露的風險最低,但其正常功能將無法使用。同時,APP的可用性與用戶的主觀認識相關,可以從用戶對同類 APP的權限設置體現出趨勢,例如若80%的用戶對社交類APP撤銷了位置權限,則說明撤銷該權限后對此類服務質量損失不大;若沒有用戶對地圖類 APP撤銷位置權限,則說明撤銷后對地圖類 APP服務質量損失非常大。因此,需要定義撤銷權限iP對c類APP服務質量損失。權限越敏感,撤銷的比例越少,則說明對c類APP越重要,撤銷后服務質量損失越大。使用第3.3節中介紹的參數估計方法,可由式(2)估算出用戶對c類 APP撤銷權限iP的概率。

撤銷權限iP對c類APP服務質量損失定義為

若APPi屬于ci類,撤銷權限前授予的權限數為m,撤銷后授予的權限數為m′,撤銷的權限集合為m-m′。則APPi服務質量損失為

在此基礎上,整個系統損失的服務質量為N個APP服務質量損失之和,即

其中,每個APP的服務質量損失由式(12)得出。

4.3.3 權限配置方案

減少服務提供商 SPj獲得的權限數量可以降低隱私泄露的風險。

給定應用列表,N個APP的權限配置表示為表示APPi授予/撤銷權限的情況。所有的conf可能出現的情況組成權限配置空間Γ,對任意conf,有conf∈Γ。在conf配置下,系統隱私信息泄露的風險如式(10)所示,表示為risk( conf)。服務質量損失如式(13)所示,表示為loss( conf)。權限管理的最優化目標是,搜索權限配置空間Γ,找到配置conf',在滿足一定約束條件下,系統隱私泄露風險值下降最大。

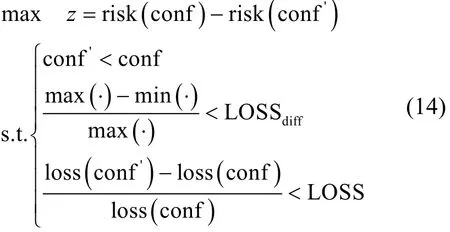

搜索整個Γ空間使PRAS方案計算量過大,通過減少搜索配置空間Γ次數來降低運算量。權限配置空間大小為為權限的數量。若配置conf''中出現的權限是conf的真子集,則conf''中授予的權限在conf中定會被授予,conf中授予的權限在conf''中不一定被授予,此時conf''<conf,且有因此,在計算權限配置方案時,剪裁配置空間Γ,選取所有''conf<conf的配置。個性化權限配置方案最優化模型為

其中,conf'為最優權限配置結果表示conf'中單個 APP服務損失的最大值和最小值;LOSSdiff和LOSS為個性化隱私保護參數。LOSSdiff表示最大值與最小值差值的百分比,該閾值避免計算最優化方案時對單一 APP撤銷過多的權限,LOSSdiff∈(0,1),LOSS表示系統整體服務質量損失的百分比,由conf→conf'時,系統整體服務質量的損失不能超過LOSS,LO SS∈(0,1)。

5 實驗分析

本文基于Android 6.0(API level 23)實現PRAS方案客戶端,因為從此版本開始可在運行時授予/撤銷控制權限,PRAS方案計算出最佳的權限配置方案后,用戶可以隨時對權限進行設置。Android低版本的APP支持運行在高版本的系統中,因此PRAS方案客戶端可運行在所有Android 6.0以上系統。

5.1 數據集

權限集Android系統的權限從 6.0版本開始分為一般權限和運行時權限,其中,一般權限在安裝時默認授予,運行時權限與用戶隱私信息相關。Android的運行時權限分為10個權限組,共26條權限,本文實驗中敏感權限集合P是基于運行時權限。另外,由于讀取Wi-Fi列表的權限與位置隱私直接相關[24],將該權限加入P中。因此,權限集合P中權限數量

用戶數據集本文模擬了50位用戶的APP安裝列表和權限配置作為實驗數據集Y。安裝的APP從每類排名前20的APP中隨機產生,平均每位用戶安裝了17個APP,其中,最多安裝24個,最少安裝7個。

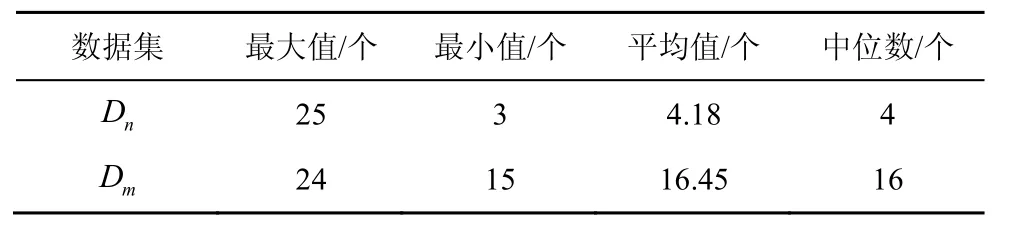

APP集合基于非官方的開源項目[25],本文從Google官方的應用商店(Google play store)抓取2 089 169個APP詳情,這些APP在商店中被分為39類。本文選取每類APP排名前50的APP作為標準APP集合Dn,故相應地,對集合Dm而言,選取使用敏感權限最多的2 000個APP作為惡意侵犯隱私的集合,且。集合Dn和Dm中權限的統計信息如表1所示。

表1 APP使用權限數目統計

5.2 權限敏感度量化實驗

使用關聯規則Eclat算法,在Dm上挖掘頻繁出現的權限組合。根據Dn和Dm數據集上權限組合出現的差異,計算權限非線性敏感度。

頻繁權限組合的挖掘過程中,最小支持度對算法產生的權限組合的影響如圖2所示。圖2中左縱坐標軸為最小支持度與setm中申請敏感權限數目的關系。雖然P中有些權限與用戶隱私相關,但APP申請的次數較少,支持度較低,因此在算法挖掘出的權限組合中不會出現。從圖2中分析出,當最小支持度低于0.775之后,涉及的權限數目保持不變。圖2中右縱坐標軸表示最小支持度與setm中挖掘出權限組合數之間的關系。最小支持度suppm越低,出現的權限組合越多。具體來說,當時當414;當suppm=0.70時,

圖2 最小支持度與setm之間變化關系

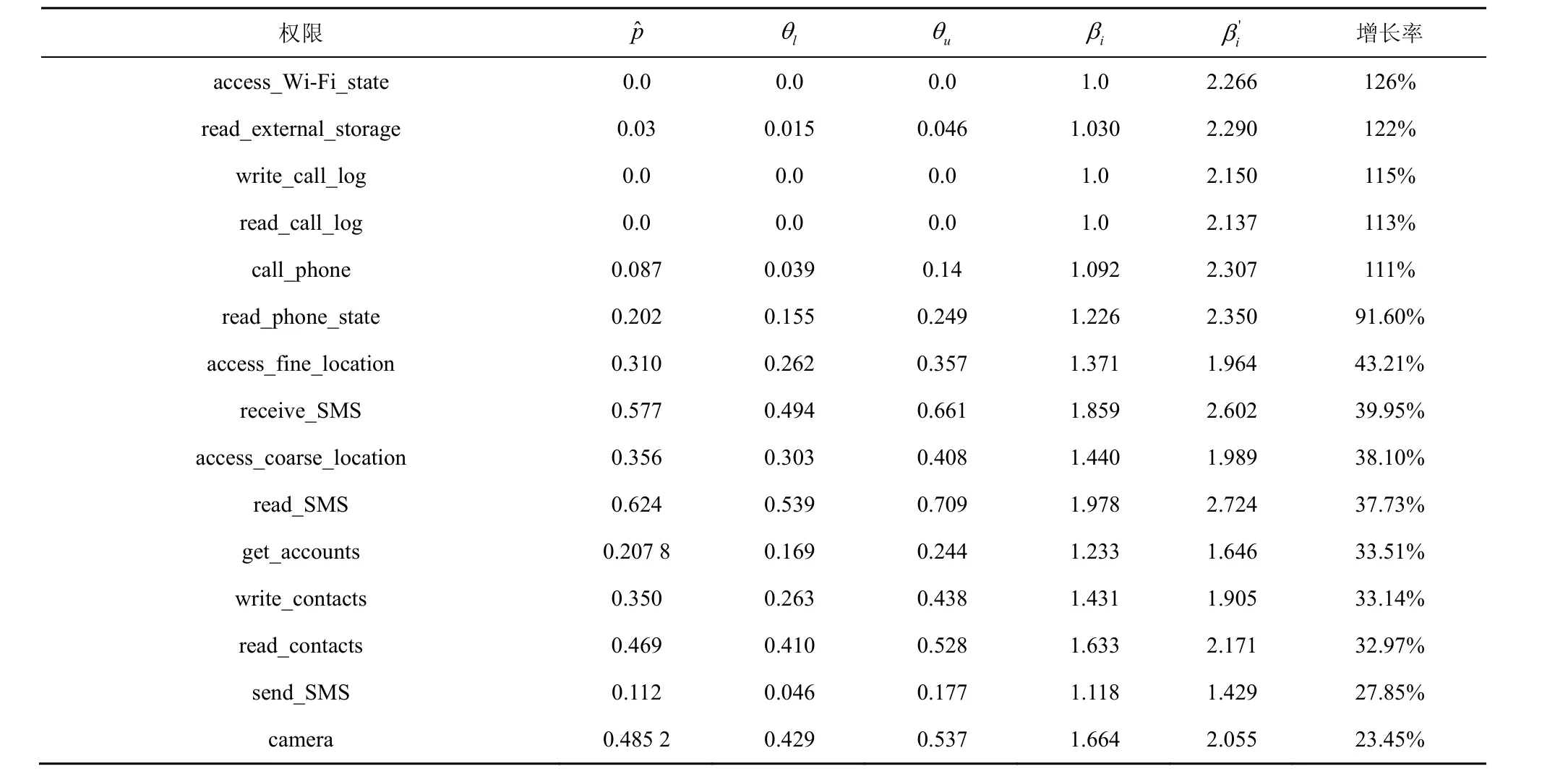

PRAS方案計算出的權限量化結果如表2所示。量化實驗中,用戶撤銷權限iP的概率p的最大似然估計為,當置信度γ=0.95時,α=0.05,查表得,置信度區間為為權限量化的敏感度,為考慮權限組合因素后的敏感度量化結果。表2中按照相對iβ的增長率排序,反映Dn和Dm之間的差異對權限敏感度的提升,其中除了“access_wifi_state”之外其他都可以被撤銷。最小值支持度suppm=0.75時,涉及敏感權限集合P中的15條權限,其余權限在集合之間的差異不夠大,因此忽略。根據收集用戶權限設置數據集Y,iβ由式(6)計算得出。iβ與用戶對權限的敏感度成正比。權限被撤銷越多,則對用戶越敏感,iβ越大。其中有部分權限沒有被撤銷過,則iβ=1。權限以組的方式被撤銷/授予。例如APP 申請權限“read contacts”和“write contacts”,系統界面只提示一次,同一權限組內的權限被撤銷次數相同,因此iβ都相等,iβ=1.933。'iβ表示權限組合在Dn和Dm之間的差異對敏感度影響的結果。表2中排名前五的權限都有超過100%的增長率,這些權限用戶撤銷的比例較低,在基于撤銷比例的風險評估結果[23]中,這些權限的權重不高,不能引起用戶關注。但是,現有研究成果發現惡意 APP利用“access wifi state”權限[24]和“read call log”權限[26]可獲取用戶隱私信息。在PRAS中,這些權限對隱私泄露風險評估的重要性可以明顯地體現出來,達到了方案設計的目的。

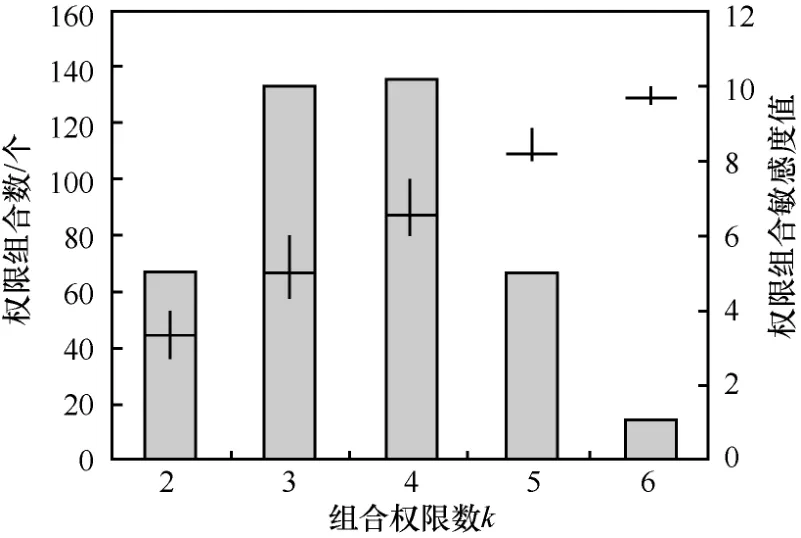

當suppm=0.75時,非線性敏感度'Aβ的統計結果如圖3所示。其中,橫坐標表示setm中組合權限數k,左縱坐標軸與柱狀圖表示k條權限的組合數。圖3中大部分組合包含3或4條,最多包含6條敏感權限。圖3右縱坐標軸與箱型圖表示k條權限時權限組合A非線性敏感度。箱型圖上/下沿表示k-權限時,的最大/小值。圖3中,2-權限的最小值為2.66,最大值為4.08,平均值為3.36,6-權限最大值為9.95,最小值為9.47,平均值為9.66,隨著k增加,敏感度也隨之增加,說明頻繁出現的權限組合A中,出現權限數目越多,A管理的隱私信息也越多,A就越敏感。

圖3 關聯規則算法最小支持度0.75時,414個權限組合統計

表2 權限敏感度量化值

5.3 隱私泄露風險評估

在用戶數據集Y中,不撤銷權限的情況下,識別出服務商從用戶獲取權限的統計如圖4所示。其中,橫坐標為用戶索引號,按包含的服務商的數目從大到小排序。左縱坐標軸和柱狀圖為系統中所有服務提供商的數目,其中0號設備中包含67個服務商,49號設備中包含24個服務商,平均每個用戶包含 48個服務商。右縱坐標軸和箱型圖表示服務提供商從智能設備中獲取權限詳情,箱型圖上/下沿表示獲得權限最多/最少的服務商。所有識別出的服務商中,平均每個服務商從用戶獲得 11條權限。每部設備中,獲得最多權限的服務商平均得到19條權限,獲得權限最少的服務商平均獲得2條,使用最多3條權限以依次“read phone state”“access wifi state”和“read external storage”。

圖4 單臺智能手機中包含的服務商統計

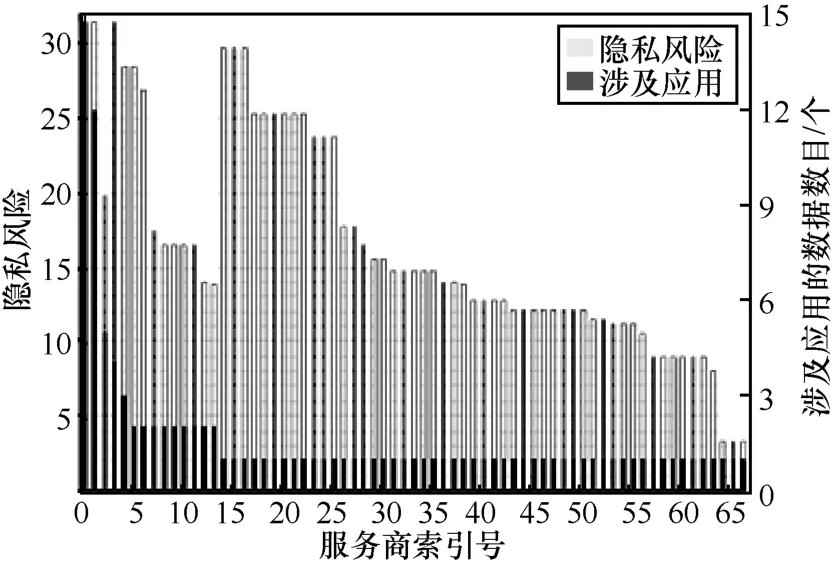

以數據集中0號用戶作為典型示例,分析其隱私信息泄露風險,如圖5所示。其中,橫坐標為包含的服務商索引號,左縱坐標軸表示隱私泄露風險,右縱坐標軸表示服務商獲取權限來源APP的數目。從圖5中可以看出,0號服務提供商從15個APP中獲取權限,隱私信息泄露風險為31.38;5~ 13號服務提供商從2個APP中獲取權限,由于得到的權限數目及敏感度不同,風險值由 13.79變化到28.3;14~66號服務提供商從一個APP中獲取權限,風險值由3.29變化到29.72。

圖5 典型用戶的隱私泄露詳情

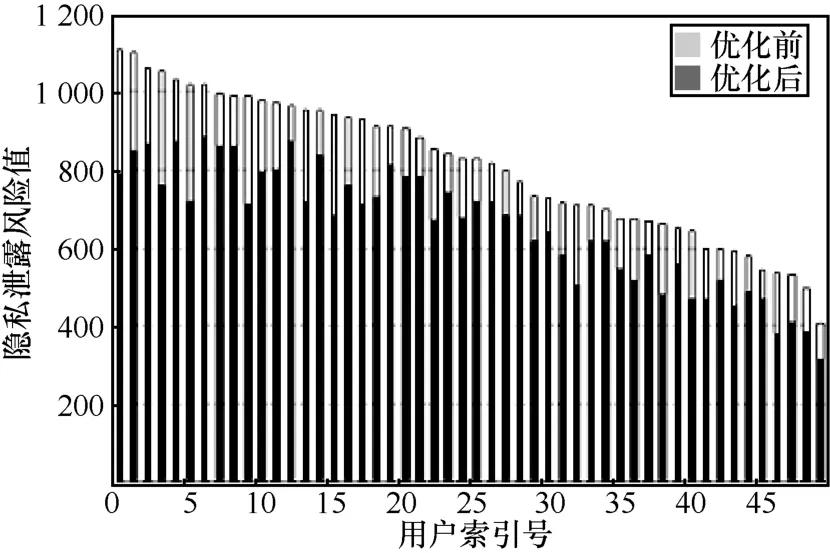

智能設備中隱私泄露的風險與權限決策優化結果如圖6所示,選取優化后,單個應用服務質量損失的最大值和最小值的差值不超過 20%,且整體服務質量損失不超過30%。圖中橫坐標為用戶索引號,按照隱私泄露風險值從大到小對用戶排序,縱坐標為隱私泄露的風險值。從圖 6中可以看出,按照式(14)優化后,每位用戶隱私信息泄露的風險得到不同程度的降低。優化后,用戶隱私泄露風險最大下降29.4%,最少下降9.6%,平均下降18.5%,下降百分比的中位數為18.2%。

圖6 典型用戶隱私泄露風險優化

6 結束語

為緩解移動設備日益嚴峻的隱私信息泄露風險,本文針對智能設備中APP包含第三方服務提供商非法讀取用戶隱私信息的問題,提出了一種風險評估方案。該方案通過頻繁項集 Eclat算法挖掘常用權限組合,計算惡意侵犯隱私的APP集合與正常APP集合之間權限組合支持度的差異,量化權限組合對權限敏感度的影響,識別出系統中包含的服務提供商,構建模型評估系統整體的隱私信息泄露風險。在APP整體的服務質量與隱私保護之間做出均衡分析,構建個性化最優模型,計算系統整體的權限管理方案。實驗結果進一步地驗證了所提方案的有效性和高效性。