基于混合測試的工控系統攻擊測試模擬方法研究

段濤 向軍 張宏 李千目

摘? ?要:近些年工業控制系統逐步向通用化、標準化發展,原有封閉性和專有性被打破,造成易被攻擊,各種滲透、病毒、木馬等安全威脅向工控領域迅速擴散,導致了日益嚴重的信息安全問題。文章結合滲透測試技術,在傳統網絡攻擊測試模擬基礎上,設計并實現工控系統攻擊測試模擬方法。該方法包含三個功能:一是提出一種基于攻擊期望的攻擊路徑生成算法;二是實現基于白盒和黑盒測試的漏洞攻擊測試模擬;三是結合工業以太網基于特征碼進行請求應答通信的特征,對工控設備進行信息探測。這種方法具有三個優勢:從不同角度提供工控系統攻擊試驗模擬;無需對攻擊建模分析;系統操作簡單。實驗結果顯示,與傳統探測工具相比,基于該方法實現的系統檢測率更高。

關鍵詞:工業控制系統;測試模擬;白盒測試;黑盒測試

中圖分類號:TP391? ? ? ? ? 文獻標識碼:A

Abstract: In recent years, industrial control systems have gradually developed towards generalization and standardization. The original closeness and exclusiveness have been broken, which makes them vulnerable to attack. Various security threats such as penetration, virus and Trojan horse have spread rapidly to the field of industrial control, resulting in increasingly serious information security problems. Based on penetration test technology and traditional network attack test simulation, this paper designs and implements an attack test simulation method for industrial control system. This method includes three functions: one is to propose an attack path generation algorithm based on attack expectation; the other is to realize vulnerability test simulation based on white-box and black-box test; the third is to detect the information of industrial control equipment by combining the characteristics of industrial Ethernet based on signature-based request-response communication. This method has three advantages: providing attack test simulation of industrial control system from different angles; no need for attack modeling and analysis; and simple operation of the system. The experimental results show that the detection rate of the system based on this method is higher than that of the traditional detection tools.

Key words: industrial control system; test simulation; white box test; black box test

1 引言

工業控制系統(Industrial Control System,ICS)是一種用于描述工業領域各種類型的控制系統和相關設備的整體概念,它具有網絡通信、監控和自動化工業過程的能力[1]。工業控制系統對各國的工業設施發展至關重要,對基礎設施建設尤為重要。工業控制系統常見威脅包括弱訪問控制、弱用戶身份驗證、未經身份驗證的協議、遠程訪問、較差的網絡安全性和可見性以及高級管理層的缺乏。

目前,ICS面臨的安全威脅來源于五個方面。一是MES和HMI等關鍵工業控制系統組件越來越多使用商用硬件、通用操作系統(例如Windows和Unix)、TCP/IP協議套件和開源環境。二是有關工業控制系統服務、協議及其漏洞的工控知識文檔在Internet上被廣泛傳播。三是工業控制系統直接或間接連接到公共網絡,部分工業控制系統甚至可以由遠程的平板電腦控制HMI。這使得特洛伊木馬和蠕蟲很容易在網絡連接中發現工控漏洞并感染工控服務器和HMI等。通過Shodan搜索引擎,黑客可以通過服務和制造商非常有效地找到Internet可以訪問和易受攻擊的工控設備。四是ICS已經成為企業內部個別人員和黑客的攻擊目標。即使他們中有人并不是專業的黑客,也可以通過Metasploit等工具執行攻擊。這些工具往往是公開可用的,不僅適用于系統和安全工程師,同樣也適用于黑客攻擊。五是人為因素。用戶在使用工業控制系統過程中,網絡安全意識薄弱,在不知情的情況下泄露工業控制系統的關鍵信息。同時部分工作站的員工通過連接工控組件的USB電線為手機充電,USB插頭和連接的個人設備可能攜帶惡意軟件,這在工業控制系統環境中是一個被忽視的問題。

面對愈加嚴峻的工控攻擊安全形式,相關研究也越來越受到國內外的關注。工控系統的模擬測試攻擊涉及到兩大關鍵技術:測試方案生成和攻擊方法研究。測試方案生成主要研究工控系統漏洞威脅量化方法及攻擊路徑生成。評價標準[2-4]包括攻擊成功率(或攻擊期望)、攻擊步數、攻擊時間消耗等,評價指標[4-6]包括資產價值,脆弱性水平和威脅頻度,評價方法包括層次分析法、灰色關聯分析、主成分分析法等。目前,工控脆弱性量化方面的研究在評價指標求解方面還比較模糊,相關影響因子大都直接賦值,缺少一定的合理性和科學性。攻擊方法研究側重于工業控制漏洞掃描,漏洞挖掘和測試驗證技術。

工控測試驗證技術目前的研究方向有兩種,一種是通過對攻擊建模,實現對真實系統和設備的攻擊。有許多類型的工控系統攻擊模型,包括擴展攻擊、添加攻擊、替換攻擊、最大和最小攻擊等[7,8],可以針對水利灌溉和電力系統等進行攻擊研究。另一種是對工業控制系統的攻擊模擬。該方法通常與滲透測試相關。研究人員通過開源工具(如Metasoloit)對系統進行滲透,利用特定腳本完成攻擊[9]。本文主要研究攻擊模擬。目前,國內在攻擊模擬方面主要的研究還是集中在傳統互聯網,針對工控系統的研究較少,主要思路還是利用現有攻擊工具,如Metasploit、W3AF、SQLmap等進行攻擊,還沒有開發出用于工業控制系統和協議的攻擊模擬工具。為此,本文提出一種工控系統攻擊的測試模擬方法,旨在提高針對工控模擬的測試效率,保障工控系統可靠性和系統防護能力。

2 工控漏洞攻擊期望求解方法設計

攻擊期望指的是通過工控漏洞成功入侵的概率,也稱為攻擊成功概率。根據研究發現,攻擊成功率與漏洞利用概率和漏洞危害性相關[10]。

定義1:攻擊成功概率()指的是在全面量化漏洞利用概率()和漏洞危害性()的同時,針對某一漏洞攻擊發生的概率。攻擊成功概率遵循公式(1)。

基于此,可以計算出攻擊概率最大的攻擊路徑。作為攻擊成功率最高的一條路徑,可以作為衡量整個工控系統安全性的指標性路徑。在該路徑基礎上實施模擬攻擊成功率更高。

漏洞全局利用率是指利用漏洞發起的攻擊的可能性。通常意義上,結合安全漏洞評估系統CVSS,漏洞全局利用率可以通過漏洞被利用的難易程度p來表示,即公式(2)。

其中,表示攻擊向量,反映漏洞被利用的方式。表示攻擊復雜度,反映了當攻擊者獲得對目標節點的訪問權限時利用漏洞的難度。表示身份認證,它反映了攻擊者在成功利用漏洞時必須經過的身份驗證頻度。

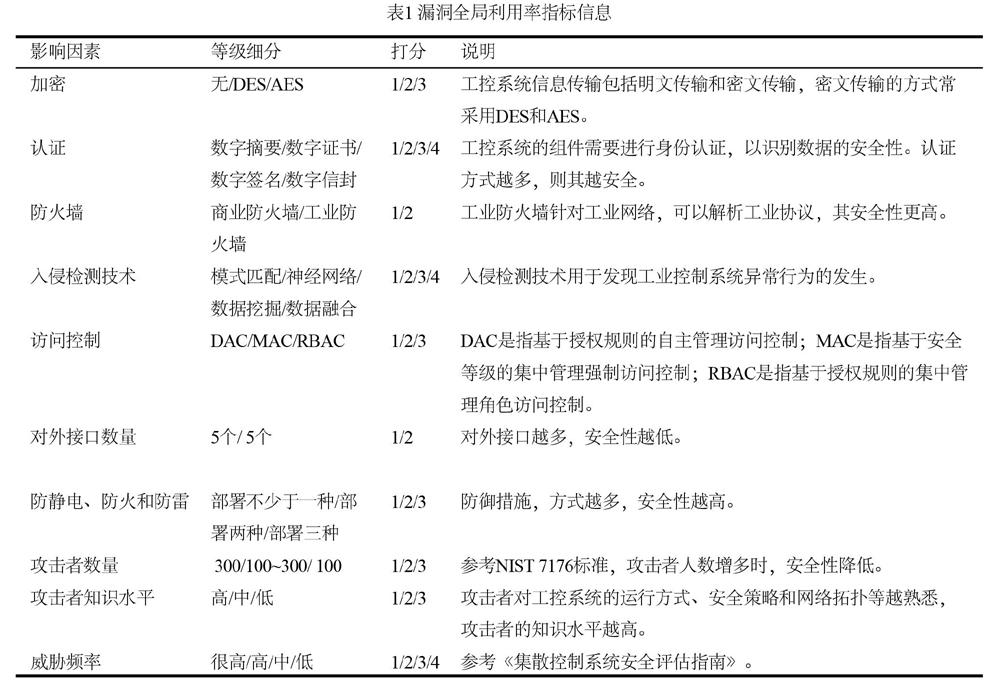

結合CVSS以及工控系統的特殊性,列出與脆弱性全局利用率相關的10條指標以及對應的打分[8],如表1所示。

漏洞全局危害性是指漏洞被攻擊者成功利用后造成的損失。這里的損失通常包括物理損失和信息損失。物理損失和組件有關,組件越關鍵,被利用后造成的物理損失越大。信息損失參考CVSS標準,從信息的機密性、完整性和可用性來衡量。

(1)物理損失

在工控系統中,每個組件的地位不一樣,導致組件的資產價值也不一樣。例如,在工控系統中PLC控制器的資產價值顯然要高于用于監控的普通用戶機。因此,在充分考慮工控組件在整個系統中的地位后,參考《集散控制系統安全評估指南》,對常見的工控設備進行等級劃分及資產價值打分,如表2所示。

物理損失除了與設備資產價值有關,還與設備中漏洞利用方式影響系數以及組件資的可支配權值有關,因此給出定義2。

定義2:物理損失()是設備資產價值()與漏洞利用方式影響系數()以及設備可支配權值()的乘積,即公式(3)。

(2)信息損失

攻擊者攻擊工控系統的意圖除了對組件造成破壞,最主要的目的是竊取工控系統中的信息資產,例如從數據庫中竊取生產數據。信息損失參考CVSS中的機密性影響(C)、完整性影響(I)和可用性影響(A)[11]。

機密性影響(C):該指標衡量成功利用漏洞后對機密性的影響。機密性是指向授權用戶限制信息訪問,以及防止未授權用戶的訪問。表3中列出了該指標的可能值。機密性越高,對信息損失影響越大。

完整性影響(I):該指標衡量成功利用漏洞后對完整性的影響。完整性是指信息的可靠性和準確性。表4中列出了該指標的可能值。完整性越高,對信息損失影響越大。

可用性影響(A):該指標衡量成功利用漏洞后對可用性的影響。可用性是指信息資源的可訪問性。針對網絡帶寬、處理器周期或磁盤容量的攻擊都會影響系統的可用性。表5中列出了該指標的可能值。可用性越高,對信息損失影響越大。

信息損失值與組件機密性影響、完整性影響和可用性影響有關,因此給出定義3。

定義3:信息損失()是機密性影響( )、完整性影響()和可用性影響()的有機組合,即公式4。

根據攻擊成功概率求解方法可知,需要分別求解漏洞全局利用率和漏洞全局危害性,因此本文采用灰色關聯分析方法求解這兩個值。

(1)漏洞全局利用率求解

對漏洞全局利用率求解的步驟。

1)建立原始數據矩陣。假設實際拓撲包括個組件,每個組件包含一個漏洞,即個漏洞。對于每個漏洞有加密、認證等10項指標。則可以建立一個的初始矩陣。

2)確定參考數據列。根據漏洞10項指標,選擇評分最高的作為參考值,因此參考序列表示為。

3)計算的矩陣。求解漏洞初始矩陣序列與參考序列對應元素間差的絕對值。

(5)

4)求最值。最大值即為上式中矩陣中的最大值,最小值即為上式中矩陣中的最小值。

5)計算漏洞的關聯系數。對矩陣中的每一項按照灰色關聯度計算方法進行計算,得到關聯系數矩陣。

6)求解每個漏洞的關聯度,即為漏洞全局利用率。取每個漏洞的10項指標,相應的權重值為(0.2,0.05,0.1,0.05,0.15,0.2,0.05,0.05,0.05,0.1)。以關聯系數矩陣第一行為例。

(6)

同理,可以得出其他漏洞的關聯度。每個漏洞的關聯度表示為該漏洞的全局利用率。

(2)漏洞全局危害性求解

對漏洞全局利用率求解的步驟。

1)求解物理損失值和信息損失值。漏洞全局危害性有兩項指標:物理損失和信息損失。

2)建立原始矩陣。同樣假設實際拓撲包括個組件,每個組件包含一個漏洞,即個漏洞。對于每個漏洞有物理損失值和信息損失值兩項指標,則可以建立一個的初始矩陣。

3)確定參考數據列。根據2項指標,選擇評分最高的作為參考值。參考值隨拓撲中的漏洞而變化。

4)計算的矩陣。逐個求解每個漏洞指標序列(比較序列)與參考序列的相應元素之間的絕對差值以組成矩陣。

5)求最值。最大值即為上式中矩陣中的最大值,最小值即為上式中矩陣中的最小值。

6)計算漏洞的關聯系數。對矩陣中的每一項按照灰色關聯度計算方法計算,得到關聯系數矩陣。

7)求解每個漏洞的關聯度,即為漏洞全局危害性。取每個漏洞的兩項指標,相應的權重值為(0.7,0.3)。以關聯系數矩陣第一行為例。

(7)

同理可以計算得出其他漏洞的關聯度。每個漏洞的關聯度表示為該漏洞的全局危害性。

(3)攻擊期望求解

按照公式1,第一個漏洞的攻擊期望表示為,第二個漏洞的攻擊期望表示為 ,…,第個漏洞的攻擊期望表示為

3 工控系統的漏洞攻擊測試模擬方法

3.1 基于白盒測試的漏洞攻擊模擬

基于白盒測試的漏洞攻擊模擬,結合工控系統的漏洞分析,識別工控系統網絡拓撲、資產等信息計算漏洞安全等級,完成工業控制系統的可行攻擊路徑生成。然后,建立測試序列,利用腳本進行攻擊,基本包括四個步驟。

第一,結合工控協議的脆弱性分析技術,在獲知工控系統拓撲、資產等信息前提下,對收集的數據進行預處理,形成XML數據格式。拓撲信息包括網絡中組件的配置信息(如防火墻等)和主機的訪問規則、主機間可達關系等。資產信息包括主機、服務和端口等信息。

第二,在獲取工控漏洞信息后,利用攻擊圖生成工具產生攻擊圖,在此基礎上,結合量化漏洞威脅值指標,采用深度遍歷搜索方法用于建立從攻擊節點到目的節點的可行攻擊路徑。

第三,基于測試路徑的生成,設計形式化描述語言來描述攻擊測試序列。

第四,在攻擊測試序列生成后,根據序列順序調用攻擊腳本完成攻擊的實施。

本文采用Mulval進行攻擊圖生成,通過將Nessus工具掃描到的漏洞信息和其他相關信息加工編碼,可以生成復雜的邏輯攻擊圖。在此基礎上,對邏輯攻擊圖進行聚合,得到更加容易理解的表現攻擊圖,如圖1所示。

在攻擊圖生成的基礎上,根據上一節設計的相關指標,計算每個漏洞的威脅值,得出最具威脅的可行攻擊路徑,把此路徑作為測試路徑。對于基于漏洞威脅值的測試路徑生成,該算法的基本步驟如圖2所示。

步驟1:反向深度優先搜索攻擊圖,生成從目標節點到初始節點的所有可能的攻擊路徑,組成集合。

步驟2:初始化最短集合,令其為空集,搜索中的最短路徑并加入集合。

步驟3:搜索并去掉中包含的路徑以形成中轉集合。如果判斷不為空,則中還有其他測試路徑可以達到目標。令,重新計算新的最短路徑并將其添加到最小攻擊路徑集合。

步驟4:重復步驟3直至集合為空,此時集合即是最小攻擊路徑集合。

根據測試路徑,用XML語言描述測試序列。XML具有屬性靈活,易于描述復雜數據結構的特點。根據模型需要,為序列定義屬性:序列標號、類型(目的)、攻擊機理、攻擊實施過程。所謂測試序列類似于攻擊活動中的攻擊動作,在執行攻擊行動之前需要對攻擊序列進行分解,對每個攻擊動作,漏洞庫中尋找對應的攻擊腳本。

首先,對每個攻擊動作,也就是每個漏洞做形式化描述。為每個漏洞定義屬性:CVE編號、攻擊腳本編號、漏洞成功利用后頁面顯示的輸出信息。與CNVD等漏洞庫相比,描述性的利用過程被轉換為特定的執行腳本,成功時的輸出信息與對應的漏洞進行綁定。

下面是測試用例信息描述的XML模式:

3.2 基于黑盒測試的漏洞攻擊模擬

基于黑盒測試的漏洞攻擊模擬,結合滲透測試流程,攻擊者首先需要對目標進行網絡偵察,基于偵察結果,利用攻擊腳本執行滲透操作。基本包括三個步驟。

第一,攻擊者基于工控協議對目標進行系統探測,獲取系統的指紋信息和各種服務的版本信息。指紋信息包括設備的模塊類型、固件版本等設備識別信息。

第二,基于漏洞庫,將探測信息與漏洞庫信息進行數據比對,探查該目標系統已知的漏洞信息,并根據漏洞的可利用性展開下一步工作。

第三,在獲知目標系統漏洞后,利用漏洞腳本進行攻擊。

工控系統與傳統網絡在特征上存在諸多區別,因此傳統網絡的探測方法無法有效探測出網絡中存在的工控設備,即使能夠探測,在信息偵察的能力上也比較弱。因此,本文提出一種基于工控協議的工控設備系統探測方法。

工控系統探測的主要目標是發現連接到傳統網絡中的常見工控設備及其信息,我們將其稱為指紋信息。指紋信息一般包括探測設備的模塊名、基礎硬件信息、版本、模塊類型、序列號、版權等。

工控系統常用協議包括Modbus、Ethernet、S7 Comm等協議,本文以S7 Comm協議為例介紹工控系統探測。

(1)S7通信協議分析

S7通信協議是Siemens專有協議,在Siemens S7系列的可編程邏輯控制器(PLC)之間運行。它用于PLC編程,PLC之間的數據交換。如表6所示,S7協議是一種類似OSI七層模型的以太網通信協議。

S7協議包含在TPKT與COTP協議中,允許PDU(協議數據單元)通過TCP承載。TPKT,即應用層數據傳輸協議,運行于TCP之上來模擬ISO傳輸服務COTP。TPKT報文格式如圖3所示。COTP協議同TCP類似,都用來保證網絡可靠地傳輸用戶數據。區別在于TCP連續傳輸,因此TCP之上的協議需要自己添加數據邊界。而COTP將數據包從一個用戶傳輸到另一個用戶,接收方將獲得與發送方傳輸地數據邊界完全相同的數據邊界。COTP報文格式如圖4所示。S7 Comm數據作為COTP數據包的有效負載。第一個字節始終為0x32作為協議標識符。

要建立與S7 PLC的連接,需要通過三個步驟:使用PLC地址,在TCP 102端口連接到PLC;COTP發起連接請求;在S7 Comm層上連接,用于協商S7 Comm的具體細節(PDU大小)。

(2)設備指紋信息發掘

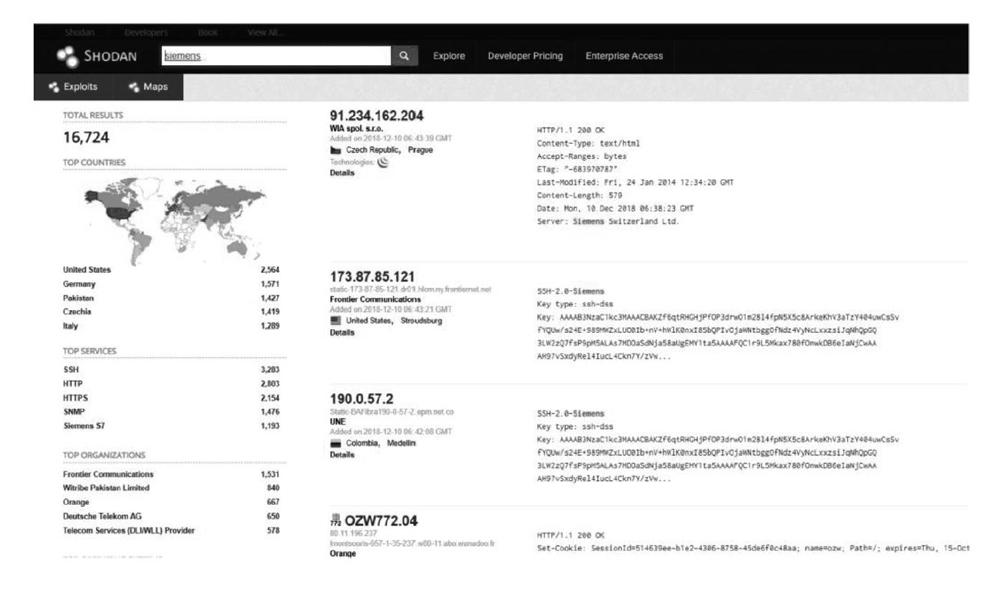

為了達到通過實際環境中的網絡消息識別工業控制設備的指紋信息的目的,有必要分析真實PLC的數據包。可以通過Shodan搜索到聯網設備,如圖5所示。

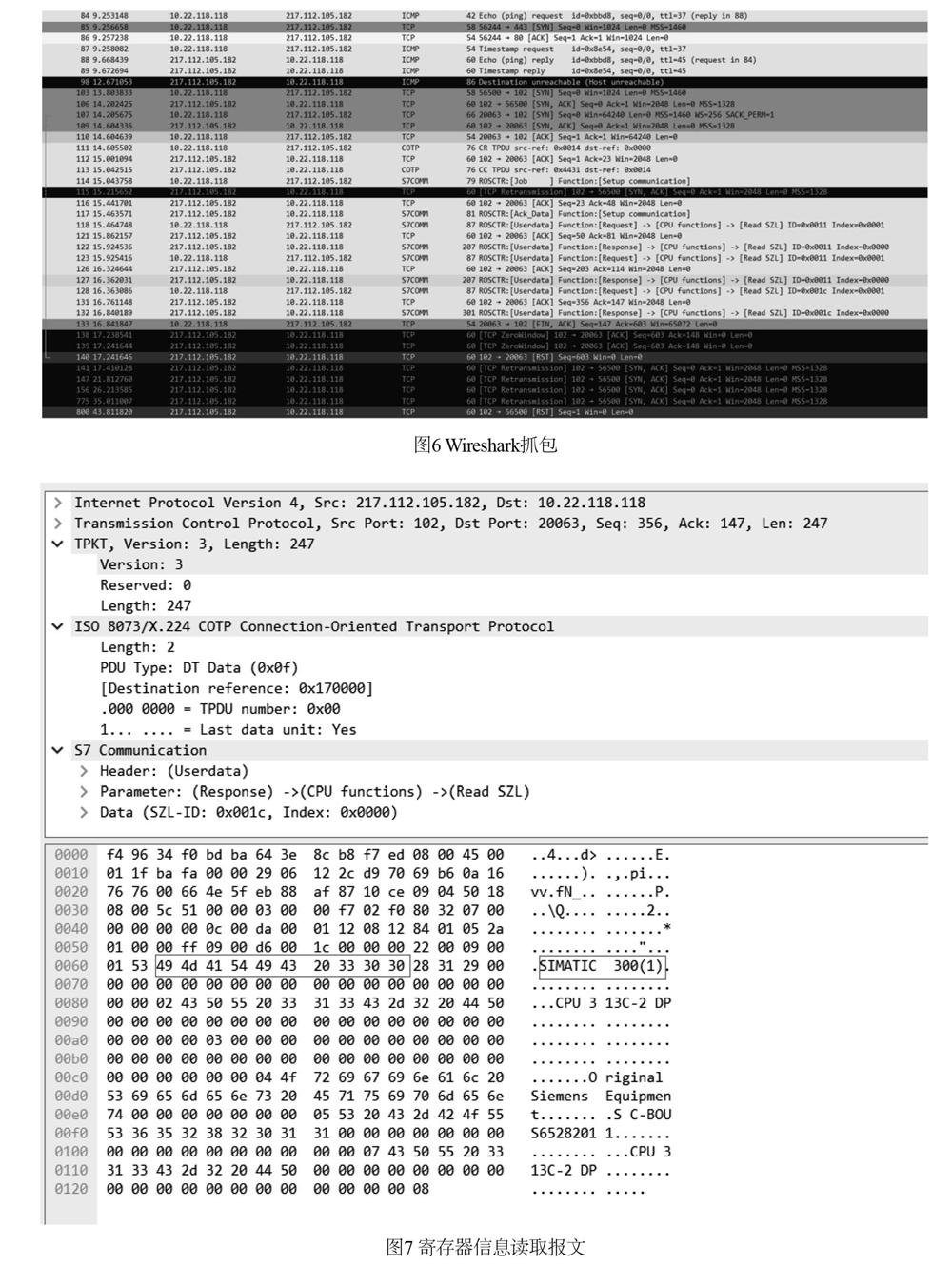

使用Nmap對Shodan上的公開PLC發起掃描,Wireshark對報文進行抓取。信息獲取流程報文如圖6所示。

讀取寄存器信息(組件標識讀取)報文詳細結果如圖7所示。

(3)針對工控系統的指紋獲取

根據主機和PLC之間的交互過程,在數據包捕獲分析之后,通過腳本模擬組態軟件與PLC之間的通信流程。該腳本實現S7連接的建立,發送設備標識和組件標識信息以讀取數據包,并解析PLC以返回報文。

1) 根據TPKT和COTP協議的幀結構構造S7協議數據包。

2)啟動捕獲數據包線程,用于捕獲網絡中的數據包。

3)通過S7協議(TCP/102)建立TCP Ocket連接。

4)協商Source TSAP和Destination TASP。

5)建立S7協議連接。

6)發送S7請求查詢數據包。

7)提取Ethernet Type為0x0800的回復數據包(S7報文)。

8)根據S7協議的幀結構分析提取的數據包,并提取所需的工業控制設備信息。

4 實驗驗證

4.1 實驗1

在已知現實環境拓撲和漏洞信息的前提下,采用基于漏洞威脅的測試路徑生成算法找出測試路徑,并依托路徑實現某些攻擊。文中實驗的網絡拓撲類似文獻[10]的實驗網絡拓撲,如圖8所示。拓撲包含六個組件,每個組件中包含的漏洞信息如表7所示。

(1)測試路徑生成

1)漏洞攻擊期望計算

根據公式1,求解漏洞全局利用率和漏洞全局危害性。

① 求解漏洞全局利用率

根據漏洞全局利用率的求解過程,因為拓撲包含6個組件,因此算法中n=6。

由此計算出漏洞的關聯系數矩陣為

其中橫軸表示漏洞編號,縱軸表示各指標的關聯系數。

根據表8漏洞全局利用率指標量化和關聯度的計算公式求解出每個漏洞的漏洞全局利用率,如表9所示。表中的漏洞關聯度即為漏洞全局利用率值。

② 求解漏洞全局危害性

如表10所示,根據設備的資產價值、可支配權值以及漏洞利用方式影響系數對利用漏洞造成的物理損失進行計算。

同樣,采用灰色關聯分析方法,相應權重分別為0.7和0.3,可以得到漏洞危害性的關聯度,如表12所示。

根據漏洞全局利用率和漏洞危害性的量化值,得到每個漏洞的攻擊期望,如表13所示。

結合拓撲結構,輸出攻擊圖,如圖10所示,圖中頂部的雙圓圈表示攻擊者,底部的雙圓圈表示攻擊目標,圓內標識代表組件,邊上的信息表示可利用的漏洞以及漏洞的攻擊期望。由此,可計算出每個路徑的總攻擊期望,其被定義為攻擊路徑上預期的每個漏洞攻擊期望總和,結果如表14所示。

從表15中可以看出h5的可利用漏洞評分更高,但是從攻擊全局來看,評分高的漏洞不一定適合去攻擊。因此,單憑單個漏洞不能對組件的脆弱性進行比較。CVE-2013-3175對應的Wincc控制組件,該組件的攻擊期望最高,這也與事實相符,該漏洞最易被利用且威力巨大,如震網病毒。

(2)測試序列生成

從上面可知,編號為2的攻擊路徑攻擊期望最高,因此選擇作為測試路徑。基于此測試路徑生成測試序列,如圖11所示。

(3)模擬攻擊

測試序列生成后,模擬系統根據序列調用腳本進行滲透攻擊。本文以漏洞CVE-2014-1776為例,演示該漏洞的腳本攻擊。CVE-2014-1776是一種零日漏洞,主要影響Internet Explorer 6 - Internet Explorer 11。該漏洞允許攻擊者繞過ASLR(Address Space Layout Randomization,緩沖區溢出保護機制)和DEP(Data Execution Prevention,數據執行保護),執行任意代碼或導致DoS攻擊。如圖12所示,通過抓包發現,此時的網絡已經崩潰。

4.2 實驗2

為了能在真實環境中通過網絡報文達到工控設備指紋識別的目的,因此實驗環境也需要真實的基本網絡拓撲,圖13顯示了用戶和PLC之間的最簡連接關系圖。在一般場景中,用戶可以選擇工程師站,PLC選擇通用PLC類型。例如,工程師組態軟件Step7和Siemens SL300。通過組態軟件監控和查看組網中PLC設備的流程,抓取設備信息報文,分析協議。本文采用的PLC為Shodan上公開PLC。

(1)工控設備系統探測

通過對PLC通信報文的抓取和分析,實現了腳本測試組態軟件和PLC通信流程,實現了基于S7協議的連接,發送設備ID和組件標識信息以讀取報文,并解析PLC返回數據包。腳本的目標IP為104.250.125.*和217.112.105.*的工控設備結果如圖14和圖15所示。

將探測結果與Nmap探測結果(如圖16和圖17)對比,如表16所示。

表中的結果對比縱向說明了基于工控協議的系統探測充分利用工控協議基于特征碼的狀態轉移(請求和響應),構建特征碼的請求數據包可以最大限度地提高工控目標的探測深度。

(2)模擬攻擊

西門子、施耐德的多款PLC設備軟件搭載在VxWorks操作系統上。VxWorks是非常有名的嵌入式實時操作系統,已被應用在Mars火星車和C-130飛機上,但是VxWorks還是存在嚴重的缺陷。例如,VxWorks的調試功能使得攻擊者可以完全訪問設備,包括操作內存、竊取數據乃至劫持整個操作系統;還有VxWorks操作系統存在弱哈希密碼,在對Telnet和FTP進行身份驗證時,使用暴力破解的方式,可以獲得VxWorks設備的訪問權限。因此,本文模擬在獲取設備為西門子產品時,針對操作系統VxWorks的攻擊。此攻擊為拒絕服務攻擊,主要針對5.x版本,該版本的系統在短時間內接收大量的網絡數據包時,會造成網絡崩潰,導致VxWorks無法再與外界主機通信,結果如圖18所示。

5 結束語

針對當前面向工業控制系統攻擊測試模擬相關研究較少的情況,本文設計一種面向工業控制系統的攻擊測試模擬方法。首先,設計了一種基于灰色關聯分析的工控漏洞期望求解方法,該方法可以有效地對單步攻擊的脆弱性進行評估。通過關聯分析對評價因子的指標進行關聯,定量地評估脆弱性影響因子,求解出單步攻擊期望實驗結果表明,該工具能有效針對工控系統進行脆弱性分析、系統探測和攻擊測試,且結構簡明、易于拓展。其次,設計了基于白盒測試的漏洞攻擊模擬和基于黑盒測試的漏洞攻擊模擬。實驗結果表明,本方法適用于工控系統的漏洞攻擊測試模擬。

參考文獻

[1] M. J. Mack. Security and Threat Analysis of Industrial Control Systems and Applicable Solutions[D]. Order No. 10810754, Utica College, Ann Arbor, 2018.

[2] Dave McMillen. Attacks Targeting Industrial Control Systems (ICS) Up 110 Percent[EB/OL]. https://securityintelligence.com/attacks-targeting-industrial-control-systems-ics-up-110-percent/,2016-12-27.

[3] Kelly Sheridan. Take (Industrial) Control: A Look at the 2018 ICS Threat Landscape[EB/OL]. https://www.darkreading.com/risk/take-(industrial)-control-a-look-at-the-2018-ics-threat-landscape/d/d-id/1332754,2018-9-6.

[4] N. Falliere, L. OMurchu and E. Chien. W32.Stuxnet Dossier, Symantec, Mountain View, California[EB/OL]. www.symantec.com/content/en/us/enterprise /media/security response/whitepapers/w32 stuxnet dossier.pdf, 2011.

[5] Morris T , Gao W . Industrial Control System Cyber Attacks[C]. International Symposium on Ics & Scada Cyber Security Research. BCS, 2013.

[6] Sener E,Davraz A.Assessment of groundwater vulnerability based on a modified DRASTIC model,GIS and an analytic hierarchy process(AHP) method:the case of Egirdir Lake basin(Isparta,Turkey).Hydrogeology Journal,2013,21(3):701-714.

[7] Formby D, Srinivasan P, Leonard A, et al. Who's in Control of Your Control System? Device Fingerprinting for Cyber-Physical Systems[C]. Network and Distributed System Security Symposium. 2016.

[8] Amin S, Litrico X, Sastry S S, et al. Stealthy deception attacks on water SCADA systems[C]. ACM International Conference on Hybrid Systems: Computation and Control. ACM, 2010:161-170.

[9] Huang Y L, Cárdenas A A, Amin S, et al. Understanding the physical and economic consequences of attacks on control systems[J]. International Journal of Critical Infrastructure Protection, 2009, 2(3):73-83.

[10] Teixeira A, Amin S, Sandberg H, et al. Cyber security analysis of state estimators in electric power systems[C]. Decision and Control. IEEE, 2012:5991-5998.

[11] Berhe A B , Kim K H , Tizazu G A . [IEEE 2017 Ninth International Conference on Ubiquitous and Future Networks (ICUFN) - Milan, Italy (2017.7.4-2017.7.7)] 2017 Ninth International Conference on Ubiquitous and Future Networks (ICUFN) - Industrial control system security framework for ethiopia[J]. 2017:814-817.

[12] Ritchey, R.W. & Ammann, P. Using model checking to analyze network vulnerabilities. In Proceedings of the IEEE Symposium on Security and Privacy. Washington, DC, USA: IEEE Computer Society, 2000:156-165.

[13] CVSS v2.0.[EB/OL]. https://nvd.nist.gov/vuln-metrics/cvss/v2-calculator?calculator, 2018.