GB/T 36633—2018《信息安全技術 網絡用戶身份鑒別技術指南》解析

謝宗曉 馬春旺

身份鑒別(authentication)/實體鑒別(entity authentication),是指確認一個實體所聲稱身份的過程1)。GB/ T 36633—2018《信息安全技術 網絡用戶身份鑒別技術指南》主要給出了網絡環境下用戶身份鑒別的主要過程和常見鑒別技術存在的威脅,并由此介紹了抵御威脅的方法。

身份鑒別技術是身份與訪問管理(Identity and Access Management,IAM)的一部分。IAM是一個策略和技術的框架集,有時候也被稱為“身份管理(Identity Management,IDM)”,主要用于確保組織中的適當人員能夠適當地訪問相應的資源,主要包括:身份鑒別/實體鑒別協議、身份鑒別技術(包括憑證及其管理)、公鑰基礎設施、授權和訪問控制等相關內容。

1 GB/ T 36633—2018的主要內容

GB/T 36633—2018正文共有10章,前4章分別為范圍、規范性引用文件、術語和定義以及縮略語。

主體部分,包括第5章“概述”,主要給出了網絡用戶身份鑒別過程,以及這個過程中包含的角色,例如,注冊機構(Registration Authority,RA)、憑證服務提供方(Credential Service Provider, CSP)、依賴方(Relying Party,RP)和驗證方(verifier),以及用到的鑒別協議、憑證等相關概念。第6章到第8章,分別討論了“用戶注冊和憑證發放過程”“鑒別信息提交和驗證過程”以及“斷言過程”,給出了這三個過程所面臨的威脅以及應對的策略。第9章和第10章,分別為“憑證”和“憑證管理”。

最后,GB/ T 36633—2018還包含兩個資料性附錄,其中附錄A為“三種鑒別模型的鑒別過程”,這三種鑒別模型是第5章提出來的。附錄B為“基本斷言模型”。

2 身份鑒別/實體鑒別協議

GB/ T 36633—2018并不涉及身份鑒別/實體鑒別協議,在5.2中明確指出:“鑒別協議的設計應符合GB/ T 15843.1~ 15843.5和GB/ T 28455的規定。”

所謂鑒別協議(或機制)是指用于證實某個實體就是它所稱的實體。一般而言,待鑒別的實體通過表明它確實知道某個秘密、持有某種特有物品,或者擁有某種特征,來證明其身份。實體鑒別,有單向的,也有雙向的。對于單向鑒別,如果實體A定義為聲稱方,實體B定義為驗證方。這是最常見的模式,例如,日常的系統登錄,A一般指的是用戶,B一般指的是系統。

GB/ T 15843目前有6個部分,等同采用國際標準ISO/IEC 9798, Information technology—Security techniques—Entity authentication(信息技術 安全技術 實體鑒別),其狀態及其采標情況,如表1所示。

ISO/IEC 9798只是規定了鑒別模型及一般安全要求,例如,第2部分是采用對稱加密算法的實體鑒別機制,但是其中并不涉及具體的身份/實體鑒別技術。或者說,ISO/IEC 9798僅僅是一個框架,并不涉及如何區分實體,或者如何產生可區分標識符。

3 主要過程及其威脅應對

網絡用戶的身份鑒別過程主要包括:注冊和發放過程、提交和驗證以及斷言過程。如上文所述,上述三個過程與GB/ T 36633—2018第6、7、8章一一對應。

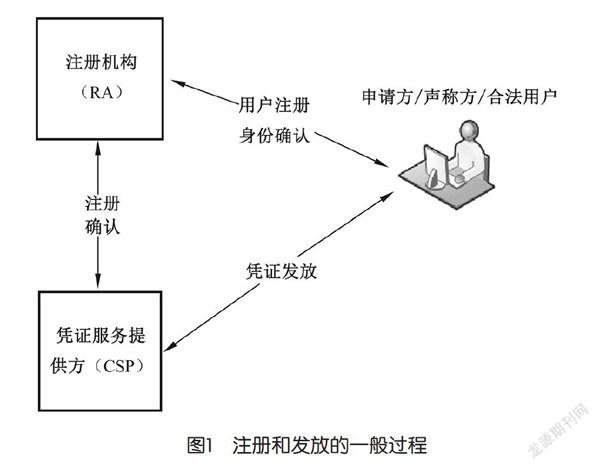

注冊和發放的一般過程如圖1所示。

申請方向RA申請成為CSP的合法用戶,RA對申請方進行身份確認,如果RA能夠確認申請方的身份,CSP會頒發一個憑證,同時將憑證和申請方的身份或其他屬性綁定。憑證可以是CSP簽署的,也可以是用戶聲稱,或者由第三方提供。RA可以是CSP的一個部分,也可以是獨立的機構,當然,一個用戶也可以同時是多個CSP的合法用戶。

在注冊過程中,通常有身份假冒威脅和對基礎設施(RA和CSP)的危害和破壞,在發放過程中,會面臨身份價位攻擊和憑證,或憑證簽發傳輸機制的威脅。

提交和驗證以及斷言的一般過程,如圖2所示。

申請方通過與驗證方的交互來證明他們是特定憑證的合法用戶。在圖2中,通常情況下,RP、CSP和驗證方都是由可信實體運行維護的,他們不一般不會故意濫用權力,但網絡中的聲稱方不一定可信,因此需要對其申明的身份進行驗證。當然,可信方依然存在被攻擊的可能,例如,拒絕服務攻擊和惡意代碼攻擊。這些威脅在網絡環境中是通用的。在GB/ T 36633—2018中,討論了在線猜測、釣魚、網址嫁接、竊聽、重放、會話劫持和中間人等威脅及其應對。

當依賴方和驗證方不是同一個機構或組織時,驗證方發送斷言給依賴方。依賴方使用斷言中的信息去識別聲稱方及其對依賴方資源的使用權利。在這個過程中面臨的常見威脅,包括斷言偽造/修改、泄露,斷言重定向和斷言重用等。

4 憑證及憑證管理

常見的憑證一般分為三類:

a)你所知道的信息(what you know),例如,口令、PIN(Personal Identification Number)等;

b)你所擁有的東西(what you have),例如,智能卡、USB Key等;

c)你獨一無二的特征(who you are),比如,指紋、人臉識別等。

依據此分類,就威脅而言,顯然,知道的東西可能會泄露,擁有的東西可能會丟失、損壞、被盜或被克隆,獨一無二的特征則可能會泄露后被復制。在應對威脅的方法中,多因素認證是目前最常見的途徑之一。

常見的憑證各有利弊,例如,現在最流行的是生物識別技術,包括指紋和人臉識別。為了解決集中存儲所帶來的風險,口令可以加密存儲,這是第一道防線,即便扛不住攻擊,可以通知用戶及時修改口令,這也就是說,一般而言,攻擊者不會花費大量的精力去破解加密的口令,因為不值得。但是對于指紋和人臉等特征就不同了,這些特征不能輕易改變,攻擊者就有動力去獲取并破解。因此,集中存儲生物特征所帶來的風險,就遠不是口令所能比的,所以無論是線上快速身份驗證(FIDO)聯盟5)還是互聯網金融身份認證聯盟(IFAA)6)都是建立在公鑰密碼學的基礎上,而不是以對稱密碼算法為基礎7)。

憑證的管理活動主要是針對CSP的,目的是實現每個合法用戶的鑒別唯一性,注冊合法用戶的憑證,并對憑證進行跟蹤,具體包括,憑證的存儲、驗證、續期/補發、撤銷和銷毀等。與上述類似,這個管理過程也面臨諸多威脅。

5 鑒別、認證與授權

此外,鑒別、認證與授權是不同的概念,認證在IAM領域中,一般用于公鑰基礎設施(Public Key Infrastructure,PKI)的相關概念,例如,認證機構(Certification Authority,CA)。

在公鑰密碼中,發送者用公鑰(加密密鑰)加密,接收者用私鑰(解密密鑰)解密。公鑰一般是公開的,不再擔心竊聽,這解決了對稱密碼中難以解決的密鑰配送問題。但是接收者依然無法判斷收到的公鑰是否是合法的,因為有可能是中間人假冒的。事實上,僅靠公鑰密碼本身,無法防御中間人攻擊。于是,需要(認證機構)對公鑰進行簽名,從而確認公鑰沒有被篡改。加了數字簽名的公鑰稱為證書(公鑰證書,一般簡稱為證書)。有了證書來認證,可以有效地防御中間人攻擊,隨之帶來了一系列非技術性工作,例如,誰來發證書?如何發證書?不同機構的證書怎么互認?紙質證書作廢容易,數字證書如何作廢?解決這些問題,需要制定統一的規則,即PKI體系。

也就是說,PKI中的“認證”也是證明其身份的過程,具有一定的權威性,CA對公鑰簽名,本質上是有第三方參與的。“鑒別”與這個概念不同,含有“篩選”“甄選”的意思。還有,在PKI中的認證,并不需要頻繁地進行。CA在生成證書時,會對公鑰是否被篡改進行認證,然后將認證結果以證書的形式發放。之后,使用該證書中包含的公鑰對數字簽名進行驗證的PKI用戶,而不是CA。從這個意義上講,CA應該稱為“證書頒發機構”。

6 小結

GB/ T 36633—2018在GB/ T 15843等實體鑒別協議(或機制)的基礎上,給出了網絡用戶鑒別的主要過程,圍繞這三個過程討論了可能面臨的威脅以及相應的應對措施。不僅如此,GB/ T 36633—2018還討論了適用于網絡身份鑒別的憑證及其管理。

(注:本文僅做學術探討,與作者所在單位觀點無關)

參考文獻

[1] DIFFIEA W, HELLMAN M. New Directions in Cryptography. IEEE Transactions on Information Theory,1976,22(6):644-654.

[2] 謝宗曉,劉琦. 公鑰基礎設施(PKI)國際標準進展[J]. 金融電子化, 2018(10)56-59.

[3] 謝宗曉,甄杰.公鑰基礎設施(PKI)國家標準解析[J].中國質量與標準導報,2018(12):18-21.