群智感知中基于云輔助的隱私信息保護機制

吳云鵬,張書奎+,龍 浩,2,張 力

(1.蘇州大學 計算機科學與技術學院,江蘇 蘇州 215006;2.徐州工業職業技術學院 信息與電氣工程學院,江蘇 徐州 221002)

0 引 言

移動群智感知(MCS)[1,2]通過從普通用戶攜帶的嵌入了大量傳感器的智能設備中獲取感知數據,降低了任務所有者的數據采集成本,因此有著廣闊的應用前景[3-5,7-10]。但是用戶貢獻的感知數據中會隱含著用戶的年齡、行蹤和健康狀況等敏感信息[6]。當這些信息被攻擊者竊取時,將會導致嚴重的隱私泄露甚至人身攻擊[11-15]。現有的隱私保護方案雖然在一定程度上防止了隱私信息的泄露,但是當請求者在云端進行監聽、請求者與誠實且好奇的云相互串通、請求者的同態加密私鑰泄漏等情況發生時,用戶的隱私信息將無法得到保護。

針對上述問題,本文提出了一種基于云輔助的隱私保護機制,結合數據擾動技術和密碼學技術,通過對用戶貢獻的數據拆分處理使得數據脫敏,使用同態加密對拆分后的數據進行處理,并使用多個匿名憑證來隱藏身份,引入誠實且好奇的云對加密后的數據進行融合處理,實現了群智感知中在保護移動用戶隱私信息的情況下進行數據的融合與分析。通過該方案,可防止攻擊者、云、請求者直接獲取用戶貢獻的數據,實現了對移動用戶隱私信息的良好保護,并且由于誠實且好奇的云對數據融合后的結果仍是密文,防止了其數據提供給第三方,從而保護了請求者的權益并降低了請求者的計算與存儲負擔。

1 相關工作與預備知識

1.1 相關工作

Ganti等提出移動群智感知這一技術時就給出了解決移動群智感知中隱私保護問題的3種主要思路:①匿名化[6,16],在將數據發送給第三方前隱藏身份信息;②密碼學[17,18],使用密碼技術來轉換數據;③數據擾動,在提交感知數據之前,將噪聲信息添加到感知數據中,但不會影響數據的準確性。這3種方式為群智感知中隱私保護的研究指明了方向。

文獻[6]構建了一個具有隱私保護的移動群智感知系統,通過引入k-匿名機制,向同一用戶頒發多個臨時的匿名證書(數字證書,即假名,包含相應的私鑰/公鑰),使用ECDSA算法對數據樣本進行簽名,并通過不同時刻采用不同的假名向請求者發送數據,從而達到用戶與數據的不可鏈接性,使得內部攻擊者不能識別、跟蹤和描述用戶。

文獻[18]為了實現參與者隱私保護,引入云輔助請求者匯總、存儲和處理收集的數據,減少了請求者與參與者的直接通信,防止請求者直接接觸數據,保護了參與者的隱私信息,同時使用BGV全同態加密將參與者的數據加密后發送給云進行處理,防止了誠實且好奇的云直接接觸數據從而泄露參與者的隱私信息。

文獻[19]也引入了云輔助請求者處理數據,為了對隱私信息進行保護,對用戶貢獻的數據進行BGV全同態加密,使用環簽名組對用戶身份進行認證,避免了誠實且好奇的云獲得參與者的真實身份,保護了用戶的隱私。

文獻[20]為了保護用戶的隱私,在一定時間間隔內,用戶使用多個不同的假名同時提交多份報告來隱藏真實身份,但其中只有一個報告是真實信息,從而達到迷惑攻擊者的目的,使得攻擊者很難確定是否為同一用戶。同時使用Paillier公鑰密碼對消息加密傳遞,防止了隱私信息的泄露。

上述的這些方案,雖然在一定程度上實現了對用戶的隱私信息的保護,但仍然存在一些問題。文獻[6]是明文發送,使得攻擊者及請求者可以從貢獻的數據中挖掘用戶的隱私。文獻[18-20]雖然引入了第三方云來防止請求者直接獲取用戶的數據,但當請求者在云端進行監聽或者與誠實且好奇的云串通時,則無法保證用戶的隱私信息安全。文獻[18]與文獻[19]使用全同態加密機制,使得請求者的成本過高。

1.2 預備知識

Paillier公鑰密碼體制是1999年由Paillier發明的概率公鑰加密系統,它的安全性基于判定復合剩余類的困難問題[21]。該加密算法是一種同態加密算法,支持任意多次的加法同態操作。和其它加密方案一樣,它主要包含3種算法:KeyGen,Encrypt,Decrypt。

c=Epk(m)=gmrNmodN2

(1)

(2)

由于Paillier公鑰加密算法具有加法同態性質,對消息M1和M2的密文做乘法操作就相當于對明文進行加法操作后再加密[22]

E(M1)×E(M2)=(gM1r1NmodN2)×(gM2r2NmodN2)=

gM1+M2(r1·r2)NmodN2=E(M1+M2)

(3)

2 系統架構

2.1 系統結構

本文所提方案主要包括移動用戶(Mobile User),請求者(Requester),云(Cloud),可信任的權威機構(TA)以及匿名證書頒發機構(PCA)5個實體,如圖1所示。

(1)可信任機構(trust authority,TA):TA負責對整個系統進行初始化,包括對請求者、云、移動用戶、PCA等實體進行注冊,生成公共參數,密鑰分發以及感知任務分發等。

(2)請求者(Requester):請求者是群智感知任務的發起者,它想要獲取移動用戶數據的匯總統計數據,但是由于它的存儲及計算能力的限制,請求者會將大部分任務委托給云。

(3)移動用戶(Mobile User):移動用戶是指擁有智能設備,同時愿意為請求者的感知任務提供數據的人。這些數據可以是傳感器感知數據也可以是其它數據。

(4)云(Cloud):云接收移動用戶的加密數據,然會根據請求者的要求對加密數據進行計算。

(5)匿名證書頒發機構(PCA):PCA根據移動用戶的請求為其頒發多個匿名證書(即假名),這些假名之間沒有任何聯系。移動用戶使用假名對自己提交的數據進行簽名。

圖1 系統架構

2.2 安全機制

本文所提出的架構中,TA與PCA是可以完全信任的,不會被攻擊者攻破,也不會與任何實體串通。假設請求者和云都是誠實且好奇的,這就意味著它們將嚴格遵循預定義的協議,但可能會根據現有信息挖掘它人隱私,泄露用戶的數據[18]。

(1)移動用戶:移動用戶匿名的參與群智感知任務,其身份信息不應泄露。移動用戶貢獻的數據包含隱私信息,應該進行保護,即使發生請求者的同態加密私鑰被攻擊者竊取或者請求者在云端監聽等情況,移動用戶貢獻的完整數據信息也無法被獲取。同時用戶的身份與數據信息是不可鏈接的。

(2)請求者:請求者應在無法知道任何移動用戶明文數據的情況下,獲得移動用戶數據的融合結果。

(3)云:云在不知道移動用戶身份與數據明文的情況下,根據請求者的要求誠實的對數據進行融合,同時將計算結果在不泄露的情況下傳遞給請求者。

3 基于云輔助的隱私信息保護機制

3.1 概 述

初始時,TA向請求者、云、PCA和移動用戶分配公鑰/私鑰,這些密鑰用于相互之間的通信以及數字簽名,保護數據的安全性及完整性。當請求者要獲得特定數據的統計信息時,將它的請求以及同態加密公鑰hpk發送給TA。TA收到任務請求時,廣播請求者的任務及同態加密公鑰給所有參與的移動用戶。參與的移動用戶從智能手機或者其它感知設備獲取到所需數據m,從PCA通過安全通道獲取n個匿名憑證AC,為了防止PCA頒發給用戶的假名組被攻擊者竊取,使用用戶的公鑰對其加密。為了解決現有方案中請求者在云端監聽、請求者與云相互串通或請求者的密鑰泄露等情況從而危及用戶的隱私安全,本文將數據m分拆為n份脫敏并使用請求者同態加密公鑰hpk進行加密處理,完整的數據可以通過同態加密的同態性來計算獲得,接著使用匿名憑證AC對加密后的數據進行簽名,最后將處理好的數據發送給云。云接收到用戶傳來的信息后,首先向PCA驗證接收到的匿名憑證真實性,然后驗證數據的真實性以及完整性,接著通過對密文進行計算獲取統計信息,并將相應結果簽名后發送給請求者。請求者接收到消息后驗證數據的真實性以及完整性后,使用同態加密私鑰hsk解密得到融合結果。

3.2 系統初始化

在此階段,TA生成必要的參數和密鑰,并將移動用戶、請求者、云、PCA注冊到系統,同時為請求者、云、移動用戶、PCA生成RSA密鑰,用于身份認證以及通信。請求者的公鑰/私鑰對記為pkr/skr,云的公鑰/私鑰對記為pkc/skc,移動用戶Wi的公鑰/私鑰對記為pki/ski,PCA的公鑰/私鑰對記為pkPCA/skPCA。 為了方便敘述,表1將對本文所涉及到的符號加以解釋說明。

表1 文中涉及符號

3.3 詳細過程

本節中將會對所提方案各步驟進行詳細介紹。

3.3.1 任務生成

首先,請求者生成自己的Paillier同態加密公鑰hpk=(N,g)和私鑰hsk=λ(N)。 然后將任務τ與公鑰hpk發送給TA,并用自己的私鑰skr對其進行簽名,以標注自己的身份。其中τ是任務標簽,包含著任務的名稱、操作類型、任務截止時間標簽等。本文中主要任務為對所有用戶貢獻的數據進行統計求和。

3.3.2 任務分發

TA從請求者收到 {τ,hpk} 后,發送給所有參與任務的參與者,同時將τ發送給云和PCA,云接收后就會知道對于收到的數據做何種操作。

3.3.3 假名獲取

用戶為了隱藏真實身份,同時為了防止發送給云的信息被破解使得隱私信息泄露,用戶Wi會從PCA請求多個假名(即匿名憑證),當PCA對用戶的身份驗證成功后,為其分配其請求數目的匿名憑證ACWi,j,其形式為

ACWi,j={PIDWi,j,skWi,j,τ,σskPCA,t}

(4)

其中,PIDWi,j是假名身份;skWi,j是對應于假名身份的密鑰;τ是任務描述,表示此證書用于參與何種任務;σskPCA是PCA使用自己的私鑰skPCA對其它字段生成的簽名,用于驗證假名的真實性;t為此證書的生命周期時間。

為了防止PCA頒發給用戶的假名組被攻擊者等竊取獲得,PCA利用Wi的公鑰pki將生成的所有假名ACWi加密后傳送給用戶Wi。

算法1:數據分解算法DSplit(m,n,M(1∶n))

輸入: 感知數據m,假名個數n,數組M(1∶n)

輸出: 分解結果M(1∶n)

(1)初始化數組M(1∶n),并賦初始值為0

(2)i←1,x←1

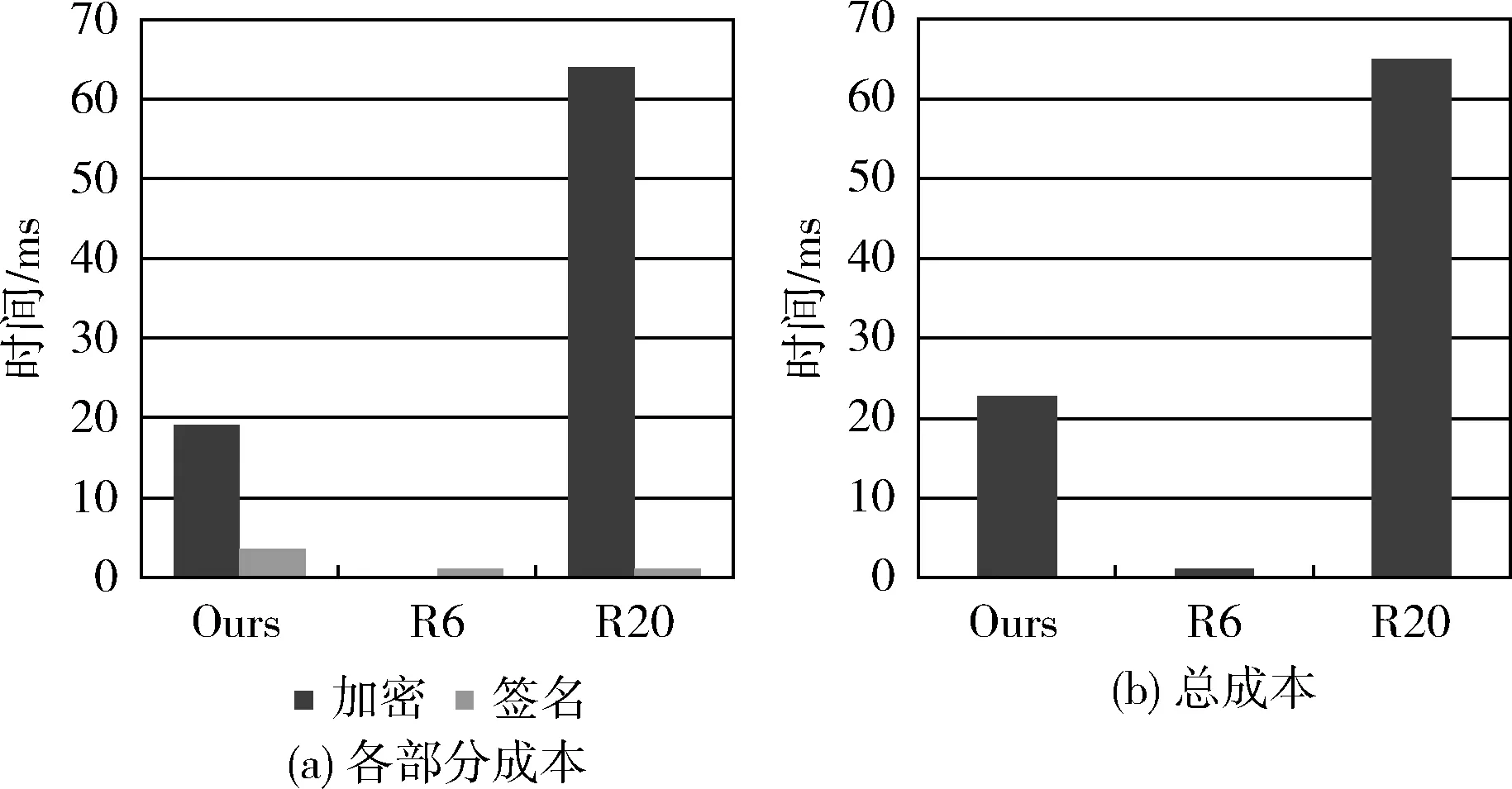

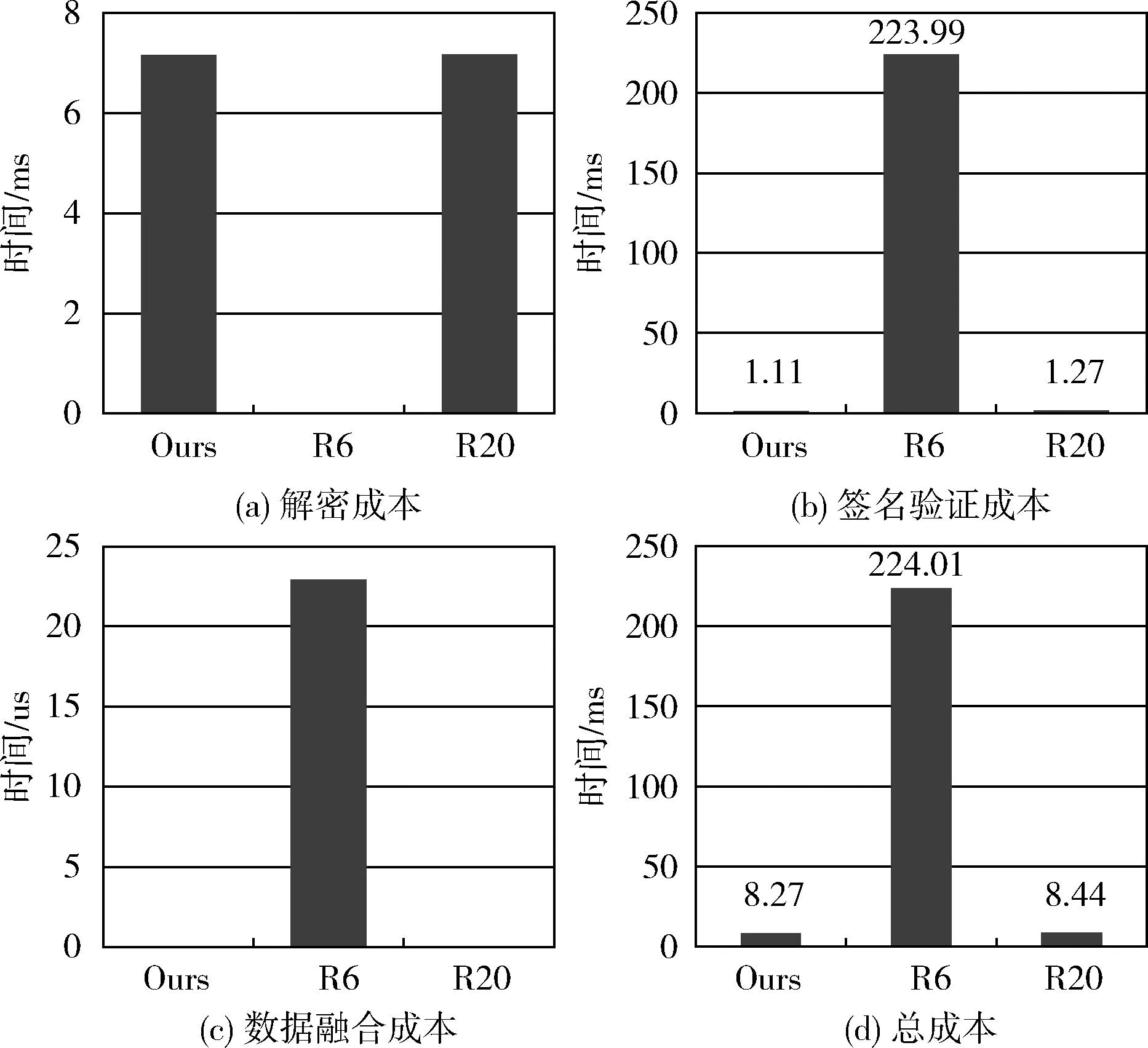

(3) whilei (4) ifm<=1 then break endif (5)x←隨機生成一個1到m/2之間的整數 (6)M(i)←x (7)m←m-x (8)i++ (9) repeat (10)M(i)←m (11) returnM 3.3.4 感知數據提交 用戶Wi收到從PCA頒發的假名后,使用自己的私鑰ski對收到的信息進行解密,從而獲得假名組ACWi={ACWi,1,ACWi,2,…,ACWi,j…}。 然后用戶Wi將在任務規定的時間范圍內參與任務,執行任務規定的內容,提交感知數據。 如果請求者在云端監聽或者與誠實且好奇的云相互串通,或者請求者的同態加密私鑰hsk被泄露,用戶的隱私信息將會受到泄露的風險。為了防止用戶提交給云的數據被請求者、云、攻擊者竊取,對感知數據進行拆分脫敏,將拆分的數據分別與獲得的假名組任意搭配傳送給云。這樣,請求者、誠實且好奇云和惡意攻擊者即使獲得了一份數據也無法在眾多數據中獲得其它分片數據,從而使敏感信息得到保護。 假設用戶Wi需要提交給云的數據是mi,從PCA獲得的假名數目是ni,將數據mi分解為 {mi,1,mi,2,…,mi,ni},mi=mi,1+mi,2+…+mi,ni。 然后將mi,j與請求得到的ACWi,j相對應傳送給云。由于對數據進行拆分的方法多種多樣,這里我們提供了算法1作為參考。 ci,j=Ehpk(mi,j)=gmi,jri,jNmodN2 (5) 由于Paillier公鑰密碼體制具有加法同態性,所以Ehpk(mi)=Ehpk(mi,1)×Ehpk(mi,2)×…×Ehpk(mi,n),云利用此屬性得到用戶貢獻的完整數據。證明如下 Ehpk(mi,1)×Ehpk(mi,2)×…×Ehpk(mi,n)= (6) 當用戶得到加密的數據后,將它們與ACWi相匹配,使用ACWi,j相對應的私鑰skWi,j對ci,j進行簽名,從而保證數據的完整性以及不可否認性,得到的簽名為σskWi,j,則用戶Wi上傳的數據為 {ci,1,σskwi,1,ACWi,1} (7) 移動用戶對數據的具體提交方式見算法2。 算法2:數據提交算法DSubmit(m,n) 輸入:數據m,假名數n /*C(j)即密文ci,j,S(j)即簽名σskWi,j*/ (1)M(1∶n),C(1∶n),S(1∶n) (2)DSplit(m,n,M(1∶n)) /*將數據分解為n份*/ (3)forj←1 tondo (4)C(j)=Ehpk(M(j)) /*Paillier同態加密處理*/ (5)S(j)←使用第j個假名ACWi,j相對應得私skWi,j對C(j)進行數字簽名 (6) 將C(j),S(j)與匿名證書ACWi,j發送給云 (7)repeat 3.3.5 身份驗證與數據丟失重傳 云收到從用戶W1,W2,…,Wi,…發來的消息 {ci,j,δskWi,j,ACWi,j} 后,首先驗證匿名證書ACWi,j的真實性與有效性,并用匿名證書對應的簽名公鑰pkWi,j驗證數字簽名σskWi,j,從而證明用戶身份的真實性以及數據的完整性。 用戶發送給云的信息由于存在網絡阻塞、故障等原因可能發生某份數據分片丟失未能傳遞給云的情況。數據分片的丟失,使得云無法獲取用戶的完整數據參與運算,將會污染計算結果,降低計算結果的精度,因此需要采用合理的機制對數據進行丟失重傳。本文所采用的方案如下: 云向PCA驗證匿名證書時,PCA根據云與其通信發來的匿名證書ACWi,j判定云是否接收到了用戶Wi的所有數據分片。當PCA獲取到云收到的用戶Wi匿名憑證時,與分配給Wi的匿名組中的匿名證書進行比對,判斷云是否收到了所有的數據分片,如果云未收到的匿名憑證組中的所有匿名,則發生了數據丟失,此時PCA會通知用戶Wi對云未接收到的匿名證書所在的數據進行重傳。若用戶Wi一定時間內未對數據進行重傳,則PCA會通知云丟棄用戶Wi匿名憑證組所在的所有數據。 3.3.6 數據融合 云驗證成功且與PCA交互完成后,對接收到的所有數據進行統計求和操作。假設云收到完整數據的用戶數為t,用戶Wi的匿名證書數為ni,根據Paillier密碼體制的同態屬性,云進行如下計算 (8) 其中,mi,j是用戶Wi第j個假名所對應的數據。 3.3.7 融合結果獲取 (9) 3.3.8 擴展 除了求和的計算之外,我們還可以計算獲得平均值以及方差。 (1)平均值 (10) (2)方差 (11) 為了便于計算可以將公式進一步化簡為 (12) (13) 在本章中將基于本文的安全模型與安全性要求對提出的方案進行安全性分析。 對于移動用戶而言,我們通過k-匿名實現了對用戶身份信息的保護。用戶在參與群智感知任務時,會向PCA獲取多個具有一定生命周期、無關聯的匿名證書來隱藏自己的真實身份參與群智感知任務,通過k-匿名良好地保護了用戶的身份隱私,實現了不可鏈接性,隨著參與用戶的增多,用戶可以更好地隱藏在人群中。因此,攻擊者、云、請求者將無法獲得移動用戶的真實身份,極好地實現了用戶身份隱私的保護。 對于用戶的數據安全,由于采用了Paillier同態加密,它是基于n次剩余困難問題,在已知密文和公鑰或者只知道密文的情況下,很難計算獲取到私鑰從而解密得到明文,因此Paillier加密體制是單向的,攻擊者或者云在不知道請求者同態加密私鑰的情況下無法得知用戶貢獻數據的明文信息。 同時,當同態加密私鑰被攻擊者或者云通過某種手段獲知的情況下,或者請求者攔截監聽移動用戶到云端的消息,請求者與云串通時,本文的方案同樣可以良好保護用戶的隱私。由于移動用戶Wi參與移動群智感知任務時,其數據mi將會被拆分為ni個子數據,然后通過請求者的Paillier同態加密公鑰進行加密后發送給云。假設請求者的同態加密私鑰被攻擊者或者云竊取,請求者攔截監聽移動用戶到云端的消息,或請求者與云串通時,由于用戶對數據進行了拆分,并通過多個不同的無關聯的匿名身份將數據通過匿名安全信道發送給云,攻擊者、請求者、云也無法得到完整的真實數據。假如有n個移動用戶參與移動群智感知任務,每個用戶獲取的假名平均為x(x>1),則攻擊者、請求者或者云在得到一個數據的情況下,獲取其它的分拆數據組成完整數據的概率為 (14) 由于x遠遠小于n,則攻擊者或者云得到完整的數據的概率近似為1/(xn)x-1。 所以攻擊者、請求者或者云要得到完整的真實數據是很難的。用戶的真實完整數據良好隱藏在大量的數據中。因此實現了對用戶數據的保護,解決了請求者的同態加密私鑰被攻擊者竊取或者請求者在云端監聽等情況下用戶的隱私安全。 在本文中,PCA可以對匿名證書的真實性以及有效性進行驗證,通過云發送來的匿名證書驗證信息來確認云是否接受到用戶完整的數據分片,對于未收到的數據分片通過重傳與丟棄機制對丟失的數據分片進行重傳,防止了數據分片丟失影響融合結果的準確性,從而保證數據的完整性。 對于請求者來說,我們將數據的收集與計算委托給了云,請求者只能獲得數據的融合結果,防止了請求者直接接觸用戶的數據,而且由于用戶對貢獻的數據進行了拆分出來,使得請求者在云端進行監聽或者與云串通時也無法獲取到用戶的完整數據。 對于云,委托給云的計算,由于同態加密的存在,計算是在密文上進行的,結果是密文,云在沒有同態加密私鑰的情況下也無法獲得計算結果的明文信息,這保障了請求者的權益,防止了誠實且好奇的云將計算結果泄露。同時由于同態加密的存在也防止了攻擊者監聽云與請求者的通信時,計算結果的泄露。 我們基于openssl庫,將Paillier密碼中N設置為1024位進行了模擬實驗,使用來自文獻[23]的開放數據集作為實驗數據集,并與文獻[6](記為R6)和文獻[20](記為R20)中的方案進行對比分析。 首先,對移動用戶在獲取不同匿名證書數量的情況下參與移動群智感知任務時用戶的加密以及簽名成本進行實驗分析。如圖2所示,隨著獲取的證書增多,用戶的數據分片也將增多,需要對每個數據分片進行加密與簽名,因此隨著用戶獲取匿名證書個數的增加,其加密以及簽名成本呈線性增長。當用戶獲取的匿名證書數為x時,攻擊者、云、請求者得到完整的數據的概率近似為1/(xn)x-1,由于感知任務參與人數n是一個較大的數,隨著x的增大,得到完整的數據的概率逐漸降低,但當x過大時,用戶需要付出較大的成本。為了在保證安全性的同時降低用戶的成本,用戶在參與移動群智感知任務時,其申請的匿名證書數應在合理的范圍內。由于當x=2時,概率為1/2n,此時攻擊者、云、請求者很難得到完整的數據,用戶完整的數據將會隱藏在眾多用戶的數據之中,因此用戶獲取的匿名證書數應在2個~5個,此時既能保證安全性又能降低用戶的成本。 圖2 不同匿名證書數下的花費成本 假設每個用戶獲取3個匿名證書,所有的加密、簽名成本為200個用戶的平均值。如圖3(a)所示,我們的方案與R6和R20的簽名成本相差不大。但R6由于沒有對用戶貢獻的數據進行加密等處理,所以R6的加密成本為零。我們的方案與R20的方案均使用了Paillier密碼體制進行加密,所以成本相對較高,這是為了實現數據隱私保護做出的犧牲,但是如圖3(b)所示,總成本在可接受的范圍內。而且與R20相比,在實現更高的安全性的情況下,總成本要遠低于R20,具有較好的性能。 圖3 移動用戶端成本比較 接著,實驗模擬了200名用戶選定參與移動群智感知任務時請求者的計算成本。由于R6沒有對數據進行加密,所以其解密成本為零,而我們的方案與R20為了保護移動用戶的隱私,對數據使用了Paillier同態密碼進行加密,請求者接收到的消息依然是密文,因此需要解密獲得結果,解密成本如圖4(a)所示。如圖4(b)與圖4(c)所示,R6的200人簽名驗證成本為224 ms,200個用戶數據融合成本為0.023 ms。由于本文中方案與R20將數據融合交給了云,數據融合成本為零,只需要對從云傳來的結果的簽名進行驗證,簽名驗證成本為0.03 ms,遠遠小于R6。對于請求者的總成本如圖4(d)所示,我們的方案與R20相比請求者的總成本相差不大,而R6要遠高于我們的方案。 圖4 相同用戶數下請求者成本比較 如圖5所示,由于本文中的方案與R20將數據的融合計算委托給了云,無論參與用戶數量是多少,請求者只驗證、解密從云中獲取的單個結果,所以請求者花費的成本是不變的。而R6由于需要驗證、計算從每個用戶獲取的數據,所以R6中請求者的成本隨著參與用戶數的提升而不斷提高。 圖5 不同用戶數下請求者成本比較 最后,實驗分析了方案擴展部分中平均值、方差的計算總成本。由于本文中的方案將數據的融合計算委托給了云,減輕了請求者的計算負擔,所以此處的總成本指的是單個參與用戶和請求者的成本之和,如圖6所示。 圖6 統計成本 大量移動智能設備的使用促進了移動群智感知的發展,降低了數據的采集成本。然而,移動用戶在參與感知任務時可能面臨隱私信息泄露。為了應對這一挑戰,本文提出一種基于云輔助的解決方案,該方案中請求者將感知數據的融合計算委托給云,減輕了請求者的計算以及存儲負擔;用戶申請多個假名并將貢獻的數據進行拆分脫敏,使用同態加密對拆分后的數據進行處理,實現了對移動用戶的隱私信息的保護,解決了現有方案中當請求者在云端監聽或者與云服務器串通時無法良好保護用戶隱私的問題。

gmi,i+mi,2+…+mi,n(ri,1ri,2…ri,n)NmodN2=

Ehpk(mi,1+mi,2+…+mi,n)=Ehpk(mi)

{ci,2,σskwi,2,ACWi,2}

…

{ci,n,σskwi,n,ACWi,n}

4 安全性分析

5 實驗分析

6 結束語