系統(tǒng)活動用Sysmon全程監(jiān)控

平淡

1.可疑活動 全面監(jiān)控

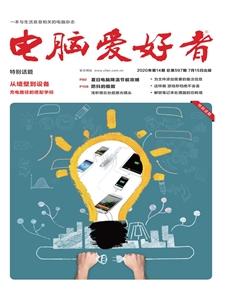

首先到https:∥docs.microsoft.com/zh-cn/sysinternals/downloads/sysmon下載Sysmon軟件,下載后復制到C:\Windows\System32備用。接著以管理員身份啟動命令提示符,輸入“sysmon-accepteula-i”并回車,完成監(jiān)控服務的安裝(圖1)。

安裝監(jiān)控服務后,就可以監(jiān)視系統(tǒng)活動,比如很多釣魚郵件都會通過隱藏的鏈接在后臺下載木馬,然后竊取電腦中的資料。下面介紹如何使用Sysmon追查這些惡意活動。

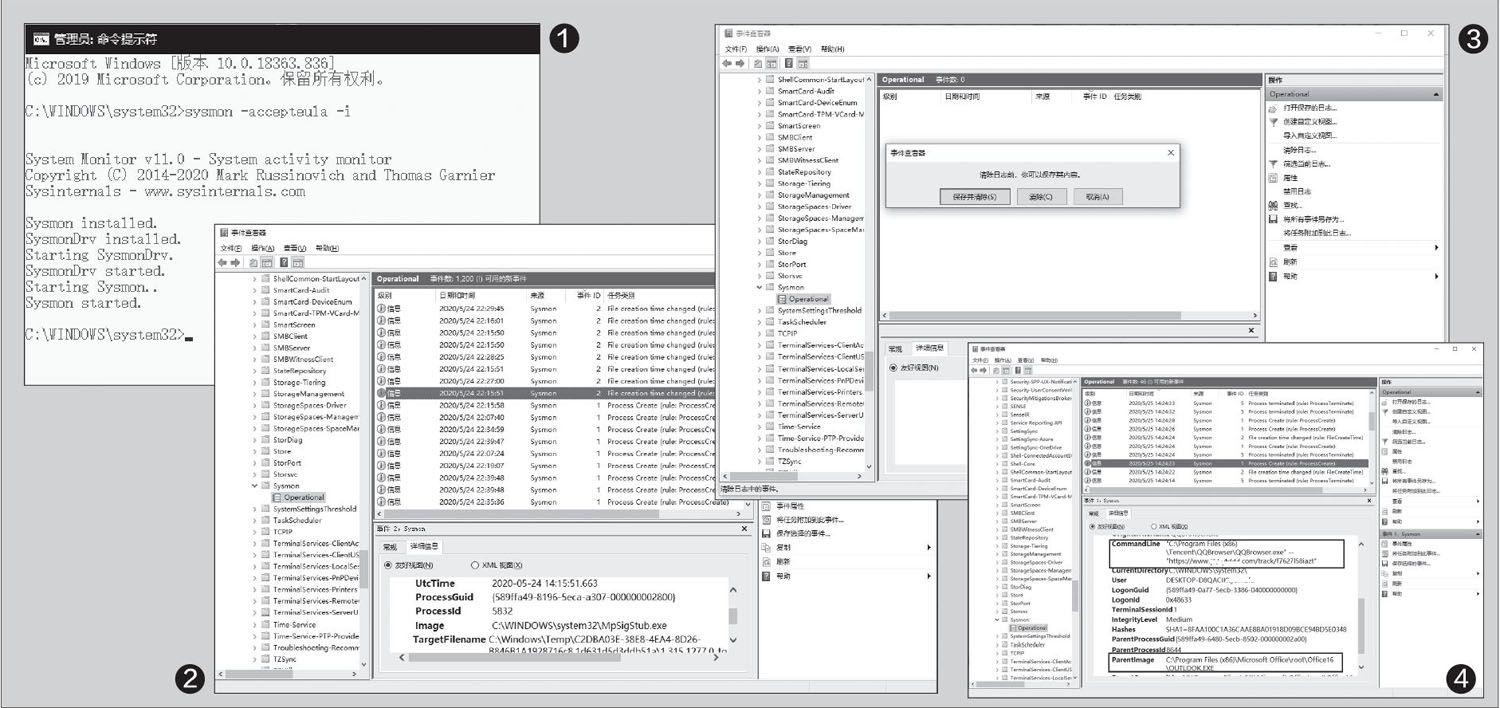

由于這里是對包含惡意鏈接的郵件進行監(jiān)控,為了系統(tǒng)的安全,建議使用Windows 10自帶的虛擬機系統(tǒng)進行測試。同上在虛擬機中安裝Sysmon,接著在搜索框輸入“事件查看器”,啟動程序后依次展開“應用程序和服務日志→Microsoft→Windows→Sysmon→Operational”,這里就可以看到Svsmon的監(jiān)視記錄,每個事件ID代表一類事件,比如ID2代表“File creation time changed”(文件創(chuàng)建時間變化),可以用來查看系統(tǒng)中所有創(chuàng)建的新文件(圖2)。

因為這里我們主要是針對釣魚郵件的鏈接進行監(jiān)視,所以需要先點擊右側的“清除日志”,在打開的窗口中點擊“清除”,先將無關的監(jiān)視記錄刪除,并且將無關的應用程序也關閉(圖3)。

我們必須使用虛擬機等比較安全的環(huán)境,在其中用Outlook打開釣魚郵件,按提示點擊其中的鏈接,可以看到桌面會啟動QQ瀏覽器訪問一個頁面,然后瞬間又自動關閉了。那么這其中發(fā)生了什么?同上切換到事件查看器窗口,按F5刷新記錄,查看ID1(Process Create,進程創(chuàng)建)的記錄,記錄顯示用戶打開了Outlook(郵件客戶端程序),在點擊鏈接后激活QQ瀏覽器訪問https:∥www.xxxxx.com/track/f7627158iazt(圖4)。

繼續(xù)查看ID2事件,可以看到在訪問這個網(wǎng)站后,QQ瀏覽器從其中下載一個名為“8dc6469b-6a53-4d46-b990-8c8e1fdf371b.exe”的可執(zhí)行程序,文件位于“C:\Users\當前用戶\AppData\Local\Tencent\QQBrowser\User Data\Default\”下(圖5)。……