基于大數據視角下的網絡安全態勢感知研究

張小林 羅漢云 魯雷

摘 要:隨著網絡技術的不斷發展,信息化社會帶來了很大的便捷,但是網絡安全風險與日俱增。本文主要研究了來自網絡入侵、防御、安全審計等安全威脅事件,通過大數據和數據挖掘技術進行分析,得到網絡安全態勢感知趨勢。通過分解獨立安全風險域和網絡中的安全風險事件以及信息系統的安全等級進行量化,得到網絡安全風險評估的量化風險值,給決策者提供網絡風險管理依據。

關鍵詞:安全風險;安全威脅評估;態勢感知;日志分析

中圖分類號:TP393.09? 文獻標識碼:A? 文章編號:1673-260X(2020)09-0045-04

1 引言

隨著通信技術的不斷發展和5G技術的普及應用,促進了物聯網的建設,也帶動了網絡的不斷擴張。信息化是推動經濟社會發展轉型的一個歷史性過程,伴隨著Web技術的發展,H5技術的出現,基于智能終端的應用、App出現爆發式增長,給人們的工作、生活帶來了極大的便利,但這種野蠻式的增長也帶來了極大的網絡安全風險。

目前,各級人民政府、高校、企事業單位都擁有自己的局域網,有各種各樣的應用系統和業務平臺。有的用于辦公,有的是對外提供服務查詢。在各個系統中含有海量的數據,其中也有很多涉及隱私的信息。2017年6月1日《中華人民共和國網絡安全法》正式頒布,信息系統安全等級保護的建設也寫進了網絡安全法,網絡安全建設已經成為信息系統建設中的一個重要組成部分,目前最常見的方式是通過部署網絡安全設備進行防御。本文主要研究通過安全設備、網絡設備產生的海量安全威脅事件、安全審計事件等數據以及主機的安全風險數據進行分析,對其中的安全風險、安全威脅等進行量化處理,從中分析出當前網絡的安全風險值以及得到網絡安全態勢。

2 網絡態勢感知的概念

態勢感知[1]最早源自在軍事對抗中。1988年,Endsley首次明確提出態勢感知的定義,態勢感知是指“在一定的時空范圍內,認知、理解環境因素,并且對未來的發展趨勢進行預測”[1]。態勢感知的思維方式和方法,在戰斗指揮、醫療應急調度等應用范圍很廣,但這個概念并沒有引入網絡安全領域中。直到1999年,Bass提出了網絡態勢感知這個概念,提出“多傳感器數據融合技術為下一代入侵檢測系統和網絡態勢感知系統提供了一個重要的功能框架,它可以融合多源異構IDS的數據,識別出入侵者身份、攻擊頻率及威脅程度等”[2]。

當網絡態勢感知被引入到網絡安全領域后,國內外很多專家針對這個概念提出了概念模型和功能模型,Endsley[3]和Bass[4]為網絡安全態勢感知的研究奠定了基礎,給出了網絡安全態勢感知的概念,“在大規模網絡環境中,對能夠引起網絡態勢發生變化的安全要素進行獲取、理解、顯示以及預測未來的發展趨勢”。網絡安全態勢感知首先需要獲取安全要素,這些安全要素可以理解為與網絡安全相關的信息,這些信息可能來源于網絡傳感器、嗅探器所采集的數據、網絡安全設備等。當這些安全信息收集完成后,需要對它們進行分解,對這些安全要素進行分析、關聯等技術,最終能夠將這些安全要素所能表達的過去某個時刻網絡的狀態,并且能夠為決策者提供預測未來的發展趨勢。

很多文獻對網絡安全態勢感知都沒有給出一個完整的概念定義,只是對網絡態勢感知進行了定義,文獻明確地定義了網絡安全態勢感知的概念,以及提出了網絡安全態勢感知現狀以及問題[1]。根據不同角度對安全要素觀測點不同,建立的模型以及研究方法也有很多,在文獻中提出了一種基于神經網絡的網絡安全態勢感知方法[2],也提出了基于知識發現的網絡安全態勢感知研究[5]。也有很多學者通過網絡的脆弱性信息來評估網絡的脆弱性態勢,有的也有通過采集網絡的警報信息來評估網絡的威脅性態勢。

3 安全要素獲取

3.1 網絡安全風險評估

在網絡安全風險評估領域,我國起步較晚,重視程度也不夠。直到2002年,頒布了國家標準《信息技術、安全技術、信息技術安全評估準則》(GB 18366-2002)[6],2009年頒布了《信息安全技術 信息安全風險評估規范》GB/T 20984-2009,經過反復修改和征求意見,在2012年發布了《信息安全技術 信息安全風險管理指南》GB/Z 24364-2012[7],這些國標的出臺,對我國的網絡安全風險評估等方面的建設帶來依據,同時也表明國家對網絡安全風險也越來越重視。一般認為,對安全風險進行評估時,需要從三個方面著手:就是資產、威脅、脆弱性。通過基于這三個方面的安全風險評估,獲取網絡的整體安全風險。在一個大型網絡中,首先取得網絡的拓撲圖,針對網絡中的信息系統保護的級別、邊界防護設備的分類,可以將網絡分解為合適的獨立的網絡域,形成獨自的安全風險域,通過對各個子安全風險域進行以上三個層面的風險評估,最終網絡安全風險將由各個子網絡域的安全風險匯總而成。定義NSR表示網絡安全風險值,則NSR=NSRk,n為網絡中獨立安全風險域的個數。

網絡安全威脅是一個動態的過程,它不是一次就能完全解決的,安全風險總是一直存在的。在實踐過程中,存在著風險與成本的關聯關系,也存在著安全風險與可用性的關系,所以在客觀實踐中,要合理地評價和分析網絡安全風險。安全風險評估是通過科學的分析,通過量化確定風險的過程。通過風險評估可以讓管理者更好地預防風險,通過管理和技術進行風險控制,以及減少風險的產生。

在網絡結構中,各個設備、服務器、主機、應用系統的重要性不一樣,可以依據各個信息系統的級別給他們分配不同的權值。信息系統的安全保護等級分為五級,一至五級等級逐級增高,在大部分網絡中,二級和三級的信息系統占大多數,在[0,1]區間定義權值,級別越高,權值越高。

3.2 安全要素的來源及處理

在網絡中,每時每刻都會有大量的數據在傳輸。在使用涉及網絡安全的數據時,可以從網絡中的傳感器、網絡安全設備的入侵檢測、入侵防御、漏洞掃描系統、堡壘機、數據庫審計等,另外可以服務器、網絡設備等,如服務器、交換機、路由器等而產生的信息數據。這些數據有的是安全日志,對于安全日志只需要提取那些受到威脅或攻擊等的日志,正常日志不需要進行收集;對于網絡底層的數據流量,采用NetFlow v5格式,利用SILK收集和分析數據流,并將異常的數據以一定的格式傳輸到安全威脅數據庫中。

網絡中每天產生的數據量增長很快,對這些海量的日志數據、威脅數據、風險警報數據、漏洞風險等數據的存儲,需要整合到系數據庫系統、分布式文件系統、數據庫集群以此建混合式數據倉庫,利用大數據技術,在Hadoop框架下的分布式文件系統HDFS和分布式計算MapReduce對海量數據進行運算。

3.3 安全要素的分析

通過分類,入侵檢測和防御類的,主要有IDS(入侵檢測系統)、IPS(入侵防御)、Web應用防火墻等,這類設備主要是能提供網絡中攻擊威脅,也是威脅量化中的一個重要數據來源。還有如數據庫審計系統、運維審計系統類,能夠提供一些非法的操作、異常行為事件等重要信息。

入侵檢測設備(IDS)是一種主動防護的安全技術,對外網傳入內網的數據流進行即時監視,在發現可疑傳輸時發出警報或者采取主動反應措施的網絡安全設備。根據不同的信息來源和不同的檢測方法也有不同分類。在IDS中,會產生大量的入侵事件,系統根據相關的規則庫對事件也進行了分類,同時也會有很多類型的日志信息。

Web應用防火墻,也稱為WAF設備,目前有很多使用方式,有的通過云部署,有的通過本地部署。主要用途是針對網站入侵進行防護,隨著web技術的不斷發展,很多新技術不斷涌現,但同時也帶來了大量的安全漏洞,這也成為很多黑客組織攻擊的主要目標,OWASP組織提供權威的十項最嚴重的Web應用程序安全風險列表,總結了Web應用程序最可能、最常見、最危險的十大漏洞,同時也給開發、測試、服務、咨詢人員應知應會的知識。根據OWASP組織提出的十大風險漏洞,給風險值較高的威脅分配不同的量化值,結合其他安全要素定義每個風險安全域的量化安全風險值。Web防火墻記錄有Web站點入侵事件記錄,同時也會有其他的日志記錄,如web安全日志、web防篡改日志、網絡層訪問控制日志等。

漏洞掃描系統,根據漏洞知識庫從操作系統、服務、應用程序和漏洞嚴重程度多個視角進行分類,需要給出具體的分類信息。可以針對操作系統、數據庫、中間件、通信協議進行漏洞掃描,也可以對常用軟件、應用系統、虛擬化系統等進行掃描。漏洞掃描系統可以從弱口令的猜測到主機系統的安全配置,以及部分應用系統和應用軟件的漏洞掃描,提出風險點,根據各個風險點的級別和重要程度進行量化。同時可以在漏洞掃描系統中,將資產納入統一管理,同時建立資產風險評估。

在不同的網絡中,所采取的安全防御措施和網絡安全設備的部署情況以及策略設置、安全管理等不盡相同,是根據客觀實際情況,對不同的資產重要程度、事件安全風險級別、信息系統的安全級別進行量化。本文采用的量化標準[9],對網絡、服務器進行分類,按照重要程度進行分配權值。目前一些主流的安全產品,主要的漏洞風險庫都是參考CVE、CNCVE、CNVD、CNNVD等數據庫,每一種風險漏洞都有其編號以及其威脅程度。在漏洞掃描時,根據漏洞的威脅程度,給出安全風險級別,根據風險級別高、中、低,進行量化。

3.4 安全要素的融合

借助大數據技術,通過對這些安全事件、安全威脅日志等大量的數據信息進行處理,是為后面進行關聯規則分析、態勢感知提供最可靠的數據源,預處理過程中的第一步數據質量的把控非常重要,涉及數據的誤報和數據的聚合等。在數據融合根據關聯規則分析需要的特定的數據格式,要在數據預處理階段進行轉換。

在事務識別和聚合的分析過程中,源地址和目的地址都是一個主要的特征表示進行數據挖掘,同時事件的時間是各個安全要素統一的連接點。當某個系統在遭受攻擊時,可以對之前的數據進行梳理,通過關聯規則找到攻擊的時間點以及攻擊路徑,一般的攻擊行為都會通過信息收集、掃描,獲取大量的信息,然后通過漏洞挖掘、查找相關軟件的漏洞等等,最后通過漏洞利用,進入系統,進行提權操作等。那么在所收集的安全要素中,一些常見的掃描、爬蟲等安全事件是不能隨意忽略的,通過多個安全事件以及建立本地的知識庫,將這些看似平淡無奇的安全事件反應在網絡安全態勢中。

在海量異構數據處理過程中,數據融合是一個非常重要的環節,涉及數據的提取、理解、分析等,數據融合是一個多級、多層面的數據處理過程。網絡安全態勢感知的數據融合有很多算法,有的是基于邏輯關系,有的是基于數學模型,有的是基于概率統計等。基于邏輯關系的數據融合是根據信息內在的邏輯關系進行的融合,采取的融合方法是警報關聯[10]。這種數據融合的方法很好理解,它能可以快速直觀地在海量數據信息之中分析出網絡的安全態勢。

4 網絡安全態勢感知量化

通過網絡安全風險評估,基于網絡中的大量的安全要素,以及通過大數據技術、數據挖掘技術對這些安全信息進行研究分析,最終將這些數據理解、量化,通過可視化技術來顯示。

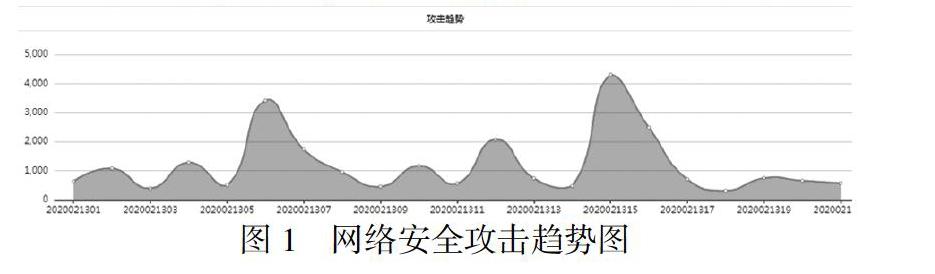

通過采集、分析Web防火墻、IPS、數據庫審計等安全要素,得到某Web站點的攻擊趨勢圖,如圖1所示。

根據文獻,并根據信息系統的安全等級保護的級別、漏洞等要素,將網絡安全態勢的安全等級進行分級[11],用[0,1]區間進行量化描述,分為安全、輕度危險、一般危險、中度危險、高度危險幾個級別,通過這些量化,給管理者提供更直觀的安全感知。

5 結束語

通過大數據技術對網絡中的安全要素進行處理,將單個的網絡安全事件、安全漏洞、安全威脅、安全日志等,通過量化每個風險指標,形成網絡安全態勢。將整個網絡通過分解成多個獨立安全域進行安全風險評估,根據等級保護級別,依據量化的風險值,從而形成了整個網絡的安全風險值,安全威脅是一個動態的過程,雖然所采集的是歷史的數據,但是通過安全風險評估和關聯規則分析,能夠形成網絡安全態勢的趨勢預測。通過網絡安全風險評估,能夠給管理者提供更全面的網絡安全態勢,更好地有針對性地做好安全保障工作。

——————————

參考文獻:

〔1〕龔儉、臧小東、蘇琪、胡曉艷、徐杰.網絡安全態勢感知綜述[J].軟件學報,2017,28(04):1011-1026.

〔2〕謝麗霞,王亞超.網絡安全態勢感知新方法[J].北京郵電大學學報,2014,37(05):31-35.

〔3〕Trusted Computing Group.TCG Specification architecture overview specification revision 1.2[EB/OL].[2011-04-15].http://www.trustedcomputinggroup.org /.

〔4〕BASS T,ARBOR A.Multisensor data fusion for next generation distributed intrusion detection systems[C]. Proceeding of IRIS National Symposium on Sensor and Data Fusion.Laurel,1999: 24 - 27.

〔5〕王春雷,方蘭,王東霞,戴一奇.基于知識發現的網絡安全態勢感知系統[J].計算機科學,2012,39(07):11-17.

〔6〕中國國家標準化管理委員會.信息技術、安全技術、信息技術安全評估準則:GB18366-2002[S].北京:中國標準出版社,2002.

〔7〕中國國家標準化管理委員會.信息安全風險管理指南:GB/Z24364-2012[S].北京:中國標準出版社,2012.

〔8〕中國國家標準化管理委員會.網絡安全等級保護測試評估技術指南:GB/T36627-2018[S].北京:中國標準出版社,2018.

〔9〕司加全,張冰,荷大鵬,等.基于攻擊圖的網絡安全性增強策略制定方法[J].通信學報,2009,30(02):123-128.

〔10〕單宇鋒.網絡安全態勢感知系統的關鍵技術研究與實現[D].北京郵電大學,2012.

〔11〕謝麗霞,王亞超.網絡安全態勢感知新方法[J].北京郵電大學學報,2014,37(05):31-35.