云環(huán)境中的多授權(quán)機(jī)構(gòu)訪問控制方案*

鄭良漢,何 亨+,童 潛,楊 湘,陳 享

1.武漢科技大學(xué) 計(jì)算機(jī)科學(xué)與技術(shù)學(xué)院,武漢 430065

2.武漢科技大學(xué) 湖北省智能信息處理與實(shí)時(shí)工業(yè)系統(tǒng)重點(diǎn)實(shí)驗(yàn)室,武漢 430065

1 引言

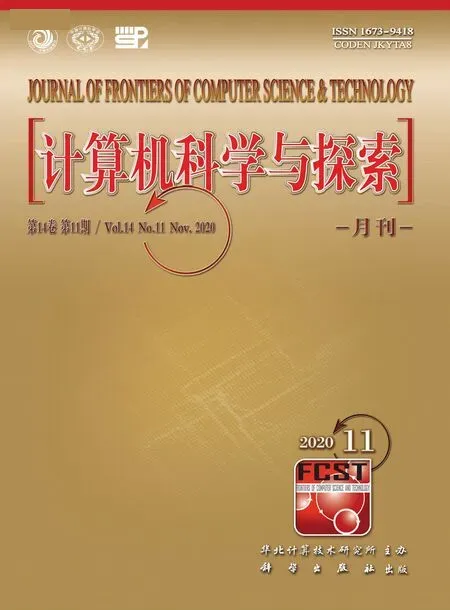

云計(jì)算技術(shù)為用戶在第三方服務(wù)器上存儲數(shù)據(jù)提供了一種低成本的解決方案,近年來發(fā)展迅速。隨著云計(jì)算技術(shù)的日益普及,許多傳統(tǒng)領(lǐng)域都利用云計(jì)算技術(shù)來解決實(shí)際問題[1-3],而存儲在云服務(wù)器上的敏感數(shù)據(jù)被攻擊與泄露的新聞屢見不鮮[4-6],因此在云環(huán)境中,建立訪問控制策略來保護(hù)用戶數(shù)據(jù)就顯得尤為重要。基于屬性的加密(attribute-based encryption,ABE)[7]是一種同時(shí)提供訪問控制和加密功能的加密概念,是解決云計(jì)算中安全問題的有效方案。與傳統(tǒng)的一對一的公鑰加密方案不同,ABE是一種一對多的加密算法,這為實(shí)現(xiàn)一對多數(shù)據(jù)共享,細(xì)粒度、非交互式的訪問控制方案提供了基礎(chǔ)。為了提高ABE 方案的靈活性與安全性,Bethencourt與Sahai等人提出了密文與訪問控制策略相關(guān)聯(lián)的密文策略ABE(ciphertext-policy attribute-based encryption,CP-ABE)[8],用戶密鑰與用戶的屬性集相關(guān)聯(lián),同時(shí)文件的訪問控制策略(即訪問結(jié)構(gòu))由數(shù)據(jù)擁有者來制定,密文基于訪問結(jié)構(gòu)來加密。如圖1 所示,數(shù)據(jù)擁有者制定樹形結(jié)構(gòu)的訪問控制策略,即訪問樹,其葉節(jié)點(diǎn)為用戶的屬性,非葉節(jié)點(diǎn)為門限值(and,or,of);只有User 1 和User 4 可以使用密鑰解密密文,因?yàn)樗鼈兊膶傩詽M足訪問樹。Waters 于2011 年提出了基于LSSS(linear secret sharing scheme)的CP-ABE[9],進(jìn)一步地提高了安全性與效率。

在實(shí)際運(yùn)用中,被加密的數(shù)據(jù)文件通常具有層次關(guān)系,這種關(guān)系通常出現(xiàn)在軍事與醫(yī)療領(lǐng)域。以個(gè)人電子病歷為例,一份病歷通常可以分為兩個(gè)文件:含敏感信息的個(gè)人信息,如姓名、地址、聯(lián)系方式等;不含敏感信息的診斷與醫(yī)治記錄,這部分可用作醫(yī)學(xué)研究。用戶在分享這兩個(gè)文件時(shí),希望其主治醫(yī)生能訪問到所有文件,而醫(yī)學(xué)研究者只能訪問到診斷與醫(yī)治記錄文件。現(xiàn)有的CP-ABE 算法沒有考慮多個(gè)文件的訪問結(jié)構(gòu)具有層次關(guān)系,需要對每個(gè)文件分別加密實(shí)現(xiàn)其訪問控制需求,這將產(chǎn)生較大的計(jì)算與存儲開銷。

現(xiàn)有的大多數(shù)CP-ABE 只有一個(gè)授權(quán)機(jī)構(gòu),這在用戶數(shù)量很大時(shí)給單一授權(quán)機(jī)構(gòu)帶來的私鑰分發(fā)與維護(hù)的工作壓力極大,短時(shí)間內(nèi)大量用戶發(fā)起獲取私鑰請求可能會(huì)直接導(dǎo)致系統(tǒng)崩潰,也不滿足當(dāng)前大規(guī)模的分布式計(jì)算環(huán)境。同時(shí)單授權(quán)機(jī)構(gòu)還存在安全問題,一旦授權(quán)機(jī)構(gòu)被攻擊或叛變將導(dǎo)致所有用戶私鑰被泄露。區(qū)塊鏈?zhǔn)且员忍貛艦榇淼臄?shù)字加密貨幣體系的核心支撐技術(shù)[10]。區(qū)塊鏈技術(shù)的核心優(yōu)勢是去中心化,能夠通過運(yùn)用數(shù)據(jù)加密、時(shí)間戳、分布式共識等手段,在分布式系統(tǒng)中實(shí)現(xiàn)各節(jié)點(diǎn)之間協(xié)調(diào)與協(xié)作,從而為解決中心化機(jī)構(gòu)普遍存在的高成本、低效率和數(shù)據(jù)存儲不安全等問題提供了解決方案。區(qū)塊鏈的這些特性使其極其適合解決傳統(tǒng)CP-ABE 單一授權(quán)機(jī)構(gòu)存在的問題。

Fig.1 Example of data access process in CP-ABE圖1 CP-ABE 數(shù)據(jù)訪問過程示例

針對上述問題,本文提出了一種云環(huán)境中基于區(qū)塊鏈的多授權(quán)機(jī)構(gòu)訪問控制方案(cloud data access control scheme based on blockchain with multi-authority,BMAC)。本文的主要工作與貢獻(xiàn)如下:

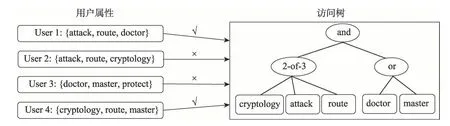

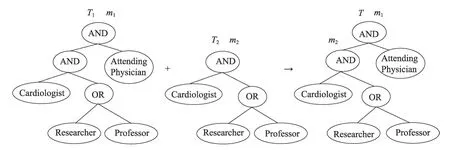

(1)設(shè)計(jì)了一種層次化的CP-ABE(BMAC-CPABE)算法。如圖2 所示,兩個(gè)文件m1、m2的訪問結(jié)構(gòu)為訪問樹T1、T2,T1、T2具有層次關(guān)系,BMACCP-ABE 將它們整合成一個(gè)完整的訪問樹T,對于m1、m2,僅需進(jìn)行一次加密操作。如圖3 所示,User 3的屬性滿足T中與m2相關(guān)的部分,可解密得到m2,User 1 的屬性滿足整個(gè)T,可解密得到m1、m2,而User 2 不滿足T中任何部分,無法解密。這種特性顯著降低了CP-ABE 算法的計(jì)算與存儲開銷,從而通過BMAC-CP-ABE 可以高效地實(shí)現(xiàn)云環(huán)境中對大量數(shù)據(jù)文件的細(xì)粒度密文訪問控制。

(2)結(jié)合BMAC-CP-ABE,實(shí)現(xiàn)了一種基于區(qū)塊鏈的多授權(quán)機(jī)構(gòu)密鑰管理方法。通過區(qū)塊鏈技術(shù),該方法無需中央授權(quán)機(jī)構(gòu)(central authority,CA),并使得所有授權(quán)機(jī)構(gòu)能夠誠實(shí)、并行和去中心化地進(jìn)行私鑰分發(fā),在授權(quán)機(jī)構(gòu)分發(fā)私鑰出錯(cuò)時(shí),還能進(jìn)行責(zé)任追究,從而解決了在云環(huán)境中進(jìn)行密文訪問控制時(shí),單一授權(quán)機(jī)構(gòu)導(dǎo)致的安全性與可靠性問題。

2 相關(guān)工作

Fig.2 Example of integrated access structure圖2 整合訪問結(jié)構(gòu)示例

Fig.3 Example of data access process in BMAC-CP-ABE圖3 BMAC-CP-ABE 數(shù)據(jù)訪問過程示例

Sahai 與Waters 于2005 年提出的混雜身份基加密[7]是屬性基加密的原型,用戶的私鑰中包含其擁有的屬性集合A′,消息發(fā)送者選擇一組屬性集合A來加密消息,若A與A′相交元素的個(gè)數(shù)大于消息發(fā)送者預(yù)先設(shè)置的門限值t,則用戶能夠成功解密密文。但這種門限結(jié)構(gòu)的訪問結(jié)構(gòu)靈活度十分有限,且門限參數(shù)由授權(quán)機(jī)構(gòu)設(shè)置,訪問控制策略并不能由發(fā)送方?jīng)Q定。為實(shí)現(xiàn)更靈活的訪問策略,Bethencourt等人于2007 年提出了CP-ABE,使用了樹形訪問結(jié)構(gòu)來支持屬性的AND、OF 和OR 操作,只有用戶私鑰中的屬性集合滿足消息發(fā)送方制定的樹形訪問結(jié)構(gòu)時(shí),才能夠解密出密文,但是此文中的方案只在標(biāo)準(zhǔn)模型下是安全的。2008 年,Goyal 等人提出的一種新的CP-ABE 方 案[11],其 在DBDH(decisional bilinear Diffie-Hellman)假設(shè)下證明是安全的,但是方案的效率很低,私鑰與密文的長度和加解密的時(shí)間在最壞的情況下成n3.42次方增長(n為訪問樹中節(jié)點(diǎn)的數(shù)量)。2011 年,Waters提出了一種基于LSSS 矩陣訪問結(jié)構(gòu)的CP-ABE[9],在達(dá)到d-Parallel BDHE(decisional parallel bilinear Diffie-Hellman exponent)安 全 的 同時(shí),私鑰與密文長度和加解密時(shí)間隨屬性數(shù)量線性增長。2014年,He等人提出了ACPC-CP-ABE(access control mechanism for P2P storage cloud CP-ABE)方案,相對于以往方案具有較高的效率[12]。

對于數(shù)據(jù)文件之間的層次關(guān)系,傳統(tǒng)CP-ABE 方案[13-15]需要對各文件分別進(jìn)行加密,不同文件對應(yīng)著不同的訪問結(jié)構(gòu),并沒有考慮到文件間的層次關(guān)系。

對于多授權(quán)機(jī)構(gòu)問題,2007 年,Chase 首次給出了一個(gè)多授權(quán)機(jī)構(gòu)的ABE 方案[16],方案中CA 與多個(gè)屬性授權(quán)機(jī)構(gòu)相互協(xié)作來完成系統(tǒng)初始化與私鑰的分發(fā)。但方案僅支持基本的ABE 方案,不夠靈活,且CA 存在風(fēng)險(xiǎn)。2008 年,Lin 等人采用密鑰分發(fā)和聯(lián)合的零秘密共享技術(shù)提出了一種無CA 的多授權(quán)機(jī)構(gòu)的ABE 方案[17],但是方案最多只能防止k個(gè)用戶共謀,且方案中的訪問控制策略無法由數(shù)據(jù)擁有者來制定,不符合數(shù)據(jù)共享場景。2013 年,Jung 等人提出了隱私保護(hù)的多授權(quán)機(jī)構(gòu)CP-ABE(AC-CP-ABE)方案[18],方案中事先將系統(tǒng)屬性進(jìn)行分組,使用戶屬性在每一組中只會(huì)出現(xiàn)一次,AA(attribute authority)以屬性組為單位為用戶分發(fā)私鑰構(gòu)件,最后一個(gè)AA在得到全部私鑰構(gòu)件后合成最終私鑰并分發(fā)給用戶。方案中的最后一個(gè)AA 存在較大安全隱患且方案中的訪問結(jié)構(gòu)是基于樹形的,效率較低。2015 年,Wang 等人提出了輕量級的多授權(quán)機(jī)構(gòu)CP-ABE 方案[19],方案中授權(quán)機(jī)構(gòu)私鑰生成的時(shí)間復(fù)雜度僅與AA 數(shù)量相關(guān),效率較高。然而方案采用了CA 且CA承擔(dān)了較大部分的隱私工作,安全性較低。

近幾年已有學(xué)者將CP-ABE 與區(qū)塊鏈技術(shù)相結(jié)合,2017 年Yuan 等人提出了一種可追究責(zé)任的CPABE 方案[20],數(shù)據(jù)的存儲與更改都記錄在區(qū)塊鏈上,任意第三方可驗(yàn)證持有解密密鑰者的身份。Zhang等人于2018 年提出了一種物聯(lián)網(wǎng)中的基于CP-ABE和區(qū)塊鏈技術(shù)的數(shù)據(jù)共享方案[21],方案中的所有數(shù)據(jù)共享(或訪問)請求都通過區(qū)塊鏈中的事務(wù)(類似于比特幣網(wǎng)絡(luò)中的交易)與智能合約交互,數(shù)據(jù)分享者可通過事務(wù)十分方便地更改訪問控制表,靈活性較高。同年Wang 等人提出了一種基于屬性密碼體制和區(qū)塊鏈技術(shù)的安全電子健康記錄系統(tǒng)[22],實(shí)現(xiàn)了細(xì)粒度訪問控制的同時(shí)保證了醫(yī)療數(shù)據(jù)的完整性和可追溯性。以上方案均將區(qū)塊鏈技術(shù)用于存儲密文,目前尚未有方案將區(qū)塊鏈技術(shù)與授權(quán)機(jī)構(gòu)的私鑰分發(fā)工作相結(jié)合。

3 預(yù)備知識

3.1 LSSS

Beimel 最先給出了LSSS 的定義[23]:一個(gè)擁有p個(gè)屬性(p∈Zp)秘密的共享方案Π,如果它滿足下面的條件,就稱它是線性的。

(1)每個(gè)屬性都可以用Zp中的一個(gè)向量來表示。

(2)秘密共享方案Π中存在一個(gè)l×n的矩陣M,該矩陣被稱為共享生成矩陣。對所有的行i=1,2,…,l,令函數(shù)ρ(i)表示矩陣M的第i行所對應(yīng)的屬性。選取向量v=(s,r2,r3,…,rn),其中s∈Zp是需要共享的主秘密,r2,r3,…,rd∈Zp隨機(jī)選取。由Π可知,λi=(Mv)i是s的l個(gè)子秘密。

另外Beimel 證明了當(dāng)滿足LSSS 分享?xiàng)l件時(shí),就一定可以恢復(fù)出秘密s。

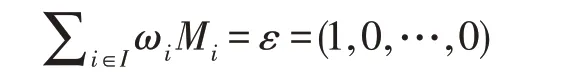

對于任意線性秘密共享方案若滿足上面的定義,則其能夠同時(shí)滿足下面介紹的線性重構(gòu)性質(zhì)。令Π是一個(gè)訪問結(jié)構(gòu)為T的LSSS 方案,S∈T是一個(gè)授權(quán)集合,同時(shí)令I(lǐng)={i:ρ(i)∈S},其中I?{1,2,…,l}。可以在生成矩陣M大小的多項(xiàng)式時(shí)間內(nèi)找到常數(shù)∑i∈I ωiλi=s滿足:使得如果{λi}是方案Π中秘密s的有效分享,則有∑i∈I ωiλi=s。

如果隨機(jī)選取的向量v=(s1,s2,…,sj,…,sn),其中sj∈Zp是需要共享的n個(gè)秘密中的第j個(gè),其對應(yīng)著同策略樹形結(jié)構(gòu)中的某個(gè)非葉節(jié)點(diǎn)。在恢復(fù)秘密時(shí)如果擁有的屬性集合能滿足此非葉節(jié)點(diǎn),則可以在多項(xiàng)式時(shí)間內(nèi)找到{ωi∈Zp}i∈I滿足:

其中,εj為第j個(gè)元素值是1,其余元素值是0 的長度為n的行向量。然后計(jì)算得sj=∑i∈I ωi,jλi,從而實(shí)現(xiàn)滿足部分策略得到部分秘密的結(jié)果。

3.2 D-Parallel BDHE 假設(shè)

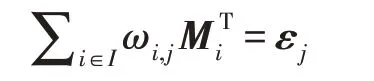

D-Parallel BDHE 假設(shè)[9]定義如下:用生成器g選擇素?cái)?shù)階p的雙線性群G,并隨機(jī)選擇β,s,b1,b2,…,bq∈Zp。如果敵手僅知曉:

那么其無法得到e(g,g)βq+1s∈GT。

3.3 區(qū)塊鏈的區(qū)塊結(jié)構(gòu)

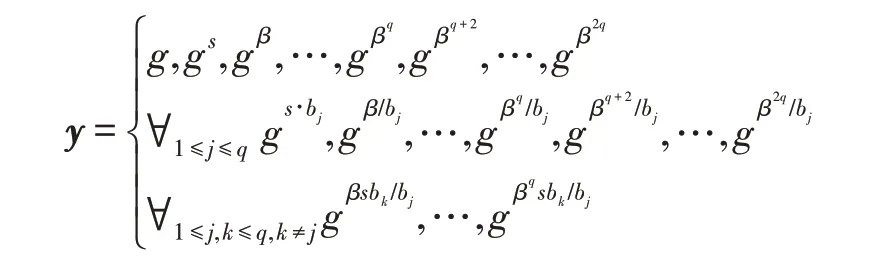

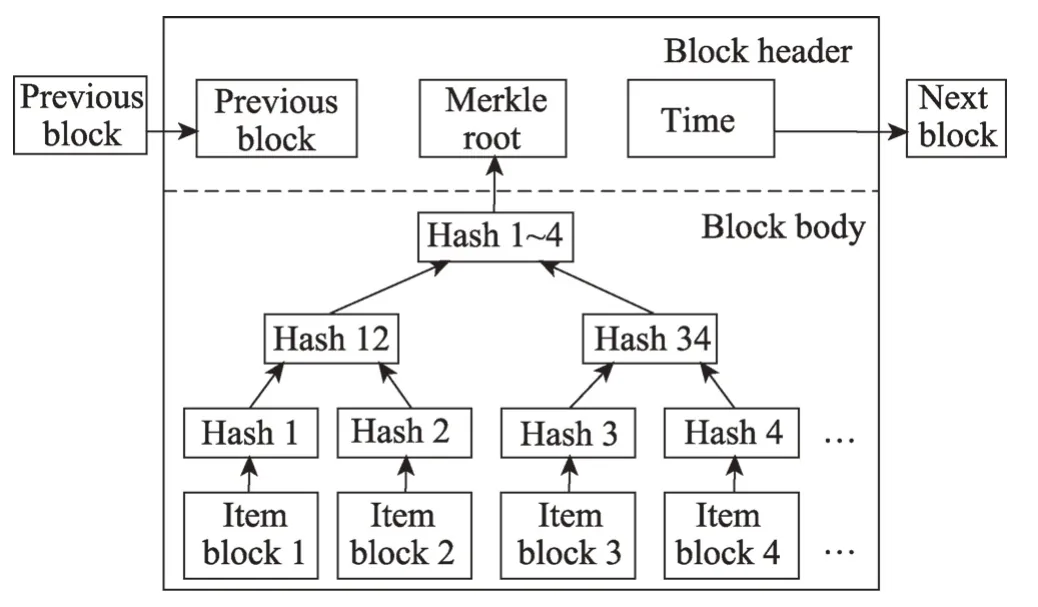

如圖4 所示,每個(gè)數(shù)據(jù)區(qū)塊一般包含區(qū)塊頭Header和區(qū)塊體Body 兩部分。區(qū)塊頭封裝了當(dāng)前版本號、前一區(qū)塊地址、當(dāng)前區(qū)塊的目標(biāo)哈希值、解隨機(jī)數(shù)、Merkle根以及時(shí)間戳等信息。

Merkle 樹是一個(gè)基于哈希算法的數(shù)據(jù)結(jié)構(gòu),它的特點(diǎn)是每一個(gè)非葉子節(jié)點(diǎn)都是其葉子節(jié)點(diǎn)的哈希值。在點(diǎn)對點(diǎn)的網(wǎng)絡(luò)中,可以使用Merkle 樹來驗(yàn)證數(shù)據(jù)是否被篡改或接收到的數(shù)據(jù)是否損壞。在區(qū)塊鏈中生成的所有記錄通過Merkle 樹的哈希過程生成唯一的Merkle根,存在區(qū)塊鏈的頭部。

每次記賬權(quán)的節(jié)點(diǎn)將當(dāng)前區(qū)塊鏈接到前一區(qū)塊,形成最新的區(qū)塊主鏈。各個(gè)區(qū)塊依次環(huán)環(huán)相接,形成從創(chuàng)世區(qū)塊到當(dāng)前區(qū)塊的一條最長主鏈,從而記錄了區(qū)塊鏈數(shù)據(jù)的完整歷史。此特性能夠提供區(qū)塊鏈數(shù)據(jù)的溯源和定位功能,任意數(shù)據(jù)都可以通過此鏈?zhǔn)浇Y(jié)構(gòu)順藤摸瓜、追本溯源。

3.4 區(qū)塊鏈的共識機(jī)制

如何在分布式系統(tǒng)中高效地達(dá)成共識是分布式計(jì)算領(lǐng)域的重要研究問題,區(qū)塊鏈技術(shù)的核心優(yōu)勢之一就是能夠在決策權(quán)高度分散的去中心化系統(tǒng)中使得各節(jié)點(diǎn)高效地針對區(qū)塊數(shù)據(jù)的有效性達(dá)成共識。通俗地來說就是區(qū)塊鏈技術(shù)可以在海量的節(jié)點(diǎn)中選取出擁有合法記賬權(quán)的節(jié)點(diǎn),并對此節(jié)點(diǎn)生成的區(qū)塊進(jìn)行校驗(yàn),以保證網(wǎng)絡(luò)分布式記賬的一致性。

早期的比特幣區(qū)塊鏈采用高度依賴節(jié)點(diǎn)算力的工作量證明(proof of work,PoW)機(jī)制來實(shí)現(xiàn)比特幣網(wǎng)絡(luò)的共識。其核心思想是通過引入分布式節(jié)點(diǎn)的算力競爭來保證數(shù)據(jù)一致性和共識的安全性[24]。PoW 共識機(jī)制很明顯的缺點(diǎn)是強(qiáng)大的算力會(huì)導(dǎo)致大量的資源浪費(fèi)(如電力)。隨著區(qū)塊鏈技術(shù)的發(fā)展和各種競爭幣的相繼涌現(xiàn),研究者提出多種不依賴算力而能夠達(dá)成共識的機(jī)制,例如點(diǎn)點(diǎn)幣首創(chuàng)的權(quán)益證明(proof of stake,PoS)共識[25],PoS 共識本質(zhì)上是采用權(quán)益證明來代替PoW 中的基于哈希算力的工作量證明,是由系統(tǒng)中具有最高權(quán)益而非最高算力的節(jié)點(diǎn)獲得區(qū)塊記賬權(quán)。

Fig.4 Block structure of blockchain圖4 區(qū)塊鏈的區(qū)塊結(jié)構(gòu)

比特股首創(chuàng)了授權(quán)股份證明(delegated proof of stake,DPoS)共識機(jī)制[26],其基本思路類似于“董事會(huì)決策”,即系統(tǒng)中每個(gè)股東節(jié)點(diǎn)可以將其持有的股份權(quán)益作為選票授予一個(gè)代表,獲得票數(shù)最多且愿意成為代表的前n個(gè)節(jié)點(diǎn)將進(jìn)入“董事會(huì)”,按照既定的時(shí)間表輪流對交易進(jìn)行打包結(jié)算并且簽署(即生產(chǎn))一個(gè)新區(qū)塊。每個(gè)區(qū)塊被簽署之前,必須先驗(yàn)證前一個(gè)區(qū)塊已經(jīng)被受信任的代表節(jié)點(diǎn)所簽署。“董事會(huì)”的授權(quán)代表節(jié)點(diǎn)可以從每筆交易的手續(xù)費(fèi)中獲得收入,授權(quán)代表節(jié)點(diǎn)必須對其他股東節(jié)點(diǎn)負(fù)責(zé),如果其錯(cuò)過簽署相對應(yīng)的區(qū)塊,則股東將會(huì)收回選票從而將該節(jié)點(diǎn)“投出”董事會(huì)。DPoS 共識機(jī)制中每個(gè)節(jié)點(diǎn)都能夠自主決定其信任的授權(quán)節(jié)點(diǎn)且由這些節(jié)點(diǎn)輪流記賬生成新區(qū)塊,因而大幅減少了參與驗(yàn)證和記賬的節(jié)點(diǎn)數(shù)量,可以實(shí)現(xiàn)快速共識驗(yàn)證。

本文中區(qū)塊鏈技術(shù)所使用的共識機(jī)制借鑒于DPoS 機(jī)制但有所不同。系統(tǒng)中所有節(jié)點(diǎn)(屬性授權(quán)機(jī)構(gòu)AA)自動(dòng)進(jìn)入“董事會(huì)”并維護(hù)一個(gè)積分表,按照既定的時(shí)間表輪流對私鑰生成操作進(jìn)行記錄并生成新區(qū)塊。根據(jù)系統(tǒng)的負(fù)載情況,每一時(shí)間輪中擁有記賬權(quán)的節(jié)點(diǎn)(即需要進(jìn)行私鑰分發(fā)工作的節(jié)點(diǎn),當(dāng)值節(jié)點(diǎn))可能會(huì)有多個(gè),而其他節(jié)點(diǎn)成為監(jiān)督節(jié)點(diǎn),驗(yàn)證當(dāng)值節(jié)點(diǎn)產(chǎn)生的數(shù)據(jù)塊的有效性。在一個(gè)時(shí)間輪結(jié)束后,所有合法數(shù)據(jù)塊被整合到一個(gè)區(qū)塊中并鏈接至上一區(qū)塊,對生成過錯(cuò)誤數(shù)據(jù)塊的當(dāng)值節(jié)點(diǎn)進(jìn)行扣分,正確完成任務(wù)的當(dāng)值節(jié)點(diǎn)進(jìn)行加分,之后開始下一時(shí)間輪的工作。

4 BMAC

4.1 方案概述

BMAC 概述如下:首先,屬性授權(quán)機(jī)構(gòu)(AA)群執(zhí)行系統(tǒng)初始化操作并生成系統(tǒng)屬性與相關(guān)密鑰;之后,當(dāng)有用戶想要分享數(shù)據(jù)文件時(shí),他先選擇n個(gè)對稱密鑰{ck1,ck2,…,ckn}用以對稱加密這n個(gè)數(shù)據(jù)文件{f1,f2,…,fn},然后使用BMAC-CP-ABE 算法加密{ck1,ck2,…,ckn},并將生成的密文上傳至云服務(wù)商(cloud server,CS);當(dāng)有數(shù)據(jù)訪問者(data visitor,DV)想要訪問數(shù)據(jù)文件時(shí),他先從AA 群處獲取與其屬性相關(guān)的私鑰,然后從CS 處下載密文并嘗試解密,若DV 的屬性滿足數(shù)據(jù)擁有者制定的部分訪問控制策略時(shí),他能解密得到部分對稱密鑰,滿足全部訪問控制策略時(shí)能得到全部的對稱密鑰,之后DV 使用他得到的對稱密鑰去解密密文,得到原始的數(shù)據(jù)文件。

4.2 安全性假設(shè)

本文認(rèn)為在BMAC 中CS 是誠實(shí)且好奇的,即與相關(guān)工作[24]為相同的安全性假設(shè),CS 將會(huì)誠實(shí)地執(zhí)行用戶所請求的操作,但它也試圖獲取存儲在其中的機(jī)密數(shù)據(jù)文件和對稱密鑰。此外,CS 一直在線,提供穩(wěn)定的服務(wù)。AA 被劃分為當(dāng)值A(chǔ)A 與監(jiān)督AA,當(dāng)值A(chǔ)A 會(huì)按照算法規(guī)則產(chǎn)生系統(tǒng)公鑰、主密鑰與用戶私鑰,但可能給用戶分發(fā)與其屬性不相符的私鑰;監(jiān)督AA 會(huì)對當(dāng)值A(chǔ)A 的私鑰分發(fā)工作進(jìn)行監(jiān)督。AA 一直在線,不會(huì)主動(dòng)泄露系統(tǒng)主密鑰和用戶私鑰,且有一種將私鑰安全傳輸給用戶的方法。用戶可以隨時(shí)獲得系統(tǒng)的服務(wù)。此外,任何數(shù)量的未經(jīng)授權(quán)的用戶都可能發(fā)起串謀攻擊并試圖獲取機(jī)密數(shù)據(jù)。

4.3 基于區(qū)塊鏈的多授權(quán)機(jī)構(gòu)密鑰管理

在BMAC 中設(shè)計(jì)基于區(qū)塊鏈的多授權(quán)機(jī)構(gòu)密鑰管理方法,首先描述了用作區(qū)塊鏈共識與系統(tǒng)負(fù)載均衡的滑動(dòng)窗口工作模式,之后描述了存儲私鑰的區(qū)塊結(jié)構(gòu)與AA 間的協(xié)作過程,最后描述了用戶獲取到錯(cuò)誤私鑰時(shí)的責(zé)任追究。

4.3.1 滑動(dòng)窗口工作模式

基于DPoS 共識機(jī)制[26],設(shè)計(jì)滑動(dòng)窗口工作模式確定系統(tǒng)中每個(gè)屬性授權(quán)機(jī)構(gòu)AA 的身份,保證AA輪流成為當(dāng)值A(chǔ)A 或監(jiān)督AA,不存在擁有特殊權(quán)利的AA,達(dá)到去中心化的目的,同時(shí)用于實(shí)現(xiàn)區(qū)塊鏈的共識與系統(tǒng)的負(fù)載均衡。

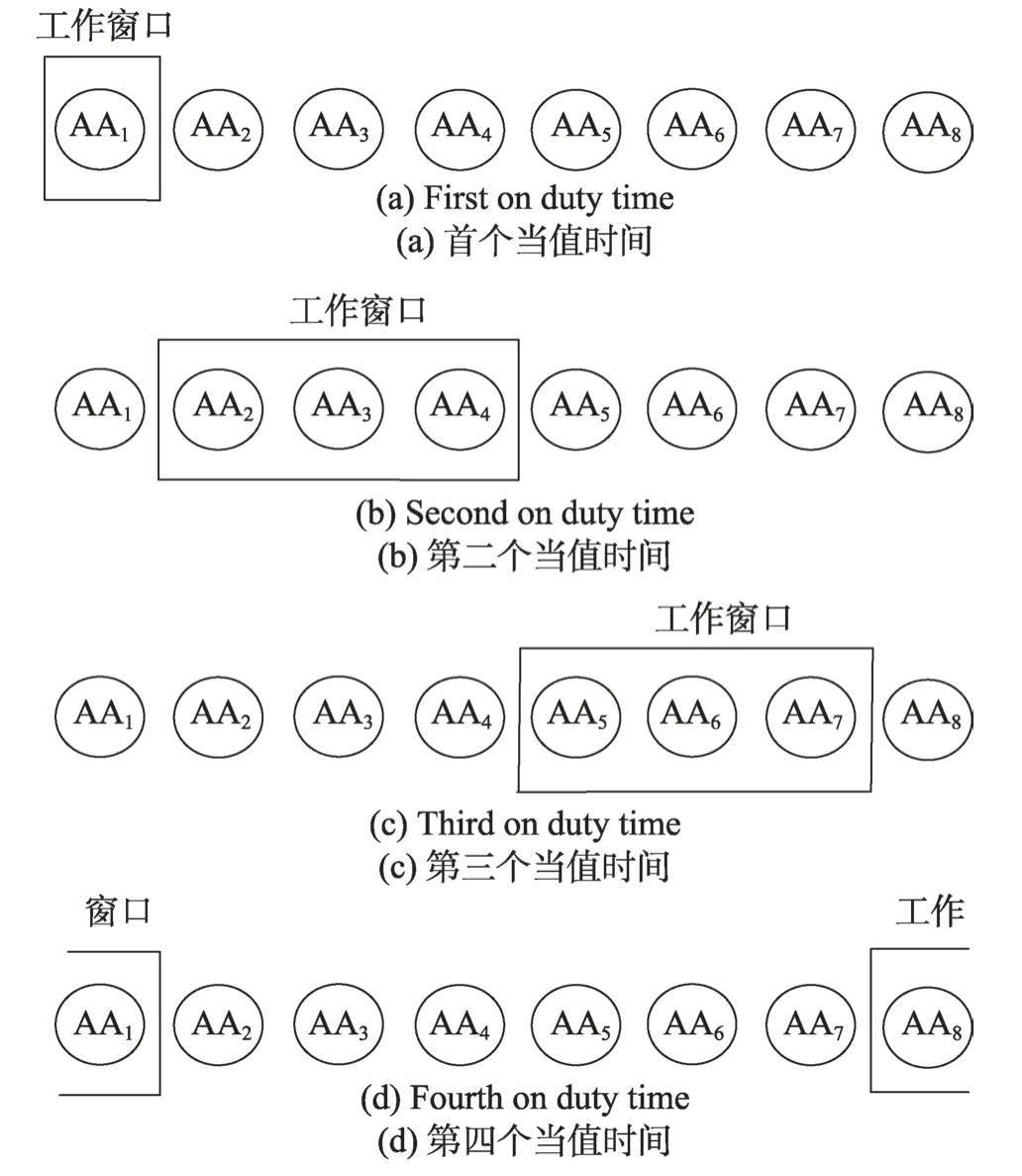

系統(tǒng)建立時(shí)由首個(gè)AA 產(chǎn)生系統(tǒng)公鑰、主密鑰與區(qū)塊鏈中加密數(shù)據(jù)的對稱密鑰,然后分發(fā)給其他AA共同維護(hù)。AA 群協(xié)商出一個(gè)時(shí)間輪表并維護(hù)一個(gè)積分表,每輪開始時(shí),根據(jù)私鑰分發(fā)的工作壓力大小選擇一個(gè)或多個(gè)AA 成為當(dāng)值A(chǔ)A,其他AA 成為監(jiān)督AA。當(dāng)值時(shí)間結(jié)束時(shí),工作窗口向右滑動(dòng)。如圖5所示,初始時(shí)工作量較小,工作窗口大小為1,AA1成為當(dāng)值A(chǔ)A,其余成為監(jiān)督AA。首個(gè)當(dāng)值時(shí)間結(jié)束后向AA 群發(fā)起私鑰申請的數(shù)量增多,工作窗口隨之增大為3,因此第二個(gè)當(dāng)值時(shí)間AA2、AA3、AA4成為當(dāng)值A(chǔ)A,其余成為監(jiān)督AA。第三個(gè)當(dāng)值時(shí)間AA5、AA6、AA7成為當(dāng)值A(chǔ)A,其余成為監(jiān)督AA。第三個(gè)當(dāng)值時(shí)間結(jié)束時(shí)工作壓力有所減小,因此工作窗口減為2,第四個(gè)當(dāng)值時(shí)間AA8、AA1成為當(dāng)值A(chǔ)A,其余成為監(jiān)督AA。

Fig.5 Slide work window圖5 滑動(dòng)工作窗口

4.3.2 區(qū)塊結(jié)構(gòu)與協(xié)作過程

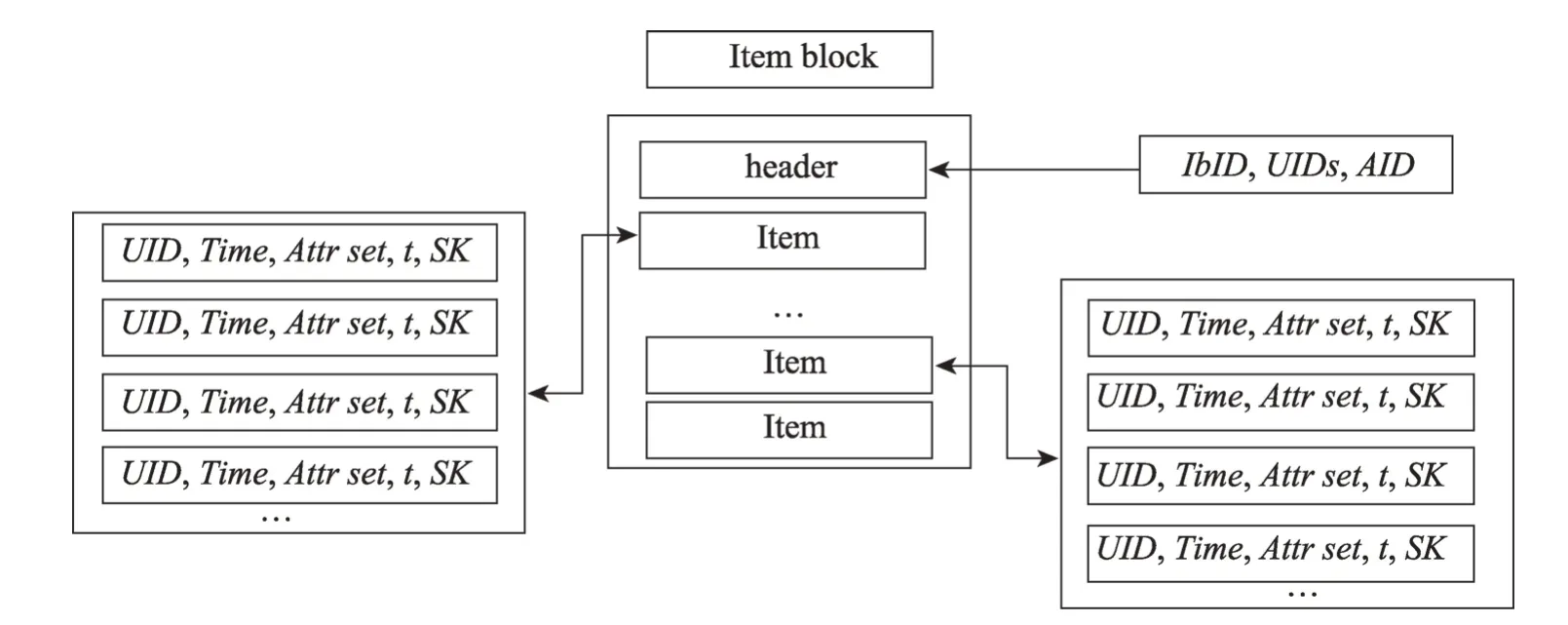

每當(dāng)用戶向AA 群發(fā)起私鑰申請工作,則全體AA 記錄其用戶編號UID與其擁有的屬性集合Attrset。當(dāng)值A(chǔ)A 為其分發(fā)私鑰,并在完成時(shí)將數(shù)據(jù)寫到Item 中,每個(gè)Item 可存10 條數(shù)據(jù),每個(gè)Item block 擁有10 個(gè)Item 與一個(gè)header,Item 與Item block 的存儲層級結(jié)構(gòu)如圖6 所示。其中header 中的IbID為此Item block 的 標(biāo) 識 符,UIDs為 此Item block 中 所 有Item 中的UID合集,AID為完成此Item block 的AA的標(biāo)識符。Item 中每條數(shù)據(jù)包含被分發(fā)私鑰的用戶的標(biāo)識符UID、分發(fā)私鑰時(shí)的時(shí)間戳Time、用戶的屬性集合Attr set、分發(fā)私鑰過程中的隨機(jī)數(shù)t、分發(fā)的私鑰SK。在AA 完成了此Item block 之后,將其廣播給其他AA,由監(jiān)督AA 對其進(jìn)行審計(jì)。每個(gè)監(jiān)督AA會(huì)對此Item block 100 條數(shù)據(jù)隨機(jī)抽取一到兩條,首先用自己的UID與Attr set表審計(jì)此條數(shù)據(jù)中的Attr set是否錯(cuò)誤,然后用Attr set、t、PK、MSK計(jì)算出SK,審計(jì)SK是否存在錯(cuò)誤。若審計(jì)不通過,則廣播此Item block 的IbID與出問題的UID,收到廣播的所有AA 對此條可能出錯(cuò)的數(shù)據(jù)進(jìn)行審計(jì),若的確出錯(cuò),則在系統(tǒng)積分表上對負(fù)責(zé)此數(shù)據(jù)的AA 執(zhí)行扣分,負(fù)責(zé)此數(shù)據(jù)的AA 對此條數(shù)據(jù)進(jìn)行重寫并廣播修改后的Item block。若審計(jì)通過,則廣播通過。若所有監(jiān)督AA 對此Item block 的審計(jì)均通過,則判定此Item block 合 法,對 負(fù) 責(zé) 此Item block 的AA 進(jìn) 行 加分。在當(dāng)值時(shí)間結(jié)束時(shí),每個(gè)AA 對所有合法的Item block 進(jìn)行哈希操作并生成存儲私鑰分發(fā)信息的Merkle 樹,最后生成此當(dāng)值輪的區(qū)塊。為保證用戶私鑰的安全性,區(qū)塊中的所有Item block 會(huì)被對稱加密,然后此區(qū)塊將其鏈到上一區(qū)塊之后。所有AA 共同維護(hù)一條不可篡改的區(qū)塊鏈。加密之前的每一區(qū)塊的結(jié)構(gòu)如圖7 所示。

Fig.6 Structure of item block圖6 Item block 結(jié)構(gòu)

Fig.7 Structure of blockchain圖7 區(qū)塊鏈結(jié)構(gòu)

4.3.3 責(zé)任追究

當(dāng)用戶私鑰發(fā)現(xiàn)自己的私鑰存在問題(自己的屬性集滿足訪問結(jié)構(gòu)卻不能完成解密,或不滿足訪問結(jié)構(gòu)卻能解密)時(shí),可以向AA 群提出申訴。

所有AA 根據(jù)申訴用戶的私鑰的時(shí)間戳來找到相應(yīng)區(qū)塊,然后根據(jù)每個(gè)Item block 的header 中的UIDs 找到此用戶的私鑰分發(fā)記錄,重新對其進(jìn)行私鑰生成計(jì)算,若不存在錯(cuò)誤,則駁回申訴;若的確存在錯(cuò)誤,則對負(fù)責(zé)此用戶私鑰分發(fā)的AA 進(jìn)行扣分,當(dāng)值節(jié)點(diǎn)對此用戶重新進(jìn)行私鑰分發(fā)工作。

每次產(chǎn)生扣分操作時(shí),若某AA 的信用積分已低于0,則AA 群在此輪當(dāng)值結(jié)束時(shí)將其踢出,并重新進(jìn)行系統(tǒng)初始化。

4.4 BMAC-CP-ABE

BMAC-CP-ABE 算法包含4 個(gè)函數(shù):系統(tǒng)建立、私鑰生成、加密和解密,具體如下:

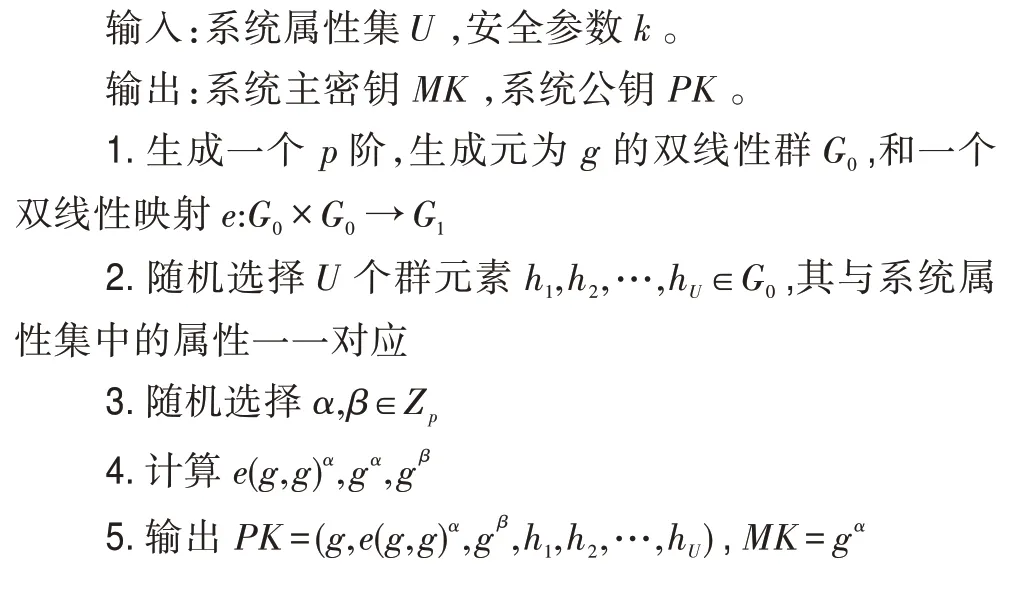

(1)系統(tǒng)建立

如函數(shù)1 所示,系統(tǒng)建立函數(shù)輸入系統(tǒng)中的屬性集合U和安全參數(shù)k,輸出系統(tǒng)主密鑰MK和系統(tǒng)公鑰PK。

函數(shù)1系統(tǒng)建立

(2)私鑰生成

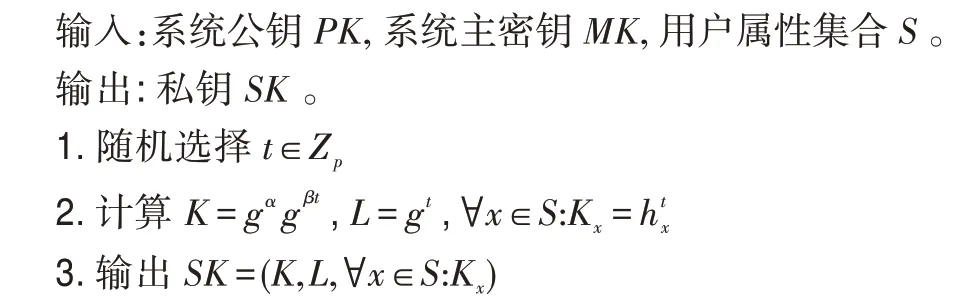

如函數(shù)2 所示,私鑰生成函數(shù)輸入PK、MK、用戶屬性集合S,輸出一個(gè)與S相關(guān)的用戶私鑰SK。

函數(shù)2私鑰生成

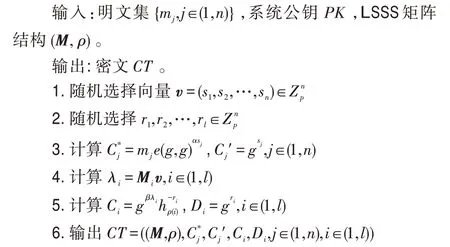

(3)加密

如函數(shù)3 所示,加密函數(shù)以明文集{mj,j∈(1,n)},PK和LSSS 矩陣結(jié)構(gòu)(M,ρ)為輸出,輸出密文CT。M的維度為l×n,Mi表示M的第i行,ρ(i)是將Mi映射到其代表的屬性的函數(shù)。

函數(shù)3加密

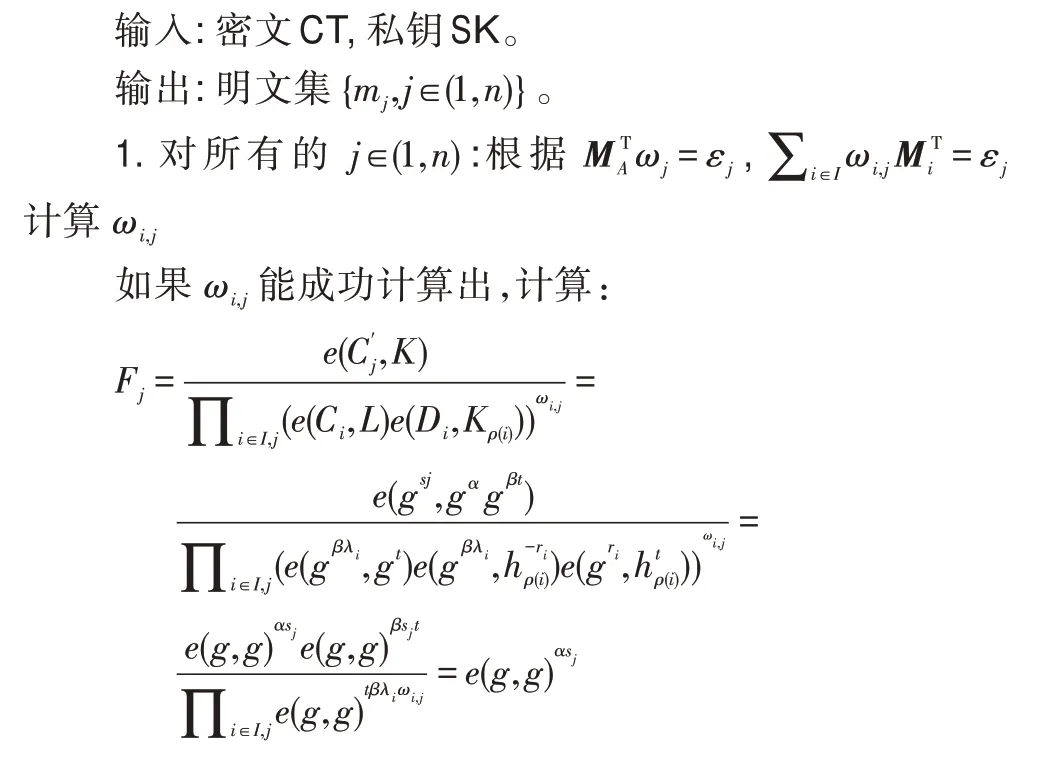

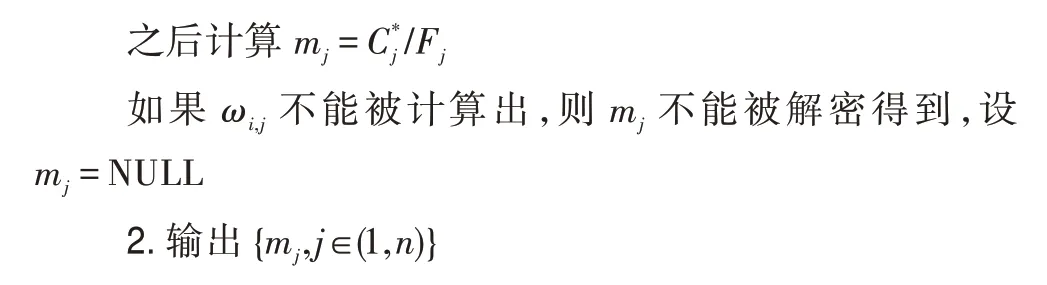

(4)解密

如函數(shù)4 所示,解密函數(shù)以CT與SK為輸入,輸出明文集{mj,j∈(1,n)}。MA是由m中的一組行向量組成的矩陣,它對應(yīng)于與SK相關(guān)聯(lián)的屬性集S。εj是長度為n的行向量,其第j個(gè)元素是1,其他的元素是0。I={i:ρ(i)∈S}。

函數(shù)4解密

4.5 BMAC 實(shí)現(xiàn)步驟

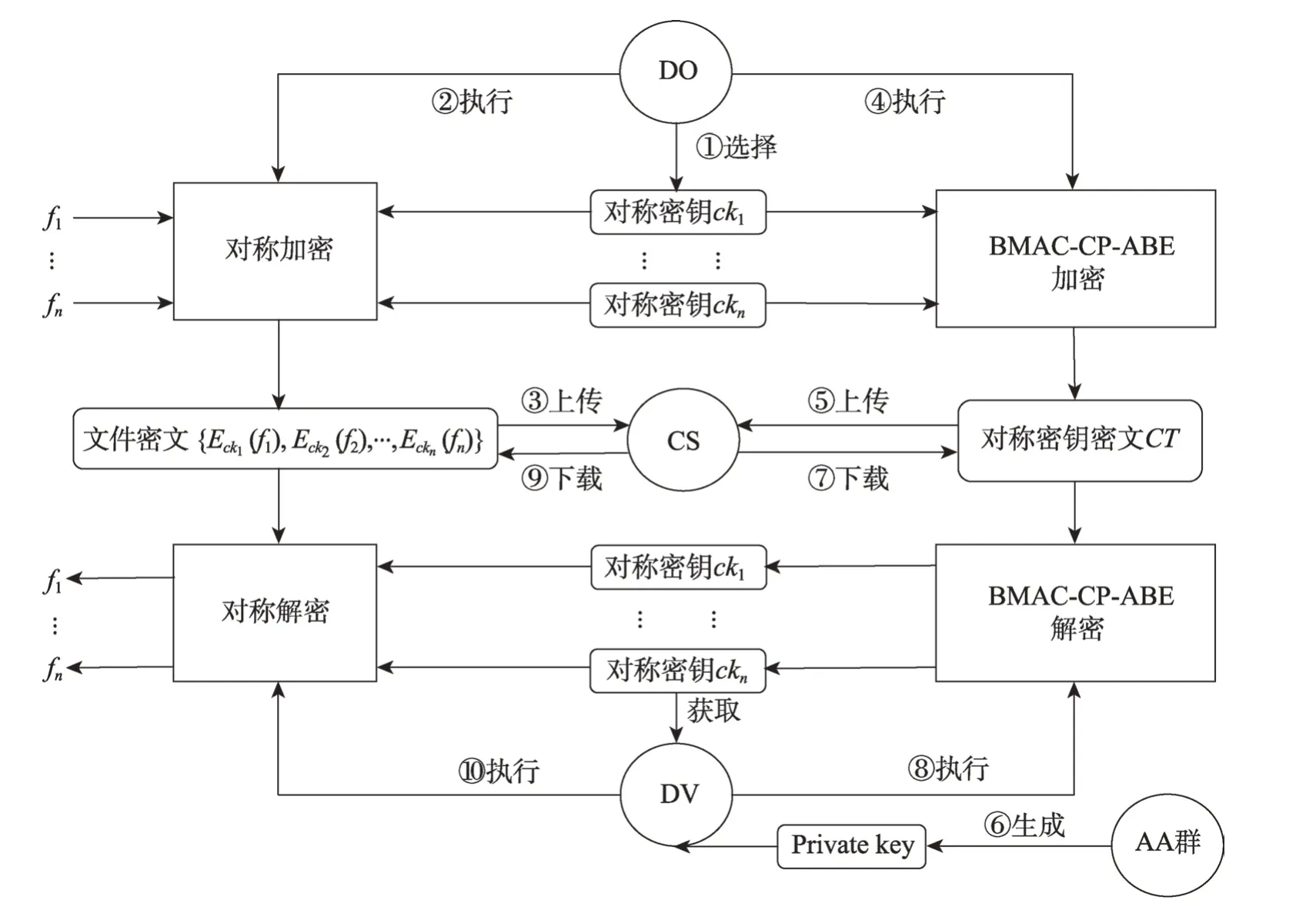

BMAC 包括6 個(gè)操作:系統(tǒng)初始化、數(shù)據(jù)文件加密、對稱密鑰加密、用戶授權(quán)、對稱密鑰解密和數(shù)據(jù)文件解密。其實(shí)現(xiàn)步驟圖如圖8 所示。

(1)系統(tǒng)初始化

AA 群指定一個(gè)系統(tǒng)屬性集U并調(diào)用函數(shù)1 生成主密鑰MK和系統(tǒng)公鑰PK。PK與MK由所有AA 共同維護(hù)。

(2)數(shù)據(jù)文件加密

數(shù)據(jù)擁有者(data owner,DO)選擇n個(gè)對稱密鑰{ck1,ck2,…,ckn},并通過對稱加密算法加密他的數(shù)據(jù)文件{f1,f2,…,fn}。數(shù)據(jù)文件密文表示為EF={Eck1(f1),Eck2(f2),…,Eckn(fn)}。此操作對應(yīng)于步驟圖中的步驟①②。

(3)對稱密鑰加密

DO 分別為他的數(shù)據(jù)文件{f1,f2,…,fn}定義訪問樹{T1,T2,…,Tn},并將它們集成到單個(gè)訪問樹T中。然后他使用標(biāo)記法[27]將訪問樹T轉(zhuǎn)換為訪問控制矩陣(M,ρ)。之后他調(diào)用函數(shù)3 去加密他的對稱密鑰{ck1,ck2,…,ckn}并生成對稱密鑰密文CT,最后他將CT與EF發(fā)送至云服務(wù)商CS,并由CS 去存儲它們。此操作對應(yīng)于步驟圖中的步驟③④⑤。

(4)用戶授權(quán)

當(dāng)任意DV 想要訪問數(shù)據(jù)文件時(shí),此DV 向AA群發(fā)起申請,AA 群中由滑動(dòng)窗口工作模式選取出來的當(dāng)值A(chǔ)A 調(diào)用函數(shù)2 以輸出私鑰SK,通過監(jiān)督AA審計(jì)并確認(rèn)合法后存儲到區(qū)塊鏈中,之后將SK通過安全通道傳輸給DV。此操作對應(yīng)于步驟圖中的步驟⑥。

(5)對稱密鑰解密

DV 從CS 處下載對稱密鑰密文CT,之后此用戶調(diào)用函數(shù)4 去獲得對稱密鑰。當(dāng)他的屬性能滿足部分訪問結(jié)構(gòu)時(shí),他能獲取與這部分結(jié)合的對稱密鑰{ck1,ck2,…,ckn}。當(dāng)且僅當(dāng)他的屬性滿足整個(gè)訪問結(jié)構(gòu)時(shí),他能獲取到全部的對稱密鑰。此操作對應(yīng)于步驟圖中的步驟⑦⑧。

(6)數(shù)據(jù)文件解密

數(shù)據(jù)訪問者從CS 中下載{Eck1(f1),Eck2(f2),…,Eckn(fn)},并使用對稱密鑰{ck1,ck2,…,ckn} 去解密數(shù)據(jù)文件{f1,f2,…,fn}。

Fig.8 Implementation steps of BMAC圖8 BMAC 實(shí)現(xiàn)步驟圖

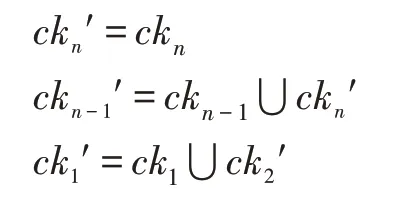

為了進(jìn)一步提高效率,進(jìn)行了如下轉(zhuǎn)換:

{ck1,ck2,…,ckn}為n個(gè)對稱密鑰。此外,調(diào)用函數(shù)3去加密{ck1′,ck2′,…,ckn′}并生成對稱密鑰CT。解密時(shí),調(diào)用函數(shù)4 來獲取對稱密鑰。在函數(shù)4 中,一旦成功獲取到了ckj′,就能立馬停止解密過程,因?yàn)閼{借ckj′就能獲取到其中包含的其他對稱密鑰。此操作對應(yīng)于步驟圖中的步驟⑨⑩。

5 安全性分析與性能評估

5.1 安全性分析

在4.2 節(jié)給出的安全性假設(shè)下,BMAC 具有數(shù)據(jù)機(jī)密性、串謀抵抗、細(xì)粒度訪問控制和授權(quán)機(jī)構(gòu)安全等安全特性。

(1)數(shù)據(jù)機(jī)密性

本文在Waters 的算法[9]的基礎(chǔ)上設(shè)計(jì)了BMACCP-ABE,兩者存在著一個(gè)主要的區(qū)別:在BMACCP-ABE 中,使用了秘密向量v中的所有元素來允許在一個(gè)訪問控制策略中攜帶多個(gè)秘密,在該策略下,允許多個(gè)明文被加密。也就是說,BMAC-CP-ABE 利用了向量v中的所有元素,使用它們中的每一個(gè)元素分別加密明文,如函數(shù)3 所示;而在Waters 的算法中,向量中只有一個(gè)元素用于加密明文,對于多個(gè)明文,它們的算法需要多次執(zhí)行。在文獻(xiàn)[9]中,Waters 的CP-ABE 算法在d-Parallel BDHE 假設(shè)下是選擇性安全的。因此,在相同的安全假設(shè)下,BMAC-CP-ABE具有相同的安全性。

(2)串謀抵抗

任何數(shù)量的未經(jīng)授權(quán)的用戶都可能為了訪問機(jī)密數(shù)據(jù)文件而發(fā)起串通攻擊。在BMAC-CP-ABE中,AA 群為每個(gè)用戶隨機(jī)選擇一個(gè)元素t,并使用t為每個(gè)用戶生成一個(gè)私鑰。當(dāng)用戶解密密文時(shí),首先要進(jìn)行計(jì)算,這就要求其私鑰的組成部分包含相同的t,也就是說,不同的數(shù)據(jù)訪問者不能將其私鑰進(jìn)行集成以增強(qiáng)其解密能力,因?yàn)樗麄冊谒借€中的t值不同。因此,BMAC-CP-ABE能夠有效地抵抗合謀攻擊。

(3)細(xì)粒度訪問控制

在BMAC-CP-ABE 中,LSSS 矩陣訪問結(jié)構(gòu)由支持“and”“or”與“of”閾值操作的訪問樹轉(zhuǎn)換而來,它可以表示任何復(fù)雜的訪問控制策略。只有擁有與訪問結(jié)構(gòu)匹配的屬性的數(shù)據(jù)訪問者才能成功獲取明文。因此,BMAC 實(shí)現(xiàn)了細(xì)粒度的訪問控制。細(xì)粒度訪問控制可靈活地制定訪問策略。基于CP-ABE的方案將制定訪問策略的權(quán)利交給用戶,更加符合數(shù)據(jù)共享場景。

(4)授權(quán)機(jī)構(gòu)安全性

單授權(quán)機(jī)構(gòu)系統(tǒng)存在著安全隱患,一旦授權(quán)機(jī)構(gòu)被攻擊者所控制或者發(fā)生變節(jié),其可能隱晦地為一些非法用戶分發(fā)超出他們訪問權(quán)限的私鑰,這導(dǎo)致整個(gè)系統(tǒng)不會(huì)立即崩潰,而非法用戶能持續(xù)地獲取任意數(shù)據(jù)文件,從而帶來嚴(yán)重的安全威脅。區(qū)塊鏈采用純數(shù)學(xué)方法而不是中心機(jī)構(gòu)來建立分布式節(jié)點(diǎn)間的信任關(guān)系,從而形成去中心化的可信任的分布式系統(tǒng)。在BMAC 中所有AA 會(huì)按照事先共同商定的規(guī)則輪流成為當(dāng)值A(chǔ)A 或監(jiān)督AA,不存在擁有特殊權(quán)利的AA,當(dāng)值A(chǔ)A 進(jìn)行的用戶私鑰分發(fā)工作會(huì)被監(jiān)督AA 所監(jiān)督,這些措施避免了單授權(quán)機(jī)構(gòu)系統(tǒng)中CA 帶來的安全問題。BMAC 中,當(dāng)值A(chǔ)A 會(huì)將數(shù)據(jù)塊對稱加密之后再存儲到區(qū)塊中,區(qū)塊與區(qū)塊成鏈?zhǔn)浇Y(jié)構(gòu),所有AA 共同維護(hù)這一條不可篡改的區(qū)塊鏈,此方法保證了區(qū)塊鏈數(shù)據(jù)不可篡改和不可偽造,因而具有較高的安全性。區(qū)塊鏈采用帶有時(shí)間戳的鏈?zhǔn)絽^(qū)塊結(jié)構(gòu)存儲數(shù)據(jù),從而為數(shù)據(jù)增加了時(shí)間維度,具有極強(qiáng)的可驗(yàn)證性和可追溯性,使得用戶進(jìn)行私鑰出錯(cuò)申訴時(shí)可有效追究AA 的責(zé)任。

5.2 性能評估

方案的性能評估分兩部分:一是在單授權(quán)機(jī)構(gòu)場景下對BMAC-CP-ABE 的性能評估;二是在多授權(quán)機(jī)構(gòu)場景下對AA 群的性能評估。

實(shí)驗(yàn)平臺的配置為Windows 7 操作系統(tǒng),Intel Pentium G4560 3.50 GHz 處理器,8.00 GB RAM 的個(gè)人PC,使用的語言為Java,算法的實(shí)現(xiàn)均基于JPBC(Java pairing-based cryptography library)[28]。該實(shí)現(xiàn)使用的雙線性對為512 位有限域上,基于超奇異曲線y2=x3+x的160 階A 型橢圓曲線組。最終的實(shí)驗(yàn)結(jié)果均為10 次實(shí)驗(yàn)的平均值。

5.2.1 單授權(quán)機(jī)構(gòu)

單授權(quán)機(jī)構(gòu)場景下,對BMAC-CP-ABE 的性能評估從兩方面著手:一是算法的時(shí)間開銷;二是私鑰與密文的存儲開銷。均與AC-CP-ABE[18]、基于LSSS的CP-ABE(LS-CP-ABE)[9]、ACPC-CP-ABE[12]進(jìn)行比較。

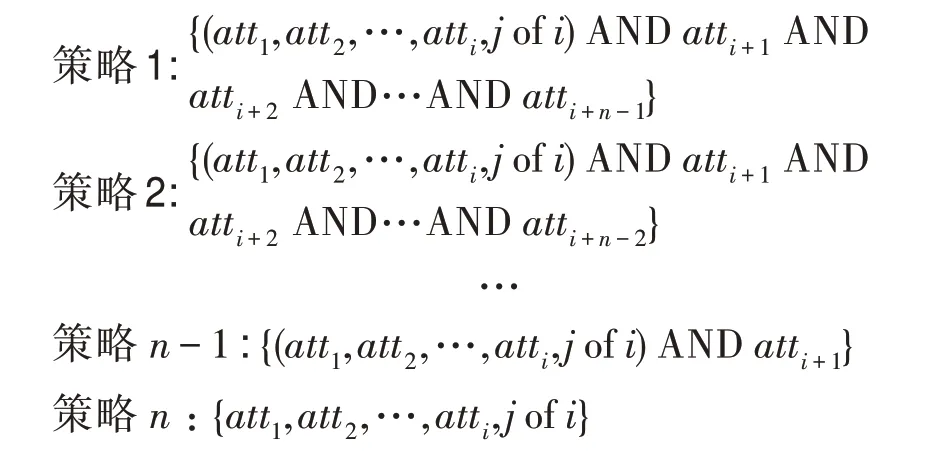

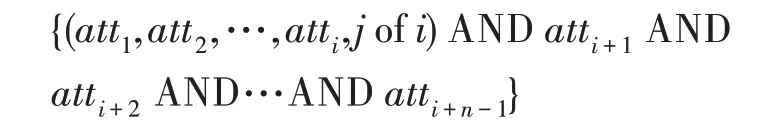

此外,還制定了以下訪問策略:假設(shè)明文為M=(m1,m2,…,mn),對于AC-CP-ABE、LS-CP-ABE 與ACPCCP-ABE,加密m1,m2,…,mn需要分別制定n個(gè)策略:

BMAC-CP-ABE 對于這種n層的訪問結(jié)構(gòu)只需制定1 個(gè)策略:

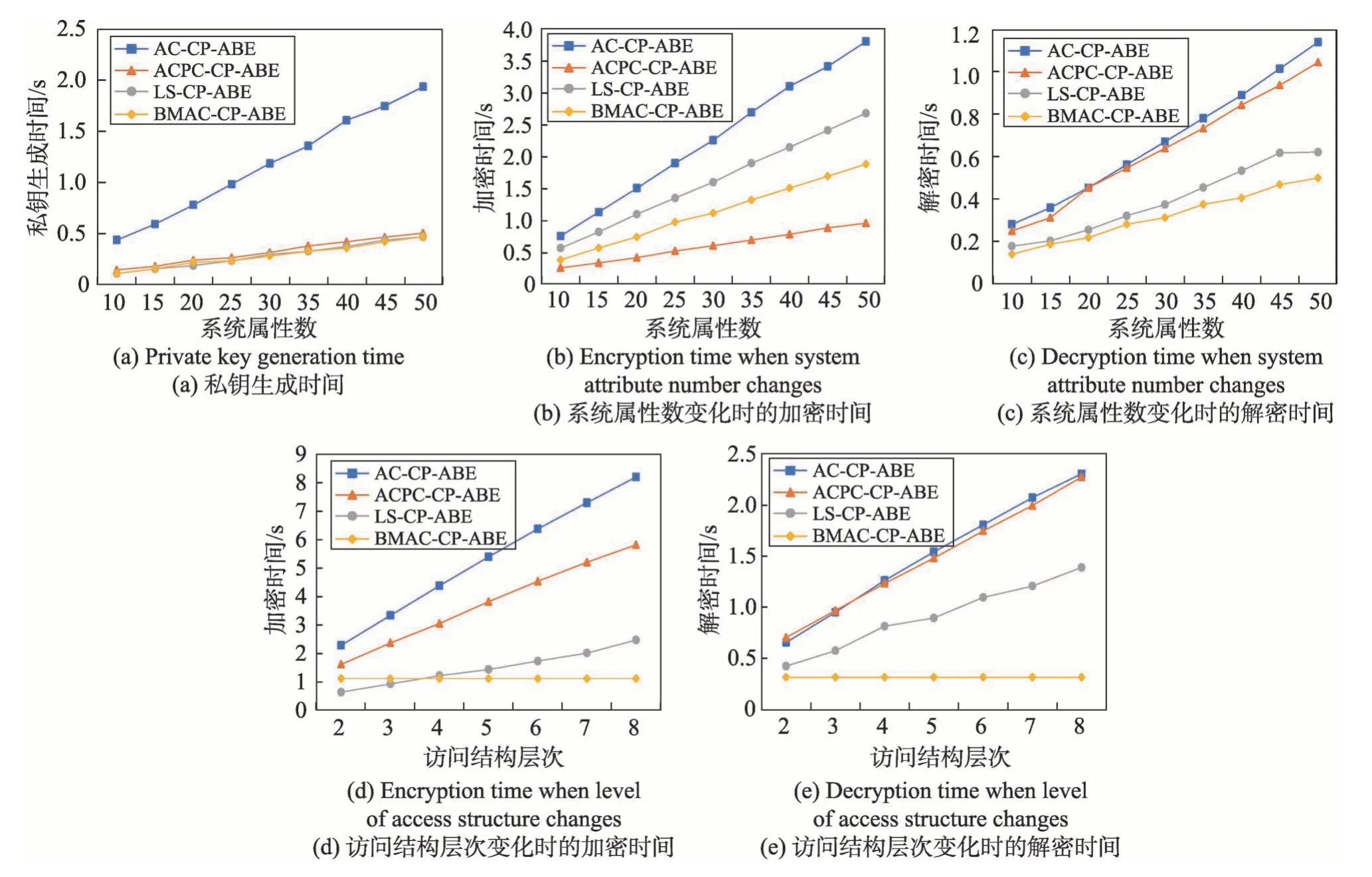

時(shí)間開銷的實(shí)驗(yàn)結(jié)果如圖9 所示,存儲開銷如圖10 所示。系統(tǒng)屬性數(shù)量變化時(shí),4種算法的私鑰生成時(shí)間開銷如圖9(a)所示,私鑰存儲開銷如圖10(a)所示。而在文件訪問結(jié)構(gòu)層次變化時(shí),4種算法的私鑰生成時(shí)間與存儲開銷均不會(huì)發(fā)生變化。圖9(b)和圖9(c)顯示了隨著屬性數(shù)量的增加,文件訪問結(jié)構(gòu)固定為兩層時(shí)4種算法加密和解密的時(shí)間開銷。在這種情況下,4種算法的密文存儲開銷如圖10(b)所示。圖9(d)和圖9(e)分別顯示了在系統(tǒng)屬性數(shù)量n=30時(shí),在不同的文件訪問結(jié)構(gòu)層次下4種算法的加密和解密時(shí)間開銷。圖10(c)是這種情況下4種算法的密文存儲開銷。

如圖9(a)與圖10(a)所示,隨著系統(tǒng)屬性數(shù)的增長,LS-CP-ABE、ACPC-CP-ABE 與BMAC-CP-ABE的私鑰生成時(shí)間始終為AC-CP-ABE 的25%左右,LSCP-ABE 與BMAC-CP-ABE 略優(yōu)于ACPC-CPABE,對于私鑰存儲開銷,其他3種算法約為ACPC-CP-ABE的50%。如圖9(b)、圖9(c)、圖10(b)所示,BMACCP-ABE 的加密時(shí)間優(yōu)于AC-CP-ABE 與LS-CPABE,次于ACPC-CP-ABE,解密時(shí)間和密文存儲開銷均優(yōu)于其他3種算法。如圖9(d)、圖9(e)與圖10(c)中得到,在系統(tǒng)屬性數(shù)不變,文件訪問結(jié)構(gòu)層次數(shù)增加時(shí),BMAC-CP-ABE 的優(yōu)勢更加明顯:AC-CPABE、LS-CP-ABE 與ACPC-CP-ABE 的加解密時(shí)間與密文開銷仍然會(huì)線性增長,而BMAC-CP-ABE 是恒定不變且始終保持低水平的。以上實(shí)驗(yàn)結(jié)果驗(yàn)證了BMAC-CP-ABE 相較于已有的方案顯著減少了私鑰生成、加密和解密時(shí)間,以及私鑰和密文存儲開銷。因此,通過BMAC-CP-ABE 可以高效地實(shí)現(xiàn)云環(huán)境中對大量數(shù)據(jù)文件的密文訪問控制。

Fig.9 Time cost comparison of 4 algorithms圖9 4種算法的時(shí)間成本比較

Fig.10 Storage cost comparison of 4 algorithms圖10 4種算法的存儲開銷比較

5.2.2 多授權(quán)機(jī)構(gòu)

在多授權(quán)機(jī)構(gòu)場景下,對BMAC 生成私鑰的時(shí)間開銷與存儲區(qū)塊鏈產(chǎn)生的存儲開銷進(jìn)行性能評估。

為直觀起見,設(shè)AA 群共有10 個(gè)AA,當(dāng)值A(chǔ)A 與監(jiān)督AA 始終各為5 個(gè),監(jiān)督AA 對Item block 中數(shù)據(jù)的審計(jì)量為2%。區(qū)塊中AID、UID、IbID、時(shí)間戳均以8 Byte 整形存儲,屬性的文字編碼為UTF-8,長度限制12 Byte,對哈希樹的哈希方法為AES256,不考慮AA 群中AA 相互溝通產(chǎn)生的時(shí)間開銷。

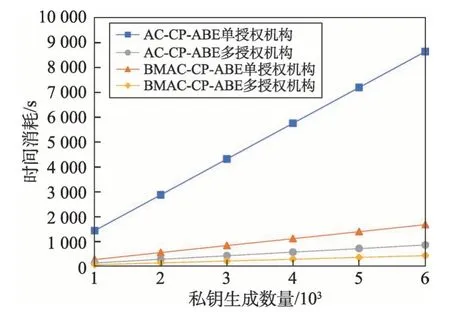

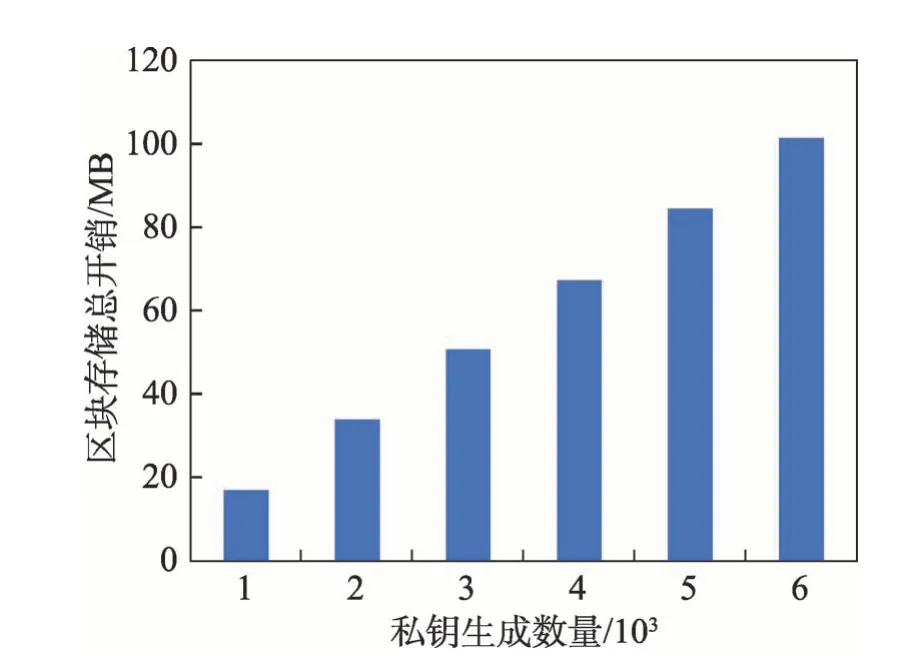

圖11 顯示了系統(tǒng)屬性數(shù)量為30 時(shí),隨著生成私鑰數(shù)量的增長,AC-CP-ABE 單、多授權(quán)機(jī)構(gòu),BMACCP-ABE 單、多授權(quán)機(jī)構(gòu)的時(shí)間消耗情況。圖12 顯示了這種情況下BMAC 中AA 群為存儲區(qū)塊鏈產(chǎn)生的額外存儲開銷情況。

如圖11 與圖12 所示,BMAC 引入?yún)^(qū)塊鏈技術(shù)實(shí)現(xiàn)多授權(quán)機(jī)構(gòu)密鑰管理后,授權(quán)機(jī)構(gòu)為用戶分發(fā)私鑰時(shí)產(chǎn)生的時(shí)間開銷顯著降低,為同方案單授權(quán)機(jī)構(gòu)下的20%,對比使用傳統(tǒng)方式實(shí)現(xiàn)多授權(quán)機(jī)構(gòu)方案的AC-CP-ABE 為50%。引入?yún)^(qū)塊鏈技術(shù)之后會(huì)產(chǎn)生額外的存儲開銷,但此開銷較低,分發(fā)1 000 個(gè)私鑰產(chǎn)生的區(qū)塊大小僅為1.69 MB。在授權(quán)機(jī)構(gòu)數(shù)量為10 個(gè)時(shí)整個(gè)系統(tǒng)的存儲總開銷為16.9 MB。在當(dāng)前存儲介質(zhì)越來越廉價(jià)的環(huán)境下,這樣以空間換時(shí)間的做法完全是可接受的。因此通過基于區(qū)塊鏈的多授權(quán)機(jī)構(gòu)密鑰管理方法可顯著提升授權(quán)機(jī)構(gòu)的私鑰分發(fā)效率。

Fig.11 Time cost comparison of two algorithms圖11 兩種算法的時(shí)間消耗比較

Fig.12 Storage cost of AA group圖12 AA 群的存儲開銷

6 結(jié)論

現(xiàn)有的CP-ABE 沒有考慮多個(gè)數(shù)據(jù)文件的訪問結(jié)構(gòu)之間存在層次關(guān)系,需要數(shù)據(jù)擁有者生成多個(gè)密文來實(shí)現(xiàn)多個(gè)數(shù)據(jù)文件的訪問控制需求,這將給數(shù)據(jù)擁有者、數(shù)據(jù)訪問者和云服務(wù)商帶來大量的計(jì)算與存儲開銷;在已有的訪問控制方案中亦未考慮單授權(quán)機(jī)構(gòu)帶來的安全性與可靠性問題。因此,本文設(shè)計(jì)了一種基于LSSS 的高效分層CP-ABE 算法,該算法使用一種集成的訪問結(jié)構(gòu),能夠同時(shí)對多個(gè)具有分層訪問關(guān)系的數(shù)據(jù)文件進(jìn)行一次性加密。當(dāng)數(shù)據(jù)訪問者的屬性與訪問結(jié)構(gòu)的一部分或全部匹配時(shí),他只需解密一次就可以獲得與該部分關(guān)聯(lián)的數(shù)據(jù)或全部數(shù)據(jù)。基于這種分層的CP-ABE 算法,本文提出了一種云環(huán)境中基于區(qū)塊鏈的多授權(quán)機(jī)構(gòu)訪問控制方案BMAC。BMAC 能夠?qū)崿F(xiàn)安全、高效和細(xì)粒度的數(shù)據(jù)訪問控制,顯著減少了私鑰生成、加密和解密時(shí)間,以及私鑰和密文存儲開銷,同時(shí)利用區(qū)塊鏈的特性使AA 群能夠誠實(shí)、并行和去中心化地為用戶分發(fā)私鑰,并在私鑰分發(fā)出錯(cuò)時(shí)還能進(jìn)行責(zé)任追究。