電力智能終端數(shù)據(jù)采集無線通信安全研究

王偉福,韓力,盧曉雄

(國網(wǎng)浙江省電力有限公司杭州供電公司,浙江杭州310016)

1 引言

國家電網(wǎng)承載著千千萬萬家庭、各行各業(yè)電力輸送供應(yīng)的重任,安全穩(wěn)定的電網(wǎng)是人們生活、社會(huì)生產(chǎn)、國家發(fā)展的基礎(chǔ)保障。為了積極響應(yīng)貫徹國家“沒有網(wǎng)絡(luò)安全就沒有國家安全”的網(wǎng)絡(luò)安全號(hào)召,國網(wǎng)浙江省電力有限公司杭州供電公司積極開展市區(qū)采集終端信道加密傳輸?shù)陌踩詫m?xiàng)監(jiān)測(cè)和研究,排除電網(wǎng)運(yùn)營在信息化方面存在的安全隱患,為電力在信息化建設(shè)、運(yùn)營上保駕護(hù)航。

本文針對(duì)市區(qū)電網(wǎng)終端數(shù)據(jù)在采集傳輸過程中的安全性問題,研究能否將智能終端采集的電力數(shù)據(jù)安全、完整、穩(wěn)定地傳回?cái)?shù)據(jù)采集系統(tǒng),在數(shù)據(jù)的傳輸過程中能否抵御監(jiān)聽、篡改、破壞等網(wǎng)絡(luò)攻擊行為,并證實(shí)遠(yuǎn)程自動(dòng)抄表智能終端將數(shù)據(jù)傳輸?shù)诫娏π畔⒉杉到y(tǒng)的無線傳輸過程中存在信息安全風(fēng)險(xiǎn)。

開展相關(guān)研究?jī)?nèi)容并取得的成果:

(1)開展杭州市區(qū)電力采集終端數(shù)據(jù)傳輸安全性驗(yàn)證并形成報(bào)告;

(2)開展杭州市區(qū)電力采集終端與用電信息采集系統(tǒng)平臺(tái)聯(lián)動(dòng)安全性驗(yàn)證并形成報(bào)告;

(3)開展杭州市區(qū)電力采集終端數(shù)據(jù)無線網(wǎng)絡(luò)傳輸?shù)陌踩匝芯亢吞接懖⑿纬蓤?bào)告。

2 電力數(shù)據(jù)采集系統(tǒng)

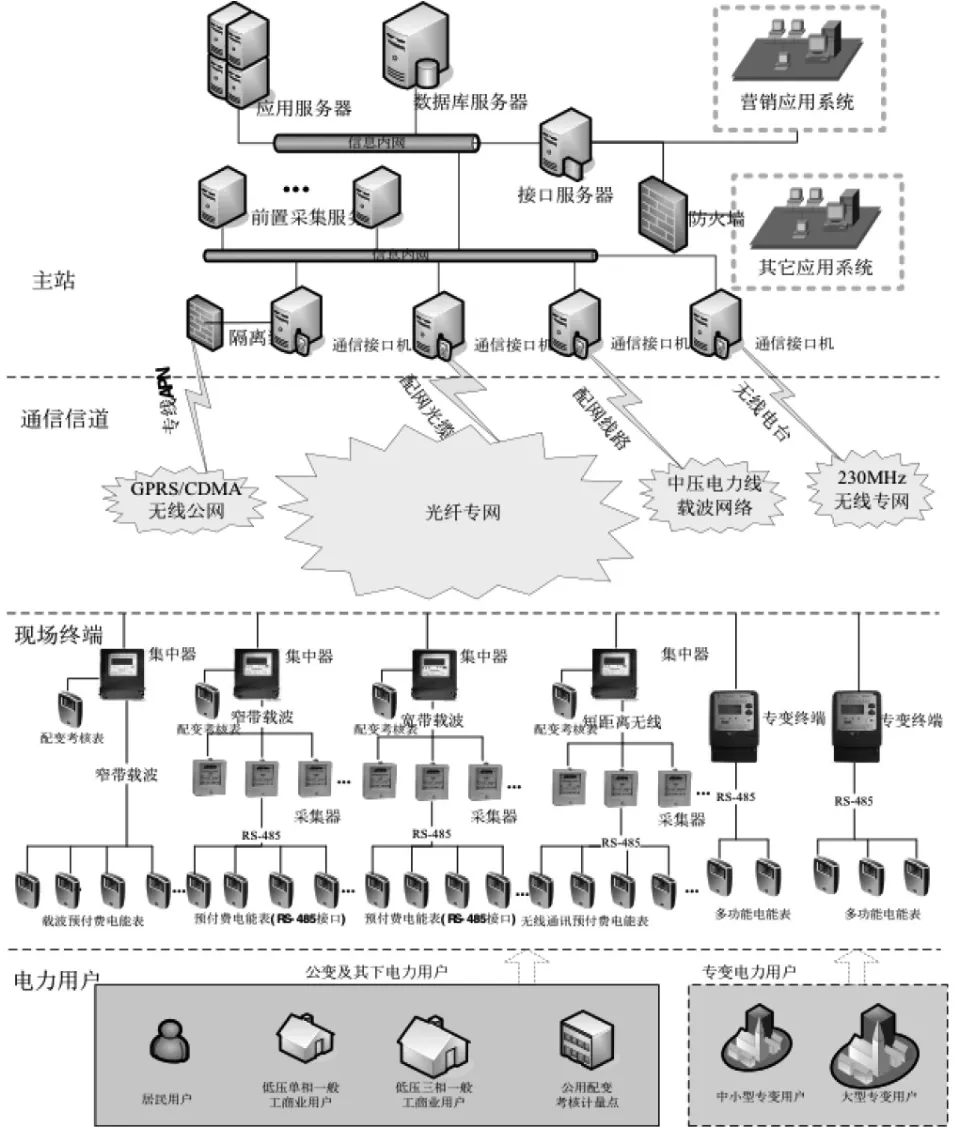

研究電力終端數(shù)據(jù)采集無線通信安全,了解電力終端數(shù)據(jù)采集系統(tǒng)的網(wǎng)絡(luò)架構(gòu)、數(shù)據(jù)采集流程、數(shù)據(jù)采集方式方法是必備條件。

電力數(shù)據(jù)采集系統(tǒng)主要由智能電表、采集模塊、終端采集器、集中器、信息采集系統(tǒng)組成。

智能電表作為電力計(jì)量單位主要負(fù)責(zé)用戶用電量的計(jì)量。

采集模塊作為智能電表的一個(gè)終端硬件采集通訊功能模塊,集成在智能電表上面,負(fù)責(zé)采集智能電表的數(shù)據(jù),然后通過電力線的載波或者RS-485通訊接口將采集到的數(shù)據(jù)傳輸給采集終端。

采集器的位置處于電表和集中器之間,即“電表-采集器-集中器”,承上啟下負(fù)責(zé)雙向數(shù)據(jù)交互,向下通過RS-485或者電力線連接能電表采集電表的數(shù)據(jù),向上通過RS-485接口、載波或者短距離無線,將采集到的數(shù)據(jù)傳輸給集中器。

集中器作為集中抄表系統(tǒng)中的關(guān)鍵設(shè)備,能夠通過下行信道自動(dòng)抄收,存儲(chǔ)各種具有載波通信功能的智能儀表、采集終端或采集模塊以及各類載波通信終端的電量數(shù)據(jù),并能采集外部485表數(shù)據(jù),其下行信道可以是低壓電力線載波及RS-485串行通信通道。同時(shí),能通過上行信道與主站或手持設(shè)備進(jìn)行數(shù)據(jù)交換,其上行信道采用公用通訊網(wǎng),支持GPRS、CDMA 等通信方式,并且采用模塊化設(shè)計(jì),可通過更換通信模塊直接改變通信方式。

信息采集系統(tǒng)集中化管理由各個(gè)集中器采集傳輸過來的采集信息,對(duì)接電力營銷系統(tǒng),為基礎(chǔ)的數(shù)據(jù)提供數(shù)據(jù)支撐。

3 智能電表終端數(shù)據(jù)采集網(wǎng)絡(luò)架構(gòu)

通常終端信息采集網(wǎng)絡(luò)架構(gòu)分為二層架構(gòu)和三層架構(gòu),具體如圖1所示。

圖 1 智能電表終端數(shù)據(jù)采集網(wǎng)絡(luò)架構(gòu)

由于現(xiàn)實(shí)應(yīng)用場(chǎng)景復(fù)雜,無法統(tǒng)一使用一種方式實(shí)現(xiàn)信息采集,不同的應(yīng)用場(chǎng)景需要采用相應(yīng)的采集方案。但是,無論數(shù)據(jù)采集實(shí)現(xiàn)的哪一種網(wǎng)絡(luò)架構(gòu),最終采集到的數(shù)據(jù)都需要通過集中器,或者數(shù)據(jù)采集終端通過GPRS,或者4G LTE無線通信模塊,將數(shù)據(jù)發(fā)送給電力信息采集系統(tǒng)保存。

二層架構(gòu):智能電表上面的采集模塊將采集到的數(shù)據(jù)通過RS-485或者電力線載波傳輸給集中器,然后直接由集中器通過自帶的GPRS或者4G LTE模塊將數(shù)據(jù)發(fā)送給電力信息采集系統(tǒng)。這是最為常見的架構(gòu)模式。

三層架構(gòu):集中器下發(fā)數(shù)據(jù)采集指令給采集器,采集器通過RS-485或者電力線載波,采集智能電表數(shù)據(jù),將采集到的數(shù)據(jù)通過RS-485、電力線載波或者短距離無線傳輸給集中器,然后由集中器通過自帶的GPRS或者4G LTE模塊,將數(shù)據(jù)發(fā)送給電力信息采集系統(tǒng)。

4 GSM MITM中間人嗅探劫持攻擊

4.1 中間人攻擊

中間人(Man-in-the-middle attack,MITM)一般在正常的客戶端和服務(wù)端通信之間,利用各種手段進(jìn)入一個(gè)具有雙重身份的攻擊者,這個(gè)攻擊者的身份就是中間人。對(duì)于客戶端,攻擊者偽裝成為正常的服務(wù)器;對(duì)于服務(wù)器,攻擊者偽裝成正常的客戶端,將正常的客戶端和服務(wù)器通信的流量劫持,然后轉(zhuǎn)發(fā),客戶端和服務(wù)器整個(gè)過程的通信數(shù)據(jù)都經(jīng)過中間人,所以中間人可以查看并修改客戶端和服務(wù)器的通信流量。

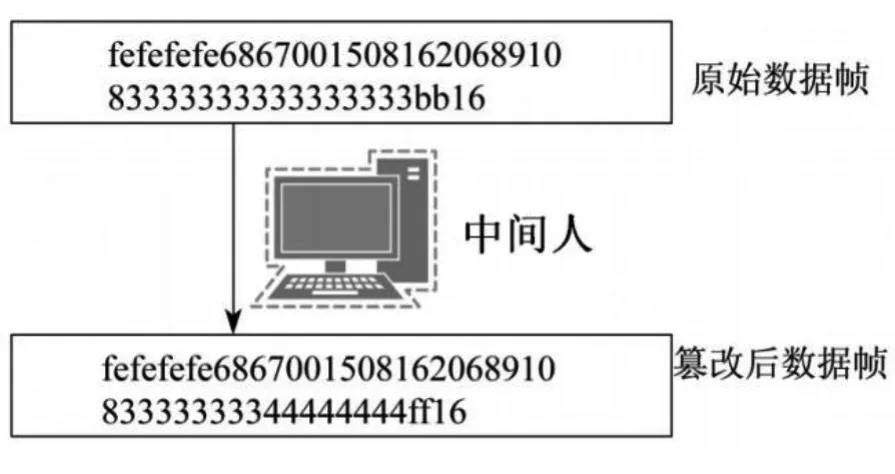

GPRS中間人嗅探劫持攻擊只是中間人攻擊的一個(gè)應(yīng)用場(chǎng)景,中間人在各個(gè)通信領(lǐng)域都有應(yīng)用。中間人在攻擊期間獲得的信息,可用于多種目的,例如身份信息盜取、敏感信息獲取、信息資料篡改等,如圖2所示。

圖2 中間人攻擊圖解

4.2 偽基站

偽基站就是假基站,是偽裝成運(yùn)營商合法基站的非法通信設(shè)備。它利用通信網(wǎng)絡(luò)的一些技術(shù)漏洞,劫持正常用戶的手機(jī)通訊,騙取用戶信息,強(qiáng)行發(fā)送廣告、詐騙等信息,嗅探和劫持正常用戶的通信流量,以此達(dá)到非法目的,偽基站原型如圖3所示。

圖3 偽基站原型

4.3 GSM偽基站原理

由于全球移動(dòng)通信系統(tǒng)(Global System for Mobile Communications,GSM)通信網(wǎng)絡(luò)設(shè)計(jì)的缺陷,GSM網(wǎng)絡(luò)是單向驗(yàn)證,即基站驗(yàn)證手機(jī);手機(jī)不驗(yàn)證基站,而且盲目相信基站廣播的信息。

手機(jī)(MS)在開機(jī)時(shí)會(huì)優(yōu)先駐留(Camping)SIM卡允許的運(yùn)營商網(wǎng)絡(luò)里的信號(hào)最強(qiáng)的基站,因此偽基站信號(hào)強(qiáng)是有意義的,但是用戶并不會(huì)經(jīng)常開關(guān)機(jī),所以即使信號(hào)不是最強(qiáng)也影響不大。

比開關(guān)機(jī)更經(jīng)常發(fā)生的是位置更新(Location Update),偽基站主要靠Location Update流程來吸引MS駐留。

偽基站工作時(shí)通常偽裝成相鄰基站列表里的在當(dāng)前位置信號(hào)最弱的基站以減少同頻干擾,但是LAC(Location Area Code)會(huì)設(shè)置成 跟正常網(wǎng)絡(luò)不沖突的數(shù)字范圍,還會(huì)改變Cell Reselection參數(shù)。

MS在Location Update時(shí),偽基站會(huì)發(fā)出身份認(rèn)證請(qǐng)求(Identity Request)給MS, 要求MS提交IMSI,國際移動(dòng)用戶識(shí)別碼捕獲器(Stingray/IMSI Catcher)還會(huì)再次發(fā)出 Identity Request,要求MS提交IMEI。

為了少驚動(dòng)目標(biāo),目的達(dá)到后,偽基站記錄該IMSI,然后盡可能快地把該MS彈回(Reject)原網(wǎng)絡(luò)。這會(huì)在MS再次提交 Location Updating Request時(shí)完成。為了能盡快地讓MS再次提交Location Updating Request,偽基站有兩個(gè)辦法,一是頻繁改變 LAC,二是廣播更短的位置更新周期,比如把T3212設(shè)為1分鐘。

4.4 GSM MITM攻擊原理

即在運(yùn)營商基站和目標(biāo)手機(jī)之間插入一臺(tái)偽基站和一部攻擊手機(jī),誘導(dǎo)目標(biāo)手機(jī)附著到偽基站,然后攻擊手機(jī)以目標(biāo)手機(jī)身份在運(yùn)營商網(wǎng)絡(luò)注冊(cè),使得目標(biāo)手機(jī)的所有進(jìn)出通信都經(jīng)過偽基站和攻擊手機(jī)中轉(zhuǎn),以此能夠攔截、修改、仿冒各種通信內(nèi)容。

4.5 GSM MITM攻擊流程

(1)取得目標(biāo)的手機(jī)號(hào)碼(MSISDN);

(2)通過HLR Lookup查得目標(biāo)的IMSI;

(3)通過Paging/HLR Lookup/社工確定目標(biāo)所在的蜂窩小區(qū)(Cell ID);

(4)肉身到目標(biāo)附近,50m~300m;

(5)打開偽基站,吸引周圍手機(jī)前來附著,Reject除目標(biāo)IMSI外的所有手機(jī);

(6)目標(biāo)手機(jī)附著后,啟動(dòng)攻擊手機(jī)進(jìn)行身份劫持;

(7)攔截目標(biāo)手機(jī)的短信和流量。

5 GPRS 通信中間人攻擊試驗(yàn)

通用分組無線服務(wù)技術(shù)(General Packet Radio Service,GPRS)是GSM移動(dòng)電話用戶可用的一種移動(dòng)數(shù)據(jù)業(yè)務(wù),屬于第二代移動(dòng)通信中的數(shù)據(jù)傳輸技術(shù),服務(wù)由國內(nèi)的運(yùn)營商提供。如果攻擊者想要進(jìn)行GPRS中間人攻擊,就必須劫持手機(jī)終端與運(yùn)營商基站之間的通信流量,再將流量進(jìn)行轉(zhuǎn)發(fā)。如何才能在手機(jī)終端和運(yùn)營商基站之間,偽裝成一個(gè)具有雙重身份的中間人劫持手機(jī)終端和運(yùn)營商基站之間的通信流量?攻擊者會(huì)采用技術(shù)手段,自己搭建一套和運(yùn)營商無線通信網(wǎng)絡(luò)一樣的通信網(wǎng)絡(luò),俗稱偽基站。

5.1 試驗(yàn)需要的硬件和軟件

硬件:

(1)BladeRF〔帶天線和電纜(USB 3)連接到PC〕;

(2)帶SIM卡功能的智能電表或II型集中器;

(3)SIM卡;

(4)筆記本電腦。

軟件:

(1)OpenBTS或者(YateBTS);

(2)SipauthServ;

(3)Smqueue (可選—如果你想發(fā)短信);

(4)Asterisk (可選—如果你想打電話);

(5)Ubuntu 12.04.5 LTS (Precise Pangolin)。

5.2 配置網(wǎng)絡(luò)環(huán)境及設(shè)備入網(wǎng)

使用以上的硬件和軟件,搭建好運(yùn)行環(huán)境,開啟設(shè)備,運(yùn)行軟件,設(shè)置網(wǎng)絡(luò)參數(shù),復(fù)制和運(yùn)營商網(wǎng)絡(luò)一樣的參數(shù)配置,就能模擬和運(yùn)營相同的網(wǎng)絡(luò)環(huán)境,設(shè)備開機(jī)就能自動(dòng)接入我們搭建的網(wǎng)絡(luò),實(shí)現(xiàn)讓設(shè)備自動(dòng)聯(lián)網(wǎng)。

圖4 使用BladeRF搭建測(cè)試平臺(tái)

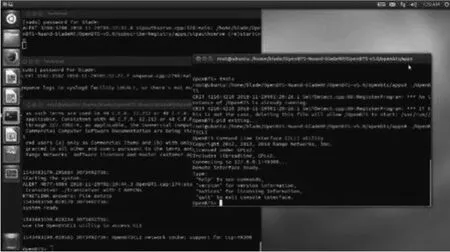

5.2.1 啟動(dòng)OpenBTS和組件

構(gòu)建安裝軟硬件之后,就可以啟動(dòng)OpenBTS了。為此,需要按以下順序執(zhí)行以下命令(需要使用root權(quán)限在命令行窗口中執(zhí)行):

● ./OpenBTS(啟動(dòng)OpenBTS)

openbts@strcpy.info:~$ sudo su

root@strcpy.info:/home/openbts# cd OpenBTS-Nuand-bladeRF/OpenBTS-v5.0/openbts/apps

root@strcpy.info:/home/openbts/OpenBTSNuand-bladeRF/OpenBTS-v5.0/openbts/apps# ./OpenBTS

● ./smqueue(執(zhí)行Smqueue,啟用短信服務(wù))

openbts@strcpy.info:~$ sudo su

root@strcpy.info:/home/openbts# cd OpenBTS-Nuand-bladeRF/OpenBTS-v5.0/smqueue/smqueue

root@strcpy.info:/home/openbts/OpenBTSNuand-bladeRF/OpenBTS-v5.0/smqueue/smqueue# ./smqueue

ALERT 29938:29938 2018-11-30T16:22:07.0 smqueue.cpp:2798:main:

smqueue (re)starting

smqueue logs to syslogd facility LOCAL7, so there's not much to see here

● ./sipauthserve(執(zhí)行Sipauthserve,啟用鑒權(quán)服務(wù))

openbts@strcpy.info:~$ sudo su

root@strcpy.info:/home/openbts# cd OpenBTS-Nuand-bladeRF/OpenBTS-v5.0/subscriberRegistry/apps

root@strcpy.info:/home/openbts/OpenBTS-Nuand-bladeRF/OpenBTS-v5.0/subscriberRegistry/apps# ./sipauthserve

ALERT 29948:29948 2018-11-30T16:22:19.5 sipauthserve.cpp:328:main: ./sipauthserve (re)starting

● ./asterisk(配置asterisk)

openbts@strcpy.info:~$ sudo su

root@strcpy.info:/home/openbts# asterisk-vvv

● ./OpenBTSCLI(啟動(dòng)OpenBTS終端控制臺(tái))

openbts@strcpy.info:~$ sudo su

root@strcpy.info:/home/openbts# cd OpenBTS-Nuand-bladeRF/OpenBTS-v5.0/openbts/apps

root@strcpy.info:/home/openbts/OpenBTSNuand-bladeRF/OpenBTS-v5.0/openbts/apps# ./OpenBTSCLI

OpenBTS Command Line Interface (CLI)utility

Copyright 2012, 2013, 2014 Range Networks,Inc.

Licensed under GPLv2.

Includes libreadline, GPLv2.

Connecting to 127.0.0.1:49300...

Remote Interface Ready.

Type:

"help" to see commands,

"version" for version information,

"notices" for licensing information,

"quit" to exit console interface.

OpenBTS>。

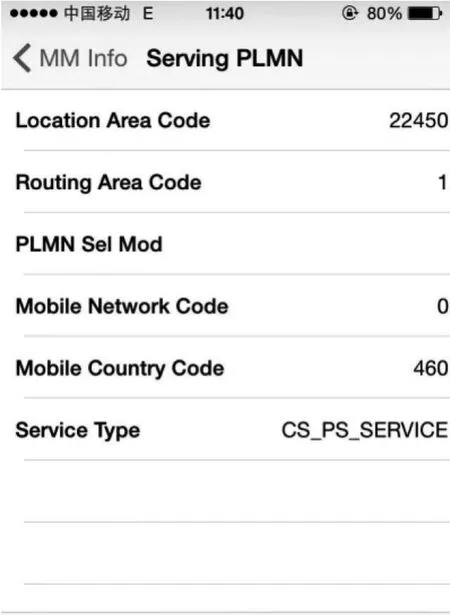

圖5 運(yùn)行OpenBTS

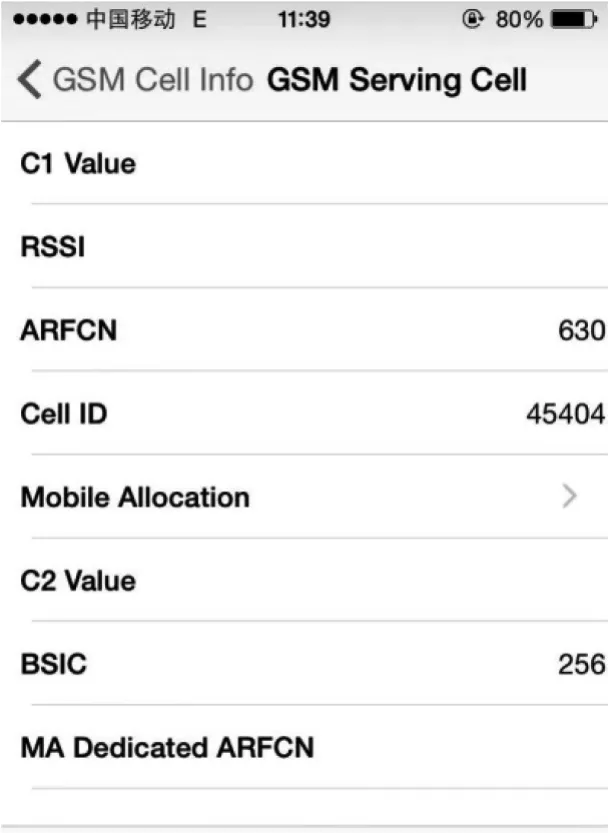

5.2.2 查看GSM基站信息

通過手機(jī)查看運(yùn)營商基站頻點(diǎn)信息,可以將搭建的偽基站配置成和運(yùn)營商網(wǎng)絡(luò)一致的網(wǎng)絡(luò),也可以對(duì)當(dāng)前網(wǎng)絡(luò)已知的頻點(diǎn)進(jìn)行監(jiān)聽。

當(dāng)手機(jī)連接到GSM基站時(shí),可以通過某些方法找出基站信息和ARFCN。對(duì)于2G中的Android或者iPhone手機(jī),可以在撥號(hào)鍵盤中鍵入以下命令:

Android:*#*#4636#*#* or *#0011#

iPhone(all):*3001#12345#*dial

以iPhone手機(jī)為例,查看GSM基站詳情,記錄下基站的網(wǎng)絡(luò)參數(shù),接下來在配置我們模擬的運(yùn)營商網(wǎng)絡(luò)環(huán)境的時(shí)候會(huì)用到。以下是網(wǎng)絡(luò)配置關(guān)鍵的參數(shù)以及名詞解釋:

MCC:Mobile Country Code,移動(dòng)國家代碼(中國為460);

MNC:Mobile Network Code,移動(dòng)網(wǎng)絡(luò)號(hào)碼(中國移動(dòng)為0,中國聯(lián)通為1,中國電信為2);

LAC:Location Area Code,位置區(qū)域碼;

CID:Cell Identity,基站編號(hào)。

圖6 查看基站編號(hào)及信道信息

圖7 查看基站區(qū)域位置信息

5.2.3 配置OpenBTS參數(shù)

使用OpenBTS命令行界面(CLI)實(shí)用程序開始配置BTS。設(shè)置GSM網(wǎng)絡(luò)的參數(shù)和運(yùn)營商基站網(wǎng)絡(luò)配置相同(//后面的注釋是解釋說明參數(shù)的含義)。

(1)設(shè)置GSM網(wǎng)絡(luò)參數(shù)

OpenBTS> config GSM.Radio.Band 900 //設(shè)置移動(dòng)網(wǎng)絡(luò)頻率

OpenBTS> config GSM.Radio.C0 51 //設(shè)置基站編號(hào)

OpenBTS> config GSM.Radio.ARFCNs 1//設(shè)置基站信道

OpenBTS> config GSM.Identity.MCC 001//設(shè)置移動(dòng)網(wǎng)絡(luò)國家編碼

OpenBTS> config GSM.Identity.MNC 01 //設(shè)置移動(dòng)網(wǎng)絡(luò)運(yùn)營商編碼

OpenBTS> config GSM.Identity.CI 10

//設(shè)置基站編號(hào)

OpenBTS> config GSM.Identity.LAC 1000//設(shè)置基站區(qū)域位置編碼

OpenBTS> config GSM.Radio.PowerManager.MaxAttenDB 35 //發(fā)射的最大功率

OpenBTS>config GSM.Radio.PowerManager.MinAttenDB 35 //發(fā)射的最小功率

(2)配置允許所有設(shè)備注冊(cè)到該網(wǎng)絡(luò)

OpenBTS> config Control.LUR.OpenRegistration。*

//允許所有設(shè)備注冊(cè)到該網(wǎng)絡(luò)

(3)設(shè)置網(wǎng)絡(luò)監(jiān)聽

啟用GSM和GPRS網(wǎng)絡(luò)之后,啟用以下選項(xiàng),可以通過GSMTAP捕獲 L1 / L2接口中的GSM(信令)和GPRS(信令和流量)。

OpenBTS> config Control.GSMTAP.GSM 1

OpenBTS> config Control.GSMTAP.GPRS 1

(4)設(shè)置GPRS上網(wǎng)功能

首先,配置IPTABLES,開啟數(shù)據(jù)轉(zhuǎn)發(fā)和網(wǎng)絡(luò)地址轉(zhuǎn)換。

注意:將eth0網(wǎng)絡(luò)接口替換為連接到Internet的環(huán)境網(wǎng)絡(luò)接口。

openbts@strcpy.info:~ $ sudo su

root@strcpy.info:/home/ openbts #sysctl -w net.ipv4.ip_forward = 1

root@strcpy.info:/home/openbt

#iptables -t nat -A POSTROUTING -o eth0-j MASQUERADE

(5)設(shè)置GPRS參數(shù)

OpenBTS> config GPRS.Enable 1

//開啟GPRS上網(wǎng)功能

OpenBTS> config GGSN.Firewall.Enable 0//關(guān)閉防火墻

OpenBTS> config GGSN.MS.IP.Base 192.168.1.20 //設(shè)置GGSN網(wǎng)關(guān)

OpenBTS> config GGSN.MS.IP.MaxCount 5//設(shè)置最大連接數(shù)(用戶數(shù))

5.2.4 設(shè)備入網(wǎng)

配置好以上GSM的參數(shù)設(shè)置之后,搭建的測(cè)試網(wǎng)絡(luò)就完全是模擬了運(yùn)營商真實(shí)網(wǎng)絡(luò)。插入SIM卡的設(shè)備開機(jī)即可自動(dòng)注冊(cè)接入搭建的GSM網(wǎng)絡(luò)。

使用如下命令在OpenBTSCLI命令窗口中查看注冊(cè)到網(wǎng)絡(luò)上的設(shè)備:

OpenBTS> tmsis //查看注冊(cè)到該網(wǎng)絡(luò)的設(shè)備。

圖8 設(shè)備成功連接到測(cè)試平臺(tái)

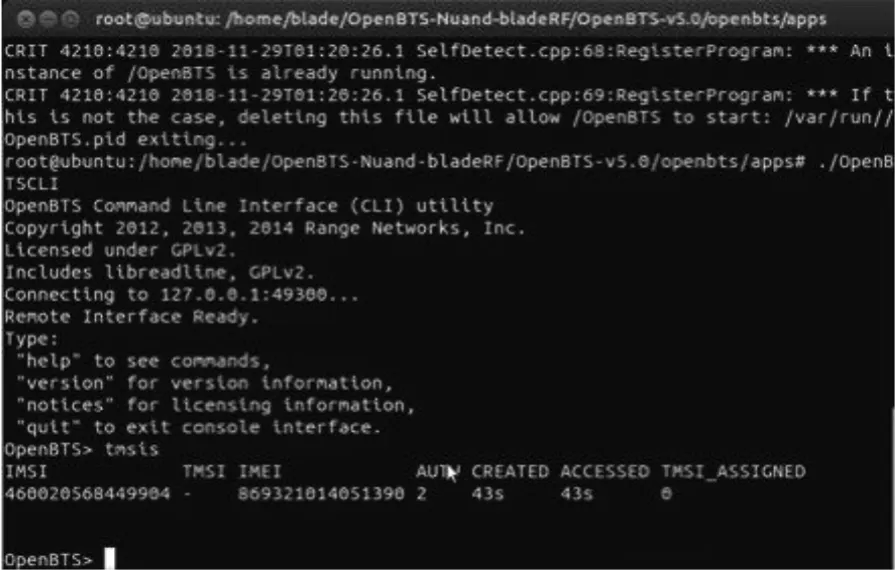

5.3 篡改通信協(xié)議數(shù)據(jù)

一旦設(shè)備成功接入搭建的中間人測(cè)試平臺(tái),就可以對(duì)經(jīng)過的流量進(jìn)行任意操作,例如修改數(shù)據(jù)內(nèi)容和代理轉(zhuǎn)發(fā)。實(shí)驗(yàn)以篡改終端發(fā)送到服務(wù)端的電能數(shù)據(jù)包為例:首先,找到要攻擊的目標(biāo)數(shù)據(jù)包,為此應(yīng)對(duì)截獲的協(xié)議報(bào)文進(jìn)行解析和篩選,依據(jù)就是協(xié)議數(shù)據(jù)幀格式的控制碼和數(shù)據(jù)標(biāo)識(shí);然后,替換掉幀格式里的數(shù)據(jù)部分,需要注意的是,修改數(shù)據(jù)后,數(shù)據(jù)幀后面的校驗(yàn)碼也要做相應(yīng)的修改,否則服務(wù)端收到不正確的校驗(yàn)碼會(huì)直接丟棄掉數(shù)據(jù)幀。這里可以對(duì)接收的數(shù)據(jù)包進(jìn)行加工處理,最后轉(zhuǎn)發(fā)到服務(wù)端,篡改電表電能數(shù)據(jù)包示意圖,如圖9所示。

5.4 流量嗅探與分析

篡改完數(shù)據(jù)以后,使用Wireshark抓包分析。實(shí)施中間人攻擊后,數(shù)據(jù)流經(jīng)過中間人的篡改,再轉(zhuǎn)發(fā)到數(shù)據(jù)的采集終端。終端發(fā)送的有功總電能數(shù)據(jù)項(xiàng)的值由原來的33333333變成44444444,意味著電表發(fā)往服務(wù)端的有功總電能遭受篡改。但是,從返回的數(shù)據(jù)包結(jié)果來看返回的有功電能沒有被篡改成功,意味著隨意篡改數(shù)據(jù)幀并沒有實(shí)際效果,如圖10所示。

圖9 篡改有功電能數(shù)據(jù)幀

圖10 Wireshark捕獲通信數(shù)據(jù)

5.5 采集終端數(shù)據(jù)報(bào)文解析

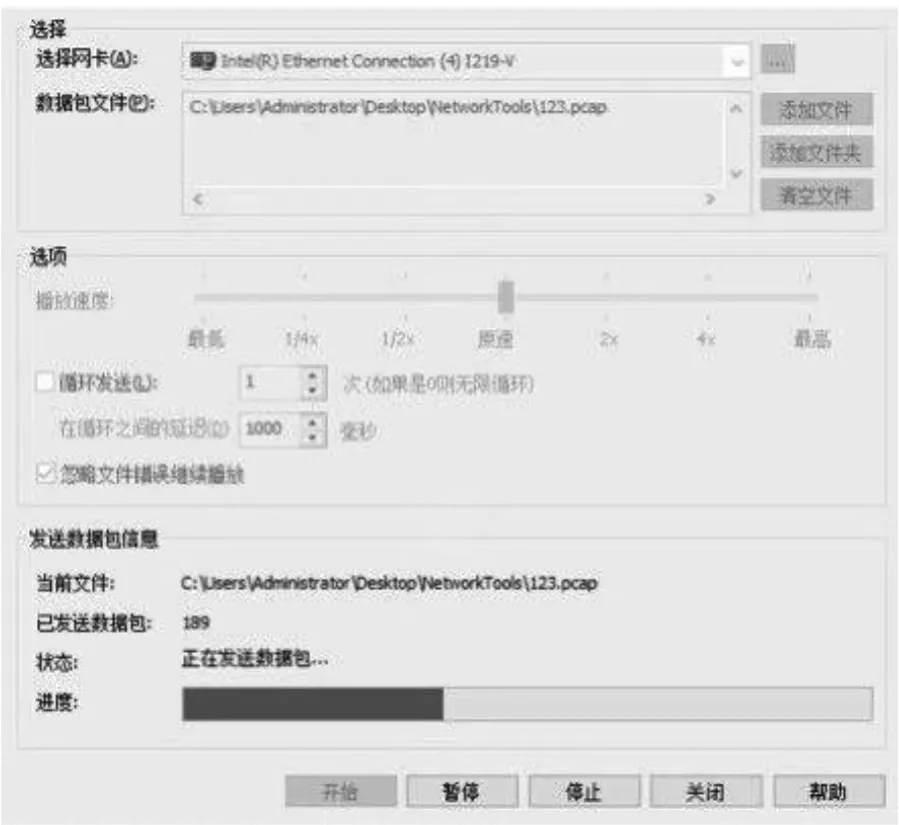

通過解讀Q/GDW 376.1主站與采集終端通信協(xié)議規(guī)約,了解了規(guī)約的數(shù)據(jù)格式和編碼方式,再通過編寫工具對(duì)通信數(shù)據(jù)報(bào)文進(jìn)行解析,得到還原后的明文數(shù)據(jù)格式,既方便閱讀,也可以對(duì)數(shù)據(jù)進(jìn)行修改,并且成功發(fā)送數(shù)據(jù)包,如圖11和圖12所示。

圖11 數(shù)據(jù)報(bào)文修改

圖12 數(shù)據(jù)報(bào)文修改后發(fā)送

6 結(jié)束語

通過終端數(shù)據(jù)采集通信中間人攻擊試驗(yàn),總結(jié)了終端數(shù)據(jù)采集通信存在的安全風(fēng)險(xiǎn)。

(1)數(shù)據(jù)在網(wǎng)絡(luò)傳輸層面是不安全的,網(wǎng)絡(luò)可以被劫持、干擾,接入非法的偽基站網(wǎng)絡(luò),數(shù)據(jù)通信流量存在被嗅探、監(jiān)聽,修改的風(fēng)險(xiǎn)。

(2)數(shù)據(jù)在終端采集發(fā)送到主站的過程中是明文傳輸?shù)模环ǚ肿尤绻麄卧旖K端向主站發(fā)送偽造的數(shù)據(jù),主站無法鑒別數(shù)據(jù)的真?zhèn)危瑥亩ㄟ^此方法修改采集的電能數(shù)據(jù),達(dá)到逃費(fèi)、竊電的目的。

(3)只有數(shù)據(jù)在主站到數(shù)據(jù)采集系統(tǒng)的傳輸過程中,采用的是對(duì)稱加密算法進(jìn)行加密傳輸。隨著攻擊技術(shù)的提升,如果日后對(duì)稱加密的密鑰一旦泄露,就可以通過數(shù)據(jù)的加密算法和密鑰還原加密的數(shù)據(jù),安全措施將不復(fù)存在。

通過搭建測(cè)試網(wǎng)絡(luò)環(huán)境測(cè)試試驗(yàn),在數(shù)據(jù)流從電表傳輸?shù)椒?wù)端的過程中,通過中間人攻擊的方式攔截流量,對(duì)數(shù)據(jù)包內(nèi)容進(jìn)行修改再轉(zhuǎn)發(fā),然后模擬終端向主站直接發(fā)送數(shù)據(jù),證明智能電表數(shù)據(jù)在終端采集發(fā)送到服務(wù)端的網(wǎng)絡(luò)通信過程中,數(shù)據(jù)傳輸是不夠安全的。但是,不能依賴網(wǎng)絡(luò)層面的安全防護(hù),也不能完全將安全寄托于運(yùn)營商,運(yùn)營商只提供了一個(gè)網(wǎng)絡(luò)傳輸通道,管道里面?zhèn)鬏數(shù)臄?shù)據(jù)還需要靠自身提高安全防護(hù)能力。

綜上所述,雖然國網(wǎng)在網(wǎng)絡(luò)安全方面現(xiàn)已經(jīng)有安全防護(hù)技術(shù)方案,但仍然還有很大的改進(jìn)空間。在網(wǎng)絡(luò)安全防護(hù)能力提升方面,從細(xì)節(jié)入手,防微杜漸,堵住每一個(gè)細(xì)小的安全缺陷,為電網(wǎng)系統(tǒng)高效、穩(wěn)定、安全的運(yùn)行提供堅(jiān)實(shí)的安全保障。