智能電網中基于密鑰生成的物理層安全技術研究

李穎杰, 顧蓉 , 溫啟良, 鄭通興

(1.深圳供電局有限公司,廣東 深圳 518048; 2.數據通信科學技術研究所,北京 100083; 3.南方電網深圳數字電網研究院有限公司,廣東 深圳 518034; 4.西安交通大學 信息與通信工程學院,西安 710049)

0 引 言

隨著電網智能化、數字化、信息化的演進,智能電網的發展受到了業界的廣泛關注和重視。智能電網涉及泛在的環境感知、嵌入式計算和網絡控制等系統工程,其中無線通信是非常重要的組成部分,網絡底層的數據傳輸、控制信令、導航信號都需要依賴于無線信號作為載體。因此,無線鏈路和無線網絡的安全可靠在智能電網中至關重要[1-4]。然而,無線信道的開放性和電磁信號傳播的廣播特性給智能電網帶來了嚴峻的安全挑戰。傳統上的無線通信安全主要依靠密碼學在信息層面進行信源加密來避免信息泄露或者直接移植有線通信系統中的高層安全協議[5-6]。此類安全措施無疑會帶來較高的計算復雜度和能耗,而且,密鑰的分發、存儲和管理等過程也會帶來巨大的開銷。幸運的是,物理層安全提供了一種低復雜度的解決方案,它充分利用了無線信道固有的特征來保障無線通信安全[7-10],可以作為傳統高層安全措施在物理層的互補手段,為無線安全提供雙重保證[11]。密鑰生成是物理層安全領域的一個重要分支:通過提取無線信道本質特征生成密鑰,可以有效避免傳統密鑰技術的密鑰分發和管理等復雜環節,以及密鑰本身傳輸的安全問題[12-15]。

上世紀90年代,文獻[16]首次提出利用共享隨機信息進行密鑰生成和協商的方案,推導了密鑰生成速率的上下界,從而奠定了物理層密鑰生成研究的基礎。文獻[17]隨之提出源型和信道型密鑰生成模型,并給出了完美安全密鑰的前提條件和密鑰容量上下界。在前述研究基礎上,利用無線信道作為隨機源生成密鑰的方法成為物理層密鑰生成的主流技術。文獻[18]利用接收信號強度(RSS)生成密鑰,并在IEEE 802.11協議下完成了工程實現。文獻[19]設計了一種基于相干時間的動態信道特征提取方法,可以有效提升信道估計的一致性。對于密鑰協商過程,文獻[20]提出了基于安全極化碼的密鑰協商方法,該方法利用遺傳算法構造合適的安全極化碼實現密鑰協商。

考慮到智能電網射頻通信環境具有準靜態信道和存在突發強干擾的特點,傳統的物理層密鑰生成方法并不能完美適用。文獻[21]考察了時分雙工單輸入單輸出(TDD-SISO)系統中的密鑰生成問題,作者提出通信雙方發送的信號逐比特相乘作為量化初始密鑰的思路。在此基礎上,文獻[22]提出一種雙向發送信號交叉相乘的策略,顯著提升了密鑰生成速率。文獻[23]提出基于用戶隨機性的物理層密鑰認證(PHY-UIR)算法,通過將雙方發送的隨機信號作為隨機源,有效解決了準靜態信道下物理層密鑰生成速率低的問題,但并未對隨機信號做具體設計。另一方面,無線設備間存在天然差異性,無線設備所具有的唯一“設備指紋”可以作為物理標識進行設備的識別與安全設計。文獻[24]指出了通過物理層密鑰設計和設備指紋提升通信安全性的可行性,遺憾的是目前并沒有一個行之有效的具體方案,而這也正激發了文中的研究工作。

文中重點研究了智能電網無線通信系統中如何基于物理層密鑰生成技術實現無線終端間的信息安全傳輸。需要指出的是,物理層密鑰生成技術的核心在于利用無線信道的本質特征,包括時變性、唯一性、互易性和私密性,在合法通信雙方構建密鑰,因此廣泛適用于現有的無線通信系統,包括4 G、5 G、以及WiFi通信系統。與傳統密鑰生成技術不同的是,文中通過聯合利用時間戳和無線設備的物理標識設計導頻訓練信號并進行信道估計,既獲得了有效安全的初始密鑰,又對雙方設備身份進行了鑒權;此外,在安全密鑰設計過程中,引入時間戳和通信雙方設備的物理標識,既引入了充分的隨機性,又額外保證了雙方認證,為電網通信安全提供了多重保障。

1 傳輸模型與物理層密鑰生成流程

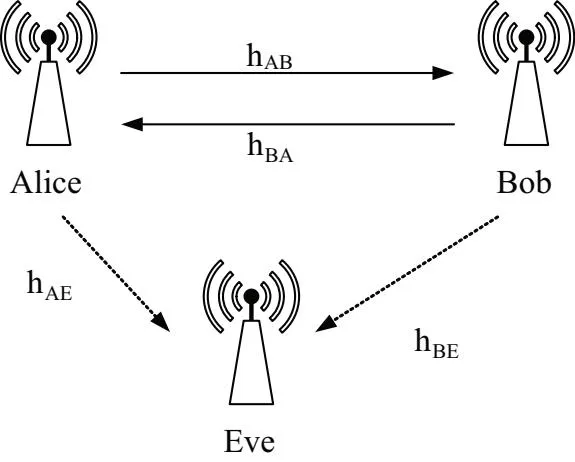

1.1 智能電網無線安全傳輸系統模型

智能電網無線安全傳輸系統模型如圖1所示,發射方Alice和接收方Bob為合法通信雙方,進行私密信息的傳輸,竊聽方Eve則被動竊聽Alice和Bob之間的通信。考慮Eve與合法通信節點距離超過通信電磁半波長,認為Eve不能獲得與合法通信節點相似的信道特征。合法節點采用TDD通信方式,認為在信道相干時間內,合法雙方間信道互易。無線信道作為一個天然的隨機源,具備互易性、時變性、唯一性與私密性的固有特征,通信雙方正好可以利用這些特征生成隨機密鑰,從物理層的角度為無線信息傳輸提供安全保障。

圖1 智能電網中的無線安全傳輸系統模型

1.2 物理層密鑰生成流程

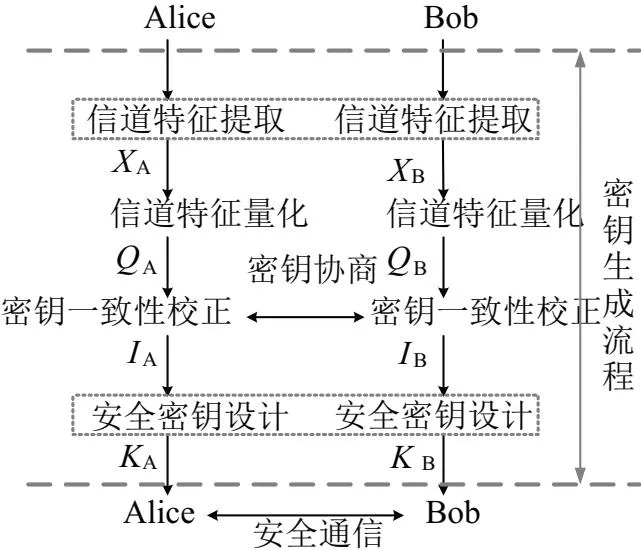

基于圖1所示的無線安全傳輸模型,文中針對智能電網設計了基于無線信道的密鑰生成方案,該方案包含四個環節:信道特征提取,信道特征量化,密鑰協商和安全密鑰設計,具體流程如圖2所示。

圖2 物理層密鑰生成流程

首先,在信道相干時間內,Alice和Bob分別對無線信道進行探測,通過不斷改變探測頻率和時間,直至獲取足夠的信道狀態信息并確定其測量值XA和XB。隨后,雙方對測量值XA和XB進行量化,轉化為二進制比特流QA和QB作為初始密鑰,其中,量化階數表征每個測量值可以量化得到的初始密鑰比特數。為了保證通信雙方密鑰一致,需對QA和QB進行一致性糾錯,通過在公共信道上進行密鑰協商,最終確定一致性密鑰IA和IB。密鑰協商過程可能存在部分密鑰泄露,初始密鑰中也可能存在冗余信息,因此最后需要進一步完成安全密鑰的設計。在傳統的物理層密鑰生成的設計中,安全密鑰設計采用隱私放大的方式,比如利用哈希(Hash)函數的單向性和雪崩效應,計算得到最終的安全密鑰KA和KB。顯然,密鑰IA和IB在任意一個比特上的差異都會使KA和KB完全不同。

相較于傳統的無線蜂窩網絡,智能電網具備的獨特通信特征有可能嚴重影響物理層密鑰的設計,主要表現為以下兩點:

(1)智能電網終端位置固定,相干時間較長,無線信道基本處于準靜態,隨機性較弱,從而導致傳統方法的密鑰生成速率較低;

(2)電網環境存在突發干擾,嚴重影響信道特征提取。若突發干擾為強信號,信道特征將被突發干擾掩蓋,而竊聽者有可能根據干擾信號推斷合法密鑰相關信息,實現密鑰竊取。

針對智能電網無線通信特征和密鑰生成難點,文中結合智能電網中無線終端的物理標識、時間戳以及信道隨機性,提出了一種適用于智能電網環境的物理層安全密鑰生成方案。

2 電網通信中的密鑰生成設計

2.1 信道特征提取

在電網系統中,網絡中的設備及其位置確定,換言之,網絡中所有通信終端擁有其可通信設備的物理標識表(Physical-tag List,PT List),該列表記錄了可通信設備的物理標識。值得注意的是,此處是廣泛概念上的物理標識,一般而言,可以將通信設備本身的硬件媒體訪問控制(MAC)地址作為加密的物理標識;也可以通過采集通信設備本身的硬件特征,利用機器學習的方法獲取設備的硬件指紋,并用作物理標識[24]。MAC地址由于在設備出廠時已經確定,有可能被竊聽方通過某些手段獲取信息;而設備本身硬件差異具有唯一性,將其用于密鑰生成具有更優的安全屬性。

考慮到智能電網中無線信道可以認為是準靜態信道,文中采用了引入外源隨機性的信道探測方法[23],將Alice和Bob發送的不同隨機序列與信道相結合,并利用所結合的隨機信息生成物理層初始密鑰。發射方Alice發射的隨機序列如圖3所示。

圖3 發射方Alice發送的時域隨機信號

假設在隨機信號發射前,Alice與Bob已經完成了時鐘的精準同步,比如雙方可通過發射同步信號塊(SSB)完成同步過程。考慮某一時刻,Alice將時間戳序列TS作為隨機數種子送入偽隨機數發生器生成隨機信號序列X1,隨后將X1發送給Bob;此時,Bob接收到Alice發送的信號如式(1)所示:

SX1=hABX1+n1

(1)

式中hAB為Alice和Bob間的無線信道系數;X1={x(1),x(2),...,x(N)};N為隨機序列長度;n1為接收機噪聲。

接著,Alice計算隨機信號根序列Seq:

Seq=TS⊕PT

(2)

式中PT為Alice的設備物理標識;⊕為異或運算。

將根序列Seq送入偽隨機數發生器得到輸出隨機序列X2并發送給Bob;此時,Bob接收Alice發送的信號如式(3)所示:

SX2=hABX2+n2

(3)

SeqList={TS⊕PT|PT∈PTList}

(4)

在Bob完成信號檢測和對Alice身份識別后,Alice與Bob任務互換,重復上述過程。隨后,Alice與Bob分別構建用于生成密鑰的隨機序列:

XA=SY2oX2=hBAoY2oX2

(5)

XB=SX2oY2=hABoX2oY2

(6)

式中Y2為Bob第二次向Alice發送的隨機信號序列;o代表矩陣向量的Hadmard積。由于TDD信道的互易性,顯然hAB=hBA;進而可以確定:

XA=XB

(7)

由于Alice和Bob發送的信號X2和Y2是隨機信號,此時XA和XB也具備隨機性。

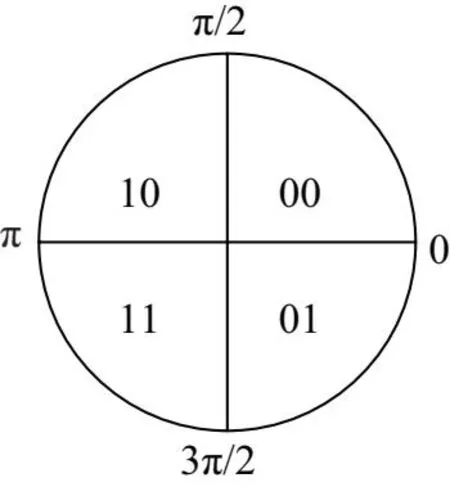

2.2 信道特征量化

由于物理層采用的密鑰為二進制序列,所以量化過程是將測量值XA和XB轉化為構成密鑰的二進制比特序列。RSS是最常用的量化目標,但是1個RSS最多只能生成1比特密鑰,生成速率較低。為此,文中采用整合幅度和相位的量化方法,具體為:Alice和Bob獲取到XA和XB后,將XA和XB的幅度和相位映射到一個二維空間,通過在二維空間上劃分的量化區域來生成密鑰,并且保證量化值落在每個量化區域內的概率相同。量化區域的個數稱為量化階數n,通常采用n=4,16,64。文中采用信道量化(CQ)算法[25],當量化階數n=4時的CQ算法如圖4所示。

圖4 量化階數為4時CQ算法示意圖

2.3 密鑰協商

考慮到通信雙方硬件差異及信道噪聲的影響,通過量化后的初始密鑰序列QA和QB中會出現部分不一致比特。當前,有兩種主流的密鑰協商方案,一種是基于二分糾錯法的密鑰協商算法,另一種是糾錯編碼協商算法。二分糾錯法的密鑰協商算法存在一個明顯的安全風險,即每輪密鑰比特對比時均需要進行分組,且每個分組二分糾錯時雙方需頻繁交換協商信息,這會導致大量的比特交換數量和輪次,增大密鑰泄露風險。為此,文中采用糾錯編碼協商算法。具體地,當編碼后的碼字長度較長,校驗位增加時,可以提供極強的糾錯能力,甚至可以通過一次協商就可成功實現通信雙方的密鑰匹配。糾錯編碼協商算法的主要步驟如下:

(1)Alice從糾錯編碼集C中選擇碼字序列c;

(2)Alice計算s=XOR(QA,c),并將s經過信道傳給Bob;

(3)Bob接收s,并計算cB=XOR(QB,s);

(4)Bob譯碼cB獲得c;

(5)Bob計算IB=XOR(c,s)=KA=IA。

IB為經過一輪糾錯編碼協商后所得的密鑰;通過多輪協商后,可完成密鑰的協商過程。

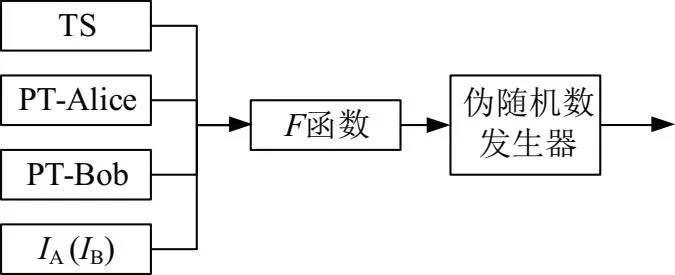

2.4 安全密鑰設計

雖然竊聽信道與主信道滿足空間去相關性質,但由于密鑰提取和協商過程均在無線信道中完成,Eve很有可能獲取到部分密鑰信息。為了增強密鑰的安全性和隨機性,需要重點研究安全密鑰的設計方法。文中提出了如圖5所示的安全密鑰設計方法,包括兩個步驟:密鑰根序列計算和隨機密鑰生成。

圖5 安全密鑰設計方法

(1)密根序列計算:以Alice和Bob的物理標識PT-Alice和PT-Bob、經協商后的密鑰IA(IB)以及時間戳TS作為輸入,設計函數F:

SA=F(TS,IA,PT-Alice,PT-Bob)

(8)

SB=F(TS,IB,PT-Alice,PT-Bob)

(9)

其中,輸出SA和SB為計算所得密鑰根序列。

函數F可以根據實際需求進行設計。例如,當對時延要求較高時,可采用異或運算;當竊聽者對通信系統信息完全了解時(認為竊聽者知曉Alice和Bob的物理標識及雙方同步時間戳),可率先對協商后的密鑰IA(IB)進行Hash函數計算,然后進行異或運算,通過隱私放大的方法,保證密鑰根序列的安全性;

(2)隨機密鑰生成:將密鑰根序列SA(SB)送入偽隨機數發生器,最終生成隨機密鑰KA和KB。

3 仿真實驗和分析

3.1 仿真實驗驗證

采用Matlab進行實驗仿真,CQ量化過程中的量化階數n=16,密鑰協商采用LDPC碼。對于準靜態衰落信道,假設生成的信道狀態信息在1幀(1 ms)內幅度和相位上的波動相對值不超過0.1。電網終端的物理標識二進制長度設為40比特。仿真過程進行100 000次實驗,每次信道隨機生成。

首先評估物理層密鑰生成的不一致率。密鑰不一致率定義為Alice與Bob或Eve的密鑰序列之間的不同比特數占密鑰比特總數的比例(Alice的密鑰作為標準密鑰)。圖6展示了不同碼率下密鑰不一致率隨信噪比的變換曲線。可以清楚地看到,合法雙方的密鑰不一致率隨信噪比的增加急劇下降,而Eve的密鑰不一致率始終維持在0.5。這充分證明了文中所提的密鑰生成方案可以有效地保障密鑰安全,竊聽者無法獲取到任何有效的密鑰信息。此外,隨著環境中干擾噪聲增加,即信噪比降低,合法雙方的密鑰不一致率逐漸升高,甚至在極端情況下趨近0.5。此時,可以通過采用先進的信號處理和編碼手段改進性能。比如,在圖6中,通過增加糾錯碼的校驗位數,以降低碼率為代價,比如碼率從1/3降到1/6,密鑰一致性可以得到顯著改善。

圖6 密鑰不一致率隨信噪比變化曲線

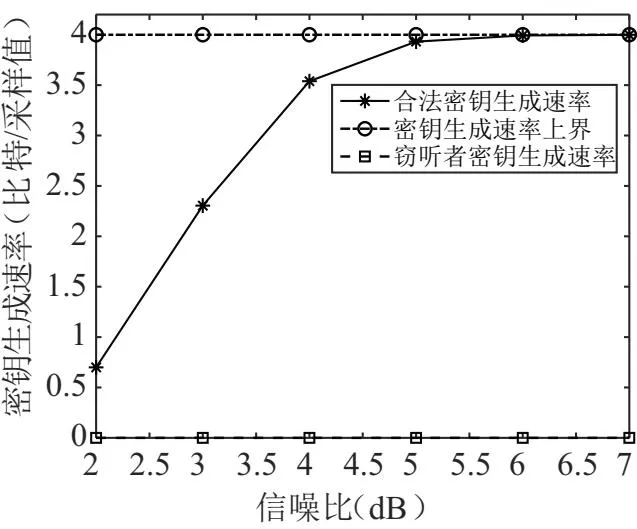

密鑰生成速率(KGR)是考察密鑰生成方案效率的一個重要指標,它定義為在Eve竊聽信息的條件下,Alice與Bob的觀測量之間的互信息。一般而言,KGR與信道質量、信道隨機性、量化階數等因素有關。文中合法密鑰的平均生成速率計算如下:

(10)

式中L表示密鑰長度;Sm表示每生成一個密鑰對應的采樣值個數;KE表示竊聽者生成的密鑰。

圖 7描繪了合法密鑰平均生成速率隨信噪比變化的曲線。需要指出的是,文中量化階數設為16,可知平均每個采樣值最多生成4比特密鑰,即式(10)中的L/Sm=4,因此KGR的最大值為4。由圖7可知,隨著信噪比增加,密鑰生成速率逐漸增加并趨向其上界4,而竊聽者的密鑰生成速率始終為0。這一現象在意料之中,因為當信噪比降低時,通信雙方生成的初始密鑰存在不一致比特增多,從而需要更多輪次密鑰協商過程,導致生成速率降低。圖7再次驗證了文中所提的密鑰生成方案具備良好的密鑰生成速率且能有效對抗竊聽。

圖7 密鑰生成速率隨信噪比變化曲線

最后,對物理層密鑰的隨機性進行評估。在實際應用中,密鑰隨機性對安全傳輸至關重要,所以每一個用于安全通信的密鑰必須通過隨機性測試。文中采用美國國家標準與技術研究院(NIST)研發的隨機性測試套件對所生成密鑰的隨機性進行評估。實驗選取30組每組50 000個比特的密鑰進行隨機性測試,結果如表1所示。

表1 隨機性測試報告

實驗采用顯著性水平表征密鑰隨機性。上表中P值代表實際最低顯著性水平,參考顯著性水平設為α=0.01。若P值大于顯著性水平α,則認為生成的密鑰具有隨機性,而且P值越大代表密鑰隨機性越強。從上表測試結果可以看出,15個測試項中有12項的P值大于α=0.01,且有4項P值大于0.5。這充分表明,文中所提方法生成的密鑰序列具有較強的隨機性。

3.2 安全性分析

文中提出了一種結合物理信道特征、設備物理標識和時間戳功能聯合設計的物理層密鑰生成方法。在原有物理層密鑰生成方法的基礎上,所提方法對系統安全性能有了進一步的增強,主要體現在以下幾個方面:

(1)在信道特征提取階段,雙方發射的隨機信號中包含了合法用戶的物理標識,可以用于認證通信雙方的合法身份,有效對抗竊聽者的偽裝接入;

(2)在信道特征提取階段,采用了引入外隨機源的設計方法,一方面有效克服了由于信道準靜態導致的密鑰速率過低和長期重復密鑰的問題;另一方面,初始密鑰包含雙方發射的強信號,可以有效對抗突發干擾和竊聽者主動干擾攻擊;

(3)在信道特征提取和安全密鑰設計階段都采用了時間戳,為信道特征提取和最終密鑰生成提供了充分的隨機性,同時也杜絕了竊聽者潛在的重放攻擊;

(4)在安全密鑰設計階段,F函數的參數包含了收發雙方的物理標識,這實質上保證了通信雙方的相互認證。

4 結束語

文中針對智能電網中的無線安全通信問題,提出了基于密鑰生成的增強型物理層安全方案,即利用通信信道的獨特信道特征、通信終端的物理標識以及時間戳功能生成無線密鑰,使竊聽者難以準確獲取合法密鑰信息。針對電網通信環境的準靜態衰落信道,文中采用了引入外源隨機性的方法,結合終端物理標識完成發射鑒權;安全密鑰設計過程中,以設備物理標識、時間戳、以及協商后的密鑰作為參數,生成最終的合法通信密鑰。由仿真結果和分析可以看出,文中提出的方案可以有效確保密鑰的可靠性和安全性,從設備識別和物理層加密兩個角度增強智能電網的安全性能。