基于區塊鏈的無人機網絡跨域身份認證研究

摘 要:傳統的無人機跨域身份認證的方案大多依賴公鑰基礎設施 (public key infrastructure,PKI)。該模型高度依賴于可信第三方,易造成單點故障且認證效率低下。據此,提出基于區塊鏈的無人機網絡跨域身份認證協議方案,該方案不但可以有效實現無人機的跨域認證,且可以改善傳統基于PKI模型面臨的諸多安全問題。同時,為了實現無人機網絡跨域認證的隱私保護,提出了可實現無人機跨域身份認證身份標識的匿名化的方法。安全性分析與仿真實驗的結果表明,該方案不但可抵御常見網絡攻擊,在認證效率和時間開銷上也有明顯提升。

關鍵詞:公鑰基礎設施; 無人機網絡; 可信第三方; 區塊鏈; 跨域身份認證; 隱私保護

中圖分類號:TP309 文獻標志碼:A 文章編號:1001-3695(2024)07-005-1959-06

doi:10.19734/j.issn.1001-3695.2023.11.0532

Research on cross-domain identity authentication of unmanned aerialvehicle network based on blockchain

Abstract:Most traditional drone cross-domain authentication schemes rely on PKI, which are highly dependent on trusted third parties and prone to single points of failure and low authentication efficiency. Accordingly, this paper proposed a blockchain-based UAV network cross-domain identity authentication protocol scheme, which not only effectively realized the cross-domain authentication of UAVs, but also improved many security problems faced by the traditional PKI-based model. At the same time, to discover the privacy protection of UAV network cross-domain authentication, this paper proposed a method to anonymize the UAV cross-domain identity authentication identity. The results of security analysis and simulation experiments show that the scheme can not only resist common network attacks, but also significantly improve authentication efficiency and reduce time overhead.

Key words:PKI; UAV; trusted third parties; blockchain; cross-domain identity authentication; privacy protection

0 引言

無人機在交通、物流、治安等領域發揮著重要作用[1]。由于其具有高移動性,無人機在未來將會產生跨域采集數據等需求,隨著無人機跨域任務的增多,保護無人機跨域數據安全傳輸給授權服務器,是無人機網絡面對的首要問題[2]。作為保護跨域數據安全的第一道防線,無人機的跨域身份認證已經成為亟待解決的問題。目前無人機的身份認證方法采用傳統的集中式身份管理方案。文獻[3]針對無人機網絡環境設計了基于對稱加密算法的輕量級身份認證協議, 但該方案缺乏匿名性,容易造成隱私泄露。文獻[4]提出了基于橢圓曲線密碼學的協議,實現了無人機和地面站之間的雙向身份認證和密鑰協商協議。文獻[5]基于身份密碼體制設計,通過門限密鑰技術實現了身份認證與密鑰協商。文獻[6]針對無人機網絡提出基于橢圓曲線和生物特征的認證密鑰協商協議。文獻[7]改進了文獻[6]方案中存在的無人機私鑰泄露攻擊、無人機偽裝攻擊和會話密鑰泄露攻擊等嚴重安全問題。但以上方案均依靠中心節點進行身份認證,存在重復認證、證書管理效率低等問題[8] ,一旦中央管理機構遭到惡意入侵,則無法進行正常的身份認證流程。傳統基于PKI模型的身份認證方案不適合移動物聯網設備跨域身份認證[9]。

區塊鏈技術的出現為跨域身份認證提供了一種新范式[10]。區塊鏈具有分布式、去中心化、不可竄改等特性,可以解決中心化節點出現單點故障、認證效率低等缺點,其分布式特征與跨域場景更加契合,同時具有更高的信任性與健壯性[11]。因此,研究一種基于區塊鏈技術的安全、高效的跨域身份認證方案是當前國內外學者研究的重點。

目前,已有學者基于區塊鏈研究身份認證方案[12,13]。文獻[14]提出了一種基于區塊鏈的高效匿名跨域身份驗證方案,以實現跨域工業物聯網設備之間的可靠通信,通過結合區塊鏈和動態累加器技術實現了快速認證。文獻[15]采用無證書的跨域身份認證方案,并通過以太坊聯盟鏈輔助跨域身份認證。但以上方案均針對固定物聯網設備且跨域認證方案認證開銷較高,不適用于移動物聯網設備。文獻[16]針對無人機組的身份認證,提出了基于區塊鏈的身份認證方案,但是該方案未討論無人機跨域身份認證。文獻[17]針對無人機網絡提出基于區塊鏈的訪問控制方案,但該方案無法實現用戶身份匿名且計算量非常大。文獻[18,19]提出了閾值共享的多重簽名的方案并采用私有鏈與聯盟鏈結合的方法來完成無人機跨域身份認證流程,但由于跨鏈方案導致其身份認證效率以及密鑰協商計算開銷較大,該方案跨域場景為不同信任域之間的無人機網絡,而對于移動物聯網設備自身跨域身份認證研究較少。文獻[20]提出了一種基于區塊鏈技術的車聯網自身跨域身份認證協議,但是缺乏對所提跨域身份認證協議的形式化安全性分析,也沒有協商會話密鑰。本文采用區塊鏈技術研究無人機從注冊域移動到非注冊域的跨域身份認證協議。

1 預備知識

1.1 跨域身份認證

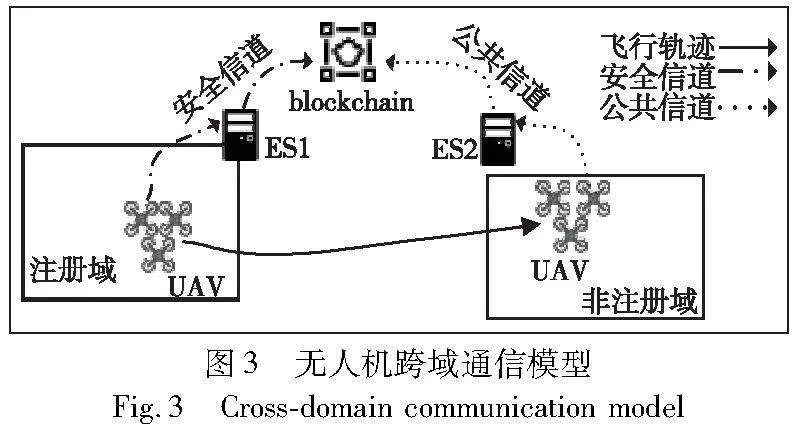

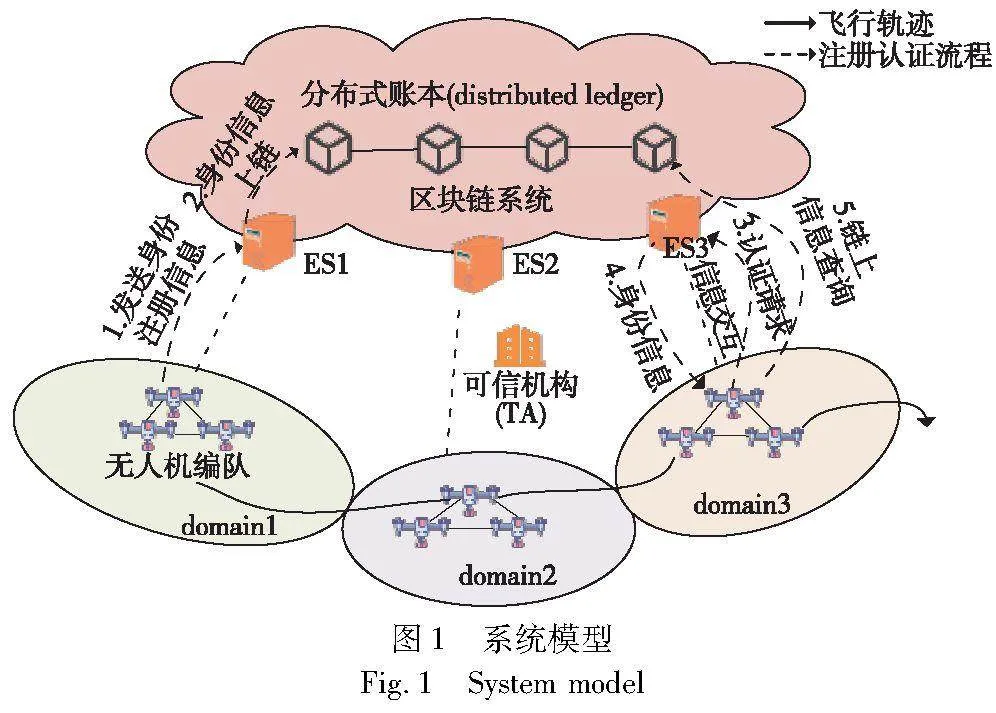

無人機的跨域身份認證[9]即無人機在多個信任域之間完成一致的身份認證。保證在跨域任務中無人機在初始信任域身份認證成功后,實現多信任域內對無人機身份及時認證與管理。在傳統跨域身份認證場景下,三種跨域身份認證方案被應用,分別是基于對稱密鑰技術設計認證方案、基于公鑰基礎設施跨域認證方案和基于身份密碼學設計認證方案。這三種架構所采用的密碼學技術適用于不同場景。但是對于目前新興的無人機網絡,以上三種方案難以滿足無人機對跨域身份認證安全高效、低時延的要求。故本文基于區塊鏈技術實現無人機的跨域身份認證,其跨域場景及其模型由四個實體組成,如圖1所示,即無人機(unmanned aerial vehicle,UAV)、邊緣服務器(edge server,ES)、區塊鏈網絡(blockchain)、可信機構(trust agency,TA)。當無人機在區域1(domain1)的邊緣服務器中注冊成功后,邊緣服務器通過智能合約,將無人機的認證信息存儲到區塊鏈系統中,當無人機進入到一個新的非注冊域(如domain3)后,只需查找區塊鏈系統是否有對應的身份認證信息后進行身份認證。

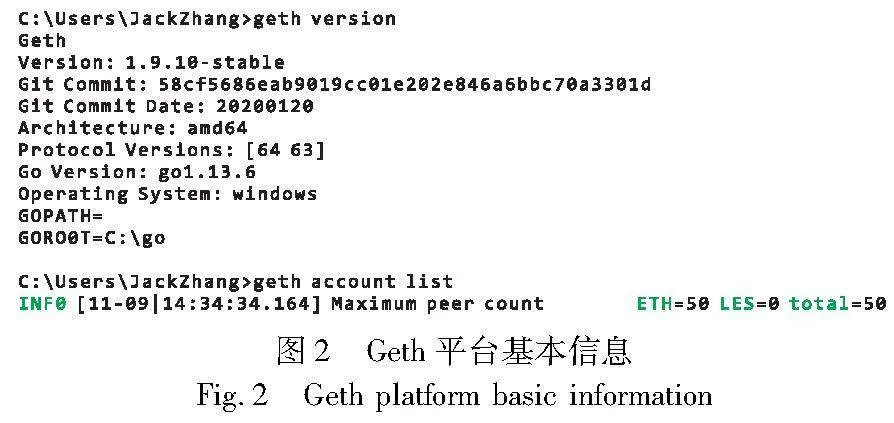

1.2 以太坊平臺

以太坊[21]是基于區塊鏈加智能合約實現的,是一個基于交易的狀態機。本文區塊鏈平臺采用以太坊官方客戶端Geth為實驗平臺,并設計了相關的智能合約部署到以太坊。通過Geth平臺模擬跨域實驗。在以太坊內部采用PoA(proof of authority)共識算法,通過PoA共識算法將需要發布的信息存儲到整個區塊鏈系統,從而構建以太坊區塊鏈。本文使用的Geth平臺版本為1.9.10,Geth部分信息如圖2所示。

1.3 安全威脅模型

本文提出的無人機跨域身份認證通信模型如圖3所示,無人機在注冊域注冊時是離線注冊,在安全信道上完成。當飛行至非注冊域后在公共信道上進行認證。

本模型定義的攻擊者具有完全監控整個網絡的能力,這與Dolev-Yao[22]威脅模型中的網絡攻擊者能力相似。具體來說,本文威脅模型的攻擊者具備以下能力:

a)攻擊者能夠捕獲無人機與邊緣服務器之間通過無線鏈路傳輸的數據。

b)攻擊者可以通過無線鏈路向無人機和邊緣服務器發送任意數據,但攻擊者不具備猜測隨機數的能力,無法在密鑰未知的情況下將密文還原成明文,也無法解決橢圓曲線上的離散對數問題。

2 協議描述

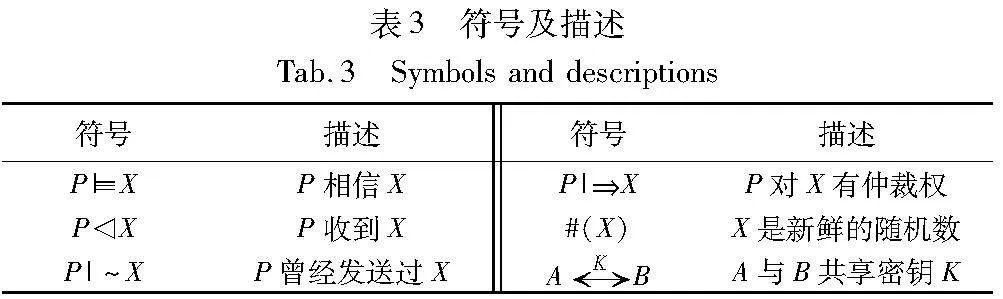

2.1 符號及描述

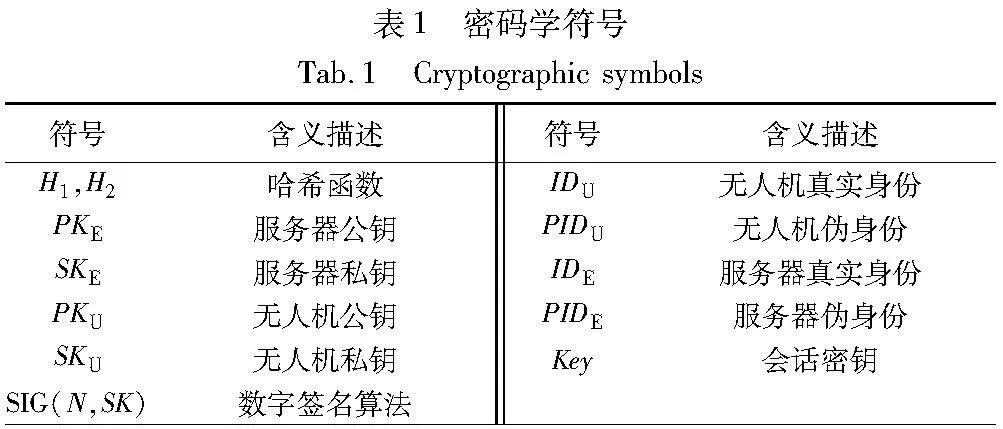

在介紹本文方案之前,先介紹本文中所用到的密碼學符號,如表1所示。

2.2 系統模型

無人機網絡跨域身份認證模型如圖1所示,每個區域都是由某一邊緣服務器覆蓋,并提供遠程數據通信服務。在該模型中,無人機在注冊域(domain1)中注冊并存儲自己的身份認證信息,當其從一個注冊域移動至另一個非注冊域(domain3)時,無人機要先進行跨域身份認證后,才能實現數據的相互傳輸。該場景中,無人機與邊緣服務器通過無線鏈路建立鏈接,實現相互的身份認證。其模型由以下四個實體組成,每個實體功能如下:

a)邊緣服務器(ES):為無人機節點提供身份認證注冊服務和數據交互服務,在身份認證過程中,若認證通過,為無人機節點提供安全數據通信服務,邊緣服務器也是組成區塊鏈的一個節點,不同注冊域的邊緣服務器組成一個區塊鏈,并且將身份數據信息上鏈,由于PoA共識算法的特點,邊緣服務區是可信的。

b)區塊鏈網絡(blockchain):無人機需要訪問的服務器以及信任機構作為區塊鏈中的一個節點,不同信任域中的邊緣服務器組成了一個區塊鏈系統。

c)無人機(UAV):向邊緣服務器發送身份認證請求,實現無人機節點與邊緣服務器之間的身份認證。其具有一定的存儲與計算功能,可以支持實時交互,允許其存儲一些數據,執行簡單計算。

d)信任機構(TA):實現整個無人機網絡跨域身份認證系統的初始化,生成系統的相關參數,為邊緣服務器提供注冊服務。

2.3 基于區塊鏈的跨域身份認證協議

1)系統初始化

a)第三方信任機構(TA)首先初始化相應參數并公布,TA基于ECDSA的橢圓曲線E并選取一個生成元P。

b)TA選擇隨機數r作為自身私鑰SKT并生成對應的公鑰PKT=SKT·P。

c)定義哈希函數如下:H1:H({0,1}*)→{0,1}l,H2:H({0,1}*)→{0,1}k。其中l是身份標識的長度,K是會話密鑰的密鑰長度。

d)TA公布公有參數(E,P,PKT,H1,H2)。

2)注冊階段

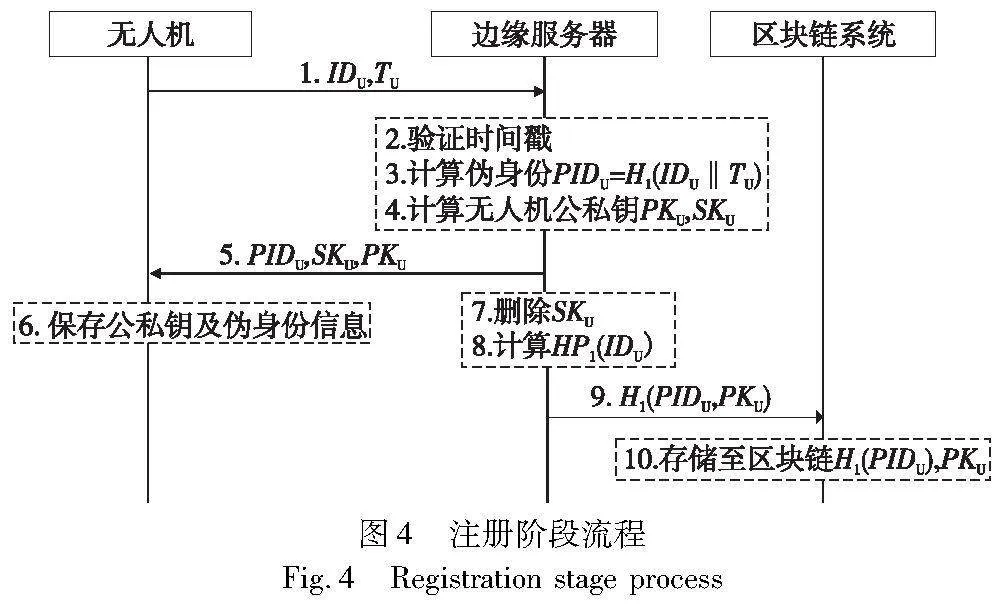

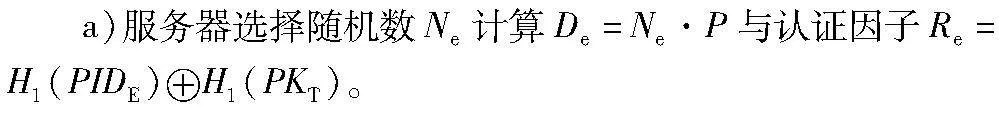

邊緣服務器向信任機構進行身份注冊并且獲取偽身份,無人機向邊緣服務器進行身份注冊并獲取偽身份。本文采用PoA共識組成以太坊聯盟鏈,PoA共識機制中,每個區塊節點具有嚴格的準入機制,邊緣服務器必須通過權威節點的認證通過后,才能成為區塊鏈節點,邊緣服務器是可信任的實體。同時本文注冊階段均離線完成,整個注冊階段是安全的。注冊流程如圖4所示,首先是邊緣服務器的注冊,邊緣服務器注冊借助TA完成。

a)邊緣服務器將身份信息以及時間戳(IDE,TE)傳輸至TA。

b)TA接收到(IDE,TE)。首先計算邊緣服務器的偽身份PIDE=H1(IDE‖TE)。TA選擇一個隨機數SKE作為邊緣服務器的私鑰。其公鑰PKE=SKE·P。

c)TA將{PIDE,SKE,PKE}返回邊緣服務器,并刪除SKE。

d)邊緣服務器計算H1(PIDE)并存儲{H1(PIDE),SKE,PKE},并將{PIDE,PKE}傳輸至區塊鏈系統。

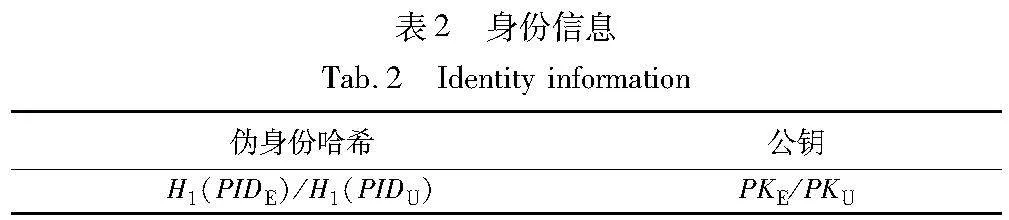

e)區塊鏈系統將認證信息存儲至身份信息表,如表2所示。

無人機向邊緣服務器注冊步驟如下:

a)無人機將真實身份標識與時間戳{IDU,TU}通過安全信道傳送至邊緣服務器。

b)邊緣服務器收到信息后提取IDU與TU,驗證時間戳TU是否在允許時間范圍。

c)邊緣服務器計算無人機偽身份PIDU=H1(IDU‖TU),同時選擇一個隨機數SKU作為無人機的私鑰。其公鑰PKU=SKU·P。

d)邊緣服務器將{PIDU,SKU,PKU}返回給無人機,刪除SKU。同時邊緣服務器計算H1(PIDU),將{H1(PIDU),PKU}存儲至區塊鏈系統中身份信息表中,如表2所示。

e)無人機接收{PIDU,SKU,PKU},保持SKU的秘密性。

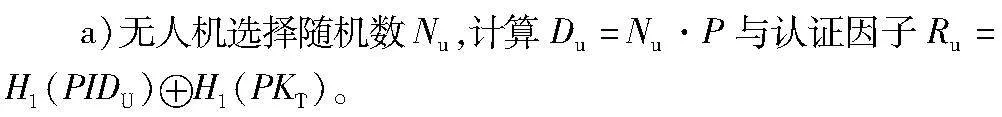

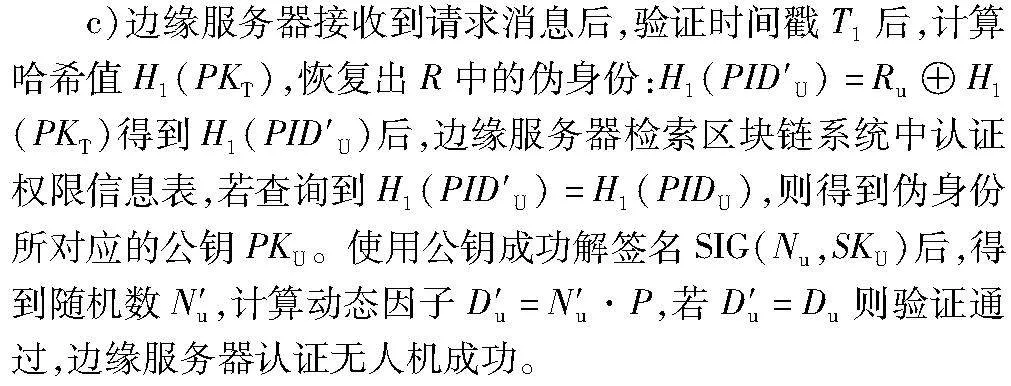

3)認證階段

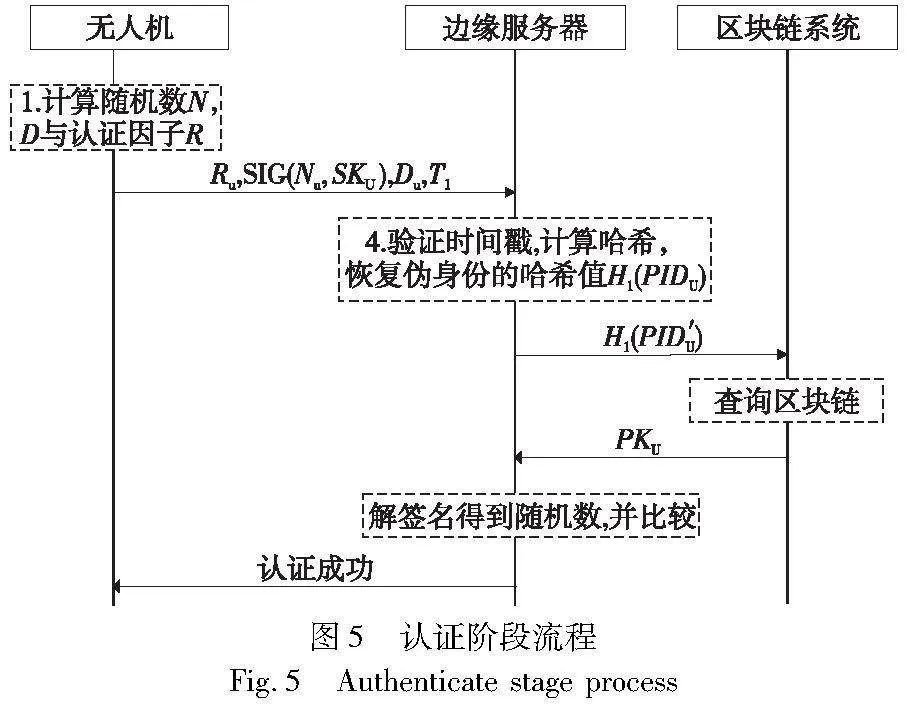

無人機具有簡單的計算與存儲功能,當無人機移動到一個新的信任域后,與邊緣服務器通信之前,需要向邊緣服務器進行身份認證,其過程如圖5所示。

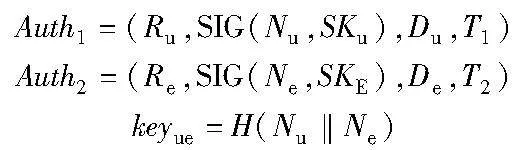

b)無人機向邊緣服務器發送請求認證消息Auth1,Auth1=(Ru,SIG(Nu,SKU),Du,T1),將其傳送給邊緣服務器。

邊緣服務器向無人機身份認證過程與以上過程類似:

b)無人機向邊緣服務器發送請求認證消息Aut/lkxA9bmuQjsSax9YY5YQujPhCnEX1QJpt4Joeo12pQ=h2,Auth2=(Re,SIG(Ne,SKe),De,T2),將其傳送給邊緣服務器。

4)會話密鑰協商

當雙方認證成功后若無人機想與邊緣服務器進行一些機密數據的通信,則必須實現會話密鑰的協商,加快雙方的通信效率,無人機收到Auth1后得到隨機數Nu,同時邊緣服務器收到認證信息Auth2后得到隨機數Ne。此時無人機與移動邊緣服務器都得到了Nu與Ne,并且都驗證了隨機數。無人機計算Keyue=H2(Nu‖Ne),邊緣服務器計算Keyeu=H2(Nu‖Ne)后,隨后無人機利用Keyue將{nonce}Key加密后傳輸給服務器。若邊緣服務器利用Keyeu解密后得到nonce,隨后服務器利用Keyeu將{nonce}Key傳輸至無人機,得到的隨機數nonce′與服務器生成的隨機數nonce進行比較。若隨機數nonce=nonce′則驗證成功,將Keyeu=Keyue作為會話密鑰參與后續通信。

3 安全性證明與分析

3.1 安全性分析

1)隱私保護

本文方案所設計的偽身份是通過身份標識和時間戳生成PID=H1(ID‖T)。攻擊者若想從假名中得到真實的身份標識信息,必須解開哈希函數,而在本文的攻擊能力中,攻擊者不具備這項能力,所以無人機與邊緣服務器的真實身份信息得到了保護。

2)抗假冒攻擊

假設攻擊者假冒一個合法無人機發送消息。攻擊者想發起假冒攻擊,需要假冒一個能夠通過身份驗證的請求信息,在本方案中攻擊者只能通過偽造PIDU來假冒正常的無人機。本文通過偽身份的哈希值H1(PIDU)來驗證無人機的身份是否合法,攻擊者也只能獲取到H1(PIDU)。由于哈希函數的單向性特點,即便有攻擊者獲得哈希值,也無法解密其中的PIDU,保證了PIDU的安全性,從而實現了無人機跨域認證的安全性。同理,假冒邊緣服務器也不會實現。

3)抗中間人攻擊

對于中間人攻擊而言,由于中間人必須假冒邊緣節點或者無人機的身份,但是本方案中攻擊者無法實施假冒攻擊將自己偽裝為合法身份,所以無法實施中間人攻擊竊取信息。

4)抗重放攻擊

本方案所設計的認證協議,請求方發送跨域身份認證請求消息時會加入時間戳。接收方查看時間戳后,驗證認證消息的新鮮度,若該請求信息被竊取后重新發送,該請求信息由于時間戳的時效性導致失敗,所以能夠抵抗重放攻擊,同時每次密鑰協商后更新,可以防止重復應用共享密鑰。

5)系統的健壯性

該方案繼承了區塊鏈具有極佳健壯性的特點。因為本方案利用多個服務器構建以太坊區塊鏈,即使攻擊者侵入了無人機所在域的邊緣服務器,無人機仍然可以通過其他服務器維護的分布式賬本查詢到正確的身份信息,攻擊者若想竄改區塊鏈上的信息,需要攻破鏈上超過51%的節點,這很難實現,使得該系統健壯性大大增強。

6)前向安全性

本文在跨域的無人機設備與新的信任域邊緣服務器之間進行新的密鑰協商時考慮會話密鑰的前向安全性。假設攻擊者已經獲得了當前會話的密鑰Keyue=H2(Nu‖Ne),其中Nu和Ne是通信雙方隨機選擇的隨機數,均為通信雙方私有。由哈希函數特性可知,攻擊者很難破解出keyue,很難獲取到其中的隨機數,而在這之前的會話密鑰同樣也很難獲得,基于此,可以保證會話協商過程在跨域身份認證的前向安全性。

7)存儲數據的保密性和完整性

區塊鏈中的數據除被認證的無人機訪問外,其他的節點無法訪問,實現了無人機信息的保密性存儲。由于哈希函數不可逆性以及極難碰撞性,將區塊鏈用哈希指針進行鏈接,鏈中數據則無法竄改,保證鏈中存儲的無人機中信息的完整性與真實性。

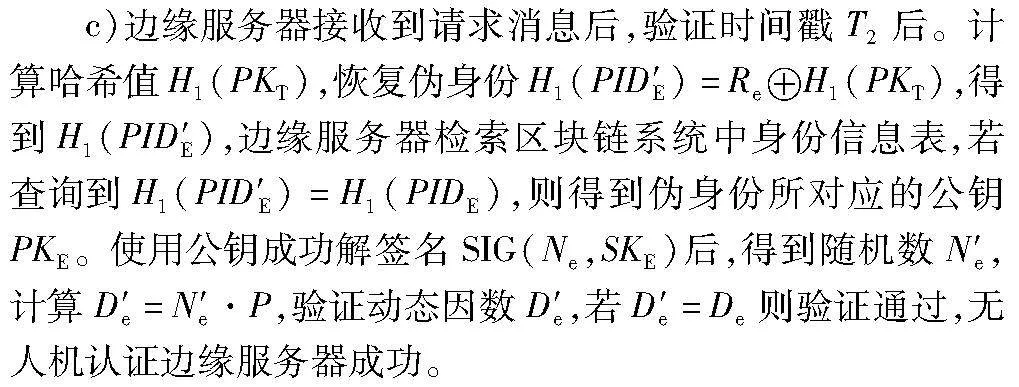

3.2 BAN邏輯證明

1)基本術語

本文采用BAN邏輯[23]證明協議的安全性,其涉及的基本術語如表3所示。

2)所用規則

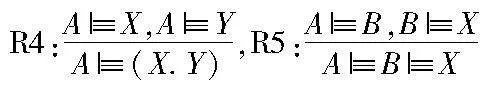

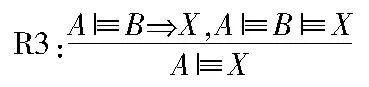

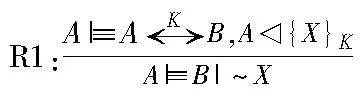

本文所使用的規則如下:

a)消息含義規則:若K是A與B之間的密鑰,當A收到K加密后的密文X后,可以得到A相信B曾經發送過X。

b)臨時值驗證規則:若A相信X是新鮮的,且A相信B曾經發送過X,可以知道A相信B相信X。

c)仲裁規則:若A相信B對X有仲裁權,且A相信B相信X,可以得到A相信X。

d)信仰規則:若A相信X并且A相信Y,則可以知道A相信X和Y的組合。若A相信B,B相信X,則可以知道A相信B相信X。

3)假設條件

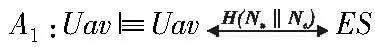

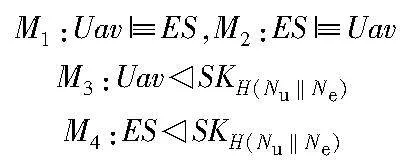

本文假設以下假設條件成立:

a)無人機相信其與邊緣服務器共享的會話密鑰是安全的。

b)無人機與邊緣服務器相信密鑰是新鮮的。

A2:Uav|≡#(SK),ES|≡#(SK)

c)邊緣服務器相信無人機也相信其與無人機協商的會話密鑰是安全的。

4)證明目標

本文需要證明的目標如下:

無人機相信邊緣服務器也相信協商出的會話密鑰。

邊緣服務器相信無人機也相信協商出的會話密鑰。

5)協議理想化過程

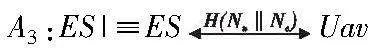

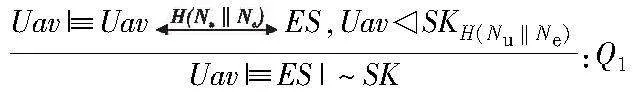

無人機與邊緣服務器之間的信息交互:

在不安全的信道上傳播,將其轉換成對應的理想化形式為

6)證明過程

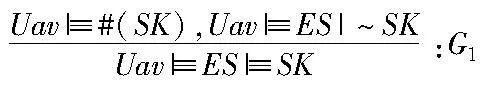

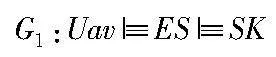

a)目標G1的證明過程。

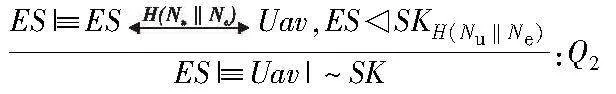

根據A1與M3通過R1規則可得Q1:

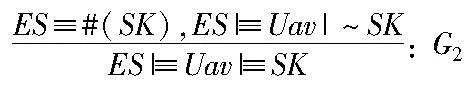

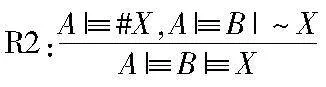

又由Q1與A2通過R2規則可得G1:

b)目標G2的證明過程。

根據A3與M4通過R1規則可得Q2:

又由Q2與A2通過R2規則可得G2:

3.3 安全性比較

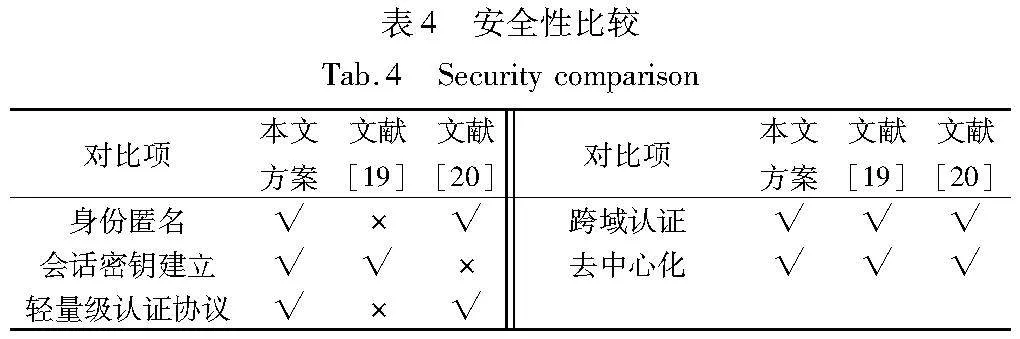

將本文與文獻[19,20]進行安全性對比,從身份匿名、會話密鑰建立、輕量級認證協議、跨域認證、去中心化進行比較,具體分析如表4所示。

4 實驗及性能分析

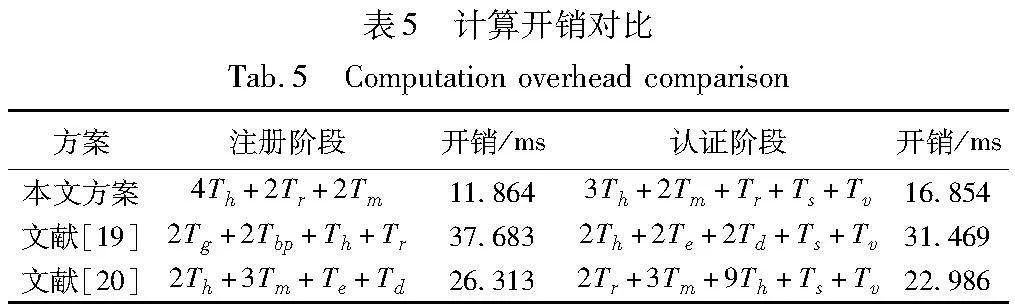

本文提出一種基于區塊鏈技術的無人機跨域身份認證與密鑰協商協議。為評估本文方案的實驗性能,實驗平臺操作系統為Windows 10,Intel CoreTM i7-6700 CPU @ 3.40 GHz ,內存為8 GB。為方便對比,本文選擇橢圓曲線數字簽名算法以及橢圓曲線加密算法,本章暫不考慮各方案區塊鏈讀寫時間。根據文獻[23]可知,其中哈希算法Th=0.320 ms,加密算法Te=4.406 ms, 解密算法Td=7.761 ms,簽名時間Ts=2.165 ms,解簽名算法Tv=4.33 ms,隨機數生成Tr=1.185 ms,雙線性對Tbp=12.261 ms,指數運算Tg=5.828 ms,橢圓曲線點乘運算Tm=4.107 ms。

4.1 計算開銷分析

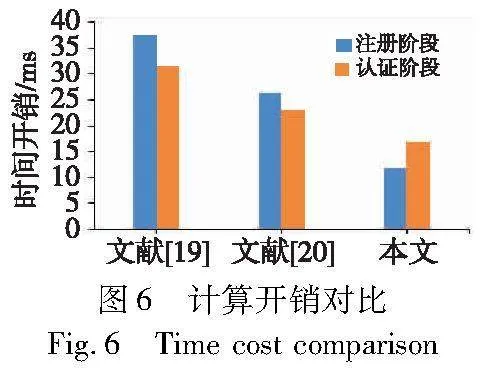

本文方案與文獻[19,20]相比,減少了雙線性對運算以及公鑰加解密計算次數。計算開銷對比如表5所示。

經過計算,本文方案計算開銷28.718 ms,文獻[19]計算開銷為69.152 ms,文獻[20]計算開銷是49.299 ms。顯然本文方案認證效率較高,適用于無人機的跨域身份認證模型,本文方案與文獻[19,20]計算耗時對比如圖6所示。

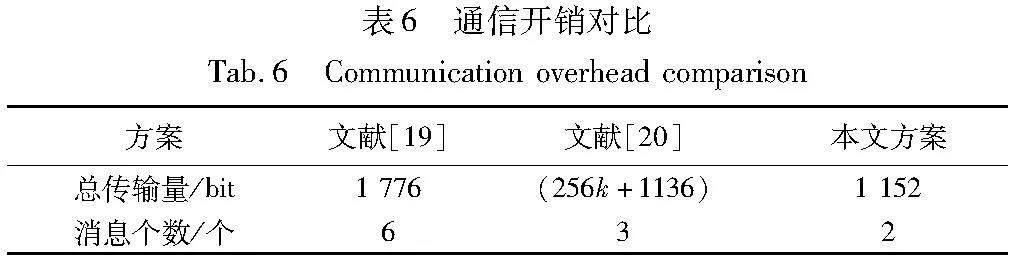

4.2 通信開銷分析

本文參考文獻[6]設置標識長度,服務器身份標識長度為128 bit,無人機身份標識與偽身份標識為16 bit,隨機數長度為128 bit,時間戳長度為32 bit ,哈希函數輸出長度為256 bit,ECC算法長度為320 bit,區塊鏈地址長度為160 bit。文獻[19]涉及跨鏈的通信,消息個數較多,通信開銷較大。文獻[20]通信開銷與參數k的取值相關。總體來說,本文通信開銷較低。通信開銷對比如表6所示。

4.3 存儲開銷分析

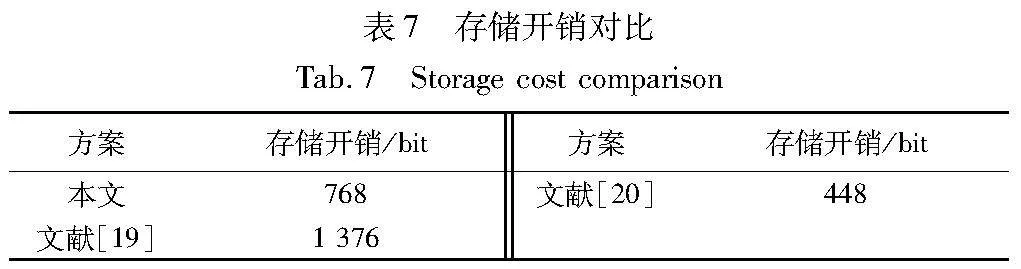

針對無人機設備存儲能力有限的問題:對本文方案的存儲開銷進行分析。在本方案中,無人機僅存儲自身生成的公私鑰對、偽身份PID的哈希值以及會話密鑰。文獻[19]中,無人機額外還存儲了用于身份認證的身份憑證,增加了存儲開銷。雖然文獻[20]的方案存儲開銷較小,但是該方案并未討論會話密鑰的協商,其物聯網設備并未存儲會話密鑰等信息。本文參考文獻[23]設置存儲開銷,自身公鑰的存儲開銷為320 bit,私鑰為64 bit,隨機數與身份標識64 bit,會話密鑰256 bit,并且本文采用了區塊鏈技術,認證信息可以存儲在區塊鏈上,使得無人機設備的存儲開銷降低。對比如表7所示。

4.4 區塊鏈實驗仿真

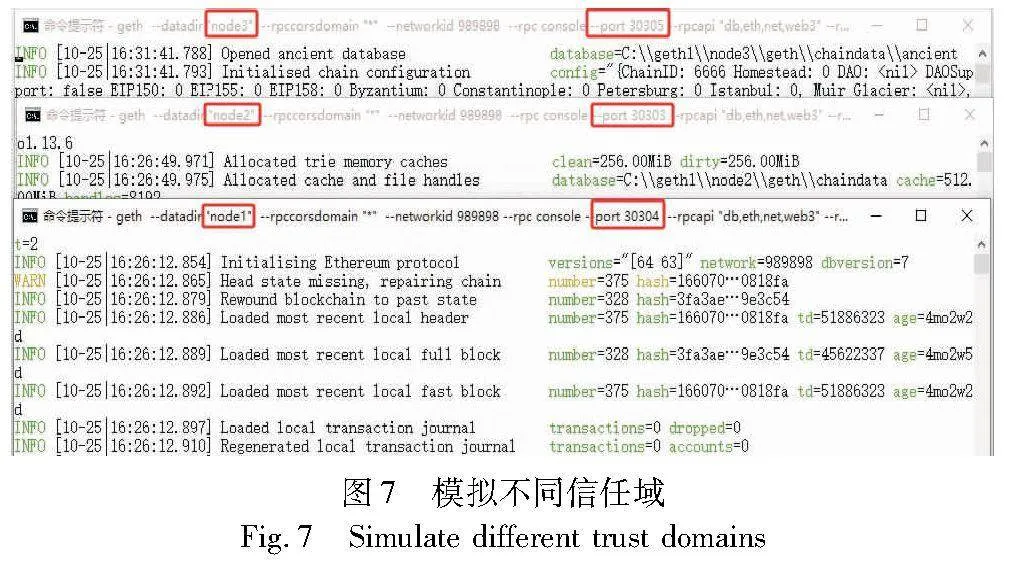

本文采用以太坊Geth架構為實驗平臺,智能合約代碼在Remix平臺開發編譯及部署,智能合約開發使用Solidity 0.8.0版本。如圖7所示,以太坊Geth平臺模擬出3個不同端口所代表的不同節點(如node1),每個節點表示一個服務器,每個服務器節點代表不同的信任域。node1節點代表domain1,node2與node3代表domain2與domain3,通過Remix平臺設計并編譯了存儲身份認證信息智能合約以及查詢智能合約。本實驗通過模擬存儲身份認證信息,將偽身份哈希H1(PID)以及公鑰PK通過智能合約存儲上鏈。

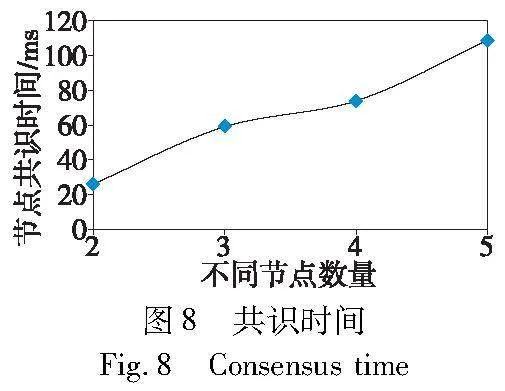

信任域構建完畢后,需要將node1、node2與node3三個節點分別加入區塊鏈系統。節點共識時間如圖8所示,隨著節點數量的增加,共識時間略有增加,但毫秒級的共識時間非常適合無人機網絡。區塊鏈系統具有很好的擴展性,可以滿足不同信任域的節點加入區塊鏈系統,共識時間極短。

當以太坊多節點區塊鏈構建完畢后,在node1節點部署存儲無人機認證信息的智能合約。本文通過Remix編寫智能合約,同時部署到Geth平臺。測試得到智能合約部署時間如圖9所示,其部署時間為2.008 s。考慮到在注冊階段無人機對時延的要求不高,本文方案仍然具備實用性。

無人機在node3節點中查詢智能合約的時間為59.837 ms,即使隨著區塊鏈系統中加入節點數的增多,查詢智能合約的查詢時間也沒有較大變化,非常適合無人機的跨域身份認證。通過調用智能合約檢索其身份信息,從而查詢出其所對應的公鑰,隨后通過公鑰解簽名隨機數,達到身份認證成功的目的。

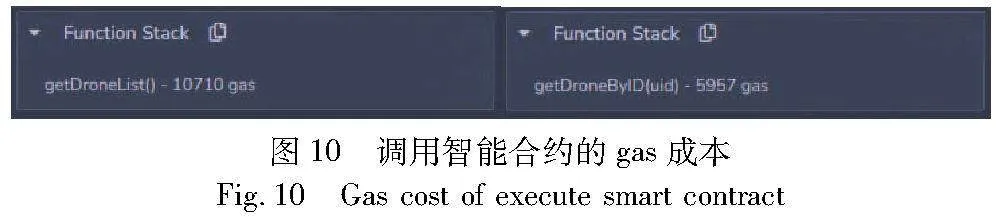

Gas值是衡量以太坊性能的重要參數。通過Remix平臺可以查詢合約部署的gas。以太坊部署、調用智能合約均需要消耗gas,通過gas、gaslimit等數值的分析,可以分析出以太坊的吞吐量等指標。本文方案gaslimit值在初始化以太坊的創世區塊文件中設置為0x2fefd8。部署智能合約時,gas成本為940 281,如圖10所示,認證階段調用2次智能合約的功能函數消耗gas為33 334,吞吐量約為66 tps。可以預見,當區塊鏈節點足夠多時,其吞吐量會進一步增強。與文獻[12] gas成本37 832和文獻[20]的gas成本為45 828相比,本文方案在調用智能合約的gas成本上有所降低。

5 結束語

針對目前存在的無人機跨域認證復雜且效率低的問題,本文通過服務器設備對其進行認證,采用區塊鏈技術進行無人機跨域身份認證,并且對認證與密鑰協商協議應有的安全性進行了分析。針對無人機高速的移動性等特點,重點關注了無人機進入到一個新的信任域內的身份認證方法。但是本文方案還未考慮到無人機易被劫持極易導致私鑰泄露以及誠實但不可信的無人機注冊并導致信息泄露等風險,這是無人機網絡跨域身份認證未來亟待解決的問題。

參考文獻:

[1]Maghazei O, Netland T. Drones in manufacturing: exploring opportunities for research and practice[J]. Journal of Manufacturing Technology Management, 2020,31(6): 1237-1259.

[2]Lin Chao, He Debiao, Kumar N, et al. Security and privacy for the Internet of drones: challenges and solutions[J]. IEEE Communications Magazine, 2018,56(1): 64-69.

[3]Srinivas J, Das A K, Kumar N, et al. TCALAS: temporal credential-based anonymous lightweight authentication scheme for Internet of drones environment[J]. IEEE Trans on Vehicular Technology, 2019, 68(7): 6903-6916.

[4]朱輝, 張業平, 于攀, 等. 面向無人機網絡的密鑰管理和認證協議[J]. 工程科學與技術, 2019,51(3): 158-166. (Zhu Hui, Zhang Yeping, Yu Pan, et al. Key management and authentication protocol for UAV network[J]. Advanced Engineering Sciences, 2019, 51(3): 158-166.)

[5]蹇奇芮, 陳澤茂, 武曉康. 面向無人機通信的認證和密鑰協商協議[J]. 計算機科學, 2022,49(8): 306-313. (Jian Qirui,Chen Zemao,Wu Xiaokang. Authentication and key agreement protocol for UAV communication[J]. Computer Science, 2022,49(8):306-313.)

[6]Hussain S, Chaudhry S A, Alomari O A, et al. Amassing the security: an ECC-based authentication scheme for Internet of drones[J]. IEEE Systems Journal, 2021,15(3): 4431-4438.

[7]張敏, 許春香, 張建華. 無人機網絡中基于多因子的認證密鑰協商協議研究[J]. 信息網絡安全, 2022,22(9): 21-30. (Zhang Min, Xu Chunxiang, Zhang Jianhua. Research on authentication key agreement protocol based on multi-factor in Internet of drones[J]. Netinfo Security, 2022,22(9): 21-30.)

[8]張亞兵, 邢鑌. 基于多層區塊鏈的跨域認證方案[J]. 計算機應用研究, 2021, 38(6): 1637-1641. (Zhang Yabing, Xing Bin. Cross domain authentication scheme based on multi layer blockchain[J]. Application Research of Computers, 2021,38(6): 1637-1641.)

[9]陳安林, 潘進, 郭超, 等. 移動自組網中跨域兩方認證密鑰協商協議研究[J]. 計算機應用研究, 2011, 28(7): 2734-2737. (Chen Anlin, Pan Jin, Guo Chao, et al. Research on authenticated key agreement protocol in cross-domain two-party for mobile Ad hoc network[J]. Application Research of Computers, 2011,28(7): 2734-2737.)

[10]Nakamoto S. Bitcoin: a peer-to-peer electronic cash system[EB/OL].(2008). https://bitcoin.org/en/bitcoin-paper.

[11]Ferrag M A, Derdour M, Mukherjee M, et al. Blockchain technologies for the Internet of Things: research issues and challenges[J]. IEEE Internet of Things Journal, 2019, 6(2): 2188-2204.

[12]Mao Wenze, Jiang Peng, Zhu Liehuang. BTAA: blockchain and TEE assisted authentication for IoT Systems[J]. IEEE Internet of Things Journal, 2023,10(14): 12603-12615.

[13]Liu Yizhong, Liu Andi, Xia Yu, et al. A blockchain-based cross-domain authentication management system for IoT devices[J]. IEEE Trans on Network Science and Engineering, 2024,11(1): 115-127.

[14]Cui Jie, Liu Nan, Zhang Qingyang, et al. Efficient and anonymous cross-domain authentication for IIoT based on blockchain[J]. IEEE Trans on Network Science and Engineering, 2023,10(2): 899-910.

[15]Dong Jingnan, Xu Guangxia, Ma Chuang, et al. Blockchain-based certificate-free cross-domain authentication mechanism for Industrial Internet[J]. IEEE Internet of Things Journal, 2024,11(2): 3316-3330.

[16]Tan Yawen, Wang Jiadai, Liu Jiajia, et al. Blockchain-assisted distributed and lightweight authentication service for industrial unmanned aerial vehicles[J]. IEEE Internet of Things Journal, 2022,9(18): 16928-16940.

[17]Bera B, Chattaraj D, Das A K. Designing secure blockchain-based access control scheme in IoT-enabled Internet of drones deployment[J]. Computer Communications, 2020,153: 229-249.

[18]Liu Bin, Yu Keping, Feng Chaosheng, et al. Cross-domain authentication for 5G-enabled UAVs: a blockchain approach[C]//Proc of the 4th ACM MobiCom Workshop on Drone Assisted Wireless Communications for 5G and Beyond. New York: ACM Press, 2021: 25-30.

[19]Feng Chaosheng, Liu Bin, Guo Zhen, et al. Blockchain-based cross-domain authentication for intelligent 5G-enabled Internet of drones[J]. IEEE Internet of Things Journal, 2021,9(8): 6224-6238.

[20]Yao Yingying, Chang Xiaolin, Miic'J, et al. BLA: blockchain-assisted lightweight anonymous authentication for distributed vehicular fog services[J]. IEEE Internet of Things Journal, 2019, 6(2): 3775-3784.

[21]Buterin V. A next-generation smart contract and decentralized application platform[R/OL].(2014). https://github.com/ethereum/wiki/wiki/White-Paper.

[22]Dolev D, Yao A. On the security of public key protocols[J]. IEEE Trans on Information Theory, 1983,29(2): 198-208.

[23]Zheng Jing, Wang Xiaoliang, Yang Qing, et al. A blockchain-based lightweight authentication and key agreement scheme for Internet of Vehicles[J]. Connection Science, 2022,34(1): 1430-1453.

[24]Burrows M, Abadi, Needham R M. A logic of authentication[J]. Proc of the Royal Society A, 1989,426(1871): 233-271.