通信網絡流量分段隱蔽威脅深度包檢測方法

摘 "要: 深度威脅攻擊涉及多個網絡層次,攻擊者可能會在不同層次之間進行轉換和偽裝,同時還會在不同網絡層次中進行橫向擴散,增加了威脅檢測的難度。為保證通信網絡安全、提高網絡安全防御能力,需可靠實現流量分段隱蔽威脅深度檢測,因此,文中提出基于深度圖卷積神經網絡的隱蔽威脅檢測模型。采用Net?Flow技術捕獲通信網絡流量數據包;將捕獲結果作為深度圖卷積神經網絡的隱蔽威脅檢測模型的輸入數據,依據該數據完成圖生成,利用多層圖卷積層提取深度層次的圖節點特征;依據特征結果實現網絡模型的離線訓練;通過訓練完成后的檢測模型,在線深度檢測網絡流量分段隱蔽威脅,輸出檢測結果。測試結果顯示,該方法可精準確定流量中的隱蔽威脅,隱蔽威脅檢測的精準率均在0.956以上,檢測質量指數結果均在0.95以上。

關鍵詞: 通信網絡; 流量分段; 隱蔽威脅檢測; 流量包; 深度神經網絡; 圖卷積; 圖節點特征; 圖生成

中圖分類號: TN711?34; TP393 " " " " " " " " " 文獻標識碼: A " " " " " " " " " " "文章編號: 1004?373X(2024)21?0101?05

Deep packet detection method for segmented hidden threats

in communication network traffic

FANG Yuxiao, HE Keren

(Office of IT Services and Big Data, Changzhou University, Changzhou 213164, China)

Abstract: Deep threat attacks involve multiple network layers, and attackers may switch and disguise among different layers. Meanwhile, the attackers spread across different network layers horizontally, which increases the difficulty of threat detection. In view of this, it is necessary to achieve deep detection of hidden threats in traffic segmentation reliably to ensure communication network security and improve the defense capabilities of network security. Therefore, a hidden threat detection model based on deep graph convolutional neural network is proposed. The Net?Flow technology is adopted to capture the communication network traffic data package. The captured results are taken as the input data for the hidden threat detection model based on the depth graph convolutional neural network. The graph generation is completed based on this data. The multi?layer graph convolutional layers are used to extract the graph node features at deep layers. The offline training of network model is implemented based on the results of the features. By training the completed detection model, online deep detection of segmented hidden threats in network traffic is carried out, and the detection results are output. The test results show that the proposed method can identify hidden threats in traffic accurately, and the accuracy rate of hidden threat detection is above 0.956. The results of the detection quality indexes are all above 0.95.

Keywords: communication network; traffic segmentation; hidden threat detection; traffic package; deep neural network; graph convolution; graph node feature; graph generation

0 "引 "言

由于通信網絡是由多個孤立的設備連接組成的一種網絡,該連接是通過物理鏈路完成,使物理設備和主機連接,從而進行信息以及各類資源的共享和通信[1]。該類網絡在通信過程中會存在一定程度的網絡流量分段隱蔽威脅,該類威脅指的是攻擊者通過隱蔽隧道技術將惡意流量偽裝成正常的通信流量,并通過分段傳輸的方式繞過安全設備和監管,實現網絡穿透、惡意攻擊或數據竊取等[2],對于通信網絡的傳輸安全造成較大風險和隱患。因此,需要加強對隱蔽隧道技術和分段傳輸手段的研究和防范。

文獻[3]以隱蔽信道為研究核心,結合攻擊戰術、技術和相關程序設計攻擊流量自生成的檢測方法,對網絡中高持續性威脅進行檢測,但是該方法在應用過程中對于低非持續性威脅的檢測效果不理想。文獻[4]采用歸一化的方式進行傳送報文的處理,并將其轉換成像素值后,再通過二維分類方法進行威脅檢測,但是該方法在應用過程中如果威脅的隱蔽深度以及通信流量較大時會存在漏檢現象。文獻[5]通過采用輕量級消息認證碼、基于Merkle樹的安全哈希算法以及代理導航算法等技術,實現了多通道攻擊檢測,但該方法存在信息泄露或攻擊的風險。文獻[6]結合動態混沌交叉優化雙向殘差門控循環單元進行特征提取和自適應Wasserstein生成對抗網絡進行攻擊流量檢測,該方法無法有效處理某些特定類型的不平衡攻擊流量,導致檢測結果不準確。

為實現通信網絡流量分段隱蔽威脅深度檢測,本文研究基于深度圖卷積神經網絡的通信網絡流量分段隱蔽威脅深度包檢測方法。

1 "通信網絡流量分段隱蔽威脅檢測

1.1 "隱蔽威脅深度包檢測方法框架

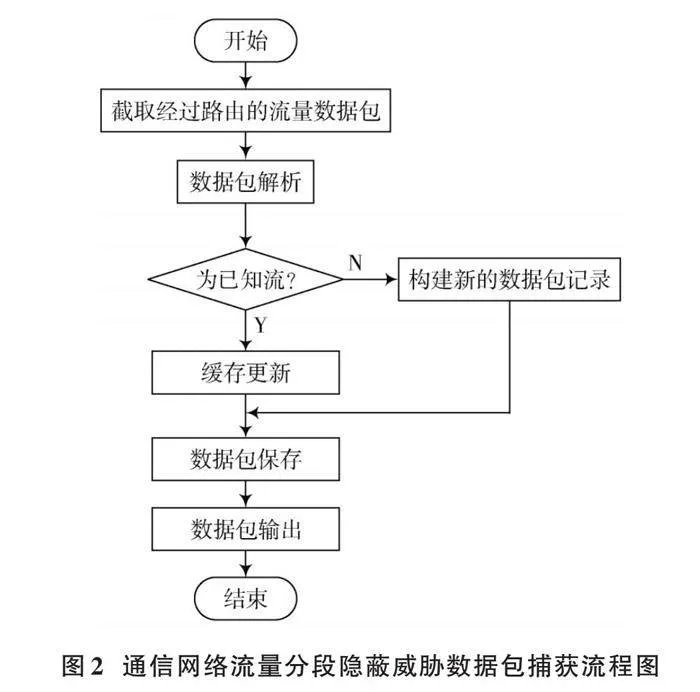

為實現通信網絡流量分段隱蔽威脅深度檢測,本文結合通信流量數據包捕獲技術以及深度圖卷積神經網絡,構建隱蔽威脅深度包檢測方法框架。整個框架包含兩個部分:一是通信流量數據包捕獲;二是隱蔽威脅深度檢測。隱蔽威脅深度包檢測方法框架結構如圖1所示。

通過捕獲技術獲取通信網絡的流量鏈路層、網絡層以及應用層的整體流量數據包,保證網絡中通信流量數據包的全面性[7]。由于深度威脅攻擊涉及在多個網絡層次之間進行轉換和偽裝,使其更難以被檢測和防御。而深度圖卷積神經網絡能夠在不同層次上提取復雜的數據特征并學習網絡關系,因此具備解決深度威脅攻擊的優勢,能夠更全面、深入地分析網絡流量數據,更精準地實現通信網絡中的各種分段隱蔽威脅以及深度網絡攻擊。

該方法在應用過程中,能夠實現多種類別通信流量的分段隱蔽威脅深度檢測,例如視頻流量、數據流量以及圖片流量等,可對IP端口威脅、協議威脅、數據流量威脅等實現深度檢測,精準、全面發現隱蔽在網絡流量中的威脅和攻擊[8]。

1.2 "通信流量數據包捕獲

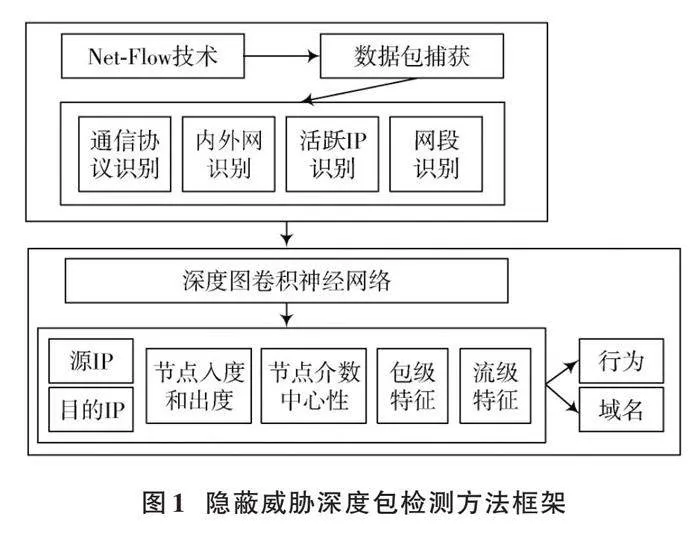

通信網絡流量隱蔽威脅深度檢測時,需獲取通信流量數據包,以此確定流量中存在的隱蔽威脅或者攻擊行為,為網絡運維安全管理對于威脅源頭的追蹤和定位提供依據,因此,在隱蔽威脅深度前,流量數據包捕獲尤為重要。為保證通信網絡流量數據包的捕獲效果,采用Net?Flow技術完成,該技術可實現網絡設備中的數據加速交換,同時實現高速傳輸中的數據流測量以及捕獲,能夠完成網絡流量所有數據包的記錄,并將其發送至集中式服務器上。通信流量數據包捕獲流程圖如圖2所示。

通信網絡在使用過程中,用戶進入網絡后,所有的操作均會形成網絡數據流量,該流量會隨著操作行為的變化呈現差異性,因此,精準掌握該差異性即可實現用戶行為的反向分析和判斷[9]。因此,依據捕獲的網絡流量數據包可實現網絡分段隱蔽威脅深度檢測。

1.3 "基于深度圖卷積神經網絡的隱蔽威脅檢測模型

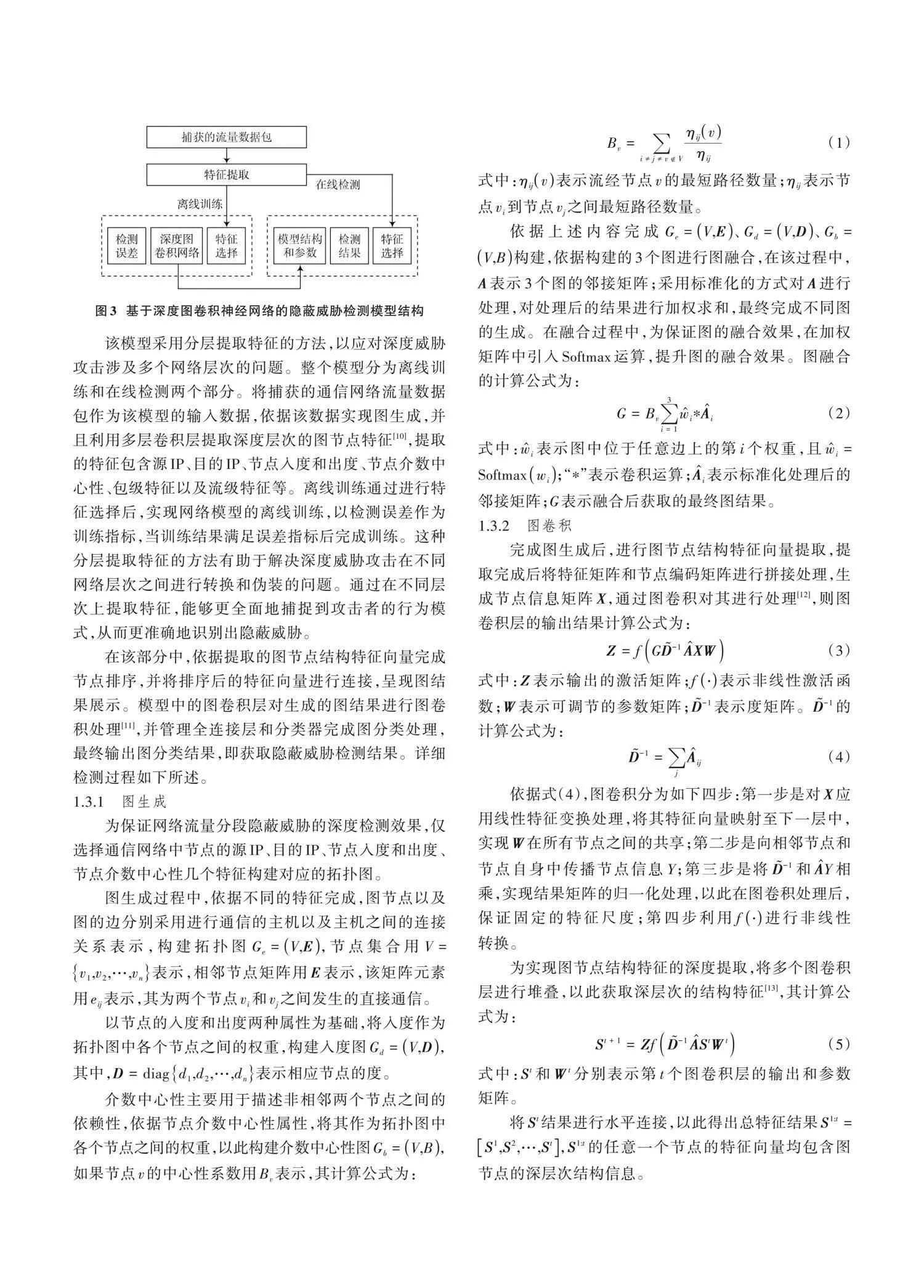

在完成通信網絡流量數據包捕獲后,進行通信流量隱蔽威脅檢測,為保證檢測的可靠性以及全面性,構建深度圖卷積神經網絡檢測模型,模型的整體結構如圖3所示。

該模型采用分層提取特征的方法,以應對深度威脅攻擊涉及多個網絡層次的問題。整個模型分為離線訓練和在線檢測兩個部分。將捕獲的通信網絡流量數據包作為該模型的輸入數據,依據該數據實現圖生成,并且利用多層卷積層提取深度層次的圖節點特征[10],提取的特征包含源IP、目的IP、節點入度和出度、節點介數中心性、包級特征以及流級特征等。離線訓練通過進行特征選擇后,實現網絡模型的離線訓練,以檢測誤差作為訓練指標,當訓練結果滿足誤差指標后完成訓練。這種分層提取特征的方法有助于解決深度威脅攻擊在不同網絡層次之間進行轉換和偽裝的問題。通過在不同層次上提取特征,能夠更全面地捕捉到攻擊者的行為模式,從而更準確地識別出隱蔽威脅。

在該部分中,依據提取的圖節點結構特征向量完成節點排序,并將排序后的特征向量進行連接,呈現圖結果展示。模型中的圖卷積層對生成的圖結果進行圖卷積處理[11],并管理全連接層和分類器完成圖分類處理,最終輸出圖分類結果,即獲取隱蔽威脅檢測結果。詳細檢測過程如下所述。

1.3.1 "圖生成

為保證網絡流量分段隱蔽威脅的深度檢測效果,僅選擇通信網絡中節點的源IP、目的IP、節點入度和出度、節點介數中心性幾個特征構建對應的拓撲圖。

圖生成過程中,依據不同的特征完成,圖節點以及圖的邊分別采用進行通信的主機以及主機之間的連接關系表示,構建拓撲圖[Ge=V,E],節點集合用[V=v1,v2,…,vn]表示,相鄰節點矩陣用[E]表示,該矩陣元素用[eij]表示,其為兩個節點[vi]和[vj]之間發生的直接通信。

以節點的入度和出度兩種屬性為基礎,將入度作為拓撲圖中各個節點之間的權重,構建入度圖[Gd=V,D],其中,[D=diagd1,d2,…,dn]表示相應節點的度。

介數中心性主要用于描述非相鄰兩個節點之間的依賴性,依據節點介數中心性屬性,將其作為拓撲圖中各個節點之間的權重,以此構建介數中心性圖[Gb=V,B],如果節點[v]的中心性系數用[Bv]表示,其計算公式為:

[Bv=i≠j≠v?Vηijvηij] (1)

式中:[ηijv]表示流經節點[v]的最短路徑數量;[ηij]表示節點[vi]到節點[vj]之間最短路徑數量。

依據上述內容完成[Ge=V,E]、[Gd=V,D]、[Gb=V,B]構建,依據構建的3個圖進行圖融合,在該過程中,[A]表示3個圖的鄰接矩陣;采用標準化的方式對[A]進行處理,對處理后的結果進行加權求和,最終完成不同圖的生成。在融合過程中,為保證圖的融合效果,在加權矩陣中引入Softmax運算,提升圖的融合效果。圖融合的計算公式為:

[G=Bvi=13wi?Ai] (2)

式中:[wi]表示圖中位于任意邊上的第[i]個權重,且[wi=Softmaxwi];“[?]”表示卷積運算;[Ai]表示標準化處理后的鄰接矩陣;[G]表示融合后獲取的最終圖結果。

1.3.2 "圖卷積

完成圖生成后,進行圖節點結構特征向量提取,提取完成后將特征矩陣和節點編碼矩陣進行拼接處理,生成節點信息矩陣[X],通過圖卷積對其進行處理[12],則圖卷積層的輸出結果計算公式為:

[Z=fGD-1AXW] (3)

式中:[Z]表示輸出的激活矩陣;[f?]表示非線性激活函數;[W]表示可調節的參數矩陣;[D-1]表示度矩陣。[D-1]的計算公式為:

[D-1=jAij] (4)

依據式(4),圖卷積分為如下四步:第一步是對[X]應用線性特征變換處理,將其特征向量映射至下一層中,實現[W]在所有節點之間的共享;第二步是向相鄰節點和節點自身中傳播節點信息[Y];第三步是將[D-1]和[AY]相乘,實現結果矩陣的歸一化處理,以此在圖卷積處理后,保證固定的特征尺度;第四步利用[f?]進行非線性轉換。

為實現圖節點結構特征的深度提取,將多個圖卷積層進行堆疊,以此獲取深層次的結構特征[13],其計算公式為:

[St+1=ZfD-1AStWt] (5)

式中:[St]和[Wt]分別表示第[t]個圖卷積層的輸出和參數矩陣。

將[St]結果進行水平連接,以此得出總特征結果[S1:t=S1,S2,…,St],[S1:t]的任意一個節點的特征向量均包含圖節點的深層次結構信息。

1.3.3 "檢測輸出

將獲取的[S1:t]結果輸入至全連接層中,該層中的排序池對其進行處理后,輸出一個存在[k]行的向量矩陣。通過該層進行池化后,可實現原有節點數量的轉換,將[n]個節點轉換成[k]個節點,對轉換后的節點進行排序,按照排列順序將其展開,形成圖表示結果。最后通過分類器輸出通信網絡流量分段隱蔽威脅檢測結果。

2 "測試分析

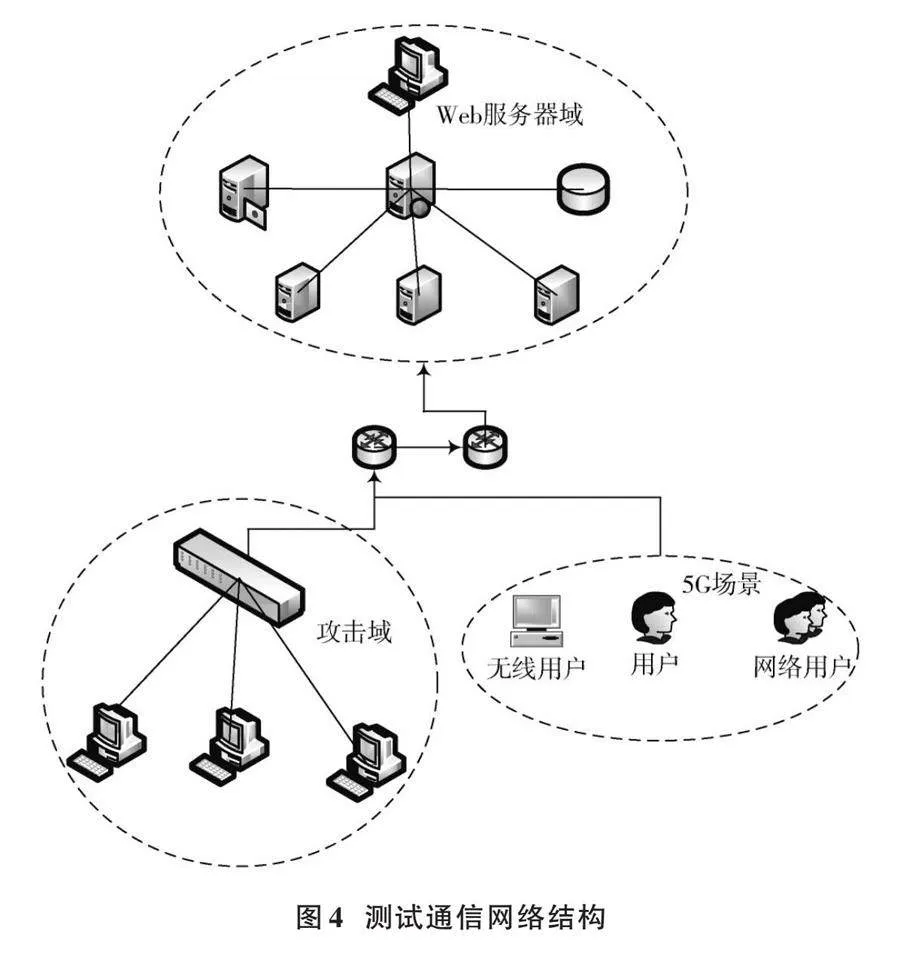

為驗證本文檢測方法的應用效果,以某政務部門內部的通信網絡作為測試對象,該網絡共包含10臺主機、2個路由、1臺客戶端主機、4臺入侵主機以及3臺Web服務器。其中,入侵主機組成風險域。搭建本文提出的深度圖卷積神經網絡模型,該模型搭建時使用的編程語言為Python,選擇的機器學習庫為Keras 2.2.4,該網絡的結構如圖4所示。

深度圖卷積神經網絡的參數設置如下:在圖卷積層中,輸出特征向量維度為32,卷積核數量為16,移動步長為128,卷積核尺寸為128;在池化層中,尺寸為2;在隱含層中,神經元數量為128;在全連接層中,神經元數量為1。這些參數設定旨在實現對輸入數據的有效特征提取和網絡學習,以達到檢測深度威脅攻擊的目的。

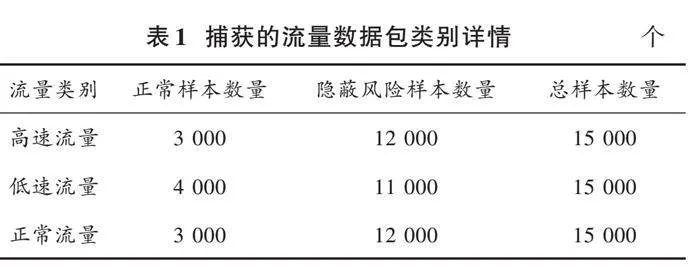

采用本文方法捕獲該通信網絡通信流量數據包,捕獲的流量數據包詳情如表1所示。

將捕獲的網絡流量數據包劃分為訓練集和測試集,訓練集中的樣本數量為30 000個,其中包含25 000個隱蔽威脅樣本;測試集樣本數量為15 000個,其中包含隱蔽威脅樣本數量10 000個,將上述流量包數據作為本文方法的測試數據。

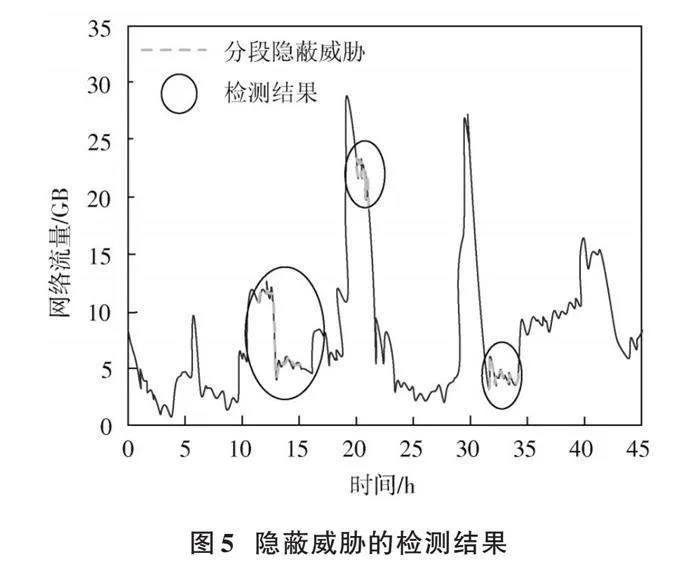

為驗證本文方法對于通信網絡流量中分段式隱蔽威脅的檢測效果,隨意選擇一段捕獲的數據包,通過本文方法對其進行深度檢測,獲取隱蔽威脅的檢測結果如圖5所示。

分析圖5測試結果得出:通信網絡在通信過程中,采用本文方法對通信流量中分段隱蔽威脅進行檢測,可精準確定流量中的隱蔽威脅,檢測效果良好。

為進一步驗證本文方法對通信流量中分段隱蔽威脅的檢測效果,在不同的流量分段長度下,本文方法對3種類別數據包的精準率檢測結果如表2所示。

分析表2測試結果得出:在不同的流量分段長度下,采用本文方法對高速流量、慢速流量以及正常流量的數據包進行隱蔽威脅檢測,隱蔽威脅檢測的精準率均在0.956以上,應用效果良好。

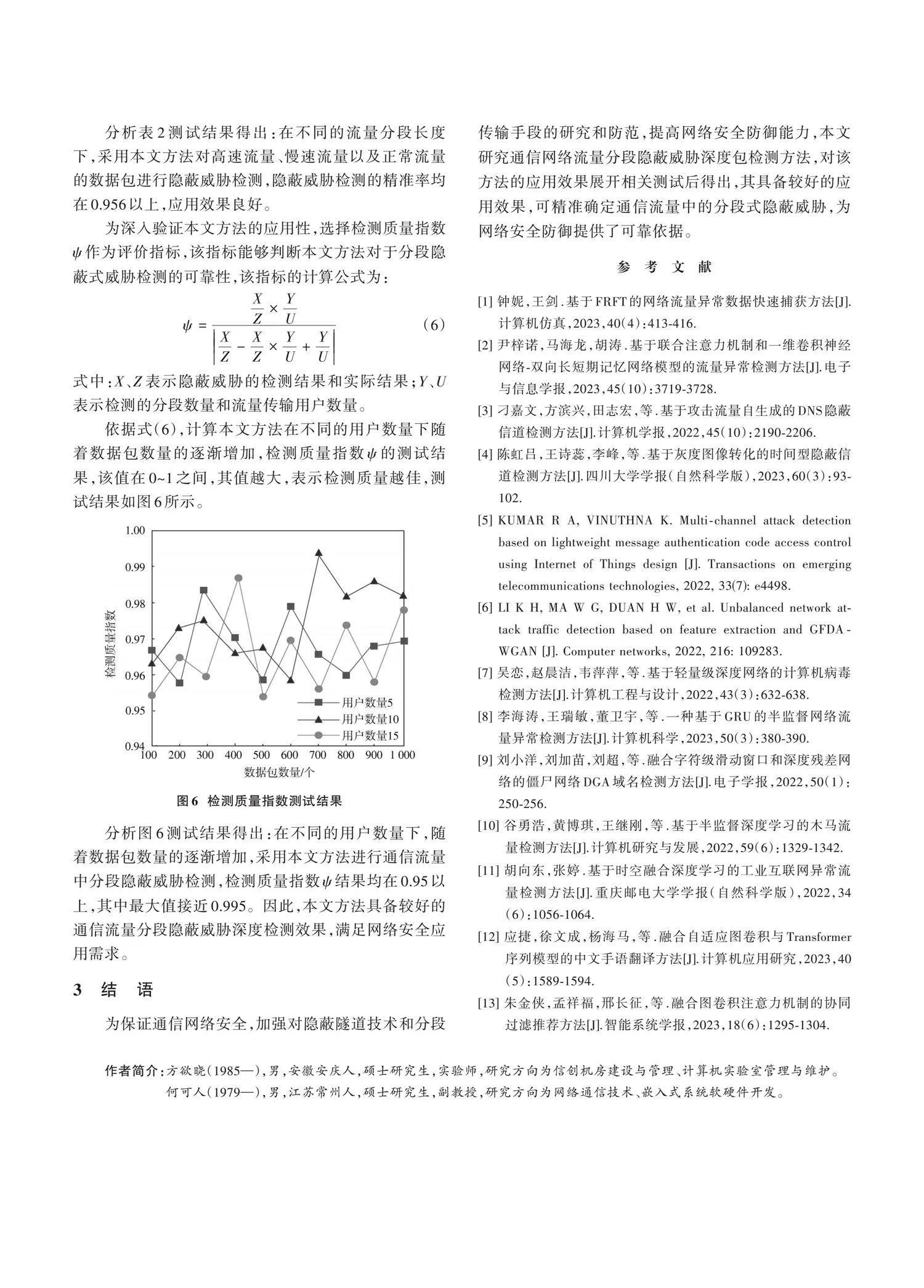

為深入驗證本文方法的應用性,選擇檢測質量指數[ψ]作為評價指標,該指標能夠判斷本文方法對于分段隱蔽式威脅檢測的可靠性,該指標的計算公式為:

[ψ=XZ×YUXZ-XZ×YU+YU] (6)

式中:[X]、[Z]表示隱蔽威脅的檢測結果和實際結果;[Y]、[U]表示檢測的分段數量和流量傳輸用戶數量。

依據式(6),計算本文方法在不同的用戶數量下隨著數據包數量的逐漸增加,檢測質量指數[ψ]的測試結果,該值在0~1之間,其值越大,表示檢測質量越佳,測試結果如圖6所示。

分析圖6測試結果得出:在不同的用戶數量下,隨著數據包數量的逐漸增加,采用本文方法進行通信流量中分段隱蔽威脅檢測,檢測質量指數[ψ]結果均在0.95以上,其中最大值接近0.995。因此,本文方法具備較好的通信流量分段隱蔽威脅深度檢測效果,滿足網絡安全應用需求。

3 "結 "語

為保證通信網絡安全,加強對隱蔽隧道技術和分段傳輸手段的研究和防范,提高網絡安全防御能力,本文研究通信網絡流量分段隱蔽威脅深度包檢測方法,對該方法的應用效果展開相關測試后得出,其具備較好的應用效果,可精準確定通信流量中的分段式隱蔽威脅,為網絡安全防御提供了可靠依據。

參考文獻

[1] 鐘妮,王劍.基于FRFT的網絡流量異常數據快速捕獲方法[J].計算機仿真,2023,40(4):413?416.

[2] 尹梓諾,馬海龍,胡濤.基于聯合注意力機制和一維卷積神經網絡?雙向長短期記憶網絡模型的流量異常檢測方法[J].電子與信息學報,2023,45(10):3719?3728.

[3] 刁嘉文,方濱興,田志宏,等.基于攻擊流量自生成的DNS隱蔽信道檢測方法[J].計算機學報,2022,45(10):2190?2206.

[4] 陳虹呂,王詩蕊,李峰,等.基于灰度圖像轉化的時間型隱蔽信道檢測方法[J].四川大學學報(自然科學版),2023,60(3):93?102.

[5] KUMAR R A, VINUTHNA K. Multi?channel attack detection based on lightweight message authentication code access control using Internet of Things design [J]. Transactions on emerging telecommunications technologies, 2022, 33(7): e4498.

[6] LI K H, MA W G, DUAN H W, et al. Unbalanced network attack traffic detection based on feature extraction and GFDA?WGAN [J]. Computer networks, 2022, 216: 109283.

[7] 吳戀,趙晨潔,韋萍萍,等.基于輕量級深度網絡的計算機病毒檢測方法[J].計算機工程與設計,2022,43(3):632?638.

[8] 李海濤,王瑞敏,董衛宇,等.一種基于GRU的半監督網絡流量異常檢測方法[J].計算機科學,2023,50(3):380?390.

[9] 劉小洋,劉加苗,劉超,等.融合字符級滑動窗口和深度殘差網絡的僵尸網絡DGA域名檢測方法[J].電子學報,2022,50(1):250?256.

[10] 谷勇浩,黃博琪,王繼剛,等.基于半監督深度學習的木馬流量檢測方法[J].計算機研究與發展,2022,59(6):1329?1342.

[11] 胡向東,張婷.基于時空融合深度學習的工業互聯網異常流量檢測方法[J].重慶郵電大學學報(自然科學版),2022,34(6):1056?1064.

[12] 應捷,徐文成,楊海馬,等.融合自適應圖卷積與Transformer序列模型的中文手語翻譯方法[J].計算機應用研究,2023,40(5):1589?1594.

[13] 朱金俠,孟祥福,邢長征,等.融合圖卷積注意力機制的協同過濾推薦方法[J].智能系統學報,2023,18(6):1295?1304.

作者簡介:方欲曉(1985—),男,安徽安慶人,碩士研究生,實驗師,研究方向為信創機房建設與管理、計算機實驗室管理與維護。

何可人(1979—),男,江蘇常州人,碩士研究生,副教授,研究方向為網絡通信技術、嵌入式系統軟硬件開發。