一種定量和定性的安全策略評估方法

夏 冰,鄭秋生

(1.中原工學院;2.鄭州市計算機網絡安全評估重點實驗室,鄭州市450007)

一種定量和定性的安全策略評估方法

夏 冰1,2,鄭秋生1,2

(1.中原工學院;2.鄭州市計算機網絡安全評估重點實驗室,鄭州市450007)

在策略形式化描述和策略關聯度分析基礎之上,提出了一種定量和定性的安全策略評估方法,從主體、客體、權限和影響4個方面對安全策略進行評估.實例分析和系統應用表明,這種定量和定性的安全策略評估方法是可行的.

主機安全評估;策略關聯度;安全策略

主機安全評估是目前計算機網絡管理領域中的研究熱點之一.安全脆弱性評估項已從傳統單一的漏洞評估發展到包含漏洞、安全策略、安全配置、惡意代碼和重要文件等的多元安全評估[1-2].國內外也開展了一系列評估項的研究.當前對漏洞的研究較多[3-4],CVSS在基本群、生命周期群和環境群度量屬性標準上都有很大的改進和發展(從CVSS1.0發展到CVSS2.0),并逐漸趨于成熟.近幾年,基于策略的安全應用研究越來越受到重視,很多組織、機構都制定了相應的策略語言、管理規范.但大多數集中在策略管理、策略語言描述、動態策略模型、策略沖突檢測等方面[5-8],對安全策略和安全配置設置不當而造成的安全后果評估研究較少.為此,本文在借鑒漏洞評級的基礎上,以主機安全策略測評項為對象,提出了一種定量和定性的安全策略評估方法.

1 基本概念

為了全面評估安全策略,下面對策略概念與形式化描述、策略關聯度、安全策略展開分析.

1.1 策略概念與形式化描述

根據IETF/DMTF的定義,策略是系統行為規則的描述,其通用描述形式為“if condition then action”.因此,策略的形式化描述如下:

Policy(Subject,Target,Action,Condition,Flag)表示策略為由Subject、Target、Action、Condition和Flag構成的五元組.Subject表示本條策略規則管理的行為主體;Target表示本條策略規則管理的行為客體;Action表示本條策略規則管理的行為.為描述方便,將主體、客體及行為統稱為實體,主體對客體的一次行為執行稱為會話.Condition表示本條策略規則管理行為的執行約束條件,由主體約束條件、客體約束條件、會話環境約束條件組成.每一個約束條件的描述進一步表示約束條件所屬實體和條件變量.Flag表示策略類型,取值為True或False,其中True為肯定策略,False為否定策略.

1.2 策略關聯度

策略關聯度是指策略之間實體元素如主體、客體、行為及其約束條件之間的邏輯關系.策略關聯度主要有分組關系、繼承關系、約束關系和依存關系.

分組關系是指安全策略中實體間的邏輯關系.組由實體構成且成員必須具有相同的基本類型.組按類型進一步分成主體組、客體組和行為組.

繼承關系是一種偏序關系,是指策略中主體、客體和行為一般都是以層次結構來組織的,它們之間都存在某一種偏序關系.對某些主體、客體來說,相互之間存在繼承關系.繼承關系用“→”表示,即若s1繼承s2,則記為s2→s1.

約束關系是指約束條件之間的關系.當描述同一類約束條件時,2個策略中的約束條件彼此可能互不相干,也可能有包含關系,還可能有交集.

依存關系主要是指策略描述的行為間的關系.依存關系主要有5種:順序關系是指2個行為在執行時存在先后關系,用“~”表示;互斥關系是指2個行為在執行時兩者不能同時執行的一種關系,用“!~”表示;重復關系是指一個行為可以重復多次,用“^”表示,通常約定行為默認為可以重復執行;一次性關系是指一個行為只能執行一次,用“!^”表示;包含關系是指一個行為的執行必然包含另外一個行為的執行,用“⊙”表示.

1.3 安全策略

安全策略是指有關管理、保護和發布信息的法律、規定和實施細則.在主機安全評估中,安全策略特指用于所有與安全相關的活動的一套規則,泛指網絡管理員或者信息主管根據組織機構的風險及其安全目標制定的行動策略.安全策略是動態可調整的,需要根據時間、安全環境、系統安全需求等的變化,對已經實現的安全策略進行調整,使其符合新的安全目標.通過動態調整安全策略可以改變系統運行時的行為,增強系統安全防護的靈活性和擴展性.

在本文中,安全策略采用<主體,客體,權限>三元組的抽象方式描述.其中主體代表安全策略生成的主動實體,主要通過生成途徑、生成復雜度來表現;客體代表所保護的策略項,主要由策略依附宿主對象和認證方式組成;權限是指安全策略對主體訪問客體的授權狀態.

2 定量和定性的安全策略評估方法

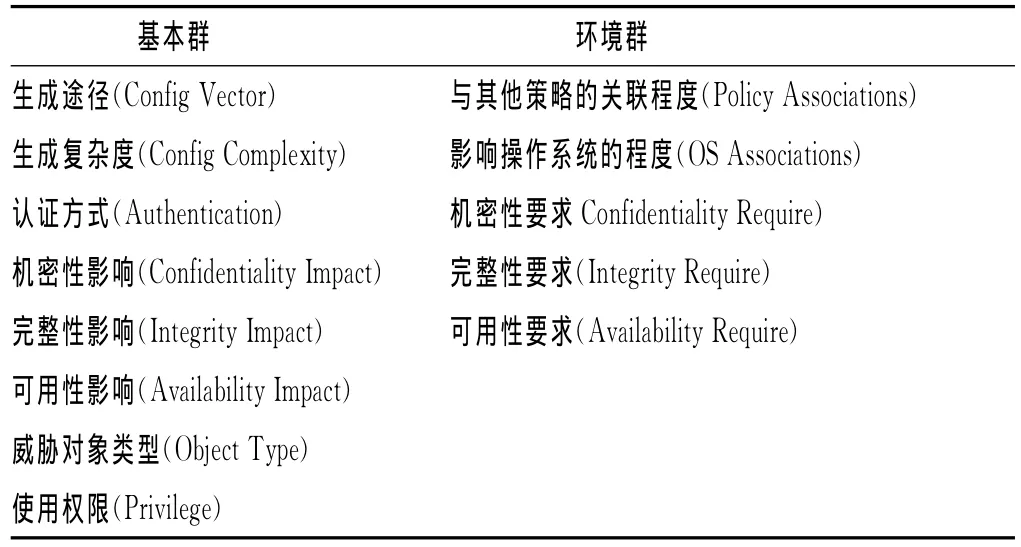

安全策略因動態調整多數是指安全強度的遞增或安全規則的組合,因此生命周期群不予考慮.本文在對安全策略進行評估時,從基本群和環境群2個方面進行衡量,如表1所示.

表1 安全策略評估標準

2.1 評估標準

2.1.1 基本群

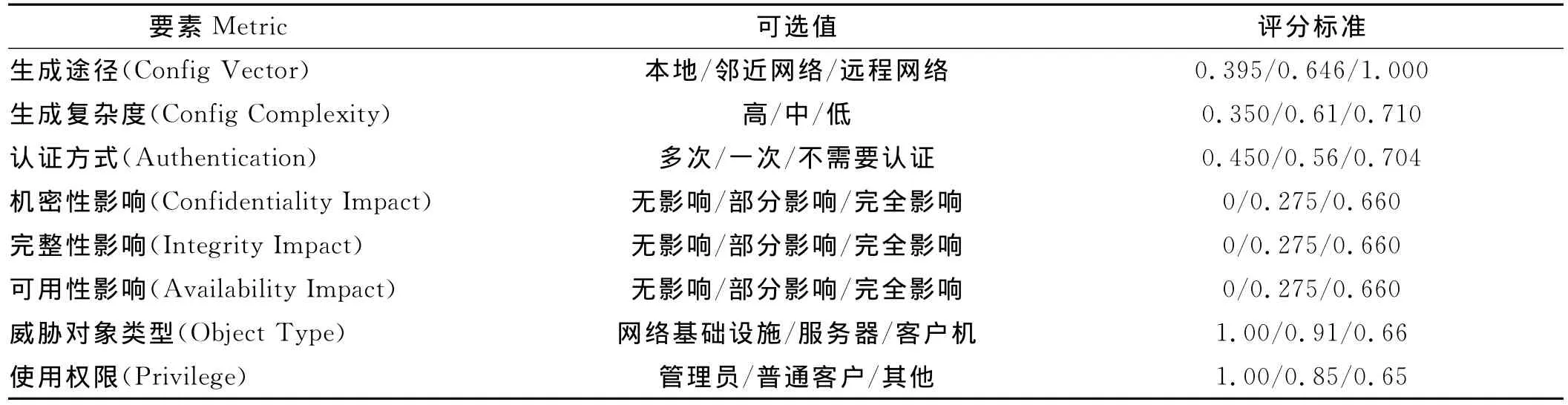

基本群是指安全策略的基本特征,具有不隨時間和用戶環境改變而改變的固有特征.基本群評估的基本要素及其取值如表2所示.

表2 安全策略基本群評估要素及其取值

(1)生成途徑:指影響主機安全的策略配置是以何種方式生成.例如,策略配置可以通過本地用戶設置,或通過局域網設置,或通過遠程網絡設置.

(2)生成復雜度:指安全策略配置過程中,是否需要較多的技術知識.“高”是指配置者需要專業的知識,對策略關聯度深刻理解;“中”是指配置者借助一定的知識就可以完成配置;“低”是指配置者通過字面含義就能進行配置.

(3)認證:指在配置過程是否需要認證,如果需要認證的話,是一次認證還是多次認證.

(4)Impact影響:指安全策略對機密性、完整性和可用性的影響的統稱.Impact影響的可選值為無影響、部分影響和完全影響.如果該安全策略不會對主機安全造成機密性、可用性、完整性影響,則安全策略定量評估分值為0.

(5)威脅對象類型:指安全策略一旦受到威脅,會對何種對象造成安全風險.安全策略威脅對象主要由網絡基礎設施(如防火墻、IDS、DNS、核心交換設備)、服務器和客戶機組成.網絡基礎設置受到安全威脅要比服務器受到安全威脅造成的影響范圍大,服務器受到安全威脅要比客戶機受到安全威脅造成的影響范圍大.

(6)使用權限:指安全策略配置時的操作權限.它主要包括管理員權限、普通用戶權限和其他權限.2.1.2 環境群

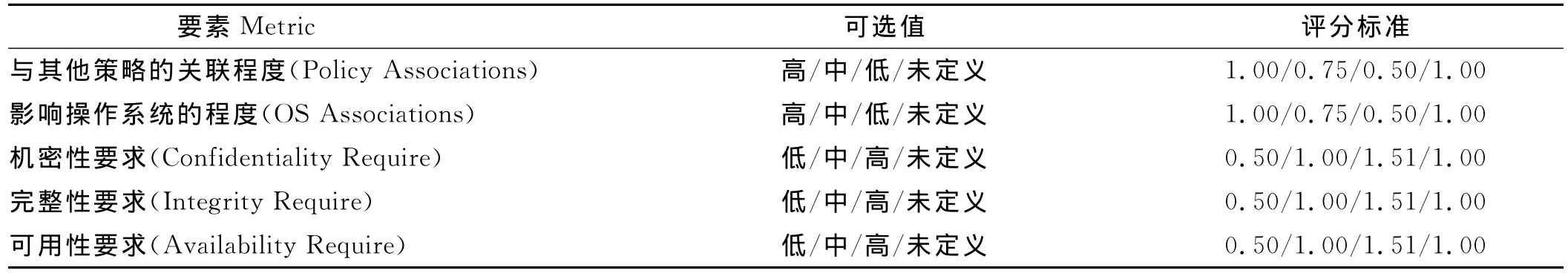

環境群是指安全策略與用戶主機環境相關的特性.主機環境的不同對安全策略造成的安全風險也不同.環境群評估的基本要素及其取值如表3所示.

表3 安全策略環境群評估要素及其取值

(1)策略關聯度:指從分組關系、繼承關系、約束關系中依存關系考慮策略之間的關聯度.其中依存關系中互斥關系在策略關聯度中的表現為高.

(2)影響操作系統的程度:指策略的制定和實施對操作系統運行和用戶訪問造成的影響.“高”是指安全策略的實施造成操作系統不能運行;“中”是指安全策略的實施干擾部分程序或功能的運行;“低”是指安全策略的實施對操作系統無影響;“未定義”是指其他未知情況.

(3)Require需求:指安全策略配置對主機環境機密性要求程度、完整性要求程度和可用性要求程度的統稱.它主要通過“高、中、低和未定義”來區分.

2.2 評估過程

評估時將基本評價和環境評價所得到的結果綜合起來,得到一個最終的數值.2.2.1 基本評價

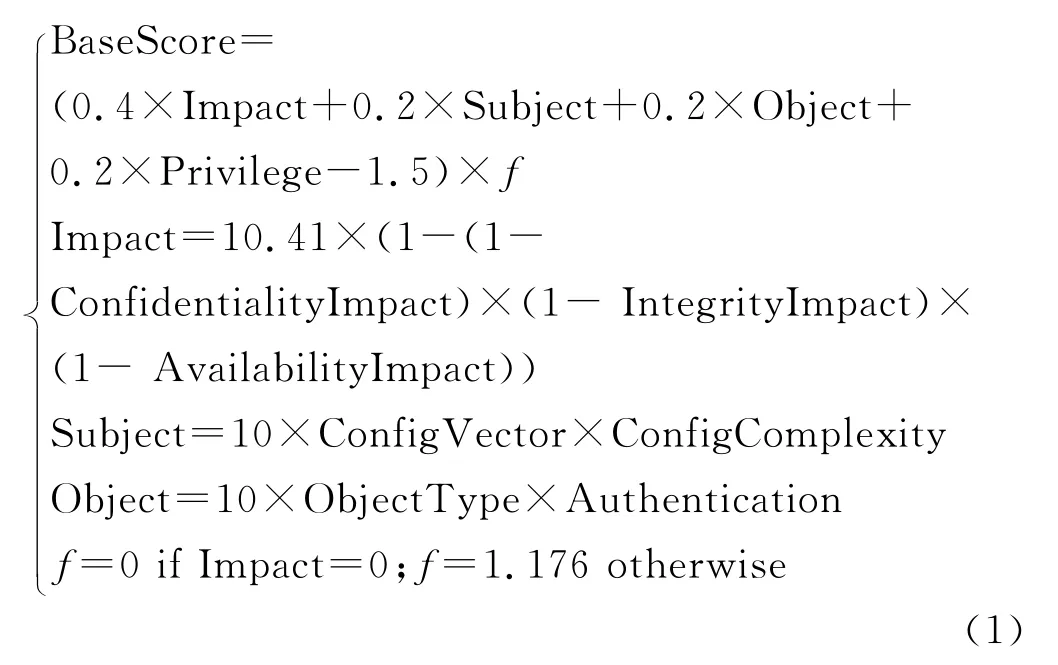

基本評價方程是安全策略評估的基礎,它是將主體Subject、客體Object、權限Privilege和影響Impact 4個方面的結果進行加權運算.基本評價方程式為:

安全策略基本評價4個部分之間存在某種邏輯關系,如描述主體、客體、權限三要素之間的安全標簽就是安全策略.為了處理方便,本文采用加權計算,從數據融合的角度來全面評估安全策略.

2.2.2 環境評價

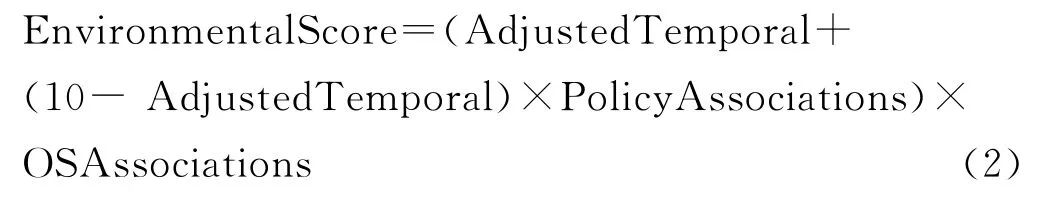

安全策略量化結果和宿主環境密不可分.環境評價方程式和基本評價相結合,產生一個0~10分的環境評價結果.安全策略環境評價公式為:

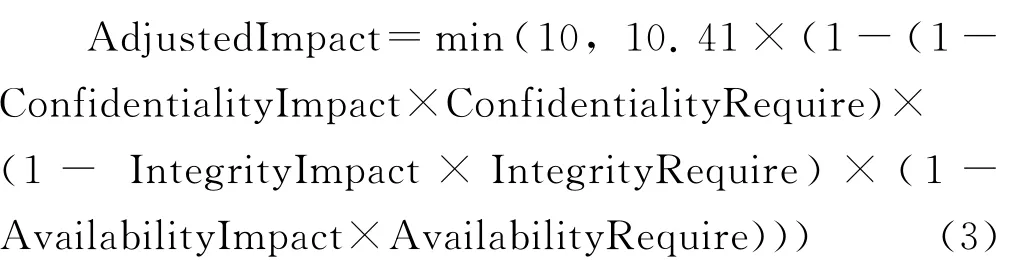

Adjusted Temporal是用公式(3)替代基本評價中的BaseScore來表示:

2.3 等級劃分

依據BaseScore,定義4個安全等級的定性評估結果:

(1)低:安全策略基準值為0.0~2.4;

(2)中:安全策略基準值為2.5~4.9;

(3)中高:安全策略基準值為5.0~7.4;

(4)高:安全策略基準值為7.5~10.

3 實例與分析

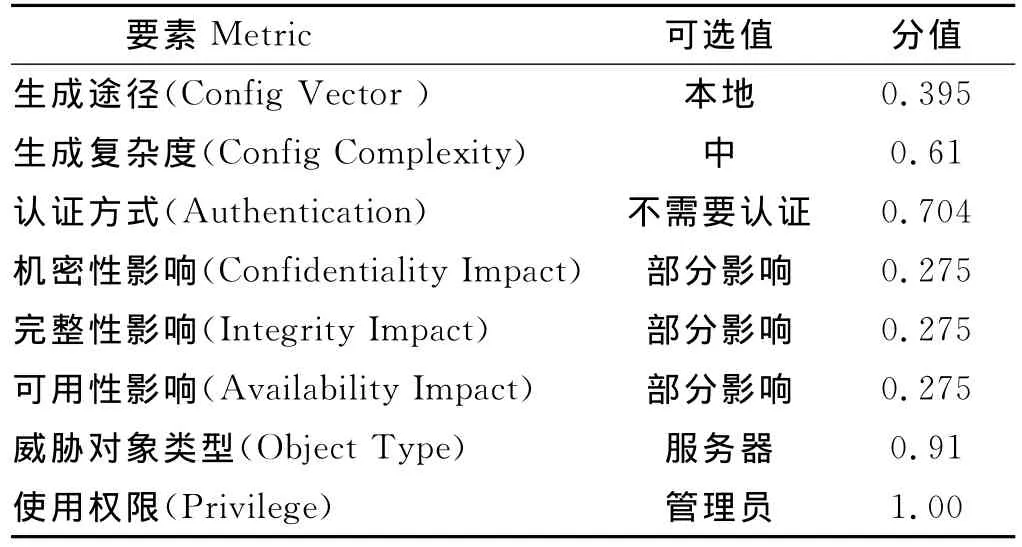

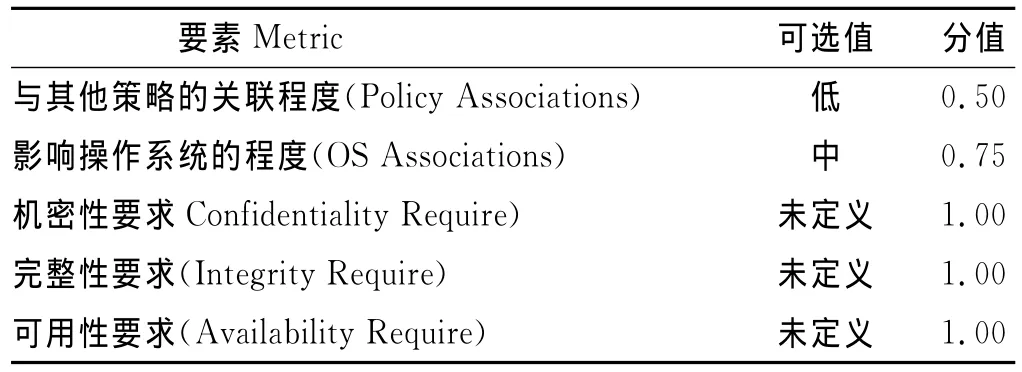

下面以帳號鎖定策略為例,說明安全策略的整個評估過程.帳號鎖定策略基本群評估要素及其取值如表4所示;帳號鎖定策略環境群評估要素及其取值如

表5所示.

表4 帳號鎖定策略基本群評估要素及其取值

表5 帳號鎖定策略環境群評估要素及其取值

利用公式(1)和表4獲取如下數值:Impact=6.4,Subject=2.4,Object=6.4,Privilege=1,BaseScore=4.5.

借助公式(3)和表5可計算得出AdjustedImpact=6.4,并推導出 Adjusted Temporal=4.5.在此基礎之上,利用公式(2)計算得出EnvironmentalScore=5.4,即帳號鎖定策略評估定量值為5.4,等級為高.

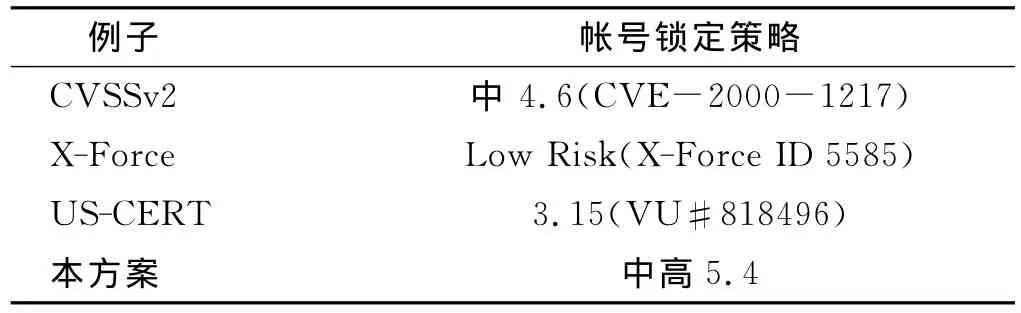

為了描述本安全策略評估的可行性,下面給出3種比 較 權 威 的 安 全 評 價 結 構[9-11],如 FIRST 的CVSSv2、IBM 的 X-Force以及美國的 US-CERT.比較結果如表6所示.

表6 評估結果對比

與CVSSv2的4.6分相比,本方案在分值上差距不到1分.其主要原因在于CVSSv2僅僅從基本群上考慮分值,而本方案側重安全策略對安全配置、重要文件和其他策略的影響.同時,評估實例表明本文提出的安全策略評估方法與其他僅僅關注漏洞本身的方法(如CVSSv2、X-Force、US-CERT)不同,它能夠依據主機實際情況進行綜合分析,因此更能全面評估主機所面臨的安全風險,其方案是可行的,結果是可信的.

4 結 語

本文一方面為影響網絡安全的安全策略測評項提供了一種度量參考標準,并給出了度量標準的評估過程;另一方面為其他安全評估項如重要文件、惡意代碼等提供了一種定量和定性的評估思路.本文提出的安全策略評估方法已成功地應用到實驗室開發的“Found Light主機安全評估系統”上.后期研究工作主要包括分析安全策略關聯度和安全策略對操作系統的影響.

[1]夏冰,裴斐,鄭秋生.帶策略與管理的安全評估系統研究與實現[J].中原工學院學報,2009,20(6):29-34.

[2]鄭秋生,白永紅,夏冰.計算機網絡安全評估技術的研究[C]//.計算機研究新進展(2009).北京:電子工業出版社,2009:26-30.

[3]Peter Mell,Karen Scarfone,Sasha Romanosky.A Complete Guide to the Common Vulnerability Scoring System Version2.0[EB/OL].(2009-04-08).http//www.first.org/cvss/cvss-guide.htm.

[4]王秋艷,張玉清.一種通用漏洞評級方法[J].計算機工程,2008,34(19):133-136.

[5]蔡嘉勇,卿斯漢,劉偉.安全策略模型聚合性評估方法[J].軟件學報,2009,20(7):1953-1966.

[6]汪靖,林植,李云山.一種安全策略的沖突檢測與消解方法[J].計算機應用,2009,29(3):823-825.

[7]王濤,曾慶凱.動態安全策略的權限撤銷研究[J].計算機應用,2009,29(7):1809-1812.

[8]李慶海,張德運,段中興.基于角色的分布式策略管理規范的設計與實現[J].西安交通大學學報,2004,38(6):566-570.

[9]ISS X-Force Database.Microsoft Windows 2000 Brute Force Attack[EB/OL].[2011-03-01].http://xforce.iss.net/xforce/xfdb/5585.

[10]National Vulnerability Database.CVE-2000-1217[EB/OL].(2008-09-05)[2011-03-01].http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2000-1217.

[11]US-CERT.Vulnerability Note VU#818496[EB/OL].(2001-04-30)[2011-03-01].http://www.kb.cert.org/vuls/id/818496.

The Method of Quantitative and Qualitative of Security Policy Assessment

XIA Bing1,2,ZHENG Qiu-sheng1,2

(1.Zhongyuan University of Technolog;2.Zhengzhou Key Lab of Computer Network Security Assessment,Zhengzhou 450007,China)

How to evaluate security policy and to give assessment process is key point to security metric result.Based on policy formal description and policy associations,this paper proposes a assessment methos that included subject,object,privilege and impact,and illustrates the validity.

host security assessment;policy association;security policy

TP309

A

10.3969/j.issn.1671-6906.2011.02.009

1671-6906(2011)01-0033-04

2011-03-07

河南省科技攻關計劃項目(092102310038;092102210029)

夏 冰(1981-),男,河南永城人,講師,碩士.