引導信息安全專業(yè)學生自主研學的有效案例

2011-12-31 00:00:00劉

計算機教育 2011年8期

摘要:當前,有相當一部分學生嚴重缺乏自主研學的習慣和能力,一些學生只是被動地應付考試,另一些學生甚至完全沉溺于游戲當中,失去了對專業(yè)學習的興趣。本文通過一個具體案例,積極探索如何引導信息安全專業(yè)學生自主研學,從而有效地提高學生發(fā)現(xiàn)、理解、分析和解決問題的興趣和能力。

關鍵詞:自主研學;第三方支付;客戶端安全;瀏覽器劫持

我國的高等院校信息安全專業(yè)本科的建立和發(fā)展至今尚不足8年。這些年來,有關專業(yè)人士就如何發(fā)展和完善信息安全專業(yè)建設進行了廣泛的研究和探討,比如,如何結合學校特色加強信息安全專業(yè)的建設、信息安全專業(yè)人才培養(yǎng)存在的若干問題、信息安全專業(yè)人才培養(yǎng)模式的探討、信息安全課程體系和實驗體系的建設、信息安全專業(yè)應用型人才的培養(yǎng),等等[1-2]。國外大學關于信息安全專業(yè)教育方面的研究也不少,特別在信息安全實驗教學方面有許多很具體的研究和探索[3-4]。北京信息科技大學信息安全專業(yè)成立于2004年,近些年來,本專業(yè)特別注重結合學校具體情況,為培養(yǎng)信息安全應用型人才進行積極的探索,無論在專業(yè)建設和學科建設方面都取得了一定成效。筆者在“入侵檢測技術”這門課程的實驗教學方面進行過積極探索[5],采用課內(nèi)實驗與課外實驗相結合的方式增加學生動手的機會,使學生在實踐中學習,在實踐中增強各種能力。但是無論從學校方面,還是從教師方面做再多的努力,都難以回避一個不爭的事實:大多數(shù)學生玩游戲上癮,自主研學的習慣和精神嚴重缺乏。因此,無論進行什么樣的教學模式創(chuàng)新與改革,無論提供什么樣的教學和實驗環(huán)境,其效果都會大打折扣。這是我們必須要面對,同時也要盡快解決的現(xiàn)實問題。筆者從事多年的信息安全專業(yè)的教學,同時又長期兼任信息安全專業(yè)班級的班主任,即站在專業(yè)教學的第一線,也站在學生管理的第一線,有更多的時間和機會在如何引導學生自主研學方面進行廣泛和深入的探索。

1發(fā)現(xiàn)和提出問題

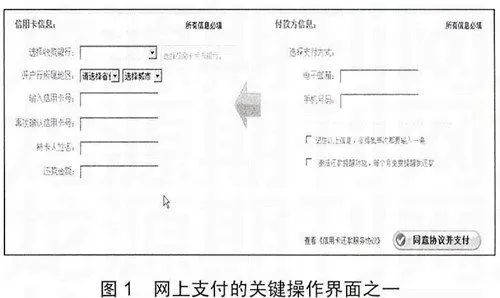

隨著互聯(lián)網(wǎng)上各種應用和服務不斷增多,信息安全問題越來越受到人們的關注。目前,網(wǎng)絡銀行和第三方支付系統(tǒng)在各種網(wǎng)上應用和服務中扮演極其重要的角色,而它的安全問題一直受到有關各方的重視,但沒有得到根本上的解決,這將嚴重影響未來網(wǎng)上服務和應用的進一步發(fā)展。筆者通過一個真實的案例,吸引學生的興趣,引導他們結合所學的知識去分析問題和解決問題。案例的具體內(nèi)容涉及一個用戶利用第三方支付系統(tǒng)還房貸而遭受較大的資金損失。筆者在這個事件發(fā)生后,親歷了此案例的調(diào)查,事件發(fā)生的過程如下:一個用戶看到某第三方支付商提供的廣告后,進行了信用卡還款操作。圖1是用戶在操作時輸入的重要信息。

左窗口是要求用戶輸入接收方的信用卡卡號、用戶名及還款金額;右窗口是付款方的借記卡所屬銀行、個人電子郵件和手機號碼。完成各項填寫后,按確認鍵,進入所選銀行的付款頁面,該頁面顯示商城名稱、訂單號、訂單金額、商品名稱等提示信息,并要求輸入支付卡的卡號和口令,接下來用戶只要插上自己的有效的安全U盾,輸入正確的PIN碼后就可以完成付款。本案例中的用戶共進行了二次支付,共計支付了8萬多元錢。過了幾天,所支付的錢依然沒有到達接收卡賬戶上。用戶查詢后發(fā)現(xiàn),這二筆錢通過另一家支付系統(tǒng)分別轉入了某地二個不同的賬戶,而他所選用的第三方支付商根本沒有接受這二筆交易。

筆者將上述真實的案例告訴學生,首先是讓他們了解該安全事件的具體表現(xiàn)。接下來給學生提出更多的問題,比如:通過第三方的支付過程涉及哪些主體?這些主體各自應該承擔的安全責任和應當采取的安全機制是什么?上述案例中存在的安全漏洞到底在哪?這樣的安全漏洞能夠解決嗎?采用什么安全機制能防范或制止這種安全漏洞?為了讓學生更快地進入角色,筆者給他們提出一些建議:

1) 通過第三方支付系統(tǒng)完成一次網(wǎng)上的實際轉賬過程;

2) 上中國金融認證中心網(wǎng)站www.cfca.com,了解網(wǎng)上支付過程及相關安全知識;

3) 了解客戶端及IE瀏覽器存在的安全漏洞。

2描述和理解問題

學生們帶著對上述案例的興趣及若干問題去查找相關資料,經(jīng)過一段時間的學習和討論以后,他們能夠與老師討論這個案例,并能完成對相關問題的描述和理解。

首先,了解到第三方支付系統(tǒng)的支付過程,涉及支付用戶、收款用戶、第三方支付系統(tǒng)、網(wǎng)上銀行、認證中心(CA),以及網(wǎng)上通信。若存在購物交易,還應包括商家。本案例中用戶的在線支付,不是為了完成購物而是為了還款,實質(zhì)上就是利用第三方支付系統(tǒng)進行轉賬。這種轉賬方式,是在網(wǎng)上銀行與用戶方之間增加了第三方支付商,增加了這樣一個支付環(huán)節(jié),很有可能會給用戶帶來了額外的風險。若從技術層面上來考慮,這種支付過程,涉及到客戶端、第三方支付系統(tǒng)的服務器端、網(wǎng)銀系統(tǒng)的服務器端、認證系統(tǒng)服務器、互聯(lián)網(wǎng)通信等多個方面。一旦出現(xiàn)安全事件,每一個相關方面都有可能成為安全事件起因。當然,事件的確切原因需要具體問題具體分析。

第二,所涉及到的各方都會采用相應安全機制來保證系統(tǒng)的安全,其中認證中心、銀行采用的安全機制最強、在安全方面投入也更高;第三方支付系統(tǒng)相對弱一些;用戶端存在的安全隱患相對更多一些。目前,國內(nèi)銀行的認證還是由各銀行自行完成,以后這方面的工作應該由中國金融認證中心來完成。到目前為止有關網(wǎng)銀安全事件的發(fā)生原因,都與網(wǎng)銀的服務器端沒有直接原因,主要由于客戶端存在病毒、或用戶操作不當造成的。相比較而言,第三方支付系統(tǒng)存在的安全隱患更大,其中包括監(jiān)管和技術二方面的原因。但是就目前所發(fā)生的有關安全事件來看,第三方支付系統(tǒng)的服務器端出現(xiàn)技術或人為安全問題的可能性不大,因為若是服務器端出現(xiàn)問題,其造成資金的損失,一定會是以億計,而且會涉及大量的用戶。與其他主體相比,客戶端存在的安全問題相對比較多,比如,操作系統(tǒng)和IE沒有及時升級、沒有安裝殺毒軟件或沒有對殺毒軟件的病毒庫及時更新,等等。本案例中用戶所用的Window系統(tǒng)版本較早且未及時打補丁,所用IE版本較低。筆者用諾頓殺毒軟件對案中用戶所用U盤進行過檢測,出現(xiàn)了Spyware.Keylogger報警。經(jīng)查詢,這是一個間諜軟件,在2007年2月升級,可以截屏,可以記錄擊鍵信息。該軟件可能來自網(wǎng)站、電子郵件、即時消息及直接文件共享連接,此外用戶在接受某個軟件程序的最終用戶許可協(xié)議時,可能會在毫無察覺的情況下收到該間諜軟件。

第三,在網(wǎng)絡通信方面,目前網(wǎng)上交易大都采用SSL、SET等安全協(xié)議,所用安全協(xié)議的安全功能包括身份認證服務、機密性保護服務、數(shù)據(jù)完整性服務、不可否認性服務等,從這些年的實踐上來看,SSL和SET二個安全協(xié)議尚未有明顯易攻擊的安全漏洞 [6]。

最終,通過認真分析交易環(huán)節(jié)、上網(wǎng)查詢相似案例的報道、以及檢查用戶交易所用的筆計本電腦,確認這是一起典型的發(fā)生在客戶端的中間人攻擊事件,利用了客戶端與第三方交易系統(tǒng)存在的漏洞。這里所說的第三方交易系統(tǒng)存在安全漏洞,主要是指三方面的內(nèi)容,其一,如圖1所示,當用戶在左窗口中輸入賬戶信息時,所輸數(shù)據(jù)極易被鍵盤截獲木馬所截獲;其二,沒有采用適當?shù)陌踩丶婪兑恍┏R姽簦黄淙谌街Ц断到y(tǒng)存在更易被利用的弱點。下面重點分析本案例中的客戶端的安全問題,這是目前最常見的,也是難于解決的問題。

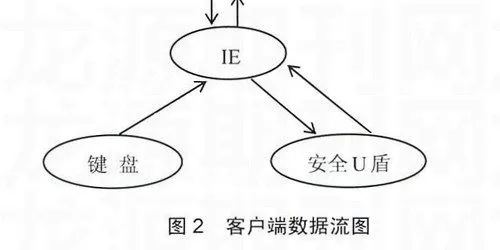

圖2是客戶端的涉及IE瀏覽器、鍵盤和安全U盾三個實體的數(shù)據(jù)流圖。

就本文所提案例而言,用戶進入第三方支付系統(tǒng)A網(wǎng)站后,首先在圖1左端窗口輸入接收卡信息,在右端窗口選擇支付銀行及個人Email和手機信息,正常情況下,這些信息通過IE內(nèi)置SSL模塊,建立SSL連接,將信息安全傳送至第三方支付系統(tǒng)A服務器端;然后再依據(jù)用戶所選擇的支付銀行,鏈接銀行支付頁面進行支付,支付時要求輸入用戶銀行卡號、用戶銀行卡密碼及付款金額,提示用戶插入安全U盾,輸入PIN碼。該過程用戶所輸入的信息通過IE傳遞給安全U盾,進行簽名和加密運算以后,再返回IE傳送至網(wǎng)銀支付網(wǎng)關,網(wǎng)銀系統(tǒng)的服務器端對數(shù)據(jù)進行認證和解密后,將資金從用戶支付卡上轉至第三方支付系統(tǒng)。延遲一段時間后,資金才由第三方支付系統(tǒng)轉入用戶所輸入的接收卡中。

在本文的案例中,用戶的資金通過另一個第三支付系統(tǒng)B轉入非用戶指定的接收卡賬戶。這顯然是一種瀏覽器劫持行為,此行為發(fā)生在調(diào)用網(wǎng)銀支付頁面以前,它更改了接收卡信息,同時由另一第三方支付系統(tǒng)B,代替了用戶所選擇的第三方支付系統(tǒng)A,因此網(wǎng)銀支付頁面是由第三方支付系統(tǒng)B提供的鏈接。在接下來的支付過程中,無論是用戶方、第三方支付系統(tǒng)A、第三方支付系統(tǒng)B,還是銀行方均不會發(fā)現(xiàn)任何異常情況。

分析了整個入侵過程以后,教師自然引入以下幾個問題:

1) 非法者為何要選擇在此操作環(huán)節(jié)進行IE劫持?這種IE劫持是如何實現(xiàn)的?

2) 非法者為何要選擇第三方支付系統(tǒng)B作為他們的支付平臺?該平臺是否有漏洞更容易被利用?

3) 若該用戶直接進入網(wǎng)銀界面進行類似的轉賬操作會有資金會發(fā)生資金損失嗎?

4) 能否防范此類IE劫持行為?如何防范?

3分析和實踐

前面描述了如何引導學生去發(fā)現(xiàn)和理解問題。接下來是組織學生進一步分析問題,并著手尋找解決問題的方法和途徑。筆者通過與學生們討論,將接下來所要進行的工作分成四大部分。第一、明確和掌握文中所提案例的攻擊原理;第二、通過分析和模擬攻擊行為,進一步理解和掌握相關攻擊原理和實現(xiàn)方法;第三、設計并實現(xiàn)新的安全機制,防范相關攻擊;第四、驗證新的安全防范機制的有效性。

3.1瀏覽器劫持技術的原理

從目前的資料來看,“瀏覽器劫持”攻擊的滲透途徑有很多,其中最常見的方式有通過BHO DLL插件、Hook技術達到對用戶的瀏覽器進行篡改的目的。這些載體可以直接寄生于瀏覽器的模塊里,成為瀏覽器的一部分,進而直接操縱瀏覽器的行為。

什么是BHO DLL插件、Hook技術?它們的作用是什么?它們是如何被合法和不法利用的?“瀏覽器劫持”攻擊是如何利用這些技術從事了非法或非授權行為的?

首先了解BHO技術[7]。BHO是微軟早在1999年推出的作為瀏覽器對第三方程序員開放交互接口的業(yè)界標準。BHO可以獲知和實現(xiàn)瀏覽器的大部分事件和功能,也就是說,它可以利用少量的代碼控制瀏覽器行為。程序員可以設計出一個BHO控制瀏覽器跳轉到他想讓用戶去的頁面,這就所謂的“瀏覽器劫持”——BHO劫持。

其次,引入Hook(鉤子)技術。Hook[8]是Windows消息處理機制的一個平臺,應用程序可以在上面設置子程序以監(jiān)視指定窗口的某種消息,并且當消息到達后,在目標窗口處理函數(shù)之前處理它。Hook機制允許應用程序截獲處理Window消息或特定事件。把Hook技術應用到瀏覽器上面,就成了另一種控制瀏覽器行為的方法,稱為IE鉤子。IE鉤子程序載入進程后便能獲知所有的消息類型、API和內(nèi)容,一旦發(fā)現(xiàn)某個符合要求的消息,如IE執(zhí)行了某個事件,或者用戶輸入了特定內(nèi)容,鉤子的處理代碼就開始工作了,它先攔截系統(tǒng)發(fā)送給IE的消息,然后分析消息內(nèi)容,根據(jù)不同消息內(nèi)容作出修改后再發(fā)給IE,就完成了一次Hook篡改過程。

接下來的問題就是:案例中的攻擊者是如何使攻擊得逞的呢?攻擊者能夠得逞需要具備哪些條件?

3.2第三方支付系統(tǒng)的弱點

本案例有一個值得關注的地方,就是詐騙者利用了另一家B支付系統(tǒng)將客戶資金進行了非法轉移。這個B支付系統(tǒng)有什么更易被利用的弱點嗎?筆者對B支付系統(tǒng)進行考察后發(fā)現(xiàn),該支付系統(tǒng)給商家提供了信用支付功能,通過該功能,商家可以通過一個鏈接讓買家通過網(wǎng)銀進行支付。該支付系統(tǒng)為注冊商家和非注冊商家都提供了一個這樣的功能,也就是說任意一個人,都可以不經(jīng)任何審查過程,實現(xiàn)這樣一個功能。

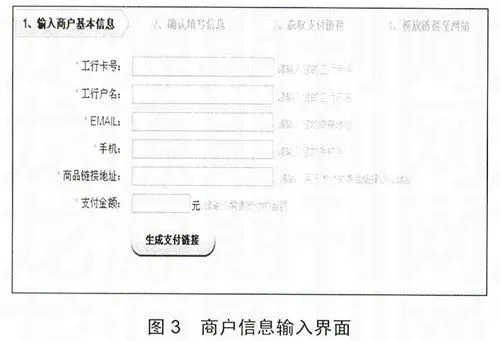

如圖3所示,要完成信用支付,任何一個注冊或非注冊用戶第一步要做的是輸入工行的信用卡號及其它相關信息。輸入完成后,再進行確認。最后生成一個支付鏈接。

如圖4所示。所生成的支付鏈接中的最后二項,一個是“money=xxxxx”,另一個是“payUrl=xxxx”等號后面的內(nèi)容。前者是支付金額,后者是商品鏈接。等號后面的內(nèi)容允許商戶根據(jù)需要進行修改。正是這個鏈接為網(wǎng)上開店的商戶完成商品的支付功能,提供了很大方便,但同時,也為攻擊者進行網(wǎng)上詐騙大開方便之門。

3.3模擬運行環(huán)境及攻擊行為

通過對攻擊行為的模擬,可以使學生更好地理解攻擊行為的原理、作用及局限,同時也能夠大大增強學生的編程能力。

第一,利用鉤子技術實現(xiàn)對鍵盤的記錄[9]。由于鍵盤記錄器需要監(jiān)控鍵盤的所有輸入,因此必須安裝為全局的鉤子,該鉤子函數(shù)應當寫入一個DLL文件內(nèi)。該DLL由VC編寫,相應參考資料很多。

第二,利用BHO技術實現(xiàn)URL的攔截[10]。該BHO插件在VC6.0下開發(fā)。基本實現(xiàn)過程:①ATL Object到該項目中。②實現(xiàn)IObjectWithSite的接口方法。③實現(xiàn)IDispatch接口方法。④修改注冊表文件,追加BHO的注冊信息。

第三,網(wǎng)上支付系統(tǒng)[11]保證客戶端資金安全的最核心的機制是采用安全U盾。為了使學生充分掌握和了解安全U盾的應用,給學生提供了堅石誠信科技公司的安全U盾產(chǎn)品ET199,能夠使用MS CryptoAPI接口開發(fā)ET199的應用。

3.4建立新的安全防范機制

分析和模擬的目的是為了能夠有更好的思路和手段來實現(xiàn)新的安全防范機制,避免類似的攻擊案例的發(fā)生。

從對文中案例的分析情況來看,第三方支付系統(tǒng)顯然存在弱點,需要企業(yè)本身和相關監(jiān)管部門進一步完善業(yè)務流程和監(jiān)管手段。作為用戶一方,如何保證客戶端不被非法程序所侵害,也應引起足夠的重視。目前,所能采取的技術手段是利用系統(tǒng)監(jiān)控技術,監(jiān)控文件目錄的變動、注冊表的修改、進程的創(chuàng)建等[9]。

1) 文件監(jiān)控技術。Windows SDK提供了兩種API進行文件監(jiān)控。FindChange- Notification系列函數(shù)和ReadDirectory- ChangesW()函數(shù)。

2) 注冊表監(jiān)控技術。Windows SDK提供了一個函數(shù):RegNotifyChangeKeyValue(),可以完成對指定注冊表路徑項的監(jiān)視。

3) 進程監(jiān)控技術。進程監(jiān)控的有多種方法。最好的方法是采用API Hook。API Hook的主要思路是攔截基于操作系統(tǒng)提供的API函數(shù),使其在執(zhí)行這些函數(shù)前首先運行自己的代碼,可以使用這種方法來記錄系統(tǒng)中的一些關鍵操作。

4結語

當前,學生自主研學能力的缺乏具有一定的普遍

性,特別是在與我校同檔次的高校中,情況更為普遍。因此,無論從學校層面還是從專業(yè)教學層面上都在積極采取辦法提高學生自主研學能力,如鼓勵成立學生社團、舉辦課外專業(yè)競賽、提供學校學生基金項目、創(chuàng)新理論教學和實驗教學,等等。本文探討了一種新的方法和途徑:以學生感興趣的應用型項目為依托,積極引導學生自主研學。只有當學生提高了自主研學的能力和興趣以后,他們才能夠在大學所提供的各種教育活動中,更有效地提高自身的實踐能力、溝通能力、團隊合作能力和知識應用能力。

參考文獻:

[1]