基于個人云計算的安全架構研究及實現技術

毛乾任 徐唐 劉勁松

摘 要: 對現有個人云計算服務模式和安全需求進行了分析;從用戶信息安全、數據安全、個人云服務的自身穩定性及可靠性三個方面入手,結合網絡虛擬化等網絡安全技術、Iaas/Paas核心架構安全技術和個人云安全管理技術,設計并整合了一種可以實施的個人云安全架構;針對個人云終端用戶,根據虛擬資源化管理和個人云服務的要求,為當前個人云計算發展提供了一種安全技術支持。

關鍵詞: 個人云計算; 云服務; 個人云安全架構; 個人云安全技術

中圖分類號:TP393.08 文獻標志碼:A 文章編號:1006-8228(2013)09-17-03

0 引言

個人云計算安全事件近年來頻頻出現,如:谷歌泄露個人隱私事件,盛大云數據丟失事件,2011年韓國三大門戶網站之一Nate和社交網絡“賽我網”遭到黑客攻擊,致使3500萬用戶信息泄露事件等,都嚴重侵犯了用戶的合法權益。這些個人云不安全事件促使了社會各方面對個人云計算安全保護的強烈需求。安全性、穩定性和低成本是個人云計算的主要特點和發展重心。

1 個人云計算定義

個人云由服務器、終端、應用程序和個人信息組成。個人信息存儲在服務器上,運行在那里的Web應用程序進行計算,通過網絡接口提供服務給終端,終端通過Web瀏覽器等客戶端軟件訪問個人云服務[1]。

2 個人云服務安全威脅

目前個人云服務的安全問題主要分為用戶身份信息的安全,用戶隱私信息的安全,用戶上傳數據的安全和云服務的自身穩定及可靠性。云安全威脅主要可以概括為以下六種[2]。

⑴ 內部員工濫用數據和服務,有權限的云計算服務商的內部人員在接觸和處理內部數據的過程中,有濫用數據的可能性。

⑵ 數據泄露和丟失,主要有ACL(訪問控制列表,Access Control List)不充分或者密鑰的丟失,導致數據毀壞和外泄。

⑶ 不安全的網絡程序接口或API(應用程序接口,Application Program Interface),云計算應用在開發和運行過程中的測試時,對網絡接口和API接口來說不大成熟,會帶來一定不安全隱患。

⑷ 平臺服務中的權限弱點,平臺服務中的消息列隊,NoSQL(非關系數據庫),Blog服務等的權限弱點會破壞數據的保密性。

⑸ 虛擬機隔離能力弱點使資源的虛擬化和共享使服務安全性降低。云計算基礎設施及服務廠商在安全隔離多用戶架構時就會同步產生不安全隱患。

⑹ 賬戶或服務劫持,在云環境中,攻擊者如果控制了用戶賬戶的證書,就可以竊聽用戶的活動、交易,把數據變為偽造的信息,將賬戶引到非法網站或發送惡意軟件。甚至造成隱私信息泄露等事件。

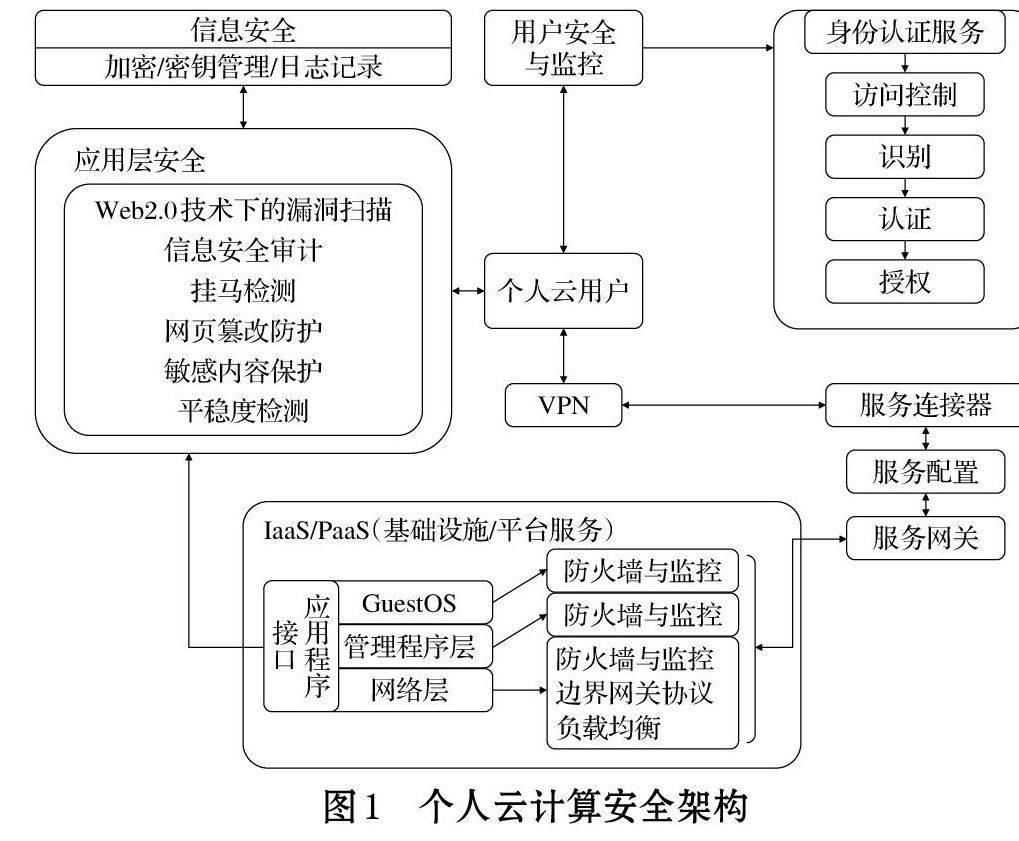

3 個人云計算安全架構

針對上文所提到的個人云計算面臨的威脅,在個人云計算服務基礎上,構建了個人云計算安全框架。并從終端個人用戶、應用層服務、網絡層服務和云平臺及設施服務入手,提出安全架構與策略。如圖1所示。

⑴ 終端用戶安全與監控,用戶可以使用由終端用戶服務商提供的多重認證,個人用戶通過第三方授權認證[3],然后由終端用戶服務門戶發出服務令牌。加入服務門戶網站后,用戶可以購買和使用由單獨的服務提供商或服務供應商提供的云服務。終端用戶服務商,是由服務配置、訪問控制、審計和安全控制等構成,提供使用云服務管理和配置的安全訪問控制。安全控制則實現了使用者權限分配,識別,認證和授權和密鑰管理。

⑵ 應用層服務安全的保證,通過服務配置、服務網關、服務代理和服務監控,服務配置中的管理者可以使用通信協議和開放的API(應用程序接口,Application Programming Interface)在管理和初始化虛擬資源獲得許可時,可以通過用戶認證發出單點登錄訪問令牌,接著訪問控制組件并通過安全策略和認證,將客戶的相關信息與其他終端用戶、服務門戶實現云數據共享,用戶可以無限制地使用服務供應商提供的服務。

⑶ 網絡層安全的保證,在個人云數據中心邊界部署抗DoS攻擊設備和虛擬防火墻設備,并通過虛擬防火墻設置不同的安全訪問策略;引入VLAN技術,實現虛擬化網絡數據鏈路層隔離,使虛擬網絡成功對外通信,同時將虛擬主機網絡管理的范圍從服務器內部轉移到網絡設備,解決虛擬化主機的安全隔離和安全監控問題。

⑷ 個人云服務提供商的安全保障,主要基于IaaS/PaaS(基礎設施及服務/平臺及服務)兩個層面,個人云服務提供商應該提供對DoS防護以及對由移動用戶或者PC發起的會話的保密性與完整性進行安全控制。因此,對個人云服務提供商的安全控制可以使用SAML(安全斷言標記語言,Security Assertion Markup Language)標準對服務提供商進行安全身份認證;通過云策略管理服務決定終端用戶可以訪問哪些資源;還應該提供對用戶資料的保護,可以通過特定的API完成對用戶資料存儲,認證服務日志與審計服務記錄云上的事件,并采用云審計協議審計和云計量服務跟蹤云資源的使用。

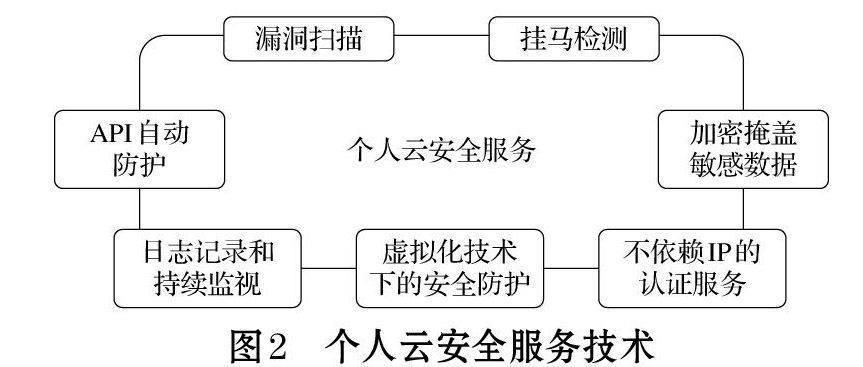

4 個人云安全實現技術

針對安全即服務設計架構,個人云上的應用部署包括了多種服務的編排,其中包括負載均衡、網絡QoS等服務的自動化。從IaaS/PaaS的云安全防火墻策略、虛擬化管理涉及的安全模式,以及個人云應用層的網絡連接加密、虛擬機系統配置、帳戶權限及日志配置入手。把安全控制嵌入到個人云服務中,重要技術如圖2所示。

⑴ 漏洞掃描,主要通過兩種方法檢測目標主機是否存在漏洞:

① 端口掃描,在端口掃描后得知目標主機開啟端口以及端口上的網絡服務,將這些相關信息與網絡漏洞掃描系統提供的漏洞庫進行匹配,查看是否有滿足匹配條件的漏洞存在;

② 通過模擬黑客的攻擊手法,對目標主機系統進行攻擊性的安全漏洞掃描,模擬攻擊成功則表明目標主機系統存在安全漏洞。那么通過基于漏洞數據庫的漏洞掃描技術,可以對PC上的應用漏洞及時進行修復,避免攻擊者獲取root權限而獲取用戶信息。

⑵ 虛擬化技術下的安全防護,虛擬化云技術是虛擬化平臺將服務器虛擬為多個性能可配的虛擬機(VM),對整個集群系統中所有VM進行監控和管理,可提供多租戶云服務的能力,但是由于基礎設施采用了VM,所以其系統間的隔離存在安全隱患,解決措施:

① 開源虛擬化平臺(XEN)通過自己的訪問控制模塊(ACM),根據用戶定義的策略判斷,對虛擬機的資源進行控制,XEN適用于BSD、Linux、Solaris及其他開源操作系統,由于運行后無法改動,XEN不適合對像Windows這些專有的操作系統進行虛擬化處理;

② XEN可信計算構建信任鏈來防御攻擊,處理需要安全保護下的在線服務和敏感數據的訪問;

③ 在數據庫和應用層之間設置防火墻,隔離虛擬機保證虛擬環境;

④ 每臺虛擬服務器應該通過不同的IP和VLAN(虛擬局域網,Virtual Local Area Network)來實現邏輯隔離,虛擬機之間通過VPN(虛擬私人網絡,Virtual Private Network)進行網絡連接;

⑤ 使用TPM(可信賴平臺模塊,Trusted Platform Module)保證虛擬服務器安全,TPM可以用來檢測用戶密碼,在發現密碼及用戶的Hash序列不匹配時,就不允許啟動虛擬服務器。

⑶ API自動化防護,在SOAP(簡單對象訪問協議,Simple Object Access Protocol)和REST(表示性狀態轉移,Representational State Transfer)即(REST/SOAP)Web技術支持下API應用程序接口進行自動化防護、防火墻策略、配置強化以及應用部署的訪問控制來提高API防護能力。

⑷ 不依賴IP地址的認證服務[4],采用證書(自簽名或者來自于可信的CA證書)完成像生成/簽發證書、生成/簽發證書撤銷列表(CRL)、發布證書和CRL到目錄服務器、維護證書數據庫和審計日志庫等安全服務,從而保證終端用戶才能閱讀信息和確認信息發送者的身份,并且信息在傳遞過程中不會被篡改,實現部署在云上的服務之間安全連接。

⑸ 日志記錄和持續監視,集中式記錄所有安全事件的日志,創建端到端的事務視圖,對于安全事故事件審計跟蹤,讓取證工程師可用以調研和發現數據是如何被濫用的。通過云審計對個人云數據安全性進行監視以執行安全事件關聯。

⑹ 加密掩蓋敏感數據[5],通過MD5算法(Message-Digest Algorithm 5,信息-摘要算法)對用戶密碼加密和使用像MYSQL的Web應用程序,把密碼或者其他敏感數據保存在應用程序里,MYSQL通過加密函數實現雙向加密和單項加密,保護數據庫和敏感信息。

⑺ 掛馬檢測,通常使用特征匹配來加強對病毒的特征記錄,或者檢測木馬端口,因為新式木馬都加入了控制端口的功能,所以禁用端口的方式可以實現對數據庫和Web應用的各個頁面進行掛馬檢測,挖掘隱藏木馬。

5 結束語

本文結合網絡虛擬化,VPN等網絡安全技術,IaaS/PaaS核心架構安全技術和個人云安全管理技術,設計和整合了一種可以實施的個人云安全架構,在分析云計算特征和面臨安全威脅的同時,從技術角度為云計算的安全提供支持。個人安全技術的瓶頸是虛擬化的安全構建,關鍵是保證個人云用戶的數據完整性和安全性。本文不足之處:部分技術支持尚無法通過實驗進行驗證;為了實現個人云計算的安全目標,還需在個人云計算平臺和服務上繼續深入研究關鍵安全技術。目前國內個人云計算的網絡傳輸速率和安全性能方面還有很多提升空間,國內企業對個人云計算的開發僅僅處于導入期,其特點是免費以及分散[6],網絡接入的發展和個人云計算數據安全性發展將與個人云計算的發展相輔相成。

參考文獻:

[1]個人云計算安全解析[EB/OL].http://www.techcn.com/index.php?doc-view-155505.html,2011-11-16.

[2] Cloud Security Alliance. The Notorious Nine: Cloud Computing Top Threats in 2013[EB/OL].2013-2-25. http://www.cloudsecurityalliance.org/

[3] 薛凱,劉朝,楊樹國.云計算安全框架的研[J].電腦與電信,2010.28(4):23-25

[4] Point of view: Security and Cloud computing white paper,November 2009.

[5] Cloud Security Alliance. Security Guidance for Critical Areas of Focus in Cloud Computing V2.1[EB/OL].2011-10-2. https://cloudsecurityalliance.org/research/security-guidance

[6] 中國通信學會,中興通訊學院.對話云計算[M].北京人民郵電出版社,2012.