構建多維度校園網安全體系

文/周麗娟 柳斌 章勇 張潔卉

構建多維度校園網安全體系

文/周麗娟 柳斌 章勇 張潔卉

安全問題遵循“木桶原理”,任何一環(huán)出現問題都將功虧一簣,因此無法依靠用戶的自覺來實現安全技術實施,而只能通過部署安全設備來強制實現。

由于校園網一般規(guī)模大,并極具開放性的特點,互聯網上的安全問題在校園網里就體現得尤為明顯。特別是在寒暑兩個長假中,由于無人值守的原因,往往是校園網內各類服務器系統(tǒng)紛紛被黑客大舉入侵成功的時刻。那么校園網普遍存在的主要安全威脅有哪些?形成這些威脅的原因又是什么?如何有針對性、有效地進行防范?本文將以華中科技大學校園網安全體系的建設和實施過程為例一一進行闡述。

校園網面臨的安全問題

Web應用攻擊

據美國服務商Akamai 2013年的第二季度互聯網現狀報告披露,目前Web應用(HTTP 80/HTTPS 443端口)已替代Microsoft-DS(445端口)成為黑客攻擊的目標首選。首要原因是Web應用使用廣泛,普通用戶更容易受到影響,其次是Web應用攻擊所需的技術門檻低,容易實施。

而高校網站大部分為自建,網站的編寫及維護人員的技術不專業(yè),導致網站存在較多安全漏洞,往往長期被黑卻不自知,而寒暑假期則是高校網站被黑的高峰期。

弱密碼利用

Windows系統(tǒng)最常被利用的是遠程桌面登錄服務(TCP 3389端口)弱密碼及Microsoft-DS服務(TCP 445端口),Linux系統(tǒng)最常被利用的是SSH弱密碼,而常用的應用弱密碼利用則包括各類數據庫、FTP、網站后臺管理和各種有用戶登錄的地方。

據非官方統(tǒng)計,在2012年12月至2013年11月間我國互聯網約有幾十億密碼泄露,其中有6億是明文密碼。CSDN官方承認約600萬用戶密碼遭泄露;和CSDN一樣,天涯社區(qū)被泄露的用戶密碼全部以明文方式保存,規(guī)模更大,約有4000萬用戶的密碼遭泄露。人人網、網易郵箱、金山等已經向緊急要求用戶修改密碼。17173和京東商城的用戶信息也被泄露。業(yè)內人士表示,這些數據在被盜取之后,會在黑客圈里高額販賣,而普通用戶并不知情。因此,在這樣大規(guī)模的密碼泄露事件,最后造成的結果就是凡用戶在網絡上使用過的密碼幾乎都可能是弱密碼了。

操作系統(tǒng)和軟件漏洞利用

由于很多普通用戶甚至服務器管理員由于缺乏安全意識,還沒有形成定期給系統(tǒng)和軟件進行打補丁和升級的習慣,造成很多計算機系統(tǒng)都存在各種致命漏洞,而這些漏洞的利用程序有些可以從網上直接下載使用,使成功入侵計算機系統(tǒng)的技術門檻大大降低。

面臨的真正安全問題

由于互聯網的開放性和各種利益的驅使,校園網面臨的現狀是來自網絡各處的攻擊是無時和無處不在的,當這些攻擊成功時就形成了安全問題。因此,校園網面臨的真正安全問題不是攻擊的存在,而是攻擊能成功,而攻擊之所以成功是由于校園網內各種計算機系統(tǒng)長期存在安全隱患。

這些安全隱患包括管理、人員和技術三方面的原因,大致總結如下:

1.管理因素:各單位沒有相關管理制度,造成網站或服務器的基本安全維護工作缺失,導致服務器長期存在各種漏洞。

2.人員因素:管理員和普通用戶計算機技術及安全意識薄弱:使用弱密碼、主動安裝惡意軟件等。

3.技術因素:很多網站和應用服務在設計實現時就存在各種應用邏輯漏洞,這是無法避免的。

校園網安全體系設計思路

第一步:確立整體防護目標

1.確定防護范圍:校園網用戶量大,復雜性高,而資源有限,無法做到面面俱到。因此,首先就需要分析區(qū)分出重點和普通防護范圍。

2.明確防護力度:“道高一尺,魔高一丈”,攻擊手段不斷更新,漏洞也層出不窮,因此不可能做到每一個攻擊都能防護,防護最常見的攻擊手段才是首要目的。

第二步:根據目標,確定防護手段和方案

1.首先對不同保護對象進行安全需求分析,從而選擇合適的安全產品進行針對性的防護。

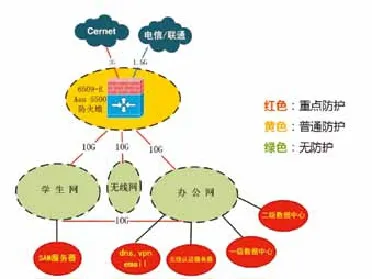

圖1 華中科技大學校園網安全域劃分

2.按安全防護需求相同的原則,對保護對象進行區(qū)域劃分,即安全域劃分,以便施加一致的安全防護手段,并最小化各安全域間的連接,最大程度降低各類攻擊的風險。

3.根據安全域的實際情況定制相應的安全防護策略。

第三步:針對無法防護的情況,制定相對完善的處理方案

定期進行全網的安全評估工作,及時發(fā)現安全隱患,及時修復。保存實時和歷史的各類日志,特別是網絡流量日志和系統(tǒng)及應用日志,實現在攻擊發(fā)生后能追朔攻擊來源及方式的目的。同時,制定全面的安全管理制度,進行人員教育,避免大多數人為原因引起的安全問題。

安全體系設計實施

整體防護目標

1.防護范圍(如圖1所示)

重點防護范圍:重要應用服務器群,包括我校人事管理信息系統(tǒng)、電子校務平臺系統(tǒng)、若干各院系部門網站及服務系統(tǒng)、電子郵件服務器、域名服務器以及各種認證服務器。

普通防護范圍:校園網出口。

無防護范圍:校園網其余部分,主要是辦公網、學生網及無線網內部互訪流量。

2.防護力度

重點防護范圍:攔截各種已知的網絡層攻擊和應用層漏洞攻擊。不對各種系統(tǒng)特有的邏輯漏洞進行防護,但提供日志進行事后追溯。

普通防護范圍:主要流量由個人用戶發(fā)起,應用復雜,流量大,不進行應用層攻擊攔截,主要攔截大規(guī)模DoS和掃描等對主干網絡產生影響的網絡層攻擊。

無防護范圍:必要時通過鏡像局部流量到安全設備的方式進行分析處理。

防護方案的設計與實施

1.安全需求分析

重點防護范圍:大多數系統(tǒng)為網站,其他包括上網認證、DNS、Email、數據庫、FTP以及一些自研應用系統(tǒng)。為全校用戶提供服務,安全需求高。由于存儲的數據敏感度高,需要進行應用層以上級別的攻擊防護。

普通防護范圍:這部分區(qū)域流量主要由普通用戶發(fā)起,應用極其復雜,流量巨大,用戶上網行為隨機性大,一般被黑客刻意入侵的可能性較小,且不對外提供服務,安全需求低。應用級安全防護可能會造成較多誤攔截,影響用戶的用網體驗,因此只進行必要的網絡層攻擊防護。

2.防護設備的選取

應用層安全設備:WAF和UTM。網絡層安全設備:高性能硬件防火墻。

WAF:Web Application Firewall ,專門針對Web應用安全提供防護,可攔截絕大多數的Web應用攻擊。

UTM:United Threat Management ,將入侵防護、病毒過濾、信息泄露、垃圾郵件過濾等多種安全特性集成于一個硬件設備里,構成一個標準的安全統(tǒng)一管理平臺。

3.安全域劃分

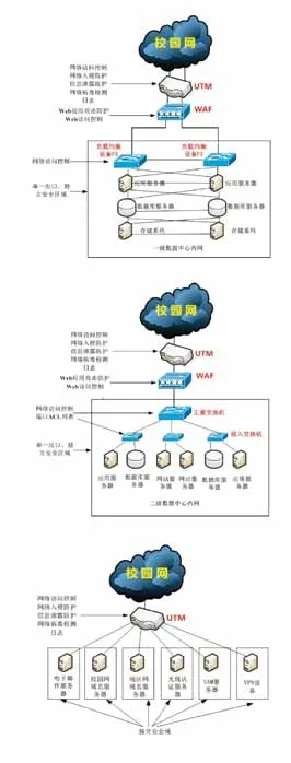

重點防護范圍(如圖2所示)。按照物理網絡構建和邏輯地址分配的獨立及完整性劃分為:一級數據中心安全域、二級數據中心安全域和若干核心服務器安全域。

一級數據中心安全域:內部各應用系統(tǒng)使用私有IP,由安全域出口設備進行公網IP和私有IP的映射,對外隱藏實際內網拓撲結構,各系統(tǒng)對外僅開放Web應用端口。

二級數據中心安全域:IP地址范圍為獨立的C類網段,劃分多個VLAN。采用完全獨立的網絡設備將若干臺院系級服務系統(tǒng)匯聚,統(tǒng)一上連至安全域外部校園網主干設備。各系統(tǒng)對外服務大部分為Web應用,包括少量數據庫、FTP及自研應用。

核心服務器安全域:由于核心服務器的IP地址分散,并沒有形成統(tǒng)一完整的網絡區(qū)域,而修改地址會造成較大網絡振動,因此采取將單臺服務器直接接入安全設備的方案,使每臺服務器都構成一個獨立安全域。

普通防護范圍:普通用戶上網區(qū)域。

4.安全域隔離

(1)一級數據中心安全域

嚴格控制區(qū)域內服務器向外提供服務的類型,僅允許Web應用訪問,攔截其余一切網絡通訊。管理員訪問通過專有的VPN設備進行。

(2)二級數據中心安全域

有日常工作便捷性要求,可按用戶需求打開某些非Web應用的訪問,但需給出可信IP地址范圍,攔截其余一切網絡數據包的進出。管理員訪問通過校VPN設備或可信IP進行。

(3)核心服務器安全域

嚴格控制僅允許所提供服務的端口訪問,攔截其余一切網絡通訊。管理員訪問通過校VPN設備或可信IP進行。

圖2 重點防護范圍

(4)用戶安全域

不進行固定隔離。

5. 安全防護策略定制

(1)一級數據中心安全域

外部訪問流量將先經過UTM進行訪問控制和應用漏洞、DoS攻擊的攔截(可選做信息泄露防護),再通過WAF對 Web應用攻擊做專門攔截。為減少誤報和提高檢測效率,可根據內部網站的系統(tǒng)平臺軟件類型,對UTM的IPS規(guī)則進行裁剪;WAF開啟全部規(guī)則。

(2)二級數據中心安全域

外部訪問流量將先經過UTM進行訪問控制和系統(tǒng)漏洞、DoS攻擊的攔截(可選做病毒過濾),再通過WAF對Web應用攻擊做專門攔截。由于內部服務器的操作系統(tǒng)和應用軟件種類較多,開啟全部IPS規(guī)則和WAF規(guī)則 。

(3)核心服務器安全域

外部訪問流量經過UTM,配置僅允許訪問服務端口,其他端口封禁。根據服務器的系統(tǒng)平臺軟件類型裁剪IPS規(guī)則。上線運行一段時間后,根據流量日志統(tǒng)計分析服務訪問行為的異常檢測頻率和模式,設計配置相應的DoS防護規(guī)則。

(4)用戶安全域

對流量日志進行實時的異常行為檢測,動態(tài)進行攔截對校園網主干有影響的攻擊流量。

建立完善的網絡安全管理制度

1.制定全面的日志與審計制度

所有安全設備開啟攻擊事件和流量日志功能。

重點防護范圍內的服務器開啟系統(tǒng)和應用日志功能。

實時傳送日志到日志服務器,并保存歷史日志 。

攻擊發(fā)生后可進行網絡行為追溯,輔助問題源的查找和定位。

自動實時分析各類日志,及時發(fā)現各種安全隱患,進行修正和攔截,做到防患于未然。

采用專業(yè)安全漏洞掃描軟件定期進行校園網內計算機系統(tǒng)的安全評估工作,及時發(fā)現問題,及時修復,主動實現安全防護。

2.制定全面的安全管理、技術制度和明確的責任劃分,對各類校園網用戶的網絡行為進行規(guī)范。

3.建立各類安全設備的實時性能監(jiān)控和報警系統(tǒng),在大規(guī)模網絡攻擊發(fā)生時可第一時間知曉。

安全體系建設中的問題與解決

實施比較順利,達到了預期的要求,但在過程中也遇到了一些困難,但基本都已經得到了解決。

1.分散在普通防護或無防護范圍的各類服務器如何保護?

許多院系部門及課題組自行架設的各類服務器分布在普通防護或無防護區(qū)域各處,IP地址分散,既無法進行安全域的構建,也無法進行安全設備的直接部署。

解決方法:各種防護策略可在服務器自身完成。定期掃描,督促修復漏洞,確保服務器本身不存在漏洞。

2.如何在系統(tǒng)安全防護的有效性與用戶使用的便利性之間取得平衡?

網站安裝有漏洞的上傳軟件,允許任何類型文件的上傳,因此造成WAF將上傳的Word文檔或圖片識別為木馬程序的情況。針對特定策略及特定鏈接放開,提示用戶將上傳目錄設置為無運行權限。

目前很多網絡應用會對網站或DNS服務器發(fā)起大量的并發(fā)連接。在設計DoS策略時,應采集一段時間的流量日志,通過統(tǒng)計分析得出不影響絕大多數用戶的閾值。

其實,校園網安全問題頻發(fā)的根本原因在于高校從上到下的安全意識淡薄,造成安全管理及監(jiān)督的缺乏,從而才使得安全技術部署不到位。使用一些最基本的安全手段就可以有效預防大多數的網絡攻擊,比如:及時修復、更新升級各種軟件、開啟網絡訪問控制策略、使用強密碼以及網頁過濾威脅字符等。但不幸的是,安全問題遵循“木桶原理”,任何一環(huán)出現問題都將功虧一簣,因此無法依靠用戶的自覺來實現安全技術實施,而只能通過部署安全設備來強制實現。

(作者單位為華中科技大學網絡中心運行部)