交換機配置探析

張大慶

(廣東省東莞市技師學院)

一、交換機配置方法

1.本地配置

用翻轉線將計算機COM 口與交換機的“Console”端口直接連接起來,在Windows XP 中打開超級終端,新建連接,參數如右圖設置,單擊確認后可通過命令方式對交換機進行設置,這里要注意交換機的三種模式,即普通用戶模式、特權用戶模式、全局配置模式,各種模式的設置權限不一樣。

2.遠程配置

遠程配置可通過Telnet 或者Web 瀏覽器的方式實現的,如交換機IP 地址為192.168.1.1,Telnet 方式:在運行框中輸入Telnet 192.168.1.1,確定后即可建立與遠程交換機的連接;Web 方式:打開Web 瀏覽器,在地址欄輸入交換機IP,按提示輸入用戶名和密碼,建立連接。然后,就可以根據實際需要對該交換機進行相應的配置和管理了。

二、交換機配置與網絡管理、故障檢測

1.配置交換機名稱

交換機名稱要在全局模式下進行配置,使用命令hostname。在多交換機企業網絡環境中,為每臺交換機配置有意義且唯一的名稱是非常有必要的,我們常常需要在一臺計算機上通過Telnet 同時對多臺交換機進行配置,獨特的名稱能夠方便的區分各交換機CLI 命令行界面,提高工作效率。

2.配置交換機IP 地址

交換機IP 地址要在全局模式下進行配置,通過交換機管理地址,我們可以方便地利用網內計算機通過Telnet 和Web 實現交換機的管理訪問。如下命令可以配置交換機IP 地址為10.10.1.1,子網掩碼為255.255.255.0,網關地址為10.10.1.254。

Interface vlan 1

Ip address 10.10.1.1 255.255.255.0

No shutdown

Ip default-gateway 10.10.1.254

3.配置交換機DNS

為了實現管理和排錯的目的,在交換機上配置DNS 是非常不錯的選擇,這樣能夠將域名解析成IP 地址。在全局模式下如下命令可以指定域名服務器為10.10.1.1 和10.10.1.2。

Ip domain-name hnsoft.com

Ip name-server 10.10.1.1 10.10.1.2

4.配置系統日志

在默認情況下,交換機將關鍵信息記錄到本地緩沖區中,但眾所周知,將關鍵設備的狀態信息記錄到系統日志服務器中才是更好的選擇,這樣可以通過系統日志服務器集中監控企業網絡中所有的交換機,并依據這些信息掌握設備的運行狀況,及早發現問題,及時進行配置設定和排障,保障網絡安全穩定地運行。在全局模式下輸入命令logging 10.10.1.1 可以配置系統日志服務器為10.10.1.1。

5.配置交換機集群

在企業局域網中,由一臺交換機和若干計算機終端組成的局域網早已無法滿足企業信息化的需要,多交換機局域網應運而生。我們可以通過交換機級聯增加端口數量和拓展網絡覆蓋范圍,通過交換機堆棧增加背板帶寬,通過交換機集群管理技術實現交換機的集中管理、維護和網絡監視。交換機集群管理配置只要配置主交換機即可,步驟如下:在命令方式下進入(啟動)集群視圖,先配置集群IP 地址池、設置集群名稱,然后設置自動收集加入成員。在交換機集群環境下,只要對主交換機配置即可實現對集群所有交換機的配置,無須逐一配置每臺交換機,另外管理員通過集群管理套件利用Web 接口即可實現對集群交換機所有端口狀態信息的檢查,這樣能夠大大縮短故障發現和解決時間。

三、交換機配置與網絡安全

1.SNMP v3 和SSH 配置

安全網管SNMP v3 提出全新的體系結構,將各版本的SNMP標準集中到一起,進而加強網管安全性。SNMP v3 建議的安全模型是基于用戶的安全模型,即USM.USM 對網管消息進行加密和認證是基于用戶進行的。具體地說就是用什么協議和密鑰進行加密和認證均由用戶名稱(userNmae)和權威引擎標識符(EngineID)來決定(推薦加密協議CBCDES,認證協議HMAC-MD5-96 和HMACSHA-96),通過認證、加密和時限提供數據完整性、數據源認證、數據保密和消息時限服務,從而有效防止非授權用戶對管理信息的修改、偽裝和竊聽。

Telnet 是以明文方式在管理平臺和交換機設備之間傳遞口令和數據,所以很容易被別有用心的人竊取口令,受到攻擊。但采用SSH 進行通訊時,用戶名及口令均進行了加密,有效防止了對口令的竊聽,便于網管人員進行遠程的安全網絡管理。使用SSH 要求先配置用戶名和密碼,可以使用crypto key generate rsa 命令啟用SSH。

2.配置安全端口

在局域網內部的不安全因素是非常多的,常見的有MAC 地址攻擊、ARP 攻擊、IP/MAC 地址欺騙等,我們可以通過配置交換機安全端口地址綁定、設置安全端口最大連接數來避免這些攻擊。在全局模式下switchport port-security mac-address 00do.f800.073c ipaddress 192.168.1.10 命令可以實現IP 地址192.168.1.10 與MAC地址00do.f800.073c 的綁定,防止網絡攻擊。

3.配置訪問控制列表ACL

訪問控制列表(ACL)是在三層交換機和路由器上經常采用的一種流量控制技術,它可以在內網部署安全策略,保證內網安全權限的資源訪問;可以在內網訪問外網時,進行安全數據過濾;可以防止常見病毒、木馬攻擊對用戶的破壞。ACL 可以基于數據包源IP 地址、目的IP 地址、協議及端口號等信息來過濾流量。如下命令可以實現拒絕來自192.168.2.0 的流量通過,允許來自192.168.1.0的流量通過:

Ip access-list standard aaa

Deny 192.168.2.0 0.0.0.255

Permit 192.168.1.0 0.0.0.255

Exit

Ip access-group aaa out

4.其他技術

流量控制。交換機六種安全設置的流量控制可以預防因為廣播數據包、組播數據包及因目的地址錯誤的單播數據包數據流量過大造成交換機六種安全設置帶寬的異常負荷,并可提高系統的整體效能,保持網絡安全穩定的運行。

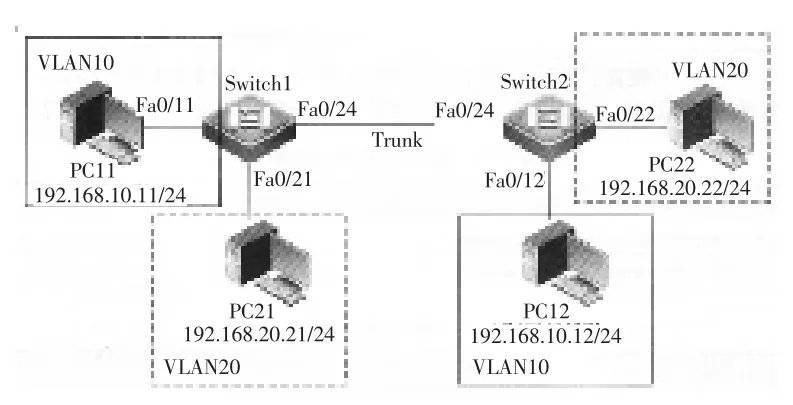

配置虛擬局域網(VLAN)。VLAN 的出現打破了傳統網絡的許多固有觀念,使網絡結構變得更加靈活、方便和隨心所欲。在企業局域交換網維中,VLAN 可以不用考慮計算機終端的物理位置,而只根據功能、應用等因素將計算機在邏輯上劃分為一個個功能相對獨立的工作組,并可以實現不同工作組之間的單向訪問。如上圖是企業局域網拓撲圖,VLAN10與VLAN20 代表不同部門,它們可能分布在不同樓層,也可能分布在幾座樓之間,通過配置交換機,可以實現不同VLAN 間訪問的任意控制,如VLAN10 間的計算機可以隨意互訪,但不能訪問VLAN20 等。VLAN 在交換機上的實現方式可以是基于端口劃分的VLAN、基于MAC 地址劃分的VLAN、基于網絡層協議劃分的VLAN、基于IP 組播劃分的VLAN、基于策略劃分的VLAN、按用戶定義和非用戶授權劃分VLAN,形式相當靈活,功能相當好用。

通過交換機配置基本參數,能有效提高網絡管理效率,快速檢測、發現網絡故障點。而通過設置密碼、安全端口、ACL 等,能有效提高網絡安全系數。通過控制流量、劃分VLAN 等,可以滿足企業用戶更多的不同的要求。

參與文獻:

張國清.網絡設備配置與調試項目實訓[M].電子工業出版社,2012.