淺談無線局域網的安全問題

葉苑苑

摘要:無線局域網WLAN作為傳統有線網絡的延伸,省卻傳統有線網絡布線和變更線路費時費力的麻煩,目前主要應用于不方便架設有線網絡的環境以及使用者需要移動位置的臨時性網絡。但是,隨著WLAN的普及,在單位內部類似于蹭網、破壞或竊取重要隱私和數據等威脅也日益嚴重。圍繞無線局域網面臨的安全問題,給出了針對性的應對措施。

關鍵詞:WLAN WEP WIPS VPN IEEE802.11i

無線局域網WALN是利用無線網絡技術實現局域網應用的產物,它具備局域網和無線網絡兩方面的特征,即WLAN是以無線信道作為傳輸媒體實現的計算機局域網,方便用戶可以在不同時間、在辦公樓的不同地方工作。但是,不恰當的防護措施可能助長“水蛭”似的寄生(類似于“蹭網”等行為)在你的無線網絡中,在必要的時候咬你一口,讓黑客輕松入侵你的無線網絡。所以,無線局域網給網絡用戶帶來了便利的同時,也帶來了嚴峻的挑戰。

一、無線局域網的主要安全問題

(一)IEEE802.11標準本身的安全問題

IEEE802.11是IEEE在1997年為無線局域網(Wireless LAN)定義的一個無線網絡通信的工業標準,該標準主要是對網絡的物理層PH和媒體訪問控制層MAC進行了規定。在該框架下,采用開放系統認證和共享密鑰認證去加強無線局域網的安全:

(1)開放性系統認證是一種最簡單的認證方式,本質上卻是根本沒有認證,先觀察其認證流程圖:

為什么說沒有認證呢?因為使用該驗證方法,一個無線客戶端STA只要有一個正確的SSID網絡名稱就可以關聯到任何使用開放式系統驗證的無線接入點AP。只要STA請求驗證,均會得到AP驗證,這種方式是危險的。

(2)共享密鑰式認證是以WEP為基礎的,要求雙方必須有一個公共密鑰,認證過程如下:

從流程圖上可知,相對于開放系統認證,共享密鑰認證安全高了那么一些。但是,假設共享密鑰丟了怎么辦?它的身份驗證是單向的,也就是說,攻擊者如若偽裝一個合法用戶,那么就可以輕松進入無線網絡中去監聽和截取數據。因此,為了無線局域網的安全,需要新的認證機制的有效補充。

(二)非法接入無線網絡導致的安全問題

我們知道,無線信號是可以沿空氣傳播,在大多數情況下,能夠穿透墻壁和建筑物,這些信號有可能來自合法接入點,也有可能來源于未經許可而被安裝的非法接入點。例如,訪問一個銀行網頁,一個假的接入點顯示的登錄頁面看起來像一個合法的登錄頁。如果你無意登錄到非法接入點AP,那么它將截取虛擬個人網絡連接請求,偽裝成合法管理員用戶,進而去獲得你的信用卡號碼和密碼。可以想象,非法接入點AP會將單位的內部網絡中的數據毫無保留地暴露在外部攻擊者可控范圍內,成為“肉雞”之后,攻擊者的目的將得以實現,單位的利益將受損。

(三)數據傳輸的安全問題

1.數據加密的缺陷

IEEE802.11所支持有線等效保密協議WEP(Wired Equivalent Privacy),看起來似乎能夠加強無線局域網的安全性,但其實不然。為什么這么說呢。讓我們先來了解一下WEP工作流程:

(1)站STA(Station)是無線網的端頭設備,通常是通過計算機加一塊無線網卡構成的。假設有人打開了STA,初始化后,STA開始尋找無線網接入點AP

(2)STA通過掃描所有的頻段,收聽信標,可能會發現若干個AP,通常它會選取信號最強的AP

(3)當STA準備連接到AP時,首先它會發送一條認證請求給AP,AP則會發送一條表示接受認證響應來回復認證請求表明連接成功

(4)最終,STA發送的數據就由AP發送到有線數據網,或者有線數據網發送給STA數據由AP轉發

簡要了解WEP的工作流程后,不難發現WEP加密存在一些潛在漏洞,最終導致認證、加密、完整性都不能保證:

(1)在無線網絡中,隨著網絡規模的擴大, WEP加密整個網絡共用一個共享密鑰。在這種機制下,只有AP對STA的認證,攻擊者可以假冒AP欺騙STA,從而實現對WLAN的中間人攻擊

(2)IV(Initialization Vender)初始向量重復使用,但24位空間太小,在繁忙的網絡里,很快就會重新使用以前的IV值,這些弱密鑰值,很容易被非法者所破解

(3)RC4對稱流加密算法過于簡單。在802.11中使用時,其密鑰由前24位隨機數拼接40位或104位密鑰,形成一個64位或128位的密鑰,用其加密解密,前24位即前3個字節是可以監聽到人們看得懂的文字(即“明文”),從而使得用戶的通信沒有秘密可言

由此可見,WEP協議是一個過時的不安全的加密技術,攻擊者經過對WEP網絡的破解,黑客可以任意進入你的無線網絡,從而獲得該網絡上的一切漏洞信息,然后通過木馬等病毒可以肆意復制你的鍵盤記錄或者獲取你電腦中所存儲的文件,過于依賴該技術增強網絡安全不可取。

2.訪問控制機制缺陷

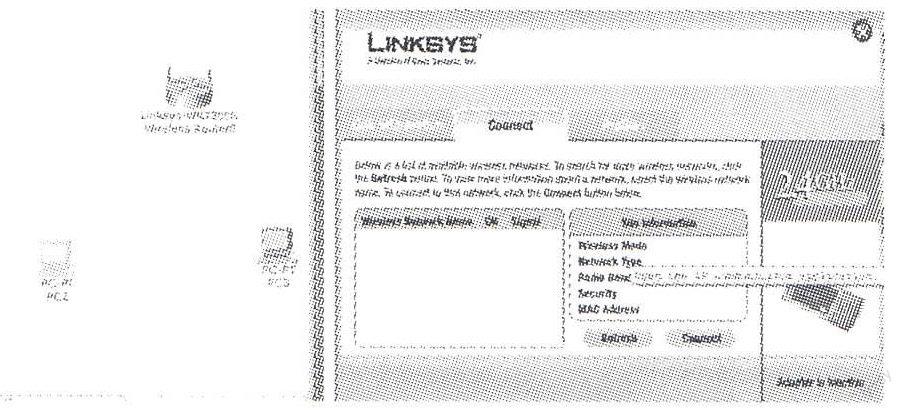

無線網絡的管理消息中包含服務集標識SSID(Service Set Indentifier),通俗地說就是在筆記本、手機中搜索到的wifi無線網絡的名稱,見下圖:

它可以將一個無線局域網分為幾個需要不同身份驗證的子網VLAN,每一個子網都需要獨立的身份驗證,只有通過身份驗證的用戶才可以進入相應的子網絡,防止未被授權的客戶進入本網絡。但實際情況是,同一生產商推出的無線路由器或AP都使用了相同的SSID,一旦那些企圖非法連接的攻擊者利用通用的初始化字符串來連接無線網絡,就極易建立起一條非法的連接,從而給我們的無線網絡帶來威脅。

那是否能把SSID隱藏起來,這樣無線網絡的攻擊者難以找到目標,從而提高無線網絡的安全性呢?來看下圖,默認的SSID設置為Default,我們刪除Default選項刪除,將SSID廣播更改為【禁用】狀態。

然后,我們再設置PC的連接性,發現連接時候SSID標識找不到了,從而無法將PC連接到無線路由器。

那是否SSID就消失了呢?答案是否定的。這僅僅將SSID從AP列表移除了,但IEEE802.11的連接請求仍然包含在其中,某些情況下還會檢測到連接請求并響應發來的數據報,竊聽者通過安裝netstumbler對網卡進行掃描,從掃描的結果中可以發現有些網絡的SSID值是空的,這就是隱藏了SSID的網絡。可見,隱藏SSID的無線網絡也不見得就可靠。

二、無線局域網的安全防范措施

(一)采用基于無線入侵檢測系統WIPS

傳統式防火墻依賴的是靜態的特征庫,只有當應用層攻擊行為的特征與防火墻中的數據庫中已有特征完全匹配時,防火墻才能識別和截獲攻擊數據。

相對于傳統式防火墻,入侵檢測系統的防御方式由“被動式”轉變為“主動式”:對于各種網絡應用服務進行實時監控并記錄好報警信息到日志中,為我們分析入侵行為提供記錄憑證。而一旦發現了入侵或可疑的行為,將及時地向我們發出通知,從而阻止某種非法AP或惡意活動的發生。同時,它具有不同的檢測廣度和深度,提高了檢測的準確率。

不少商業供應商都在提供WIPS解決方案,例如Air Magnet公司的產品Enterprise是一個全天候的無線入侵防御系統 (WIPS)、無線入侵檢測系統 (WIDS)和 WLAN安全監控系統,提供專業的監控以保證無線 LAN的安全、性能和合規性。

(二)避免非法接入點AP的接入

(1)在訪問網站時候,首先通過配置筆記本的無線網絡連接來查看站點STA服務器證書的完整性。不要認為http開頭的URL地址位置你已經訪問到了合法的Web站服務器,忽視瀏覽器的“無效證書”提示,則不知道該服務器證書是否由最高權限中心發放,站點STA是否安全,進而就可能進了假的接入點AP陷阱里

(2)利用STA所支持的WPA或WPA2的預共享密鑰PSK。但是,假設工作單位當有員工離職或某個客戶端遭遇丟失事件時,我們則需要在全部的客戶端上更改上一次的PSK,這顯然是不太可能實現的。所以,應當遵守采用比WEP稍復雜的WPA或WPA2加密,但不能過于依賴的原則。

(3)當站點不支持WPA或WPA2加密技術時,可考慮虛擬專用網VPN技術,它采用隧道安全加密技術,要求用戶身份驗證前進行網關驗證以阻擋非法接入點AP的攻擊,讓外網的客戶端訪問內網的服務資源變得更加安全。例如,一般的校園網一般配置為內網,當學校老師在外出公干要訪問內部網絡數據的時候,就需要使用申請VPN賬戶,通過內部的VPN網關驗證后,接入到校內網絡,從而能訪問內網資源,否則不能訪問。

(4)如果檢測到非法接入點AP連接了交換機端口,那么可以通過登陸AP查看MAC地址,然后在核心交換機上配置好MAC地址過濾去屏蔽。但需要注意的是,竊聽者有能力去輕松地監控MAC地址認證機制,并將合法的MAC地址偽裝成自己的MAC地址,同時也得考慮到管理MAC更新列表所帶來的各種麻煩與不便。所以,該技術也不太完美。

(三)保證數據傳輸的安全性

為了強化無線網絡安全性,針對目前無線網絡在WEP協議安全方面的漏洞,采用新的無線網絡機制802.11i,包括以下一些關鍵技術:

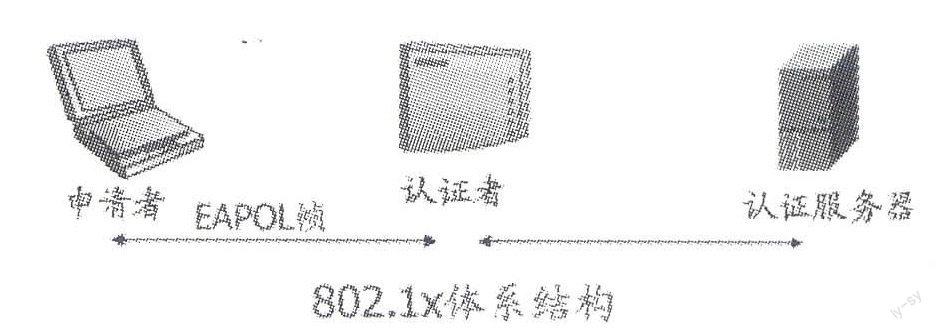

1.加強認證方面,采用新的認證方式

(1)端口訪問控制技術802.1x(如上圖所示),強迫使用者必須進行驗證及交互驗證,即當站點STA與接入點AP關聯后,是否可以使用AP的服務要取決于802.1x的認證結果。如果認證通過,則AP為無線工作站打開這個邏輯端口,否則不允許用戶上網。

(2)擴展認證協議EAP(Extensible Authentication)提供802.1x認證的協議,它允許重點使用不通的認證協議,并與后臺認證服務器進行通信。通俗地說,意思是我們能為每個客戶端提供登錄憑證,涉及用戶名、密碼或者數字證書,而真正的加密密鑰會定期修改,并在后臺進行替換。同時,當需要撤銷某個用戶的訪問權限時,我們就不必在每個客戶端更換PSK,而只需要在中央服務器上修改憑證即可。

2.數據加密方面,采用新的加密技術:

(1)TKIP暫時密鑰集成協議,負責處理數據的加密部分,它其實是在WEP算法的基礎上的一種改進,消除了WEP算法中已知的WEP缺點(如共享同一個密鑰、密碼長度過短、IV重放攻擊等問題)。

(2)不過,隨著加密技術的成熟,個人更傾向于高級加密標準AES(Advances Encryption Standard):一種更加高級的加密標準,該算法匯聚了設計簡單、需要的內存空間少、在所有平臺上運行等優點,采用的對稱密鑰加密技術使用相同的128位(16字節)的密鑰加密和解密數據,同時不會引起路由器吞吐量能力的下降。

以上是本人對無線局域網絡安全存在的問題提出的三個大方向的解決措施,涉及無線入侵檢測系統WIPS、避免非法接入、加強數據傳輸安全等內容。

三、結束語

隨著無線網絡產品的成熟和相關網絡標準完善,可預見無線網絡的前程是光明的,可是也碰到了挑戰。本文分析了IEEE802.11標準的缺陷、非法接入AP、數據傳輸安全性等方面的問題,也提出一些解決措施,目的是想讓我們處于更安全的網絡環境中去學習、工作和生活。

參考文獻:

[1]邱德邦.計算機網絡應用基礎.航空工業出版社,2013.80-86.

[2]王建平,李怡菲.計算機網絡仿真技術.清華大學出版社,2013. 255-298.