淺談基于IEEE802.1X協議的不安全因素

李江靈

摘要:近年來隨著網絡的普及與深入發展,網絡給人類的生存和生活來了歷史性的變化。但隨之而來的網絡安全問題卻在困擾著普通人士的生活,也為專業人士提出了新的挑戰。因此,本文以IEEE802.1X協議的體系結構及三大組成部分和在實際應用中的工作機制為重點,系統地分析了IEEE802.1X協議的不安全因素。

關鍵詞:IEEE802.1X協議 工作機制 不安全因素

1 IEEE802.1X協議誕生背景

在20世紀90年代后期,為解決無線網絡安全問題,IEEE802委員會提出了IEEE802.1X協議,要求通過對連接到局域網的用戶進行授權和認證的方式保護網絡安全。隨后,該協議作為一種網絡端口接入機制被廣泛應用于以太網當中,取得了一定的成效。IEEE802.1X標準提供了一種獨立于網絡服務類型的基于網絡端口訪問接入控制(Port-based Access Control)的標準,用于基于以太網的局域網、廣域網和無線網等用戶和用戶設備的接入認證。在實際應用中,IEEE802.1X雖然能克服一系列局域網接入中的安全漏洞,但也存在一些安全隱患。

2 IEEE802.1X三大組成部分及工作機制

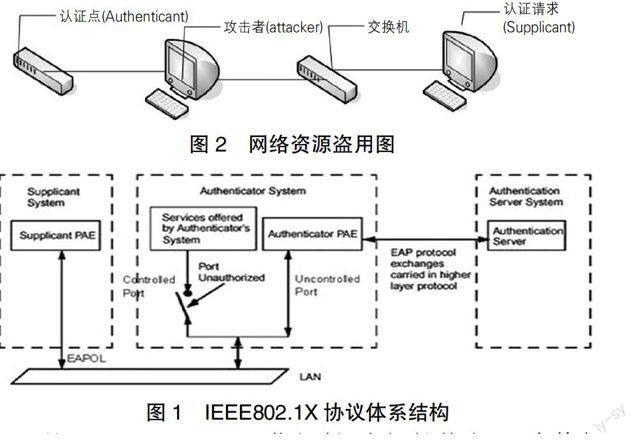

第一:IEEE802.1X三大組成部分:IEEE802.1X協議由三部分組成,客戶端請求、認證系統和認證服務器。只要客戶端裝有EAPoE客戶端軟件,就可以實現對交換機端口的接入控制。一般情況下,用戶可以啟動客戶端軟件進行IEEE802.1X協議認證。

第二:IEEE802.1X工作機制:在初始狀態下,交換機上的所有端口都處于關閉狀態,只有IEEE802.1X數據流才能通過,比如DHCP(動態主機配置協議)、HTTP(超文本傳輸協議),FTP(文件傳輸協議)、SMTP(簡單文件傳輸協議),POP3(郵局協議)等都被禁止。當用戶通過EAPoE登陸交換機時,交換機將用戶提供的“用戶名、口令”傳輸到后臺的RADIUS認證服務器上,如果通過驗證,則相應的受控口打開,允許用戶訪問。

3 IEEE802.1X的不安全因素分析

IEEE802.1X協議是一種基于Client/Server的認證和訪問控制協議,它可以有效地限制那些未經授權的用戶或設備接入端口,保障了局域網和正常接入用戶的安全。在獲得交換機或辦理各種LAN提供的業務之前,IEEE802.1X會對端口接入用戶或設備進行認證。而在認證未通過之前,IEEE802.1X一般只允許通過認證的設備連接端口。待認證通過之后,所有正確的數據均可以通過以太網連接至端口。

根據以太網各個物理端口的性質,我們可以將其分為受控邏輯端口和不受控邏輯端口。其中,物理端口負責將接收到的各個幀分送至受控和不受控端口。通過功能來看,不受控端口主要用于認真信息傳輸,通常處于雙向連通狀態,而受控端口的狀態主要取決于端口的授權情況。由于IEEE802.1X協議的不對稱性,其只提供了認證點對認證請求者的身份驗證,卻沒有認證請求者對認證點的驗證,使偽造EAPOL-Start、EAPOL-Logoff消息變得很方便,這就容易導致中間人攻擊,從而竊取用戶信息,或是搶占網絡資源。

定義Supplicant為認證請求者,Authenticator為認證點,Attacker為攻擊人。Attacker通過配置兩塊網卡,將自己偽裝成為接入認證點。當Supplicant請求接入網絡時,由于Attacker比Supplicant更接近認證點Authenticator,Supplicant將所有的認證請求通過Attacker傳給Authenticator。Authenticator會把Attacker誤認為是普通接入者,對其進行認證和授權。此后,Supplicant的報文都會傳給Attacker,Attacker甚至能在真正的認證結束前,通過偽造EAP-Success消息,誤導Supplicant發送報文。

4 總結

IEEE802.1X認證協議雖然適合網絡安全接入,但是還不算完整的準入機制,一個完整而安全的接入訪問控制除了具有基于端口的訪問控制功能外,還應該具有完整的訪問控制,嚴格禁止不安全端口和不安全地址的訪問控制,一套完整的防偽隔離技術及補救措施。

參考文獻:

[1]楊威,王杏元.網絡工程設計與安裝(第三版)[M].電子工業出版社,2012.5.

[2]趙安軍,等.網絡安全技術與應用[M].人民郵電出版社,2007.

[3]車世安,賀全榮.局域網組建、管理及維護實用教程[M].北京:清華大學出版社,2009.