淺析新版信息安全管理體系標準的變化

◆魏建清 / 文

淺析新版信息安全管理體系標準的變化

◆魏建清 / 文

中國合格評定國家認可委員會(CNAS)于2014年6月20日頒布了《認證機構依據ISO/ IEC27001:2013實施信息安全管理體系認證認可轉換說明》。該文件在“背景”中說明:“國際標準化組織(IS0)于2013年10月1日發布了ISO/IEC27001《信息技術 安全技術 信息安全管理體系 要求》(以下簡稱新版標準)。該標準代替了ISO/ IEC27001:2005。”并提出:“自ISO/ IEC27001:2013《信息技術 安全技術 信息安全管理體系 要求》發布一年后(即2014年10月1日),所有新頒發的獲認可的認證證書均應依據ISO/ IEC27001:2013。”

截至2015年12月31日,CNAS秘書處頒布的認可年報顯示:按GB/T 22080-2008/ISO/ICE/27001:2005《信息技術 安全技術 信息安全管理體系 要求》標準(以下簡稱2005版標準)建立、實施和保持信息安全管理體系(ISMS),并通過認證、現行有效的認證證書共1352份;按所在地域統計:前五名分別為北京302份、江蘇224份、廣東171份、浙江116份、上海99份。

我們從以上信息中不難發現,ISMS換版認證工作必須緊鑼密鼓地進行,且應給予組織通過ISMS認證更多的獲得感。

由此可見,ISO/IEC 27001:2013《信息技術 安全技術 信息安全管理體系 要求》標準的頒布和實施,順應了“互聯網+”的潮流,將給組織在保護信息資產,即對組織有價值的知識和數據,包括但不限于財務信息、知識產權、員工與相關方信息等方面,帶來低投入、高回報的實實在在的益處。

新版標準術語和定義的變化

2005版標準在“3 術語和定義”中,僅列出了16個術語和定義,這對組織和審核員正確理解ISMS標準帶來了不少困難。為此,國際標準化組織于2009年正式頒布并實施的ISO/IEC 27000:2009《信息技術 信息安全管理體系 概述和詞匯》無疑對于理解新版標準,尤其是附錄A(規范性附錄)《控制目標和控制措施》大有裨益。該標準與2005版標準相比,新增了“訪問控制”“可核查性”“攻擊”“鑒別”“信息安全事件管理”“信息安全風險”“抵賴性”“風險溝通”“風險準則”“風險估算”“威脅”和“脆弱性”等30個術語和定義。

與此同時,新版標準對2005版標準的某些術語和定義作了一定的修改,例如“信息安全”這一術語和定義:“保持信息的保密性、完整性和可用性。”在新增加的注釋中,要求組織把信息的抗抵賴性和其他特性亦應一并考慮其安全。可見,新版標準在考慮信息資產互聯互通環境下,已考慮到保障電子商務、電子簽名的信息安全了。

新版標準這些術語和定義的變化,均是從PDCA和基于風險的思維,要求組織建立、實施和保持的ISMS能實現其預期結果。

新版標準總體框架遵從“導則”要求

制定導則ISO/IEC Directives 1,統一管理體系標準的格式,是國際標準化組織近十年來的重大舉措。

為了解決ISO 9001和ISO 27001兩個管理體系的兼容性,新版標準服從了聯合技術協調組(JTCG)于2010年發布的《管理體系兼容性導則》的相關規定。主要包括ISO新版標準總體框架遵從《導則》高層結構(High Level Structure)的要求;新版標準中的共用術語和術語采用導則的術語和定義;新版標準中的共用條款采用導則規定的條款名稱和條款正文。

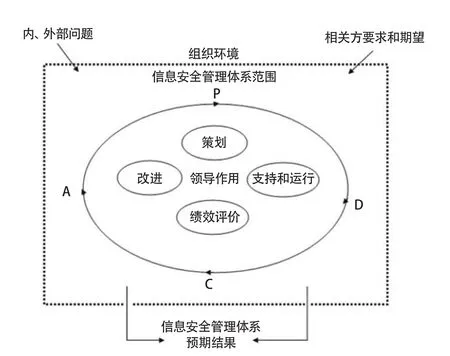

新版標準的框架結構包括十大部分:范圍(Scope);規范性引用文件(Normative references);術語和定義(Terms and definitions);組織環境(Context of the organization);領導作用(Leadership);策劃(Planning);支持(Support);運行(Operations);績效評價(Performance evaluation);改進(Improvement)。

從圖1中可以看到,新版標準的結構與2005版標準相比,更加準確地體現了PDCA的關系和其每一過程之間的作用。

增加了有關戰略信息安全管理的要求

當今是信息和科技高速發達的網絡社會,互聯網已滲透到社會生活的各個方面,其對經濟、政治、文化的發展產生了深刻影響。但不可否認,信息安全隱患已危及到組織的生存和發展,故新版標準要求組織從戰略的高度,分析組織所處的內外部環境與相關方的需求和期望,從而明確信息安全管理的任務和目標,通過建立、實施和保持ISMS,來實現ISMS預期結果。

在新版標準的多個條款中,均提出了與戰略信息安全管理有關的要求。如4.1中規定:組織應確定與其意圖相關的,且影響其實現ISMS預期結果能力的外部和內部事項;5.1a)中規定:確保建立了信息安全策略和信息安全目的,并與組織戰略方向一致;6.1.1中規定:當策劃ISMS時,組織應考慮4.1中提到的事項和4.2中提到的要求;9.3b)中規定:與ISMS相關的外部和內部事項的變化;管理評審的輸出應包括:與持續改進相關的決定以及變更ISMS的任何需求。

從以上要求可以看出,ISMS的建立、實施和保持,一定要考慮組織的內部和外部因素,并實現組織的戰略目標。

強化了領導作用

新版標準根據ISO/IEC導則的要求,增加了“領導”等章節,包括領導和承諾、方針,以及組織的角色,責任和權限等,以體現領導作用在ISMS管理中的核心地位。

新版標準所增加的這方面要求,除了建立信息安全方針,提供資源和分配職責之外,還增加了許多新的要求。例如,5.1中規定:最高管理者應通過相關活動,證實對ISMS的領導和承諾;確保將ISMS要求整合到組織過程之中;確保ISMS達到預期結果。

值得一提的是,新版標準進一步明確了組織最高管理層,應確保與信息安全相關角色的責任和權限,得到分配和溝通的要求。

圖1

組織的最高管理者要實現上述結果,必須依靠各層領導建立統一的宗旨和方向,并且創造全員參與的條件,以不折不扣地執行ISMS新版標準的各項要求,才能確保實現組織的ISMS預期結果,才能確保ISMS的有效性。

“風險控制”已貫穿過程管理的始終

根據導則要求,新版標準更加明確了“風險控制”的要求。這里所指的“風險控制”主要應體現在三個層面,即:一是應確保相關方的信息安全;二是確保組織自身的信息安全;三是確保組織應履行的企業的信息安全社會責任。據此,新版標準提出了一系列要求。其中,4.2規定:理解相關方的需求和期望(注:相關方的要求可包括法律、法規要求和合同義務);6.1.1規定:當策劃ISMS時,組織……,并確定需要應對的風險和機遇;組織應策劃應對這些風險和機遇的措施;8.1規定:為了滿足信息安全要求以及實現6.1中確定的措施,組織應策劃、實施和控制所需要的過程。組織還應實現為達到6.2中確定的信息安全目的的一系列計劃;9.1a)規定:組織應確定需要被監視和測量的內容,包括信息安全過程和控制;10.2規定:組織應持續改進信息安全管理體系的適宜性、充分性和有效性。

組織在建立、實施和保持ISMS中,應根據標準的相關要求,充分識別信息資產。小到一張門禁卡,大到一套計算機集成系統內外環境所存在的威脅、自身存在的脆弱性所形成的風險,并在有效控制和防范上面,不斷夯實管理基礎,以應對組織內外環境變化的風險。

關注組織信息資產

新版標準雖未明確提出生命周期管理要求,但筆者卻認為,其已隱含在“6.1.2信息安全風險評估”條款要求之中,這是因為6.1.2中規定:“組織應定義并應用信息安全風險評估過程”,其適用于任何一個信息資產的信息安全管理。通常而言,信息資產生命周期可包括規劃、設計、實施、運維和廢棄五個過程。由于其每一過程預期結果的輸出完全不同,故需對其所處過程的信息安全風險進行識別與評估,通過建立并維護信息安全風險準則,控制每一個過程輸出的信息安全風險。這其中,實現規劃過程風險評估是為滿足識別系統的業務戰略,以支撐系統安全需求之目的;實施過程風險評估是為滿足對系統開發、實施過程進行風險識別至目的;系統建成過程風險評估是為滿足系統安全功能得到有效驗證之目的;運維過程風險評估是為滿足了解和控制系統運行過程中的安全風險之目的;廢棄過程風險評估是為滿足這些廢棄的信息資產對組織造成信息安全影響之目的。

需要指出的是,當信息資產的業務目標和需求、技術與管理水平以及組織內外環境發生變化時,需要再次對上述五個過程進行風險評估,以確保信息資產生命周期信息安全管理的符合性和有效性。

明確控制目標與控制措施

實踐表明,一個組織倘若能游刃有余地應用新版ISMS標準要求中附錄A《控制目標和控制措施》,就一定能把ISMS的功效發揮至理想水平。

可以這樣說,新版標準的附錄A,其是標準所有要求的精華。講得通俗一點,就是為企業達成目標,規定了通用的路徑和方法。但在實際工作中,筆者發現一些組織,由于沒有認真學習、深刻領會其實質,雖然花了大錢,但信息安全管理未能實現預期結果,且信息安全事故連續發生。如:求大貪洋,購置國外所謂先進的服務器;主營核心業務交由所謂的跨國公司管理;員工跳槽頻繁,帶走組織技術與管理機密而無法應對;知識產權與專利管理缺乏章法;外包過程管理中對無形資產管理失控,導致市場拱讓給競爭對手;涉密場所的移動介質管理形同虛設,給不法分子有機可乘;網絡服務安全未能根據安全特性、服務級別以及所有網絡服務的管理要求,確定管控措施,導致以偏概全或殺雞用牛刀,管理成本大幅增加而沒有達到管理功效,以及組織在與客戶所簽訂的相關技術服務協議中沒有明確信息安全雙方的合規義務而產生紛爭等。

以上列舉的種種事件,新版標準在附錄A中,均明確提出了控制目標和控制措施。申請/獲證組織應結合自身實際,度身定做,且持之以恒地執行適合自身的管理要求。

通過新版標準與2005版標準附錄A比較發現,有不少新增的要求。例如,面對移動設備使用日益頻繁和遠程工作應用日趨廣泛,導致信息安全事件(事故)屢有發生的情況,對2005版相關要求做了修改,進一步明確了“移動設備策略”應采用相應的策略及其支持性的安全措施,以管理由于使用移動設備所帶來的風險;進一步明確了“遠程工作”應實現相應的策略及其支持性的安全措施,以保護在遠程工作地點上所訪問的、處理的或存儲的信息。又如,面對“互聯網+”技術的應用與普及,導致信息資產被竊取、被篡改、被惡意使用的事件(事故)頻發,新版標準結合當今技術最新的互聯網信息技術,確定了確保網絡中的信息及其支持性的信息處理設施得到保護以及保持在組織內外實體間傳輸信息的安全要求,主要包括:網絡控制、網絡服務的安全、網絡隔離以及信息傳輸策略和規程、信息傳輸協議、電子消息發送和保密或不泄露協議等,旨在規范組織內員工和相關方的網絡操作/管理行為。

更加強調績效評價

當組織的最高管理層決定要按新版標準要求,建立、實施和保持ISMS時,自然會考慮投入與收益。據此,新版標準在引言中就開宗明義地指出:采用ISMS是組織的一項戰略性決策。可見,新版標準已經充分注意到組織為何需要ISMS,如何建設ISMS,以及建成后的ISMS,通過何種標準來評價。

針對這一系列問題,新版標準在第九章用了一章三節19個條款,明確了“績效評價”的要求。9.1 監視、測量、分析和評價中規定:組織應評價信息安全績效以及信息安全管理體系的有效性。并進一步明確:a)需要被監視和測量的內容,包括信息安全過程和控制;b)適用的監視、測量、分析和評價的方法,以確保得到有效的結果;c)何時應執行監視和測量;d)誰應監視和測量;e)何時應分析和評價監視和測量的結果;f)誰應分析和評價這些結果。

因此,組織不能為了績效評價而進行虛無縹緲地評價所謂的績效。很實用的做法應逐項對照本文中提出的附錄A《控制目標與控制措施》的新要求,盡可能通過5W1H方法,讓原始的各種數據“開口”說話;盡可能應用IT與數據庫等技術手段和方法,自動形成覆蓋全天候、全網絡物理環境以及全部核心業務的一個完整的證據鏈,并通過環比、同比等成熟的數理統計手段和方法,把優勢固化,并傳承和發展。

需要指出的是:一些組織為了滿足標準要求,制定了一些與組織產品和服務實現不相關或很難實現的信息安全目標。新版標準已考慮到讓組織采用合適的控制措施來滿足控制目標的要求。因此,組織應善于應用新版標準附錄A的相關要求,不斷補充、完善和提高信息安全的績效評價所對應的目標。

其他主要變化

一是應用了ISO/IEC合并導則附錄SL中定義的高層結構、相同條款標題、相同文本、通用術語和核心定義,保持了其與其他采用附錄SL的管理體系的標準具有兼容性。附錄SL中定義的通用途徑對于選擇運行單一管理體系來滿足兩個或更多管理體系標準要求的組織是有用的。二是本文中提及的ISO/IEC 27000:2009《信息技術 信息安全管理體系 概述和詞匯》,其引用了ISMS標準族(包括ISO/IEC 27003[2]、ISO/IEC 27003[3]、ISO/IEC 27003[4]),以及相關術語和定義。三是內部審核不再強調審核員不應審核自己的工作,但明確選擇審核員并實施審核,確保審核過程的客觀性和公正性,以彰顯審核活動的客觀、務實、公正、高效和靈活的審核作風。四是用文件化信息替代了2005版標準的程序、文件、記錄。五是雖然未提出“預防措施”要求,但新版標準預防為主的思想體現在縱橫交錯的各個方面。可以這樣說,標準的結構框圖、PDCA過程與過程之間的接口,以及每一個條款的大小循環中,“預防措施”要求,其已在標準中體現得淋漓盡致、入木三分。六是更加強調了信息資產更新管理的要求。新版標準8.2中規定:組織應考慮6.1.2a)所建立的準則,按計劃的時間間隔,或當重大變更提出或發生時,執行信息安全風險評估。七是把“改進”過程分解為兩個子過程,即“不符合及糾正措施”與“持續改進”。這有利于組織從近期、中長期角度出發,對標管理、施以對策,實現組織在不同階段所需的目標要求。

總之,新版標準已融入很多新版質量、環境管理體系要求的元素,組織完全可以借鑒建立、實施和保持多位一體的結合型管理體系,花較小的代價,能盡快彌補在信息安全管理上的“短板”,并通過有效應用風險管理的途徑和方法,確保信息的機密性、完整性和可用性,為相關方樹立風險得到充分管理的信心,從而為營造更多價值創造的機會。

(作者單位:上海質量體系審核中心)