基于ICN的智能工業控制通信安全服務機制*

陳 征,章行健,施 勇,薛 質

0 引 言

隨著國家對科技創新的重視,互聯網得以在中國蓬勃發展,也成為第三產業的重要一環。2016年,李克強總理提出制定“互聯網+”行動計劃,即利用互聯網平臺和信息通信技術,把互聯網和包括傳統行業在內的各行各業結合起來,在新的領域創造一種新的生態。由此可以看出,傳統產業在互聯網的影響下正面對著前所未有的機遇。而電力行業作為人們生活和工作必不可少的一環,更需要銳意進取。由于現代電網正面臨著能源浪費、可靠性低、可再生能源支持少等一系列重大挑戰,智能工業控制應運而生。當前,智能工業控制正推動著我國電網向著自動化、信息化、數字化、交互化發展。

智能工業控制的理念最早可以追溯到2006年,當時美國的IBM公司首先提出這一概念。智能工業控制并不是一個單獨的設備、應用、系統或網絡,也并沒有一個統一的官方定義,但其核心思想是明確的,即利用通信技術和信息技術來優化從供應者到消費者的電力傳輸和配電。

以電網為例,隨著電網中現代通信技術的應用和對智能化、互動化要求的不斷提高,在智能工業控制發展中,信息安全防護逐漸成為一大難點。信息安全問題主要表現在外來用戶入侵、內部用戶誤操作以及網絡、存儲設備故障三個方面,對消費者、公用事業的威脅巨大。例如,在高級量測體系(AMI)實現中,智能電表會自動收集大量信息,并將信息傳送到電力公司、消費者和第三方服務提供商,而這些數據可能包含侵害個人隱私的個人識別信息。不僅如此,攻擊者還可以把對網絡的攻擊方式也輕易應用到電網中,如侵入公用事業公司的Web程序進程,無線客戶端、WiFi、藍牙等無線設備也都會成為被攻擊對象,而這一切在傳統電網里很難發生。所以,智能工業控制在提高智能化的同時,削弱了安全性。

此外,國際電工委員會提出了IEC 61850標準,是電力系統自動化領域唯一的全球通用標準[1]。IEC 61850標準的開放性,雖然相對于傳統的變電站通信協議來說不可替代,但也帶來了許多安全問題。隨著互聯網技術的飛速發展,基于IEC 61850的變電站系統面臨著越來越多來自互聯網的威脅。主要的原因是,這個協議的一般目的是解決不同制造商之間設備的互操作性,而不是安全問題,會引起潛在的安全隱患。基于智能工業控制與IEC 61850標準兩個方面存在的安全隱患,本文提出使用信息中心網絡來解決電力數據傳輸中的安全性問題,并提出一種輕便、可靠、易于實行的數據加密算法,從而提高智能工業控制在信息傳輸中的安全性。

互聯網時代,智能工業控制正扮演著越來越重要的角色。這不但給人們的工作帶來了全新變革,而且為人們的生活方式提供了全面的升級改造。但由于智能工業控制的開放性、多元化和IEC 61580標準的安全隱患,使得信息安全問題日益嚴重,也使得我們不得不對智能工業控制的安全隱患提高重視。一旦電網遭受外部攻擊,出現信息泄露等安全事故,將會對用戶和社會帶來不可估量的風險。信息化在智能工業控制中具有非常重要的作用,但目前大部分研究著重于拓展新功能和數據挖掘,對安全性的關注尚不充足。

1 智能工業控制通信系統現狀與安全需求

1.1 智能工業控制通信與數據采集方式

以電網為例,近年來,由于IEC 61850安全方面的薄弱性,國際電工委員會后來補充了IEC 62351協議,,增加了一些條目用于保證IEC 61850通信的安全。IEC 62351標準指出,電力系統即使在網絡環境極其復雜的情況下,也必須能夠提供數據機密性和數據保密性的功能,且還需要實現身份認證的功能[2]。該標準通過握手協議和記錄協議,提高了通信的機密性和完整性。

為了提高IEC 61850安全性,在國內研究中,盛兆勇提出了在應用層和傳輸層之間引入改進的握手協議和記錄協議,以減少傳輸數據和實現快速連接功能。使用該解決方案既可滿足電力系統對實時性和可靠性的要求,又能滿足安全要求,改進了IEC 61580 標準[3]。

而在ICN與IEC 61850下的智能工業控制相結合提高安全性方面,國外做出了可貴探索,提出了可行的解決辦法。對于通信安全機制的漏洞,Ye Yan等總結網絡安全的要求和智能工業控制通信中的潛在漏洞,探究智能工業控制通信中網絡安全的當前解決方案[4]。Konstantinos V. Katsaros等基于實際電網的拓撲結構[5],在荷蘭的配電網絡中通過模擬量化ICN對智能工業控制的性能優勢,從而迅速克服電網的潛在故障。Keping Yu指出了一種AMI中的密鑰管理方案,提高了數據通信的安全性[6]。

IEC 61850標準是電力系統自動化領域唯一的全球通用標準。這個標準實現了智能變電站工程運作的標準化。它在智能變電站設立了SCD(Substation Configuration Description,全站系統配置文件),可以描述整個變電站的結構和布局,對智能工業控制的發展具有深遠的意義。

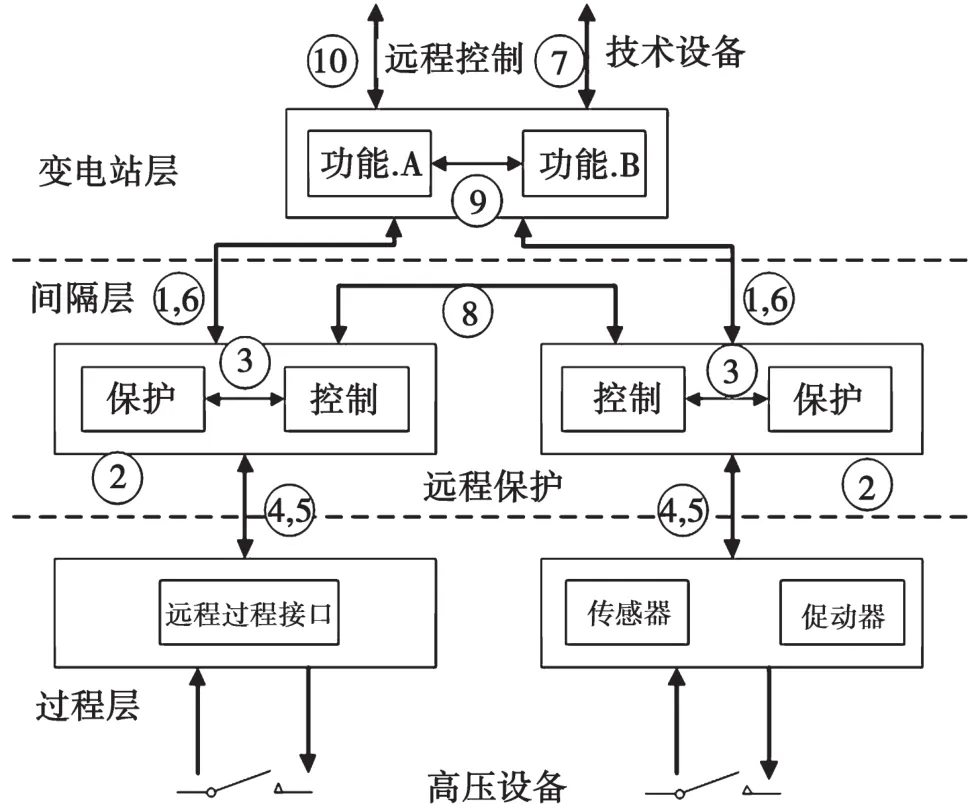

如圖1所示,IEC 61850分為變電站層、間隔層或單元層、過程層。接口主要用于三層之間以及同一層之間的相互通信[7]。過程層的主要功能是通過邏輯接口4和接口5與間隔層進行通信,從而實現全功能。隔離層可以使用間隔的數據來操作主設備,通過邏輯接口3實現間隔層內的通信。接口4和接口5與流程層進行通信,接口1和接口6與變電站層進行通信。變電站層主要有兩部分功能,進程相關變電站的功能和接口相關的變電站功能。IEC 61850主要是為了實現以下幾個主要目標:互操作性、自由配置和長期穩定性。互操作性的目的是使不同制造廠家的設備協同工作并相互交換信息。自由配置的目的是可以滿足SAS功能和性能要求,且可以靈活進行配置,將功能自由分配到裝置中,支持用戶集中式(如RTU)和分散式系統的各種要求。長期穩定性的目的是具有可擴展性,能夠隨著技術的發展而發展,伴隨著系統的需求而變化。

圖1 IEC 61850標準接口模型

1.2 智能工業控制安全需求

智能工業控制信息安全需求,主要分為以下五個方面:物理安全、網絡安全、應用安全、環境安全和數據安全。保護智能工業控制的信息安全,最終的目的是保障信息的機密性、完整性、可用性、不可抵賴性以及對信息資源的控制性。

物理安全。物理安全的防護目標是防止有人通過破壞業務系統的外部物理特征,使系統達到停止服務的目的,或防止有人通過物理接觸的方式對系統進行入侵。物理設備是智能工業控制運行的基礎。對企業而言,物理設備是存放數據的載體,且造價十分高昂,一旦遭受破壞,后果不堪設想。如果物理設備失去了安全性,數據的安全性將無從談起。因此,必須建立相應的數據備份系統,尤其應對重要數據予以備份。備份方式可采用完全備份和差異備份相結合的方式,可根據具體情況采取相應的措施。

網絡安全。電力信息網是一個相當復雜的網絡,包含調度、辦公、外聯等多類網絡體系。在這些網絡中,要根據不同的網絡安全設備,設置對應的安全權限級別。另外,需要保護網絡邊界,防止非法的網絡接入和外聯,以免攻擊者盜用內部資源。網絡安全對電力系統十分重要,因為它內含了巨量的電力信息資源。所以,需要對其配置符合高安全性的防火墻和病毒防護系統。當然,在設計安全級別和配置安全系統的過程中,還需適當平衡網絡的效率性和安全性的關系,不能為了安全失去了效率。

應用安全。隨著互聯網的發展,應用對于智能工業控制的沖擊十分明顯。可以預見,以后在電力企業中,應用的推廣發展將會是一個趨勢。但是,應用的安全問題也會暴露出來。一方面,企業要優化內控機制,防止企業員工錯誤或者惡意的操作導致應用系統出現安全問題;另一方面,要提升應用系統自身的安全性,防止外部的黑客攻擊、木馬和病毒的滲透等。

環境安全。電力資源對環境方面有著舉足輕重的影響。火力發電是我國最主要的發電方式,占到7成以上的發電量。而火力發電主要使用的原材料是煤炭,會加大碳排放量、加劇溫室效應等環境污染。此外,由于煤炭是不可再生資源,短時間難以補充。所以,智能工業控制的發展方向是要尋求可再生的清潔能源,并建立與之相匹配的電網系統,從而保障環境安全。

數據安全。數據安全是本課題對智能工業控制安全機制重點探討的內容。數據的機密性、完整性和可用性,是信息安全的核心原則,必須應用到智能工業控制中,保證各個目標的順利實現。對于機密性,可以通過加解密算法、身份認證等方式對數據自身進行保護。對于完整性,需要通過適當的安全控制手段確保收集的數據不受干擾。另外,對于收集到的數據,要采取數據防護方式,如數據備份、磁盤陣列等信息存儲技術,對數據進行完整性防護。對于可用性,即通過適當的安全控制,阻止或者最小化如DDoS等攻擊手段的影響,進而提升電網的可用性。

2 基于ICN和NDN的智能工業控制新型通信與安全技術

2.1 信息中心網絡ICN技術

由于基于IEC61850的智能工業控制在安全性方面有較大的缺陷和安全需求,本文準備采用新型的智能工業控制安全技術——信息中心網絡(Information-Centric Networks,ICN)與之結合,從而提高IEC61850的安全性。

ICN即信息中心網絡,顧名思義是把網絡中所有的東西都看成信息。它摒棄了傳統主機互聯的模式,把信息作為核心對象,即以數據內容作為互聯,通過數據的名稱標識所有的信息單元。網絡中傳遞和儲存的數據包都是包括數據名稱和數據內容的,網絡可以識別信息單元但無法分析內部的數據意義。但是,上層應用的產生方和需求方卻可以分析。

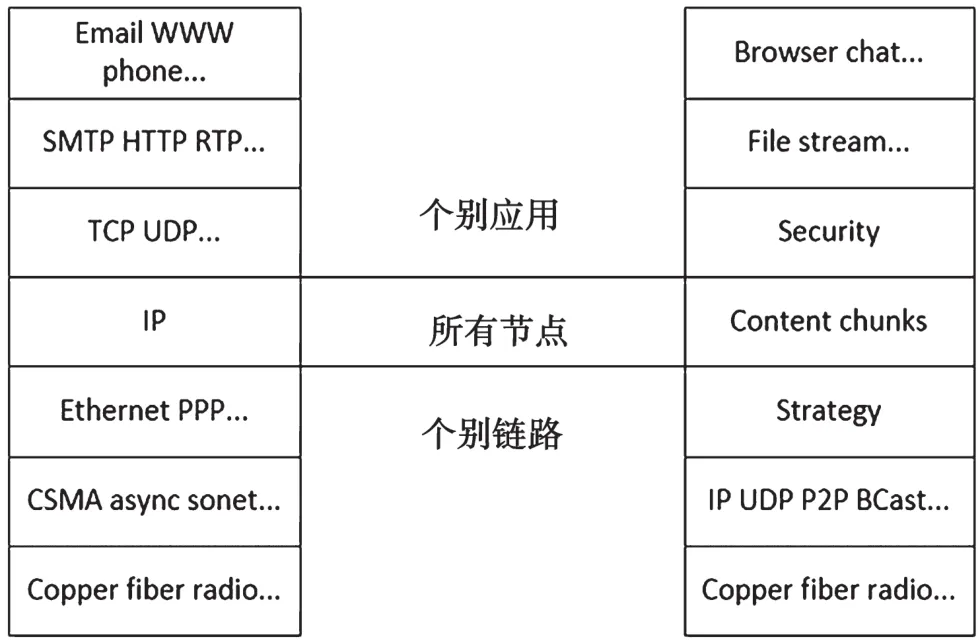

在ICN中,各個節點和程序的運行,是以各種信息請求和應答行為作為驅動的,而它的網絡功能是負責協調命名數據的傳輸和緩存,同時運用優化查詢正確的數據,從而快速響應用戶需求。因此,程序和用戶只需關注命名數據本身,而不需關注信息塊的其他屬性。ICN的通信模型以信息為中心,取代了TCP/IP網絡中以地址為中心的方式,因此通信模式從主機到主機進化為主機到網絡,安全機制建立在信息本身。

圖2為TCP/IP網絡結構和ICN協議棧結構。

圖2 TCP/IP網絡結構和ICN協議棧結構

2.2 命名數據網絡NDN技術

在這些ICN架構中,本文選擇的是命名數據網絡(Named Data Networking,NDN)。NDN是在2010年獲得美國國家自然基金800萬美元投資,專門為未來互聯網體系架構研究的一個基礎信息中心網絡項目。近幾年,它成為了熱點,取得了引人矚目的發展。NDN由于項目理念具有先進性、可行性以及已經取得了實質性進展,正成為ICN將來體系架構的主流。

安全機制大概分為以下三個步驟。第一,所有數據都需要簽名,包括數據內容、路由信息等;第二,通過多路徑路由的方式減輕前綴劫持的影響;第三,NDN的消息只可以跟相關應答數據交互。這種機制的優點是成功實現了網絡傳輸和數據安全的分離,更具靈活性和方便性,真正符合數據請求的自然處理方式。

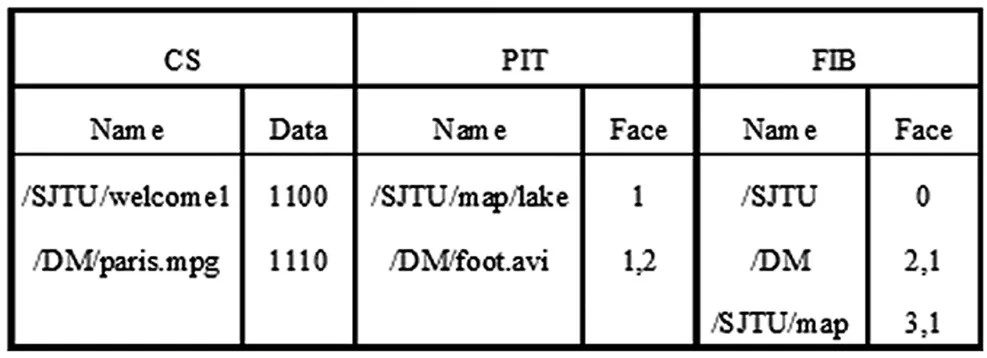

由圖3可知,NDN路由機制中維護著3張表,分別是轉發路由表(Forwarding Interest Base,FIB)、待處理請求表(Pending Interest Table,PIT)和數據包緩存(Content Store,CS)數據結構。圖3中顯示了NDN節點的工作模塊,其中FIB用來尋找合適的轉發接口,CS則采用LRU緩存算法來緩存內容數據包。對于PIT保存收取的interest包,當其數據名稱和收到的Data包名稱匹配時,將會根據相應的face接口傳遞回去。信息的轉發方式為最長前綴匹配。

圖3 NDN/CCN節點工作模型

在數據傳輸過程中,Interest包和Data包在傳輸順序上是前者在前、后者在后,而在傳播路徑上,兩者恰好相反。Interest包在經過每一個路由節點時,都有得到需要的Data包的可能,因此實現了逐跳式流平衡。NDN路由可支持多種路由協議,包括多播組播、內容分發、移動性和延遲容錯網絡,而傳統的IP路由只采用最佳路徑防止循環。

原理上,NDN防止了網絡沖突和擁塞,實現了多鏈路路由,同時基于網絡內緩存實現了就近獲取、負載均衡和容斷能力,提升了內容分發的性能、效率和可靠性。安全性上,NDN的加密保護是基于數據包本身的,而TCP/IP是依靠傳輸端點和通道的保護,故NDN在路由安全性上更勝一籌。首先,所有數據和路由信息都需要簽名,如使用SHA-1或MD5產生哈希摘要,以保障數據的完整性,防止攻擊者偽造篡改;其次,通過多路徑路由減輕前綴劫持,因為路由器可以檢測由前綴造成的異常劫持,并嘗試其他路徑檢索數據;最后,NDN消息未必發送到主機,這令惡意數據包很難定位到特定主機。這種機制實現了數據安全與網絡傳輸的分離,降低了實現的難度。

2.3 基于ICN的通信安全機制

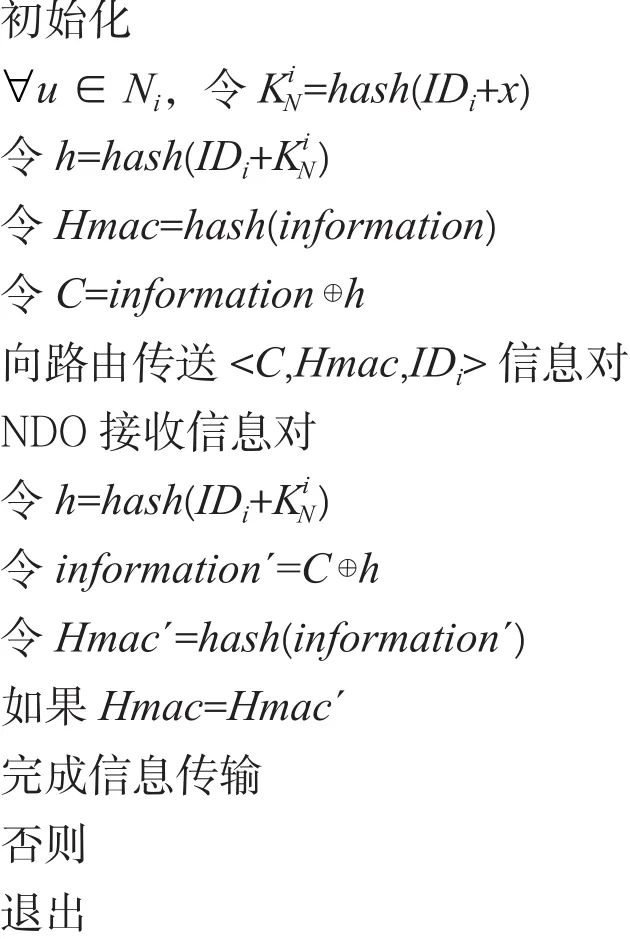

基于ICN/NDN的通信安全算法建立在網絡模型的傳輸過程中,算法描述如下:

下面具體解釋各步驟的含義,并分析這樣處理的意義。

在一次完成的數據傳輸過程中,首先假設需要發送數據的節點為A,接收數據的節點為B。

步驟1:各路由節點初始化。

步驟2:x代表各節點自己的私鑰,IDi代表第i個節點的ID號。該步驟表示各節點通過直接連接自己的ID號和私鑰生成hash值。通過秘密方式共享給拓撲中受信任的所有節點。各路由節點中的簽名方式由第三方簽名、群體簽名[8]、環簽名[9]或者臨時身份進行。

步驟4:A節點生成需要發送的information的hash值Hmac。值得注意的是,這里的information其實不應單指數據內容本身,還應該包括路由信息、節點信息等內容。

步驟5:A節點對information和h做一次異或,記作C。

步驟6:A節點向相鄰的所有路由節點廣播C、Hmac和A的ID號,三者放在一同一個數據塊中同時傳輸。

步驟7:B節點接收數據塊。

步驟8:B節點根據數據塊中的ID號從路由表中找出該ID號對應的私鑰KiN。若無,則丟棄數據塊;若有,則根據B節點直接連接數據中的ID號與KiN生成hash值,記作h。

步驟9:B節點對C和h做一次異或,記作information′。

步驟10:B節點計算information′的hash值Hmac′。

步驟11~步驟13:B節點比較Hmac′與數據塊中的Hmac。若完全相等,則接收信息;否則,丟棄。

3 安全性分析

首先從理論上討論分析NDN在防范傳統網絡攻擊表現的安全性和可靠性。

在NDN網絡下進行以下常見攻擊方式。

(1)DDoS攻擊

在TCP/IP網絡中,無法避免DDoS(Distributed Denial of Service,分布式拒絕服務)攻擊,只能減小攻擊危害,故防御能力非常有限。但是,在NDN中,對DDoS的防御將大大加強。

DDoS的帶寬消耗型攻擊。在NDN中仿照IP網絡的攻擊方式,即向目標主機發送海量Interest包,假裝試圖得到目標主機上某一資源,實則想消耗主機的帶寬。但是,由于一旦目標主機響應了該請求并回復Data,Data經過中間路由節點時將會被緩存,轉而由這些路由節點響應攻擊者的請求,使得目標主機減輕影響。

反射攻擊。攻擊者操縱肉雞,生成了海量IP數據包,并將數據包源地址設成目標主機的IP地址,然后將其發往DNS服務器,試圖消耗主機的帶寬。由于NDN路由的特性,Data包是沿著Interest包走相反路徑的,因此不會被路由到目標主機處。反射攻擊發揮作用的一個必要條件是攻擊者和目標主機處于同一物理網絡。這個要求太過嚴苛,攻擊效果有限。

前綴劫持攻擊。NDN網絡對前綴劫持攻擊有著內在的抵抗力。首先,所有路由信息需要發布者進行簽名,這減少了被操縱路由器實施前綴劫持的可能。其次,相比TCP/IP網絡,NDN下的路由節點記錄了更多信息,能及時監控信息轉發過程中的異常,因此通過檢查未被滿足或超時的Interest來判斷前綴是否被劫持簡便易行。

(2)泛洪攻擊

興趣泛洪。攻擊者操縱肉雞向目標路由器發送大量Interest,從而使目標路由器PIT溢出,則該路由器便無法處理正常的Interest,同時使得某一內容的consumer陷入困境。NDN下Interest無需簽名認證,也沒攜帶源地址,故受到攻擊時很難在短時間內確定攻擊源頭并采取措施。

緩存污染。只需驗證內容簽名,偽造的惡意內容不難被發現并丟棄掉,所以理論上這種攻擊很容易檢測。然而,實踐中存在兩大問題:由認證簽名所造成的路由器過載問題和信任管理問題。因為無法由路由器驗證所有的內容簽名,將會給緩存污染帶來可乘之機。

綜上所述,NDN相比IP網絡,對DDoS攻擊具有很強的防范性,而在其他攻擊面前也有一些對抗的方法。可以看出,安全方面,NDN具有無可比擬的優越性和先進性,而這是本文采取NDN架構的最重要原因。

4 仿真評估

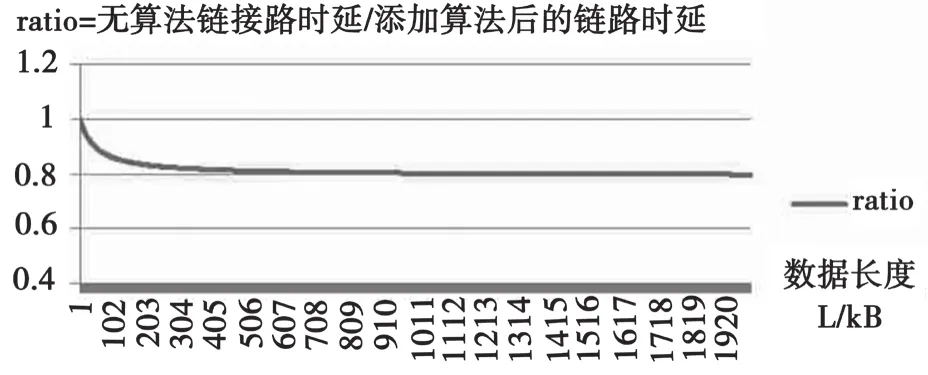

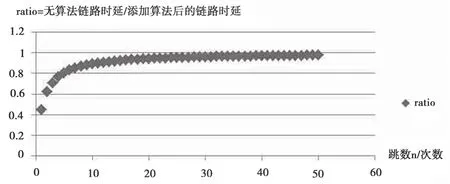

本次實驗運行環境為Vmware 10下的Ubuntu14.04系統。需要安裝的軟件為NS-3、ndnSIM 2.1、Netanim、RGUI。這里,將使用ratio描述無算法鏈路時延與添加算法后的鏈路時延的比值。

當其他條件一定時,改變數據的長度進行傳輸。hash算法使用SHA-1算法,鏈路速率一定,為1 000 Mb/s,鏈路跳數n為5,傳輸時延設成0,仿真擬合后得到仿真結果,如圖4所示。由圖4可知,在鏈路速率和鏈路跳數相同的情況下,隨著數據長度的增加,添加算法后的通信機制效率更優。

圖4 數據長度L與ratio的關系

當鏈路速率一定,為1 000 Mb/s時,使用長度為1 MB的數據進行傳輸,傳輸時延設為0,改變鏈路跳數n值進行仿真,使用SHA-1算法,結果如圖5所示。由圖5可知,當鏈路速率和數據長度一定,且跳數較低時,添加算法后的通信機制效率更優。此外,隨著跳數的增加,兩種機制的傳輸效率趨于一致。

圖5 鏈路跳數與ratio的關系

5 結 語

基于IEC61850的智能工業控制在安全性方面有較大的缺陷和安全需求,所以采用新型的智能工業控制安全技術與ICN結合,提高了IEC61850的安全性。ICN的通信模型以信息為中心,取代了TCP/IP網絡中以地址為中心的方式,因此通信模式從主機到主機進化為主機到網絡,安全機制建立在信息本身,且轉發機制由存儲轉發進化為緩存轉發,傳輸模式由“推”變為“拉”,增加了主機移動性支持,解決了海量數據傳輸難題。實現ICN的架構很多,本文選擇的是NDN。針對TCP/IP設計上的缺陷和不足,提出從框架設計上根本解決的思路。該架構會保留細腰沙漏模型,特點是靈活且多樣的路由策略配置以及基于數據內容的安全機制。理論分析和仿真結果表明,將NDN與智能工業控制結合,具有良好的效率、安全性和可行性,理論價值與應用前景良好。

[1] 任雁銘,秦立軍,楊奇遜.IEC 61850通信協議體系介紹和分析[J].電力系統自動化,2000,24(08):62-64.REN Yan-ming,QIN Li-jun,YANG Qi-xu.Study On IEC 61850 Communication Protocol Architecture[J].Automation of Electric Power Systems,2000,24(08):62-64.

[2] 龍林德,李晶,劉莉莉.基于IEC 62351的變電站自動化系統通信安全的研究[J].長沙通信職業技術學院學報,2010,9(03):1-6.LONG Lin-de,LI Jing,LIU Li-li.Research on Communication Security of Substation Automation System Based on IEC 62351[J].Journal of Changsha Telecommunications and Technology Vocational College,2010,9(03):1-6.

[3] 盛兆勇.IEC 61850安全性分析及解決方案研究[D].青島:中國海洋大學,2013.SHENG Zhao-yong.Research on Security and Solutions of IEC 61850[D].Qingdao:Ocean University of China,2013.

[4] YE Yan,YI Qian,Hamid S,et al.A Survey on Cyber Security for Smart Grid Communications[J].IEEE Communications Surveys & Tutorials,2013,14(04):998-1010.

[5] Konstantinos V K,Wei K C,WANG Ning,et al.Information-Centric Networking for Machine-to-Machine Data Delivery:A Case Study in Smart Grid Applications[J].IEEE Network,2014,28(03):58-64.

[6] Keping Y,Mohammad A,Zheng W,et al.A Key Management Scheme for Secure Communications of Information Centric Advanced Metering Infrastructure in Smart Grid[J].IEEE Transactions on Instrumentation and Measurement,2015,64(08):2072-2085.

[7] 林達.基于IEC 61850標準的變電站通信體系的研究[D].北京:華北電力大學,2005.LIN Da.The Research of Communication Architecture in Substation Based on IEC 61850 Standard[D].Beijing:North China Electric Power University,2005.

[8] Chaum,David,Eugene Van Heyst.Group Signatures[C].Advances in Cryptology_EUROCRYPT’91,1991.

[9] Ronald L.Rivest,Adi Shamir,et al.How to Leak a Secret[C].ASIACRYPT,2001:552-565.