基于ACL實現企業網絡安全

葉俊洪

[摘 要] 網絡技術的發展,使得網絡應用在各行各業中得到普及,企業網絡的安全管理顯得日益重要。路由交換中配置ACL(訪問控制列表)在一定程度上可以起到安全管理的作用。它應用在設備接口可以過濾設定類型的數據包,也可以通過設定類型的數據包,還可以封閉特定端口防范病毒,從而保障網絡的安全。以實例來探討ACL在企業網絡安全中的應用。

[關 鍵 詞] ACL訪問控制列表;網絡安全;企業網絡

[中圖分類號] TP393.08 [文獻標志碼] A [文章編號] 2096-0603(2018)17-0112-02

ACL的應用可以對上網的權限進行控制,還可以對各部門之間的訪問進行控制,還能封閉特定端口來防范病毒。ACL的應用提高了網絡的安全性,也使得網絡管理效率得到提升。在網絡設備路由器或三層交換機上,通過使用訪問控制列表(ACL)來執行數據包過濾,可用來控制網絡上數據包的傳遞、限制終端的通信量、限制網絡特定的訪問等。

一、ACL的概述

訪問控制列表ACL(AccessControlList)是一種廣泛使用的對數據進行過濾的網絡安全技術。它對經過網絡設備的數據包進行識別,對符合匹配條件的數據包允許通過或拒絕通過。這些匹配條件可以是數據包的源地址、目標地址、端口號、協議類型等等。通過ACL的應用,可以為網絡的訪問提供基本安全保障。

(一)1ACL的分類

主要有:標準ACL、擴展ACL、命名ACL和時間ACL。

1.標準ACL

標準ACL只匹配IP數據包中源地址或源地址中的一部分,對匹配的數據包可配置允許通過或拒絕通過兩個操作。標準ACL只檢查源地址,通常允許、拒絕的是完整的協議。其access-list-number為1-99或1300-1999。

2.擴展ACL

擴展ACL與標準ACL相比具有更多的匹配項,它包含有源地址、目標地址、源端口、目標端口、協議類型等。擴展ACL在應用時匹配源地址和目的地址,對匹配的數據包通常允許或拒絕某個特定的協議。其access-list-number值為100-199或2000-2699。

3.命名ACL

命名ACL是用列表名稱來替代列表編號的ACL,它包括了標準ACL和擴展ACL。命名ACL語句的用法與列表編號ACL的用法基本相同,它最大的優點在于方便管理。

4.時間ACL時間

ACL可以限制在某個時間范圍內才可以允許或拒絕某項服務。

(二)ACL的使用原則

在路由器中配置ACL時,一種通用規則是可對每種協議、每個方向、每個接口配置一個ACL。

二、ACL在網絡中的應用

(一)企業網絡拓撲圖

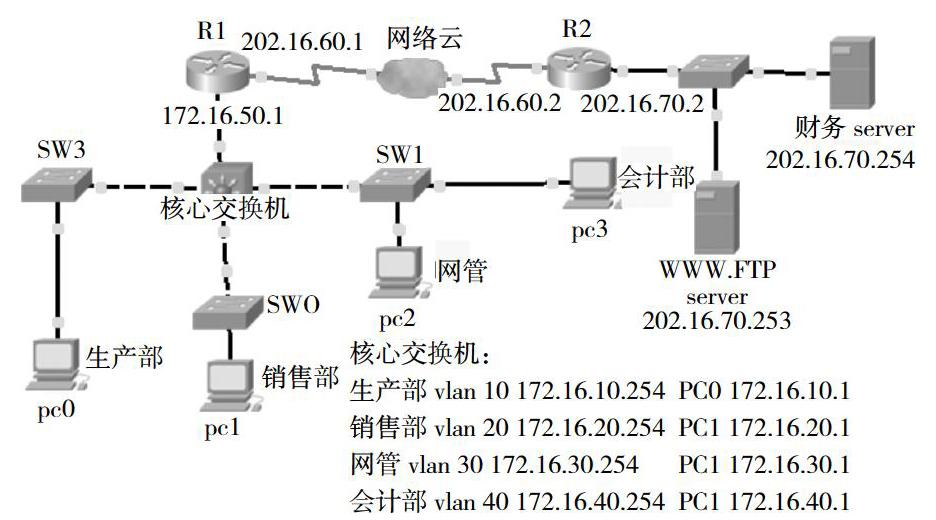

R1連接公司生產基地,R2連接公司總部服務器,總部與生產基地之間用幀中繼進行連通,主要IP地址配置如圖所示。

(二)實現全網互通

1.核心交換機的主要配置命令

核心交換機的主要配置命令如下:

Switch(config-if)#interfacevlan10

Switch(config-if)#ipaddress172.16.10.254255.255.255.0Switch

(config-if)#noshutdown

同樣的配置命令可以配置VLAN20、VLAN30、VLAN40

Switch(config)#routerrip

Switch(config-router)#version2

Switch(config-router)#noauto-summary

Switch(config-router)#network172.16.0.0

2.路由器R1、R2的主要配置命令

路由器R1的主要配置命令如下:

R1(config)#interfaces1/1

R1(config-if)#ipaddress202.16.60.1255.255.255.0

R1(config-if)#encapsulationframe-relay

R1(config-if)#frame-relaymapip202.16.60.2102broadcast

R1(config-if)#frame-relaylmicisco

R1(config)#routerrip

R1(config-router)#version2

R1(config-router)#noauto-summary

R1(config-router)#net172.16.50.0

R1(config-router)#net202.16.60.0

路由器R2的主要配置命令如下:

R2(config)#interfaces1/0

R2(config-if)#ipaddress202.16.60.2255.255.255.0

R2(config-if)#encapsulationframe-relay

R2(config-if)#frame-relaymapip202.16.60.1201broadcast

R2(config-if)#frame-relaylmicisco

R2(config)#routerrip

R2(config-router)#version2

R2(config-router)#noauto-summary

R2(config-router)#network202.16.60.0

R2(config-router)#network202.16.70.0

(三)網絡中應用ACL,實現對交換、路由設備及網絡的安全控制

1.只允許網管訪問路由器R1、路由器R2的Telnet服務

R1、R2主要命令配置如下:

R1(config)#access-list10permithost172.16.30.1

R1(config)#linevty04

R1(config-line)#access-class10in

R1(config-line)#passwordabc

R1(config-line)#login

同樣的命令可以配置到R2。

2.允許會計部可以訪問財務服務器及WWW、FTP服務器,其他部門的計算機能訪問WWW、FTP服務器,不能訪問財務服務器

R2的主要配置命令

R2(config)#ipaccess-listextended101

R2(config-ext-nacl)#permitipanyhost202.16.70.253

R2(config-ext-nacl)#permitip172.16.40.00.0.0.255host

202.16.70.254

R2(config)#interfacef0/0

R2(config)#ipaccess-group101out

3.限制數據流流向

銷售部管理部主機上存有敏感資料和數據,因此不能讓生產部訪問,但是銷售部可以訪問生產部的計算機,以便隨時了解生產情況,要實現此功能可在核心交換上進行如下配置:

Sw(config)#access-list102denytcp192.168.10.00.0.0.255192.

168.20.00.0.0.255established

//禁止生產部訪問銷售部

Sw(config)#access-list102permittcpanyany

Sw(config)#intvlan10//應用在生產部所在的vlan10

Sw(config-if)#ipaccess-group100in

4.上網權限設置

限制生產部辦公室機房里上QQ,那么可以在中心機房的核心交換機里設置ACL,使用擴展ACL對QQ服務器及端口進行過濾,在核心交換機上配置命令如下:

Sw(config)#ipaccess-listextendeddenyqq

Sw(config-ext-nacl)#denyudpanyhost61.144.238.145

……

Sw(config-ext-nacl)#permitipanyany

Sw(config)interfacef0/1

Sw(config-if)#ipaccess-groupdenyqqout

5.上網時間的訪問控制

如禁止生產部在工作日的8:00to12:00時訪問外網,R1路由器主要配置命令如下:

R1(config)#time-rangehttp

R1(config-time-range)#periodicweekday8:00to12:00

R1(config)#access-list103denytcp192.168.10.00.0.0.

255anyeqhttp

R1(config)#access-list103permittcpanyany

R1(config)#interfaces1/1

R1(config)#ipaccess-group103out

6.使用ACL禁用端口防止病毒

病毒大多是通過TCP/UDP端口來傳播的,在路由器R1配置如下的訪問列表:

R1(config)#ipaccess-listextendedbingdu

……

R1(config-ext-nacl)#denyudpanyanyeq445

R1(config-ext-nacl)#permitipanyany

R1(config)#interfaces1/1

R1(config-if)#ipaccess-groupbingduin

其余端口控制ACL命令與上面類似。

ACL是一種流量控制技術。流量管理的目的是阻止不需要的流量通過,同時,允許合法用戶流量能夠通過并能訪問相應的網絡服務。ACL的配置應用,有效地實現了對數據流量的控制,在一定程度上保障了網絡的安全運行。網絡安全是一個復雜的問題,要考慮安全層次、技術難度及經費支出等因素,ACL應用于小中型企業網絡是比較經濟的做法。

參考文獻:

[1]王坦,徐愛超,郭學義,等.基于ACL的網絡安全策略應用研究計算機安全[J].計算機安全,2014(9).

[2]高煥超.ACL技術在網絡安全中的應用電腦知識與技術[J].電腦知識與技術,2014(1).

[3]魏大新,李育龍.CISCO網絡技術教程[M].電子工業出版社,2004.