跨國資本時(shí)代的中產(chǎn)想象和文學(xué)新空間

王文林

摘要:隨著跨國資本的逐漸滲透,我們所處時(shí)代的人文地域、生活方式,甚至精神信念都發(fā)生了質(zhì)的變化。“上海”作為具有深厚歷史遺跡的城市,一直是文學(xué)敘事中不斷被書寫與更新的創(chuàng)作空間。全球資本化愈演愈烈,“中產(chǎn)階層”隨之浮出歷史地表,其搭乘著消費(fèi)主義與大眾文化的快車,以活色生香的姿態(tài)展現(xiàn)出既豐富又單一的“中產(chǎn)特性”,作為崇尚、癡迷西方文化的小說主人公,也最終打破了“自我東方主義”的幻象,不得不直面作為第三世界公民的文化與精神的困境。

關(guān)鍵詞:文學(xué)新空間 跨國資本 中產(chǎn)想象 自我東方主義

一.文學(xué)新空間:摩登“天堂”,懷舊“上海”

上海意味著什么?上海市民又意味著什么?昔日由歷史澆筑而成的“上海灘”又在何種維度之上塑造了今日現(xiàn)代摩登的“魔都”上海?這不僅是對(duì)“上海”這座城市本身的疑問,更是關(guān)于近現(xiàn)代中國歷史的追問。這座追求摩登與革新的“不夜城”,自1843年開埠以來,如同一架巨大的文明機(jī)器,攪亂了傳統(tǒng)秩序,也將傳統(tǒng)本身匯集其內(nèi)核之中,形成了亦中亦西的“糾結(jié)體質(zhì)”。1949年,“人民民主專政”的中華人民共和國成立,曾經(jīng)攜帶“資本主義基因”的跑馬廳變?yōu)榱巳嗣駨V場與人民公園,而充斥著異域風(fēng)情的外灘公園也豎起人民英雄紀(jì)念碑,奉行著娛樂至上的“消費(fèi)圣地”上海大世界早已被改造成上海青年宮。于現(xiàn)實(shí)而言,昔日摩登的奇觀“上海”漸漸消逝,但關(guān)于“上海”的新舊故事,始終以“過去完成時(shí)”與“現(xiàn)在進(jìn)行時(shí)”的雙重時(shí)態(tài)共振,展現(xiàn)在中國現(xiàn)當(dāng)代文學(xué)的地圖中。

雖然上海一直與種種歷史的新變相勾連,但它天然地具有一種“回溯”的特質(zhì)。可以說,上海是由一塊塊熔巖般的故事層壘堆積而成,其中,從晚清至新中國成立前這一時(shí)期的“上海故事”尤其占據(jù)著巖層中最為深厚的部分。韓慶邦的吳語小說《海上花列傳》,以趙樸齋、趙二寶兄妹從農(nóng)村來到上海打拼的經(jīng)歷為線索,講述他們因?yàn)樯?jì)不得不淪落的悲慘際遇。書中通過描寫上海“十里洋場”浮華的青樓生活,揭露了當(dāng)時(shí)官僚名士紙醉金迷的狎妓生活。小說的人物對(duì)話以蘇州方言寫就,開創(chuàng)“方言小說”之先河,后因胡適與張愛玲等文化大家推薦,被大眾熟知,其所蘊(yùn)含的街巷弄里等“上海元素”得到曝光與研究。文學(xué)鏡頭轉(zhuǎn)至20世紀(jì)30年代,新感覺派作家以穆時(shí)英、劉吶鷗為代表,其筆下的“上海故事”更多的是提供消費(fèi)主義的摩登上海的外在景觀,根據(jù)主觀感覺把握外在的世界,并結(jié)合作家與小說人物的“漫游性”,驗(yàn)證從波德萊爾到本雅明的“漫游概念”在上海摩登空間的有效性。20世紀(jì)40年代后,張愛玲在其作品中則還原出一個(gè)更為日常性的“上海”,將“漫游”的概念向內(nèi)轉(zhuǎn),由外部空間的商品化形象轉(zhuǎn)至居室的內(nèi)部空間,提供著觀照“上海”的另一種形式。在居室空間內(nèi),“陽臺(tái)”被作為連接張愛玲與外部世界的半私密場域,是其文本進(jìn)行空間意義再生產(chǎn)的差異性隱喻,如其散文《我看蘇青》的結(jié)尾一段,對(duì)于理解張愛玲與上海,抑或俗世具有一語道破的意味:“我一個(gè)人在黃昏的陽臺(tái)上,驟然看到遠(yuǎn)處的一個(gè)高樓,邊緣上附著一大塊胭脂紅,還當(dāng)是玻璃窗上落日的反光,再一看,卻是元宵的月亮,紅紅地升起來了。我想:這是亂世。晚煙里,上海的邊疆微微起伏,雖沒有山也像層巒疊嶂。我想到很多人的命運(yùn),連我在內(nèi)的,有一種郁郁蒼蒼的身世之感。”[1]憑借在陽臺(tái)上的張望,張愛玲尋找到了與“亂世”或是“上海”最佳的觀照方式。正是身處于半封閉的居室空間,讓張愛玲得以以完美視角俯瞰沉淪于萬變的都市“上海”,傾聽市聲與人情,又與其保持著得當(dāng)?shù)木嚯x。

上海作為近現(xiàn)代中國最早的通商口岸之一,總是得風(fēng)氣之先,自來水、煤氣、電話、電車、空調(diào)等西方新事物令初來者炫目。但縱觀歷史,宋代之前,我國羅縷紀(jì)存的地方志名錄中是找不到“上海”二字的,直至元代,作為蕞爾漁村的上海,才成為一個(gè)縣設(shè)立起來。此后,轉(zhuǎn)折發(fā)生于1843年11月17日,清政府正式施行《南京條約》和《五口通商章程》,上海“被動(dòng)”開埠,歷經(jīng)僅半個(gè)世紀(jì),上海就成為近代發(fā)展最快的城市,并被稱為“東方巴黎”。卡爾維諾在《看不見的城市》中寫道:“城市就像一塊海綿,吸汲著這些不斷涌流的記憶的潮水,并且隨之膨脹著。”[2]可以說,上海經(jīng)歷了西方異質(zhì)性侵入撕裂式的陣痛,同時(shí)又如一塊巨大的海綿,兼容并蓄地創(chuàng)造著輝煌的新生。改革開放后,跨國資本再次通過中國政治、經(jīng)濟(jì)制度的調(diào)整蜂擁而至,伴隨著上海作為國際大都市的崛起,有關(guān)“上海”的文學(xué)表述也因其復(fù)雜、多元、幻變的內(nèi)蘊(yùn)特征而備受矚目。從王安憶的《長恨歌》《我愛比爾》,到陳丹燕的“上海三部曲”(《上海的風(fēng)花雪月》《上海的金枝玉葉》和《上海的紅顏遺事》)及千禧年后出版的《慢船去中國》,“美女作家”衛(wèi)慧世紀(jì)末創(chuàng)作的《上海寶貝》,再到2012年出版的金宇澄的《繁花》,這些作品都不約而同地充滿了對(duì)舊上海的緬懷與反思,它們從各自的回路中返景,串聯(lián)成一條關(guān)于近代、現(xiàn)代、當(dāng)代“上海”的獨(dú)特光譜。對(duì)于這些作品的研究,有助于我們了解中國城市化的整體風(fēng)貌,了解租界、日本侵華、新中國成立后政策調(diào)整及改革開放等因素在這一進(jìn)程中的影響。同時(shí),這些有關(guān)“上海歷史”的文學(xué)性敘述,一定程度上還原了上海市民、知識(shí)分子、海外僑民等不同群體的日常生活及其心靈圖景,構(gòu)建出深邃而復(fù)雜的“上海”形象,使其成為文學(xué)地圖上的創(chuàng)作“新空間”。

值得一提的是,“同一個(gè)上海,總是存在著內(nèi)部多重空間或歷史時(shí)間的重疊。一部上海當(dāng)代史,并不像眾多‘上海懷舊作家們所描述的那樣是一部捍衛(wèi)20世紀(jì)30年代式的摩登生活的歷史——在這種描述里,上海的生命力,似乎在于頑強(qiáng)地抵擋粗鄙的歷史沖擊,保持住其生活格調(diào)。”[3]縱觀于當(dāng)代的“上海”書寫存在著同質(zhì)化的創(chuàng)作傾向,一些作家過分強(qiáng)調(diào)摩登上海的城市消費(fèi)空間,營造著落寞、哀婉、符號(hào)式的懷舊熱潮,而這類集體無意識(shí)的“怪誕”情節(jié)搭乘著消費(fèi)主義與大眾文化的快車,以物質(zhì)上的娛樂、精神上的冷漠坦然面對(duì)著歷史的瘡口與傷疤,從而上海空間的分割性、異質(zhì)性與復(fù)雜性被作家選擇性遮蔽,導(dǎo)致這一文學(xué)新空間始終彌漫著層層懷舊的“霧障”與符號(hào)式的表征。

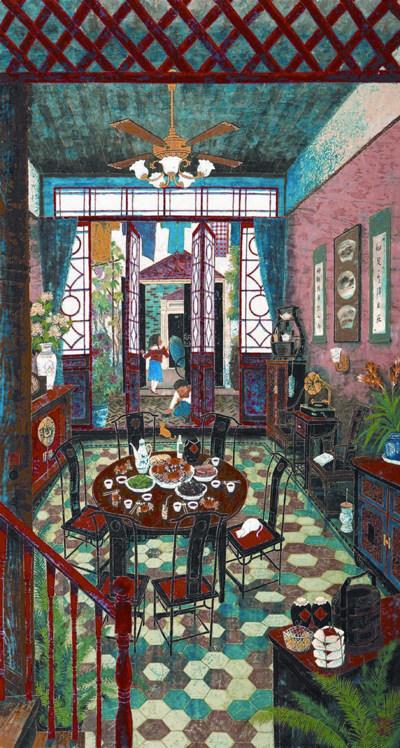

陳丹燕在《上海弄堂》里寫道:“要是一個(gè)人到了上海而沒有去上海的弄堂走一走,應(yīng)該要覺得很遺憾。”[4]在上海,弄堂好比北京的胡同,有其深厚的人文底蘊(yùn)與地域風(fēng)情,已成為代表地域特色的符號(hào)式表征。文學(xué)敘述中,最具有風(fēng)情的弄堂,總是混雜著異域洋房與傳統(tǒng)胡同的特征,散發(fā)出經(jīng)典和頹敗氣息,仿佛在任意一處拐角便會(huì)迷失,或者跌入王安憶《長恨歌》中對(duì)于“弄堂”的細(xì)膩陳述:“這種弄堂的房屋看上去是鱗次櫛比,擠擠挨挨,燈光是如豆的一點(diǎn)一點(diǎn),雖然微弱,卻是稠密,一鍋粥似的。它們還像是大河一般有著無數(shù)的支流,又像是大樹一樣,枝枝杈杈數(shù)也數(shù)不清。它們阡陌縱橫,是一散大網(wǎng)。它們表面上是袒露的,實(shí)際上卻神秘莫測,有著曲折的內(nèi)心。”[5]文學(xué)性的表述使得弄堂得到了極致神秘、美化的包裝,消解了弄堂的現(xiàn)實(shí)意義和真實(shí)表象,讓“弄堂”成為在生產(chǎn)與接受過程中具有懷舊意識(shí)與文化滲透的符號(hào)。陳丹燕以較為夸張的修辭選擇性遮蔽了上海弄堂中的破敗與不堪,認(rèn)為“那是上海的中層階級(jí)代代生存的地方。他們是社會(huì)中的大多數(shù)人,有溫飽的生活,可沒有大富大貴;有體面,可沒有飛黃騰達(dá);經(jīng)濟(jì)實(shí)用,小心做人,不過分的娛樂,不過分的奢侈,勤勉而滿意地支持著自己小康的日子,有進(jìn)取心,希望自己一年比一年好,可也識(shí)時(shí)務(wù),懂得離開空中樓閣。”[6]濾鏡下的上海弄堂固然有一定的現(xiàn)實(shí)基礎(chǔ),那是城市精英或是中產(chǎn)階層投射出的令人暈眩的光影,而普通百姓生活中的困境則模糊不清、不值一提。這里“弄堂”已然不是上海空間或時(shí)間的切割,而是符號(hào)式的表征,是懷舊作家想象與回溯的“舊上海”,因?yàn)椤胺?hào)不是物本身,符號(hào)只是各種相關(guān)感知的寄宿地”[7]。 20世紀(jì)90年代,懷舊風(fēng)暴席卷而來,陳丹燕、王安憶等作家選擇在“新空間”中講述舊“上海故事”,而如何去界定“上海”的具體內(nèi)涵、評(píng)價(jià)這種當(dāng)代的“上海”形象及其背后的“上海特性”,構(gòu)筑起真正的文學(xué)新空間,成為我們理解現(xiàn)今中國社會(huì)一個(gè)極為重要的切口。

二.想象的共同體:跨國資本下的中產(chǎn)階層

改革開放后,跨國資本再次大規(guī)模涌入中國,使得我們所處的這個(gè)時(shí)代的生活方式、生活信念發(fā)生了質(zhì)的改變,電視機(jī)、電冰箱、電腦等電器都被打上了跨國資本的烙印,即使是國內(nèi)生產(chǎn)的生活資料,大多也采用國外的生產(chǎn)技術(shù)與標(biāo)準(zhǔn)。葛紅兵在關(guān)于《跨國資本、中產(chǎn)階級(jí)趣味與當(dāng)下中國文學(xué)》的通信中認(rèn)為,肯德基、麥當(dāng)勞、必勝客等西方餐飲是跨國資本在飲食方面給中國人提供的標(biāo)準(zhǔn)范式,而我們熱衷的爆米花、好萊塢電影、超人敘事不僅是跨國資本為我們提供的視聽材料,更是其傳播資本價(jià)值觀念的有效途徑。因此,跨國資本“為我們提供了物質(zhì)和精神生活的資料,同時(shí)也附帶提供了物質(zhì)和精神生活的標(biāo)準(zhǔn)。而且這種標(biāo)準(zhǔn)已經(jīng)滲透到了我們的精神領(lǐng)域”[8]。

上海作為曾經(jīng)最早的開放口岸之一,從一片幾乎被遺棄的沼澤一躍發(fā)展為遠(yuǎn)東最大的都市,其興起和發(fā)展過程是中國近現(xiàn)代城市化的縮影,是中國從閉關(guān)鎖國走向?qū)ν忾_放,從農(nóng)業(yè)走向工業(yè),從內(nèi)需走向外貿(mào)發(fā)展的最重要代表。20世紀(jì)二三十年代,上海的街頭馬路每時(shí)每刻都在發(fā)生著“革命”:跑馬場、舞廳、影劇院、咖啡館、股票交易所、不斷翻新的汽車、現(xiàn)代百貨大樓拔地而起,可以說,沒有一個(gè)中國城市曾面對(duì)如此眾多的新事物及強(qiáng)烈的感官刺激。茅盾在《子夜》的開篇就寫道:“從橋上向東望,可以看見浦東的洋棧像巨大的怪獸,蹲在暝色中,閃著千百只小眼睛似的燈火。向西望,叫人猛一驚的,是高高地裝在一所洋房頂上而且異常龐大的霓虹電管廣告,射出火一樣的赤光和青燐似的綠焰:Light,Heat,Power!”[9]這座在20世紀(jì)就被現(xiàn)代性所改造的城市,跨國資本早已無孔不入,因此在改革開放后,上海從容地與西方資本接軌并創(chuàng)造了新的盛景。在凝結(jié)著殖民歷史與西方文化的“上海”,聚集了眾多有待進(jìn)一步清理的信息:全球化、意識(shí)形態(tài)、跨國資本、“中產(chǎn)階級(jí)”等,這些元素早已構(gòu)成當(dāng)今學(xué)者必須面對(duì)的現(xiàn)實(shí)問題。

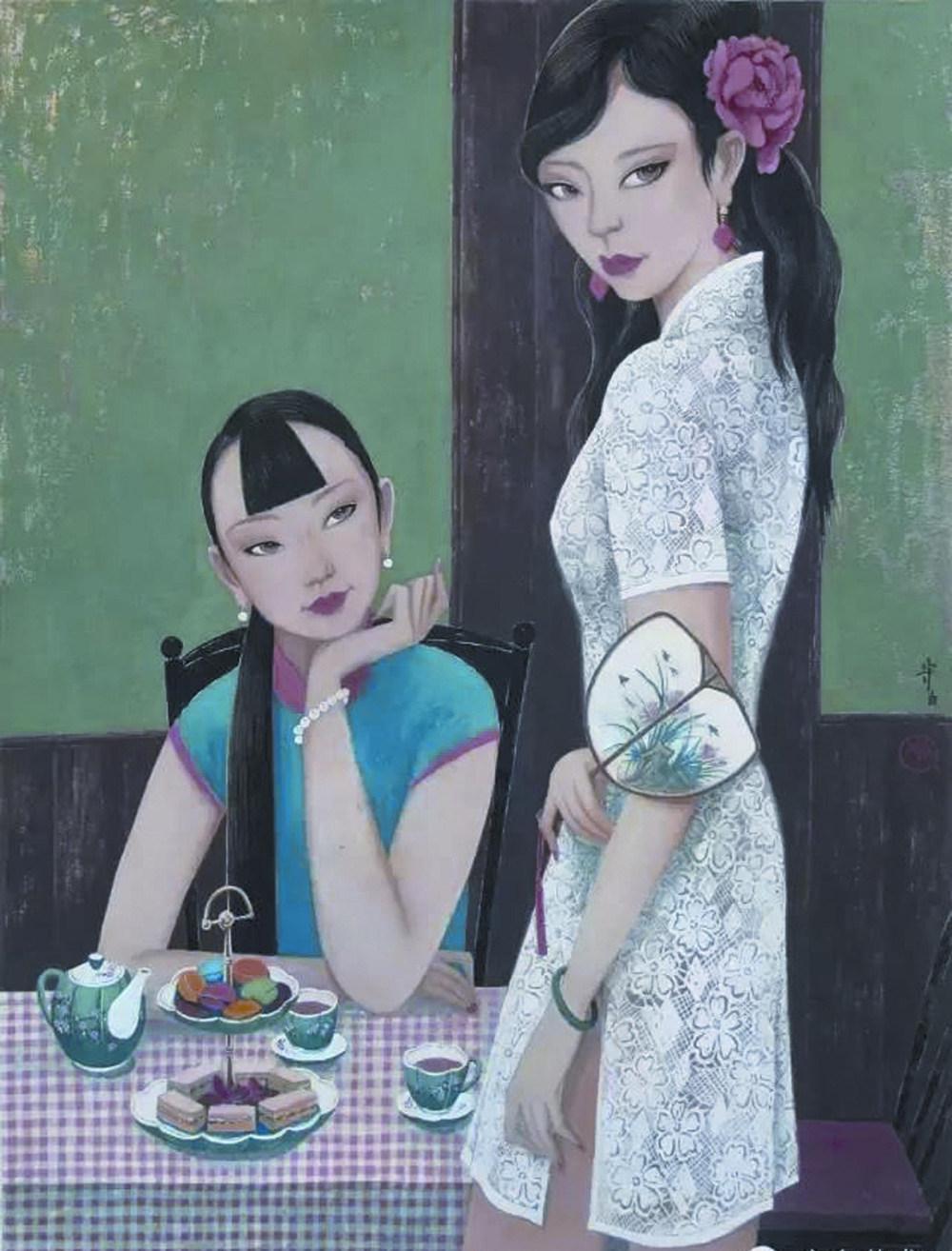

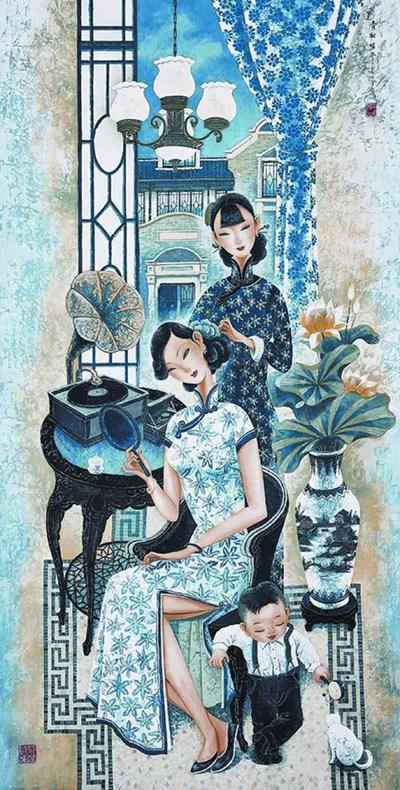

葛紅兵認(rèn)為:“跨國資本的進(jìn)入,對(duì)于中國的新生代作家,不僅僅意味著生活經(jīng)驗(yàn)的西方化,同時(shí)也意味著寫作圖式的西方化,他們不僅僅被剝奪了生活經(jīng)驗(yàn)的資源,同時(shí)也被強(qiáng)制性地在寫作圖式上套上了博爾赫斯、塞林格、卡爾維諾、海勒……這些標(biāo)準(zhǔn)。”[10]因此,部分當(dāng)代作家根據(jù)西方文化伴隨著跨國資本的植入,想象著新的敘事范式。作為“上海想象”的核心概念,“中產(chǎn)階層”可以說是當(dāng)代作家尤其偏愛的敘事要素。從王安憶的《長恨歌》《我愛比爾》《香港的情與愛》,到陳丹燕的“上海三部曲”、《慢船去中國》及衛(wèi)慧的《上海寶貝》等,再到千禧年后風(fēng)靡一時(shí)的安妮寶貝的“小資”情調(diào),文學(xué)敘事中想象的“中產(chǎn)階層”以活色生香的姿態(tài),呈現(xiàn)出既豐富也單一的“上海特性”。

陸學(xué)藝在《當(dāng)代中國社會(huì)階層研究報(bào)告》中指出:“所謂中間階層,是指以從事腦力勞動(dòng)為主,靠工資及薪金謀生,具有謀取一份較高收入、較好工作環(huán)境及條件的職業(yè)就業(yè)能力及相應(yīng)的家庭消費(fèi)能力,有一定的閑暇生活質(zhì)量;對(duì)其勞動(dòng)、工作對(duì)象擁有一定的支配權(quán);具有公民、公德意識(shí)及相應(yīng)修養(yǎng)的社會(huì)地位分層群體。”[11]因此將該定義投射于文學(xué),我們可以看到無論是《長恨歌》中靠原始資本積累存活的王琦瑤,還是《我愛比爾》中的畫家阿三、《慢船去中國》中的王氏二姐妹、《上海寶貝》中的女作家CoCo, 無一不是“中產(chǎn)階層”最為妥帖的想象,她們有充足的財(cái)力講究物質(zhì)層面的精致化享樂,釋放著飽滿的浪漫主義風(fēng)度,同時(shí)標(biāo)榜著與其身份自洽的生活方式。她們用以經(jīng)濟(jì)、政治、文化資本確定身份的合法性,并將自身與其他階層區(qū)隔開來,正如《慢船去中國》中的范妮時(shí)時(shí)刻刻都要強(qiáng)調(diào):“她不肯像一般的上海小市民那樣,在大酒店前面探頭探腦。”[12]這些想象中的“中產(chǎn)階層”,文化區(qū)隔是其慣用的手法,他們?cè)噲D通過品味、格調(diào)、中產(chǎn)趣味明確階層邊界——在消費(fèi)層面,崇尚復(fù)古懷舊,同時(shí)也熱愛時(shí)尚;在精神層面,體面與優(yōu)雅是其人生信條,但其內(nèi)核始終是空洞的,僅是消費(fèi)主義與大眾文化催生下的怪胎。這也使得“中產(chǎn)階級(jí)”文學(xué)陷入一種抒情過度、魅化想象的尷尬境地。

作為當(dāng)代“上海敘事”的代表性作家,王安憶對(duì)上海的“中產(chǎn)階層”文化有著切膚的領(lǐng)悟,認(rèn)為這個(gè)群體:“這種人生觀是談不上有什么理想的,所以它不是高尚的人生觀。可它有它的好處,那就是不虛無。它每一天都有每一天的事情做,沒有目標(biāo),卻有著計(jì)劃。眼睛只看那些看得見的,握不著的不去想,握得著的就是盈盈一把。”[13]同是擅于書寫“上海”的代表作家陳丹燕,也有著相同的論調(diào),認(rèn)為“中產(chǎn)階層”:“就是在最動(dòng)亂的時(shí)候,弄堂里的生活還是有序地進(jìn)行著。這里像世故老人,中庸,世故,遵循著市井的道德觀,不喜歡任何激進(jìn),可也并不把自己的意見強(qiáng)加于人,只是中規(guī)中矩地過自己的日子。”[14]而文化學(xué)者戴錦華則揭示出“中產(chǎn)階層”更為沉重且殘酷的本質(zhì):“他們可以與社會(huì)上的其他階級(jí)保持距離,而且這種社會(huì)變革也可以與下層階級(jí)的生活變化無關(guān)。但當(dāng)大規(guī)模生產(chǎn)和高消費(fèi)開始在20世紀(jì)20年代改造中產(chǎn)階級(jí)的生活時(shí),現(xiàn)代社會(huì)的真正革命便降臨了。物質(zhì)化的享樂主義實(shí)際上代替了作為社會(huì)現(xiàn)實(shí)和中產(chǎn)階級(jí)生活方式的新教倫理,心理學(xué)的幸福說代替了清教精神。”[15]

回溯至古希臘時(shí)期,亞里士多德曾言:“唯有以中產(chǎn)階級(jí)為基礎(chǔ)才能組成最好的政體。”他認(rèn)為,“中產(chǎn)階級(jí)(小康之家)比任何其他階級(jí)都較為穩(wěn)定。他們既不像窮人那樣希圖他人的財(cái)物,他們的資產(chǎn)也不像富人那么多得足以引起窮人的覬覦。既不對(duì)別人抱有任何陰謀,也不會(huì)自相殘害,他們過著無所憂慮的平安生活。”他甚至推斷出:“最好的政治團(tuán)體必須由中產(chǎn)階級(jí)執(zhí)掌政權(quán)。”[16]但反觀《香港的情與愛》《我愛比爾》等作品,這些想象中的“中產(chǎn)階層”既無過去也無未來,他們并沒有固定的價(jià)值立場與意識(shí)形態(tài),成為最不穩(wěn)定的社會(huì)階層,其意義與其維系身份的支撐物僅是地位與收入,消費(fèi)與品味,可以說他們是跨國資本下的一種新的“未完成現(xiàn)代性”的產(chǎn)物。而“中產(chǎn)趣味”則是改革開放后,西方資本大量滲透文化與藝術(shù)形成的一種新的“審美觀”,如在《我愛比爾》中,阿三得到一份在僑匯公寓服務(wù)西方人的工作時(shí),她覺得仿佛置身于一個(gè)美麗的新世界,“氣息都是不同的,混合著奶酪、咖啡、植物油,還有國際香型的洗滌用品,羊毛地毯略帶腥臭的味道。”[17]這里的“腥臭”并非貶低,而是一種對(duì)純羊毛地毯的偏愛與贊美,用極致的濾鏡美化這類西式產(chǎn)品的功用。又如在《慢船去中國》中,簡妮眼中的紐約則成為世界的中心與天堂,這里充斥著:“意大利的珠寶,捷克的玻璃,西班牙的鉆石,意大利的皮包……即使是一件百分之一百棉布的藍(lán)色短裙,也散發(fā)著那種驕傲的光芒……”[18]在這些“中產(chǎn)階層”文學(xué)中,作家們從“生存觀”到“衣食住行”為“中產(chǎn)階層”提供了一整套生存狀態(tài)的想象。這些想象包含著對(duì)奢侈的、消費(fèi)的物質(zhì)生活的追求,其間又附著體面、優(yōu)雅且冷漠的精神價(jià)值,甚至還勾勒出對(duì)于“有閑階層”的生存圖景。因此,對(duì)于仍處在“人民日益增長的美好生活需要和不平衡不充分的發(fā)展之間的矛盾”的當(dāng)代中國人來說,當(dāng)然就具有無限的魅力與想象力,而這個(gè)“想象的共同體”的趣味與理想,所代表的不過是一種:“刪除了精英知識(shí)分子的啟蒙主義立場的,同時(shí)也隔絕了底層社會(huì)的利益代言角色的,與今天的商業(yè)文化達(dá)成了利益默契的,充滿消費(fèi)性與商業(yè)動(dòng)機(jī)的,假裝附庸風(fēng)雅的,或者假裝反對(duì)高雅的藝術(shù)復(fù)制行為。”[19]從而,在《我愛比爾》《上海寶貝》《慢船去中國》等作品中,作家們所想象的“中產(chǎn)階層”的生活方式與精神圖景,與真正的“現(xiàn)實(shí)”之間產(chǎn)生了空前的隔膜。

三.復(fù)刻的人生:自我東方主義

按照薩義徳的定義,“東方主義”包括兩層含義,第一層是指一種基于對(duì)東方與西方的本體論與認(rèn)識(shí)論之差異的思維;第二層則是指處于強(qiáng)勢(shì)地位的西方對(duì)處于弱勢(shì)地位的東方長期以來的支配、重構(gòu)與話語壓迫的方式,西方與東方的關(guān)系往往表現(xiàn)為純粹的影響與被影響、制約與受制約、施予與接受的關(guān)系。而“自我東方主義”本質(zhì)上是以一次再組合的方式,對(duì)“東方主義”進(jìn)行延伸,它強(qiáng)調(diào)“東方主義”不僅是西方自發(fā)的創(chuàng)造,甚至東方自身也參與到了其中的建構(gòu)、加固和傳播的過程。20世紀(jì)90年代至千禧年后,在跨國資本無孔不入的語境中,具有東方文化身份的作家,擅長以西方想象東方的方式:觀看自身,書寫自身,規(guī)范自身,以西方的模式進(jìn)行“自我重構(gòu)”。“無主體性”的書寫,是“自我東方主義”創(chuàng)作者對(duì)于西方霸權(quán)文化的迎合與實(shí)踐,這種文化殖民正逐漸滲透于東方社會(huì)的話語體系中。

陳丹燕在《上海弄堂》里寫道:“這樣,上海這地方,有時(shí)讓人感到像里面還有許多小國家一樣,就像歐洲,人看上去都是一樣的人,仔細(xì)地看,就看出了德國人的板,法國人的媚,波蘭人的苦,住在上海不同地域的人,也有著不同的臉相。 ”[20]1843年,上海開埠,是西方資本主義勢(shì)力在中國瘋狂擴(kuò)張的表征。作為脫離中國政府管轄由西方資本主義勢(shì)力掌控的租借地,上海的底色可以說是西化的,這也就造就了上海人亦中亦西、不中不西的“糾結(jié)體質(zhì)”。“游走在上海仿佛是跨越領(lǐng)土國界,處身本土空間仿佛置身異國,因此,租界成了中國人的一個(gè)問題、一個(gè)情節(jié),在文學(xué)中,租界也成為最能激發(fā)作家矛盾情感和引發(fā)無數(shù)聯(lián)想的地方。”[21]

衛(wèi)慧的《上海寶貝》,陳丹燕的《上海的風(fēng)花雪月》《慢船去中國》等作品,對(duì)上海的西式元素進(jìn)行了全景式的展示,構(gòu)建出寫作者眼中西化的海派風(fēng)情。其中,咖啡館、畫展、歌舞廳、西式公寓、酒吧等,這些原本屬于西方他者的異質(zhì)性空間成為“上海”書寫的主體。在《我愛比爾》中,“阿三和她的同學(xué)們頻繁地出入展覽會(huì)、音樂廳和劇場,汲取著新鮮的見識(shí)。”[22]《慢船去中國》里的范妮一家也對(duì)帶有西方元素的事物表現(xiàn)出超乎尋常的熱衷:“紅房子西餐廳,藍(lán)堂皮鞋店,哈爾濱食品廠的咸起司酥,夏天的紫雪糕,比利翁的舞曲,衡山路上兩邊的高大法國梧桐,都是如此的親切。”[23]這些西化的客體已深入上海的城市記憶與市民的日常經(jīng)驗(yàn)中,因此“上海”敘事,就這樣成為零散的西方景觀的幻影,主體性逐漸消失,演變?yōu)槲鞣轿幕膹?fù)制品,充滿了異域風(fēng)情及物質(zhì)化特征,使“上海”成為迷失在“自我東方主義”視閾下的孤城。

在《慢船去中國》中,“自我東方主義”則具有更為深層次的表征:人物對(duì)西方文化的絕對(duì)認(rèn)同。《慢船去中國》講述了王氏家族的前輩以販賣鴉片與人口發(fā)家,“造福”后代,因時(shí)勢(shì)之變,致家道中落,但一家人仍沉浸于舊日的“美國夢(mèng)”中。范妮、簡妮二姐妹的先后奔赴美國,不僅是為了追尋優(yōu)質(zhì)的生活,更是為了尋找家族認(rèn)同感與西方認(rèn)同感的合法性。她們對(duì)王氏家族曾經(jīng)的繁榮,感到好奇而驕傲,即使是偶爾的反思,也會(huì)馬上被油然而生的榮譽(yù)感滲透乃至消散。她們甚至為自己充滿血腥的家族或階級(jí)找到了一個(gè)在意識(shí)形態(tài)層面上的“合法”理由:王氏家族擁有更為世界主義的世界觀。“他們看世界的標(biāo)準(zhǔn),更接近全球化的標(biāo)準(zhǔn)。這是他們作為一個(gè)買辦世家的生存基礎(chǔ)。”[24]因此,王氏家族的每位成員都擅長模仿“西方”凝視“東方”的視角,以居高臨下的姿態(tài)詆毀著自己的同胞,時(shí)刻捍衛(wèi)著西方霸權(quán)主義的正義性,形成了頑固的“被殖民心態(tài)”。他們?cè)噲D在記憶中塑造出一個(gè)富饒、自由、文明的美國形象,但當(dāng)范妮實(shí)現(xiàn)進(jìn)入“美國夢(mèng)”之后,一家人的命運(yùn)卻因此而改變。他們作為“自我東方主義”的迎合者,竭盡全力維護(hù)著西方文明、先進(jìn)的形象,表現(xiàn)出淋漓盡致的奴性,并以詆毀自身所屬民族的文化觀念、生活方式為拔高自我“身價(jià)”的前提,但當(dāng)他們真正進(jìn)入西方“文明”之時(shí),其心靈變得無處所依,充斥著焦慮與自卑,僅靠著一些外在的懷舊趣味來彰顯自身的與眾不同,如同簡妮身著旗袍看著鏡中的自己,“突然覺得自己像個(gè)精致高貴的中國人。像一個(gè)貴族,滿身都是繁文縟節(jié)。”但其即使承認(rèn)自己的民族身份,也要與普羅大眾劃清界線,為自己冠名為“貴族”的指稱,在懷舊、頹敗的氣氛中顧影自憐。陳丹燕在《慢船去中國》中,突破了先前《上海的風(fēng)花雪月》對(duì)“上海”西化的單一想象,更注重揭示西方之于“上海”或是“中產(chǎn)階層”的誘惑與危險(xiǎn)并存的雙重性,及反思西方霸權(quán)在租界“上海”給“中產(chǎn)階層”留下的文化殖民的痕跡。

王安憶在《我愛比爾》中,冒著主題先行的創(chuàng)作危險(xiǎn),作為寫作者逐一否定了敘事所可能涉及的其他文化維度:“其實(shí)這是一個(gè)象征性的故事,這和愛情、和性完全沒有關(guān)系,我想寫的就是我們的第三世界的處境。”[25]因此,即使“我愛比爾”這一醒目的標(biāo)題似乎關(guān)涉著對(duì)于“愛情”勇敢的宣言,但對(duì)于難以脫離社會(huì)關(guān)系的人類而言,“愛情”永遠(yuǎn)不只是個(gè)人的愛情,還是一個(gè)社會(huì)的政治,或是多種意識(shí)形態(tài)間的角逐。小說中,女主人公“阿三”這一具有深刻意味的指稱,將其“愛情”故事背后所隱藏的后殖民主義或自我東方主義的內(nèi)涵以開宗明義的方式凸顯出來。作為租界的“上海”曾包容著來自世界各地形形色色的人,處于第三世界的印度人作為英租界的“公務(wù)員”,被內(nèi)陸同胞視為西方忠實(shí)的“鷹犬”,故也被上海本幫人稱為“阿三”,含有癟三、豬頭三的嘲諷意味,而“我愛比爾”中的“我”同樣被作家命名為“阿三”之名,隱隱散發(fā)出嘲弄、輕蔑第三世界的“犬牙”之意。因此,小說中的阿三,作為第三世界的知識(shí)女性,在身份層面的豐富性也就不言而喻了。

有論者言阿三是“情感動(dòng)物”般的存在,為了“西式的愛情”不顧一切,但梳理阿三與比爾的情感線索,可以看到,她并非一直處于被“情感”控制的狀態(tài),其理性時(shí)時(shí)刻刻地提醒著她:“你的中國和我的中國可不一樣。不過她并沒有把這層意思說出來,相反,她還鼓勵(lì)比爾更愛中國。”[26]這里同時(shí)需要注意的是,阿三引導(dǎo)比爾更愛西方式想象中的“中國”,并非關(guān)乎第三世界人民的民族尊嚴(yán),而是阿三代表自我或是部分群體選擇自愿地、清醒地去迎合比爾們(西方),期望得到對(duì)方獵奇式的、居高臨下式的贊揚(yáng)。可以說,作為“東方主義者”的比爾,以自身西方的知識(shí)與情感,進(jìn)入東方的過程,這本身就已經(jīng)完成了西方意識(shí)形態(tài)對(duì)于“東方化”的想象與重構(gòu)。而作為“東方人”的阿三也同樣如此,她“理智”地與自己所屬的社會(huì)劃清界限,選擇投奔“東方主義者”的懷抱,并在“自我東方化”的世界中應(yīng)付得游刃有余,“在一些方面,正是與這兩種社會(huì)復(fù)雜的日常生活的這種疏離,促成了作為東方主義一個(gè)基本特征的換喻文化再現(xiàn)———無論是由東方主義者還是由自動(dòng)?xùn)|方化的‘東方人所促成。”[27]

然而,作為“自我東方主義者”的阿三完美地復(fù)刻了西方的理念,但卻仍然擁有不了西方式的人生,因此,阿三最終要從沉湎于被西方接納的幻覺中醒來。當(dāng)比爾與馬丁分別告知阿三,“作為我們國家的一名外交官員,我們不允許和共產(chǎn)主義國家的女孩子戀愛”及“我從來沒想過和一個(gè)中國女人在一起生活”[28]時(shí),阿三所生活的現(xiàn)實(shí)才顯露出強(qiáng)勢(shì)、無理又無情的真實(shí)面貌。即使阿三將“自我東方化”進(jìn)行到底,她與比爾或馬丁之間,永遠(yuǎn)都存在著深不可測的鴻溝,這是霸道的“第一世界”與貧弱的“第三世界”之間不平等的抗衡,是冷血的意識(shí)格局與經(jīng)濟(jì)資本的殘酷掃蕩。

《我愛比爾》的結(jié)尾部分意味深長。成為妓女鋃鐺入獄的阿三,在逃亡的路上發(fā)現(xiàn)了一個(gè)染著血跡的“處女蛋”。這時(shí)“阿三的心被刺痛了,一些聯(lián)想涌上心頭。她將雞蛋握在掌心,埋頭哭了”[29]。多次被西方人拋棄的阿三,為何在看到這一枚“處女蛋”時(shí),無法抑制住自我的真實(shí)情感?或許是她終于明白也最終找到了自己,曾經(jīng)在獄中她以不合群的姿態(tài)宣布自己并非像其他出賣肉體的妓女一樣,但當(dāng)她看到這枚“處女蛋”后,她才意識(shí)到自己不僅是出賣肉體的妓女,也是一個(gè)出賣精神的妓女,為了精神的需要而出賣肉身試圖與國際接軌,似乎并不比為了追求物質(zhì)滿足而出賣肉體顯得更為高尚。事實(shí)上,她與她們并無二致。

在這場自我感動(dòng)與狂歡的“東方化”表演中,無論是《上海寶貝》中的CoCo,還是《慢船去中國》中的王氏二姐妹或《我愛比爾》中的阿三,她們皆排斥著自我本身所屬的群體,離群索居的追求與復(fù)刻著西方化的生活,卻都難以真正擁有西方式的人生。在此過程中,她們失去了對(duì)本土民族文化的信仰,失去了對(duì)其同胞的寬容,甚至失去了自我與表達(dá)真實(shí)情感的方式。因此,這些小說似乎都在說明著:“第三世界的文本,甚至那些好像是關(guān)于個(gè)人和利比多趨力的文本,總是以民族寓言的形式來投射一種政治:關(guān)于個(gè)人命運(yùn)的故事包含著第三世界的大眾文化和社會(huì)受到?jīng)_擊的寓言。”[30]

參考文獻(xiàn):

[1]張愛玲.張愛玲散文集[M].中國文學(xué)出版社,2001:287.

[2][意]伊塔洛·卡爾維諾.看不見的城市[M].張密,譯.南京:譯林出版社,2012:5.

[3]劉復(fù)生.一曲長恨,繁華落盡——“上海故事”的前世今生[J].小說評(píng)論,2018(5):41.

[4][6][14][20]陳丹燕.上海的風(fēng)花雪月·上海弄堂[M].北京:作家出版社,2002:23,25,26,26.

[5]王安憶.長恨歌[M].海口:南海出版社,2003:7.

[7]趙毅衡.符號(hào)學(xué):原理與推演[M].南京:南京大學(xué)出版社,2016:138.

[8][10]葛紅兵.跨國資本、中產(chǎn)階級(jí)趣味與當(dāng)下中國文學(xué)[J].山花,2000(3):24.

[9]茅盾.茅盾小說《子夜》[M].北京:人民文學(xué)出版社,1998:4.

[11]陸學(xué)藝.當(dāng)代中國社會(huì)階層研究報(bào)告[M].北京:社會(huì)科學(xué)文獻(xiàn)出版社,2002:252.

[12][18][23][24] 陳丹燕.慢船去中國[M].昆明:云南人民出版社,2003:19,277,5,439.

[13]王安憶.上海方言劇里的人生[M].上海:學(xué)林出版社,2001:129,130.

[15]戴錦華.隱形書寫——90年代中國文化研究[M].北京:北京大學(xué)出版社,2018:19.

[16]亞里士多德.政治學(xué)[M].北京:商務(wù)印書館,1965:206—207.

[17][22][26][28][29]王安憶.我愛比爾[M].北京:人民文學(xué)出版社,2019:27,7,15,69,139.

[19]張清華.我們時(shí)代的中產(chǎn)階級(jí)趣味[J].南方文壇,2006(2).

[21]陳曉蘭.原始與現(xiàn)代——20世紀(jì)早期中西作家對(duì)上海的不同想象[J].中國比較文學(xué),2005(1).

[25]王安憶.王安憶說[M].長沙:湖南文藝出版社,2003:166.

[27][美]阿里夫·德里克.后殖民主義文化理論·中國歷史與東方主義問題[M].北京:中國社會(huì)科學(xué)出版社,1999:90.

[30]詹明信.晚期資本主義的文化邏輯[M].北京:北京三聯(lián)書店,1997:521—523.

作者單位:曲阜師范大學(xué)